経済産業省は2025年10月24日、「半導体デバイス工場における OTセキュリティガイドライン」の日本語版、英語版の策定を発表しました。

背景として、サイバー攻撃の多様化・高度化が進む中、製造業への攻撃も増えており、台湾の世界最大の半導体受託製造企業では、主力工場がサイバー攻撃で3日間の計画外停止に見舞われ、その損害額は、最大190億円に及んだという事件も発生しています。また、半導体業界独特の、製造レシピ、プロセスデータといった機密性の高い知的財産を侵害する、ランサムウェアの二重恐喝やノーウェアランサムといった犯罪も増え続けています。事実、警視庁サイバー警察局発行の「令和7年上半期における サイバー空間をめぐる脅威の情勢等について」でも、ランサムウェア被害報告のあった116件中52件が製造業であったと記されています。

本ガイドラインは、経済産業省が、多様化・高度化するサイバー攻撃による生産停止や知的財産流出のリスクから、半導体デバイス工場、制御機器、生産設備を保護するために策定した指針です。また業界標準団体SEMI(国際半導体製造装置材料協会)策定の半導体製造装置にかかわるSEMI E187/E188規格、NIST(米国国立標準技術研究所)公開のCybersecurity Framework 2.0(CSF

2.0)の半導体製造装置へのプロファイル化が進められ、国際標準と整合したフレームワークを活用して、工場の各領域に応じた具体的な対策を体系的に示すものです。

OT / ICSシステムを取り巻く独自の環境

一般的なIT分野での、サイバープロテクションの取り組みというと、ファイアウォール、ウイルス対策、NGAV(次世代アンチウイルス対策)などの導入による侵入防止や、昨今では、EDR(検知と対応)による、侵害の検出、それらの分析、隔離、封じ込め、拡散の防止とバックアップとリカバリによる復旧などになります。しかし、半導体デバイス工場のクリーンルームをはじめとする製造現場では、様々な制約があり、一般的に用いられているサイバープロテクションのすべてが導入できるわけではありません。また、工場という性質上、標準のITサポートの提供が困難な遠隔かつ複数拠点の場合も多く、サイバー攻撃以外にも、OT機器の故障、人的操作ミスによるトラブルに対する備えと対応も現場のセルフサービスで行う必要があります。

OT独自の環境とその制約:

• 製造装置、搬送装置、その他設備(エンベデッドPC)の長いライフサイクル ※ITライフサイクル : 3~7年 v.s. OT / ICSライフサイクル : 10~20年

• メーカーサポートが終了したレガシーOSのプロテクション

• エアギャップ(閉域)ネットワーク環境 ※困難なリモートサポート

• エージェント、ユーティリティソフト、パッチ、最新ソフトウェア導入の制限

• IT運用管理者不在

OT / ICSシステム停止の影響

半導体製造のプロセスは、クリーンルームという特殊な環境で行われているため、おおむねすべてがオートメーションにより自動化されています。オートメーションのサプライチェーンは、MES(工場実行システム)により実行されており、綿密なシミュレーションとスケジューリングに基づくワークフローによって、製造装置やマテリアルの管理と製造行程実行が行われています。そのため、OTシステムの停止は特定設備の計画外停止となり、製造フローの混乱、最悪はそのボトルネックにより、製造オペレーションのフローを停止しなくてはならなくなる場合もあります。また、半導体プロセスには、ある工程終了後、次の工程を一定時間内に開始する必要があるものもあり、設備の停止は、マテリアルのリワーク、スクラップ、歩留まり低下など影響は計り知れません。そのため、第一に計画外停止を起こさない事が重要で、次にシステム停止が発生した場合の、レジリエントな修復と復旧が求められるのです。

OT防御から目的志向のOTレジリエンスへ

サイバー犯罪者にとって半導体デバイス工場は、ミッションクリティカルで、停止によるサプライチェーンへの影響や経済的損失、知的財産をはじめとする情報資産の窃取機会があり、ランサムウェア、ノーウェアランサムを仕掛けることで犯罪収益化しやすい業界と考えられています。

近年の製造業のサプライチェーンの複雑化、グローバル化により、設備の停止、品質問題、情報漏洩が、社内外のステークホルダーに影響し、該当企業だけでなく取引先企業を含むサプライチェーン全体への影響が懸念されるため、国、企業、社会全体のレジリエンスが求められています。

そのため、製造サプライチェーンへの影響を考え、OT防御もさることながら、OTにレジリエントな修復と復元力を持たせることで、俊敏な復旧を可能にし、計画外停止を最小限に抑え、工場の稼働率向上を実現する戦略に変化しつつあるといえます。

Acronis Cyber Protect Local でOTレジリエンスを実現

Acronis Cyber Protectは、セキュアなバックアップ、サイバーセキュリティ対策、それらの管理を1つに統合したサイバープロテクションソリューションです。

2025年10月に提供を開始した最新の「Acronis Cyber Protect Local」は、従来のサイバープロテクションに加え、オンプレミスおよびデータソリブン(データ主権に基づくデータ保存や処理)の要件に対応し、半導体デバイス工場のクリーンルームをはじめとするハイテク製造現場のOT環境に最適な総合サイバーレジリエンスを提供します。

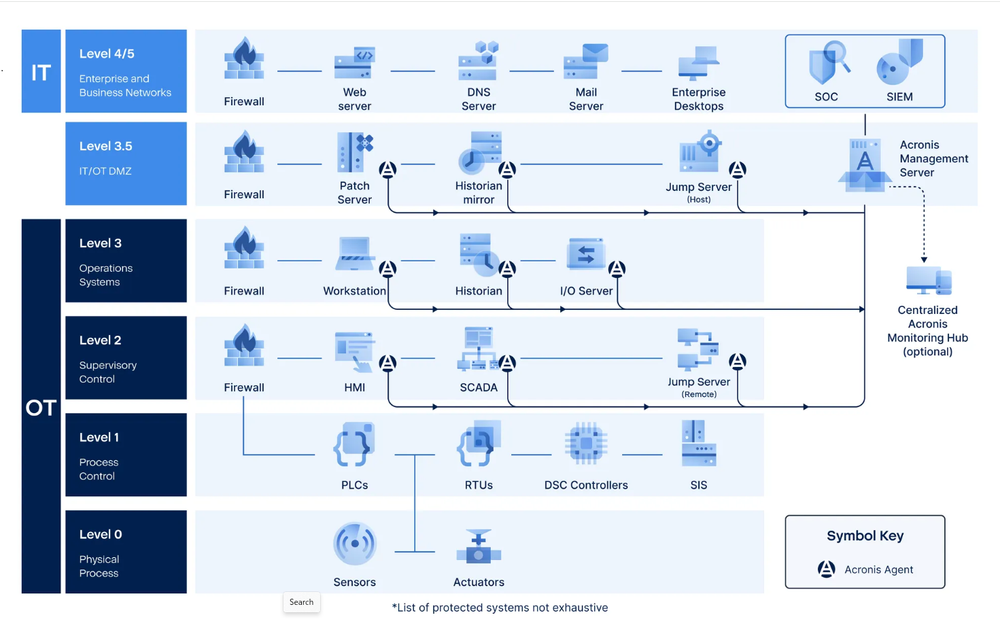

Prudeモデル(OT / ICSのセキュリティを確保するための階層的な構造モデル)では、下記の通りレベルが定義されています。

• レベル0:物理コンポーネント(モーター、ポンプなどのデバイス)

• レベル1:基本制御(レベル0のデバイスを直接制御PLC、RTUなど)

• レベル2:監視制御(プロセス全体を監視・制御するSCADA、HMIなど)

• レベル3:生産オペレーション(MES、AMHS、スケジューラなど)

• レベル3.5:Industrial DMZ(レベル3とレベル4の間に位置する緩衝地帯)

• レベル4:製造ロジスティクス(ERP、SCMなど)

• レベル5:エンタープライズネットワーク(企業IT、オフィスITなど)

Acronis Cyber Protect Localが活躍する領域は、Prudeモデルのレベル2からレベル3.5のOTの中でもインテリジェントなエンベデッドPCや産業PCが導入されている領域となります。これらの領域は、OT特有の長期利用(長いライフサイクル)、レガシーOS、エアギャップ(閉域)ネットワークなどの特殊な環境、特殊なシステムですが、Acronis Cyber Protect LocalのシステムイメージバックアップとOne-Click Recoveryで障害が発生した場合でもIT運用管理者のサポートを必要とせず、エンベデッドPCや産業PCといったOT環境を俊敏に復旧します。また、ハードウェア障害などの場合には、ベアメタルリカバリ機能で代替ハードウェアへのリストアによる復旧でレジリエントなOT環境をサポートします。

Purdueモデル

Acronis Cyber Protectは、統合サイバープロテクションソリューションであり、OT / ICS領域のみならず、Purdueモデルのレベル4からレベル5、製造メーカーの社内基幹システム、オフィスシステム、工場内のITシステム全体のランサムウェアをはじめとするサイバー攻撃からの防御、企業情報(データ資産)の保護、EDRによる侵害検知と対応、バックアップとリカバリからDR(ディザスタリカバリ)まで企業IT全体の安心・安全をサポートします。

規制準拠から始める柔軟でサイバーレジリエントな事業継続

製造業界で求められる、規制やガイドラインへの準拠や“規制への対応”は、サイバーレジリエントな製造工場継続の出発点です。アクロニスは、安全でプライバシーが守られた、プロフェッショナルな製品開発とサービスを提供するというコミットメントを皆さまに証明するために、第三者機関の監査と社内プロセスについての承認を継続的に求めています。

OT / ICSの領域では、IEC 62443-4-1 規格に準拠した安全な開発ライフサイクルの認証を取得しています。 IEC62443-4-1 は、もともと産業オートメーションおよび制御システム(OT / ICS)向けに策定された国際規格ですが、IT 環境における安全なソフトウェア開発のベストプラクティスとしても認知度が高まっています。

ここでは、半導体デバイス工場のクリーンルームを例に紹介していますが、OT / ICSという意味では、半導体に限らず、その他製造業全般、エネルギー、プラント、輸送、重要インフラ、倉庫をはじめ多くの業界、企業共通の課題であり事業継続のためのレジリエンスが求められています。

その他、アクロニスの業界標準のコンプライアンス認証への取り組みは、アクロニス トラストセンターをご覧ください。

Acronis について

Acronis は、2003 年にシンガポールで設立されたスイスの企業で、世界 15ヵ国にオフィスを構え、50ヵ国以上で従業員を雇用しています。Acronis Cyber Protect Cloud は、150の国の26の言語で提供されており、21,000を超えるサービスプロバイダーがこれを使って、750,000 以上の企業を保護しています。