はじめに

ルーヴル美術館の監視システムで「LOUVRE」という極めて単純なパスワードが使われていた件は、世界最高峰の文化機関でさえ"ヒューマンオペレーションの脆弱性"から免れないことを示しました。これは単なる笑い話ではなく、運用設計を軽視した象徴的な事例です。

実際、日本においても、ある医療機関の委託先経由で認証情報が丸ごと流出し、共通パスワードによる水平展開で甚大な被害を招いた事例があり、決して他人事ではありません。つまり、「誰もが知っているID」「推測しやすい認証情報」という基本的な甘さが、組織全体を丸裸にしてしまうのです。

さらに、NIST(米国国立標準技術研究所)は最新ガイドライン(SP 800-63B)で、「記号や数字、大文字を混在させるだけの複雑性ルール」は必ずしも有効ではないと明言しています。その理由はシンプルで、こうした"機械的な複雑性"は人間にとって覚えにくく、結果として短く予測可能なパターン(例:Password1!)に収束する傾向があるためです。

1. 10年以上放置されたセキュリティ脆弱性

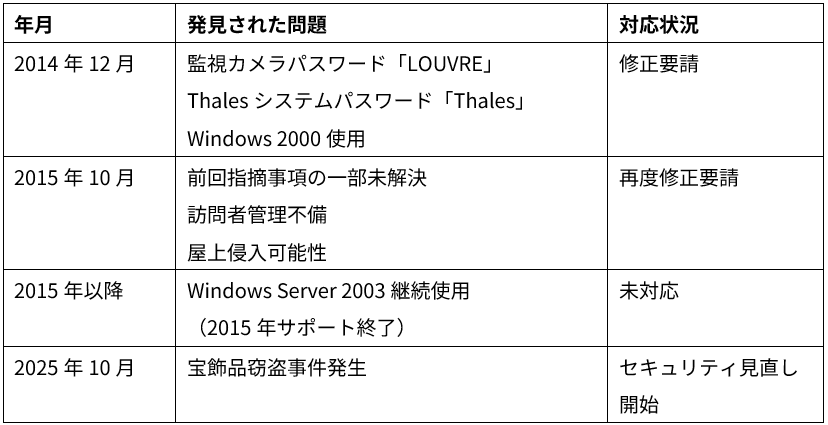

2025年10月、ルーヴル美術館で高価な宝飾品が盗まれる事件が発生しましたが、その背景には驚くべきセキュリティの脆弱性が隠されていました。事件後の調査で明らかになったのは、この問題が10年以上も前から指摘され続けていたにも関わらず、根本的な対策が講じられていなかったという事実です。

2014年12月、3人のサイバーセキュリティ専門家によるルーヴル美術館のセキュリティ調査が実施されました。その結果、以下のような深刻な問題が発覚しました:

- 監視カメラを管理するサーバーのパスワードが「LOUVRE」

- Thales社のセキュリティシステムへのアクセスパスワードが「Thales」

- Windows 2000という旧式OSの使用

- ウイルス対策ソフトの未更新

- パスワードやセッションロックの未設定

2015年10月の再調査でも、多くの問題が未解決のままであることが判明。調査員は「これまで比較的被害を免れてきたが、深刻な結果をもたらす可能性をもはや無視できない」と警告していました。

最も驚くべきは、2025年現在でも、サポートが2015年に終了したWindows Server 2003を搭載したマシンでThalesのセキュリティシステムが稼働し続けていたことです。これは、セキュリティホールが10年以上開いたままの状態で、世界最高峰の美術館が運営されていたことを意味します。

2. 日本でも他人事ではない - 医療機関等の実例

ルーヴル美術館の事例を「海外の出来事」として片付けることはできません。日本においても、同様の認証管理の甘さが深刻な被害を招いた事例が多数報告されています。

特に注目すべきは医療機関における委託先経由の情報流出事例です。

- 近畿大学病院(2022年) 受付業務を委託されていた職員が、受診していた友人患者の電子カルテ画面を私用スマートフォンで動画撮影し、SNS経由で本人に送信していた事案が発生しました。委託先管理の甘さと、電子カルテ端末の持ち込み端末(BYOD)対策の不徹底が問題とされています。

- 東京都立病院機構(2025年) 委託先のアルバイト職員が、救急外来の患者1名の電話番号などの個人情報を業務端末から取得し、私的にLINEで送信。その画面を第三者と共有していたことが判明しました。最小権限原則の不徹底、委託先への監督不足、アクセスログ監視の弱さが指摘されています。

- 大阪急性期・総合医療センター(2022年10月) ランサムウェア被害の調査報告書では、管理者・利用者アカウントのパスワードが共通化・簡易化していたこと、最小桁数が未設定だったこと、権限設定が過度に広いユーザーが存在したことなど、アカウント運用全般の脆弱性が指摘されました。これらが攻撃の影響拡大を助長したと評価されています。

これらの事例に共通するのは、「委託先管理の甘さ」「共通認証情報の使い回し」「特権アクセス管理の不備」です。ルーヴル美術館と同じく、基本的なセキュリティ原則が軽視された結果、組織全体が危険にさらされています。

3. NISTが示す新しいパスワード基準

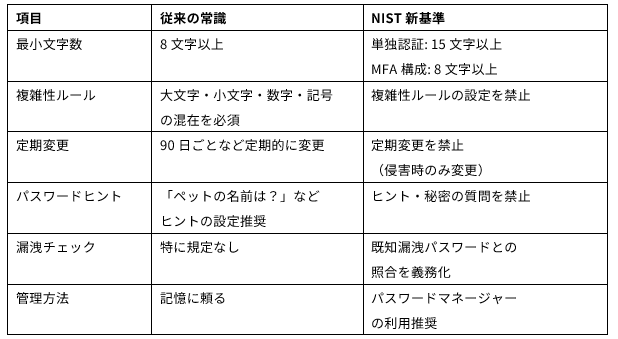

NIST(米国国立標準技術研究所)の最新ガイドライン SP 800-63B(2025年8月版)は、従来のパスワード管理に関する常識を根本から覆しています。

NISTが明確に示した新しい基準:

- シングルファクター認証(パスワードのみ): 15文字以上必須

- 多要素認証の一要素として使用: 8文字以上必須

- 複雑性ルール(大文字・小文字・数字・記号の混在)の禁止

- 定期的なパスワード変更の禁止

- 既知の漏洩パスワードとの照合義務化

- パスワードヒントや秘密の質問の禁止

特に注目すべきは、「複雑性ルールの禁止」です。従来、多くの組織で「大文字・小文字・数字・記号を含む8文字以上」というルールが採用されてきましたが、NISTはこれを明確に否定しています。

その理由は明白です。複雑性ルールは人間にとって覚えにくく、結果として「Password1!」のような予測可能なパターンに収束してしまうからです。ルーヴル美術館の「LOUVRE」がまさにその典型例といえるでしょう。

4. 従来の常識を覆す発見: 複雑性より長さとユニーク性

NISTの研究は、パスワードセキュリティに関する従来の思い込みを科学的に検証し、その多くが間違いであることを証明しました。

「Password1!」と「MyFavoriteBookIsHarryPotter」、どちらが安全でしょうか?従来のルールでは前者が「複雑で安全」とされてきましたが、実際には後者の方が圧倒的に安全です。理由は以下の通りです。

- 長いパスワードは総当たり攻撃に対して指数関数的に強い

- 人間が覚えやすいため、メモやファイル保存のリスクが減る

- 辞書攻撃への耐性が高い(一般的な単語の組み合わせでも十分に長ければ安全)

- 心理的負担が少なく、ユーザーの協力を得やすい

ルーヴル美術館のケースで考えてみましょう。もし監視カメラのパスワードが「LOUVRE」ではなく「LouvreSecurityCamera2014Building」だったらどうでしょうか?覚えやすく、かつ推測困難で、十分な長さを持つパスワードになります。

重要なのは、「複雑さ」ではなく「一貫性と長さ」、そして「運用で守る」ことです。技術的な複雑性に頼るのではなく、人間が実際に使える現実的なセキュリティ対策こそが真の防御力を生み出します。

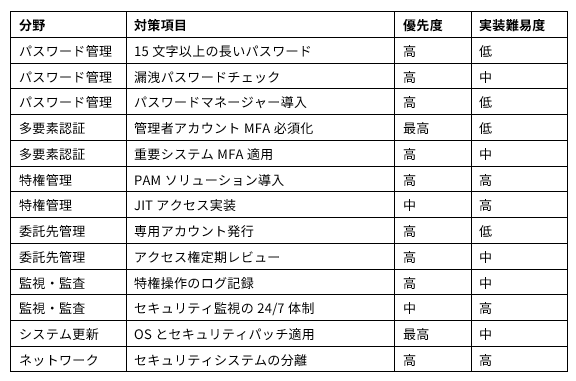

5. 実効的な対策: MFA、PAM、統制の三層防御

ルーヴル美術館の事例とNISTの新基準を踏まえ、組織が実際に導入すべき対策を整理します。重要なのは、単一の対策に依存せず、多層防御を構築することです。

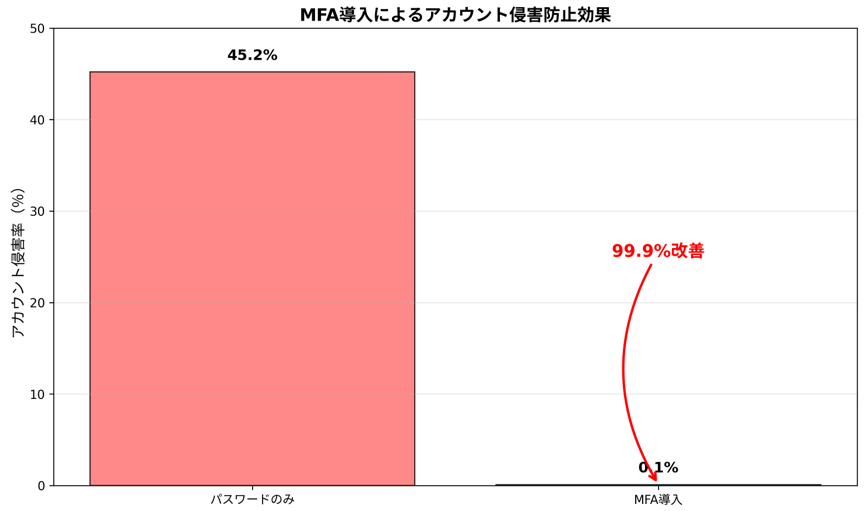

5.1 多要素認証(MFA)の導入

サイバー攻撃の多くは、盗まれた認証情報を悪用して始まります。MFA(多要素認証)の導入は、「なりすまし」を物理的に不可能にする最も基本かつ強力な対策です。 統計データが示すように、MFAの実施により約99.9%のアカウント侵害を防ぐことができます。特に重要なのは次の点です。

- すべての管理者アカウントに対するMFA必須化

- 重要システムへのアクセスに対するMFA適用

- SMSよりもアプリベース認証(Microsoft Authenticator, Google Authenticatorなど)の優先使用

- 緊急時のバックアップ認証手段(リカバリコード等)の確保

MFAは導入して終わりではなく、例外運用の最小化と運用手順の定期点検が信頼性を支えるカギです。

5.2 特権アクセス管理(PAM)

侵入後の被害拡大を防ぐには、特権アカウントの制御が不可欠です。PAM(Privileged Access Management)は、管理者権限の「誰が・いつ・どこで使ったか」を完全に把握するための枠組みです。監視システムやセキュリティ機器など、高権限アクセスを要する領域では特に次の施策が求められます。

· 特権アカウントの中央集権管理(共有アカウント廃止)

· ジャストインタイム(JIT)アクセスの導入による「必要な時だけ権限付与

· すべての特権操作に対する詳細な監査ログ記録

· 委託先を含む第三者アクセスの統制と期限付き承認

PAMの目的は「制限」ではなく、正当な管理者行為を透明化し、万一の侵害時にも迅速に原因追跡できる環境を整えることにあります。

5.3 委託先管理の強化

サイバー攻撃の多くは、直接攻撃ではなく委託先・取引先を経由した侵入から始まります。ルーヴル美術館の事例でも、長期間にわたり委託先のアクセス管理が甘かったことが問題でした。外部委託を安全に運用するためには、以下の点が不可欠です。

- 委託先向け専用アカウントの発行(個人アカウント共有の禁止)

- 契約終了時のアカウント自動無効化(自動ポリシーによる失効)

- 委託先作業の監視とログ記録の継続的な確認

- 定期的なアクセス権レビューと不要権限の削除

委託先管理は「信頼ではなく証跡で担保する」領域です。誰が・いつ・何をしたかが明確に記録される仕組みこそ、組織の防御力を長期的に支える基盤となります。

6. まとめ 運用で守る文化の確立

ルーヴル美術館の事例は、世界最高峰の機関でさえも基本的なセキュリティ原則を軽視すれば深刻な脆弱性を抱えることを明確に示しました。この教訓から、私たちが学ぶべきポイントを整理します。

6.1 技術だけでは解決しない

最新の暗号化技術や高価なセキュリティ製品を導入しても、「LOUVRE」というパスワードや10年前のOSを放置していては意味がありません。重要なのは、技術と運用の両輪を回すことです。

6.2 人間中心設計の重要性

NISTの新基準が示すように、人間が実際に使える現実的なセキュリティ対策こそが真の効果を発揮します。複雑で覚えにくいルールよりも、長くて覚えやすいパスワードとMFAの組み合わせが実効的です。

6.3 継続的な改善プロセス

ルーヴル美術館では2014年に問題が指摘されたにも関わらず、2025年まで根本的な対策が講じられませんでした。セキュリティは一度設定すれば終わりではなく、継続的な見直しと改善が不可欠です。

6.4 アクロニスが提供する解決策

Acronis Cyber Protectは、これらの課題に対する包括的なソリューションを提供します。

- エンドポイント保護による多層防御

- 統合バックアップとサイバー保護

- ランサムウェア対策とリアルタイム監視

- 委託先を含む統合管理コンソール

- コンプライアンス要件への対応支援

要するに、「複雑さ」ではなく「一貫性と長さ」、そして「運用で守る」ことが重要です。MFAや特権アクセス管理(PAM)、委託先認証の統制、監視システムのネットワーク分離などを徹底することで、文化資産であれ医療インフラであれ、"偶然のミス"を"重大な侵害"にしない環境を作ることができるのです。

アクロニス・ジャパン株式会社

脅威リサーチユニット(TRU) ソリューションアーキテクト

杉山吉寿

SIer、外資系ベンダー、コンサルティングファームにて、セキュリティの構築・運用・監査業務に従事。現在は、セキュリティおよびバックアップ領域のソリューションアーキテクトとして、国内外の企業に向けたEDR/XDR導入支援やセキュリティ教育・セミナー登壇を多数実施している。CISSP、CCSP、CISM、CISAなどの国際資格を保持し、攻撃防御からデータ復旧までを統合した“サイバー・レジリエンス”の実現を支援。最新脅威動向と現場対策を橋渡しする専門家として活動中。

Acronis について

Acronis は、2003 年にシンガポールで設立されたスイスの企業で、世界 15ヵ国にオフィスを構え、50ヵ国以上で従業員を雇用しています。Acronis Cyber Protect Cloud は、150の国の26の言語で提供されており、21,000を超えるサービスプロバイダーがこれを使って、750,000 以上の企業を保護しています。