著者:杉山 吉寿 — アクロニス・ジャパン 脅威リサーチユニット(TRU)ソリューションアーキテクト

はじめに

「まさか自分たちが被害者になるとは──」

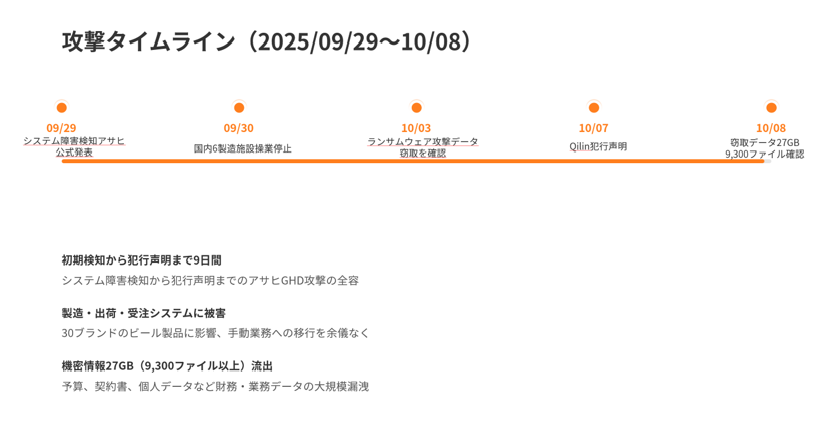

日本を代表するグローバルメーカー、アサヒグループホールディングス(以下、アサヒGHD)が、国際的ランサムウェア集団「Qilin」によるサイバー攻撃の標的となりました。Qilin側のリークサイトおよび一部報道によると、約27GB・9,300ファイルに及ぶ機密情報が窃取され、国内6カ所の製造施設で操業停止が発生。損失は最大で約500億円にのぼる可能性があるとされています。本記事では、Qilinの攻撃手法を技術的に紐解きながら、企業が今すぐ取るべき防御策について解説します。

1. 被害概要 (Executive Summary)

- 攻撃発生日:2025年9月末

- 攻撃主体:「Qilin(キリン)」ランサムウェアグループ

- 被害内容: 約27GB・9,300ファイルの情報窃取 / 国内6か所の製造施設で操業停止 / 最大損失規模:約3.35億ドル(約500億円)

ビジネスへの主な影響

- メール‧注文系統の停止によるコミュニケーション断絶、手動運用への緊急移行、顧客対応の大幅な遅延

- サプライチェーンの混乱:供給契約の履行不能、在庫計画への打撃、物流網の再構築の必要性

- ブランド価値と信頼低下:消費者信用の喪失、規制対応のコスト増大、市場シェアへの長期的な影響

- 復旧プロセスの長期化:27GBデータ復元、システム再構築、セキュリティ強化による事業継続への二次的影響

- 法的‧規制リスク:個人情報漏洩に伴う訴訟リスク、各国規制当局の調査対応、説明責任履行の必要性

2. Qilinランサムウェアの構造

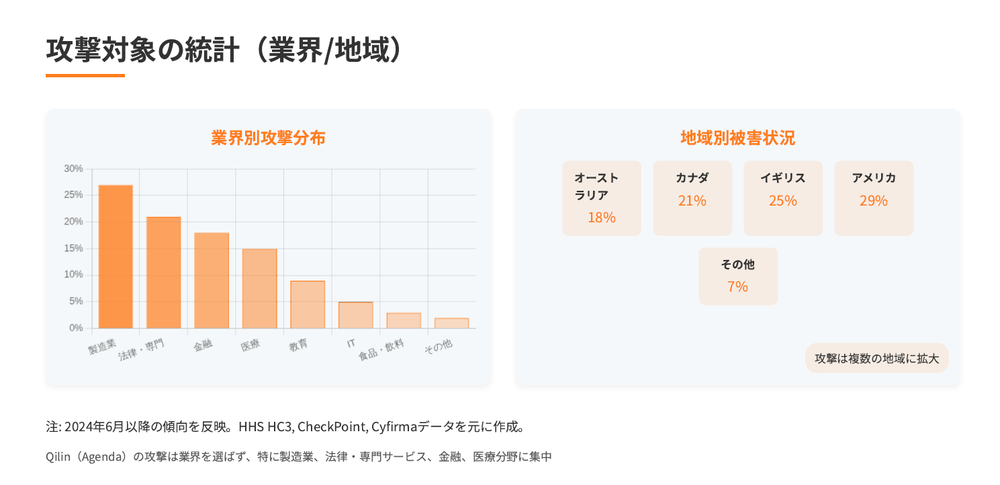

Qilin(別名:Agenda)は、RaaS(Ransomware-as-a-Service)モデルで運営されるランサムウェアで、2022年に初確認され、2025年以降に活動が急増しています。Go言語、Rust、Cなど複数言語で実装されており、マルチプラットフォーム対応のランサムウェアを用いて、医療、製造、金融、法律サービス、教育、重要インフラなど多様な業種を標的としています。

特筆すべきは、以下のようなビジネスモデルと提供サービスの特徴です。

- 収益分配:開発者が収益の15〜20%、実行者(アフィリエイト)が80〜85%を得る分業型のビジネス構造。

- 法的サポート機能「Call Lawyer」:被害者との交渉を支援する法務専門家へのアクセスを提供し、身代金の支払いを促進。

- リクルート活動:Rampフォーラム上での積極的な採用を実施。特に、RansumHubが停止した2025年3月以降に活動が活発化。

- サービス拡張:マルウェア配布に加え、スパム配信、DDoS攻撃、PB規模のデータストレージ機能などを併設。

- 攻撃ツールの提供:Cobalt Strike(C2)、Mimikatz(認証情報窃取)、NetExec(ネットワーク侵入)など、高度なツールキットを提供

業界別・地域別の攻撃対象統計:

※以下の統計は、HHS HC3、CheckPoint、Cyfirmaのデータを元に作成されており、2024年6月以降の傾向を反映しています。

Qilinが過去に使用した主な侵入手法は以下の通りです。

- Fortinet製品の脆弱性悪用:CVE-2024-21762(OOB write, RCE)、CVE-2024-55591(認証バイパス)を利用し、パッチ未適用のFortiGate/FortiProxyデバイスに対してリモートコードを実行し、ネットワーク内への足場を構築。

- 認証情報の悪用:ダークウェブで漏洩したVPN/SSO認証情報を用いて、正規アクセス経路から侵入。過去の攻撃では、Credential Leakを活用した事例が複数報告されています。

- Infostealerの利用:Google Chromeなどを標的とするInfostealer(情報窃取マルウェア)を使用。セキュリティ企業の調査によれば、QilinはInfostealerによる認証情報窃取を初期侵入に活用する傾向があります。

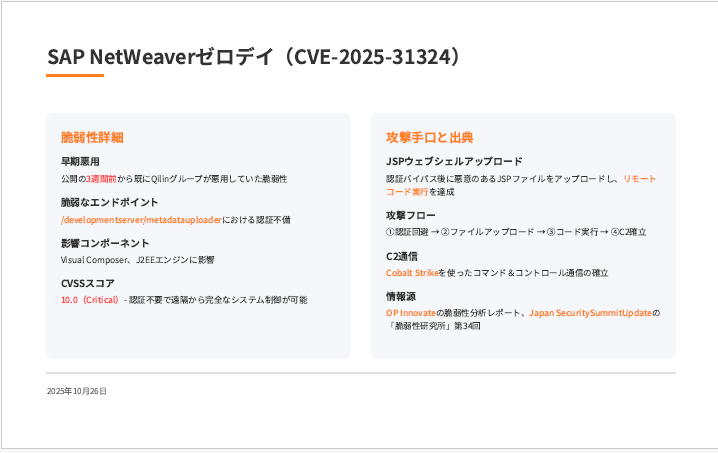

- 公開インターフェースの脆弱性悪用:Citrix、RDP、SAP NetWeaver(CVE-2025-31324)などの公開アプリケーションの脆弱性を悪用。特にロードバランサー設定の不備により、内部サービスが公開されている環境が狙われています。

※なお、アサヒGHDに対するサイバー攻撃における具多的な侵入経路については、現時点で公式な発表はありません。

3. 攻撃の4フェーズ

- 初期アクセス:Fortinet脆弱性(CVE-2024-21762/55591)、漏洩VPN情報、Infostealerによる侵入

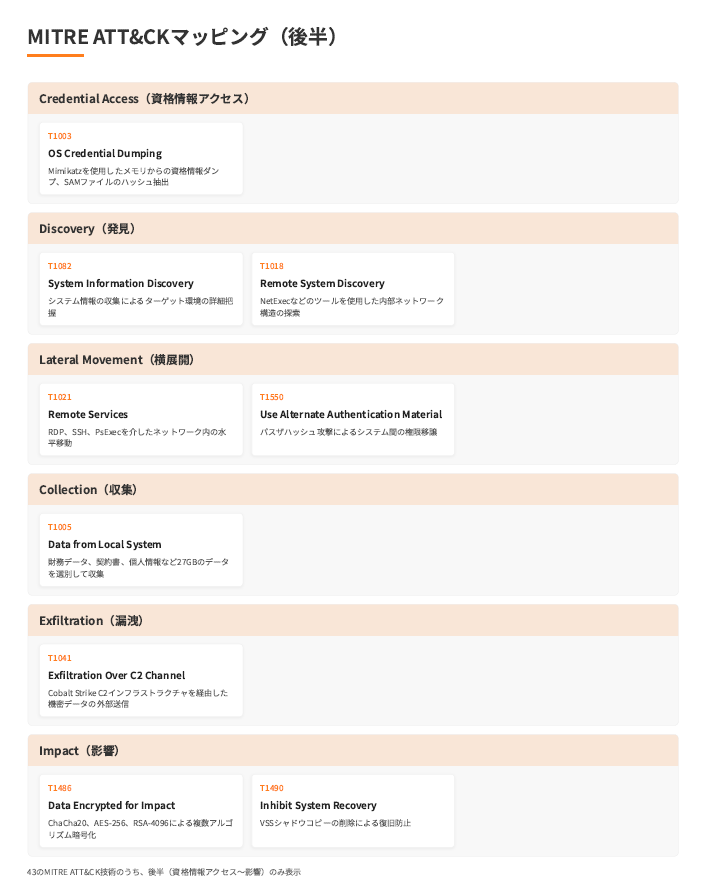

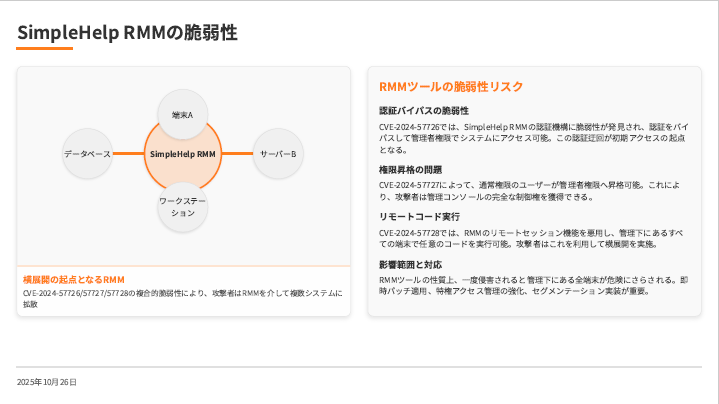

- 横展開:SimpleHelp RMM脆弱性、Cobalt Strike、Mimikatz、PsExecによる拡散

- データ収集と窃取:財務・契約情報などを選別し、圧縮転送。ログ削除とVSS破壊で痕跡を隠蔽

- 暗号化と影響:ChaCha20+AES+RSA多層暗号化で復旧を極めて困難にし、VSS削除により復旧をさらに阻害

この4フェーズは、アサヒGHD事案を含む最近のQilinキャンペーンや各社の公開レポートを踏まえた一般的な攻撃パターンであり、本記事執筆時点でアサヒGHD事案の技術的詳細が公式に公開されているわけではありません。

MITRE ATT&CK技術のマッピング図は以下の通りです:

4. SAP NetWeaverゼロデイ(CVE-2025-31324)

製造業ではSAP ERPを中心に、財務・在庫・生産を統合的に運用しているケースが多く、今回のQilinもSAP NetWeaverのゼロデイを悪用した可能性があります。CVSSスコア10.0のCritical脆弱性により、認証なしで悪意のあるJSPウェブシェルをアップロード可能となります。本脆弱性は公開の3週間前から悪用されており、Visual Composerの欠陥を突いてリモートコード実行が行われた可能性があります。

5. SimpleHelp RMMの脆弱性と横展開

攻撃の横展開の起点となるSimpleHelp RMMの脆弱性において、CVE-2024-57726〜57728の複合的な脆弱性を悪用し、認証バイパスからの権限昇格および、悪意のあるリモートコード実行へと進行します。また、本脆弱性によって一度侵害されると、管理下の全端末が危険にさらされます。そのため、即時パッチの適用、特権アクセス管理の強化および、セグメンテーション実装が重要となります。

6. ビジネスインパクトとM&Aリスク

今回のアサヒGHDに対するランサムウェア攻撃では、メールや注文処理停止による業務混乱、サプライチェーンへの影響、ブランド信頼の低下、さらに法的・規制対応リスクが混在化しました。特に、M&Aや企業統合時に生じるセキュリティギャップは、重大な脆弱性となり得ます。

M&Aに伴う主なセキュリティ課題は以下の通りです:

統合遅延:

- セキュリティポリシーの不一致:買収元/先企業間での対応基準格差

- ID管理の分断:統合されないディレクトリサービス、重複アカウント

- セキュリティ監視の空白期間:監視ツールやSOCの対象外システム

レガシー脆弱性:

- サポート終了OS/アプリケーション:パッチ適用不可能なシステムの残存

- 旧式暗号アルゴリズム:TLS1.0/1.1、SHA-1、MD5など非推奨暗号の使用

- 技術的負債:長期的コスト削減のために残された脆弱コンポーネント

認証管理の複雑化:

- IDフェデレーション未整備:複数IDプロバイダ間の連携不足、認証分断

- 権限管理の混乱:過剰権限付与、権限継承問題、アクセス制御矛盾

- 共有/特権アカウント:緊急アクセス用アカウントの管理不備

サプライチェーンリスク:

- ベンダー管理の複雑化:異なるベンダー評価基準、契約条件の不一致

- 子会社/関連会社経由の攻撃経路:セキュリティ水準の低い関連組織からの侵入

- 第三者リスク:統合過程でのコンサルタント/インテグレータによる一時的アクセス

7. 防御戦略と推奨対策 〜“守る”から“備える”へ〜

Qilinのような高度なランサムウェアは、もはや「侵入を防ぐ」だけでは不十分です。これからの企業に求められるのは、侵入を前提とした防御設計です。

まず、「人」を起点にした防御が欠かせません。単純なパスワードやSMS認証では攻撃者に突破されるリスクが高い状況です。いま企業が取るべき第一歩は、フィッシング耐性を備えたMFA(FIDO2/WebAuthn)への移行です。指紋認証やセキュリティキーを活用することで、なりすましのリスクを大幅に低減できます。

次に、「パスワードレス認証」×「ゼロトラストアクセス」。 “すべての接続は常に疑う”というゼロトラストの思想に基づき、アクセス時ごとに再認証を行い、権限を最小限に制御します。この運用により、仮に1アカウントが侵害されても、被害を局所化できます。

さらに、ダークウェブモニタリングで自社ドメインの認証情報漏洩を監視し、 攻撃の“兆候”をいち早く察知することも重要です。被害発生後の対応ではなく、「兆しの段階で潰す」仕組みを構築します。

そして最後に、バックアップの安全性を確保する「不変ストレージ(Immutable Storage)」。 攻撃者がバックアップデータを暗号化・削除しても、変更不能な状態で保持することで、緊急時の復旧が可能になります。

これらを全て統合的に管理するには、EDR/XDR/SOCの連携運用が鍵となります。 異なるセキュリティレイヤーを孤立させず、“検知→封じ込め→復旧”の流れを一気通貫で自動化します。この「守る力 × 立ち直る力」の融合が、次世代のサイバー・レジリエンスの核となります。

8. まとめ 〜攻撃から立ち上がるための教訓〜

今回のアサヒGHD事例について、技術的な侵入経路や「どこから崩れたのか」といった詳細は、本稿執筆時点では公表されていません。 しかし、この種のランサムウェアインシデントが共通して示唆する現実は明確です。

「どれほど大きな企業であっても、たったひとつの弱点(脆弱性・設定不備・運用上の隙など)をきっかけに、事業継続に大きな影響が出る可能性がある」ということです。

被害の実態は深刻だと言えるでしょう。Qilin側のリークサイトおよび一部報道によれば、約27GBの機密データ窃取と6つの製造施設の停止が生じたとされています。 また、一部海外メディアは、損害規模が約500億円規模にのぼると推定しています。

Qilinは、RaaSモデルを駆使する組織化された犯罪ネットワークであり、脆弱性、漏洩認証情報、RMMツールを組み合わせ、多層暗号化(ChaCha20+AES+RSA)によって復旧を極めて困難にする手法を多用してきました。

私たちがここから得るべき教訓は一つです。

「攻撃を防ぐこと」だけが目的ではない。 攻撃を受けても“立ち上がれる”体制を作ることが真のゴールです。

そのために企業が取り組むべきは以下の5点です。

1. フィッシング耐性のあるMFAを全社で導入

2. パスワードレス認証とゼロトラストの適用

3. ダークウェブ監視による漏洩検知

4. 不変ストレージによるバックアップ防御

5. EDR/XDR/SOC連携による即応体制の確立

今回のアサヒGHDのケースは、日本企業全体への警鐘です。“セキュリティはIT部門の仕事”ではなく、経営そのものの課題。侵入を前提としたセキュリティデザインをどう構築するか──それが今、すべての企業に問われています。

アクロニス・ジャパン株式会社 脅威リサーチユニット(TRU) ソリューションアーキテクト 杉山吉寿

SIer、外資系ベンダー、コンサルティングファームにて、セキュリティの構築・運用・監査業務に従事。現在は、セキュリティおよびバックアップ領域のソリューションアーキテクトとして、国内外の企業に向けたEDR/XDR導入支援やセキュリティ教育・セミナー登壇を多数実施している。CISSP、CCSP、CISM、CISAなどの国際資格を保持し、攻撃防御からデータ復旧までを統合した“サイバー・レジリエンス”の実現を支援。最新脅威動向と現場対策を橋渡しする専門家として活動中。

Acronis について

Acronis は、2003 年にシンガポールで設立されたスイスの企業で、世界 15ヵ国にオフィスを構え、50ヵ国以上で従業員を雇用しています。Acronis Cyber Protect Cloud は、150の国の26の言語で提供されており、21,000を超えるサービスプロバイダーがこれを使って、750,000 以上の企業を保護しています。