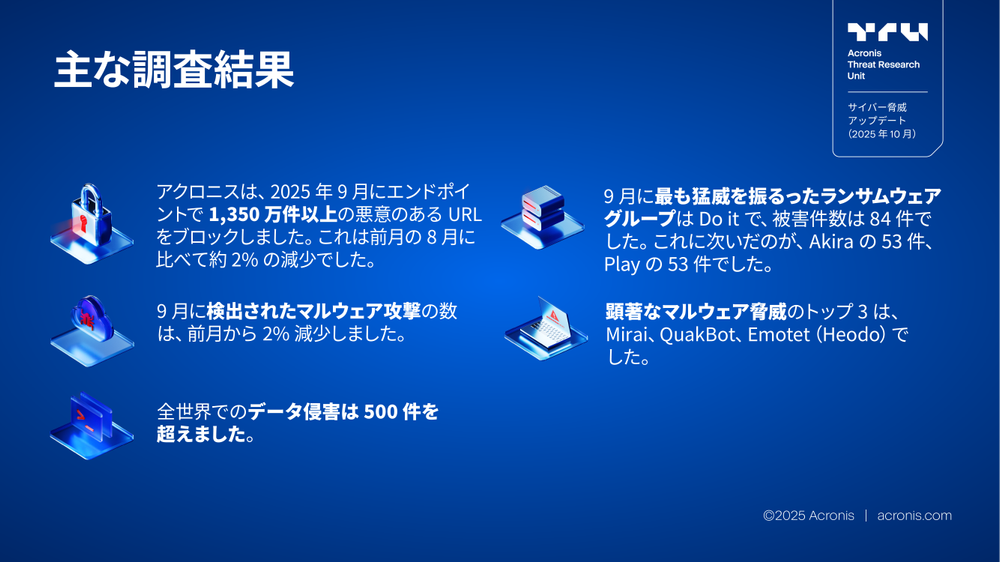

Acronis サイバー脅威アップデートでは、Acronis 脅威リサーチユニット(TRU)とセンサーが検出した、最新のサイバー脅威アクティビティとトレンドが紹介されています。ここでの数値は、調査対象の 2025 年 9 月に収集されたものであり、検出された脅威とともに、一般公開されているニュース記事を反映したものとなっています。本レポートはグローバルの展望を提示しており、世界中に分散されている、100 万以上の一意のエンドポイントがそのベースになっています。

今月のインシデント

最近公開された EDR-Freeze と呼ばれる概念実証ツールは、攻撃者がWindows エラー報告(WER)を悪用して、脆弱なドライバーを使わずにセキュリティツールを静かに停止させる方法を示しています。一般的な Bring Your Own Vulnerable Driver(脆弱なドライバーを自分で持ち込む)手口の代わりに、この方法は正規の Windows コンポーネントを利用し、ユーザーモードだけで動作します。保護された WER プロセスを起動し、そのプロセスがセキュリティアプリケーションに対して MiniDumpWriteDump を呼び出すことで、そのアプリケーションのすべてのスレッドを一時的に停止させます。その後、攻撃者は WER プロセスを再開する前に停止させ、標的の EDR やウイルス対策ソフトを無期限にフリーズ状態にします。

リサーチャーは、この手法を Windows 11 上で実証し、Microsoft Defender の動作を一時停止させることにも成功しました。この手法は Windows の本来の動作を悪用しているため、単純な脆弱性修正では対処できません。防御側には、WER の異常な挙動を監視し、ダンプツールが機密プロセスとやり取りできる範囲を制限することが推奨されます。

注目すべきは、この攻撃が多くの EDR 製品を無力化できる中で、Acronis EDR はその影響を受けないことです。テストの結果、Acronis EDR はこの攻撃を検知してブロックし、フリーズ手法の影響を受けることなく完全に動作し続けることが確認されています。

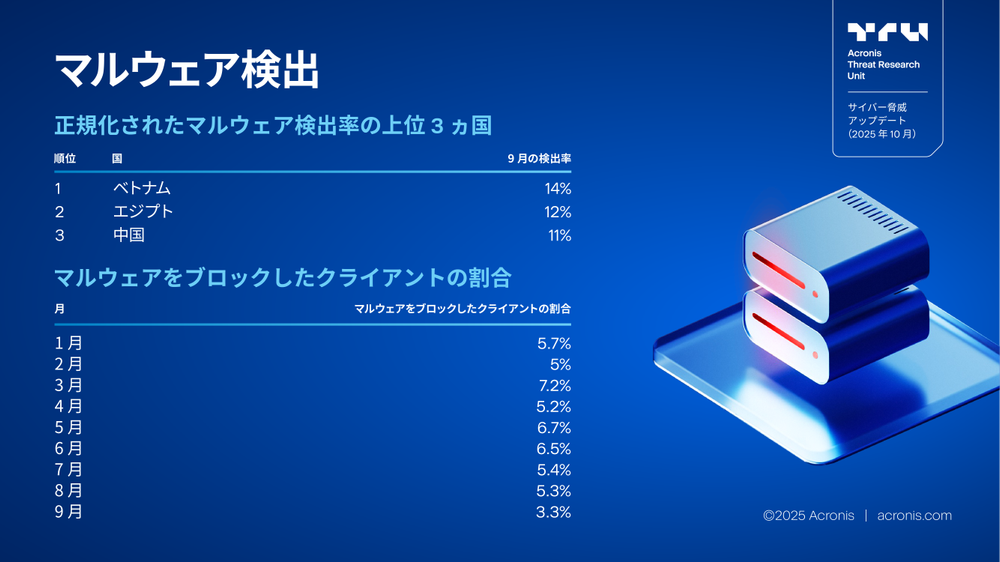

9 月のマルウェア検出

9 月に、Acronis Cyber Protect はエンドポイントで約 500 万件のマルウェア脅威をブロックしました。

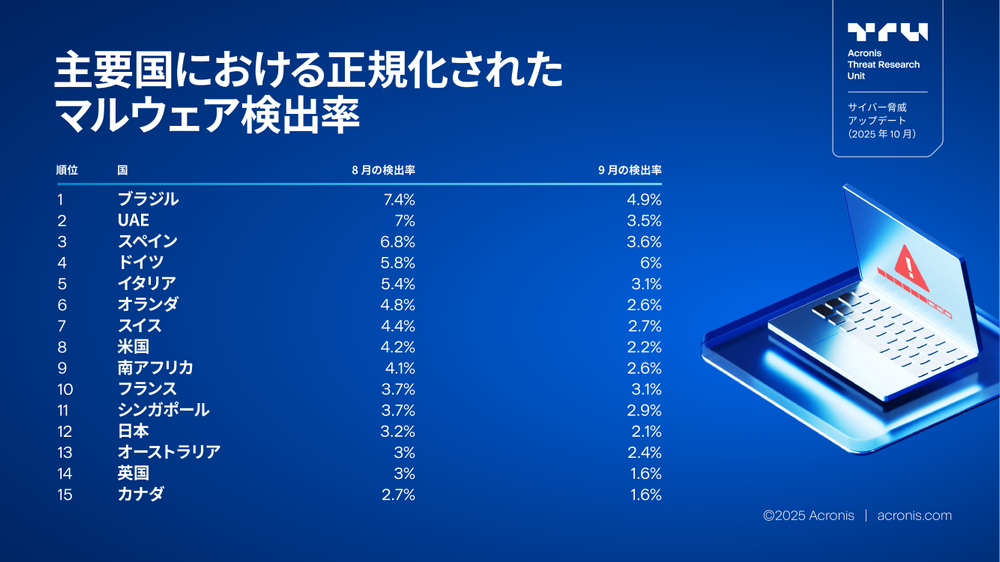

以下の表は、エンドポイントで少なくとも 1 つのマルウェアの脅威をブロックした Acronis クライアントの比率、ならびに少なくとも 1 つのマルウェア検出があった、クライアントの正規化された比率を示しています。この比率が高いほど、その国のワークロードがマルウェア攻撃を受けるリスクが高くなります。

プロテクション

上記の脅威は、アクロニスのソリューションによって検出し、緩和することができます。

Acronis Cyber Protect Cloud は、複数のレイヤーを使った保護アプローチにより、既知の脅威と未知の脅威の両方に対処します。このアプローチには、振る舞いベースの検知、AI と MLでトレーニングされた検知、およびランサムウェア対策ヒューリスティックスが含まれており、これらは暗号化の試みを検知しブロックするとともに、ユーザーとのインタラクションがなくても、改ざんされたファイルを自動的にロールバックします。

さらに、Advanced Email Security と URL フィルタリングを追加することで、ソーシャルエンジニアリング攻撃から保護できます。また、Acronis #CyberFit スコアにより、対応が必要なシステムを迅速に特定できるようになるとともに、統合パッチ管理により、シンプルな方法でソフトウェアを最新バージョンにアップデートできるようになります。

また、Acronis Cyber Protect Cloud 向け Acronis XDR により、攻撃を把握するために必要な可視性が確保されるとともに、管理者のコンテキストが簡素化され、あらゆる脅威を効率的に修復できるようになります。