著者: Ilia Dafchev、Darrel Virtusio

サマリー

- Makop は、Phobos から派生したランサムウェアタイプであり、従来のツールキットに新たなコンポーネント(ローカル特権昇格エクスプロイトやローダーマルウェアなど)を追加しながら、無防備な RDP システムのエクスプロイトを続行します。

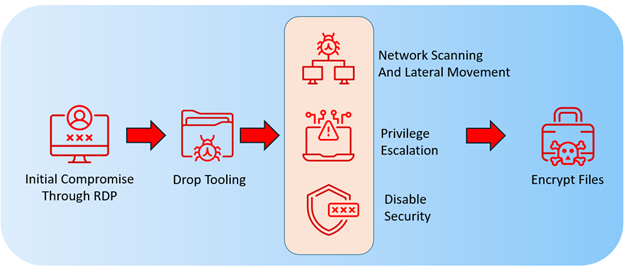

- 通常、この攻撃は RDP のエクスプロイトから始まり、ネットワークスキャナ、ラテラルムーブメントツール、特権昇格エクスプロイトのステージングを経て暗号化に至ります。また、攻撃者が設定されたセキュリティソリューションを回避できなければ攻撃を停止します。

- 攻撃者は、ネットワークスキャナ、AV キラー、数々のローカル特権昇格エクスプロイトといった既成ツールを有害なファイルネーミングと組み合わせて使用することで、検知を回避します。

- さらに、セカンダリペイロードの配布を目的としてダウンローダー型のトロイの木馬である GuLoader も使用されており、セキュリティ対策を回避する多くの手法と他のマルウェア配布メカニズムの統合によって Makop 手法が進化を見せています。

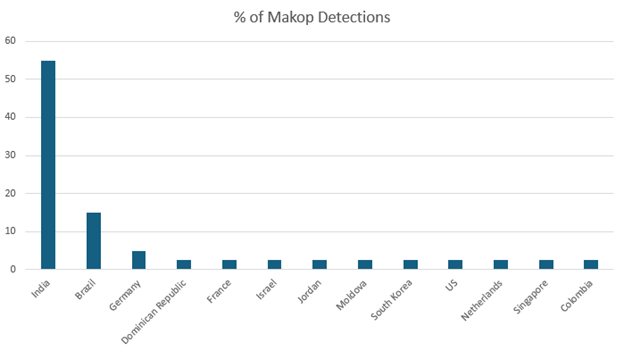

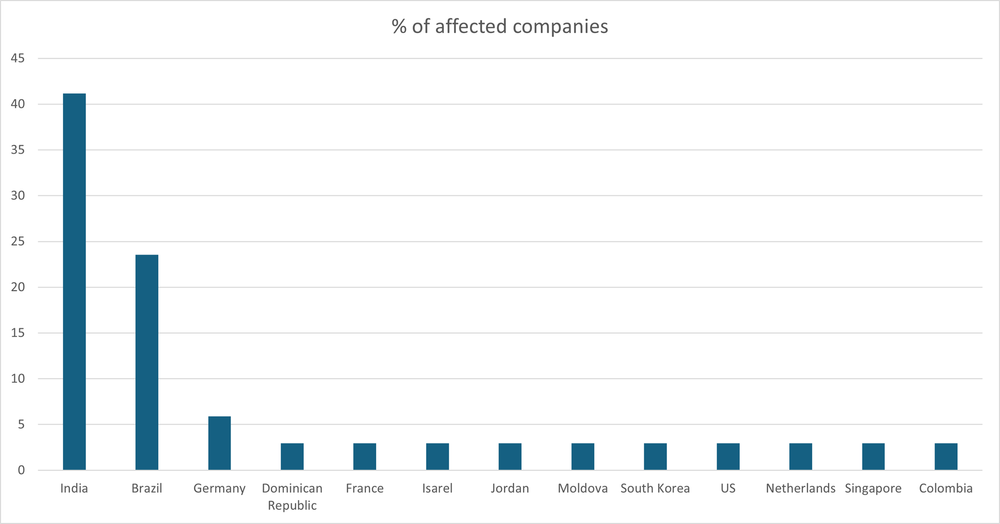

- 攻撃の大部分(55%)はインド企業を標的としていますが、ブラジルやドイツなどの地域でもインシデントが報告されています。

はじめに

Makop は、2020 年頃に初めて確認されたランサムウェアタイプで、一般的には Phobos ファミリーの亜種として扱われています。最近、Acronis TRU の研究者は Makop オペレータの攻撃手法を詳しく把握するために複数の最新版ランサムウェアケースの詳細な調査を進めることで、Makop に関連する新たなアクティビティやツールを特定しました。

その結果、攻撃者は複雑性が低く、手間のかからない方法を好む傾向が判明しました。大半の被害者は RDP 経由で侵害を受けており、その後攻撃者はネットワークスキャナ、特権昇格を可能にするローカル特権昇格(LPE)エクスプロイト、AV キラー(脆弱なドライバなど)、プロセスターミネーター、ターゲット型インストール解除ソフトウェア、資格情報アクセスツール(Mimikatz など)、キルチェーンにおけるその他の手段など、ネットワークスキャンとラテラルムーブメントを可能にする既成ツールを活発に使用しています。

注目すべきは、一連のローカル特権昇格エクスプロイトとあわせて GuLoader の使用が複数のケースで確認されたことです。GuLoader は、2019 年後半に初めて発見されたローダー型マルウェアで、さまざまなセカンドステージマルウェアを配布することで有名です。このマルウェアは、AgentTesla、FormBook、XLoader、Lokibot などのマルウェアをドロップすることが判明しています。

Makop のプレイブック

一般的に、一連の Makop 攻撃は類似のパターンに従っています。ランサムウェアオペレータは、無防備に公開された安全性を欠くリモートデスクトッププロトコル(RDP)サービスをエクスプロイトすることで初期アクセスを取得します。通常、このオペレータはブルートフォース攻撃や辞書攻撃を利用して、脆弱な資格情報や使い回しの資格情報をクラッキングします。システム内部に侵入すると、攻撃者はネットワークスキャン、特権昇格、セキュリティソフトウェアの無効化、資格情報のダンピングを可能にするツールをステージングし、最終的に暗号化ツールを展開します。

初期ステージング段階に続き、攻撃者は、ネットワークスキャン、防御回避、特権昇格、ラテラルムーブメントへと進みます。ただし、これらのステップは特定の順序で行われるわけではありません。一部のインシデントにおいて、攻撃者はセキュリティソリューションにより自身のツールが検知されると攻撃を停止します。しかし、これらと同じツールの VMProtect パックサンプルを使用したセキュリティソリューションの回避、あるいは手動のインストール解除やハッキングツールの使用によるセキュリティソリューションの無効化といった巧妙な手口を見せることもあります。この時点でも失敗した場合は、攻撃を終了してその標的から退きます。

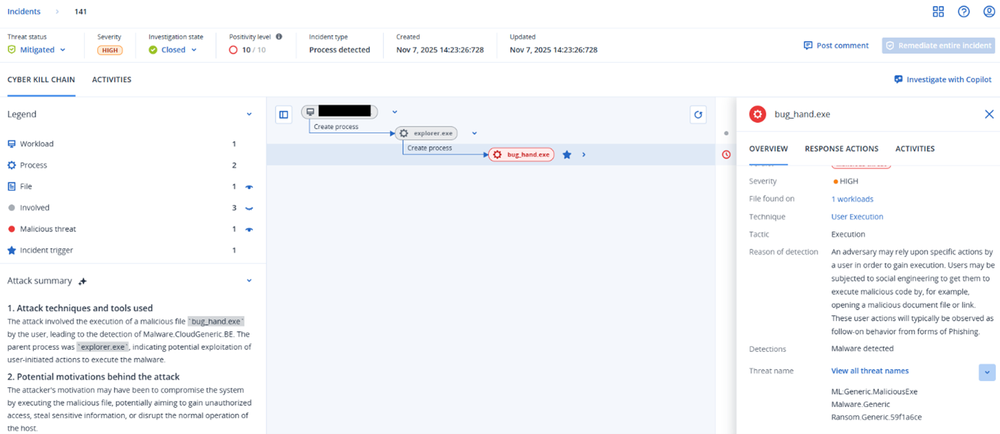

最近の攻撃で確認された、Makop オペレータによる実行チェーンは下図の通りです。

Makop のツールボックス

Makop のツールは、ネットワークにマウントされた RDP 経由のパス(「\\tsclient\」など)か、ユーザーの [ミュージック] ディレクトリ内にドロップされるケースが最も多く報告されています。一方、攻撃者が [ダウンロード]、[デスクトップ]、[ドキュメント] の各ディレクトリ、または [C:] ドライブのルートを使用するケースもありました。サブフォルダは、多くのケースで「Bug」や「Exp」と命名されていました。通常、暗号化ツールバイナリ自体でも bug_osn.exe、bug_hand.exe、1bugbug.exe、bugbug.exe、taskmgr.exe、mc_osn.exe、mc_hand.exe のいずれかのファイル名、およびこれらのファイル名の先頭にドットを付けた異表記形式(「.taskmgr.exe」など)が使用されます。

初期アクセス

Makop オペレータは、脆弱な RDP 資格情報をエクスプロイトして、被害者の環境に対するアクセス権を取得することで知られています。RDP は、組織の侵害においてサイバー犯罪者が好む標的となっています。その理由として、多くの組織がいまだに脆弱な資格情報を使用しており、多要素認証(MFA)を導入していないことから、ランサムウェアグループによる常套手段の 1 つ、ブルートフォース攻撃の標的となりやすいためです。

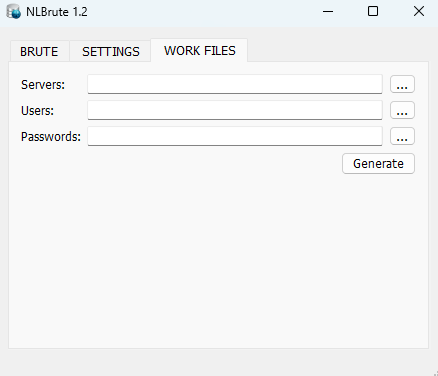

本調査において、私たちは特に NLBrute に注目しました。これは、2016 年にサイバー犯罪フォーラムで販売されていた旧式のハッキングツールです。NLBrute の出現から間もなく、NLBrute のクラックバージョンが登場し、サイバー犯罪者の間で広く使用されるようになりました。

NLBrute は、ブルートフォース攻撃(辞書攻撃やパスワードスプレー攻撃など)に使用する既知のユーザー名とパスワードのリストに加え、無防備な RDP に設定されたターゲット IP アドレス(多くの場合、デフォルトのポート 3389 ですが、カスタムされる場合もあります)のリストなどの情報を必要とします。RDP エクスプロイトは最も高度な侵入手法ではありませんが、現在もランサムウェア攻撃を可能にする極めて効果的な手法の 1 つです。Makop オペレータが RDP を介してアクセス権の取得に成功すると、組織のインフラにわたってラテラルムーブメントを開始し、その影響を最大化できるようになります。

ネットワークスキャンとラテラルムーブメント

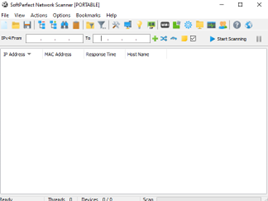

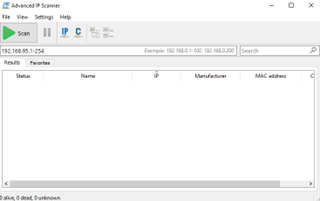

ネットワークスキャンとラテラルムーブメントについては、複数のツールが弊社のテレメトリにも出現しています。NetScan が最も頻繁に使用され、Advanced IP Scanner がその他のケースにおける代替ツールとして機能していました。

Advanced IP Scanner は、ローカルネットワークをスキャンしてアクティブホストやオープンサービスを特定し、攻撃者によるラテラルムーブメントの標的マッピングを支援します。

脅威アクターは、これらのツールを Advanced Port Scanner や Masscan と組み合わせて、ポートスキャンツールとして使用していました。これらのツールは、ネットワークやインフラの一覧表示、および価値の高いホストやサービスの特定によるラテラルムーブメントアクティビティのサポートを目的として、脅威アクターの間で広く使用されています。さらに、これらのツールは高い効率性を発揮するだけでなく、正規管理者のアクティビティに紛れ込むことも可能です。

防御回避

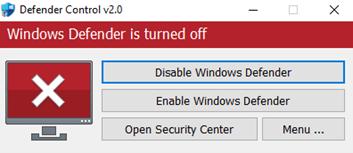

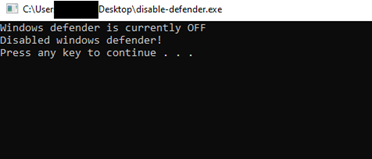

Windows Defender を無効にする Defender Control や Disable Defender などのツールを含め、複数の AV キラーがオペレータによって使用されていたことが判明しました。どちらのツールも、Microsoft Defender の機能を一時的に無効にできる、軽量かつ効果的なツールです。

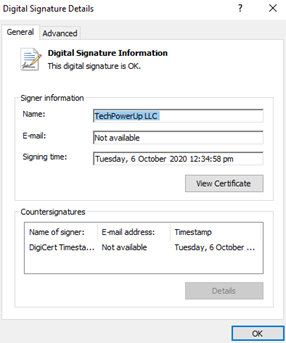

また、BYOVD 手法は hlpdrv.sys や ThrottleStop.sys などの脆弱なドライバを使用することで効果を発揮します。ThrottleStop.sys は、TechPowerUp が開発した ThrottleStop アプリケーション(CPU 調整の問題を監視・修正するユーティリティ)向けの署名付き正規版ドライバです。ThrottleStop の脆弱性(CVE-2025-7771)は、ドライバがメモリアクセスを処理するプロセスに起因します。攻撃者は、このプロセスをエクスプロイトして制御を取得し、最終的にはセキュリティツールを無効化してしまいます。

もう 1 つの脆弱なドライバとして、hlpdrv.sys があります。このドライバは、サービスとして登録するとカーネルレベルのアクセス権が取得され、EDR ソリューションを終了させる可能性があることが判明しています。どちらのドライバも、以前のランサムウェアキャンペーン(特に MedusaLocker、Akira、Qilin)で使用されていました。

また、この脅威アクターがカスタマイズされたインストール解除ソフトウェアを展開して Quick Heal AV を削除していたことも判明しました。Quick Heal AV は、Quick Heal Technologies(インド)が提供するウイルス対策・エンドポイントセキュリティ製品であり、一般ユーザーと企業顧客の双方にマルウェア対策を提供しています。

Quick Heal AV のアンインストーラ

カスタマイズされた Quick Heal AV アンインストーラの使用状況は、被害者が主にインドにいることを示す弊社のテレメトリデータと合致しています。こちらのターゲット型のセキュリティ解除は、攻撃者が標的となる被害者の地域に応じてツールキットの一部を調整していたことを示しています。

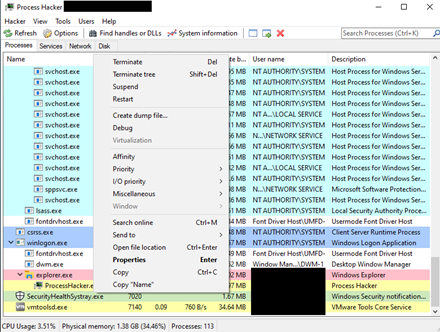

最後に、攻撃者は Process Hacker や IOBitUnlocker などのアプリケーションも悪用していました。どちらのアプリケーションも正規版ですが、脅威アクターによって悪用されると、容易にプロセスが終了し、プログラムが削除されます。

特権昇格

過去から現在に至る脆弱性開示にわたって、複数のローカル特権昇格(LPE)の脆弱性がエクスプロイトされてきました。

これらのケースで悪用された脆弱性は、Windows コンポーネント(BITS、Win32k、KS/SMB ドライバ、Windows インストーラ、ベンダー IOCTL など)のエクスプロイトにつながっています。Makop オペレータがこれらの特定の脆弱性を使用した理由として、すべての脆弱性で同一のプラットフォームを標的にできること、脆弱性の多くが武器化を容易にする PoC を公開していること、ランサムウェアの影響を最大化するにあたり、正に必要となるシステム特権を確実に付与できることがあげられます。また、エクスプロイトされた CVE の範囲は、ランサムウェアグループが 1 つのプリミティブでエラーが発生した場合のフォールバックに備え、ツールキットに複数の LPE プリミティブを保持していることを示しています。弊社のテレメトリでは、CVE-2017-0213、CVE-2018-8639、CVE-2021-41379、CVE-2016-0099 の各脆弱性が攻撃者によって最も頻繁に使用されていたことから、これらの脆弱性が攻撃の成功に関して高い信頼性を有し、効果的であることを示しています。

資格情報へのアクセス

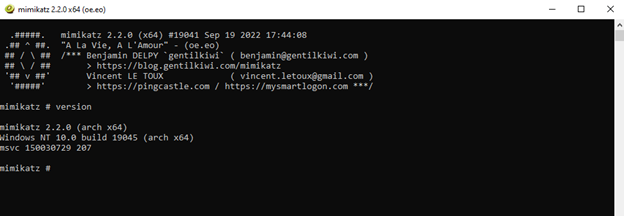

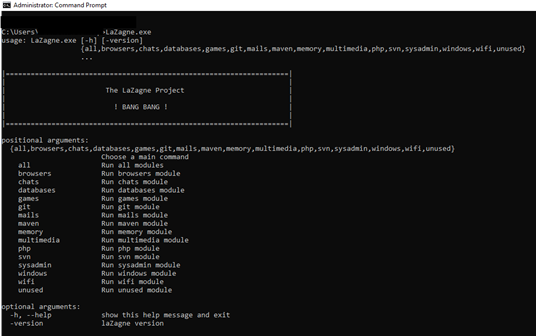

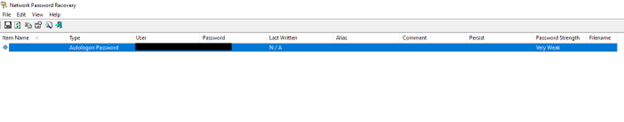

攻撃者は、資格情報ダンパーツールとブルートフォース攻撃ツールを使用して機密データを収集します。つまり、Mimikatz、LaZagne、NetPass などのツールを利用して、保存されたパスワード、キャッシュ保存された資格情報、認証トークンを抽出します。また、ブルートフォースユーティリティ(CrackAccount や AccountRestore など)を使用して、別のアカウントに侵入します。盗まれた資格情報によってラテラルムーブメントが可能になり、攻撃者が被害者のインフラ内にある多くのシステムにアクセスできるようになることで、ランサムウェア被害が拡大することになります。多くのランサムウェアグループが同一パターンに従っていることから、これらのツールが攻撃者の目的を達成するうえで、いかに効果的であるかがわかります。

資格情報ダンピングツールの中では、Mimikatz が最も広く使用されています。このポストエクスプロイトツールにより、平文のパスワード、NTLM ハッシュ、Kerberos チケット、およびローカルセキュリティ機関(LSA)が管理する他の機密情報などの資格情報が Windows メモリから直接抽出されます。

一方、LaZagne は、アプリケーション間でローカルに保管された資格情報にフォーカスすることで、Mimikatz を補完します。このオープンソースツールは、ブラウザ、Wi-Fi プロファイル、E メールクライアント、データベース、Windows 資格情報ストアに対応します。

ネットワークパスワードリカバリ(NetPass)は、ネットワーク関連の資格情報を対象とし、マッピングされたドライブ、VPN 接続、リモートデスクトップセッション、その他の Windows ネットワーキング機能のパスワードをリカバリします。これにより、攻撃者はオペレーティングシステムによって保存されたパスワードへとすぐにアクセスできるようになります。

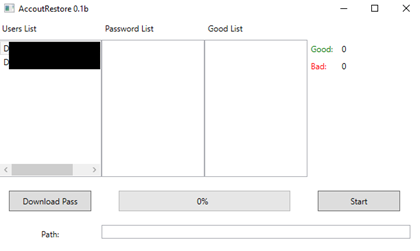

最後に、上記以外のブルートフォース攻撃ツール(AccountRestore など)は、ご紹介した資格情報ダンパーとは異なる機能を発揮します。これらのツールは、複数のパスワードの組み合わせをテストしてアカウントへのアクセス権を取得します。

GuLoader

上記のツールに加えて、GuLoader が他のツールと同じディレクトリにドロップされ、ペイロードのさらなる配布に利用された事例がありました。ランサムウェア暗号化ツールの展開を目的としたローダーの使用は、ランサムウェアグループにおける常套手段です。Qilin、Ransomhub、BlackBasta、Rhysida などのランサムウェアグループは、これまでのキャンペーンでローダーを活用してきましたが、Makop がローダーを介して配布されたケースは、今回初めて文書化されました。

GuLoader がシステムに正常にインストールされると、ペイロードを展開できるようになります。

被害を受けた国

攻撃を受けた組織(Makop 攻撃全体の 55%)のうち、最も大きな割合を占めた国はインドで、ブラジルとドイツが続き、その他の国ではインシデントが単独で発生していました。この割合分布は、Makop が特定の国を標的にしているわけではなく、セキュリティ体制が脆弱な企業が狙われる可能性の高さを示していると考えられます。Makop オペレータは、初期のシステム侵入、その後の侵害、暗号化に必要な手間を減らす脆弱性を抱えたネットワークに狙いを定め、攻撃のチャンスを狙っています。

結論

Makop のランサムウェアキャンペーンにより、有名な脆弱性や欠陥のあるセキュリティ対策をエクスプロイトする攻撃者の脅威が浮き彫りになっています。攻撃者は、ネットワークスキャナからローカル特権昇格エクスプロイトにわたり、一連の既製ツールとあわせて無防備な RDP システムを悪用することで、手間をかけず高い効果を発揮するアプローチを実証しています。セカンダリペイロードの配布に GuLoader を使用したり、標的の地域に応じて手口を調整したりする統合的な手法により、組織が強固なセキュリティ対策(強力な認証や定期的なパッチ管理など)を導入する必要性がいっそう強まっています。

概して、安全性を欠く RDP などのどこにでも存在する侵入経路が重大な侵害につながるおそれがあると言えるでしょう。世界中の組織(特に既知のセキュリティギャップを抱える組織)は、ランサムウェアやその他のサイバー脅威対策を継続的に見直し、強化する必要があります。

アクロニスによる検出

以下の脅威は、Acronis EDR/XDR によって検出され、阻止されています。

侵害の指標

Makop ランサムウェア

· 8ccb30606e3229ff88b3b67a5f4b2b087cab290ce7eedfcb24d1d3954b01d5f9

· f43b86ff363f19f26cc7d80aa64fa0894a264a736ae0abd013d98e344637e4d8

· 0e3c6b3366640989979ae059b768586ff1d8ba4c4b96b49b40609cdaa871363c

ローカル特権昇格(LPE)エクスプロイト

· CVE-2016-0099

o 10ea5ac09ec72101c6f8656f3f08f6f9495f8b43849f27928efd6485cee04913

o 6752d24da3565761c94ab10d3010e1be702221783f9b509209f97a8e32003767

· CVE-2017-0213

o aac0c5ad612fb9a0ac3b4bbfd71b8931fc762f8e11fdf3ffb33ef22076f9c4bc

o 0a4a0f0df5eea57f16a76bff6489dd95a7089afba8e9e5c8bcadc46870af33fb

o a903f4d8f126a830b8f12e05c035b86e4dfd65cb1fd64d0d0b503035b49d0cb7

o 6cf6dd6119abcb2751c2692fb93a623b5b4bd290cb3dc217fa9fe09dd721fcdd

o 7470ae5b55ca282695d2f7c4896344622c94292a915aa63e55000beeb2c1350e

· CVE-2018-8639

o ca08299002fa6181d249115907ee29356e698d72ff06afdca05431c1ed38db35

o fb1dd40577af7ac4d8c32506e78e39841ff6d05ee643c18270ef26eac798df3f

· CVE-2019–1388

o Legitimate HHUPD: 0745633619afd654735ea99f32721e3865d8132917f30e292e3f9273977dc021

· CVE-2020-0787

o 5b9407df404506219bd672a33440783c5c214eefa7feb9923c6f9fded8183610

· CVE-2020-0796

o c7e471218b00cdec4f7845a80f1c5b069ee97bf270f878ea45b2dd53aad14798

· CVE-2020-1066

o 0d468fa92767ca1abe881155224d94879b575860e403636d3dbb550e9b9a6a7a

o 5994db4362ded8bf15f81f134e14b9ed581cd2e073709b5fae6b2363bae455e9

o 7470ae5b55ca282695d2f7c4896344622c94292a915aa63e55000beeb2c1350e

· CVE-2021-41379

o f181b8ae88f6c657c3ec3d1d5e8420fbf340c543b3d9292947ae035e3591b664

· CVE-2022-24521

o 43c3b5dbc18ebbc55c127d197255446d5f3e074fdac37f3e901b718acbe7c833

AV キラーとハッキングツール

· dfControl

o 20c730c7033b5bdc0a6510825e90449ba8f87942d2d7f61fa1ba5f100e98c141

o 1ef6c1a4dfdc39b63bfe650ca81ab89510de6c0d3d7c608ac5be80033e559326

· disable-defender.exe

o feb09cc39b1520d228e9e9274500b8c229016d6fc8018a2bf19aa9d3601492c5

· Hlpdrv.sys

o bd1f381e5a3db22e88776b7873d4d2835e9a1ec620571d2b1da0c58f81c84a56

· 0th3r_av5.exe

o 5b7b280b53ff3cf95ead4fd4a435cd28294c5fce6a924ec52e500a109deb868b

o 16f83f056177c4ec24c7e99d01ca9d9d6713bd0497eeedb777a3ffefa99c97f0

· 4avr64 – QuickHeal Uninstaller

o 5caacdc577c27110f639d4d7c0241607c1bc53ee6f5dbd337793d05cc57e703f

o 41a328c3bb66e94d73e861699a5ebc4a5c0c7fcee2129e5ecd98c7bde1f95e8e

· Proc.exe - ProcessHacker

o bd2c2cf0631d881ed382817afcce2b093f4e412ffb170a719e2762f250abfea4

· IOBitUnlocker

o eaa9dc1c9dc8620549fee54d81399488292349d2c8767b58b7d0396564fb43e7

o 37d2a1626dc205d60f0bec8746ab256569267e4ef2f8f84dff4d9d792aa3af30

o 1845fe8545b6708e64250b8807f26d095f1875cc1f6159b24c2d0589feb74f0c

資格情報ダンピングツールとブルートフォース攻撃ツール

· NLBrute (RDP Brute-Force tool)

o ffa28db79daca3b93a283ce2a6ff24791956a768cb5fc791c075b638416b51f4

o a332f863da1709b27b62f3a3f2a06dca48c7dabe6b8db76ec7bb81ce3786e527

· Lazagne

o 3cc5ee93a9ba1fc57389705283b760c8bd61f35e9398bbfa3210e2becf6d4b05

· Mimikatz

o 61c0810a23580cf492a6ba4f7654566108331e7a4134c968c2d6a05261b2d8a1

o 8c57b97b04d7eabbae651c3400a5e6b897aea1ae8964507389340c44b99c523a

· Miparser

o a8bf7da7e2f62296985e1aadbac8373f5ac813ac158047f5b5579a3f900fd85b

· System.exe (ruadmin.exe)

o 3fa65f17518d10af9ed316fbd0395bf39b3b75a63a5374ff071cbba4b642e4a3

· CrackAccount

o 6e95adda5f24fdf805ad10ae70069484def3d47419db5503f2c44b130eedf591

o e97bdf7fafb1cb2a2bf0a4e14f51e18a34f3ff2f6f7b99731e93070d50801bef

· Account Restore

o 76f88afe7a18e3583bfcc4aed3b3a0ca8a9c18c62ee5f4d746f8da735c47a5e3

o 3902165d0645afdb4b7d95f5cc55d65ecee17d3b77a31d51170e0beae3fd296a

o b044c6dbd55747c3592ac527215c3dbf71f92aa4bd8eee5e29ddad571b9335b4

o 4c6cf8dda0c55fafab37569d2e11621c42e17f37a290b13087215190f7518d73

· LoginParser

o 10c0dd2878bd0ab9732cd593febf61d94bb2b798bf0aa1c8fa45ddf8c7092cbc

· Netpass

o 17fb52476016677db5a93505c4a1c356984bc1f6a4456870f920ac90a7846180

o 51fd557a7325dd58cfcabebbbc33ef452d93f812c189360d4f2bf87c6df0a59c

ネットワークスキャンツール

· NetScan

o c7d994eb2042633172bd8866c9f163be531444ce3126d5f340edd25cbdb473d4

o f47e3555461472f23ab4766e4d5b6f6fd260e335a6abc31b860e569a720a5446

o dd748db20e3909596ab18ce3f0b1264e2cfe9f67dfb4bce7d4f9c085ec1fce0a

o 92c65b58c4925534c2ce78e54b0e11ecaf45ed8cf0344ebff46cdfc4f2fe0d84

o 3da3b704547f6f4a1497107e78856d434a408306b92ba7c6e270c7c9790aa576

· Advanced Port Scanner

o a1a6005cc3eb66063ae33f769fc2d335487b2ed7f92c161e49ad013ffed11ec8

o 8b9c7d2554fe315199fae656448dc193accbec162d4afff3f204ce2346507a8a

· Advanced IP Scanner

o be2b45b7df8e7dea6fb6e72d776f41c50686c2c9cfbaf4d456bcc268f10ab083

o 722fff8f38197d1449df500ae31a95bb34a6ddaba56834b13eaaff2b0f9f1c8b

o 26d5748ffe6bd95e3fee6ce184d388a1a681006dc23a0f08d53c083c593c193b

o 4b036cc9930bb42454172f888b8fde1087797fc0c9d31ab546748bd2496bd3e5

o f20721945a0a4150470e63bc81c9316cbb5802a60615ae4393283273a62cf8a2

· Masscan

o de903a297afc249bb7d68fef6c885a4c945d740a487fe3e9144a8499a7094131

o 37ff328175acd45ef27d3d339c3127a7612ad713fccd9c9aae01656dfbf13056

その他のツール/サンプル

· GuLoader - MUI

o 8f7569e82bd339f3e24431884687b095f678971f20053787d93359672bb9f687

o 5cdabf41672241798bcca94a7fdb25974ba5ab2289ebadc982149b3014677ae3

o b5c2474397fb38a4dd9edab78b6e5178832074ba5bab9bac3f0cad7bc0660cf2

o 5ff803269d6491dd3f0267f6f07b8869e3f08d62cf2110b552bba2cc3d75d26a

· GuLoader - VBS

o c8afb68260b9036d8e65811927c379112274a2526cc161c7f1502457a501a0d3

o 01f34180bb635022681723eef73c19adf330d7a32a2e6639c27b1ee5777312be

o c8e8cca4ee3c4f4ce4f2076ed93cca058fa1ff88d5ffe49d8d293b27ad25ef68

8315327f22eff069457c02ddda1ea32a31964e1b8ab688709bcb96c6ccbb6212