Conti の漏洩したコードから、The Com エコシステムにおけるLAPSUS$ やShinyHunters との連携まで

著者: Darrel Virtusio、David Catalan Alegre、Eliad Kimhy、Santiago Pontiroli

概要

- アクロニス脅威リサーチユニット(Acronis Threat Research Unit:TRU)は、2023 年から活動を続ける Conti 由来のランサムウェア・アズ・ア・サービス、DragonForce の分析を行い、同グループのマルウェア、アフィリエートモデル、Scattered Spider との関連性を文書にまとめました。

- DragonForce は、ランサムウェアカルテルとしてリブランドを行い、アフィリエートがペイロードをホワイトラベル化して亜種(Devman や Mamona/Global など)を作成できるようにしました。さらにライバルグループのインフラを改ざんしてエコシステムにおける地位を強化しました。

- DragonForce と LockBit Green は、リークされた Conti v3 コードに基づく共通のランサムウェアタイプを保持していることから、ルーチンとアーティファクトがオーバーラップしています。

- DragonForce は、truesight.sys ドライバと rentdrv2.sys ドライバを使用してプロセスを終了させる BYOVD(Bring Your Own Vulnerable Driver)攻撃を導入しています。

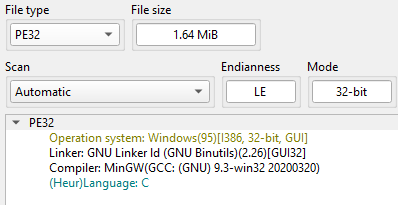

- テクノロジー、インターネット文化、その他関連トピックにフォーカスしたメディアプラットフォーム、Habr の記事によって Akira の暗号化の欠陥が公開された後、DragonForce はすぐに独自の暗号化ツールを強化して同様の問題を回避しました。

- フィッシング、SIM スワップ、MFA バイパスで知られる金銭的動機に基づいた脅威アクター、Scattered Spider は DragonForce のランサムウェア・アズ・ア・サービス(RaaS)モデルに紐付けられたオペレーターと提携しました。この提携は、LAPSUS$ や ShinyHunters との広範なオーバーラップへと発展し、研究者が「Hacker Com」エコシステム内で「Scattered Lapsus$ Hunters」と名付けたハッカー集団が形成されました。

- 2023 年後半から、小売業者、航空会社、保険会社、MSP、その他の企業セクターにわたり、200 を超える被害が DragonForce のリークサイトに掲載されました。

はじめに

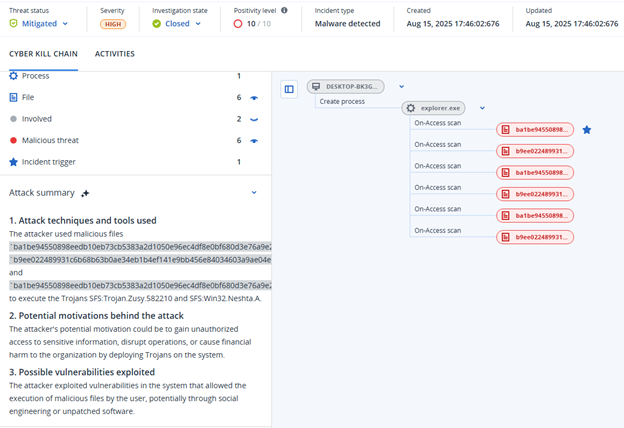

アクロニス脅威リサーチユニットは、DragonForce ランサムウェアグループに関連する最新の活動を分析し、現状出回っている新たなマルウェアの亜種を特定しました。最新のサンプルでは、脆弱なドライバ(truesight.sys や rentdrv2.sys など)を使用してセキュリティソフトウェアを無効にし、保護されたプロセスを終了させ、以前に Akira ランサムウェアと関連していた暗号化の欠陥を解消しています。また、アップデートされた暗号化スキームにより、DragonForce のリークサイトを引用した Habr の記事で公に詳述されている欠陥が解消されています。

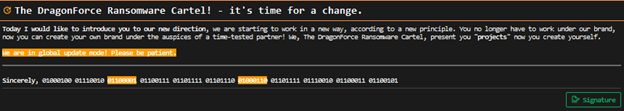

最近、DragonForce はリブランドを発表し、カルテルとして活動することを表明しました。この活動戦略の転換は、ランサムウェア業界における DragonForce の地位確立を狙ったものです。DragonForce は、利益の 80% とカスタマイズ可能な暗号化ツールやインフラをアフィリエートに提供することで参入のハードルを下げ、多くのアフィリエートがカルテルに参加できるよう促しています。その後、DragonForce は全世界で企業への攻撃を活発化させ、1 年前と比較して多くの被害を生み出すことになりました。DragonForce に起因すると考えられる最も有名な攻撃は、Scattered Spider と提携して小売業者の Marks & Spencer を狙ったものでした。

本ブログでは、DragonForce における新たなランサムウェアの亜種の分析について説明し、同グループの活動とアフィリエートについての背景情報を提供します。

DragonForce の台頭

DragonForce は、 2023 年にRaaSグループとして初めて登場し、当初はハクティビストグループの DragonForce Malaysia と提携していました。ただし、いまだ両者を結びつける具体的な証拠は多くありません。DragonForce はランサムウェア業界への参入以来、アンダーグラウンドフォーラムで活動パートナーを積極的に採用してきました。同グループは、リークされた LockBit 3.0 ビルダーを使用して暗号化ツールの開発に着手し、その後カスタマイズされた Conti v3 コードを導入しました。

2025 年初頭、DragonForce はランサムウェア「カルテル」としてのブランディングを開始しました。DragonForce は、このアプローチにより現在活動中の最も悪名高いサイバー犯罪グループの 1 つとしてブランディングを進め、ライバルや法執行機関の注目を集めるにいたりました。さらに、アフィリエートプログラムを介してランサムウェア業界における地位を強化することで、新たなパートナーを呼び込み、より強固な地位を確立している RaaS オペレーターと競合するようになりました。また、このビジネスモデルによって攻撃の手口や被害者が多様化することで、脅威グループ間の因果関係の特定がいっそう困難になっています。

アフィリエートはDragonForce インフラを活用し、各自のブランドに基づいて活動しながら、アフィリエート固有のマルウェアを展開できます。これにより、技術的なハードルが下がり、既存のグループでも新たな脅威アクターでも完全なランサムウェアエコシステムを構築することなく、オペレーションを実行できるようになります。

つまり、DragonForce のリブランドにより、既存のグループと新たなグループの両方にとって魅力的な手法が構築されたのです。DragonForce パートナーには、複数のランサムウェアオペレーションと提携することで知られるイニシャルアクセスブローカー、Scattered Spider も存在します。同グループのキャンペーンにより、Marks & Spencer や Harrods といった著名な組織を含め、多くの被害者が生み出されました。

サイバー犯罪グループのカルテル化は目新しいものではありませんが、近年は増加傾向にあります。DragonForce 以外にも、Scattered Spider、LAPSUS$、ShinyHunters などのグループは Scattered LAPSUS$ Hunters といったハッカー集団を形成し、Salesforce の顧客を巻き込んだ複数の著名な侵害事件との関連性が報じられています。このようなハッカー同士の「競合」から「提携」への転換は、世界中の組織に対するリスクの高まりを示唆しています。

DragonForce プレイブックの詳細

Scattered Spider が DragonForce ランサムウェアの展開を可能にする方法

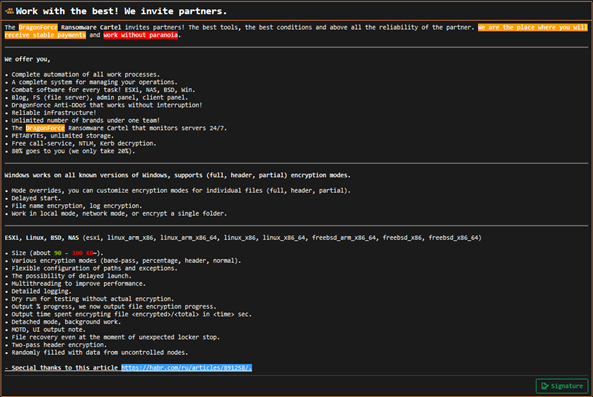

一般的に Scattered Spider における侵害では、組織の従業員を調査してペルソナと誘い文句を作り出し、ターゲットとなる被害者を特定します。そして、ソーシャルメディアやオープンソースのインテリジェンスメソッドを活用して、被害者の一般情報(氏名や役職など)を収集します。同グループは、スピアフィッシングメールやボイスフィッシング(ビッシング)などの高度なソーシャルエンジニアリング手法を活用して被害者の資格情報を取得、あるいはリセットし、もっともらしい誘い文句、多要素認証疲労攻撃、SIM スワップによって MFA を回避します。これらの攻撃が成功すると、Scattered Spider は標的のユーザーとしてログインし、自身のデバイスを登録してアクセスを可能にします。

初期侵害の後、Scattered Spider はリモート監視・管理(RMM)ツールやトンネリングサービスを展開し、永続性を確立します。同グループは、ScreenConnect、AnyDesk、TeamViewer、Splashtop などのツールを活用していたことが確認されています。システム環境への侵入後、Scattered Spider は SharePoint、クレデンシャルの保管先、VMware vCenter インフラ、バックアップシステム、VPN のセットアップとアクセスの関連文書を中心に、幅広い探索を行います。さらに、Active Directory(AD)を一覧表示してネットワークをマッピングします。

最近、Scattered Spider は AWS Systems Manager インベントリを活用してさらなるターゲットを特定し、ラテラルムーブメントを可能にしていました。さらに、抽出、変換、ロード(ETL)ツールを使用して、収集したデータを集中管理リポジトリに集約し、攻撃者制御の MEGA ストレージや Amazon S3 ストレージに流出させています。最終的に、Scattered Spider は DragonForce ランサムウェアペイロードを展開し、Windows、Linux、ESXi システムにわたってファイルを暗号化しています。

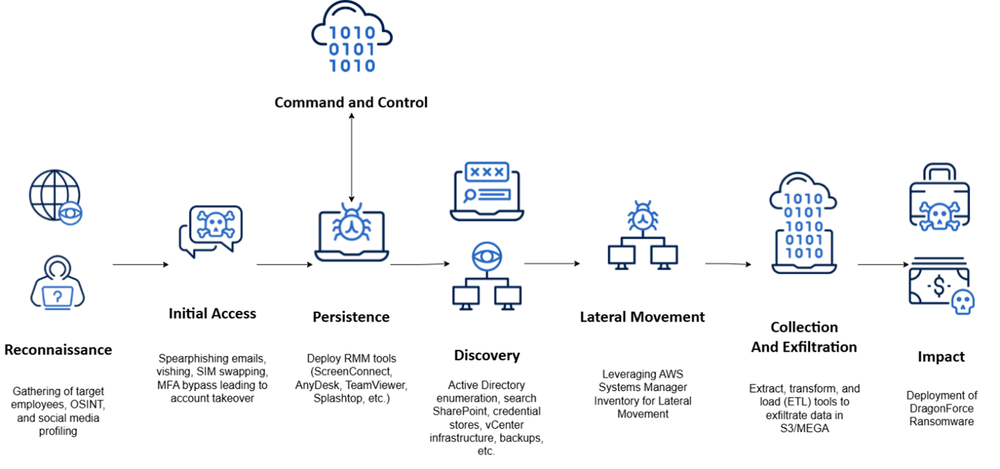

「それはバグではなく、仕様です」

2025 年 9 月、TRUは DragonForce ランサムウェアにおける複数の新たなサンプルを発見しました。注目すべきは、これらのバイナリが以前の亜種と比べてはるかに大規模であったことです。これは、開発者のツールチェーンが変更されたことによるものと思われます。これらのサンプルは MinGW を使ってビルドされています。DragonForce は、アフィリエートに多様なランサムウェアタイプを提供することで知られていますが、これは同一のコードベースを使用して開発環境を統合し、異なるプラットフォームに対して統一されたランサムウェアタイプを提供する戦略であるとも考えられます。

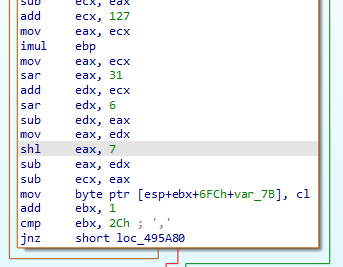

新しい開発環境へのコード移行は、時に新たなバグの発生を招くものです。Conti コードベースから派生した以下のサンプルでは、ADVObfuscator による暗号化が想定された文字列がバイナリ内でプレーンテキストとして表示されています。このサンプルでは、ランサムウェア実行時に文字列が暗号化され、プログラムがその文字列を使用する前に復号されており、意図的にアップデートされたコードには見えません。

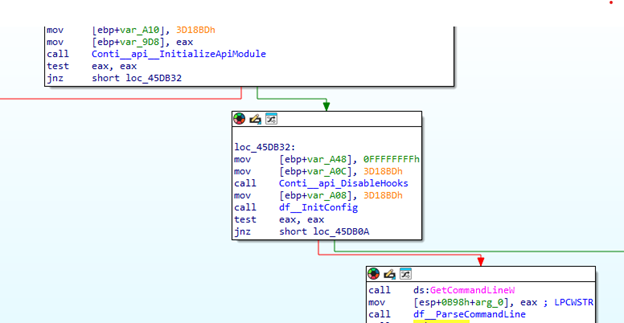

予想どおり、解析対象のコードはリークされた Conti ソースファイルに対して広範にオーバーラップしています。このコードは、Conti の InitializeApiModule 関数と DisableHooks 関数を呼び出すことで実行を開始します。これらの関数により、ランサムウェアの実行環境が設定され、Windows API 内の潜在的なフックが削除されます。

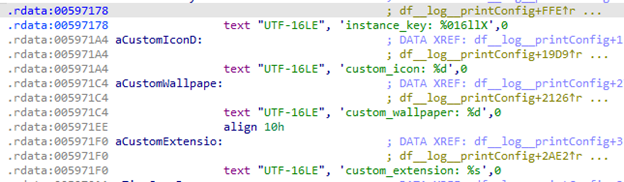

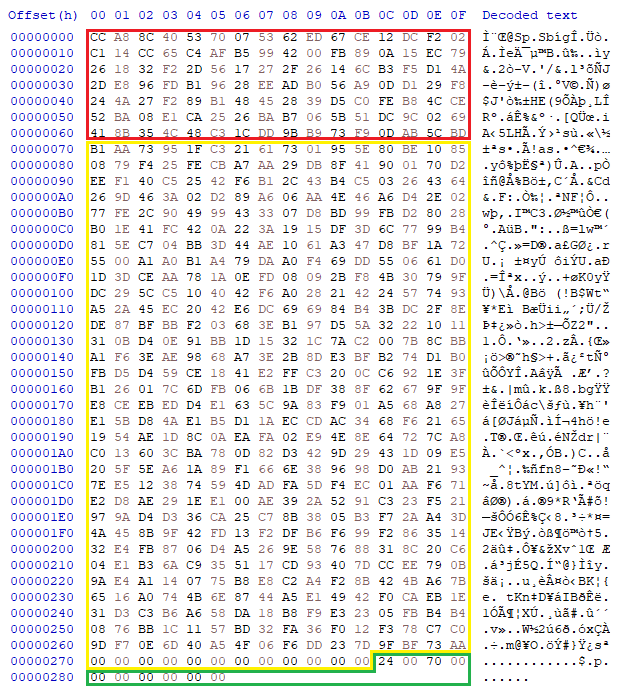

次に、DragonForce は、ChaCha20 アルゴリズムで暗号化されたバイナリファイルで構成されるコード設定の復号・解析を続行します。この設定は、DragonForce ビルダーからアフィリエートに提供される多様なカスタマイズオプションを反映しています。

通常のランサムウェアと同様に、ビルダーでは暗号化されたファイルの拡張子をカスタマイズしたり、暗号化対象から除外するファイル拡張子のリストや、暗号化処理の妨げとなる可能性のあるソフトウェアのリストを設定して終了させることができます。以下は、解析された構成のサンプルとなります。

● custom_icon: 0

● custom_wallpaper: 0

● custom_extension: df_win

● tyme_sync: 0

● encrypt_mode: 10

● full_encrypt_treshold: 2097152

● header_encrypt_treshold: 10485760

● header_encrypted_size: 3145728

● other_encrypt_chunk_percent: 10

● encrypt_file_names: 1

● schedule_job: 0

● kill: 1

● use_sys: 0

● priority: MsMpEng.exe, sql.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, agntsvc.exe, isqlplussvc.exe, xfssvccon.exe, mysdesktopservice.exe, ocautopds.exe, encsvc.exe, firefox.exe, tbirdconfig.exe, mydesktopqos.exe, ocomm.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, steam.exe, thebat.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe, notepad.exe, calc.exe, wuauclt.exe, onedrive.exe, SQLAGENT.exe, sqlserver.exe, SQLWrite.exe

● whitelist: 1

● path: tmp, winnit, temp, thumb, $Recycle.Bin, $RECYCLE.BIN, System Volume Information, Boot, Windows, perflogs, Public

● ext: .exe, .dll, .lnk, .sys, .msi, .bat, .DragonForce_encrypted

● filename: readme.txt

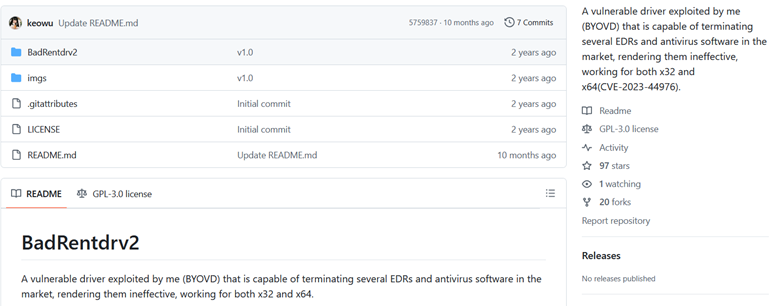

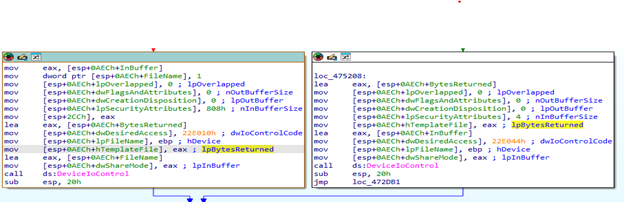

注目すべきは use_sysフィールドです。use_sys フィールドが有効な場合、ランサムウェアは通常のプロセス終了メソッドを活用する代わりに、脆弱なカーネルドライバを悪用(BYOVD)してプロセスの停止を試みます。DragonForce は、攻撃対象となるホスト上で事前に存在すべき 2 つのドライババックエンド(Truesight と BadRentdrv2)に対応しています。

オペレーターは、DeviceIoControl を介してこれらのドライバに適切な制御コードを送信することで、ドライバに指定のプロセスを終了するよう指示できます。

上記以外のコードは Conti を基本としています。DragonForce は、Conti のようにローカルファイルシステムを一覧表示して暗号化するだけでなく、SMB 経由で共有リソースを探索しながらローカルネットワークをスキャンします。

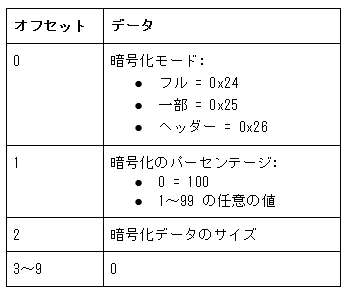

暗号化スキームは、Conti と同様のものが使用されます。つまり、各ファイルに対して単一の ChaCha20 暗号化キーが生成され、さらにこのキーが公開 RSA キーで暗号化され、生成ファイルの先頭に付加されます。ファイル末尾には、暗号化プロセスに関する 10 バイトの blob が付加されます。

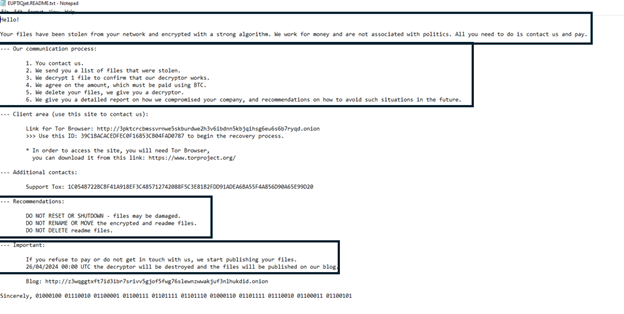

最新のサンプルによって解明された各ランサムノートでは、オペレーターが被害者に対し、9 月 2 日から 22 日までの間に復号ツールを削除し、データを公開するよう脅迫しており、DragonForce プラットフォームが依然としてランサムウェア攻撃の実行に使用されていることが証明されています。

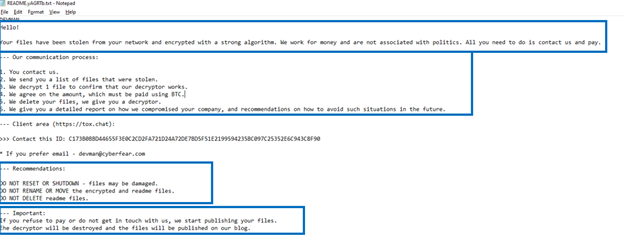

DragonForce アフィリエートと Devman の関係性

ランサムウェア業界において、DragonForce の存在感を強めている最も明確な兆候の 1 つとして、アフィリエート数の増加(特に、あるランサムウェアグループから別のランサムウェアグループへと移動するアフィリエート数の増加)が挙げられます。最近、弊社は DragonForce ビルダーを使用して構築された Devman ランサムウェアのサンプルを発見しました。このサンプルでは、暗号化されたファイルの拡張子として「.devman」が設定されていますが、他の機能(アイコン、壁紙、ランサムノートなど)はすべて DragonForce から提供されたものです。

DragonForce と Devman の関係性は、ランサムノートの構造の類似性からも見て取れます。Devman は、2025 年 5 月頃よりまず Mamona をベースとした亜種の展開を開始し、2023 年半ば頃に初めて出回った DragonForce における LockBit ベースの亜種と酷似したランサムノートフォーマットを使用していました。この類似性は、ただの偶然とは思えません。両サンプルにおける時間差、そして使用されていたビルダーは、Devman が DragonForce のインフラとツールの活用を継続する一方で、独自のブランディング構築を試していた初期の DragonForce アフィリエートであった可能性を示唆しています。

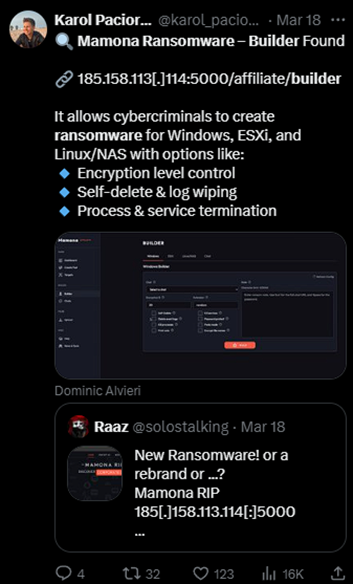

Devman を詳しく調査したところ、同グループが Mamona ランサムウェアビルダーを使用していたことから、そのアフィリエートに関する詳細が明らかになりました。Mamona ランサムウェアは、2025 年 3 月に「$$$」として知られるアンダーグラウンドフォーラムユーザー(Eldorado ランサムウェアや Blacklock ランサムウェアと同一のオペレーター)によって初めて導入されました。Mamona は、短期間で勢いを失いましたが、同じオペレーターの管理下ですぐに Global ランサムウェアとしてリブランドされました。

ある 185.158.113[.]114:5000/affiliate/builder でホストされる Mamona ランサムウェアビルダーについて投稿しました。/affiliate/builder パスは、アフィリエートのみがビルダーにアクセスできることを示しています。この詳細は、Devman が Mamona のアフィリエートであることを示す関連性を浮き彫りにしています。外部研究者は、Xで

さらに、Mamona と DragonForce の暗号化ツールを主力とする Devman には、アフィリエートが独自のブランドを構築しながら DragonForce カルテルエコシステム内で活動できる環境、つまり DragonForce の推進するカルテル型構造とのつながりが見られます。

DragonForce は、ランサムウェアグループ以外にも、広範なアンダーグラウンドエコシステム内に存在する他のサイバー犯罪グループとも提携を広げています。Scattered Spider は、DragonForce が「カルテル」としてブランディングした後に提携したパートナーの 1 つです。Scattered Spider は、過去に BlackCat、RansomHub、Qilin といった悪名高い他の RaaS オペレーターと提携して被害者のネットワークへのイニシャルアクセスを確立し、このアクセス権を譲渡してランサムウェアを展開していたことで知られています。最近結ばれたこちらの提携は、英国の大手小売業者 Marks & Spencer への攻撃後に大きな注目を集めました。研究者はこの攻撃を DragonForce オペレーションに基づく Scattered Spider によるものと考えています。このインシデントは、確証はないものの DragonForce がちょうど 1 ヵ月前にリブランドした時期と一致しており、Scattered Spider がそのオペレーションにおいて DragonForce をいち早く活用していたことが示唆されています。

ランサムウェアカルテルにおける勢力争い

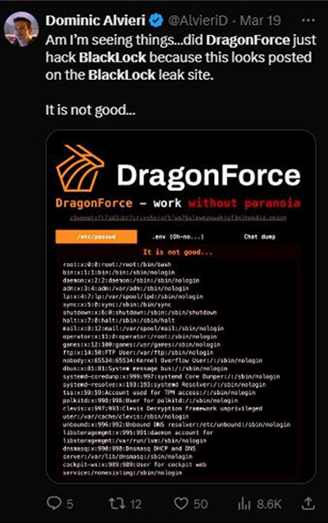

DragonForce は「カルテル」として自らをリブランドすることで、ランサムウェア業界における影響力と提携の強化を狙い、ライバルグループのインフラの改ざんやコントロールによってその優位性を証明しました。DragonForce における最初期の活動は、BlackLock のリークサイトの改ざんでした。

この初期インシデントの数週間後、DragonForce は RansomHub のインフラに対して「敵対的な乗っ取り」を試みました。これにより、RansomHub はオペレーションの停止を余儀なくされ、そのアフィリエートは Qilin や DragonForce のようなライバルグループに移行することになりました。

DragonForce は、Akira、Royal、Black Basta などのランサムウェアと同じく、リークされた Conti ソースコードを使用して、同グループのブランドを運用する脅威アクターを生み出しました。他のグループがコードを一部変更し、各スタイルを打ち出す一方で、DragonForce は実行ファイルに暗号化された構成を追加して Conti のオリジナルコードで使用されていたコマンドライン引数を削除するのみにとどまり、全機能をそのまま維持しています。

この脅威アクターは、Akira の暗号化の欠陥を解消し、暗号を強化することで、着実な被害者リストの拡大および新しいアフィリエートの採用にフォーカスしており、自らを重大かつ永続的な脅威であることを証明しています。

侵害の指標

ポータブル実行ファイル(PE)

4db090498a57b85411417160747ffd8d4875f98b3ca2b83736a68900b7304d2b f58af71e542c67fbacf7acc53a43243a5301d115eb41e26e4d5932d8555510d0

e4c44d0f462fce02b2c31555b12c022cdd6eae6492fd3a122e32e105fc5a54f8

f5df98b344242c5eaad1fce421c640fadd71f7f21379d2bf7309001dfeb25972 44994c720ad936809b54388d75945abd18b5707e20c9ee8f87b8f958ca8f5b16

0dfe23ab86cb5c1bfaf019521f3163aa5315a9ca3bb67d7d34eb51472c412b22

56dfe55b016c08f09dd5a2ab58504b377a3cd66ffba236a5a0539f6e2e39aa71

ad158a9ef5e849f7a2d10828a9aed89ebded7a2b5b3abb765f5797051cdf4a20

451a42db9c514514ab71218033967554507b59a60ee1fc3d88cbeb39eec99f20

dca4102fba483bf0060427e0d583a1f61d079bf0754db4d61ff2969cc1bc3474

df5ab9015833023a03f92a797e20196672c1d6525501a9f9a94a45b0904c7403

80e3a04fa68be799b3c91737e1918f8394b250603a231a251524244e4d7f77d9

d67a475f72ca65fd1ac5fd3be2f1cce2db78ba074f54dc4c4738d374d0eb19c7

1ccf8baf11427fae273ffed587b41c857fa2d8f3d3c6c0ddaa1fe4835f665eba

b10129c175c007148dd4f5aff4d7fb61eb3e4b0ed4897fea6b33e90555f2b845

c844d02c91d5e6dc293de80085ad2f69b5c44bc46ec9fdaa4e3efbda062c871c

b9bba02d18bacc4bc8d9e4f70657d381568075590cc9d0e7590327d854224b32

ELF

8e8f463c37ea7133194731bfe4490e6713dd0133f30fe08a6d069d10fa7db2c6

941b0bb479946c833a0436ecb84b94c8468c86c40016f46029e8bf04a22a754e

ランサムノート

1 - 04b14ead49adea9431147c145a89c07fea2c6f1cb515d9d38906c7696d9c91d5

Good afternoon,

As you can see you have been attacked by a ransomware program! We The DragonForce Ransomware Cartel offer you to make a deal with us. We can make a deal with you, all you need to do is contact us by following the instructions below.

We are in no way connected to politics, we always keep our word. You have a chance to decrypt your files and avoid being published on our blog! Use this opportunity and also don't waste your time.

The approximate date of deletion of the decryptor program, as well as publication on our blog 02/09/2025 00:00 UTC.

- # 1 Communication Process,

In order to contact us you need to click on the special link below, which is listed in #2.

After that the negotiation process begins, in which you have the opportunity to request several things from us,

1. Make a test decrypt.

2. Get a list of the files stolen from you.

At the conclusion of our negotiations we agree on a price, we set the price ourselves based on your income/your insurance.

We scrutinize your documents and are well aware of how much income your company has per year.

- # 2 Access to the meeting room,

To access us please download Tor Browser which is available here. (https://www.torproject.org/)

Once you download the special anonymous browser you need to follow this link, http://3pktcrcbmssvrnwe5skburdwe2h3v6ibdnn5kbjqihsg6eu6s6b7ryqd.onion

Your unique ID: F744871F84DDF60CF744871F84DDF60C - use it to enter our meeting room.

- # 3 Additional Support Contacts,

Tox: 1C054B722BCBF41A918EF3C485712742088F5C3E81B2FDD91ADEA6BA55F4A856D90A65E99D20

- # 4 Recommendations,

Do not try to recover your files with third-party programs, you will only do harm.

Do not turn off / reboot your computer.

Be courteous in our meeting room.

Do not procrastinate.

- # 5 Blog and News,

Blog: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion

DragonNews: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion/news

2 - 849ef3cf2c251f6088d735c7b67c3434e915a1d924efecf4d608dbe9bb01928a

Good afternoon,

As you can see you have been attacked by a ransomware program! We The DragonForce Ransomware Cartel offer you to make a deal with us. We can make a deal with you, all you need to do is contact us by following the instructions below.

We are in no way connected to politics, we always keep our word. You have a chance to decrypt your files and avoid being published on our blog! Use this opportunity and also don't waste your time.

The approximate date of deletion of the decryptor program, as well as publication on our blog 22/09/2025 00:00 UTC.

- # 1 Communication Process,

In order to contact us you need to click on the special link below, which is listed in #2.

After that the negotiation process begins, in which you have the opportunity to request several things from us,

1. make a test decrypt.

2. get a list of the files stolen from you.

At the conclusion of our negotiations we agree on a price, we set the price ourselves based on your income/your insurance.

We scrutinize your documents and are well aware of how much income your company has per year.

- # 2 Access to the meeting room,

To access us please download Tor Browser which is available here. (https://www.torproject.org/)

Once you download the special anonymous browser you need to follow this link, http://3pktcrcbmssvrnwe5skburdwe2h3v6ibdnn5kbjqihsg6eu6s6b7ryqd.onion

Your unique ID: F73EB3EEF76498F4F73EB3EEF76498F4 - use it to enter our meeting room.

- # 3 Additional Support Contacts,

Tox: 1C054B722BCBF41A918EF3C485712742088F5C3E81B2FDD91ADEA6BA55F4A856D90A65E99D20

- # 4 Recommendations,

Do not try to recover your files with third-party programs, you will only do harm.

Do not turn off / reboot your computer.

Be courteous in our meeting room.

Do not procrastinate.

- # 5 Blog and News,

Blog: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion

DragonNews: http://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion/news