Stoppez les fuites de données à la source grâce à une solution complète de prévention de la perte de données (DLP) pour terminaux

Détection garantie des fuites de données

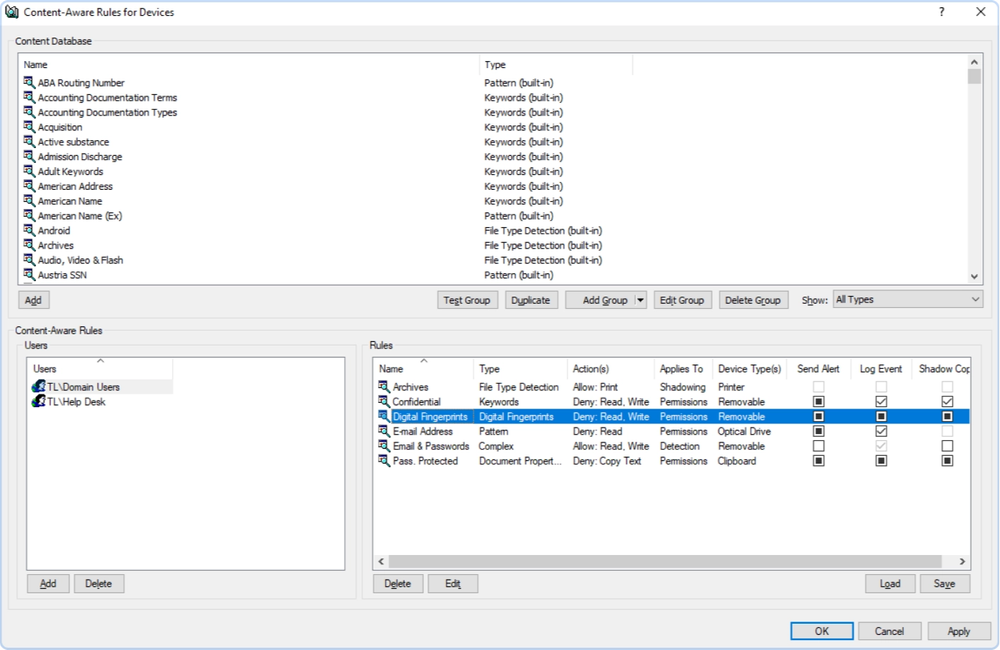

- ContentLock

Contrôle du presse-papiers

Stoppez les fuites de données à un stade précoce, lors du transfert de données entre applications et documents. Contrôlez l'accès utilisateur à des objets de différents types de données copiés dans le presse-papiers (même pour les terminaux BYOD réorientés) et filtrez les données textuelles selon des règles DLP sensibles au contenu. - Universal

Contrôle des captures d'écran

Empêchez le vol de données en bloquant les opérations de capture d'écran via la touche Impr. écran Windows ou les fonctions de capture d'écran d'applications tierces pour certains utilisateurs ou groupes. Les données textuelles dans les captures d'écran peuvent être extraites et filtrées selon des règles DLP sensibles au contenu. - ContentLock

Contrôle du véritable type de fichier

Acronis DeviceLock DLP examine le contenu binaire d'un fichier pour déterminer le véritable type du fichier, indépendamment de son extension ou nom de fichier. Cela permet de contrôler l'accès à plus de 5 300 types de fichiers pour les supports amovibles, dans le cadre de l'analyse du contenu, ou aux fins de préfiltrage des clichés instantanés pour réduire le volume de données capturées.

Contrôles puissants, sensibles au contenu

- Universal

Filtrage du contenu

Prévenez les fuites de données sensibles en analysant et en filtrant le contenu textuel et binaire des données consultées ou transférées via les canaux locaux et réseau. Par ailleurs, le filtrage du contenu reconnaît et utilise les étiquettes de classification attribuées aux documents et fichiers par les produits Boldon James Classifier. - Universal

Reconnaissance optique des caractères (OCR)

Prévenez les fuites de données sensibles au format graphique grâce à un moteur d'OCR intégré capable d'extraire et d'inspecter le texte dans plus de 30 formats graphiques et plus de 30 langues, même pour les terminaux se trouvant hors du réseau d'entreprise. Allégez la charge réseau grâce à une architecture OCR distribuée. - Local sync

Contrôle du véritable type de fichier

Acronis DeviceLock DLP examine le contenu binaire d'un fichier pour déterminer le véritable type du fichier, indépendamment de son extension ou nom de fichier. Cela permet de contrôler l'accès à plus de 5 300 types de fichiers pour les supports amovibles, dans le cadre de l'analyse du contenu, ou aux fins de préfiltrage des clichés instantanés pour réduire le volume de données capturées.

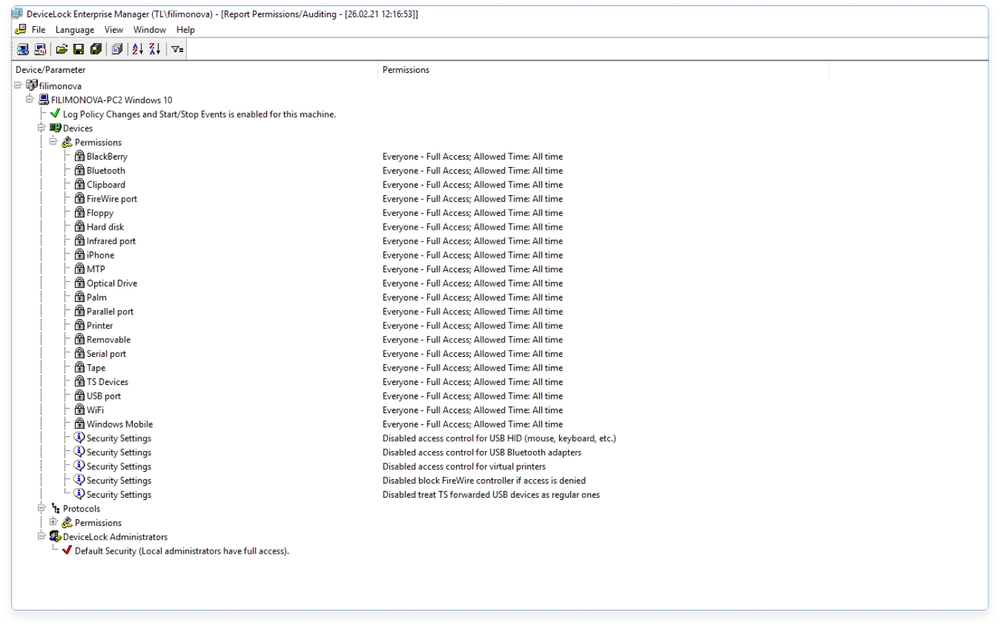

Gestion et déploiement centralisés

Simplifiez les processus de déploiement et de gestion DLP, fastidieux et grands consommateurs de ressources, en choisissant parmi un ensemble flexible de consoles de gestion centralisée, toutes dotées de la même interface utilisateur. Selon leur environnement informatique, les PME ou les grandes entreprises peuvent choisir la console la mieux adaptée à leurs besoins.

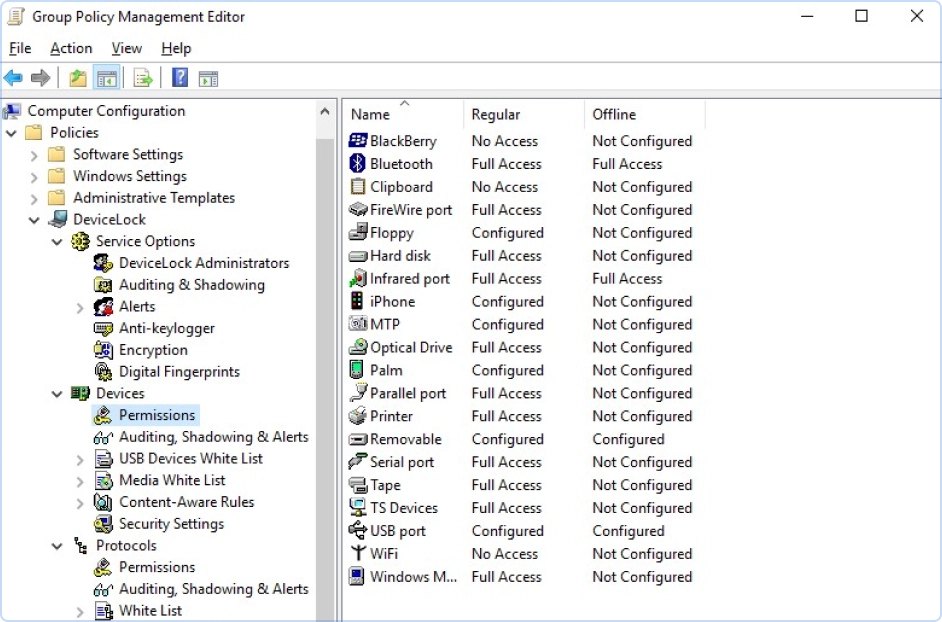

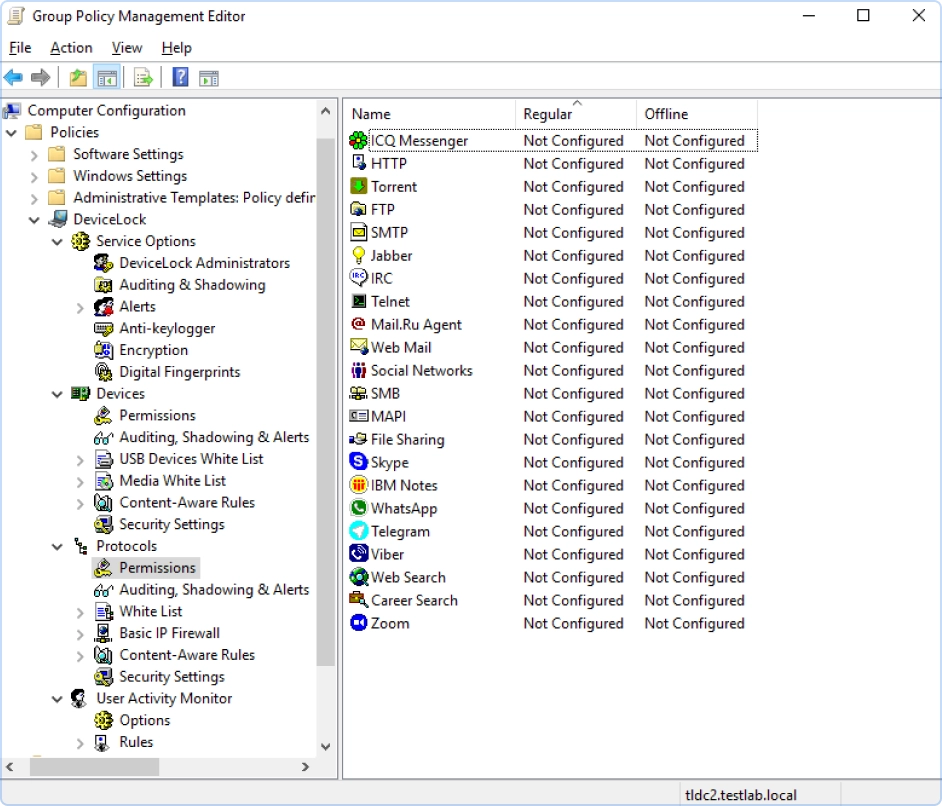

- Intégration avec Active DirectoryRéduisez le temps nécessaire à la formation et à l'administration grâce à une console basée sur le composant logiciel enfichable MMC Acronis DeviceLock personnalisé de la console de gestion des stratégies de groupe Microsoft utilisée comme interface pour la stratégie de groupe Active Directory. Cette intégration native permet aux agents Acronis DeviceLock DLP d'être déployés et entièrement gérés via des stratégies de groupe.

- Environnements non Active DirectoryDans les environnements non AD, l'administration est réalisée via Acronis DeviceLock Enterprise Manager, une application Windows native exécutée sur un ordinateur distinct. Les règles DLP sont distribuées à tous les agents (par transmission ou extraction) via Acronis DeviceLock Enterprise Server (DLES).

- Installations sans annuaireDans les environnements informatiques de ce type, par exemple dans un réseau Windows pour Workgroups, ainsi que pour la gestion d'Acronis DeviceLock Discovery, le composant logiciel enfichable MMC Acronis DeviceLock personnalisé peut être utilisé pour gérer les agents à distance sur chaque terminal.

Protection proactive

- Universal

Protection contre la falsification des données

Garantissez la conformité des processus en empêchant toute modification des paramètres des règles DLP localement sur les terminaux protégés, même par les utilisateurs bénéficiant de privilèges d'administrateur système. Seuls les administrateurs Acronis DeviceLock DLP désignés peuvent désinstaller et mettre à niveau l'agent, ou modifier les règles DLP. - Universal

Sécurité de l'impression

Contrôlez l'impression réseau et locale sur les terminaux Windows en appliquant des règles DLP à l'accès utilisateur et au contenu des documents imprimés pour les imprimantes réseau, locales et virtuelles. Renforcez la sécurité des données en interceptant et en inspectant les opérations de mise en file d'attente d'impression, en plaçant des imprimantes connectées par USB sur liste d'autorisation et en prenant des clichés instantanés des données d'impression. - Universal

Reconnaissance du réseau

Les administrateurs peuvent définir différentes règles DLP en ligne et hors ligne pour le même utilisateur ou groupe d'utilisateurs. Par exemple, il est souvent raisonnable et nécessaire de désactiver le Wi-Fi sur l'ordinateur portable d'un utilisateur mobile lorsqu'il est connecté physiquement au réseau d'entreprise, et de l'activer lorsqu'il est déconnecté.

Listes d'autorisation

Mettez en place des contrôles granulaires des opérations d'accès et de transfert de données avec la possibilité de gérer les exclusions aux règles DLP générales au moyen de différentes listes d'autorisation.

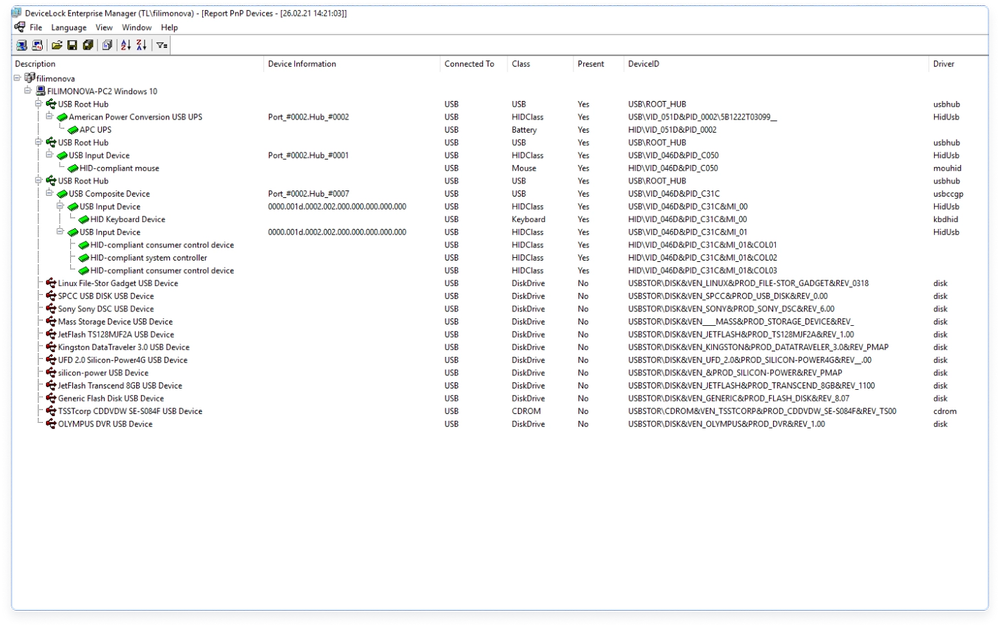

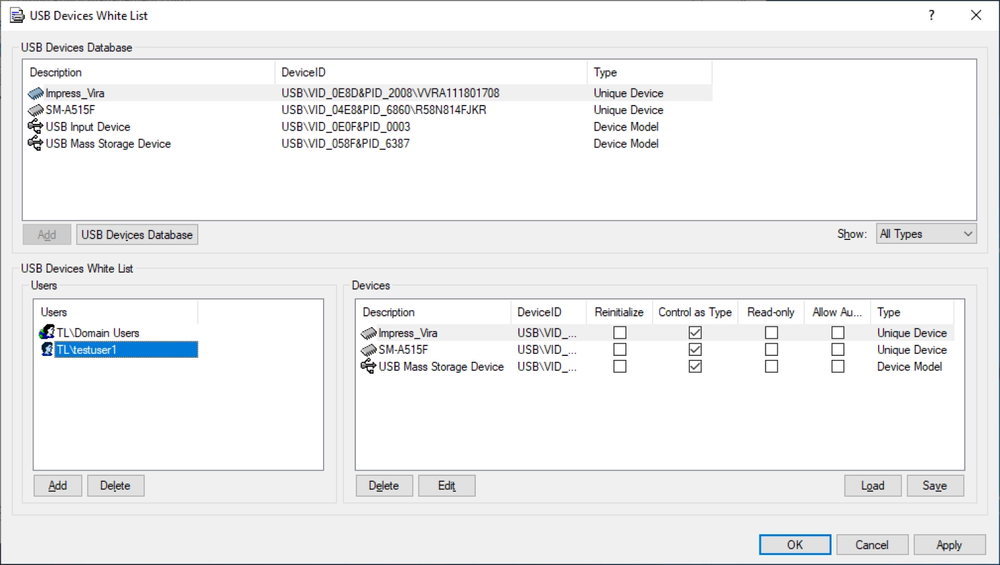

- CoreListe d'autorisation USBLes administrateurs peuvent autoriser un modèle spécifique de périphériques ou un périphérique donné, reconnu par un identifiant unique, par exemple un numéro de série, à accéder au port USB, tout en bloquant l'accès de tous les autres terminaux.

- CoreListe d'autorisation de supportsSimplifiez la distribution de logiciels autorisés en acceptant l'utilisation de supports (DVD, BD et CD-ROM) identifiés de façon unique par la signature de données. Contrôlez de façon granulaire les utilisateurs et groupes autorisés à y accéder.

- CoreListe d'autorisation USB temporairePour l'utilisation de périphériques USB sur des terminaux se trouvant hors du réseau d'entreprise, il est possible d'octroyer un accès temporaire à un périphérique USB en générant un code d'accès envoyé à l'utilisateur hors bande au lieu d'avoir recours aux procédures de permissions d'Acronis DeviceLock DLP.

- NetworkLockListe d'autorisation de protocolesPlacez des communications réseau spécifiques sur liste d'autorisation et spécifiez si des règles sensibles au contenu doivent leur être appliquées en fonction de l'adresse IP, de la plage d'adresses, des masques de sous-réseau, des ports réseau et de leur plage, des applications et des protocoles réseau, du trafic SSL, des ressources Web (URL), des adresses e-mail des expéditeurs et destinataires, ainsi que des identifiants dans les applications de messagerie instantanée.

Amélioration de la conformité des processus

- Universal

DLP virtuelle

Prévenez les fuites de données via des terminaux BYOD lorsque vous utilisez des solutions de virtualisation distante de pointe. Exécuté sur un hôte VDI ou un serveur Terminal Server, Acronis DeviceLock DLP applique des contrôles sensibles au contexte et au contenu aux échanges de données entre l'espace de travail virtuel et la partie personnelle du terminal BYOD, ses périphériques locaux et le réseau. - Core

Intégration du chiffrement des supports amovibles

Améliorez la sécurité des données lors de la copie d'informations sur des supports amovibles en autorisant uniquement le chargement de données sur un stockage amovible chiffré par des solutions de chiffrement intégrées de pointe. Placez uniquement des supports USB chiffrés choisis sur liste d'autorisation afin de renforcer la conformité interne. - Universal

Alertes

Diminuez les temps de réponse grâce à des notifications en temps réel sur les activités utilisateur susceptibles de poser des risques de perte de données sur des terminaux protégés au sein et hors du réseau d'entreprise. Acronis DeviceLock DLP offre des fonctions d'envoi d'alertes SNMP, SYSLOG et SMTP aux administrateurs et systèmes SIEM.

Collecte complète de journaux pour une visibilité accrue

- Universal

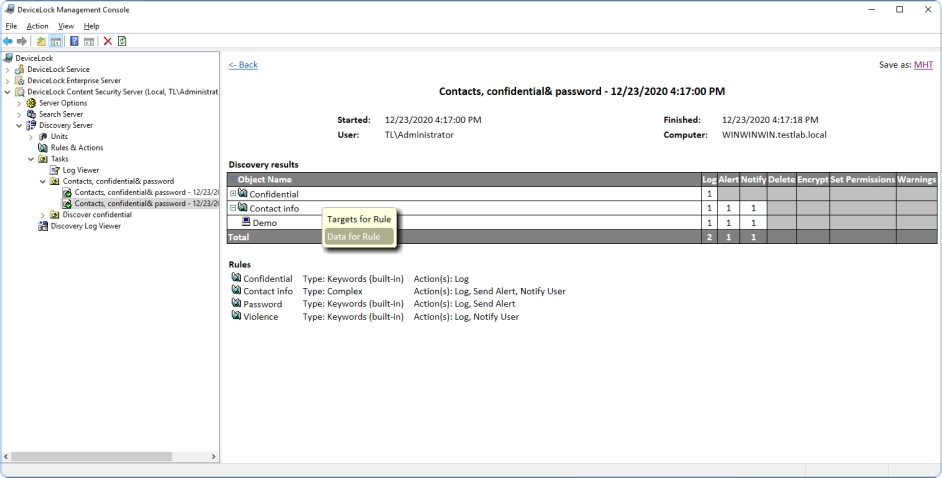

Audit

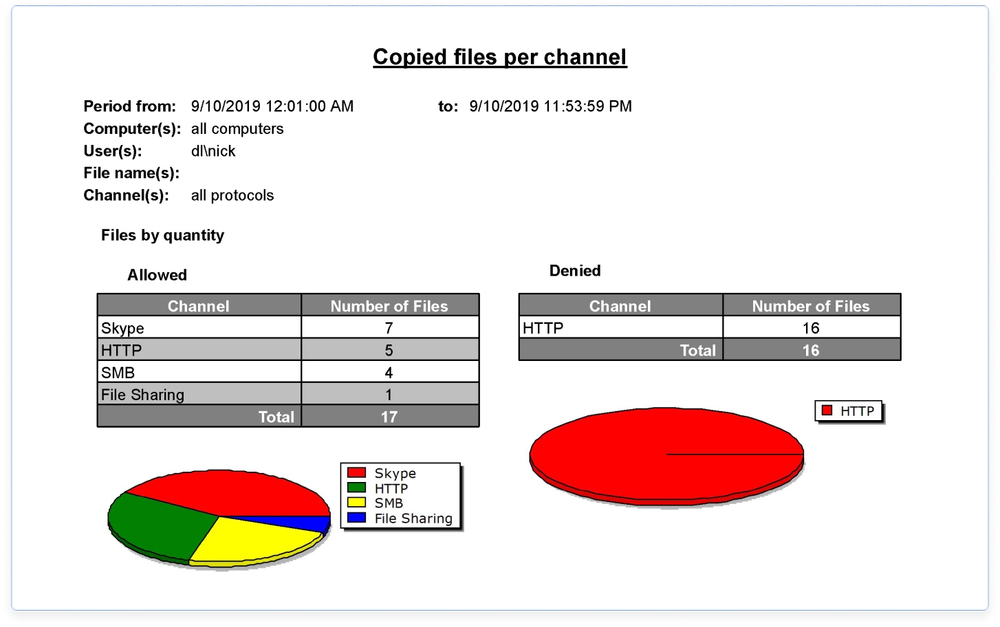

Surveillez les activités liées aux utilisateurs et aux fichiers pour des types de terminaux, des ports et des ressources réseau spécifiés sur un ordinateur, et collectez des journaux avec horodatage GMT dans une base de données centralisée Microsoft SQL ou Postgres. Préfiltrez les activités d'audit par événement et contexte. Les journaux d'audit peuvent être exportés dans de nombreux formats de fichier standard en vue de leur utilisation dans d'autres outils de génération de rapports. - Core

Clichés instantanés des données

Facilitez les audits de conformité de la sécurité, l'analyse des incidents et les investigations numériques en créant une image miroir des données transférées sans autorisation via des canaux locaux et réseau. Tirez parti de la fonction de création de clichés instantanés des données déclenchée par le contexte et le contenu des opérations. Préfiltrez les activités de création de clichés instantanés pour équilibrer la charge réseau. - Universal

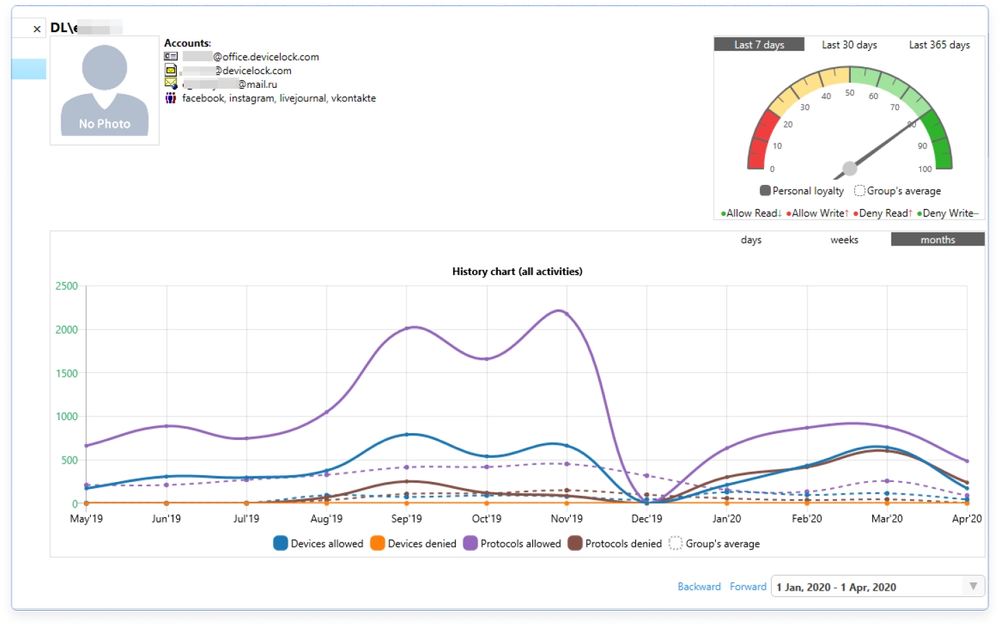

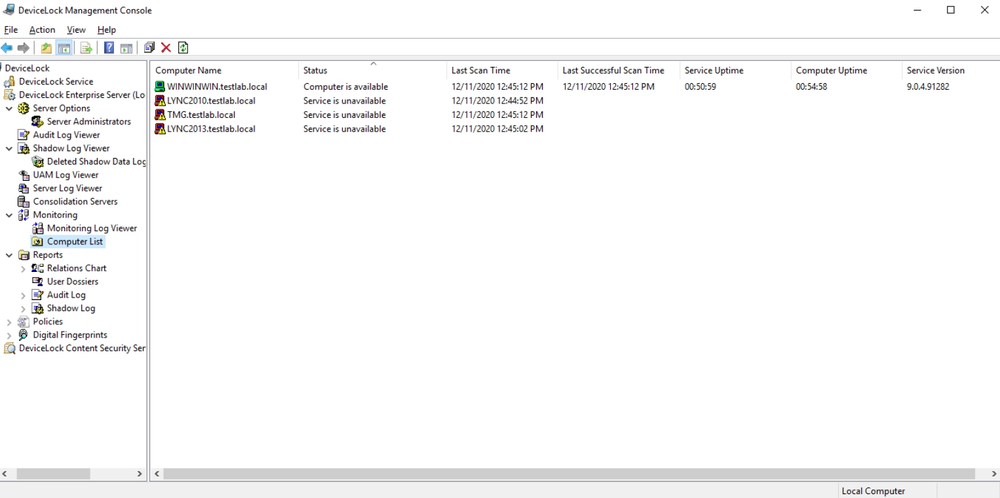

Surveillance

Cette fonction permet de surveiller les ordinateurs distants en temps réel avec Acronis DLES, de vérifier l'état des agents, la cohérence et l'intégrité des règles, et d'écrire ces informations dans le journal de surveillance. Définissez une règle principale à appliquer sur certains ordinateurs distants dans le cas où leurs règles DLP actuelles sont obsolètes ou corrompues.

- CoreProtection contre les enregistreurs de frappeEmpêchez les fuites de données et d'identifiants en détectant les enregistreurs de frappe USB et en bloquant leurs activités. Acronis DeviceLock DLP masque la saisie sur clavier PS/2 et force les enregistreurs de frappe PS/2 à enregistrer des entrées aléatoires au lieu des frappes réelles.

- UniversalPrise en charge de RSoPAméliorez la visibilité sur la sécurité des données en utilisant le composant logiciel enfichable RSoP (Resultant Set of Policy) standard Windows pour afficher les règles DLP en cours d'application et prédire les règles à appliquer dans une situation donnée.

- UniversalRégulation de flux (« traffic shaping »)Allégez la charge réseau grâce à une fonction de qualité de service permettant de définir des limites de bande passante pour l'envoi des journaux d'audit et de clichés instantanés des agents Acronis DeviceLock à Acronis DeviceLock Enterprise Server.

- UniversalCompression de fluxRéduisez la taille des transferts de données et allégez la charge réseau grâce à une fonction de compression des journaux d'audit et de clichés instantanés extraits des terminaux par le service Acronis DeviceLock Enterprise Server.

- UniversalSélection du serveur le plus performantPour un transfert optimal des journaux d'audit et de clichés instantanés vers la base de données de journaux centrale, les agents Acronis DeviceLock peuvent automatiquement choisir le serveur Acronis DeviceLock Enterprise Server le plus rapide parmi une série de serveurs disponibles.

Acronis DeviceLock DLP

72 % des collaborateurs partagent des informations sensibles. Prévenez les fuites de données auxquelles vous serez immanquablement confronté.

Acronis DeviceLock DLP peut-il fonctionner sans connexion Internet ?

Il existe deux catégories différentes de règles DLP, « normales » et « hors ligne », qui sont automatiquement appliquées par les agents Acronis DeviceLock DLP à un terminal contrôlé selon l'état du réseau. Les règles hors ligne peuvent être déclenchées par l'ordinateur portable lors de l'authentification des identifiants Windows mis en cache ou confirmés, selon qu'il peut se connecter à l'un de ses serveurs Acronis DeviceLock Enterprise Server connus, ou selon qu'il est physiquement connecté au réseau ou non.

Acronis DeviceLock DLP est-il capable de fonctionner en « mode passif », c.-à-d. sans limiter le transfert de données, mais en procédant à une journalisation et à la création de clichés instantanés des données ?

Oui, Acronis DeviceLock DLP est capable de fonctionner dans n'importe quel mode activé par l'administrateur. Ce mode s'appelle également « mode d'observation ».

Dans les cas où l'accès aux ports, terminaux ou protocoles réseau n'est pas bloqué, ni le contenu filtré par des règles, les règles de journalisation et de création de clichés instantanés des données peuvent activement enregistrer et conserver des enregistrements dans les journaux d'audit et de clichés instantanés en « mode passif ».

Si des règles de restriction d'accès sont actives, la solution DLP d'Acronis bloque le transfert et empêche les fuites de données sur un terminal contrôlé en temps réel.

Existe-t-il une option permettant de configurer différentes règles de contrôle d'accès pour les ordinateurs portables au sein et hors du réseau d'entreprise ?

Oui. Acronis DeviceLock DLP prend en charge diverses règles de sécurité pour les terminaux connectés au réseau d'entreprise ou hors ligne. De cette manière, vous pouvez disposer d'un ensemble de règles applicable lorsque l'ordinateur portable est situé derrière le pare-feu ou une zone DMZ, et de règles totalement différentes lorsque le portable est en dehors du périmètre physique de l'entreprise, afin de renforcer la sécurité DLP.

Quelle est la différence fondamentale entre Acronis DeviceLock DLP et d'autres solutions DLP concurrentes ?

Avant toute chose, Acronis DeviceLock DLP est une solution d'entreprise de pointe pour la prévention de la perte de données (solution DLP d'entreprise), conçue exclusivement pour prévenir les fuites de données au niveau de la couche des terminaux. Il ne s'agit ni d'une appliance, ni d'un antivirus, ni d'un module aux fonctions limitées que vous pourriez trouver dans d'autres suites de « protection des terminaux ».

Acronis DeviceLock DLP n'exige aucun composant matériel qui ne soit pas déjà en place, ce qui réduit considérablement les coûts habituels d'implémentation et de maintenance.

Acronis DeviceLock DLP a progressivement évolué pour devenir une solution dotée de toutes les fonctionnalités nécessaires pour prévenir les fuites de données via les périphériques et les ports. Par rapport à d'autres solutions concurrentes de contrôle des terminaux et des ports, Acronis DeviceLock DLP possède aujourd'hui les fonctionnalités les plus complètes pour résoudre la problématique de la perte de données. Grâce aux modules complémentaires Acronis NetworkLock et Acronis ContentLock, la solution est entrée dans la « cour des grands » et soutient avantageusement la comparaison avec les solutions DLP d'entreprise les plus complètes et performantes du secteur, en incorporant les canaux réseau les plus utilisés grâce à des techniques d'analyse et de filtrage du contenu très efficaces.

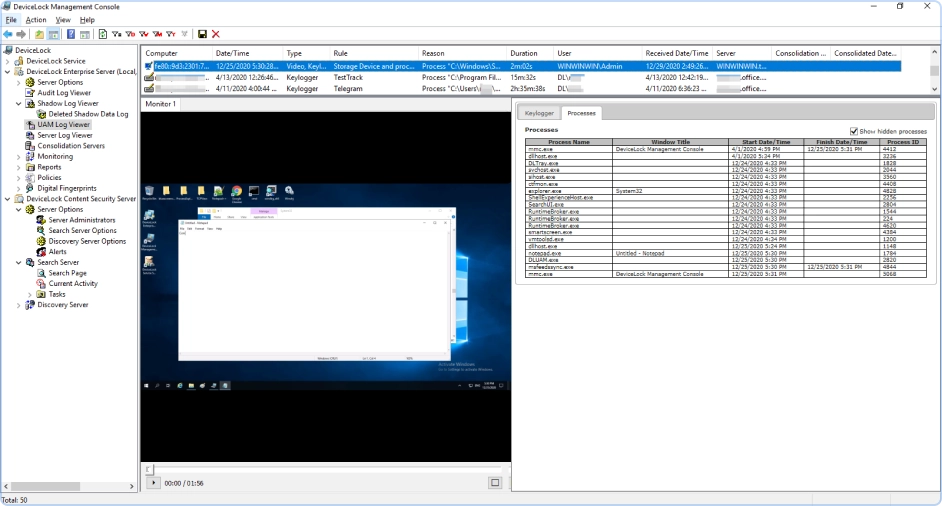

Avec l'intégration du module User Activity Monitor à Acronis DeviceLock en 2020, la solution implémente une autre fonction qui la démarque des autres produits : elle permet d'enregistrer les actions effectuées par l'utilisateur à l'écran, les frappes et les processus en cours d'exécution, sur la base des événements DLP.

La possibilité d'évaluer la solution avant de l'acheter est un autre facteur de différenciation majeur d'Acronis DeviceLock DLP. Comme nous n'avons rien à cacher à nos clients potentiels et existants, nous respectons notre principe de transparence totale en proposant une version d'évaluation gratuite pendant 30 jours.

Acronis DeviceLock DLP offre en outre un moteur de reconnaissance optique des caractères (OCR) résidant sur l'hôte, qui permet d'implémenter des contrôles sensibles au contexte encore plus complets, non seulement sur le réseau, mais aussi sur les canaux locaux et les terminaux se trouvant hors du réseau d'entreprise.

De plus, en ce qui concerne les communications réseau, Acronis DeviceLock DLP est la seule solution DLP qui a recours à l'inspection approfondie des paquets avec des contrôles universels — indépendants des applications et des navigateurs Web — des communications utilisateur via la plupart des applications et des protocoles réseau. Ceux-ci incluent SMTP, HTTP/HTTPS, WebDAV, FTP(S), Telnet, ainsi que le partage de fichiers P2P (torrent). NetworkLock se sert de cette technologie d'inspection approfondie des paquets pour détecter le type de protocoles et d'applications indépendamment des ports réseau utilisés par ceux-ci.

Autre atout majeur d'Acronis DeviceLock DLP : tous les modules sont préintégrés et déployés en même temps que la plate-forme de base (Acronis DeviceLock Core), sans toutefois être activés. Les licences modulaires vous permettent d'introduire progressivement les modules dont vous avez besoin dans votre environnement en activant simplement la licence du module requis et en configurant ses paramètres. Vous diminuez ainsi les coûts et les ressources nécessaires au déploiement initial et à la maintenance continue.

Existe-t-il un composant serveur d'Acronis DeviceLock DLP et à quoi sert-il ?

La suite inclut deux composants serveur : Acronis DeviceLock Enterprise Server (DLES) et Acronis DeviceLock Content Security Server, qui nécessitent tous deux une base de données Microsoft SQL ou SQL Express. Ils sont qualifiés de composants « serveur » car ils doivent normalement s'exécuter sur des systèmes d'exploitation serveur Windows en raison des limitations des clients de type poste de travail en ce qui concerne les connexions simultanées. Ils peuvent être hébergés sur des serveurs virtuels ou superposés à des serveurs existants qui possèdent une bande passante disponible pour les connexions utilisateur pendant la journée (serveurs intermédiaires, dédiés à la sauvegarde ou à l'application de correctifs, etc.).

Le composant Acronis DeviceLock Enterprise Server n'est pas indispensable pour l'administration et n'est nécessaire que si le client a l'intention d'agréger les données d'audit et les clichés instantanés dans un emplacement centralisé aux fins d'investigation numérique et de génération de rapports. Dans les environnements de taille moyenne à grande, plusieurs agents DLES sont généralement utilisés pour assurer la collecte efficace des données. Le module serveur n'effectue aucune tâche de gestion des terminaux (les agents Acronis DeviceLock DLP reçoivent les règles de contrôle d'accès soit par l'intermédiaire des objets de stratégie de groupe Active Directory, soit directement à partir des consoles d'administration DeviceLock), et ne stocke pas non plus les paramètres des règles DLP.

Le client n'a pas besoin d'acheter de licences pour le composant Acronis DeviceLock Enterprise Server dans la mesure où ce dernier est inclus avec la licence du module Acronis DeviceLock Core, laquelle dépend du nombre de terminaux gérés. Le serveur peut être installé et utilisé dans autant d'instances que nécessaire, selon le volume de données d'audit et de clichés instantanés que vous devez collecter. Les données d'audit et les clichés instantanés collectés par les agents Acronis DeviceLock DLP peuvent être récupérés par ces instances Acronis DeviceLock Enterprise Server et placés dans le référentiel de dossiers et SQL principal. Ces composants serveur incluent une fonction d'optimisation du trafic avec des options de compression de flux, de sélection des serveurs les plus rapides et de qualité de service.

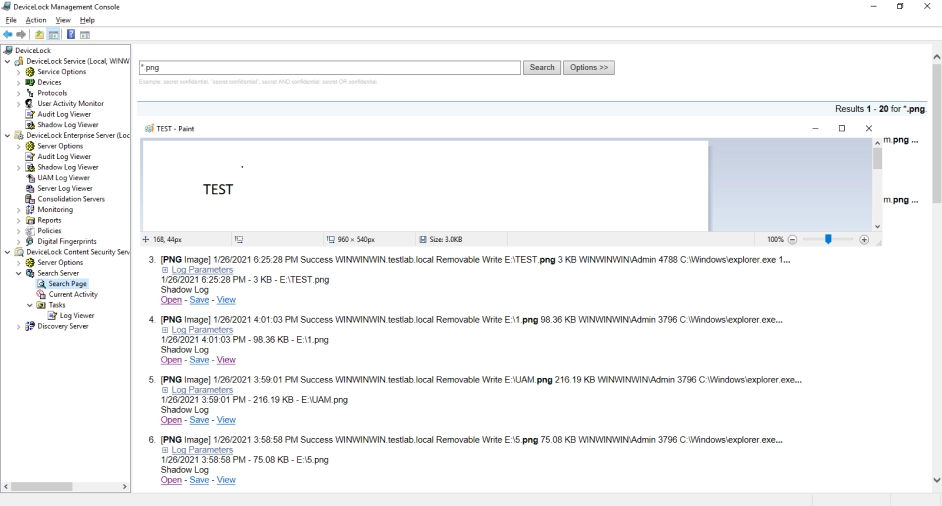

Acronis DeviceLock Content Security Server est un composant supplémentaire permettant d'effectuer d'autres tâches liées à la génération de rapports de sécurité. Pour l'heure, une seule fonction serveur – Acronis DeviceLock Search Server (DLSS) – est incluse dans la solution, mais d'autres seront bientôt disponibles.

Acronis DeviceLock Search Server offre des fonctions d'indexation et de recherche en texte intégral de données journalisées et de clichés instantanés collectés par les serveurs Acronis DeviceLock Enterprise Server et placés dans le référentiel de dossiers et Microsoft SQL/SQL Express. Ces fonctions de recherche simplifient et améliorent la gestion du volume croissant de données hébergées dans les bases de données Acronis DeviceLock Enterprise Server pour valider et/ou optimiser les règles de sécurité.

Acronis Search Server peut automatiquement détecter, indexer, rechercher et afficher des documents de nombreux formats, dont Adobe Acrobat (PDF), Ami Pro, des fichiers archives (GZIP, RAR, ZIP), Lotus 1-2-3, Microsoft Access, Microsoft Excel, Microsoft PowerPoint, Microsoft Word, Microsoft Works, OpenOffice, Quattro Pro, WordPerfect, WordStar et bien d'autres.

Dans la plupart des cas, le client ne doit pas acheter de licence distincte pour utiliser le composant Search Server. La formule de licence tient compte du volume maximum requis de documents indexés et d'entrées de journal.

Désolé, votre navigateur n'est pas pris en charge.

Il semble que notre nouveau site Web soit incompatible avec la version de votre navigateur. Ne vous en faites pas, la solution est simple ! Pour voir l'ensemble de notre site Web, mettez tout simplement votre navigateur à jour, dès maintenant.