You are on United States + Canada website. Select another region to view location-specific content

United States

English

Select another region

Elija una región y un idioma

- América

- Asia-Pacífico

- Europa, Oriente Medio y África

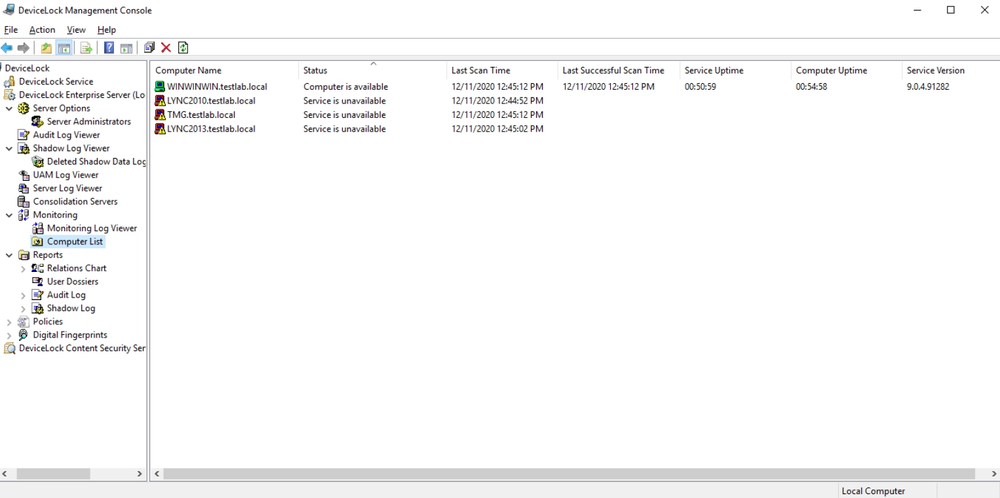

Facilite los procesos de despliegue y administración de DLP que más recursos y esfuerzos consumen eligiendo entre un conjunto de consolas de administración centralizadas con la misma interfaz de usuario. Dependiendo del entorno de TI de la empresa, tanto las pymes como las grandes empresas pueden elegir la consola que mejor se adapte a sus necesidades.

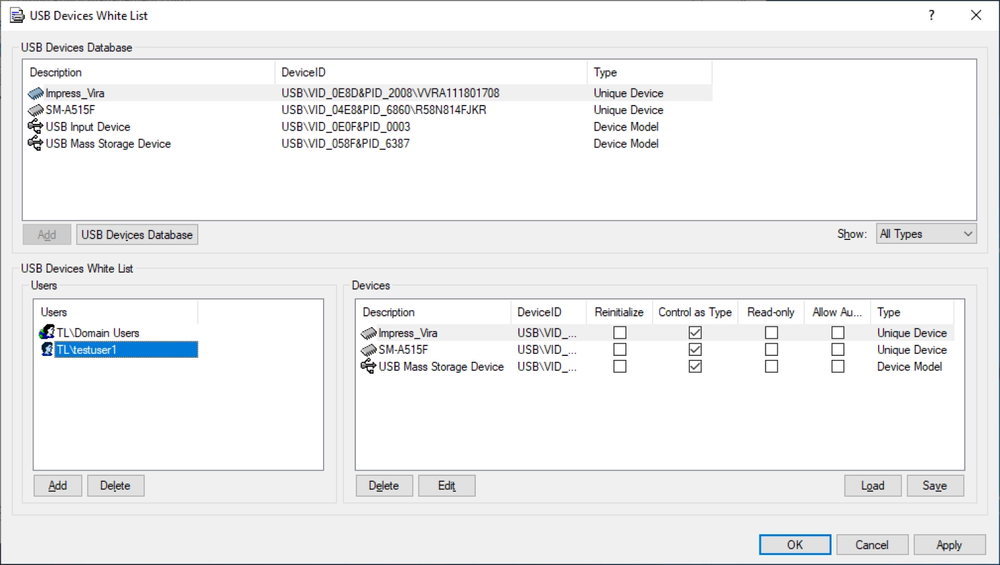

Controle con precisión el acceso a los datos y las operaciones de transferencia con la posibilidad de gestionar exclusiones a las reglas generales de DLP, mediante amplias funciones de creación de listas de componentes permitidos.

El 72 % de los empleados comparten información confidencial. Evite las fugas de datos potenciales.

Hay dos conjuntos distintos de directivas DLP, regulares y offline, que se aplican automáticamente a un endpoint controlado por agentes de Acronis DeviceLock DLP en función del estado de su red. Las directivas offline puede activarlas un portátil que utilice autenticación de credenciales de Windows confirmada o en caché, tanto si se puede conectar a uno de los servidores Acronis DeviceLock Enterprise Server conocidos, como si está conectado a una red alámbrica o inalámbrica.

Sí, Acronis DeviceLock DLP es capaz de funcionar en cualquier modo de administrador. También lo llamamos "modo de observación".

En los casos en los que el acceso a puertos, dispositivos o protocolos de red no está bloqueado ni el contenido filtrado por directivas, la directiva de registros y creación de instantáneas puede actuar en "modo pasivo".

Si hay activa una directiva de limitación del acceso, la solución DLP de Acronis bloquea la transferencia y evita la fuga de datos en un endpoints en tiempo real.

Sí, hay. Acronis DeviceLock DLP admite varias directivas de seguridad para dispositivos conectados o no conectados a la red corporativa. De esta forma puede tener una directiva cuando el portátil esté detrás del firewall o el perímetro DMZ, y una directiva totalmente diferente cuando el portátil esté en el exterior, fuera de la red, lo que refuerza la seguridad de DLP.

Lo sentimos, su navegador no es compatible.

Parece que nuestro nuevo sitio web es incompatible con la versión actual de su navegador. No se preocupe, esto es fácil de solucionar. Para ver nuestro sitio web, solo tiene que actualizar su navegador ahora.