ランサムウェア攻撃に対するサイバーレジリエンスの構築

高度な脅威検出と予防

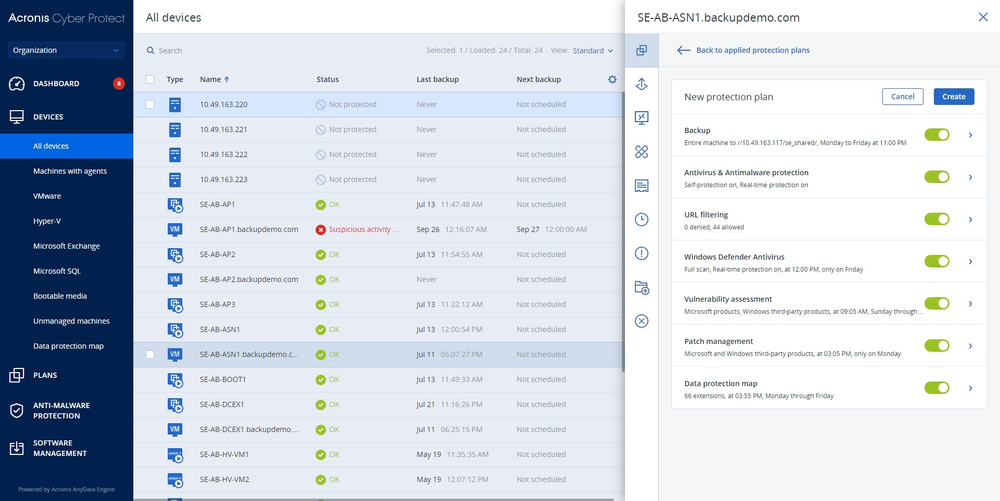

セキュリティ脅威に対処するための多層的なアプローチを提供し、機械学習を用いてランサムウェア攻撃を検出し、軽減します。複数ロケーションへの自動バックアップ

ディスクイメージング、ファイルの復元、そして効率的なクラウド ストレージを利用して、組織全体に強力なバックアップと復元を提供します。統合データ保護

データ保護(バックアップと DR)をエンドポイントセキュリティと統合し、一体型のサイバープロテクションと復元ソリューションを提供します。

ランサムウェア防御と復旧を一元化

データは、世界中のサイバー犯罪者が求める貴重な情報資産として注目を集めるようになってきました。サイバー攻撃は、顧客や従業員のデータだけでなく、企業機密をも危険にさらし、最終的には企業の存続そのものを脅かします。

これに対抗するために、 アクロニス は未知のランサムウェアの亜種さえも検出し、無力化することができます。こうすることで貴重なデータを保護し、事業継続性を確保するための強力な防御機構を提供します。

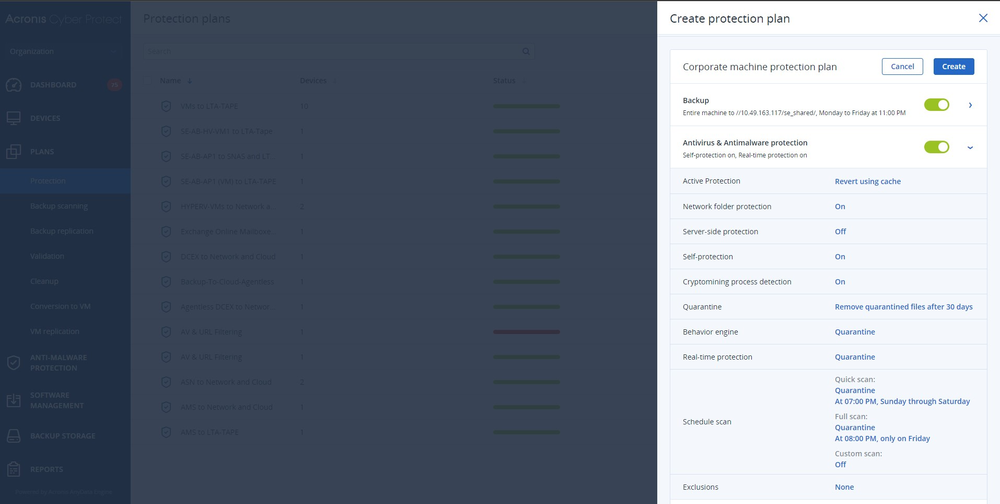

- 防止アップタイムと機密データを保護するべく、積極的な戦略を用いてランサムウェアやその他のマルウェア攻撃を撃退し、フィッシングやその他の悪意のある Eメールを停止し、データ盗難を防ぎます。 さらに、暗号化されたファイルによって機密データの損失を防ぎます。 Acronis の予防機能には以下のものが含まれます:

- ウイルス対策およびマルウェア対策

- URL フィルタリング

- グローバルな脅威の監視

- 継続的データ保護

- パッチ管理

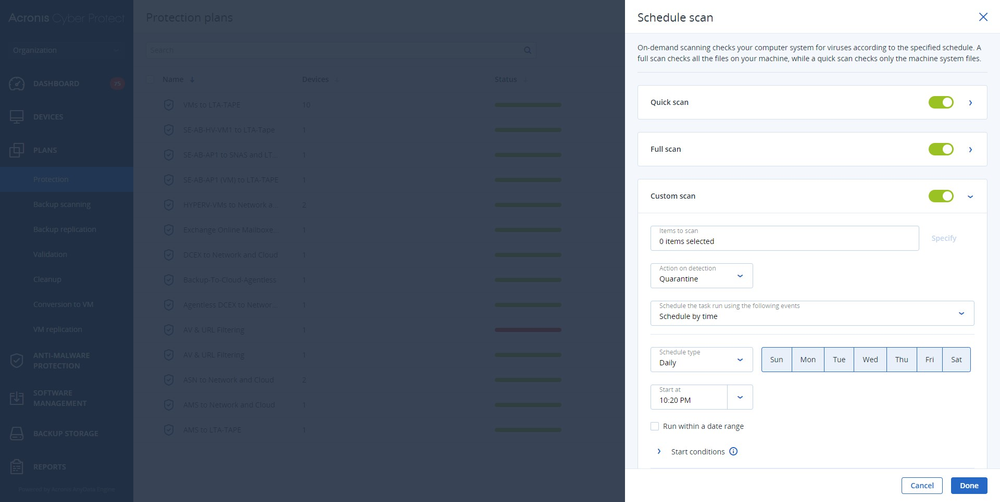

- 検出ランサムウェアやサイバーセキュリティのリスクを、環境に危険を及ぼす前に検出。 成功した攻撃に脅威検出能力で対抗。 例えば、エンドポイント検出機能では、以前には見られなかった脅威を特定し、ランサムウェアを迅速に検出して駆除します。 Acronis は、次の機能を使用してアップタイムとデータへの脅威を特定します:

- 脆弱性診断

- Acronis Cloud のウイルス & マルウェアスキャン

- ハードドライブヘルスコントロール

- ダッシュボードとレポート

- 対応サイバー脅威に対する迅速な対応は、リスクを軽減する上で重要です。 IT 部門はクラウド分析を使用して、ランサムウェアの種類と最初にアクセスされたポイントを特定し、データの外部送信を検出することができます。 これにより、応答時間が短縮され、総コストも低減します。 Acronis は、次の機能を使用して応答時間を短縮します:

- リアルタイムアラート

- データコンプライアンスレポートとデータ保護マップ

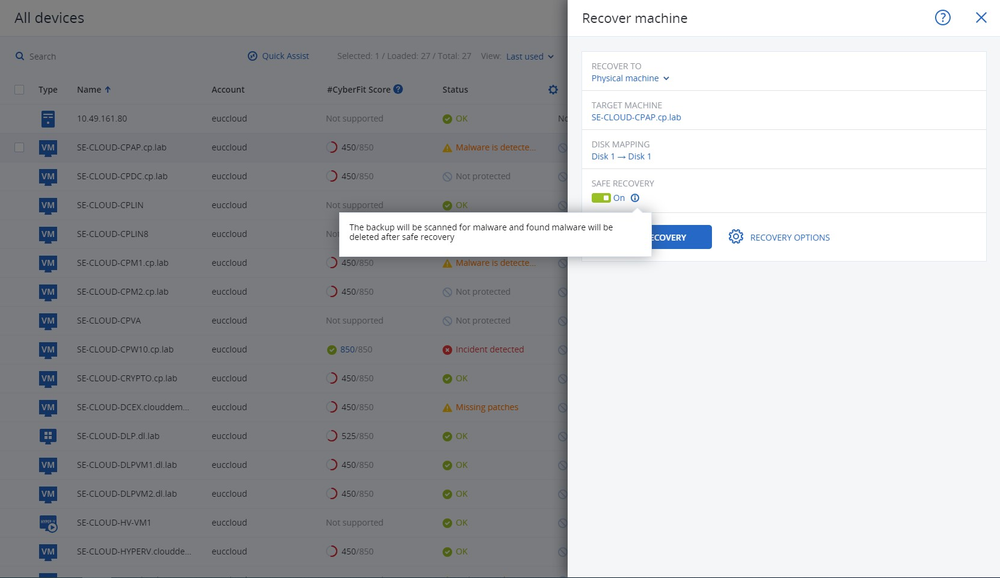

- セーフリカバリ

- フェールセーフパッチの適用

- マルウェア隔離

- リカバリ万が一データが危険にさらされた場合でも、迅速かつ安全にデータを復元。 復旧評価による、ファイルシステムの迅速な復旧の保証。 これにより、企業はランサムウェアから復旧し、不変のバックアップを含む強力なセキュリティ対策でファイルシステムを復元することができます。 これらの強力な機能をご活用ください:

- Acronis Instant Restore

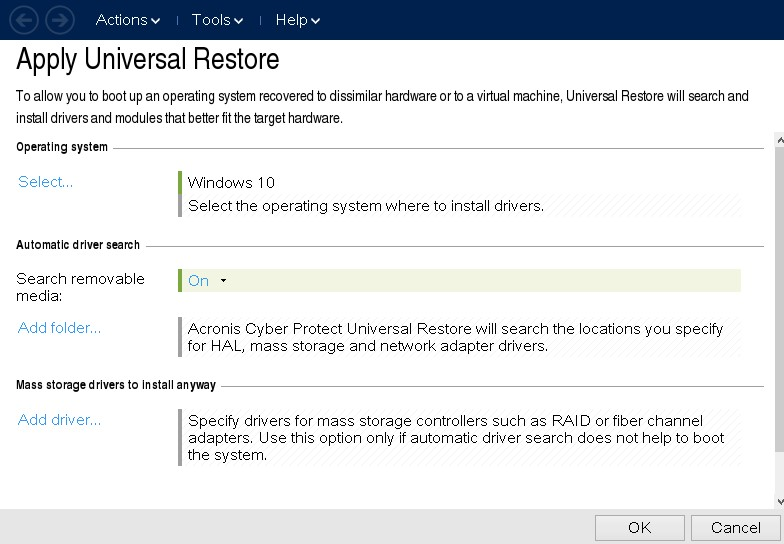

- Acronis Universal Restore

- セーフリカバリ

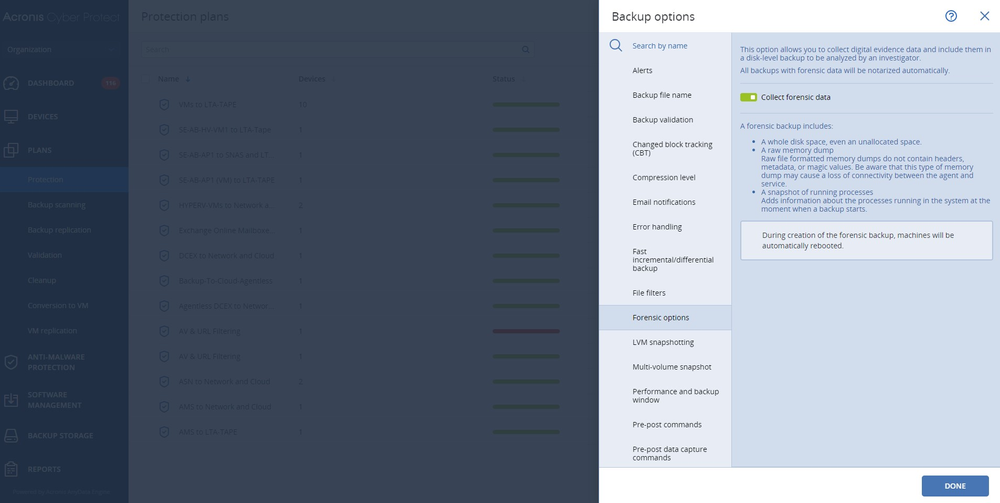

- フォレンジック情報を収集し、詳細なフォレンジック調査を実行することは、将来のリスクを軽減する上で不可欠です。 Acronis はインシデントフォレンジックに優れており、機械学習ベースのアプローチを採用してランサムウェアの実行ファイルを特定し、初期侵害を検出し、徹底的なネットワークフォレンジックを実施します。 また、 Acronis は次のようなサービスも提供しています:

- フォレンジックバックアップ

- 監査サポート

ランサムウェアはあらゆる業界のビジネスの脅威

- $80M英国 Royal Mail 社に対して要求された身代金。

- 300,000 件ドイツ Bitmarck 社の社内システムからの保険契約者のデータ盗難数。

- 3,500 人パリの病院 CHSF が攻撃を受け、被害を受けた職員数。

- 1.6M万PharMerica から流出した個人情報のユニークレコード数。

ランサムウェアによる甚大な被害

ランサムウェア攻撃は、データを失うことであらゆる規模の企業を危険にさらし、ダウンタイム、データ漏洩、データの盗難、そして機密情報の損失につながります。その結果、金銭的な損失、評判の低下、および法的リスクなどが生じます。サイバーセキュリティリスクを減らすためには、アンチランサムウェアツールが必要です。

財務上の損失

ダウンタイムによる収益の損失と、復元費用、および身代金の支払い。評判の低下

データ漏洩は企業の評判を傷つけ、信頼を損ない、顧客離れを引き起こします。漏えいしたデータ

盗まれたデータはブラックマーケットで売られたり、悪意のある目的で使用されたりします。

ランサムウェアの脅威は増大している

Lockbit

Details:

2023 年 6 月、 Lockbit ランサムウェア攻撃者は、 Managed Care of North America(MCNA)Dental のデータを侵害したと公表しました。これは、アメリカで最大の歯科ケアおよび口腔ヘルス保険プロバイダの 1 つです。このインシデントは、患者、保護者、および保証人を含む約 900 万人に影響を及ぼしました。 アクロニス は、サイバーセキュリティリスクからビジネスを守ります。

Clop

Details:

Clop ランサムウェアグループは、 MOVEit Transfer に対するデータ盗難攻撃を実施したと主張し、ゼロデイの脆弱性を利用して数百の企業のサーバーを侵害し、機密データを外部に送信しました。 Clop は、 2023 年 5 月 27 日、通常、人員の配置が減らされるアメリカのメモリアルデー(戦没者追悼記念日)に合わせて、この攻撃を開始したことを明らかにしました。 Acronis のアンチランサムウェアツールは、そのような攻撃から保護することができます。

BlackCat/ALPHV

Details:

ALPHV/BlackCat ランサムウェアグループによるサイバー攻撃は、売上高 39 億 6000 万米ドルのカナダ企業、 Constellation Software 社をターゲットにしました。 同グループは、会社のネットワークから 1 TB 以上のデータを盗んだと主張し、身代金を要求しました。 そして、同社が身代金を支払わなかった場合、データを公開すると脅迫しました。 Acronis のアンチマルウェア機能は、 BlackCat のようなランサムウェアをブロックします。

Royal

Details:

Royal というランサムウェア攻撃者は、電気通信会社 Intrado に対して攻撃を行ったと主張しました。 このグループは 6000 万ドルの身代金を要求し、盗まれたファイル(パスポートやその他の文書を含む)が入った 50 MB 以上のアーカイブを侵害の証拠として共有しました。 経験豊富な脅威アクターで構成された同グループは、身代金を支払わない限り、データ漏洩サイトで公開すると脅迫しました。 Acronis は、このような攻撃を防ぐためのマルウェア保護を提供しています。

Play

Details:

スペインのカスティーリャ=ラマンチャにロケーションを置き、 300 以上のオフィスを構え、 2 億 4830 万ドル以上の収益を持つ金融機関 Globalcaja は、先日 Play というランサムウェア攻撃者のターゲットになりました。 このグループは、個人情報や機密データを盗んだと主張し、身代金を支払わなければそれを公開すると脅迫しました。 Acronis のアンチランサムウェアソフトウェアは、新たな、また既存の脅威を検出し、ブロックすることができます。

ランサムウェアの最新動向

ユーザーの声

より多くのプラットフォームでより多くのワークロードを保護

物理環境

アプリケーション

- Microsoft Exchange

- Microsoft SQL Server

- Microsoft SharePoint

- Microsoft Active Directory

- Oracle Database

仮想環境

- VMware vSphere

- Microsoft Hyper-V

- Citrix XenServer

- Red Hat Virtualization

- Linux KVM

- Oracle VM Server

エンドポイントデバイス

- Windows PC

- Mac

クラウド

モバイル

- iOS

- Android

よくある質問

FAQ

ランサムウェアとは何ですか?

ランサムウェアは、被害者のエンドポイントやサーバーに侵入して侵害し、重要なファイルを暗号化して、身代金が支払われるまでこれらのシステムにアクセスできないように設計された悪意のあるソフトウェアです。 ランサムウェア攻撃が成功した場合、その結果は深刻なものとなる可能性があります。 その結果、機密性の高い貴重なデータを失い、業務の中断による金銭的損害や、風評被害、規制当局による罰則、そして法的な影響を受ける可能性があります。

Acronis Cyber Protect は、リアルタイムの脅威検出、 AI ベースのビヘイビア検知ベースの分析、および積極的な脆弱性診断を含む Advanced Security の機能を通じて、堅牢なランサムウェア対策を提供します。

Acronis を使用することで、データのインテグリティを確保し、ランサムウェア攻撃による潜在的な損害を防ぐことができます。 さらに安全なバックアップと復元機能を提供しており、攻撃が成功した場合でも、システムとファイルを復元することができます。ランサムウェアからリカバリすることは可能ですか?

ランサムウェア攻撃を効果的に防ぐには、さまざまな事前対策を含む多層的なセキュリティアプローチを実装することが極めて重要です。 ランサムウェアの脅威が進化し、洗練されていることを考えると、単一のセキュリティソリューションに頼ることはもはや十分ではありません。

Acronis Cyber Protect は包括的なサイバープロテクションを提供します。 AI 駆動型のアンチマルウェアと、セキュアなバックアップソリューション、脆弱性診断、そしてパッチ管理を組み合わせて、ランサムウェアのリスクを積極的に特定し、軽減します。

さらに、 Acronis はシステムを保護し、疑わしいアクティビティを検出し、身代金を支払うことなくデータを復元できる安全なバックアップを提供します。 Acronis Cyber Protect を活用することで、防御を強化し、ランサムウェア攻撃の被害に遭う可能性を最小限に抑えることができるのです。ランサムウェアはデータを盗むことができますか?

はい、ランサムウェアはファイルを暗号化するだけでなく、データを盗むこともできます。 高度なランサムウェアの中にはデータ流出機能を持つものもあり、サイバー犯罪者は暗号化する前に機密情報を盗むことができます。

Acronis Cyber Protect はランサムウェア攻撃を防ぐだけでなく、包括的なデータ保護も提供しています。 安全なバックアップソリューションにより、データのコピーを複数作成し、ランサムウェア攻撃時に復元することができるため、貴重な情報が保護された状態を維持し、不正ユーザーがアクセスできないようにします。企業はどのようにランサムウェアを対処すべきですか?

企業は、堅牢なサイバーセキュリティ戦略を実装することにより、積極的にランサムウェア対策を行うべきです。 これには、リアルタイムの脅威検出や、連続的なデータバックアップ、 そしてAI ベースのマルウェア保護を提供する Acronis Cyber Protect のような包括的なセキュリティソリューションを使用することが含まれます。

企業はまた、フィッシング詐欺や不審な添付ファイルを認識し、回避するための従業員トレーニングも定期的に実施すべきです。 ランサムウェアのインシデントが発生した場合、企業はインシデント応答プロトコルに従い、感染したシステムを隔離し、法執行機関に通知し、 Acronis Cyber Protect の復元機能を活用して迅速かつ安全に運用を復元する必要があります。ランサムウェアを検出するにはどうすればいいですか?

ランサムウェアの検出には、高度なセキュリティ対策の組み合わせが必要です。 Acronis Cyber Protect は、 AI 駆動型のビヘイビア分析と、ヒューリスティック検出、およびシグネチャベースのスキャンを使用して、リアルタイムでランサムウェアの脅威を識別します。 システムアクティビティや、ネットワークトラフィック、そしてファイルの動作を継続的に監視し、ランサムウェア攻撃によく見られる異常や悪意のあるパターンを検出します。

Acronis Cyber Protect の強力な検出能力を活用することで、企業はランサムウェアのインシデントを迅速に特定し、対応することができるため、潜在的な損害を最小限に抑え、データとシステムのインテグリティを確保することができます。サイバー保険がビジネスにとって重要な理由は何ですか?

サイバー保険は、現代のサイバー脅威によって引き起こされる金銭的損害や風評被害に対するヘッジとして、企業にとって有用なものとなっています。 サイバー攻撃の頻度と巧妙さが増す中、企業はデータ漏洩や、ランサムウェア攻撃、事業の中断といった重大なリスクに直面しています。 サイバー保険は、インシデント応答や、弁護士費用、データ復元、さらには潜在的な恐喝などに関する費用を補償することで、金銭的な保護を提供します。 企業が金銭的損失から回復し、インシデントの調査や、通知、そして顧客対応にかかるコストを管理するのに役立ちます。

さらに、サイバー保険は第三者賠償責任を補償し、データ漏洩やプライバシー侵害に起因する訴訟から企業を守ります。 リスクを保険会社に移管することで、企業は安心感を得ることができ、サイバーリスク管理戦略を強化し、サイバー脅威に直面しても事業のレジリエンスを確保することができます。

Acronis では、このようなサイバー脅威に対する幅広い保護を提供しているため、発行会社が新たに厳しい基準を課す中でも、企業がサイバー保険の適用を受けやすくなります。

申し訳ありません。ご利用のブラウザはサポートされていません。

現在ご利用のブラウザのバージョンは、弊社の新しいウェブサイトと互換性がないようです。ただし、この問題は簡単に解決できます。ウェブサイトを正しい状態でご覧になるには、ブラウザをアップデートしてください。