著者:

Irina Artioli — サイバー保護エバンジェリスト、TRU 研究員

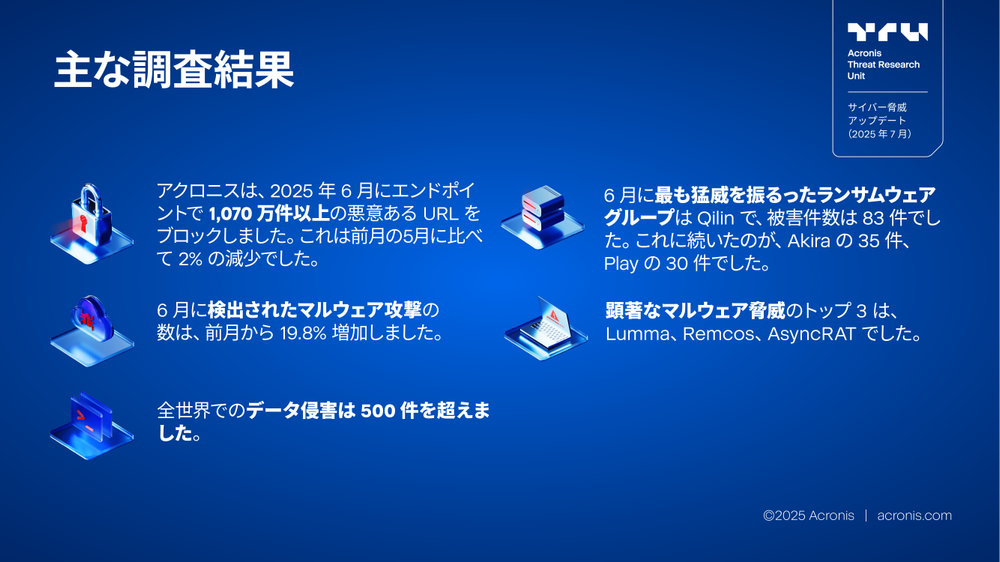

Acronis サイバー脅威アップデートでは、Acronis 脅威リサーチユニット(TRU) とセンサーが検出した、最新のサイバー脅威アクティビティとトレンドが紹介されています。ここでの数値は、調査対象の 6 月に収集されたものであり、検出された脅威とともに、一般公開されているニュース記事を反映したものとなっています。本レポートはグローバルの展望を提示しており、世界中に分散されている、100 万以上の一意のエンドポイントがそのベースになっています。

今月のインシデント

ハッカーは、Authenticode スタッフィングという手法を悪用することで、シグネチャを無効化することなくデジタル署名済みの正規版 ConnectWise ScreenConnect インストーラをマルウェアへと変貌させています。攻撃者は、証明書テーブルのみを変更することで悪意のある構成を埋め込み、ファイルの信頼性を保持したまま攻撃者制御のサーバーにそのファイルをリダイレクトします。G DATA が特定したこの手法は、トロイの木馬に感染した ScreenConnect クライアントのインストールを招く偽文書の配布を目的としたフィッシングキャンペーンで使用されていました。感染したプログラムが実行されると、マルウェアにより偽の [Windows Update] 画面が表示されると同時に、ひそかにリモートアクセスが確立されます。G DATA はこちらのマルウェアの亜種を「Win32.Backdoor.EvilConwi」および「Win32.Riskware.SilentConwi」と命名し、ConnectWise に報告しましたが、未だ正式な返答は得られていません。同様の手法が SonicWall の NetExtender VPN インストーラの改ざんに悪用され、資格情報が盗まれました。これらの攻撃は「信頼性の高いソフトウェアを悪用することで、シグネチャ検証に依存する従来型ウイルス対策を回避してステルス性の高いマルウェアを配布する」という危険度の高い手法への移行を際立たせています。セキュリティチームには、情報漏えいを阻止するために署名済みバイナリ内の構成データを検査し、リモートアクセスツールの使用を制限することが推奨されます。

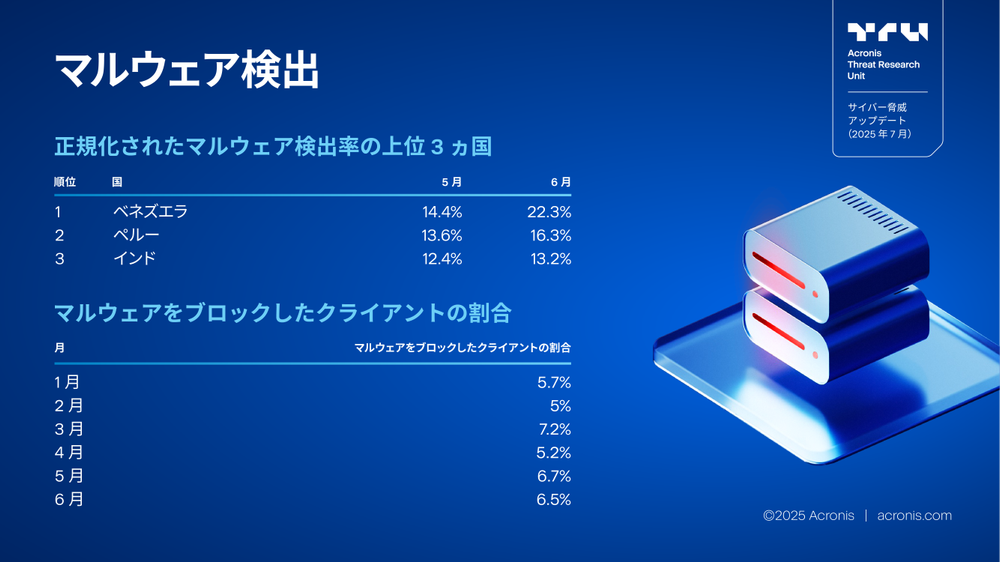

6 月のマルウェア検出

6 月に、Acronis Cyber Protect はエンドポイントで 98 万件以上のマルウェア脅威をブロックしました。これは、前月から 19.8% の増加となります。

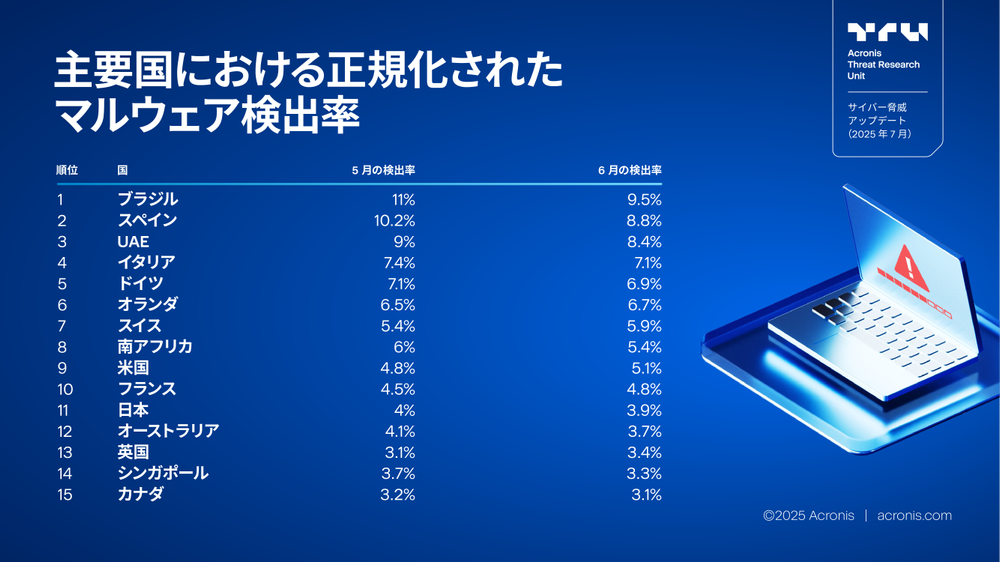

以下の表は、エンドポイントで少なくとも 1 つのマルウェア脅威をブロックした Acronis クライアントの比率、ならびに少なくとも 1 つのマルウェア検出があった、クライアントの正規化された比率を示しています。この比率が高いほど、その国のワークロードがマルウェア攻撃を受けるリスクが高くなります。

プロテクション

上記の脅威は、アクロニスのソリューションによって検出し、緩和することができます。

Acronis Cyber Protect Cloud は、複数のレイヤーを使った保護アプローチにより、既知の脅威と未知の脅威の両方に対処します。このアプローチには、振る舞いベースの検知、AI と MLでトレーニングされた検知、およびランサムウェア対策ヒューリスティックスが含まれており、これらは暗号化の試みを検知しブロックするとともに、ユーザーとのインタラクションがなくても、改ざんされたファイルを自動的にロールバックします。

さらに、Advanced Email Security と URL フィルタリングを追加することで、ソーシャルエンジニアリング攻撃から保護できます。また、Acronis #CyberFit スコアにより、対応が必要なシステムを迅速に特定できるようになるとともに、統合パッチ管理により、シンプルな方法でソフトウェアを最新バージョンにアップデートできるようになります。

また、Acronis Cyber Protect Cloud 向け Acronis XDR により、攻撃を把握するために必要な可視性が確保されるとともに、管理者のコンテキストが簡素化され、あらゆる脅威を効率的に修復できるようになります。