Cyber-Bedrohungsdaten und -Überwachung sind entscheidend, um moderne Cyber-Angriffe zu stoppen. Viele Unternehmen verfügen jedoch nicht über das Personal, das Fachwissen oder das Budget, um die zur Abwehr von Angriffen erforderlichen Informationen zu sammeln, zu verarbeiten und zu analysieren. Ohne Zugang zu den aktuellsten Informationen über Cyberbedrohungen ist Ihr Unternehmen mit größerer Wahrscheinlichkeit von einem Angriff betroffen.

Dieser Artikel befasst sich mit Cyber-Bedrohungsdaten, wie diese entwickelt werden, mit den Arten von Daten, die für verschiedene Zielgruppen zur Verfügung stehen, und mit den Alternativen, die Unternehmen zur Verfügung stehen, die kein eigenes Programm für Cyber-Bedrohungsdaten erstellen können.

Was sind Cyber-Bedrohungsdaten und -Monitoring?

„Threat Intelligence ist evidenzbasiertes Wissen, einschließlich Kontext, Mechanismen, Indikatoren, Implikationen und umsetzbarer Ratschläge, über eine bestehende oder aufkommende Bedrohung oder Gefahr für Vermögenswerte, das dazu verwendet werden kann, Entscheidungen über die Reaktion des Subjekts auf diese Bedrohung oder Gefahr zu treffen". - Gartner

Cyber-Bedrohungsdaten (Cyber Threat Intelligence, CTI) sind verwertbare Daten, die von Cybersicherheitssystemen und/oder den Sicherheitsexperten eines Unternehmens gesammelt und verwendet werden, um Schwachstellen besser zu verstehen, geeignete Maßnahmen zur Abwehr eines Angriffs zu ergreifen und das Unternehmensnetz und die Endpunkte vor künftigen Angriffen zu schützen. Die Daten enthalten Informationen darüber, wer der Angreifer ist und welche Fähigkeiten, Motivationen und Angriffspläne er hat.

Bei der Überwachung von Cyber-Bedrohungen handelt es sich um eine Lösung, die strategische Informationen nutzt, um die Netzwerke und Endpunkte eines Unternehmens kontinuierlich zu analysieren, zu bewerten und auf Anzeichen von Sicherheitsbedrohungen zu überwachen, z. B. Eindringen in das Netzwerk, Ransomware und andere Malware-Angriffe. Sobald eine Bedrohung erkannt wird, gibt die Software zur Bedrohungsüberwachung eine Warnung aus und stoppt sie.

Warum sind Erkenntnisse über Cyberbedrohungen wichtig?

Ohne einen detaillierten Bedrohungsbericht können Sie keinen Cyberangriff zuverlässig abwehren. Im Zeitalter der Fernarbeit, in dem Mitarbeiter BYOD-Geräte und ungeschützte Netzwerke nutzen, ist CTI wichtiger denn je. Mit Threat Intelligence und Monitoring verfügt ein Unternehmen über den zuverlässigsten Datenschutz und die notwendigen Informationen, um Cyberangriffe zu stoppen oder zu entschärfen. CTI bietet:

- Einblicke in die Daten - einschließlich des Kontexts - zur Verhinderung und Erkennung von Angriffen

- Priorisierte Warnmeldungen, mit denen Sie schneller auf Vorfälle reagieren können

- Verbesserte Kommunikation, Planung und Investitionen durch Ermittlung der tatsächlichen Risiken für das Unternehmen.

Wer kann von Cyber-Bedrohungsdaten profitieren?

Große und kleine Organisationen, Regierungen und Nationalstaaten können von KTI profitieren. Allerdings verfügen nur wenige Organisationen über Analysten, die die Informationsmenge verarbeiten und entscheiden können, welche Daten gültig und welche Bedrohungen real sind. Experten haben geschätzt, dass 8.774 Analysten ein Jahr lang Vollzeit arbeiten müssten, um die gleiche Menge an Sicherheitsereignisdaten zu verarbeiten, die maschinelles Lernen (ML) im gleichen Zeitraum verarbeiten kann.

Aus diesem Grund setzen viele Unternehmen auf künstliche Intelligenz (KI) und maschinelles Lernen, um die taktischen und operativen Bedrohungsdaten zu analysieren, die für eine rechtzeitige Erkennung und Reaktion auf Vorfälle erforderlich sind, um eine vernünftige Sicherheitslage zu schaffen.

Lebenszyklus und Prozess von Cyber-Bedrohungsdaten

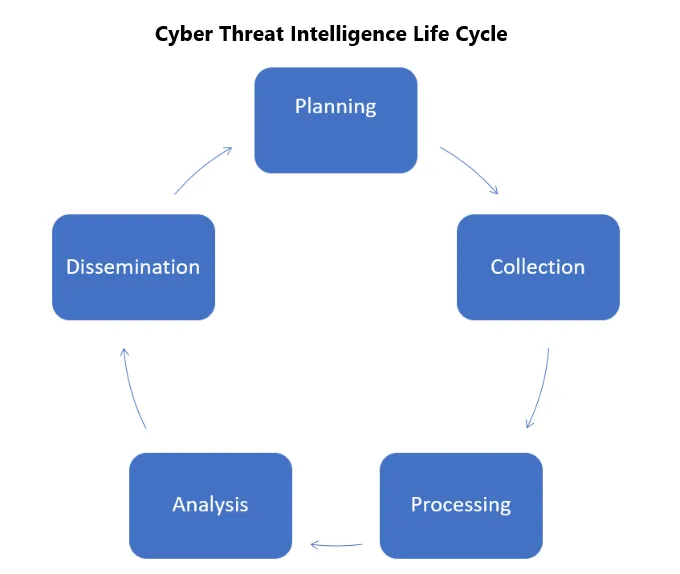

Branchenexperten gehen davon aus, dass der Lebenszyklus von Cyber-Bedrohungsdaten, bei dem Rohdaten in Informationen umgewandelt werden, aus fünf oder sechs iterativen Prozessschritten besteht. Die CIA entwickelte zunächst einen sechsstufigen Lebenszyklusprozess, während andere Sicherheitsexperten den Lebenszyklusprozess auf die folgenden fünf Schritte verkürzt haben:

Lebenszyklus von Informationen über Cyber-Bedrohungen - Planung, Sammlung, Verarbeitung, Analyse, Weitergabe

1. Planung und Ausrichtung. In dieser Phase legt der CISO oder CSO die Ziele des Programms zur Abwehr von Cyberbedrohungen fest. Dazu gehört die Ermittlung der zu schützenden sensiblen Informationen und Geschäftsprozesse, der für den Schutz der Daten und Geschäftsprozesse erforderlichen Sicherheitsmaßnahmen und die Festlegung der Prioritäten für den Schutz.

2. Sammlung. Die Daten werden aus verschiedenen Quellen zusammengetragen, z. B. aus Open-Source-Feeds, internen Bedrohungsdaten, vertikalen Gemeinschaften, kommerziellen Diensten und Dark Web Intelligence.

3. Verarbeitung. Die gesammelten Daten werden dann in einem geeigneten Format für die weitere Analyse verarbeitet.

4. Analyse. In diesem Schritt werden die Daten aus verschiedenen Quellen kombiniert und in verwertbare Informationen umgewandelt, damit die Analysten Muster erkennen und fundierte Entscheidungen treffen können.

5. Weitergabe. Die Analyse der Bedrohungsdaten wird dann in geeigneter Weise veröffentlicht und an die Interessengruppen oder Kunden des Unternehmens weitergegeben.

Wir bezeichnen diesen Prozess als "Cyber Threat Intelligence Kreislauf", weil die Bekämpfung digitaler Angriffe kein einmaliger Vorgang ist, sondern ein zirkulärer Prozess, der jede Cyber-Erfahrung aufgreift und auf die nächste anwendet.

Was ist Cyber Threat Modeling?

Die Modellierung von Cyberbedrohungen ist ein Verfahren zur Optimierung der Netzwerksicherheit. Dazu werden Systemschwachstellen ermittelt, klare Ziele festgelegt und eine Strategie entwickelt, um den potenziellen Auswirkungen von Cyberangriffen auf eine Anwendung oder ein Computersystem zu begegnen.

Sie kann zwar in jeder Entwicklungsphase durchgeführt werden, trägt aber am meisten Früchte, wenn sie zu Beginn eines Projekts durchgeführt wird. Die Logik ist folgende: Je früher Sie neue Schwachstellen erkennen, desto einfacher ist es, sie zu beseitigen. Andererseits können sich Schwachstellen, wenn sie nicht behoben werden, später zu ernsthaften Sicherheitsproblemen entwickeln.

Dieser Ansatz ermöglicht es Ihrem IT-Team, sich eingehend mit den potenziellen Gefahren für Ihr System zu befassen und herauszufinden, wie sie sich auf Ihr Netzwerk auswirken können. Cybersicherheitsexperten können mit dieser Methode alle potenziellen Eintrittspunkte verstärken, die Anwendungssicherheit auf potenzielle Schwachstellen ausrichten und ‚Internet-of-Things‘-Umgebungen schützen.

Das Verfahren der Bedrohungsmodellierung hängt von dem untersuchten System ab. Nichtsdestotrotz kann jede technikabhängige Organisation davon profitieren. Die Modellierung von Bedrohungen ermöglicht es Sicherheitsexperten, die einzelnen Angriffe auf ein bestimmtes System einzugrenzen. Dadurch wird potenzielle Verwirrung vermieden, und die Teams können sich nur auf diejenigen konzentrieren, die Ihr Unternehmen beeinträchtigen können. Mit diesem Wissen ausgestattet, kann Ihr Sicherheitsteam das Unternehmenssystem verteidigen, lange bevor es von einem Angriff betroffen ist.

Die Bedrohungsmodellierung erfordert jedoch einen gründlichen Prozess, um Ihre Cyberabwehr bis hin zu den Grundlagen zu optimieren. Im nächsten Abschnitt werden wir die Schritte erörtern, die für die Bedrohungsmodellierung erforderlich sind, damit Ihr Unternehmen den größten Nutzen daraus ziehen kann. Alle diese Schritte können einzeln durchgeführt werden, da es sich um unabhängige Prozesse handelt. Wenn sie jedoch zusammen ausgeführt werden, erhalten Sie den umfassendsten Überblick über alle potenziell schädlichen Szenarien.

Gehen wir nun die einzelnen Schritte durch.

Schritte für eine umfassende Bedrohungsmodellierung

Die Schritte für eine solide Bedrohungsmodellierung lassen sich vereinfacht auf Vorbereitung, Untersuchung, Durchführung und Überprüfung reduzieren. Alle diese Schritte hängen jedoch von einer Reihe von Fragen ab, damit sie optimal funktionieren.

Im Folgenden finden Sie eine Liste von Fragen, die sich Bedrohungssucher stellen müssen, bevor sie ein endgültiges Bedrohungsmodell erstellen können.

- Welche Bedrohungsmodelle sind für Ihr Unternehmen am besten geeignet?

Zur Beantwortung dieser Frage müssen Datenflussübergänge, Datenklassifizierungen und Architekturdiagramme untersucht werden, um zu einem schutzbedürftigen virtuellen Netzwerkmodell zu gelangen.

- Was sind die Nachteile?

Hierfür müssen Sie die größten Bedrohungen für Ihr Netzwerk und Ihre Anwendungen untersuchen.

- Was ist bei einem möglichen Cyberangriff zu tun?

Für diese Frage müssen Sie den besten Weg finden, um bestimmte Schwachstellen und Szenarien, in denen Bedrohungsakteure diese Schwachstellen ausnutzen, zu bekämpfen.

- Wie sieht es mit dem Bedrohungsmodell aus?

Die Unternehmen müssen die Gegenmaßnahmen nachverfolgen, um ihre Qualität, Effizienz und Durchführbarkeit zu ermitteln. Eine gründliche Überprüfung der Leistung des Modells kann zu einer besseren Planung führen und Ihre Fortschritte beschleunigen.

Um die Fragen in einer Liste von Schritten zusammenzufassen, können Sie sich die folgende Liste ansehen.

1. Skizzieren Sie die Sicherheitsbedenken eines bestimmten Systems, einer Anwendung oder eines Prozesses.

2. Erstellen Sie eine Liste mit Vorschlägen für potenzielle Bedrohungen, die überprüft werden müssen, da sich die Bedingungen im Laufe der Zeit ändern.

3. Erstellen Sie eine konkrete Liste von Bedrohungen.

4. Erstellen Sie eine Liste von Sanierungs- und Beseitigungsmaßnahmen.

5. Überwachung und Bewertung der angewandten Methoden, um ihre Erfolgsquote und Gültigkeit im Zuge der Entwicklung der Bedrohungen zu bestimmen

Nachdem Sie nun mit den Grundzügen der Bedrohungsmodellierung vertraut sind, wollen wir den Prozess der Bedrohungsmodellierung etwas näher erläutern.

Der Prozess der Bedrohungsmodellierung

Wie wir bereits erwähnt haben, kann die Bedrohungsmodellierung die Ressourcen eines Unternehmens definieren, die Rolle der Anwendungen im Gesamtbild bestimmen und ein Sicherheitsprofil für bestimmte Anwendungen erstellen.

Im weiteren Verlauf des Prozesses werden potenzielle Bedrohungen identifiziert und nach Prioritäten geordnet. Anschließend können die Sicherheitsexperten die gesammelten Daten (und Schlussfolgerungen) nutzen, um potenziell schädliche Ereignisse zu klassifizieren und zu bestimmen, welche Maßnahmen zur Behebung von Problemen ergriffen werden können.

Im Wesentlichen bedeutet Bedrohungsmodellierung, einen Schritt zurückzutreten, um auf die digitalen und Netzwerkressourcen eines Unternehmens zuzugreifen, externe und interne Bedrohungen zu ermitteln, vorhandene bösartige Indikatoren zu bestimmen und einen Plan zum Schutz vor diesen Bedrohungen auszuarbeiten. (oder zur sicheren Wiederherstellung sensibler Informationen, wenn es einer Bedrohung gelingt, die Unternehmensabwehr zu durchdringen)

So wie eine "Kill Chain" die Struktur eines Angriffs beim Militär beschreibt, können Sie eine "Cyber Kill Chain" erstellen, um die Denkweise von Angreifern zu verstehen und ihnen proaktiv zu begegnen.

Im Folgenden werden wir den Prozess der Bedrohungsmodellierung in weitere Schritte unterteilen, damit Sie sie leichter nachvollziehen können.

Denken Sie daran, dass jeder einzelne Prozess einzigartig ist, abhängig vom Netz, den Präferenzen des Unternehmens und den auftretenden Problemen. Der grundlegende Ansatz bleibt jedoch einigermaßen konkret.

1. Erstellung eines sicheren Entwurfs, eines Netzwerkmodells oder eines Systems zur Abwehr von Anwendungen.

2. Sicherstellen, dass die Ressourcen so effizient wie möglich eingesetzt werden, um unnötige Ausgaben zu vermeiden. (sei es in Form von mehr Geld oder in Form von mehr Mitarbeitern, die mit einer Aufgabe betraut werden)

3. Geben Sie der Sicherheit höchste Priorität. In den meisten Fällen überwiegt eine solide Sicherheit die kurzfristige Rentabilität, da ein gesichertes System langfristig mehr Gewinn bringt. (und wird sie wirksam schützen, solange es in Betrieb ist)

4. Information der Beteiligten über die Entwicklung des Systems.

5. Geben Sie alle potenziellen Systembedrohungen an.

6. Identifizierung der Konformitätsanforderungen in Übereinstimmung mit dem jeweiligen System oder der jeweiligen Anwendung.

7. Sicherstellen, dass alle getroffenen Maßnahmen mit den erforderlichen Vorschriften übereinstimmen.

8. Definition der notwendigen Kontrollen zur Abwehr von Cyberkriminellen vor, während und nach potenziellen Angriffen.

9. Aufbau der besagten Kontrollen und transparente Darstellung für alle Beteiligten.

10. Bewertung aller Risiken im Zusammenhang mit dem Bedrohungsmanagementsystem.

11. Dokumentieren Sie die Auswirkungen von Bedrohungen auf das System.

12. Dokumentation der Maßnahmen zur Eindämmung der verschiedenen Bedrohungen.

13. Sicherstellen, dass die Ziele des Unternehmens nicht durch böswillige Akteure oder widrige Ereignisse beeinträchtigt werden.

14. Testen Sie das System, um sicherzustellen, dass es auch bei Anzeichen einer Kompromittierung funktioniert, um das Netz Ihres Unternehmens zu schützen.

15. Bauen Sie auf den von Ihnen geschaffenen Grundlagen auf, bis Sie einen umfassenden Sicherheitsplan für Ihren speziellen Anwendungsfall fertiggestellt haben.

Vorteile der Bedrohungsmodellierung zur Minimierung der Auswirkungen von Cyber-Bedrohungen

So anspruchsvoll die Bedrohungsmodellierung auch klingen mag, so sehr profitieren Unternehmen, die sie richtig einsetzen, davon.

So kann der Ansatz beispielsweise einen umfassenden Überblick über Softwareprojekte geben und die erforderlichen Sicherheitsmaßnahmen zum Schutz der Daten in diesen Projekten aufzeigen. Damit können Sie bekannte Sicherheitsbedrohungen (für die Anwendung) dokumentieren und die erforderlichen Maßnahmen ergreifen, um ihnen angemessen zu begegnen. Wenn Ihre IT-Teams sonst nach reinem Instinkt und ohne Belege handeln, sind sie möglicherweise nicht in der Lage, die besten Entscheidungen in Bezug auf die Sicherheit Ihrer Daten zu treffen.

Gut konzipierte Bedrohungsmodelle können sicherstellen, dass eine Anwendung in Ihrem Netzwerk gegen alle bekannten Cyber-Bedrohungen geschützt ist. Außerdem kann sich eine realistische Bedrohungsmodellierung als der effizienteste Weg erweisen, um eine Liste praktischer Aufgaben für Ihr Unternehmen zu erfüllen.

Gehen wir im Folgenden auf sie ein.

- Erkennen Sie Probleme im Lebenszyklus der Softwareentwicklung (SDLC software development life cycle), bevor mit der Codierung begonnen wird.

- Erkennen Sie ausgeklügelte Designfehler, die mit herkömmlichen Testmethoden und Code-Reviews nicht aufgespürt werden können.

- Bewerten Sie eine umfangreiche Liste von Bedrohungen, die Sie sonst vielleicht übersehen würden.

- Optimieren Sie Ihre Testbudgets.

- Ermittlung von Datenschutz- und Sicherheitsanforderungen.

- Beheben Sie Softwareprobleme vor der Veröffentlichung der Anwendung und vermeiden Sie so zusätzliche Kosten für die Neukodierung nach der Bereitstellung.

- Ziehen Sie exotische Bedrohungen in Betracht, die für die Besonderheiten Ihrer Anwendung spezifisch sind.

- Behalten Sie einen klaren Überblick über potenzielle externe und interne Bedrohungen für die jeweilige Anwendung.

- Identifizierung von Ressourcen, Schwachstellen, böswilligen Akteuren und der erforderlichen Kontrollen zur Optimierung von Anwendungskomponenten. (um die potenzielle Angriffsfläche für böswillige Akteure zu verringern)

- Berechnung und Festlegung eines potenziellen Standorts von Hackern, Fertigkeiten, Motivationen und Fähigkeiten, um potenzielle Cyberangreifer zu verstehen und zu lokalisieren, die es auf Ihre Systemarchitektur abgesehen haben.

Irrmeinungen über die Cybersicherheitsaspekte der Bedrohungsmodellierung

Der Begriff "Bedrohungsmodellierung" ruft bei vielen Nutzern verschiedene falsche Vorstellungen hervor. Einige von ihnen sind der Meinung, dass dieser Ansatz nur bei der Entwicklung einer Anwendung angewendet werden kann. Andere halten es für eine optionale Aufgabe, die leicht durch Code-Review und Penetrationsprüfung ersetzt werden kann. Es gibt auch Unternehmen, die den Prozess einfach als eine überkomplizierte, redundante Aktivität betrachten.

Im Folgenden werden wir diese Missverständnisse untersuchen, um Ihnen ein klareres Bild zu vermitteln.

- Codeüberprüfung und Penetrationstests sind kein Ersatz für die Modellierung von Bedrohungen

Code-Reviews und Penetrationstests sind effektiv, wenn es darum geht, Fehler im Code zu finden; sie sind ein grundlegender Bestandteil jedes Anwendungsentwicklungsprozesses. Mit der Bedrohungsmodellierung können Sie jedoch spezielle Sicherheitsbewertungen einleiten und komplexe Designfehler aufdecken, die, wenn sie nicht behoben werden, zu Sicherheitsverletzungen führen können.

- Die Bedrohungsmodellierung kann auch nach dem Einsatz durchgeführt werden

Wie wir bereits erwähnt haben, ist es am besten, mit der Bedrohungsmodellierung zu Beginn der Entwurfsphase zu starten. Das bedeutet jedoch nicht, dass Sie diesen Ansatz nicht auch nach der Implementierung anwenden sollten.

Wenn eine Anwendung nach der Bereitstellung zugänglicher wird, können neue Cyber-Bedrohungen auftreten. Ohne eine Bewertung aller aktuellen Bedrohungen für eine Anwendung können Sie sie nicht gegen alle potenziellen Risiken absichern. Durch die Überwachung von Schwachstellen in der Post-Deployment-Phase ermöglichen Sie eine schnellere und effektivere Abhilfe für die Anwendung.

- Die Bedrohungsmodellierung ist kein komplizierter Prozess, wenn man ihn vernünftig angeht

Viele Entwickler empfinden die Bedrohungsmodellierung als Herausforderung. Der Prozess erscheint zeitaufwändig und ermüdend, wenn er untersucht wird, bevor ein Plan erstellt wurde. Sie können ihn jedoch in praktikable Aufgaben unterteilen, die in systematische Schritte unterteilt sind. Jede Aufgabe folgt der vorhergehenden, so dass Sie die Bedrohungsmodellierung ohne große Schwierigkeiten abschließen können, solange Sie dem "Drehbuch" folgen. Egal, ob es sich um eine einfache Webanwendung oder eine komplexe Architektur handelt.

Techniken zur Bedrohungsmodellierung für Sicherheitsteams

Die Dekomposition ist ein grundlegender Bestandteil des Bedrohungsmodellierungsprozesses. Hier bezieht sich der Begriff auf die Zerlegung einer Anwendung oder Infrastruktur in einzelne Elemente und die anschließende Prüfung jedes einzelnen Elements auf potenzielle Schwachstellen.

Durch die Zerlegung können Sie verstehen, wie eine Anwendung funktioniert und mit allen Systemeinheiten interagiert. Außerdem können Sie feststellen, welche Entitäten eine Bedrohung für die Cybersicherheit darstellen oder Probleme für die Anwendung hervorrufen können.

Um einen Zerlegungsprozess abzuschließen, müssen Sie das Verhalten der Anwendung (oder des Systems) im Kontext möglichst vieler verschiedener Szenarien untersuchen. Solche Fälle können sein:

- Wie verhält sich die Anwendung bei Benutzern mit unterschiedlichen Zugriffsrechten?

- Wie verhält es sich beim Anschluss an verschiedene Netzarchitekturen?

- Wie verarbeitet das System verschiedene Datentypen?

Nach Beantwortung der obigen Fragen sollten Sie über eine umfassende Liste potenzieller Einstiegspunkte und Schwachstellen verfügen und - was noch wichtiger ist - verstehen, wie sich diese in Abhängigkeit von einer bestimmten Interaktion verändern.

Um ihre Arbeit zu erleichtern, sollten IT-Teams auf Diagramme zurückgreifen, die den Datenfluss darstellen. Auf diese Weise können sie eine visuelle Darstellung der Datenbewegung innerhalb, durch und aus einem System (oder einer Anwendung)heraus sehen.

Diagramme können auch zeigen, wie sich die Daten in den verschiedenen Verarbeitungs- oder Speicherstufen verändern. Schließlich zeigen Diagramme, wo Sie bestimmte Daten speichern, während sie sich durch das System bewegen.

Datenflussdiagramme ermöglichen es den Teams auch, Vertrauensgrenzen zu ermitteln. Im Wesentlichen sollten die Teams in der Lage sein, die Punkte zu bestimmen, an denen Daten validiert werden müssen, bevor sie in eine bestimmte Einheit gelangen können. (die diese Daten zur Durchführung von Aufgaben verwenden wird)

Die Daten sollten dorthin fließen können, wo sie verarbeitet werden müssen. (lokale Server, die Cloud, Sekundärspeicher)

Unabhängig vom Zielort gelangen die Daten in verschiedene Netze. Datenflussdiagramme sollten den genauen Zeitpunkt skizzieren, an dem sensible Informationen von einem Netz in ein anderes überwechseln. Sobald die Kreuzungspunkte festgelegt sind, können Ihre Teams an bestimmten Stellen Vertrauensgrenzen einrichten. Dadurch werden Sicherheitsprotokolle alarmiert, die Schutzmaßnahmen ergreifen, um das Netzwerk vor bösartigem Code zu schützen, falls ein Hacker versucht, ihre Schutzwehr zu durchdringen.

Ansätze zur Bedrohungsmodellierung

Nachdem Sie nun mit den grundlegenden Praktiken vertraut sind, wollen wir uns mit den spezifischen Ansätzen des Prozesses befassen.

STRIDE

Die erste Methode auf der Liste wurde von Microsoft entwickelt und hilft IT-Teams bei der Ermittlung von Systemschwächen in sechs Kategorien.

Spoofing - wenn ein Eindringling sich als ein anderer Benutzer, eine andere Komponente oder ein anderes Systemmerkmal ausgibt, das eine Identität im Zielsystem enthält.

Manipulation - Änderung von Daten innerhalb einer Anwendung oder eines Systems, um böswillige Aktionen zu ermöglichen.

Ablehnung - wenn ein Angreifer die Durchführung einer böswilligen Aktivität abstreitet, weil es keine ausreichenden Beweise für seine Handlungen gibt.

Offenlegung von Informationen - die Preisgabe geschützter Daten an nicht autorisierte Benutzer.

Dienstverweigerung - wenn ein Angreifer unrechtmäßige Mittel einsetzt, um Dienste, die für die Bereitstellung von Diensten für Benutzer erforderlich sind, zu erschöpfen oder zu verweigern.

Privilegienerweiterung - wenn ein Eindringling Befehle und Funktionen ausführt, die ihm nicht erlaubt sein sollten.

DREAD

Microsoft hat diesen Ansatz 2008 wegen festgestellter Unstimmigkeiten aufgegeben. Viele andere Unternehmen verwenden es jedoch derzeit. Im Wesentlichen ermöglicht es ein Ranking und Risikomanagement in fünf Kategorien.

Schadenspotenzial - Einstufung des Schadensausmaßes, das durch eine ausgenutzte Schwachstelle möglich ist.

Reproduzierbarkeit - Bewertung der Komplexität, die erforderlich ist, um einen Angriff zu reproduzieren.

Ausnutzbarkeit - Zuweisung einer numerischen Bewertung des Aufwands, der erforderlich ist, um einen bösartigen Angriff zu starten.

Betroffene Benutzer - Angabe eines Wertes, um zu berechnen, wie viele Benutzer betroffen wären, wenn ein Exploit weithin zugänglich gemacht würde.

Auffindbarkeit - Bestimmung der Leichtigkeit, mit der ein bestimmter Exploit entdeckt wird.

Trike

Trike ist ein Open-Source-Intelligence-Netzwerk, das auf die Verteidigung eines Systems abzielt, anstatt zu versuchen, die Angriffsmöglichkeiten von Hackern zu replizieren. Mit Trike können Sie ein Modell einer Anwendung oder eines Systems erstellen und sich auf das CRUD-Akronym verlassen, um zu bestimmen, wer auf bestimmte Systemaktionen zugreifen darf.

Es gibt folgende Aktionen: Daten erstellen, Daten lesen, Daten aktualisieren und Daten löschen.

Mithilfe der Daten aus CRUD können IT-Teams den verschiedenen Anlageklassen Risikostufen zuweisen. Sie können schwache Verbindungen identifizieren, ihnen Risikowerte zuweisen und dann ein Risikomodell mit Vermögenswerten, Maßnahmen, Rollen und berechneter Risikoexposition erstellen.

P.A.S.T.A.

P.A.S.T.A. steht für „Process for Attack Simulation and Threat Analysis (Prozess für Angriffssimulation und Bedrohungsanalyse)". Es handelt sich um eine siebenstufige Methodik, die sich auf das Risikomanagement konzentriert.

Damit können Ihre Teams auf dynamische Prozesse zur Identifizierung, Klassifizierung und Bewertung von Bedrohungen zugreifen. Sobald sie strukturierte Analysetechniken anwenden, um bekannte Exploits zu untersuchen, können die Entwickler die taktische Intelligenz in einen anlagenzentrierten Abwehransatz implementieren, da sie die Anwendung (oder das System) mit den Augen der Angreifer "sehen" können.

P.A.S.T.A. durchläuft sieben Schritte, um seinen Kurs abzuschließen:

1. Definition der Ziele

2. Festlegung des technischen Umfangs des Projekts

3. Aufteilung

4. Analyse

5. Analyse der Schwachstellen

6. Angriffsmodellierung

7. Risiko und Auswirkungen auf die Unternehmensanalyse

Attack Tree

Hier können Teams ein konzeptionelles Diagramm erstellen, um zu zeigen, wie Vermögenswerte (oder Ziele) auf baumartige Weise angegriffen werden könnten. Das Diagramm unterstützt einen Wurzelknoten, dem nach und nach Kinderknoten und Blätter hinzugefügt werden.

Die untergeordneten Knoten stellen Bedingungen dar, die erfüllt sein müssen, damit der (direkte) übergeordnete Knoten wahr wird. Jeder übergeordnete Knoten wird ausschließlich durch seine direkten untergeordneten Knoten erfüllt. Es enthält auch "UND"- und "ODER"-Optionen, um alternative Schritte darzustellen, die zur Erreichung bestimmter Ziele zur Verfügung stehen.

VAST

VAST ist ein grundlegendes Element von ThreatModeler und steht für "Visual, Agile, and Simple Threat Modeling (visuelle, agile und einfache Bedrohungsmodellierung)". Der Ansatz bietet taktische Informationen für die spezifischen Bedürfnisse von Anwendungsarchitekten, Entwicklern, Cybersicherheitsteams usw.

Im Wesentlichen versucht VAST, einen einzigartigen Plan zur Visualisierung von Anwendungen und Infrastrukturen anzubieten, um allen an der Erstellung einer Anwendung beteiligten Personen die Arbeit zu erleichtern. Dies geschieht durch die Darstellung eines Modells, für dessen Betrachtung und Verständnis kein spezielles Sicherheitswissen erforderlich ist.

Gemeinsames System zur Bewertung von Schwachstellen (CVSS)

CVSS ist bestrebt, die wichtigsten Merkmale einer Schwachstelle zu erfassen und ihren Schweregrad mit einer numerischen Punktzahl anzugeben. Die Punktzahl reicht von 0 bis 10, wobei 10 die höchste Schwere darstellt.

Die beteiligten Sicherheitsteams können die Bewertung dann in eine quantitative Darstellung umwandeln - niedrig, mittel, hoch oder kritisch.

Eine solche Darstellung sollte den Unternehmen helfen, die einzelnen Schwachstellen zu bewerten und ihren Schwachstellenmanagementprozess wirksam zu optimieren.

OCTAVE

Der von der Carnegie Mellon University entwickelte Ansatz OCTAVE steht für "Operationally Critical Threat Asset and Vulnerability Evaluation(Betriebliche kritische Bedrohungseinschätzung und Verwundbarkeit)". Es handelt sich um eine risikobasierte Bewertungs- und Planungsstrategie. Der Schwerpunkt liegt dabei auf der Bewertung organisatorischer Risiken, ohne dass technologische Risiken berücksichtigt werden.

Der Ansatz umfasst drei Phasen:

1. Bewertung der Organisation - Sicherheitsteams sollten hier anlagenbezogene Bedrohungsprofile erstellen.

2. Bewertung der Informationsinfrastruktur - hier müssen Sie die Schwachstellen in Ihrer Infrastruktur ermitteln.

3. Bewertung potenzieller Risiken für die kritischen Vermögenswerte der Organisation und die Entscheidungsfindung - hier sollten Sie eine umfassende Sicherheitsstrategie entwickeln und planen.

T-MAP

T-MAP zielt hauptsächlich auf handelsübliche Systeme (COTS) ab. Es wird zur Berechnung von Angriffspfadgewichten verwendet. Das erstellte Modell umfasst UML-Diagramme mit Werten in vier Kategorien: Zugriffsklasse, Zielobjekte, Schwachstelle und betroffener Wert.

Quantitative Bedrohungsmodellierungsmethode

Hier haben wir einen komplexen Ansatz, der STRIDE, Angriffsbäume und CVSS umfasst. Die Methode befasst sich mit mehreren dringenden Problemen für cyber-physische Systeme. Solche Systeme enthalten in der Regel komplexe Abhängigkeiten zwischen ihren Komponenten, so dass es am besten ist, eine solche hybride Umgebung mit einer hybriden Methodik anzugehen.

Zunächst können Sie für alle STRIDE-Kategorien Komponenten-Angriffsbäume erstellen. Die Bäume sollten die Abhängigkeiten in allen Angriffskategorien sowie die Werte für Low-Level-Komponentenattribute veranschaulichen.

Anschließend sollten Sie die CVSS-Taktik anwenden, um die den Komponenten des Baums entsprechenden Punktzahlen zu berechnen.

NIST

NIST steht für das National Institute of Standards and Technology. Das Institut hat ein System zur Modellierung von Bedrohungen entwickelt, das in erster Linie auf Daten basiert. Es schlägt vier Aktionsstufen vor:

1. Zunächst müssen Sie das System identifizieren und seine Funktionsweise beschreiben, einschließlich der Art und Weise, wie es Daten verwaltet. (dies umfasst Daten innerhalb des Systems und Daten, von denen das System abhängig ist)

2. Ermittlung der geeigneten Angriffswege, die das Modell berücksichtigt.

3. Schlussfolgerungen zu den erforderlichen Sicherheitsmaßnahmen zur Abwehr von Cyber-Bedrohungen.

4. Analysieren Sie das erstellte Modell, um seine Wirksamkeit zu bestimmen.

Was sind die 6 Schritte der Bedrohungsmodellierung?

Die Modellierung von Bedrohungen kann in zwei Hauptprozesse unterteilt werden: Entdeckung und Umsetzung.

Diese Prozesse können dann in jeweils drei Teilprozesse unterteilt werden.

- Entdeckung

Dies ist der Prozess, bei dem Cybersicherheitsexperten kritische Infrastrukturen und die damit verbundenen Probleme identifizieren.

Sie nutzen auch taktische Informationen, um mögliche Pfade zu ermitteln, über die Hacker versuchen könnten, das System zu infiltrieren.

- Umsetzung

Dieser Prozess stützt sich auf die strategischen Informationen, die in der Entdeckungsphase gesammelt wurden. Cybersicherheitsexperten können die Daten analysieren, um die Auswirkungen auf die Organisation und die Wiederholung von Angriffen zu bestimmen, die schädlichsten Angriffe zu priorisieren und die erforderlichen Schritte zu berechnen, um die Anlagen entlang der priorisierten Angriffswege zu schützen.

Entdeckung

Die Entdeckungsphase umfasst drei entscheidende Schritte: die Lokalisierung der sensibelsten Informationsbestände und deren Priorisierung, um eine umfassende Risikobewertung Ihrer digitalen Umgebung vorzunehmen.

1. Identifizierung von Vermögenswerten

Zunächst müssen Sie alle Unternehmensressourcen katalogisieren; dazu gehören Daten, Anwendungen, Netzwerkkomponenten usw. Sie können die Vermögenswerte in zwei Hauptkategorien unterteilen.

- Datenbestände

Datenbestände umfassen Daten, Komponenten und Funktionen, die Hacker nutzen können, um in Ihr System einzudringen. So können Hacker beispielsweise verschiedene Datenbestände nutzen, um ihre Krypto-Mining-Operationen zu "unterstützen" oder Kundendaten zu sammeln, um sie im Dark Web zu verkaufen.

- Betriebsvermögen

Hier platzieren Sie Daten, Komponenten und Anwendungen, die für den laufenden Betrieb Ihres Unternehmens unerlässlich sind. Cyberkriminelle, die es auf Ihre Unternehmensressourcen abgesehen haben, könnten im Zusammenhang mit laufenden Sabotagekampagnen stehen, um Ihre Geschäftstätigkeit zu stören.

Einige Güter fallen in beide Kategorien. Für sie ist es am besten, sie umfassend zu katalogisieren, anstatt sie streng zu definieren.

2. Analysieren der Angriffsfläche

Die meisten modernen Hacker werden sich nicht die Mühe machen, ihre Angriffe auf Ihr Unternehmen zuzuschneiden. Sie können sie als Opportunisten betrachten, die es auf die direktesten Einstiegspunkte eines Systems abgesehen haben. Ihr Hauptziel ist es, bereits bekannte Schwachstellen auszunutzen, um sensible Daten zu gefährden oder zu stehlen.

Die wichtigsten Schwachstellen in den meisten Unternehmen sind kompromittierte Hardware, Software und ungeschützte Administratorkonten. (die noch mit ihren Standardpasswörtern ausgestattet sind)

Hacker können alle drei Einstiegspunkte nutzen, bis sie eine Schwachstelle finden und einen Angriff durchführen.

Um dem entgegenzuwirken, sollten Unternehmen die Umgebungskomponenten rund um die oben erwähnten Vermögenswerte erfassen. Denken Sie daran, dass der Prozess nicht nur die primären Komponenten umfasst, sondern auch diejenigen, die Zugang zu diesen Komponenten haben. (sei es Kommunikation oder Eindämmung)

Sobald die Darstellung vollständig ist, haben Sie einen genauen Plan Ihrer Angriffsfläche. Die Angriffsfläche umfasst die exponierten Komponenten, die es einem böswilligen Akteur ermöglichen, auf Ihre Ressourcen zuzugreifen.

Sicherheitsspezialisten sollten alle Elemente der Angriffsfläche skizzieren, den Datenfluss berechnen und zeigen, wie ein Angriff durch eine (oder mehrere) der Komponenten eindringen kann.

3. Analyse der Angriffsvektoren

Die Angriffsfläche bezieht sich auf die Ebene der exponierten Komponenten des Vermögenswertes. Angriffsvektoren sind die verschiedenen Wege, die Kriminelle einschlagen können, um eine der Schwachstellen auf der Ebene zu erreichen.

Sie sollten alle Komponenten und ihre verfügbaren Funktionen abbilden, um Sicherheitsanwendungen und -kontrollen einzubeziehen. In der Regel können Hacker mehrere Möglichkeiten nutzen, um einen bestimmten Pfad auszunutzen.

Danach sollten Sie alle relevanten Daten über bekannte Exploits für jede Komponente in der Liste sammeln.

Jetzt, da Sie alle Informationen haben, müssen Sie versuchen, wie ein Hacker zu denken. Es ist Aufgabe Ihrer Sicherheitsteams, auf der Grundlage der gesammelten Informationen über Schwachstellen den Ansatz des Hackers für einen Angriff zu skizzieren. Berücksichtigen Sie dabei alles, was Ihnen einfällt: Ziele, Motivationen, Hacking-Fähigkeiten, die Möglichkeit, aus den Bemühungen Geld zu schlagen usw.

Danach sollten Sie in der Lage sein, zu beurteilen, wie ein potenzieller Hacker versuchen könnte, in Ihre Systeme einzudringen.

Umsetzung

Es ist schön und gut, alle Daten aus der Erkennung zu haben, aber sie müssen einer umfassenden Analyse unterzogen werden, damit Sie den größtmöglichen Nutzen daraus ziehen können. Zunächst müssen Sie die Auswirkungen der einzelnen Angriffsvektoren aufschlüsseln, dann die potenziellen Auswirkungen auf das gesamte Unternehmen nach Prioritäten ordnen und schließlich eine vollständige Liste mit Anweisungen zur Behebung der Schwachstellen in Bezug auf jedes mögliche Problem erstellen.

4. Umfassende Analyse

Risikobewertung und -management sind die Säulen der bewährten Verfahren für die Cybersicherheit in diesem Schritt. So können Sie sicherstellen, dass Sie die bestmöglichen Maßnahmen ergreifen, um Risiken zu mindern und Ihre Ressourcen zu schützen.

Hier können Sie alle Daten aus der Erkennungsphase verwenden, um die erwarteten Auswirkungen jedes Angriffs zu bewerten. Es ist am besten, alle in der Erkennungsphase gemachten Ableitungen sowie alle Bedrohungsdaten und Indikatoren für eine Gefährdung einzubeziehen.

Da Cyberangriffe in der Regel eine Kette von Ereignissen auslösen, ist es von entscheidender Bedeutung, alle potenziellen Meilensteine durchzugehen und die verschiedenen Möglichkeiten zu ermitteln, wie ein Angriff Ihrem Unternehmen schaden könnte. Die folgende Liste kann Ihnen die Analysephase erleichtern:

- Datenschutzverletzungen, die zum Durchsickern von Daten über alle Beteiligten führen

- Erhöhte Kosten für den Ersatz von gefährdeten Geräten

- Schädigung des Rufs Ihres Unternehmens bei Verbrauchern und Wettbewerbern

- Alle rechtlichen Schritte, die aufgrund eines erfolgreichen Angriffs eingeleitet werden

- Gesamtausfall des Unternehmens nach Sabotage wichtiger Komponenten

5. Prioritätensetzung

Wie Sie sicher bemerkt haben, baut jeder Schritt auf dem vorhergehenden auf, um Informationen zu sammeln und Ihre wichtige Sicherheitsstrategie zu verbessern.

In Schritt 5 besteht Ihr Ziel darin, alle zuvor entdeckten Schwachstellen zu priorisieren. Da es nahezu unmöglich ist, das Risiko aller potenziellen Bedrohungen auszuschalten, sollten sich Ihre Cybersicherheitsspezialisten auf den Schutz vor den gefährlichsten und folgenschwersten Bedrohungen konzentrieren.

Das Erkennen des potenziellen Auftretens eines Angriffs mit großer Auswirkung ist ein grundlegender Bestandteil jedes Risikomanagementprozesses. Die Berechnung der Auswirkungen solcher Angriffe übersteigt jedoch das Potenzial ihres Auftretens.

Wenn Sie sich an bewährte Verfahren halten, können Sie die meisten (oder alle?!) kritischen Sicherheitslücken entschärfen und so viele zusätzliche Probleme wie möglich bekämpfen, je nachdem, welchen Stellenwert sie in Ihrer Liste zur Bewertung der Auswirkungen haben.

6. Durchsetzung von Sicherheitskontrollen

Im letzten Schritt geht es um Sicherheitskontrollen. Diese Kontrollen sollten alle aufgedeckten Schwachstellen wirksam bekämpfen, beseitigen oder entschärfen.

Hier ist es wichtig, die bestehenden Sicherheitsmaßnahmen zu analysieren, um kontinuierliche Verbesserungen durchzusetzen. Dabei können Sie zusätzliche Sicherheitslücken ausfindig machen, die in der ersten Erkundungsphase übersehen wurden.

Schließlich sollte ein vollständiges Sicherheitsmodell als ein lebendiges Element Ihrer Infrastruktur betrachtet werden. Selbst nachdem Sie alle Erstellungsschritte durchlaufen haben, ist die Überwachung der Leistung und die Anwendung von Sicherheitsvalidierungen zur Gewährleistung der kontinuierlichen Sicherheit Ihrer Ressourcen von entscheidender Bedeutung.

Warum brauchen wir Informationen über Bedrohungen? Wofür werden sie verwendet?

Warum ist die Cybersicherheit ein wesentlicher Bestandteil der Informationstechnologie geworden?

Schauen wir uns die aktuellen Statistiken zur Internetkriminalität an, anstatt uns in einen philosophischen Disput zu stürzen.

Laut einer UpCity Studie meldeten US-Unternehmen im Jahr 2021 Verluste in Höhe von über 6,9 Milliarden Dollar aufgrund von Cyberkriminalität. „Nur 43 % dieser Unternehmen fühlen sich finanziell auf einen Cyberangriff im Jahr 2022 vorbereitet".

Laut dem Internet Crime Complaint Center (IC3) des FBI haben Business Email Compromise-Angriffe seit 2016 eine Beute von 43,31 Milliarden Dollar für Cyber-Angreifer erbracht

Laut dem Cybersecurity Ventures Almanach ist die Cyberkriminalität so hartnäckig, dass sie Unternehmen und Einzelpersonen bis 2025 weltweit schätzungsweise 10,5 Billionen Dollar jährlich kosten wird.

Die oben genannten Zahlen mögen eher für große Unternehmen und staatliche Einrichtungen relevant sein, aber auch Privatpersonen können Opfer von Datenschutzverletzungen werden.

Einem Bericht von Proofpoint zufolge haben es Cyberkriminelle zunehmend auf mobile Geräte abgesehen, da Smartphones ein Einfallstor für persönliche Daten und Anmeldeinformationen sind. Nach einem erfolgreichen Angriff können die Hacker Ihre sensiblen Daten zurückhalten, um Geld zu erpressen oder sie auf dem Schwarzmarkt zu verkaufen.

Da die Social-Engineering-Kampagnen nicht nachlassen wollen, haben sich die Smishing-Versuche in den USA im letzten Jahr mehr als verdoppelt. Im Vereinigten Königreich waren über die Hälfte der Angriffe auf Zustellungsbenachrichtigungen ausgerichtet. Darüber hinaus verübten Cyberkriminelle täglich mehr als 100.000 Angriffe über das Telefon.

Cyberkriminalität ist in der modernen Technologie- und Kommunikationslandschaft ein allgegenwärtiges Phänomen. Digitale Angreifer können Daten auf verschiedene Weise bedrohen. Unternehmen und Privatpersonen sollten sich daher auf bewährte Verfahren der Cybersicherheit verlassen, um das Risiko eines Datenverlusts durch einen Cyberangriff zu mindern.

Welches sind die 5 Bedrohungsstufen für potenzielle Cyberangriffe?

Die Bedrohungsstufen sollen die Wahrscheinlichkeit eines Cyberangriffs angeben. Sie lauten wie folgt:

- Gering - ein Cyberangriff ist höchst unwahrscheinlich

- Mäßig - ein Cyberangriff ist möglich, aber nicht wahrscheinlich

- Erheblich - ein Cyberangriff ist wahrscheinlich

- Schwerwiegend - ein Cyberangriff ist sehr wahrscheinlich

- Kritisch - ein Angriff ist in naher Zukunft sehr wahrscheinlich

Arten von Bedrohungsdaten und Überwachung

Je nach Anforderungen und Zielgruppe gibt es drei Kategorien oder Arten von Cyber-Bedrohungsdaten.

Was ist strategische Bedrohungsanalyse?

Strategische Bedrohungsdaten werden für die Führungsebene und/oder den Vorstand entwickelt. Dazu gehören nichttechnische Intelligence-Berichte, in denen die Trends, Risiken und Folgen eines Cyberangriffs erläutert werden, damit der Leser die Auswirkungen auf Geschäftsentscheidungen versteht. Der Ansatz wird in der Regel auf Anfrage erstellt, und die Informationen können die Form eines Berichts, eines Briefings, eines Whitepapers, eines Grundsatzdokuments oder einer Branchenpublikation annehmen.

Was ist taktische Threat Intelligence?

Sicherheitsverantwortliche und Entscheidungsträger nutzen taktische Bedrohungsdaten, um die neuesten Angriffsvektoren und -techniken zu verstehen. Durch das kontinuierliche Verständnis der neuesten Angriffsansätze und -methoden kann ein Unternehmen bessere Verteidigungsstrategien entwickeln und Sicherheitsressourcen zuweisen.

Was ist Operational Threat Intelligence?

Operational Intelligence liefert spezifische Informationen, die den Reaktionsteams helfen, einen Angriff zu stoppen, indem sie die Art des Angriffs, die Angriffsmethode und den Zeitpunkt des Angriffs besser verstehen. Eine moderne Cybersicherheitslösung, die ML verwendet, ist die beste Methode zur Entwicklung operativer Bedrohungsdaten.

Acronis versorgt seine Kunden laufend mit Informationen über Cyber-Bedrohungen

Acronis Cyber Protect Cloud, Teil der Acronis Cyber Cloud-Plattform für Service Provider, und Acronis Cyber Protect für On-Premises-Systeme sind branchenweit erste Lösungen, die Backup- und Cybersicherheitsfunktionen in einer Lösung integrieren, um alle Daten, Anwendungen und Systeme zu schützen. Cyber-Schutz erfordert die Erforschung und Überwachung von Bedrohungen und die Einhaltung der fünf Vektoren des Cyber-Schutzes - Sicherheit, Zugänglichkeit, Datenschutz, Authentizität und Sicherheit (SAPAS).

Um diesen Ansatz zu unterstützen, hat Acronis ein globales Netzwerk von Cyber Protection Operation Centers (CPOC) eingerichtet, das Cyber-Bedrohungen rund um die Uhr überwacht und untersucht. Dieses globale Netzwerk überwacht ständig die Partner und Kunden von Acronis sowie eine Reihe von externen Quellen, um das breite Universum der Cyber-Angriffe zu erkennen und zu analysieren. Diese Überwachung ermöglicht es den Acronis-Ingenieuren, moderne Bedrohungen zu erforschen, um einfache, effiziente und sichere Cyber-Schutzlösungen zu entwickeln. Darüber hinaus wird die CPOC-Forschung auch zur Erstellung von Bedrohungswarnungen und intelligenten Schutzplänen verwendet, um die Benutzer von Acronis Cyber Protect vor den neuesten Bedrohungen zu schützen.

Acronis Partner und Kunden können auf diese Echtzeit-Bedrohungswarnungen zugreifen, um die neuesten Informationen über Malware, Schwachstellen, Naturkatastrophen und andere globale Ereignisse zu erhalten, die sich auf den Schutz ihrer Daten auswirken können. Als Benutzer kann Ihr Unternehmen so kontinuierlich Updates zur Cybersicherheitslandschaft erhalten, ohne dass Sie selbst ständig mehrere verschiedene Quellen überwachen müssen. Darüber hinaus können Sie die Schutzpläne auf der Grundlage dieser Sicherheitswarnungen automatisch anpassen, um einen proaktiven Schutz vor neuen Bedrohungen zu gewährleisten.

Wenn es sich bei Ihrer Organisation um ein kleines bis mittelgroßes Unternehmen handelt, verfügen Sie möglicherweise nicht über die Sicherheitsexperten und das Budget, um Cyber-Bedrohungsdaten zu entwickeln und zu überwachen und moderne Angriffe zu stoppen. Aus diesem Grund hat Acronis Acronis Cyber Protect Cloud für Service Provider entwickelt. Sie ermöglicht es dem Managed Service Provider (MSP), mit dem Sie zusammenarbeiten, alle Ihre Workloads proaktiv vor fortschrittlichen Cyberangriffen zu schützen. Die Lösung schützt nicht nur wichtige Geschäftsdaten, sondern erleichtert auch die Einhaltung der Datenschutzverordnung (General Data Protection Regulation, GDPR).

Mit Acronis Cyber Protect verfügt Ihr Unternehmen über Echtzeitschutz mit KI-basierten statischen und verhaltensorientierten heuristischen Antiviren-, Anti-Malware-, Anti-Ransomware- und Anti-Cryptojacking-Technologien.