Stoppen Sie Datenlecks direkt an der Quelle mit einer vollständigen Data Loss Prevention (DLP)-Lösung für Endgeräte

- Minimieren Sie Bedrohungen durch InsiderVerhindern Sie Datenlecks durch fahrlässige Mitarbeiter oder böswillige Insider, indem Sie unbefugte Versuche, auf Daten zuzugreifen oder diese zu übertragen, blockieren sowie sensible ruhende Daten erkennen und schützen.

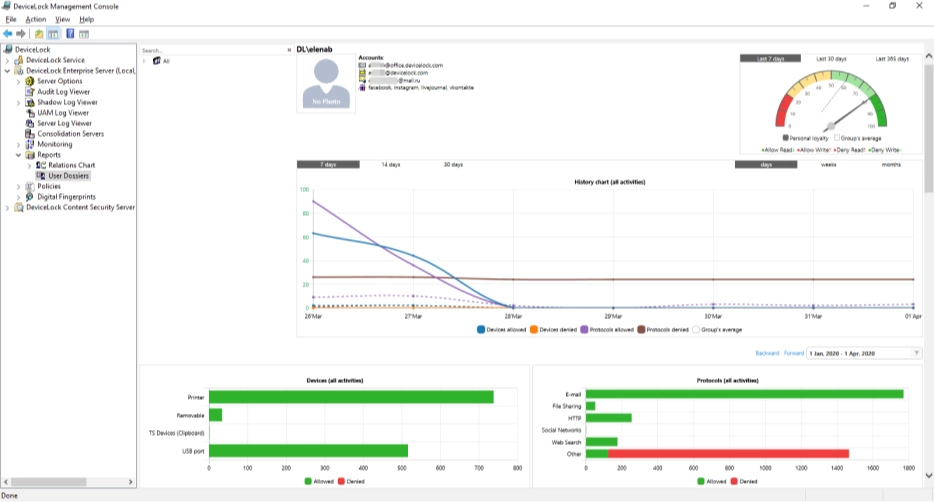

- Verschaffen Sie sich einen Überblick über die Data Protection-SituationVerringern Sie die Komplexität Ihrer Data Protection und verkürzen Sie die Berichtszeiten mit einer integrierten All-in-one-DLP-Lösung, die einen umfassenden Überblick über Datenströme und Benutzerverhalten bietet.

- Sorgen Sie für Prozess-ComplianceMinimieren Sie Ihre Informationssicherheitsrisiken und erfüllen Sie geltende IT-Sicherheitsstandards und -vorschriften, indem Sie Richtlinien zur Datennutzung und Datenhandhabung durchsetzen, die kein Anwender umgehen kann.

Kostenkontrolle durch modulare Architektur

Acronis DeviceLock DLP besteht aus verschiedenen Modulen bzw. Komponenten, die einander ergänzende Funktionalitäten mit einer inkrementellen Lizenzierung bieten, um gerade verwendete Daten (Data in Use, DiU), gerade übertragene Daten (Data in Motion, DiM) und gespeicherte, ruhende Daten (Data at Rest, DaR) zu schützen. Erwerben Sie nur die Funktionalitäten, die Ihr Unternehmen für seine DLP-Sicherheit wirklich benötigt.

- Acronis DeviceLock CoreDie grundlegende Kernkomponente von Acronis DeviceLock Endpoint DLP, um Datenlecks bei verwendeten Daten (Data in Use) zu verhindern – mit kontextsensitiven Kontrollen über lokale Datenflüsse, die durch Ports, Peripheriegeräte oder virtuelle Sitzungen erfolgen.

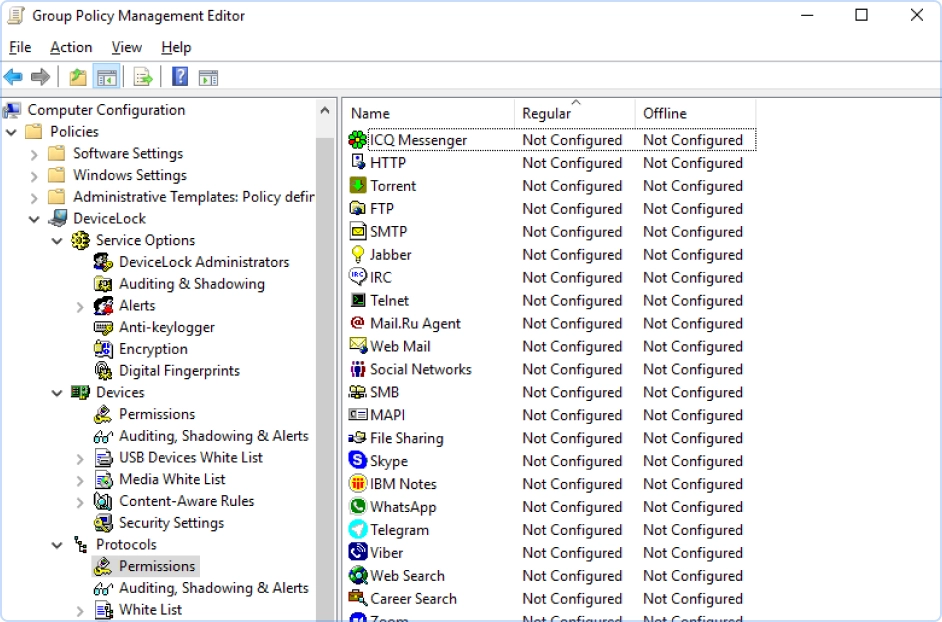

- Acronis DeviceLock NetworkLock Add-onSchützen Sie gerade übertragene Daten (Data in Motion) mit Kontrollfunktionen für Datenzugriffe und Datenübertragungen über Netzwerkkanäle, bei denen auch der Kontext der jeweiligen Aktion berücksichtigt wird.

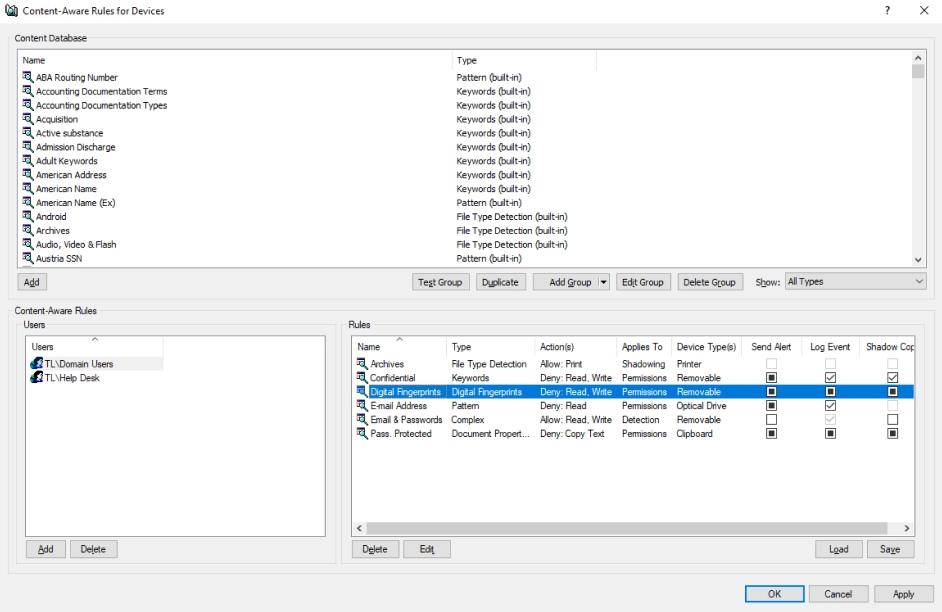

- Acronis DeviceLock ContentLock Add-onVerhindern Sie unbefugte Nutzungen und Übertragungen von vertraulichen Daten (auch in Bildern oder unstrukturierten Daten) durch inhaltssensitive Kontrollfunktionen für lokale und Netzwerkkanäle.

- Acronis DeviceLock User Activity Monitor Add-onÜberwachen Sie – auch basierend auf DLP-bezogenen Ereignissen – die Endbenutzeraktivitäten, Tastatureingaben und laufenden Prozesse auf den geschützten Endpunkten. Dies ist insbesondere für Sicherheitsuntersuchungen und andere Auditing-Zwecke hilfreich.

- Acronis DeviceLock Search Server Add-onErleichtern Sie Audits, Untersuchungen und forensische Analysen durch Volltextsuchen in der zentralen Ereignis- und Schattenkopie-Protokoll-Datenbank, die von den Acronis DeviceLock DLP-Agenten mit Daten gefüllt wird.

- Unterstützte LösungenMicrosoft RDS, Citrix XenDesktop, Citrix XenApp, VMware Horizon View, VMware Workstation, VMware Workstation Player, Oracle VM VirtualBox, Windows Virtual PC

- Unterstützte KontrollenKontext- und inhaltssensitive Kontrollen, Protokollierung, Schattenkopie- und Alarm-Funktionalität für umfassende DLP-Sicherheit bei virtualisierten Sitzungen

- Keine Datenlecks bei UnternehmensdatenDie IT behält die vollständige Kontrolle über die virtuellen Unternehmensumgebungen auf den persönlichen Geräten der Mitarbeiter

- Unabhängigkeit bei privaten DatenDie Mitarbeiter behalten die volle Kontrolle über ihre Geräteplattform, persönlichen Applikationen und privaten Daten

Umfassende Data Loss Prevention-Fähigkeiten

- Unique

Zentrale Verwaltung und Bereitstellung

Erleichtern Sie die ressourcenintensiven Prozesse zur Bereitstellung und Verwaltung einer Enterprise DLP-Lösung. Acronis DeviceLock DLP bietet, basierend auf der jeweiligen IT-Umgebung des Unternehmens, diverse zentrale Management-Konsolen – verbunden mit der Möglichkeit, Bereitstellungen und Verwaltungen direkt über Gruppenrichtlinien durchführen zu können. - Unique

Auf dem Endpunkt erfolgende optische Zeichenerkennung (OCR)

Extrahieren und analysieren Sie Textdaten aus mehr als 30 Grafikformaten – darunter gängige Foto- und Bildformate, Screenshots sowie Bilder in Dokumenten, E-Mails und Instant Messages. Verbessern Sie den DLP & Cyber Security-Schutz auf Endpunkten – sowohl innerhalb als auch außerhalb des Unternehmensnetzwerks. Kontrolle über die Zwischenablage

Verhindern Sie unautorisierte Datenübertragungen schon auf der untersten Ebene – zwischen Applikationen und Dokumenten – durch die Windows-Zwischenablage oder die Druck-Taste (PrintScreen-Mechanismus). Blockieren Sie bestimmte Aktionen (wie Screenshot-Erfassungen über die Druck-Taste) oder steuern Sie diese Aktionen granular in Abhängigkeit vom kopierten Inhalt.Protokollsammlung

Automatisches Sammeln von Überwachungs- und Schattenkopie-Protokollen und deren Übertragung zum sicheren zentralen Repository durch die Acronis DeviceLock DLP Agenten, um Sicherheitsuntersuchungen und Audits zu erleichtern. Traffic-Shaping und Datenkomprimierungen bei der Protokollbereitstellung sowie Lastenausgleichsverfahren helfen, die Auswirkungen auf das Netzwerk zu minimieren.Alarmfunktionalität

Sorgen Sie für kürzere Reaktionszeiten durch Echtzeit-SMTP-, SNMP- und SYSLOG-Alarmmeldungen – ausgelöst durch unautorisierte Aktionen, die umgehend an SIEM-Systeme und Administratoren übermittelt werden.Manipulationsschutz

erhindern Sie direkt auf den geschützten Endpunkten das Manipulieren von DLP-Richtlinieneinstellungen, die auch lokale Systemadministratoren nicht umgehen können. Wenn diese Funktion aktiviert ist, können nur dedizierte Acronis DeviceLock DLP-Administratoren und nur über die zentrale Management-Konsole den Agenten deinstallieren, aktualisieren oder DLP-Sicherheitsrichtlinien ändern.Erstellen von Positivlisten

Autorisieren Sie die Verwendung bestimmter USB-Geräte oder stellen Sie temporäre Zugriffscodes für Offline-Arbeitszwecke bereit. Erstellen Sie Positivlisten für Speicher-/Wechselmedien und Benutzer, die auf diese zugreifen dürfen. Spezifizieren Sie Positivlisten-orientierte Kontrollen für die Netzwerkkommunikation, die auf Protokollen und den Eigenschaften der verwendeten Netzwerk-Applikationen beruhen.Berichtsfunktionalität

Verschaffen Sie sich einen Überblick über die Datenflüsse, Data Protection und damit verbundenen Benutzeraktivitäten – mit leistungsstarken und Compliance-orientierten Berichten, die auf den Überwachungs- und Schattenkopie-Protokollen, Berechtigungen und Einstellungen, angeschlossenen Plug & Play-Geräten und Benutzeraktivitäten basieren.

Was unsere Kunden über Acronis DeviceLock DLP sagen

Acronis DeviceLock DLP

72% der Mitarbeiter teilen sensible Informationen. Verhindern Sie Datenlecks, noch bevor Sie davon betroffen sind.

Acronis DeviceLock DLP

Erschließen Sie sich neue Marktchancen im Bereich Data Loss Prevention mit einem zuverlässigen Partner.

Funktioniert Acronis DeviceLock DLP auch ohne Internetverbindung?

Es gibt zwei verschiedene Sätze von DLP-Richtlinien – regulär und offline – die von den Acronis DeviceLock DLP Agenten automatisch auf kontrollierte Endpunkte angewendet werden, je nach deren Netzwerkstatus. Die Offline-Richtlinie kann von einem Endpunkt (wie einem Laptop) ausgelöst werden, indem entweder zwischengespeicherte oder bestätigte Windows-Anmeldedaten zur Authentifizierung verwendet werden, ob er sich mit Acronis DeviceLock Enterprise Server verbinden kann, der dem Endpunkt bekannt ist, oder ob er sich in einem verkabelten oder unverkabelten Zustand befindet.

Ist Acronis DeviceLock DLP in der Lage, in einer Art Passiv-Modus zu arbeiten, sodass die Datenübertragungen nicht eingeschränkt, aber protokolliert werden – und Schattenkopien erstellt werden?

Ja, Acronis DeviceLock DLP kann in verschiedenen, von einem Administrator festlegbaren Modi arbeiten. Wir nennen den passiven Modus auch den Beobachtungsmodus.

Wenn es keine Richtlinie gibt, die Zugriffe auf Ports, Geräte oder Netzwerkprotokolle blockiert oder inhaltlich filtert, können die Zugriffs- und Übertragungsinformationen dennoch über die Protokollierungs- und Schattenkopie-Richtlinie in den Überwachungs- und Schattenkopie-Protokollen aufgezeichnet werden.

Wenn die Zugriffe durch eine Richtlinie auf einem kontrollierten Endpunkt eingeschränkt werden, wird die Acronis DLP-Lösungen alle entsprechenden Übertragungen blockieren und Datenlecks in Echtzeit verhindern.

Ist es möglich, für Laptops innerhalb und außerhalb des Unternehmensnetzwerks verschiedene Zugriffsrichtlinien zu konfigurieren?

Ja, das ist möglich. Acronis DeviceLock DLP unterstützt verschiedene Sicherheitsrichtlinien für Endpunkte, die innerhalb und außerhalb des Unternehmens liegen. Dadurch können Sie eine Richtlinie für Laptops hinter/innerhalb der Unternehmens-Firewall/-DMZ verwenden – und eine andere Richtlinie für Außeneinsätze. Dadurch kann die DLP-Sicherheit deutlich erhöht werden.

Was sind die entscheidenden Unterschiede zwischen Acronis DeviceLock DLP und alternativen DLP-Lösungen von Mitbewerbern?

Zunächst einmal ist Acronis DeviceLock DLP eine Best-of-Breed-DLP-Lösung für Unternehmen, die speziell zur Verhinderung von Datenlecks auf der Endpunktebene entwickelt wurde. Es ist keine Appliance, keine Antivirus-Lösung und auch kein eingeschränktes Modul, wie Sie es vielleicht aus anderen Endpoint Security-Lösungen kennen.

Acronis DeviceLock DLP benötigt keine Hardware-Komponenten, die nicht üblicherweise bereits vorhanden wären – was die sonst üblichen Implementierungs- und Wartungskosten deutlich senkt.

Acronis DeviceLock DLP wurde als eigenständige Lösung mit allen notwendigen Funktionen entwickelt, um unbefugte „Datenabwanderungen“ über Peripheriegeräte und Ports zu verhindern. Im Vergleich zu konkurrierenden Lösungen zur Port- und Gerätekontrolle verfügt Acronis DeviceLock DLP über die meisten Funktionen, um diese Herausforderung zu meistern. Mit den Zusatzkomponenten (Add-ons) „Acronis NetworkLock“ und „Acronis ContentLock“ avancierte das Produkt in die Klasse der vollwertigen Enterprise DLP-Lösungen, indem durch effektive Techniken zur Inhaltsanalyse und -filterung die am häufigsten verwendeten Netzwerkkanäle in den Schutz mit einbezieht.

Durch Integration des User Activity Monitors (UAM) im Jahr 2020 erhielt Acronis DeviceLock ein weiteres Unterscheidungsmerkmal, mit dem alle Bildschirmaktivitäten und Tastatureingaben des Benutzers sowie laufenden Prozesse anhand von DLP-bezogenen Ereignissen aufgezeichnet werden können.

Dass Sie die Lösung vor dem Kauf ausprobieren können, ist ein weiterer wichtiger Wettbewerbsvorteil von Acronis DeviceLock DLP. Da wir vor bestehenden und potenziellen Kunden nichts zu verbergen haben, befolgen wir das Prinzip der totalen Transparenz und bieten eine frei verfügbare 30-tägige Testversion an.

Ein weiteres wichtiges Unterscheidungsmerkmal von Acronis DeviceLock DLP ist die Host-basierte optische Zeichenerkennung (OCR), die eine noch gründlichere inhaltssensitive Kontrolle von lokalen und Netzwerk-Kanälen ermöglicht – und das auch bei Endpunkte außerhalb des Unternehmensnetzwerks.

Darüber hinaus ist Acronis DeviceLock DLP die einzige DLP-Lösung, die für Netzwerkkommunikationen eine Deep Packet Inspection (DPI)-Technik einsetzt, um Benutzerkommunikationen über gängige Netzwerkprotokolle und Applikationen anwendungsübergreifend und Webbrowser-unabhängig kontrollieren zu können. Dazu gehören Protokolle wie SMTP, HTTP/HTTPS, WebDAV, FTP(S), Telenet oder Torrent-basierte P2P-Filesharing-Anwendungen. Das Modul „NetworkLock“ kann mit dieser DPI-Technologie den Protokoll- und Applikationstyp unabhängig vom verwendeten Netzwerk-Port erkennen.

Ein weiterer Vorteil von Acronis DeviceLock DLP ist, dass alle Module direkt vorintegriert (und damit einsatzunabhängig) zusammen mit der Kernplattform bereitgestellt werden. Durch die modulbasierte Lizenzierung können Sie die gewünschten Module je nach Bedarf in Ihre Umgebung einführen. Sie müssen einfach nur die entsprechende Lizenzierung freischalten und dann die dazugehörigen Einstellungen konfigurieren. Dies verringert die Kosten und den Arbeitsaufwand bei der anfänglichen Einführung und der laufenden Wartung.

Gibt es eine Server-Komponente von Acronis DeviceLock DLP und wozu dient diese?

Es gibt zwei Server-Komponenten in der Suite: Acronis DeviceLock Enterprise Server (DLES) und Acronis DeviceLock Content Security Server (DCSS) – und beide benötigen eine Microsoft SQL- oder SQL Express-Datenbank. Sie werden deswegen als „Server“-Komponenten bezeichnet, weil sie normalerweise auf Windows-Betriebssystemen der Server-Klasse ausgeführt werden sollten, da die Anzahl der gleichzeitigen Client-Verbindungen bei Windows-Workstation-Lizenzen zu begrenzt ist. Sie können auch auf virtuellen Servern gehostet werden oder huckepack auf vorhandenen Servern mitlaufen, die tagsüber eine ausreichende Bandbreite für Benutzerverbindungen haben (z.B. Backup-, Staging-, Patch-Server usw.).

Die Acronis DeviceLock Enterprise Server-Komponente ist für die Administration unkritisch und ist nur erforderlich, wenn der Kunde beabsichtigt, Überwachungs- und Schattenkopiedaten für Berichterstellungen und forensische Analysen zentral zu aggregieren. In mittleren bis großen Umgebungen werden meistens mehrere DLES-Agenten eingesetzt, um die Datensammlungstasks effizient durchführen zu können. Das Server-Modul führt keine Endpunkt-Verwaltungsaufgaben durch (die Acronis DeviceLock DLP Agenten erhalten die Zugriffskontrollrichtlinien entweder über Active Directory-Gruppenrichtlinienobjekte oder direkt von den administrativen DeviceLock-Konsolen) und speichert auch keine DLP-Richtlinieneinstellungen.

Der Kunde muss auch keine Lizenzen für die Acronis DeviceLock Enterprise Server-Komponente erwerben, da diese in die Lizenzierung des Acronis DeviceLock Core-Moduls integriert ist, die wiederum an die Anzahl der zu verwaltenden Endpunkte gebunden ist. Der Server kann auf bzw. mit so vielen Instanzen installiert bzw. verwendet werden, wie es für eine effiziente Sammlung der Überwachungs- und Schattenkopiedaten erforderlich ist. Die Acronis DeviceLock DLP-Agenten können die Überwachungsdaten und Schattenkopien von einer beliebigen Anzahl von Acronis DeviceLock Enterprise-Servern in das Backend-SQL- und Ordner-Repository übertragen lassen. Eine Traffic-Optimierung durch Datenstrom-Komprimierung, schnellste Server-Antwortverläufe und QoS-Einstellmöglichkeiten ist enthalten.

Der Acronis DeviceLock Content Security Server ist eine weitere Komponente, die verwendet wird, um weitere Tasks im Zusammenhang mit Sicherheitsberichten durchzuführen. Eine Server-Funktion – Acronis DeviceLock Search Server (DLSS) – ist bereits jetzt enthalten und weitere werden folgen.

Der Acronis DeviceLock Search Server ermöglicht die Volltext-Indizierung und -Durchsuchung der protokollierten Überwachungs- und Schattenkopiedaten, die von den Acronis DeviceLock Enterprise Servern gesammelt und im gemeinsamen Microsoft SQL/SQL Express- und Ordner-Repository abgelegt werden. Diese Suchmöglichkeiten machen es einfacher und effizienter, die ständig wachsende Datenmengen in den Acronis DeviceLock Enterprise Server-Datenbanken zu verwalten, um die verwendeten Sicherheitsrichtlinien validieren und/oder optimieren zu können.

Der Acronis Search Server kann Dokumente vieler Formate automatisch erkennen, indizieren, finden und anzeigen – wie etwa Adobe Acrobat (PDF), Ami Pro, Archive (GZIP, RAR, ZIP), Lotus 1-2-3, Microsoft Access, Microsoft Excel, Microsoft PowerPoint, Microsoft Word, Microsoft Works, OpenOffice, Quattro Pro, WordPerfect, WordStar uvm.

Beachten Sie, dass der Kunde in den meisten Fällen eine separate Lizenz erwerben muss, um die Search Server-Komponente verwenden zu können. Die Lizenzierung basiert auf der gewünschten maximalen Anzahl von durchsuchbaren Dokumenten und Protokolleinträgen.

Es tut uns leid, aber Ihr Browser wird nicht unterstützt.

Es scheint, dass unsere neue Website mit der derzeitigen Version Ihres Browsers nicht kompatibel ist. Das lässt sich jedoch leicht beheben! Um unsere komplette Website sehen zu können, müssen Sie einfach nur ein Update Ihres Browsers durchführen.