Stoppen Sie Datenlecks direkt an der Quelle mit einer vollständigen Data Loss Prevention (DLP)-Lösung für Endgeräte

Keine Datenlecks übersehen

- ContentLock

Kontrolle über die Zwischenablage

Blockieren Sie Datenlecks schon auf der untersten Ebene – wenn Daten zwischen Applikationen und Dokumenten übertragen werden. Kontrollieren Sie Benutzerzugriffe auf Objekte verschiedener Datentypen, die in die Zwischenablage kopiert werden (gilt auch für umgeleitete BYOD-Geräte) und filtern Sie Textdaten mit inhaltssensitiven DLP-Richtlinien. - Universal

Kontrolle über die Bildschirmerfassung

Verhindern Sie Datendiebstähle, indem Sie Screenshot-Aktionen über die Druck-Taste (PrintScreen-Funktion von Windows) oder Screenshot-Funktionen von Drittanbieter-Applikationen für bestimmte Benutzer oder Gruppen blockieren. Die Textdaten in den erfassten Screenshot-Bildern können extrahiert und auf der Basis inhaltssensitiver DLP-Richtlinien gefiltert werden. - ContentLock

Kontrolle über den tatsächlichen Dateityp

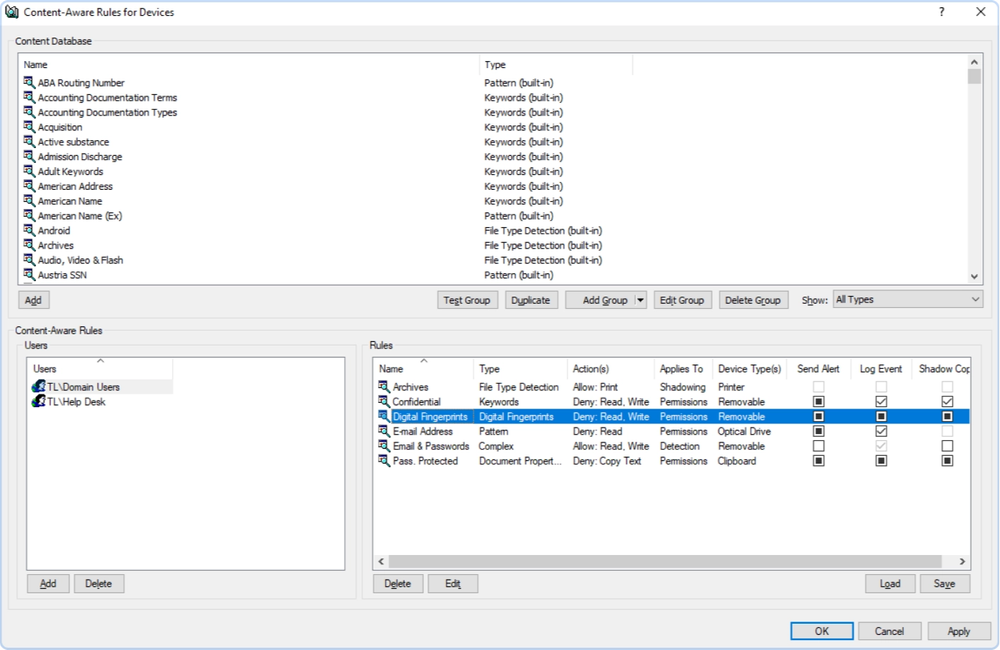

Acronis DeviceLock DLP untersucht den binären Inhalt einer Datei, um deren tatsächlichen Typ zu bestimmen – unabhängig von Dateiname und Erweiterung. Damit kann z.B. bei Wechselmedien der Zugriff auf über 5.300 Dateitypen kontrolliert werden. Dies kann als Bestandteil der Inhaltsanalyse oder zur Vorfilterung von Schattenkopien erfolgen und ermöglicht es, das Volume der erfassten Daten zu reduzieren.

Leistungsfähige inhaltssensitive Kontrollen

- ContentLock

Inhaltsfilterung

Schützen Sie sensible Inhalte vor unbefugten Zugriffen, indem Sie textbasierte oder binäre Dateninhalte, auf die direkt zugegriffen wird oder die über lokale und Netzwerk-Datenkanäle übertragen werden, analysieren und nach bestimmten Kriterien filtern. Die Inhaltsfilterung erkennt und arbeitet zudem mit Klassifizierungsbezeichnungen, die den Dokumenten und Dateien nach einer Boldon James-Klassifizierung zugewiesen werden. - Universal

Optische Zeichenerkennung (OCR)

Verhindern Sie Datenlecks bei sensiblen Daten, die in einem grafischen Format vorliegen, indem Sie eine integrierte OCR-Engine nutzen, die Textpassagen in mehr als 30 Sprachen aus mehr als 30 Grafikformaten extrahieren und analysieren kann – und das sogar bei Endgeräte, die außerhalb des Firmennetzwerks eingesetzt werden. Dank der verteilten OCR-Architektur kann die Netzwerklast dabei deutlich reduziert werden. - ContentLock

Kontrolle über den tatsächlichen Dateityp

Acronis DeviceLock DLP untersucht den binären Inhalt einer Datei, um deren tatsächlichen Typ zu bestimmen – unabhängig von Dateiname und Erweiterung. Damit kann z.B. bei Wechselmedien der Zugriff auf über 5.300 Dateitypen kontrolliert werden. Dies kann als Bestandteil der Inhaltsanalyse oder zur Vorfilterung von Schattenkopien erfolgen und ermöglicht es, das Volume der erfassten Daten zu reduzieren.

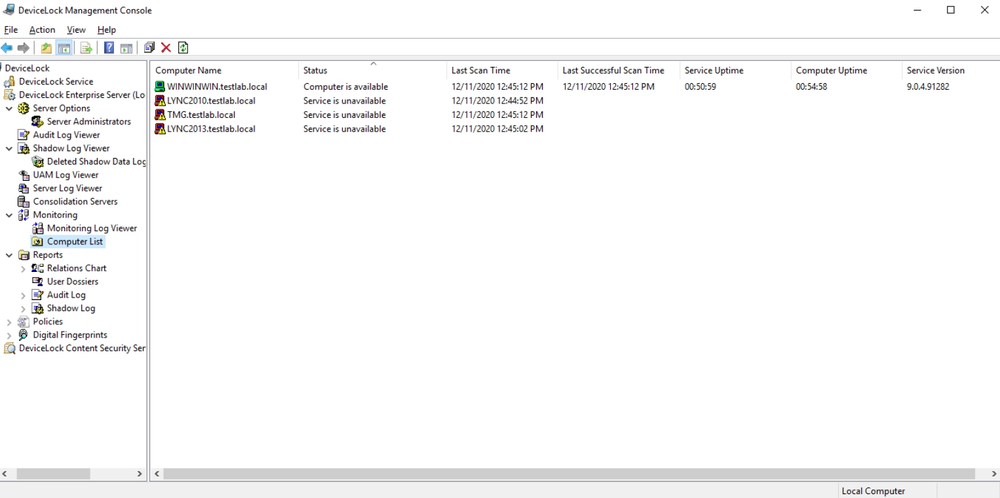

Zentrale Verwaltung und Bereitstellung

Vereinfachen Sie die arbeits- und ressourcenintensiven Prozesse bei der DLP-Bereitstellung und -Verwaltung, indem Sie je nach Bedarf eine von mehreren zentralen Management-Konsolen mit einheitlicher Benutzeroberfläche einsetzen. Je nach Unternehmen (z.B. ob KMU oder Großunternehmen) und dessen IT-Umgebung können Sie mit der Konsole arbeiten, die am besten zu Ihren Bedürfnissen passt.

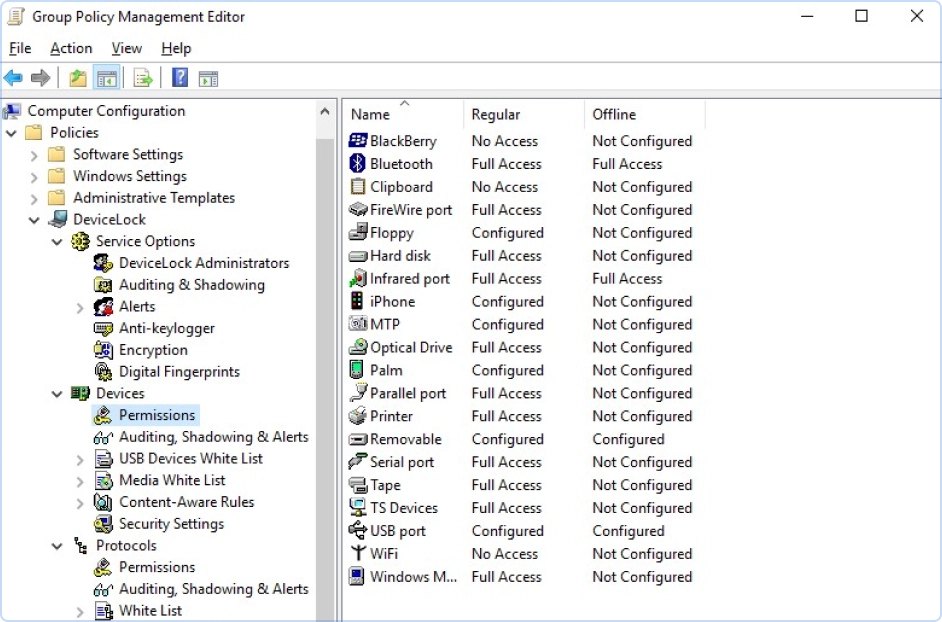

- Active Directory-IntegrationSorgen Sie für kürzere Einarbeitungszeiten und weniger Verwaltungsaufwand mit einer Konsole, die auf dem benutzerdefinierten Acronis DeviceLock MMC-Snap-In für die Microsoft-Gruppenrichtlinien-Verwaltungskonsole basiert, die als Benutzerschnittstelle für die Active Directory-Gruppenrichtlinie verwendet wird. Durch diese native Integration können die Acronis DeviceLock DLP Agenten per Gruppenrichtlinien bereitgestellt und komplett verwaltet werden.

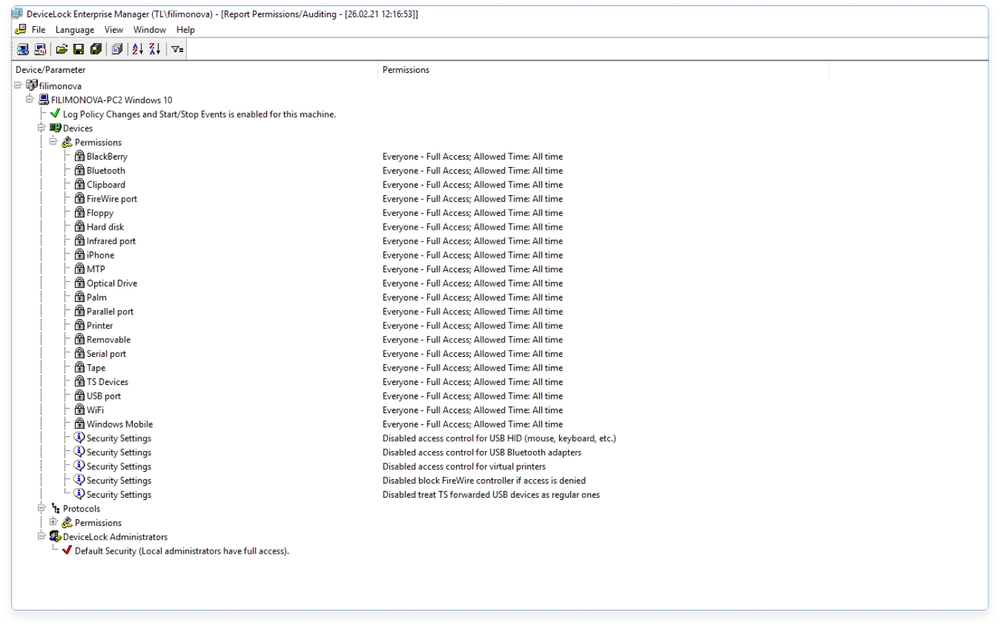

- Nicht-Active-Directory-UmgebungenIn Nicht-AD-Umgebungen erfolgt die Administration über den Acronis DeviceLock Enterprise Manager – eine native Windows-Applikation, die auf einem separaten Computer ausgeführt wird. Die DLP-Richtlinien werden über den Acronis DeviceLock Enterprise Server (DLES) per Push- oder Pull-Verfahren an alle Agenten übertragen.

- Verzeichnislose InstallationenIn solchen IT-Umgebungen (z.B. in einem Windows für Workgroups-Netzwerk) sowie zur Verwaltung von Acronis DeviceLock Discovery kann das benutzerdefinierte Acronis DeviceLock MMC-Snap-In genutzt werden, um die Agenten auf einer Pro-Endpunkt-Basis fernzuverwalten.

Proaktiver Schutz

- Universal

Manipulationsschutz

Sorgen Sie für Prozess-Compliance, indem Sie Sie direkt auf den geschützten Endpunkten das Manipulieren von DLP-Richtlinieneinstellungen so zuverlässig verhindern, dass dies selbst von Benutzer mit lokalen Systemadministratorrechten nicht umgangen werden kann. Nur dedizierte Acronis DeviceLock DLP-Administratoren dürfen den Agenten deinstallieren, aktualisieren oder die DLP Richtlinien ändern. - Universal

Sicherheit bei Druckfunktionen

Kontrollieren Sie auf Windows-Endpunkten alle Druckausgaben (egal, ob diese lokal oder über das Netzwerk erfolgen), indem Sie DLP-Richtlinien durchsetzen, die regeln, welche Benutzer auf die Drucker zugreifen dürfen und welche Inhalte ausgedruckt werden dürfen. Dies gilt gleichermaßen für lokale Drucker, Netzwerkdrucker und/oder virtuelle Drucker. Sorgen Sie für höchste Datensicherheit beim Drucken, indem Sie alle Aktionen des Drucker-Spoolers abfangen und analysieren, Positivlisten von USB-Drucker erstellen und bei Bedarf die Druckdaten per Schattenkopien erfassen. - Local sync

Netzwerk-Sensitivität

Die Administratoren können unterschiedliche Online- bzw. Offline-DLP-Richtlinien für denselben Benutzer oder dieselbe Benutzergruppe definieren. So kann es beispielsweise sinnvoll bzw. notwendig sein, bei Laptops von Mitarbeitern, die auch im Außendienst tätig sind, das WLAN zu deaktivieren, wenn sich das Gerät im Firmennetzwerk befindet – und das WLAN wieder einzuschalten, wenn sich das Gerät im Außendienst verwendet wird.

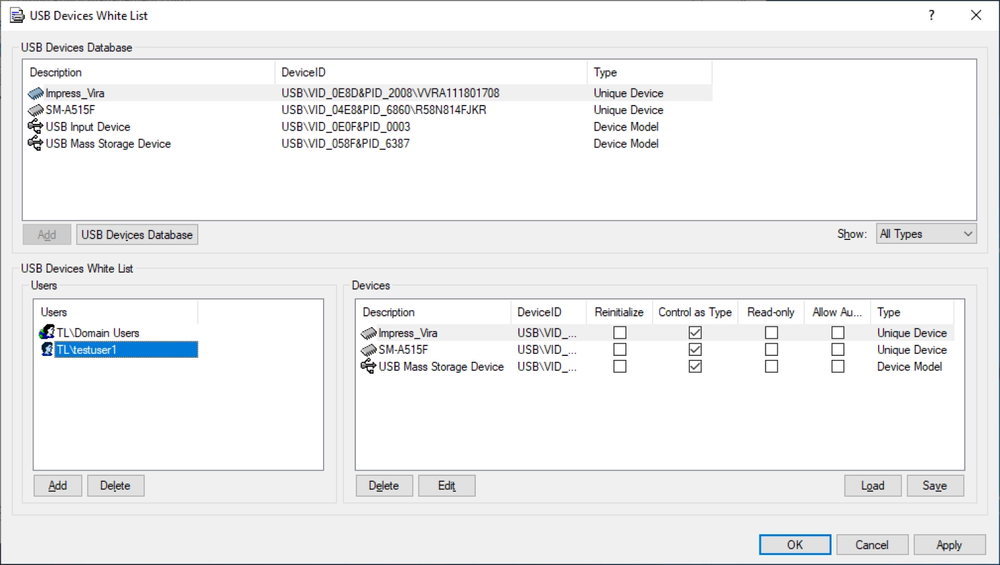

Erstellen von Positivlisten

Aktivieren Sie granulare Kontrollen über Datenzugriffs- und Datenübertragungsaktionen. So können Sie beispielsweise Ausnahmen von den allgemeinen DLP-Regeln erstellen und umfangreiche Positivlisten verwalten.

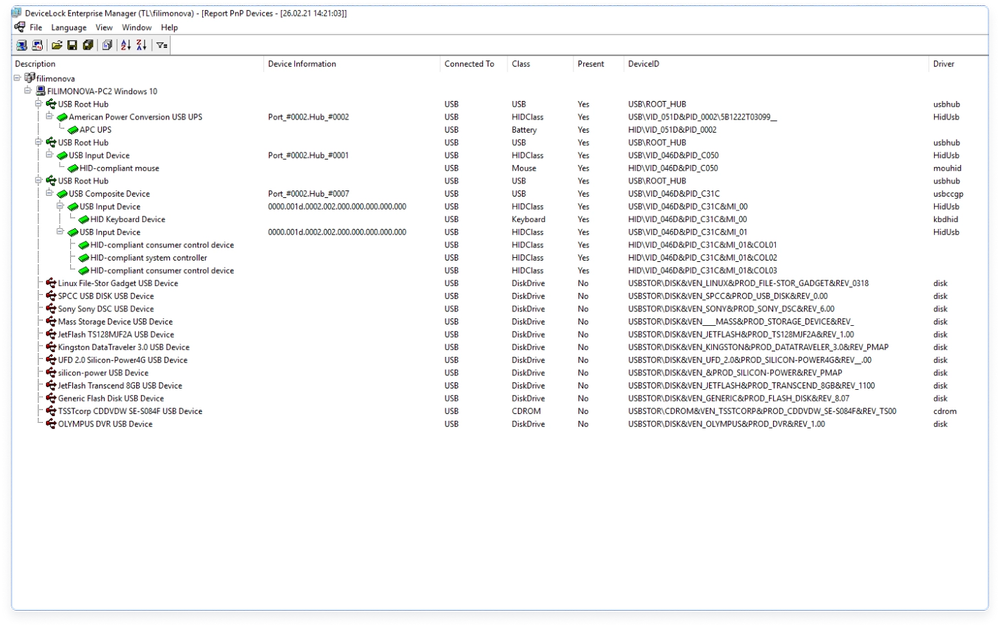

- CorePositivlisten für USB-GeräteÜber Positivlisten können Administratoren einem bestimmten Gerät oder Gerätemodell (unterschieden durch eine eindeutige Kennung, z.B eine Seriennummer) erlauben, auf einen USB-Port zuzugreifen, während alle anderen Geräte ausgesperrt bleiben.

- CorePositivlisten für WechselmedienErleichtern Sie die Verteilung von autorisierter Software, indem Sie die Verwendung ganz bestimmter DVD-, BD- und CD-ROM-Laufwerke autorisieren, die eindeutig anhand einer bestimmten Datensignatur identifiziert werden können. Sie können granulare Kontrollen für die autorisierten Benutzer und Gruppen verwenden, die auf diese Laufwerke zugreifen dürfen.

- CoreTemporäre USB-PositivlistenDamit auf Endpunkten, mit denen außerhalb des Unternehmensnetzwerks gearbeitet wird, bestimmte USB-Geräte dennoch verwendbar sind, können diese temporär freigeschaltet werden. Dafür erhält der betreffende Benutzer einen außerplanmäßigen Zugriffscode, durch den das Gerät vorübergehend nicht mehr den regulären Acronis DeviceLock DLP-Berechtigungsprozeduren unterliegt.

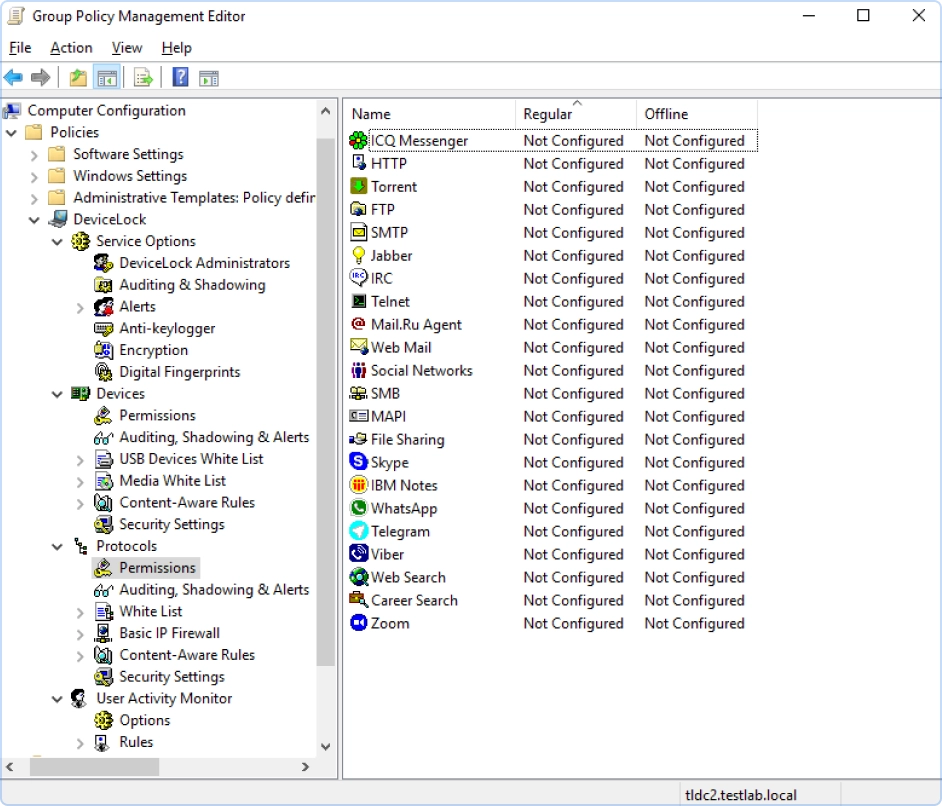

- NetworkLockPositivlisten für ProtokolleSie können Positivlisten für bestimmte Netzwerkkommunikationen erstellen und dabei festlegen, ob auf diese inhaltssensitive Regeln angewendet werden sollen, die wiederum auf bestimmten Informationen (wie IP-Adressen, IP-Adressbereichen, Subnetz-Masken, Netzwerk-Ports und deren Bereiche, Netzwerk-Protokollen, Netzwerk-Applikationen, SSL-Verschlüsselung des Datenverkehrs, Webadressen (URLs), E-Mail-Adressen der Empfänger bzw. Absender oder den Benutzernamen bei Instant Messenger-Nachrichten) basieren.

Höhere Prozess-Compliance

- Universal

Virtuelle DLP

Verhindern Sie Datenlecks bei BYOD-Geräten, wenn Sie gängige Remote-Virtualisierungslösungen verwenden. Bei Ausführungen auf einem VDI-Host oder Terminalserver kann Acronis DeviceLock DLP kontext- und inhaltssensitive Kontrollen durchsetzen, um Datenübertragungen zwischen dem virtuellen Arbeitsbereich und dem privaten Teil eines BYOD-Geräts (inkl. seiner lokalen Peripheriegeräten und Netzwerkverbindungen) kontrollieren zu können. - Universal

Integration von verschlüsselten Wechselmedien

Sorgen Sie beim Kopieren von Informationen auf Wechselmedien für höchste Datensicherheit, indem Sie das Hochladen von Daten nur auf solche Wechsellaufwerke zulassen, die durch bestimmte hochwertige und direkt in das Laufwerk integrierte Verschlüsselungslösungen geschützt werden. Sie können beispielsweise ganz bestimmte USB-Sticks mit interner Hardware-Verschlüsselung in eine Positivliste aufnehmen, um Ihre interne Compliance zu stärken. - Universal

Alarmfunktionalität

Sorgen Sie für kürzere Reaktionszeiten durch Echtzeit-Benachrichtigungen, die beispielsweise ausgelöst werden können, wenn es auf geschützten Endpunkten (die sich dabei innerhalb oder außerhalb des Unternehmensnetzwerks befinden können) zu DLP-sensiblen Benutzeraktivitäten kommt. Acronis DeviceLock DLP unterstützt SNMP-, SYSLOG- und SMTP-basierte Alarmmeldungen, die an SIEM-Systeme und Administratoren übermittelt werden können.

Umfassende Protokollsammlung für eine bessere Übersicht

- Universal

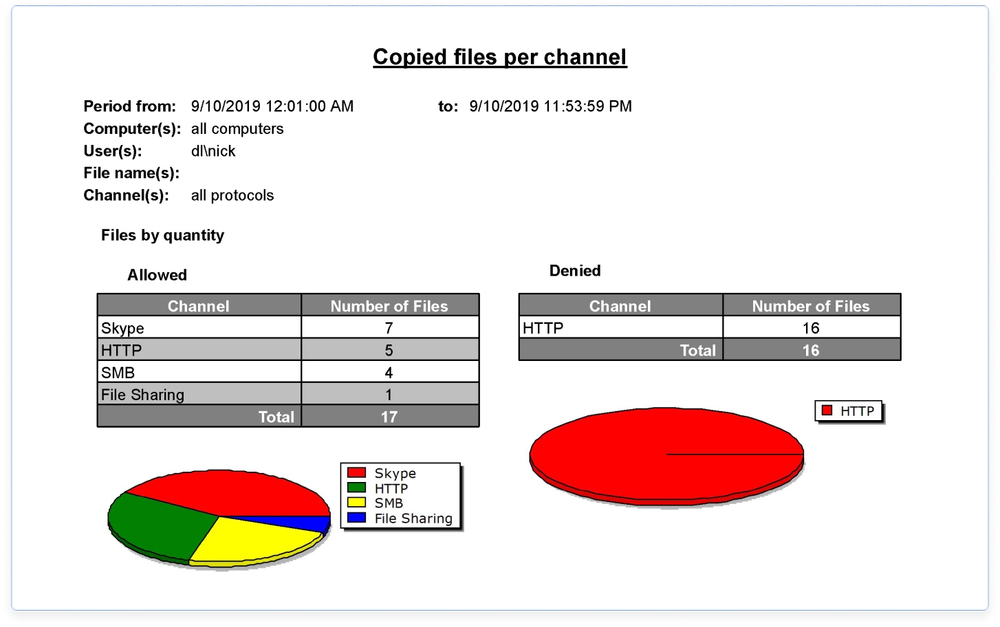

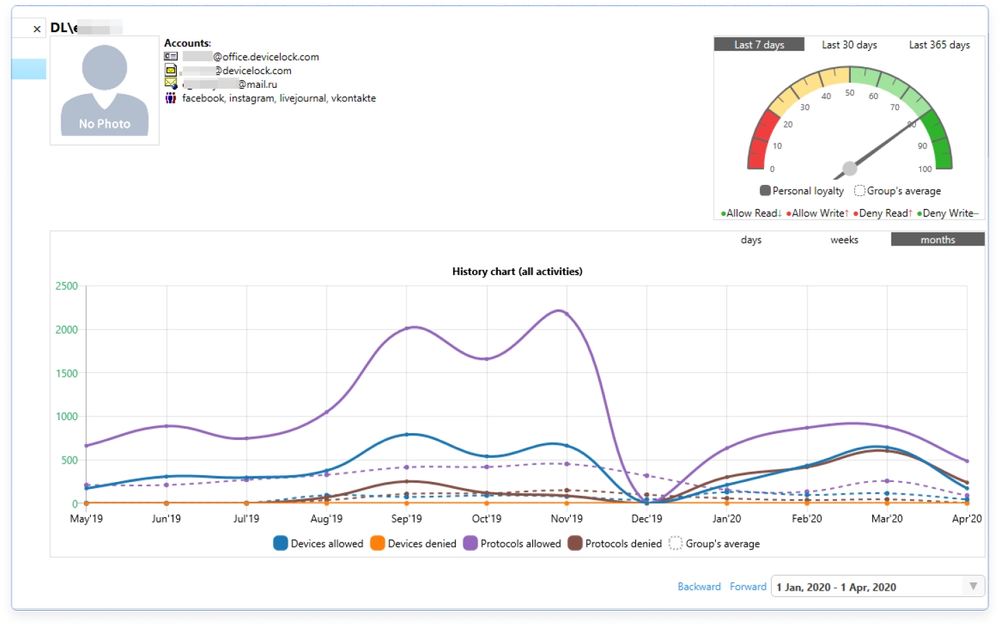

Überwachung (Auditing)

Überwachen Sie alle Benutzer- und Dateiaktivitäten für bestimmte Gerätetypen, Ports oder Netzwerk-Ressourcen auf einem geschützten Computer und sammeln Sie die entsprechenden Protokolle (inkl. GMT-Zeitstempel) in einer zentralen Microsoft SQL- oder Postgres-Datenbank. Sie können die Überwachungsaktivitäten nach bestimmten Ereignissen oder Kontextinformationen vorfiltern lassen. Die Überwachungsprotokolle können in viele Standard-Dateiformate exportiert werden, um sie so auch in anderen Berichterstellungstools verwenden zu können. - Core

Schattenkopie-Funktionalität

Ermöglichen Sie, die Einhaltung von Sicherheitsvorschriften zu überwachen, Sicherheitsvorfälle zu untersuchen und Cyber-Forensiken durchzuführen, indem Sie Daten (per Schattenkopie-Funktionalität) spiegeln, die beispielsweise ohne spezielle Autorisierung über lokale und Netzwerk-Datenkanäle übertragen werden. Nutzen Sie Schattenkopien, die basierend auf dem Kontext und den Dateninhalten bei einer Aktion ausgelöst werden können. Sie können die Schattenkopie-Aktivitäten vorfiltern, um die Netzwerklast auszugleichen. - Universal

Monitoring

Überwachen Sie Remote-Computer mit Acronis DLES in Echtzeit, um den Status der Agenten sowie die Konsistenz und Integrität der Richtlinien zu überprüfen und Informationen in das Überwachungsprotokoll zu schreiben. Definieren Sie eine Master-Richtlinie, die auf bestimmte Remote-Computer angewendet werden soll, falls deren aktuelle DLP-Richtlinien veraltet oder beschädigt sein sollten.

- CoreAnti-KeyloggerVerhindern Sie das Ausspionieren von Anmelddaten und ähnliche Datenlecks, indem Sie USB-Keylogger erkennen und deren Aktivitäten blockieren. Acronis DeviceLock DLP kann PS/2-Tastatureingaben verschleiern und PS/2-Keylogger so dazu bringen, zufällige Eingaben statt echter Tastenanschläge aufzuzeichnen.

- UniversalRSoP-UnterstützungVerschaffen Sie sich einen besseren Überblick über die Datensicherheit, indem Sie das standardmäßige Windows-Richtlinienergebnissatz-Snap-In (Resultant Set of Policy, RSoP) verwenden, um die aktuell angewendeten DLP-Richtlinien einzusehen und vorhersagen zu können, welche Richtlinien in einer bestimmten Situation angewendet werden.

- UniversalTraffic-ShapingSenken Sie die Netzwerklast mit einer QoS-Funktion (Quality of Service), mit der Sie Bandbreitenbegrenzungen für das Übertragen der Überwachungs- und Schattenkopie-Protokolle durch die Acronis DeviceLock Agenten an den Acronis DeviceLock Enterprise Server definieren können.

- UniversalDatenstrom-KomprimierungDecrease the size of data transfers and reduce network load with an ability to compress audit logs and shadow data pulled from endpoints by Acronis DeviceLock Enterprise Server service.

- UniversalOptimal server selectionFor optimal transfer of audit and shadow logs to the central log database, Acronis DeviceLock agents can automatically choose the fastest available Acronis DeviceLock Enterprise Server from a set of available servers.

Acronis DeviceLock DLP

72% der Mitarbeiter teilen sensible Informationen. Verhindern Sie Datenlecks, noch bevor Sie davon betroffen sind.

Funktioniert Acronis DeviceLock DLP auch ohne Internetverbindung?

Es gibt zwei verschiedene Sätze von DLP-Richtlinien – regulär und offline – die von den Acronis DeviceLock DLP Agenten automatisch auf kontrollierte Endpunkte angewendet werden, je nach deren Netzwerkstatus. Die Offline-Richtlinie kann von einem Endpunkt (wie einem Laptop) ausgelöst werden, indem entweder zwischengespeicherte oder bestätigte Windows-Anmeldedaten zur Authentifizierung verwendet werden, ob er sich mit Acronis DeviceLock Enterprise Server verbinden kann, der dem Endpunkt bekannt ist, oder ob er sich in einem verkabelten oder unverkabelten Zustand befindet.

Ist Acronis DeviceLock DLP in der Lage, in einer Art Passiv-Modus zu arbeiten, sodass die Datenübertragungen nicht eingeschränkt, aber protokolliert werden – und Schattenkopien erstellt werden?

Ja, Acronis DeviceLock DLP kann in verschiedenen, von einem Administrator festlegbaren Modi arbeiten. Wir nennen den passiven Modus auch den Beobachtungsmodus.

Wenn es keine Richtlinie gibt, die Zugriffe auf Ports, Geräte oder Netzwerkprotokolle blockiert oder inhaltlich filtert, können die Zugriffs- und Übertragungsinformationen dennoch über die Protokollierungs- und Schattenkopie-Richtlinie in den Überwachungs- und Schattenkopie-Protokollen aufgezeichnet werden.

Wenn die Zugriffe durch eine Richtlinie auf einem kontrollierten Endpunkt eingeschränkt werden, wird die Acronis DLP-Lösungen alle entsprechenden Übertragungen blockieren und Datenlecks in Echtzeit verhindern.

Ist es möglich, für Laptops innerhalb und außerhalb des Unternehmensnetzwerks verschiedene Zugriffsrichtlinien zu konfigurieren?

Ja, das ist möglich. Acronis DeviceLock DLP unterstützt verschiedene Sicherheitsrichtlinien für Endpunkte, die innerhalb und außerhalb des Unternehmens liegen. Dadurch können Sie eine Richtlinie für Laptops hinter/innerhalb der Unternehmens-Firewall/-DMZ verwenden – und eine andere Richtlinie für Außeneinsätze. Dadurch kann die DLP-Sicherheit deutlich erhöht werden.

Was sind die entscheidenden Unterschiede zwischen Acronis DeviceLock DLP und alternativen DLP-Lösungen von Mitbewerbern?

Zunächst einmal ist Acronis DeviceLock DLP eine Best-of-Breed-DLP-Lösung für Unternehmen, die speziell zur Verhinderung von Datenlecks auf der Endpunktebene entwickelt wurde. Es ist keine Appliance, keine Antivirus-Lösung und auch kein eingeschränktes Modul, wie Sie es vielleicht aus anderen Endpoint Security-Lösungen kennen.

Acronis DeviceLock DLP benötigt keine Hardware-Komponenten, die nicht üblicherweise bereits vorhanden wären – was die sonst üblichen Implementierungs- und Wartungskosten deutlich senkt.

Acronis DeviceLock DLP wurde als eigenständige Lösung mit allen notwendigen Funktionen entwickelt, um unbefugte „Datenabwanderungen“ über Peripheriegeräte und Ports zu verhindern. Im Vergleich zu konkurrierenden Lösungen zur Port- und Gerätekontrolle verfügt Acronis DeviceLock DLP über die meisten Funktionen, um diese Herausforderung zu meistern. Mit den Zusatzkomponenten (Add-ons) „Acronis NetworkLock“ und „Acronis ContentLock“ avancierte das Produkt in die Klasse der vollwertigen Enterprise DLP-Lösungen, indem durch effektive Techniken zur Inhaltsanalyse und -filterung die am häufigsten verwendeten Netzwerkkanäle in den Schutz mit einbezieht.

Durch Integration des User Activity Monitors (UAM) im Jahr 2020 erhielt Acronis DeviceLock ein weiteres Unterscheidungsmerkmal, mit dem alle Bildschirmaktivitäten und Tastatureingaben des Benutzers sowie laufenden Prozesse anhand von DLP-bezogenen Ereignissen aufgezeichnet werden können.

Dass Sie die Lösung vor dem Kauf ausprobieren können, ist ein weiterer wichtiger Wettbewerbsvorteil von Acronis DeviceLock DLP. Da wir vor bestehenden und potenziellen Kunden nichts zu verbergen haben, befolgen wir das Prinzip der totalen Transparenz und bieten eine frei verfügbare 30-tägige Testversion an.

Ein weiteres wichtiges Unterscheidungsmerkmal von Acronis DeviceLock DLP ist die Host-basierte optische Zeichenerkennung (OCR), die eine noch gründlichere inhaltssensitive Kontrolle von lokalen und Netzwerk-Kanälen ermöglicht – und das auch bei Endpunkte außerhalb des Unternehmensnetzwerks.

Darüber hinaus ist Acronis DeviceLock DLP die einzige DLP-Lösung, die für Netzwerkkommunikationen eine Deep Packet Inspection (DPI)-Technik einsetzt, um Benutzerkommunikationen über gängige Netzwerkprotokolle und Applikationen anwendungsübergreifend und Webbrowser-unabhängig kontrollieren zu können. Dazu gehören Protokolle wie SMTP, HTTP/HTTPS, WebDAV, FTP(S), Telenet oder Torrent-basierte P2P-Filesharing-Anwendungen. Das Modul „NetworkLock“ kann mit dieser DPI-Technologie den Protokoll- und Applikationstyp unabhängig vom verwendeten Netzwerk-Port erkennen.

Ein weiterer Vorteil von Acronis DeviceLock DLP ist, dass alle Module direkt vorintegriert (und damit einsatzunabhängig) zusammen mit der Kernplattform bereitgestellt werden. Durch die modulbasierte Lizenzierung können Sie die gewünschten Module je nach Bedarf in Ihre Umgebung einführen. Sie müssen einfach nur die entsprechende Lizenzierung freischalten und dann die dazugehörigen Einstellungen konfigurieren. Dies verringert die Kosten und den Arbeitsaufwand bei der anfänglichen Einführung und der laufenden Wartung.

Gibt es eine Server-Komponente von Acronis DeviceLock DLP und wozu dient diese?

Es gibt zwei Server-Komponenten in der Suite: Acronis DeviceLock Enterprise Server (DLES) und Acronis DeviceLock Content Security Server (DCSS) – und beide benötigen eine Microsoft SQL- oder SQL Express-Datenbank. Sie werden deswegen als „Server“-Komponenten bezeichnet, weil sie normalerweise auf Windows-Betriebssystemen der Server-Klasse ausgeführt werden sollten, da die Anzahl der gleichzeitigen Client-Verbindungen bei Windows-Workstation-Lizenzen zu begrenzt ist. Sie können auch auf virtuellen Servern gehostet werden oder huckepack auf vorhandenen Servern mitlaufen, die tagsüber eine ausreichende Bandbreite für Benutzerverbindungen haben (z.B. Backup-, Staging-, Patch-Server usw.).

Die Acronis DeviceLock Enterprise Server-Komponente ist für die Administration unkritisch und ist nur erforderlich, wenn der Kunde beabsichtigt, Überwachungs- und Schattenkopiedaten für Berichterstellungen und forensische Analysen zentral zu aggregieren. In mittleren bis großen Umgebungen werden meistens mehrere DLES-Agenten eingesetzt, um die Datensammlungstasks effizient durchführen zu können. Das Server-Modul führt keine Endpunkt-Verwaltungsaufgaben durch (die Acronis DeviceLock DLP Agenten erhalten die Zugriffskontrollrichtlinien entweder über Active Directory-Gruppenrichtlinienobjekte oder direkt von den administrativen DeviceLock-Konsolen) und speichert auch keine DLP-Richtlinieneinstellungen.

Der Kunde muss auch keine Lizenzen für die Acronis DeviceLock Enterprise Server-Komponente erwerben, da diese in die Lizenzierung des Acronis DeviceLock Core-Moduls integriert ist, die wiederum an die Anzahl der zu verwaltenden Endpunkte gebunden ist. Der Server kann auf bzw. mit so vielen Instanzen installiert bzw. verwendet werden, wie es für eine effiziente Sammlung der Überwachungs- und Schattenkopiedaten erforderlich ist. Die Acronis DeviceLock DLP-Agenten können die Überwachungsdaten und Schattenkopien von einer beliebigen Anzahl von Acronis DeviceLock Enterprise-Servern in das Backend-SQL- und Ordner-Repository übertragen lassen. Eine Traffic-Optimierung durch Datenstrom-Komprimierung, schnellste Server-Antwortverläufe und QoS-Einstellmöglichkeiten ist enthalten.

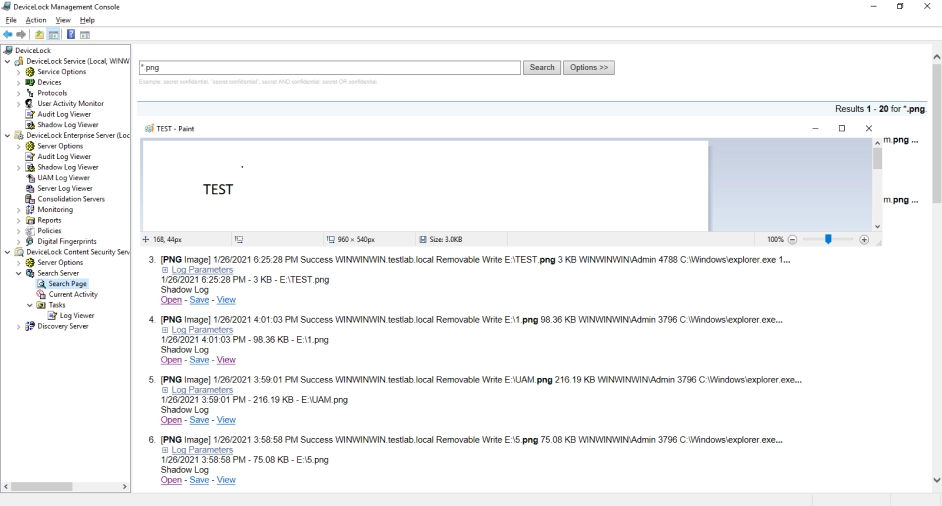

Der Acronis DeviceLock Content Security Server ist eine weitere Komponente, die verwendet wird, um weitere Tasks im Zusammenhang mit Sicherheitsberichten durchzuführen. Eine Server-Funktion – Acronis DeviceLock Search Server (DLSS) – ist bereits jetzt enthalten und weitere werden folgen.

Der Acronis DeviceLock Search Server ermöglicht die Volltext-Indizierung und -Durchsuchung der protokollierten Überwachungs- und Schattenkopiedaten, die von den Acronis DeviceLock Enterprise Servern gesammelt und im gemeinsamen Microsoft SQL/SQL Express- und Ordner-Repository abgelegt werden. Diese Suchmöglichkeiten machen es einfacher und effizienter, die ständig wachsende Datenmengen in den Acronis DeviceLock Enterprise Server-Datenbanken zu verwalten, um die verwendeten Sicherheitsrichtlinien validieren und/oder optimieren zu können.

Der Acronis Search Server kann Dokumente vieler Formate automatisch erkennen, indizieren, finden und anzeigen – wie etwa Adobe Acrobat (PDF), Ami Pro, Archive (GZIP, RAR, ZIP), Lotus 1-2-3, Microsoft Access, Microsoft Excel, Microsoft PowerPoint, Microsoft Word, Microsoft Works, OpenOffice, Quattro Pro, WordPerfect, WordStar uvm.

Beachten Sie, dass der Kunde in den meisten Fällen eine separate Lizenz erwerben muss, um die Search Server-Komponente verwenden zu können. Die Lizenzierung basiert auf der gewünschten maximalen Anzahl von durchsuchbaren Dokumenten und Protokolleinträgen.

Es tut uns leid, aber Ihr Browser wird nicht unterstützt.

Es scheint, dass unsere neue Website mit der derzeitigen Version Ihres Browsers nicht kompatibel ist. Das lässt sich jedoch leicht beheben! Um unsere komplette Website sehen zu können, müssen Sie einfach nur ein Update Ihres Browsers durchführen.