You are on Germany website. Change region to view location-specific content:

Global

English

Select another region

Wählen Sie Ihre Region und Sprache

Weltweit

- Americas

- Asien-Pazifik-Raum

- Europa, Naher Osten und Afrika

- Weltweit

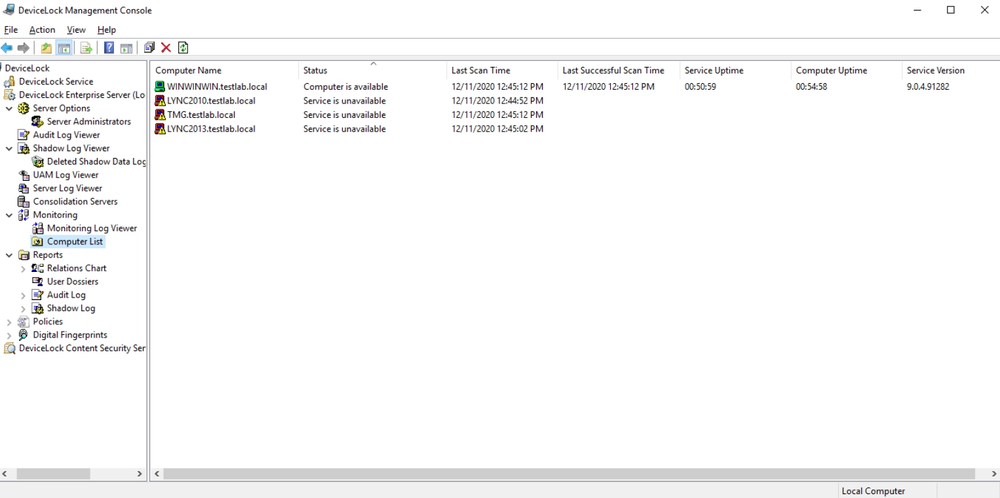

Vereinfachen Sie die arbeits- und ressourcenintensiven Prozesse bei der DLP-Bereitstellung und -Verwaltung, indem Sie je nach Bedarf eine von mehreren zentralen Management-Konsolen mit einheitlicher Benutzeroberfläche einsetzen. Je nach Unternehmen (z.B. ob KMU oder Großunternehmen) und dessen IT-Umgebung können Sie mit der Konsole arbeiten, die am besten zu Ihren Bedürfnissen passt.

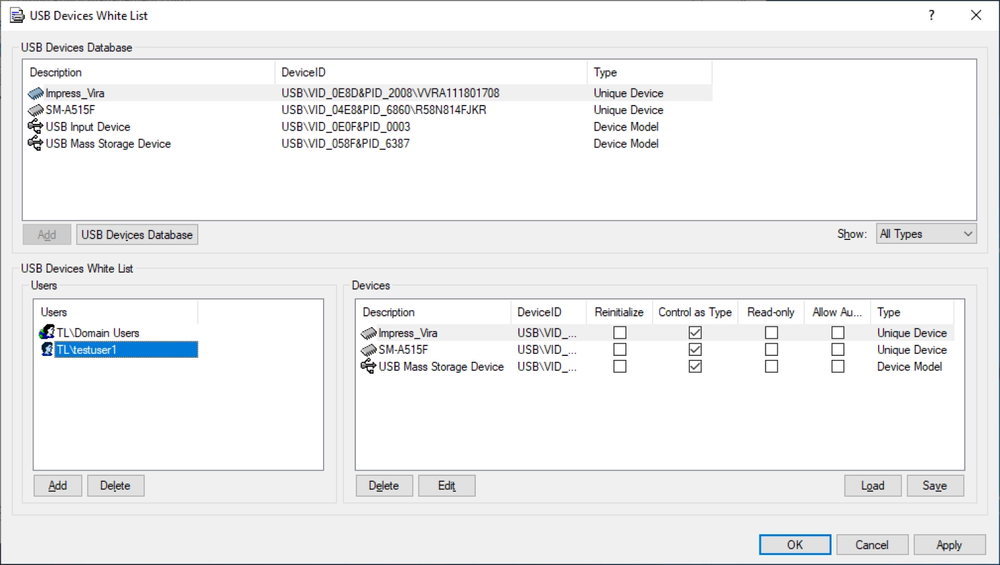

Aktivieren Sie granulare Kontrollen über Datenzugriffs- und Datenübertragungsaktionen. So können Sie beispielsweise Ausnahmen von den allgemeinen DLP-Regeln erstellen und umfangreiche Positivlisten verwalten.

Es tut uns leid, aber Ihr Browser wird nicht unterstützt.

Es scheint, dass unsere neue Website mit der derzeitigen Version Ihres Browsers nicht kompatibel ist. Das lässt sich jedoch leicht beheben! Um unsere komplette Website sehen zu können, müssen Sie einfach nur ein Update Ihres Browsers durchführen.