- Intégration native

- Prévenez les risques de manière proactive, stoppez les menaces de manière active et assurez la continuité de l'activité du cadre NIST de manière réactive.

- Simplifiez la gestion et la montée en charge avec une plate-forme et un agent uniques pour tous les services de cybersécurité, de protection des données et de gestion des terminaux.

- Répondez aux exigences de conformité et protégez les données sensibles grâce à la prévention des pertes de données (DLP) basée sur le comportement et à une reprise d'activité après sinistre (Disaster Recovery) de premier plan.

- Cybersécurité pilotée par l'IA, très efficace

- Protégez les terminaux en bénéficiant d'une visibilité sur les surfaces d'attaque les plus vulnérables, notamment la messagerie, l'identité et les applications Microsoft 365.

- Analysez et réagissez en quelques minutes grâce à l'intelligence artificielle, pour des investigations plus approfondies, des réponses plus rapides et une réduction des risques à grande échelle.

- Automatisez facilement les actions de réponse pour une remédiation instantanée, afin de déployer la sécurité à grande échelle et de réduire les coûts.

- Conçu pour les MSP

- Bénéficiez d'un meilleur retour sur investissement grâce à une plate-forme centralisée qui rationalise les tâches quotidiennes et réduit les coûts.

- Une plate-forme multitenant basée sur SaaS avec un accès basé sur les rôles, facile à gérer et à faire évoluer dans les environnements informatiques disparates des clients.

- Poursuivez l'extension avec près de 300 intégrations, y compris les outils SIEM, PSA et RMM couramment utilisés par les MSP

- AdministrerÉtablissez rapidement des stratégies de cybersécurité et de gestion des risques, définissez des rôles et des stratégies, et assurez une surveillance continue via une plate-forme intégrée.

- IdentifierIdentifiez les ressources et les données vulnérables à protéger sur de nombreux terminaux.

- ProtégerProtégez de façon proactive les ressources informatiques, les terminaux et les données grâce à des fonctionnalités intégrées de sauvegarde, de prévention des pertes de données et de gestion des terminaux.

- DétecterBénéficiez d'une protection contre les menaces avancées et l'exfiltration de données grâce à une surveillance continue avec détection des menaces et analyse comportementale basées sur l'intelligence artificielle et l'apprentissage automatique.

- RépondreAnalysez les incidents et répondez en quelques minutes, grâce à l'assistance de l'intelligence artificielle. Automatisez les actions de remédiation pour une atténuation instantanée avec restauration intégrée.

- RestaurerOffrez une protection des données et une continuité des activités inégalées, sans perte de données, pour l'ensemble des infrastructures informatiques de vos clients.

Proposez une protection des terminaux primée, à l'efficacité avérée

- Produit phareAV-TEST 02/2025

- 6/6Protection

- 6/6Performance

- 6/6Convivialité

Acronis Cyber Protect Cloud with Security + XDR

Profitez d'une protection complète, nativement intégrée et très efficace, conçue pour les MSP

Optimisez vos services et réduisez vos besoins en ressources grâce à des innovations basées sur l'intelligence artificielle

- Acronis CopilotEffectuez des enquêtes approfondies, réagissez plus rapidement et atténuez les risques en seulement quelques minutes, en langage naturel, via une expérience conversationnelle avec un assistant GenAI.

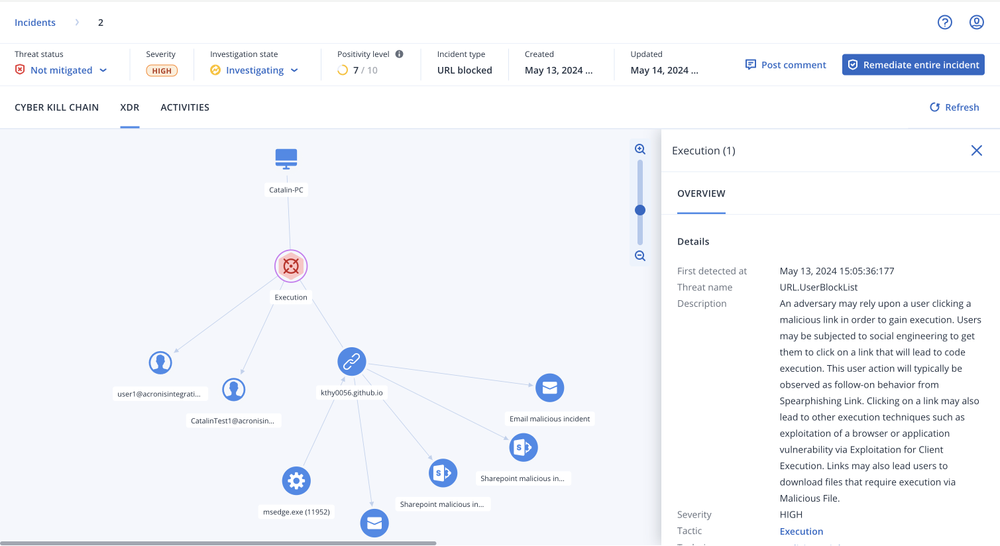

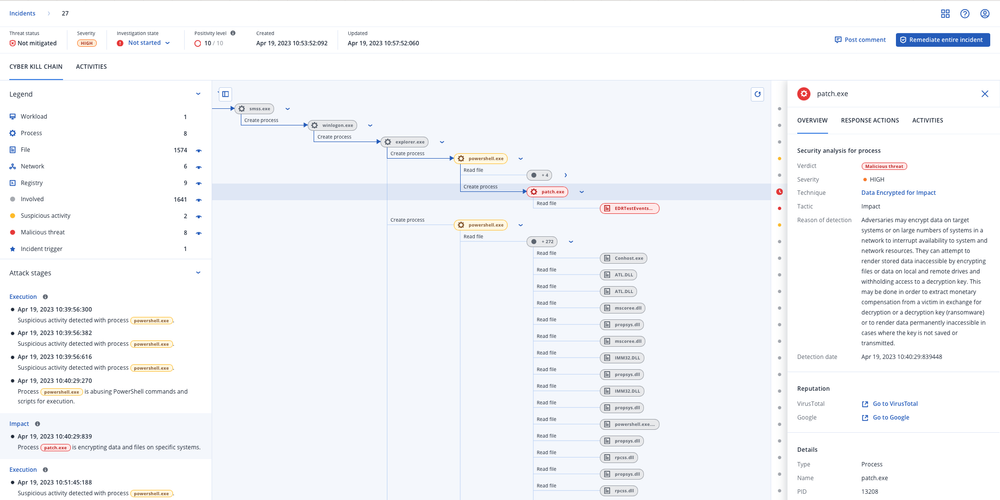

- Analyse des attaques en quelques minutes, et non plusieurs heures, grâce à l'IAExploitez des résumés et des interprétations d'incidents basés sur l'intelligence artificielle et alignés sur le cadre MITRE ATT&CK pour accélérer la réponse aux incidents.

- Intégration de la réponse, de la restauration et des correctifsUne intervention sur incidents plus globale : isolation et correction des menaces, restauration des données et comblement des failles de sécurité.

- Priorisation des incidents basée sur l'intelligence artificielleAssurez-vous de toujours être informé des activités à haut risque grâce à une vue priorisée des incidents, plutôt qu'une simple liste d'alertes.

- Protégez les surfaces d'attaque les plus vulnérables de vos clients

- Email Security (Perception Point)

- Entra ID

- Applis de collaboration Microsoft 365 : SharePoint, OneDrive, Teams

- Bénéficiez de près de 300 intégrations supplémentaires pour votre pile technologique

- Gestion des informations et des événements de sécurité (SIEM)

- Gestion et surveillance à distance (RMM)

- Automatisation des services professionnels (PSA)

Un partenaire qui place les MSP au premier plan et joue la carte de votre réussite

Nos partenaires sont les premiers à bénéficier des nouvelles solutions et innovations. Nous les aidons également par une assistance technique, marketing et commerciale et leur proposons des formations via le programme Partenaires Acronis #CyberFit. Leader du marché de la cybersécurité pour les MSP, Acronis se focalise sur votre réussite sans aucune concurrence avec vous.

Acronis Professional Services

L'infrastructure informatique de votre entreprise est complexe ? Vos ressources informatiques sont limitées ? Acronis Professional Services peut vous aider en ce qui concerne la conception, l'intégration, l'implémentation et le fonctionnement continu de votre solution Acronis.

Services de conseil

Tirez parti de l'expérience d'Acronis pour accélérer la rentabilisation de vos investissements dans les produits Acronis.- Exclusive

Services de déploiement

Grâce aux services de déploiement d'Acronis, vous bénéficiez au plus vite de services de protection des données, de migration et de reprise d'activité après sinistre. Services d'audit

Diminuez les coûts de maintenance et travaillez sereinement en sachant que les données de vos clients sont protégées conformément aux bonnes pratiques du secteur et d'Acronis.Services de formation

Permettez à vos collaborateurs de se former à nos services de protection des données, de migration et de reprise d'activité après sinistre, pour soutenir plus efficacement vos clients.

Ressources

- Fiche techniqueAcronis Cyber Protect Cloud

- Fiche techniqueAcronis Cyber Protect Cloud avec Security + XDR

- Manuel d'informationCyber protection pour les MSP dans le cadre NIST avec Acronis

- Présentation de solution8 cas concrets d'utilisation d'Acronis XDR par les MSP

- Présentation graphiqueMSP : comment stimuler la croissance de votre activité avec Acronis XDR

Comparez nos suites de protection et choisissez celle qui répond le mieux à vos besoins

Avec Acronis, la consolidation et la centralisation de la gestion des services sont plus simples et abordables que jamais. Élargissez votre portefeuille pour offrir une protection complète, qui renforce la résilience des entreprises et de leurs données face aux cybermenaces actuelles.

Acronis EDR

Utilisez les technologies de cyberprotection d'Acronis pour détecter et neutraliser les menaces avancées sur les terminaux, en profitant notamment de l'analyse guidée par l'intelligence artificielle et de la neutralisation en un clic, et bénéficiez d'une tarification modulaire.Acronis XDR

Déployez les technologies primées de protection des terminaux d'Acronis avec visibilité et réponse (incluant la restauration intégrée) sur les surfaces d'attaque les plus vulnérables : e-mail, identité, applications de collaboration Microsoft 365.

| Détection basée sur les comportements | | | |

| Évaluation des vulnérabilités | | | |

| Contrôle des terminaux | | | |

| Sauvegarde de fichiers et de systèmes complets | | | |

| Inventaire des ressources (avec Advanced Management) | | | |

| Gestion des correctifs (avec Advanced Management) | | | |

| Score #CyberFit (évaluation du niveau de sécurité) | | | |

| Connexion à distance (avec Advanced Management) | | | |

| Correction avec restauration d'images complètes | | | |

| Continuité des activités (avec Advanced Disaster Recovery) | | | |

| Filtrage des URL | | | |

| Prévention des exploits | | | |

| Flux de cyberveille en temps réel | | | |

| Recherche de menaces – Accès anticipé | | | |

| Liste d'autorisation automatisée et personnalisable en fonction de profils | | | |

| Collecte de données d'investigation numérique | | | |

| Surveillance des événements | | | |

| Corrélation automatisée des événements | | | |

| Assistant GenAI (Acronis Copilot – accès anticipé) | | | |

| Priorisation des activités suspectes | | | |

| Rapports des incidents générés par l'intelligence artificielle | | | |

| Visualisation et interprétation automatisées de la chaîne d'attaque avec le cadre MITRE ATT&CK® | | | |

| Réponse aux incidents en un clic | | | |

| Confinement des menaces, dont mise en quarantaine et isolement des terminaux | | | |

| Guides tactiques de réponse automatisée | | | |

| Recherche intelligente des indicateurs de compromission, dont menaces émergentes | | | |

| Rétablissement spécifique aux attaques | | | |

| Protection contre les ransomwares avec rétablissement automatique | | | |

| Intégration avec les applis Microsoft 365 (SharePoint, OneDrive, Teams et Outlook, Entra ID) | | | |

| Intégration avec Advanced Email Security (télémétrie des e-mails) | | | |

| Intégration avec Collaboration App Security (télémétrie des applications Microsoft 365) | | | |

| Supression des pièces jointes ou des URL malveillantes | | | |

| Recherche d'éléments malveillants dans les boîtes aux lettres | | | |

| Blocage des adresses e-mail malveillantes | | | |

| Fermeture de toutes les sessions d'utilisateur | | | |

| Réinitialisation forcée du mot de passe du compte utilisateur à la prochaine connexion | | | |

| Suspension de compte utilisateur | | | |

| Service MDR | | | |

| API publique pour EDR | | | |

Live-Webinar

Étendez vos services grâce aux packs de protection Advanced

Ajoutez d'autres composants puissants afin de renforcer davantage vos services grâce aux packs de protection Advanced et à des fonctionnalités de cyberprotection uniques. Contrôlez vos dépenses en payant uniquement pour les fonctionnalités dont vos clients ont besoin.

- Security + XDRConçu pour les fournisseurs de services, Acronis EDR simplifie la sécurité des terminaux : la solution permet de détecter, d'analyser et de neutraliser rapidement les attaques avancées, tout en assurant efficacement la continuité des activités. Éliminez les coûts et la complexité qu'impliquent plusieurs solutions spécialisées et offrez à votre équipe une solution de cyberprotection complète, simple à gérer et à déployer.

- Priorisation des incidents de sécurité

- Interprétations des attaques guidées par l'intelligence artificielle

- Continuité des activités avec sauvegarde et restauration intégrées

- Acronis RMMSimplifiez et automatisez vos tâches de routine à l'aide de scripts et éliminez rapidement les failles de sécurité dans l'infrastructure de vos clients grâce à la gestion des correctifs. Bénéficiez d'une visibilité sur la protection des données et des ressources logicielles de vos clients afin de simplifier le suivi quotidien et la planification des opérations, mais aussi d'améliorer la disponibilité des clients grâce à la surveillance de l'intégrité des disques.

- Scripts de cyberprotection

- Gestion automatisée des correctifs

- Surveillance de l'intégrité des disques

- AutomationOptimisez votre activité de MSP grâce à une plate-forme intégrée unique qui automatise les workflows, améliore les interactions client et fournit des informations en temps réel sur votre activité. Elle favorise la prise de décisions éclairées basées sur les données et une utilisation plus intelligente des ressources pour faciliter la gestion et optimiser la relation client.

- Automatisation hautes performances

- Précision des prévisions

- Rentabilité exceptionnelle

- Advanced BackupProtégez les données clients, même entre les sauvegardes planifiées. Étendez les fonctionnalités de sauvegarde à SAP HANA, à Oracle DB, à MariaDB, à MySQL et aux clusters d'application. Vous bénéficiez également d'une visibilité sur l'état de protection des données de l'infrastructure de vos clients.

- Protection continue des données

- Carte de protection des données

- Traitement des données hors hôte

- Disaster RecoveryPermettez à vos clients de reprendre leurs activités en quelques minutes en cas de sinistre en mettant leurs systèmes en ligne sur Acronis Cloud et en les restaurant sur la plate-forme de leur choix, afin de garantir la disponibilité immédiate des données. Simplifiez la reprise d'activité après sinistre et augmentez l'efficacité grâce à l'orchestration, aux runbooks et au basculement automatique.

- Orchestration de la reprise d'activité après sinistre

- Basculement en environnement de production

- VPN site à site

- Email SecurityBloquez les menaces véhiculées par la messagerie, notamment les courriers indésirables, le phishing, le piratage de la messagerie en entreprise (BEC), les menaces persistantes avancées (APT) et les attaques zero-day, en quelques secondes avant qu'elles n'atteignent les utilisateurs finaux. Tirez parti de la technologie de nouvelle génération de Perception Point pour une détection ultrarapide, ainsi qu'un déploiement, une configuration et une gestion aisés.

- Moteurs antiphishing et protection contre l'usurpation d'identité

- Technologies de protection contre le contournement

- Détection dynamique de nouvelle génération des menaces zero-day

- Data Loss Prevention (DLP)Prévenez la fuite des données sensibles des ressources de vos clients via les périphériques et les communications réseau. Simplifiez le provisionnement et la gestion des services DLP en observant les transferts de données sensibles pour aligner automatiquement les stratégies DLP avec les spécificités métier de chaque client.

- Prévention de la perte de données

- Création automatique de stratégies DLP initiales

- Renforcement automatisé et guidé par l'utilisateur des stratégies DLP appliquées

- File Sync and ShareBénéficiez d'un contrôle total sur l'emplacement, la gestion et la confidentialité des données grâce à un service de synchronisation et partage de fichiers incluant un registre des transactions aux fins de notarisation et de signature électronique sur toutes les plates-formes.

- Notarisation de fichiers

- Signatures électroniques incorporées

- Vérification indépendante des fichiers

Questions fréquentes (FAQ)

Qu'est-ce qu'une solution de détection et de réponse étendues (XDR) ?

XDR, pour eXtended Detection and Response, désigne des solutions de cybersécurité qui offrent une protection complète en intégrant et en corrélant des données de télémétrie et des informations de cyberveille provenant de plusieurs sources, notamment les terminaux, les e-mails, les identités, les réseaux, etc. Cette approche permet d'élargir les capacités de détection et de réponse pour lutter plus efficacement contre les menaces, en intégrant des données de plusieurs sources à des analyses de sécurité pour fournir un contexte, corréler des alertes de sécurité, permettre une analyse rapide et une réponse immédiate, et ce, sur des systèmes informatiques variés.

Pourquoi est-il important de proposer un service basé sur XDR ?

Aujourd'hui, les menaces ne se limitent plus aux terminaux, en raison de l'importance croissante des infrastructures SaaS et IoT et des pratiques de télétravail. Le périmètre de sécurité dépasse donc la seule protection des terminaux, qui était la norme ces dernières années.

Pour contrer ces risques et menaces dispersés sur plusieurs vecteurs d'attaque, tels que les terminaux, les e-mails, les identités, etc., les fournisseurs de services doivent proposer des services basés sur XDR à leurs clients, en particulier ceux qui évoluent dans des secteurs à haut risque, tels que la finance, les soins de santé, le secteur juridique, etc., quelle que soit leur taille.

Quels sont les avantages de l'utilisation d'une solution XDR ?

Les solutions XDR (Extended Detection and Response) offrent une plus grande visibilité sur les menaces et les attaques, en vous informant de ce qui s'est passé sur les terminaux, mais également en intégrant des données de télémétrie provenant d'autres sources, telles que les e-mails, les identités, les applications cloud et le réseau, pour vous expliquer en détail comment une attaque a été lancée, comment elle s'est propagée et quels dégâts elle a causés.

Cela permet d'accélérer l'analyse des incidents à grande échelle, sans avoir à corréler manuellement les événements entre différentes solutions de cybersécurité.

De plus, XDR vous permet d'effectuer rapidement des actions de remédiation qui ne se limitent pas à isoler le terminal et à éliminer la menace, mais qui vous offrent également des fonctionnalités de remédiation et d'atténuation des risques, telles que le blocage des pièces jointes malveillantes dans les e-mails, le blocage des adresses e-mail malveillantes, la fermeture des sessions de compte utilisateur, la suspension des comptes utilisateur, etc.

Cette approche globale de la cybersécurité garantit non seulement un niveau de protection maximal contre les menaces avancées et les attaques ciblées, réduisant ainsi les risques pour les clients, mais elle peut également faciliter la mise en conformité et vous aider à rationaliser les efforts d'investigation et de remédiation des incidents, ce qui est impossible avec des solutions de sécurité ponctuelles.

Quelle est la différence entre EDR et XDR ?

Une solution EDR de détection et de réponse sur les terminaux est une technologie qui se concentre sur la corrélation des événements, l'analyse et les informations contextuelles, avec un kit d'outils de réponse aux menaces et attaques ciblant les terminaux.

Une solution XDR de détection et de réponse étendues va plus loin pour garantir une approche plus holistique de la détection et de la réponse, qui ne se limite pas aux terminaux, mais intègre également des données d'autres vecteurs d'attaque, tels que les e-mails, les identités, les applications cloud ou le réseau. Cette approche réduit davantage encore les risques et garantit une protection plus complète, qui s'étend au-delà des terminaux.

Comment choisir une solution XDR ?

Il existe une grande variété de solutions XDR, mais la plupart ont été conçues pour les entreprises, si bien qu'elles sont trop complexes, trop coûteuses et nécessitent trop de ressources pour les fournisseurs de services, avec un délai de rentabilisation long.

Lorsqu'ils choisissent le type de solution XDR à utiliser, les MSP doivent penser aux fonctionnalités qui leur permettront de fournir facilement des services en plus, dans des environnements clients variés et dispersés. Il s'agit par exemple d'une console de gestion SaaS, d'un accès basé sur les rôles, de la gestion multitenant et d'intégrations de tickets.

De plus, en tant que fournisseur de services, vous devez penser à l'évolutivité : pouvez-vous fournir des services en complément de la solution XDR avec vos ressources actuelles ? Attirer de nouveaux clients ne va-t-il pas entraîner des besoins et des coûts de ressources plus élevés ? Des innovations telles que l'analyse des attaques assistée par l'IA, l'expérience générée par l'IA et la réponse aux incidents en un clic, ainsi que l'intégration native de solutions complémentaires des fonctionnalités de cybersécurité standard, ainsi qu'un service MDR peuvent vous aider à rationaliser vos services, à réduire les coûts, les besoins en ressources et le délai de rentabilisation.

Désolé, votre navigateur n'est pas pris en charge.

Il semble que notre nouveau site Web soit incompatible avec la version de votre navigateur. Ne vous en faites pas, la solution est simple ! Pour voir l'ensemble de notre site Web, mettez tout simplement votre navigateur à jour, dès maintenant.