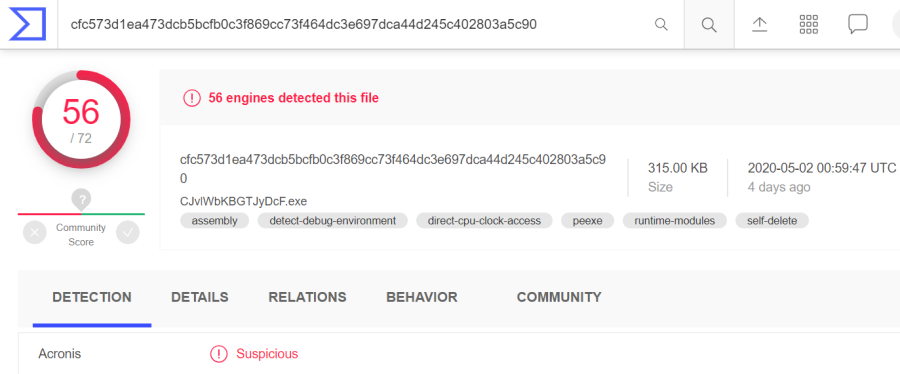

サイバーセキュリティの世界では相変わらず多くの出来事が起こっています。昨今話題となった、いくつかの最新ニュースのサマリをご紹介します。 中国政府におけるCOVID-19に関わる事実の追跡 中国政府は、世界規模の新型コロナウイルス感染症(COVID-19)拡大に関する貴重なデータや一部のアナリストの見解を非公開にし続けていますが、世界中のハッカーはこの情報を狙っています。たとえば、国家的支援を受けているベトナムのハッカー集団、APT32(別名OceanLotus)が中国の国家組織を攻撃し、ウイルス対策や医療研究に関する情報、さらには中国が隠蔽しているとみられる感染者数を暴きだす統計情報を盗み出したとの報道がありました。ベトナムは中国の隣国であり、国内でのウイルス感染拡大を抑制する狙いもあって、攻撃を仕掛けたとみられています。 新型コロナウイルスをテーマにしたフィッシング・キャンペーン 新型コロナウイルスがスピアフィッシング・キャンペーンのテーマに使用される事例が続いており、マルウェアのアーカイブファイル(SHA256: cfc573d1ea473dcb5bcfb0c3f869cc73f464dc3e697dca44d245c402803a5c90)を添付した詐欺メールでFormbookが拡散されています。

出典:Virustotal.com

パンデミックをテーマにした新しいフィッシングメールで、Formbookと呼ばれるトロイの木馬が埋め込まれた偽物のアプリケーションが学校教員に配信されています。Formbookはインターネットブラウザのウェブフォームからログイン情報を盗み出す機能を持った、フォーム取得型ソフトウェアであり、2016年2月からハッキングフォーラムにおいて告知されています。 興味深いことに、攻撃者は解析や検出を逃れる手段としてサンドボックスによる検知や仮想マシン検出、ステガノグラフィ、XORによる暗号化といったさまざまな技術を取り入れペイロードを隠蔽することにより、効率的にWindows Defenderを回避しているのです。 Formbookキャンペーンの背後にいる犯罪者たちは生物医学系企業を攻撃し、金融資産、機密性の高い個人情報、知的財産を盗もうとしていることも明らかになっています。

Trickbotを使った新たな攻撃キャンペーンでも、新型コロナウイルス感染症の世界的流行に対する弱みに付け込んで、「Family and Medical Leave of Act 22.04.doc」(SHA256: 875d0b66ab7252cf8fe6ab23e31926b43c1af6dfad6d196f311e64ed65e7c0ce)と題した悪意のある文書が拡散されています。参考までに、Family Medical Leave Act(FMLA:家族・医療休暇法)は、医療のために休暇を取得する権利を従業員に認めることを定めた法律です。

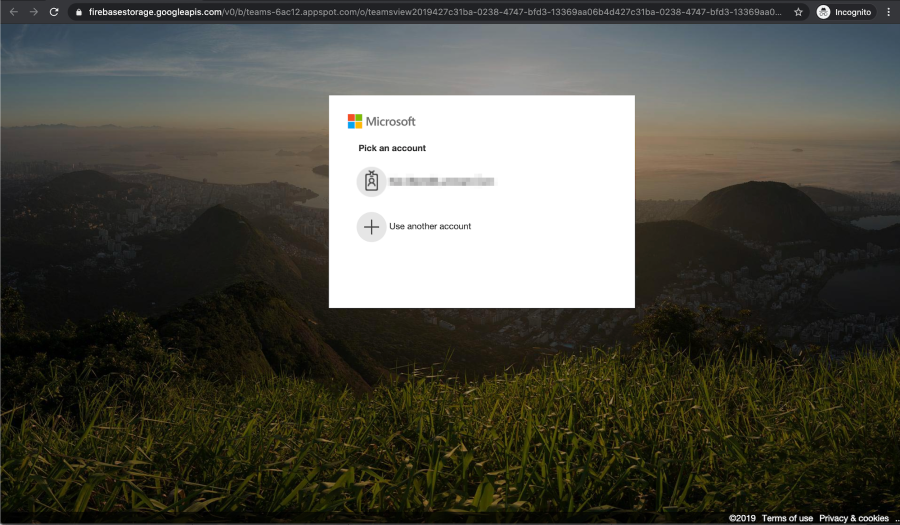

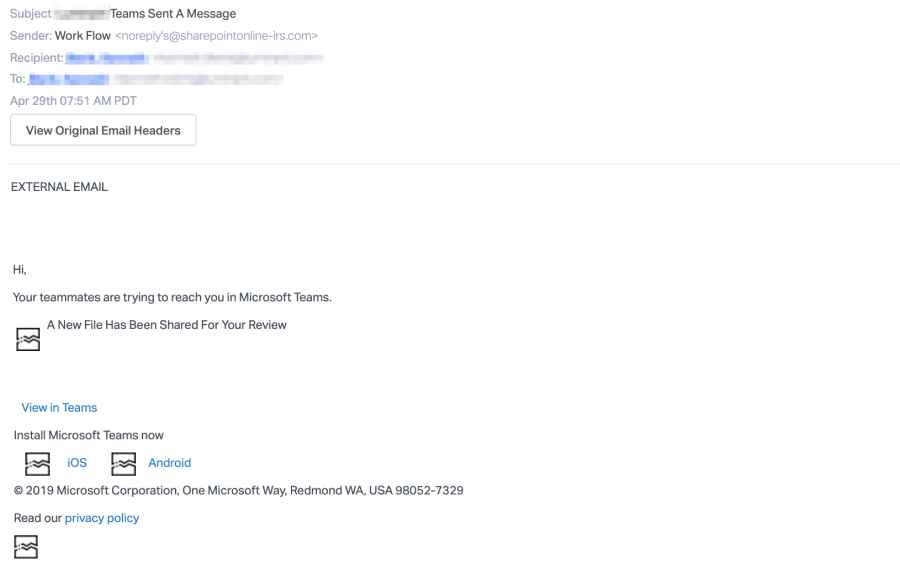

新型コロナウイルスを検出するAIテクノロジをハッカーが強奪 CT画像を基に新型コロナウイルス感染症を96%の精度で診断できるAIの開発に成功したとする中国企業Huiying Medicaが、ハッカーによる攻撃を受けたとされています。サイバーセキュリティ企業Cybleによると、「THE0TIME」と名乗るハッカーがダークウェブでHuiying Medicalのデータを公開して販売しています。ユーザー情報、ソースコード、実験に関する報告書が含まるとみられるこのデータは、4ビットコイン(約3万ドル)の希望価格で提示されています。 Microsoft 365のユーザーがMicrosoft Teamsを名乗る偽の通知により攻撃を受ける 最大5万人のMicrosoft 365ユーザーがフィッシングメールによる攻撃を受けました。この電子メールにはMicrosoft Teamsからの偽の通知が含まれており、通知に記載されたURLをクリックすると偽のMicrosoft 365ログインページに誘導される仕組みになっています。

Microsoftのファイル共有サービスへのフィッシング攻撃 2020年第1四半期に、Microsoftのファイル共有サービスであるSway、SharePoint、OneNoteなどが、金融サービス会社、法律事務所、不動産団体を標的とした複数の小規模なフィシング・キャンペーンを通じて攻撃されました。Swayのサービスを悪用することからPerSwaysionと呼ばれる攻撃は、3段階で行われます。まず、Microsoft 365のファイル共有に関する通知をかたった悪意のあるPDFファイルを添付したフィッシングメールを送信します。このPDFファイルには、「Read Now(今すぐお読みください)」というハイパーリンクが埋め込まれています。そして、そのリンクをクリックすると、Microsoftのファイル共有サービス(特にSway)で、別の偽りのドキュメントが開きます。このドキュメントにも「Read Now」リンクが張ってあり、これをクリックすると偽のMicrosoftサインインページに誘導され、認証情報が盗み出されるようになっています。 Shade/Troldeshランサムウェアの複合化キーを公開 ShadeやTroldeshと呼ばれるランサムウェア攻撃の首謀者であるサイバー犯罪集団が、2019年末に操作を停止した後、75万件の復号化キーを公開していました。いずれかの攻撃にあった被害者は、身代金を支払わなくても復号化キーを入手できる可能性があります。暗号化されたファイルの拡張子が以下のいずれかの場合は、GitHubでShadeTeamプロジェクトのサイト上で確認し、手順に従ってファイルを復号化してください。

xtbl, ytbl, breaking_bad, heisenberg, better_call_saul, los_pollos, da_vinci_code, magic_software_syndicate, windows10, windows8, no_more_ransom, tyson, crypted000007, crypted000078, rsa3072, decrypt_it, dexter, miami_california

Acronis について

Acronis は、2003 年にシンガポールで設立されたスイスの企業で、世界 15ヵ国にオフィスを構え、50ヵ国以上で従業員を雇用しています。Acronis Cyber Protect Cloud は、150の国の26の言語で提供されており、21,000を超えるサービスプロバイダーがこれを使って、750,000 以上の企業を保護しています。