Acronis Cyber Protect wyróżnia się w zdalnym monitorowaniu i zarządzaniu urządzeniami końcowymi, szczególnie dla przedsiębiorstw z konwergencją IT-OT, dzięki kilku kluczowym funkcjom:

1. Centralny nadzór: Zapewnia scentralizowany pulpit nawigacyjny do monitorowania i zarządzania wszystkimi urządzeniami końcowymi, w tym urządzeniami IT i OT, oferując ujednolicony widok stanu bezpieczeństwa w całym przedsiębiorstwie.

2. Aktywne monitorowanie: Ciągle śledzi stan zdrowia i bezpieczeństwa każdego urządzenia końcowego, wykrywając anomalie, które mogą wskazywać na zagrożenia cybernetyczne lub awarie systemu, co ma kluczowe znaczenie dla operacyjnych komponentów technologicznych.

3. Automatyczne alerty: Konfigurowane alerty powiadamiają zespoły IT o problemach w czasie rzeczywistym, umożliwiając natychmiastowe działanie w celu ochrony wrażliwych systemów operacyjnych i ograniczenia ryzyka.

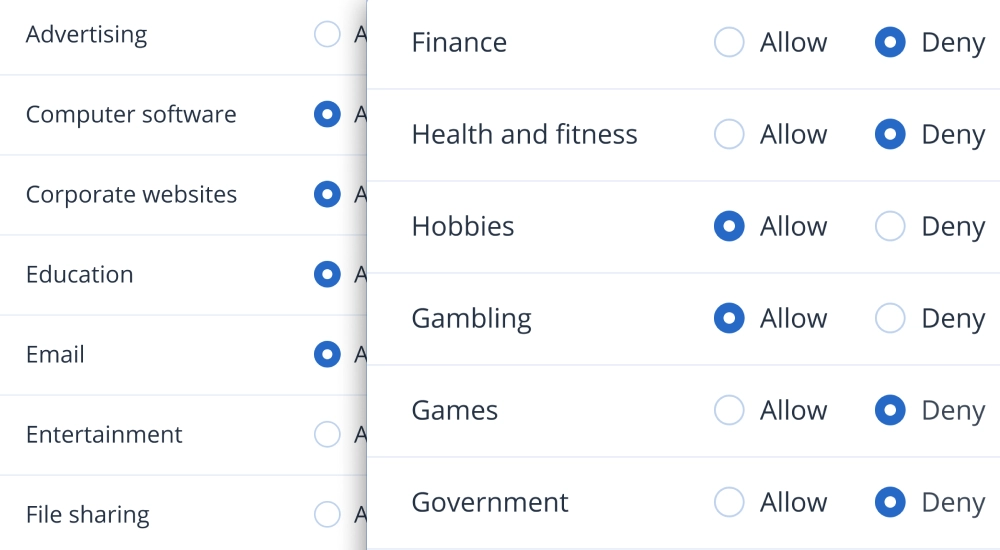

4. Egzekwowanie zasad: Egzekwuje zasady bezpieczeństwa w różnych urządzeniach końcowych, zapewniając, że zarówno systemy IT, jak i technologie operacyjne, takie jak systemy SCADA, sterowniki PLC i inne przemysłowe systemy sterowania, spełniają te same wysokie standardy bezpieczeństwa.

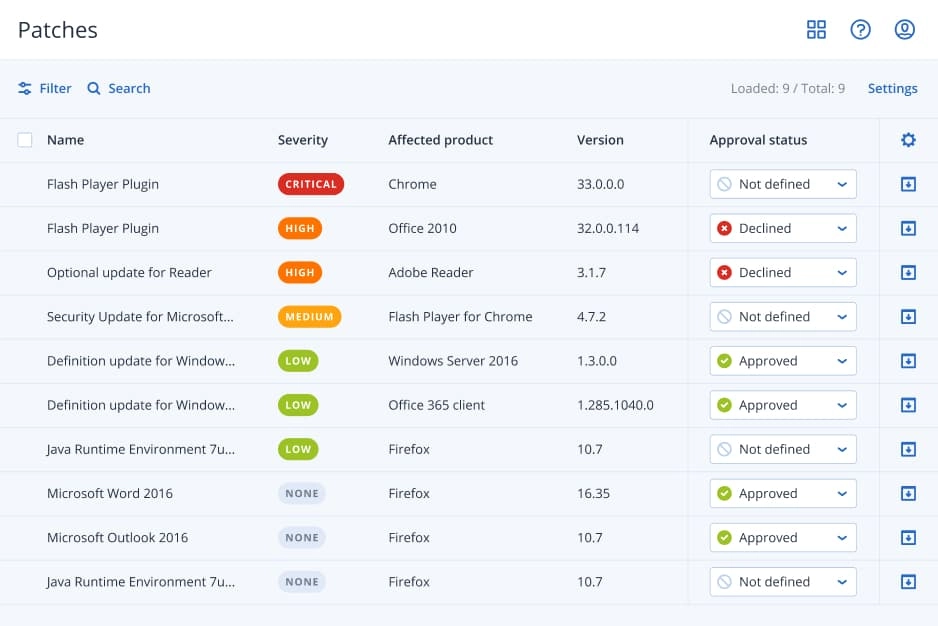

5. Zarządzanie poprawkami: Zarządza i wdraża poprawki zdalnie, szybko usuwając luki w zabezpieczeniach i zapewniając, że zarówno tradycyjne środowiska IT, jak i specjalistyczny sprzęt OT są aktualne z najnowszymi poprawkami bezpieczeństwa.

6. Zdalna pomoc: Ułatwia zdalne wsparcie i pomoc dla dowolnego urządzenia końcowego w sieci, co jest szczególnie korzystne w przypadku rozwiązywania problemów i konserwacji urządzeń OT, które często są rozproszone w różnych lokalizacjach.

7. Skalowalność: System został zaprojektowany do skalowania wraz z przedsiębiorstwem, zarządzając rosnącą liczbą urządzeń końcowych bez uszczerbku dla wydajności lub kontroli.

8. Integracja z istniejącymi systemami: Płynnie integruje się z istniejącymi systemami i procesami zarządzania, zapewniając lepszą widoczność i kontrolę bez zakłócania bieżących operacji.

Skupiając się na tych aspektach, Acronis Cyber Protect zapewnia, że przedsiębiorstwa ze złożonymi środowiskami IT-OT mogą skutecznie monitorować, zarządzać i chronić swoje urządzenia końcowe za pomocą jednej platformy, zmniejszając złożoność i zwiększając wydajność operacyjną.