Acronis Cyber Protect zeichnet sich durch mehrere wichtige Funktionen im Bereich Remote-Endpunkt-Überwachung und -Verwaltung aus, insbesondere für Unternehmen mit IT-OT-Konvergenz:

1. Zentraler Überblick: Bietet ein zentrales Dashboard für die Überwachung und Verwaltung aller Endpunkte, einschließlich IT- und OT-Geräten, und ermöglicht so einen einheitlichen Überblick über den Sicherheitsstatus im gesamten Unternehmen.

2. Aktive Überwachung: Verfolgt kontinuierlich den Zustand und Sicherheitsstatus jedes Endpunkts und erkennt Anomalien, die auf Cyberbedrohungen oder Systemausfälle hinweisen können, was für betriebliche Technologien entscheidend ist.

3. Automatisierte Warnmeldungen: Konfigurierbare Warnmeldungen benachrichtigen IT-Teams in Echtzeit über Probleme. So können Sie sofortige Maßnahmen zum Schutz sensibler Betriebssysteme ergreifen und Risiken mindern.

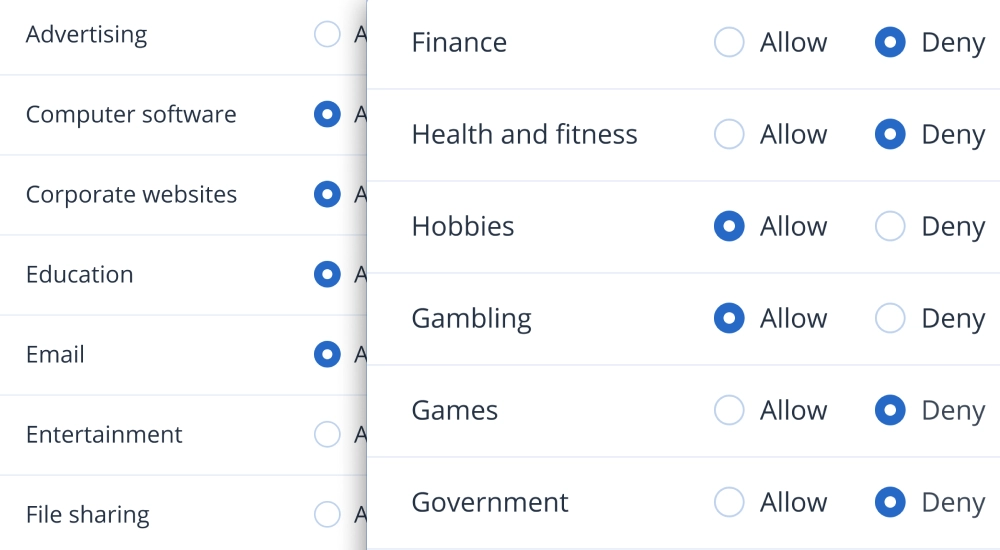

4. Richtliniendurchsetzung: Setzt Sicherheitsrichtlinien über verschiedene Endpunkte hinweg durch und stellt sicher, dass sowohl IT-Systeme als auch Betriebstechnologien wie SCADA-Systeme, SPS und andere industrielle Steuerungssysteme die gleichen hohen Sicherheitsstandards einhalten.

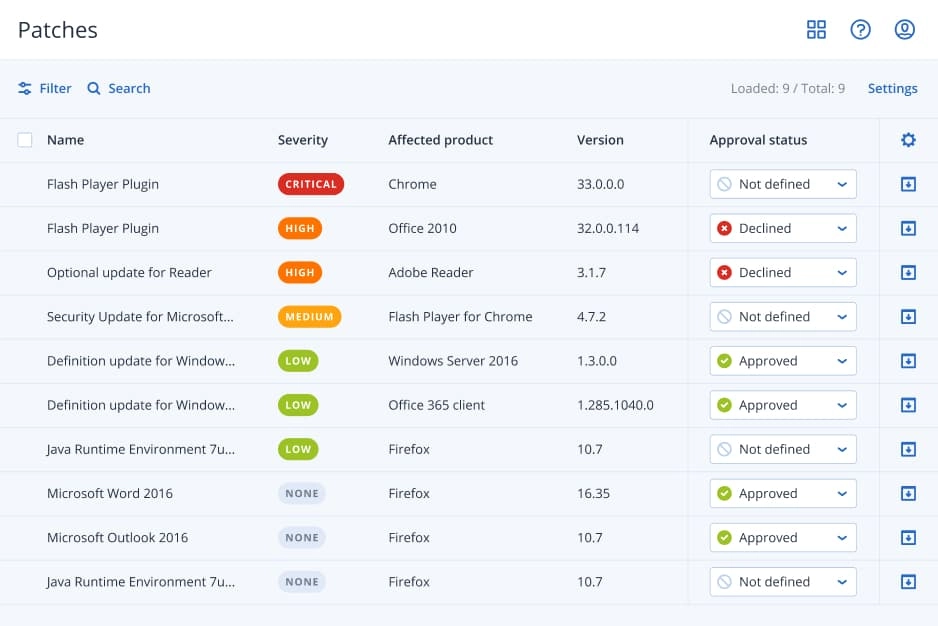

5. Patch-Verwaltung: Verwaltet und stellt Patches aus der Ferne bereit, um Schwachstellen schnell zu beheben und sicherzustellen, dass sowohl klassische IT-Umgebungen als auch spezielle OT-Geräte mit den neuesten Sicherheitspatches ausgestattet sind.

6. Remote-Unterstützung: Erleichtert die Remote-Unterstützung und -Hilfe für jeden Endpunkt innerhalb des Netzwerks. Dies ist besonders vorteilhaft für die Fehlerbehebung und Wartung von OT-Geräten, die oft über verschiedene Standorte verteilt sind.

7. Skalierbarkeit: Das System ist darauf ausgelegt, dass es mit dem Unternehmen wächst und eine steigende Anzahl von Endpunkten verwaltet, ohne die Leistung oder Kontrolle zu beeinträchtigen.

8. Integration in bestehende Systeme: Lässt sich nahtlos in bestehende Managementsysteme und -prozesse integrieren und bietet so mehr Transparenz und Kontrolle, ohne den laufenden Betrieb zu stören.

Dadurch stellt Acronis Cyber Protect sicher, dass Unternehmen mit komplexen IT-OT-Umgebungen ihre Endpunkte von einer einzigen Plattform aus effektiv überwachen, verwalten und schützen können. Das reduziert die Komplexität und erhöht die betriebliche Effizienz.