En 2020, el 51% de las empresas encuestadas se vieron afectadas por ransomware y se espera que en 2021 una empresa se vea afectada por un ataque de ransomware cada 11 segundos. Desde la llegada de COVID, los ciberdelincuentes han comenzado a atacar nuevas entidades, incluyendo escuelas, proveedores de atención médica/investigadores médicos e instituciones gubernamentales.

Independientemente del tamaño o la industria de su empresa, su organización no es inmune a un ataque de ransomware, lo que hace que sea esencial que su organización implemente software de protección de datos y seguridad cibernética.

Qué es un ataque de ransomware?

Casi el 40% de las víctimas que pagan el rescate nunca recuperan sus datos y el 73% de los que pagan son atacados nuevamente más tarde.

El ransomware es una forma de software malicioso que infecta sus sistemas y cifra sus archivos. El usuario no puede acceder a sus datos hasta que se pague un rescate a cambio de una clave de descifrado. Una vez que se paga el rescate, el usuario solo puede esperar que el atacante proporcione la clave de descifrado y recupere el acceso a sus archivos. En cualquier caso, el rescate debe pagarse al atacante en Bitcoin y normalmente oscila entre unos pocos cientos y miles de dólares.

Una forma de ransomware, el Troyano del SIDA, fue creado por primera vez en 1989 por Joseph L. Popp, un biólogo evolutivo con un doctorado de Harvard, que ahora es conocido como el "padre del ransomware". También conocido como el virus PC Cyborg, el ransomware se lanzó en 20.000 disquetes y se distribuyó a los investigadores del SIDA en más de 90 países. Los discos contenían un programa que podía analizar el riesgo de una persona de contraer el SIDA a través de un cuestionario, pero el disco también contenía un programa de malware que permanecía inactivo hasta que un ordenador se encendía 90 veces.

El Troyano del SIDA consistía en malware que era débil y se eliminaba fácilmente con un software de descifrado, por lo que Popp no recibió mucho dinero. Sin embargo, causó daños, ya que algunas organizaciones médicas y de investigación perdieron un año de trabajo. También preparó el escenario para usar malware para obligar a los usuarios/organizaciones a pagar dinero y popularizó el uso de infecciones de ransomware y futuros ataques de ransomware.

Desde entonces, el uso de ransomware se ha disparado:

- Más del 50% de todas las empresas se vieron afectadas por ransomware en 2020.

- En 2019, los ciberdelincuentes obtuvieron más de $11,5 millardos en pagos de rescate.

- En 2020, la demanda de rescate promedio fue de más de $178.000.

- El rescate promedio para una pequeña empresa es de $5.900.

Cómo funciona el ransomware?

Los correos electrónicos de phishing y las campañas de phishing por correo electrónico son algunas de las técnicas más populares que se utilizan para difundir el ransomware. Estos tipos de correos electrónicos se envían a la víctima y contienen un archivo adjunto. Creyendo que el correo electrónico proviene de una fuente confiable, la víctima hace clic en él y el malware se descarga e instala sin el conocimiento del usuario.

El ransomware también se puede propagar a través de descargas no autorizadas, ataques de abrevadero, publicidad maliciosa y ataques a las redes sociales

- La descarga automática ocurre cuando un usuario visita inocentemente un sitio web infectado donde se descarga e instala el malware sin el conocimiento del usuario.

- Los ataques de abrevadero ocurren cuando un usuario visita un sitio web legítimo, uno que una organización usa con frecuencia, donde un ciberdelincuente ha inyectado software malicioso para obtener acceso al ordenador de un usuario.

- La publicidad maliciosa se produce cuando un atacante inyecta un anuncio en línea malicioso en una red o página web de publicidad legítima.

- Los ataques a las redes sociales utilizan Facebook Messenger y LinkedIn para dirigir a las personas a sitios web maliciosos que contienen malware. Los ataques de redes sociales más modernos incluyen imágenes en Facebook Messenger que parecen archivos jpeg pero usan una extensión doble. Son archivos HTA o IS reales.

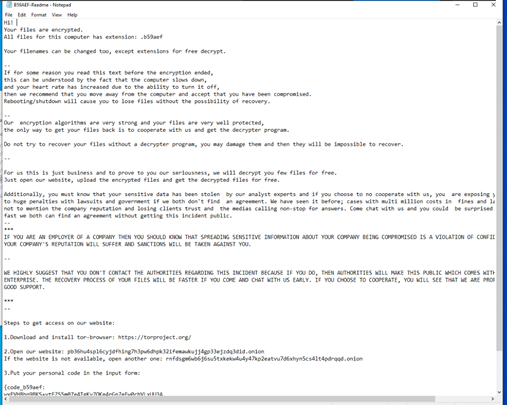

Una vez que el malware infecta el ordenador, todos los archivos del usuario se cifran y no se pueden descifrar sin la clave de descifrado, que está en poder del atacante. El usuario ve un mensaje como este:

En la mayoría de los casos, el atacante exige un pago en forma de criptomoneda, como Bitcoin, para proporcionar la clave para que el usuario pueda descifrar sus archivos. En otros casos, el atacante roba información confidencial o sensible antes de cifrar los archivos y luego amenaza con divulgar públicamente esa información si no se paga el rescate, un ataque conocido como doxware o leakware.

El Ransomware como Servicio (RaaS, por sus siglas en inglés) ofrece un nuevo modelo de ingresos para los desarrolladores de ransomware. Con RaaS, un desarrollador puede vender o arrendar sus variantes de ransomware a afiliados que luego las utilizan para atacar empresas y consumidores. Ahora, las personas sin conocimientos técnicos pueden utilizar ransomware, lo que ha generado un fuerte aumento en el número de atacantes y ataques de ransomware.

Cuáles son los objetivos de ransomware más comunes?

Ningún individuo u organización es inmune a un ataque de ransomware. Los atacantes emplean varios métodos y están introduciendo nuevos métodos de ataque todos los días. Algunos ejemplos son:

- Los atacantes buscan oportunidades fáciles, como individuos, Pequeñas y Medianas Empresas (SMB, por sus siglas en inglés) o escuelas y universidades que no cuentan con expertos en seguridad en su personal. Los atacantes asumen, con razón, que estas organizaciones tienen vulnerabilidades en el sistema, especialmente cuando se trata de amenazas modernas.

- Alternativamente, los atacantes apuntarán específicamente a una organización debido a la naturaleza sensible de los archivos (por ejemplo, organizaciones de atención médica y agencias gubernamentales) y al hecho de que la organización necesita acceso a esos archivos para operar. Por esa razón, el atacante asume que la organización estará más dispuesta a pagar el rescate en lugar de perder los archivos o que los archivos se filtren al público.

- Los atacantes también aprovecharán las nuevas tecnologías. Por ejemplo, cuando los bancos y los minoristas comenzaron a ofrecer servicios móviles en línea a los consumidores, los atacantes sabían que los consumidores tienden a tener dificultades para usar nuevas tecnologías y aplicaciones, lo que las convierte en una oportunidad perfecta para un ataque de ransomware.

Ejemplos de grandes ataques de ransomware

El daño global estimado de los ataques de ransomware aumentó de un estimado de $1 millardo en 2016 a $20 millardos en 2020. Aquí hay una lista de los principales ataques de ransomware desde 2016 hasta 2019.

2016: una cepa de HDDCrypter infectó los sistemas de transporte de San Francisco y exigió 100 bitcoins o $70.000 en rescate.

2017: una versión actualizada de WannaCry infectó al Servicio Nacional de Salud del Reino Unido, Telefónica y otros objetivos al explotar EternalBlue, una vulnerabilidad que Microsoft parcheó más tarde en 2017. En total, WannaCry demanda $300 en bitcoins de más de 300.000 organizaciones en todo el mundo.

2017: NotPetya primero atacó a los distribuidores de energía en Ucrania y los Países Bajos y luego atacó al gobierno de Ucrania y las oficinas de las multinacionales en España.

2017: un brote de BadRabbit atacó a organizaciones ucranianas y rusas a través de ataques mediante descargas ocultas. Se exigió un rescate de 5 Bitcoins a cientos de víctimas.

2018: una variante de ransomware SamSam atacó los ordenadores del Departamento de Transporte de Colorado (CDOT, por sus siglas en inglés) que ejecutan el sistema operativo Windows y el software McAfee AV. Trabajando con el FBI, el CDOT recuperó sus sistemas de copias de seguridad, pero fue infectado por otra variante de SamSam solo un mes después.

2018: el ayuntamiento de Atlanta tenía varios sistemas orientados al cliente infectados por lo que se creía que era otro ataque de SamSam. El ayuntamiento planeaba pagar un rescate de $51.000, pero el pago del rescate no fue aprobado por la entonces alcaldesa, Keisha Lance Bottoms. En cambio, el ayuntamiento gastó millones para reconstruir el sistema.

2018: el Puerto de San Diego sufrió un ataque de ransomware causado por otra variante de SamSam, lo que provocó la caída de los sistemas de TI utilizados por el Puerto.

2019: dos gobiernos de Florida, Riviera Beach y Lake City, fueron atacados y pagaron cientos de miles de dólares para recuperar sus datos. Lake City sufrió un ataque triple en el que el malware Emotet descargó el ransomware Trickbot y Ryuk.

2019: veinte agencias del gobierno local de Texas fueron atacadas por un ataque coordinado de ransomware REvil o Sodinokibi.

Aquí hay una lista de algunos de los ataques cibernéticos críticos de ransomware que ocurrieron en 2020 y la variante utilizada:

- Toll Group, con sede en Australia, se vio afectado dos veces por dos variantes diferentes: NetWalker y Nefilim

- Grubman Shire Meiselas & Sacks con sede en Nueva York: REvil

- Universidad de California, San Francisco: NetWalker

- Subcontratista de defensa estadounidense, Westech International: Maze

- Firma multinacional, Garmin: WastedLocker

- Hospital Universitario de Dusseldorf: variante de ransomware no publicada

- LG Electronics y Xerox: Maze

- Fronteras argentinas: NetWalker

El ataque de ransomware en el Hospital Universitario de Dusseldorf resultó en la primera muerte causada por ransomware.

Cómo prevenir un ataque de ransomware?

La prevención del ransomware requiere que su organización aborde los problemas de seguridad desde tres perspectivas, centrándose en las personas, los procesos y la tecnología.

Las personas. Los empleados de su organización deben estar capacitados sobre cómo prevenir ataques de ransomware, para que sigan las mejores prácticas de correo electrónico, eviten los sitios infectados y ejerzan su buen juicio antes de abrir mensajes de texto e instantáneos. La formación debe ser rigurosa y continua.

El proceso. Su organización de TI debe asegurarse de tener implementada una política de seguridad y protección de datos bien pensada y seguir los procedimientos. Por ejemplo, es fundamental que se asegure de que se haga una copia de seguridad de sus sistemas y datos de manera oportuna para que pueda cumplir con los Objetivos de Tiempo de Recuperación (RTO, por sus siglas en inglés) y los Objetivos de Punto de Recuperación (RPO, por sus siglas en inglés). También es imperativo que mantenga actualizado todo el software, tanto los sistemas operativos como las aplicaciones.

La tecnología. Su organización necesita una solución que proteja sus datos con copias de seguridad de imagen completa, identifique y detenga los ataques de ransomware y lo ayude a recuperar sus datos en caso de que un ataque de ransomware tenga éxito. En esta era de trabajo remoto, también debe estar seguro de que la solución protege los escritorios remotos.

Eliminación de ransomware

Para cuando el usuario identifique el ransomware en su ordenador, será demasiado tarde para guardar los datos, pero hay cuatro opciones de eliminación de ransomware que pueden ayudar al usuario a volver a funcionar.

- Puede restaurar el sistema infectado desde una nube o una copia de seguridad de imagen completa fuera de línea. Desafortunadamente, el atacante también puede cifrar o eliminar las copias de seguridad en el sitio, por lo que es posible que no sean de utilidad. Así es como la regla de copia de seguridad 3-2-1 puede salvar el día.

- Existen herramientas de descifrado de ransomware, algunas de las cuales están disponibles sin cargo, y expertos en recuperación de ransomware que se especializan en descifrado de ransomware. Una herramienta de descifrado puede funcionar si el ransomware es una variante anterior y/o no se actualiza con frecuencia. Los especialistas en eliminación de ransomware pueden ser costosos y, nuevamente, no hay garantía de que puedan eliminar el ransomware. Es casi imposible descifrar ransomware sin la clave de descifrado.

- Si no tiene una copia de seguridad de imagen completa protegida, puede optar por formatear el disco duro del ordenador infectado y volver a instalar el sistema operativo y las aplicaciones. Desafortunadamente, con esta opción, se perderán todos los datos.

- Puede optar por pagar el rescate y esperar que el atacante proporcione la clave de descifrado, pero no hay garantías. Desafortunadamente, casi el 40% de las víctimas que pagan el rescate nunca recuperan sus datos y el 73% de los que pagan son atacados nuevamente más tarde.

Acronis Cyber Protect detiene los ataques de ransomware

Acronis Cyber Protect unifica toda la tecnología necesaria (copias de seguridad de imagen completa, almacenamiento en la nube híbrida, inteligencia artificial, cifrado y cadena de bloques) en una única solución que detecta ataques de ransomware, detiene el cifrado, restaura los archivos afectados y garantiza la Seguridad, Accesibilidad, Privacidad, Autenticidad y Seguridad (SAPAS, por sus siglas en inglés) de todos sus sistemas y cargas de trabajo.

La integración única de seguridad cibernética, protección de datos y gestión de protección de puntos finales permite que Acronis Cyber Protect brinde protección proactiva, activa y reactiva, lo que garantiza la mejor seguridad contra ransomware y protección de los puntos finales, sistemas y datos de su organización.

Acerca de Acronis

Acronis es una empresa suiza fundada en Singapur en 2003, con 15 oficinas en todo el mundo y empleados en más de 50 países. Acronis Cyber Protect Cloud está disponible en 26 idiomas y en 150 países, y más de 21,000 proveedores de servicios lo utilizan para brindar protección a más de 750,000 empresas.