Si les attaques par ransomware dévastatrices ont fait trembler le monde entier en 2016 et début 2017, une autre menace les a détrônées fin 2017 en tête des cybermenaces ciblant les particuliers et des entreprises : le cryptominage illicite.

À l'instar des ransomwares, le cryptominage n'est pas un phénomène nouveau : la possibilité d'utiliser des ressources informatiques courantes, sans matériel spécialisé ou particulièrement puissant pour miner des bitcoins existe depuis au moins 2011. Cependant, les cybercriminels n'ont commencé à développer des malwares à ces fins qu'à la suite de l'explosion des cryptomonnaies dans les six derniers mois de 2017.

À cette époque, plusieurs milliers de monnaies numériques basées sur la technologie Blockchain sont apparues. Un grand nombre d'entre elles ont connu un essor fulgurant tant en termes de volume que de capitalisation, certaines pouvant être minées à l'aide de ressources informatiques ordinaires. Le cryptominage est l'un des fondements de toute cryptomonnaie : il fournit la puissance de traitement nécessaire pour vérifier les transactions précédentes dans cette cryptomonnaie, un processus qui assure l'intégrité de la monnaie numérique. Les cryptomineurs utilisent les ressources de leur ordinateur pour résoudre des problèmes mathématiques complexes ; le premier mineur à résoudre le problème est payé pour ses efforts dans la même cryptomonnaie.

Cette activité peut s'avérer lucrative si c'est vous qui êtes payé pour les ressources (puissance de calcul et électricité) que vous avez dépensées pour vérifier une transaction dans une cryptomonnaie quelconque. Cependant, les cybercriminels se sont rendu compte que s'ils infectaient votre ordinateur avec des malwares de cryptominage, ils pouvaient lui déléguer le travail tout en récoltant eux-mêmes les bénéfices. Imaginons qu'ils mènent cette opération sur mille ou un million d'ordinateurs infectés et l'on comprend aisément l'engouement des cybercriminels pour les malwares de cryptominage : ces attaques sont très rentables et les victimes n'ont souvent aucune idée que leurs ressources sont détournées.

Des pirates ingénieux ont compris qu'ils pouvaient potentiellement multiplier leur taux de réussite et leurs profits en regroupant plusieurs types de malwares. L'idée était que si un utilisateur imprudent cliquait sur un lien ou ouvrait une pièce jointe à un e-mail malveillant, il subirait deux infections : un malware de cryptominage et un ransomware. Le cybercriminel n'activerait pas les deux types d'infection à la fois puisqu'un ordinateur dont les fichiers sont cryptés par un ransomware ne peut pas servir de moteur de cryptominage ; il choisirait l'infection à activer en fonction de facteurs tels que la configuration matérielle et logicielle de la machine, sa protection antimalware et la rentabilité potentielle de l'attaque. Ainsi, les malwares de cryptominage sont subitement devenus très populaires auprès des cybercriminels.

Explosion du cryptopiratage en 2018

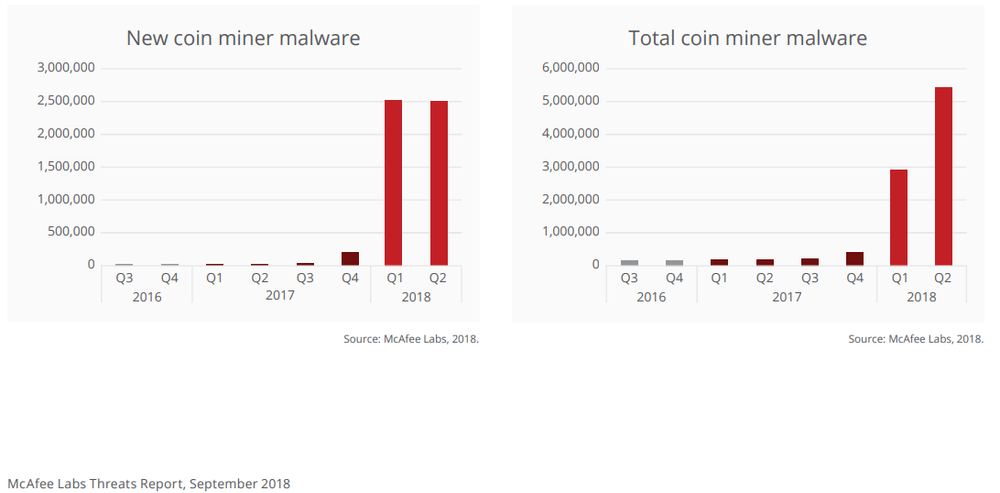

Au premier trimestre 2018, l'éditeur de logiciels antimalware McAfee a détecté plus de 2,9 millions d'échantillons de malwares de cryptominage, soit une progression stupéfiante de 629 % par rapport aux 400 000 échantillons identifiés au quatrième trimestre 2017. Le deuxième trimestre a vu une augmentation de 86 %, ce qui représente plus de 2,5 millions de nouveaux échantillons. TrendMicro a publié des rapports très similaires au cours de la même période, puisque l'éditeur a observé un bond de 956 % de ces attaques par rapport au début 2017.

Pire encore, les malwares de cryptominage n'ont pas seulement été développés en tant qu'applications qui s'exécutent silencieusement sur les machines Windows ou Linux des victimes, mais aussi sous forme de services de minage de cryptomonnaie. Ces malwares installent subrepticement un petit morceau de code JavaScript sur des sites Web. Le code utilise une partie ou la totalité de la puissance de calcul de tout navigateur qui visite le site infecté, enrôlant ainsi la machine pour miner une cryptomonnaie à l'insu du visiteur, dont les ressources système sont consommées sans qu'il en tire un bénéfice.

Cette approche est rapidement devenue très populaire. En novembre 2017, AdGuard, le fabricant d'un plug-in de blocage de publicités pour navigateur très répandu, a annoncé un taux de croissance de 31 % du cryptopiratage au sein du navigateur. Ses recherches ont révélé que plus de 30 000 sites Web utilisaient des scripts de cryptominage tels que Coinhive, qui, selon de nombreux rapports, a affecté une entreprise sur cinq dans le monde entier. En février, Bad Packets Report a identifié 34 474 sites qui exécutent Coinhive, le mineur JavaScript le plus prisé, qui est également utilisé pour des activités de cryptominage légitimes. En juillet 2018, Check Point Software Technologies a signalé que quatre des dix malwares les plus prévalents identifiés étaient des cryptomineurs. Ayant touché près de la moitié des entreprises dans le monde, les malwares de cryptominage représentent aujourd'hui une menace plus grave et prévalente que les ransomwares.

Fonctionnement du cryptominage illicite

Pour infecter leurs cibles avec des malwares de cryptominage, les cybercriminels ont recours à une série de techniques diverses. Ainsi, ils peuvent aussi bien compromettre des ordinateurs personnels et terminaux mobiles individuels qu'infiltrer des sites Web très fréquentés afin de propager le malware à chaque visiteur. Les e-mails de phishing et spearphishing conçus pour inciter les utilisateurs à cliquer sur des liens malveillants ou à ouvrir des pièces jointes malveillantes restent un vecteur d'attaque extrêmement populaire et efficace. Certaines variantes possèdent des fonctionnalités de ver permettant au malware de se propager d'une machine compromise à de nombreuses autres machines sur le même réseau. L'exploit EternalBlue, qui a été utilisé pour multiplier les infections par le ransomware WannaCry et provoquer une épidémie mondiale en 2017, est toujours utilisé par les distributeurs de malwares de cryptominage. Cependant, contrairement aux cibles des attaques par ransomware, la plupart des victimes de cryptominage n'ont aucune idée que leurs ressources sont détournées, si ce n'est une vague impression que leur système ne fonctionne plus aussi efficacement qu'avant.

Les fausses mises à jour logicielles constituent une autre technique d'infiltration prisée des cybercriminels. Prenons comme exemple un malware ayant l'apparence d'une mise à jour légitime d'Adobe Flash Player, qui brouille les pistes en mettant effectivement Flash à jour tandis qu'il délivre sa charge active de cryptominage malveillant. Une autre méthode répandue consiste à injecter un script de minage malveillant dans un site Web légitime ou un bloc de publicités en ligne diffusées sur de nombreux sites Web. Lorsqu'une victime visite le site Web ou que son navigateur charge la publicité en ligne, le processus de cryptominage est lancé et détourne les ressources et les profits à l'insu de l'utilisateur.

Les développeurs de malwares de cryptominage ont tiré les leçons de leurs erreurs initiales. Aujourd'hui, il est beaucoup moins courant de trouver des malwares qui consomment 100 % de la capacité du processeur de la victime, entraînant ainsi un ralentissement notable plus susceptible d'être remarqué par l'utilisateur et de l'inciter à prendre des mesures correctives. Les nouvelles éditions des malwares de cryptominage prennent des mesures plus intelligentes pour dissimuler leur présence : elles n'utilisent qu'environ 20 % des capacités du processeur de la victime, attendent les moments d'inactivité des utilisateurs pour effectuer les calculs les plus gourmands en ressources, etc. Ainsi, ces cryptomineurs peuvent détourner les ressources de la victime sans être détectés pendant très longtemps.

Pire encore, il n'est pas nécessaire d'être un développeur logiciel chevronné pour se lancer dans le minage illicite. À l'instar d'autres kits de malwares, le cryptopiratage en tant que service peut être acheté sur le Dark Web pour 0,50 euros à peine. Par ailleurs, le niveau élevé de confidentialité et d'anonymat inhérent à certaines cryptomonnaies telles que Monero et Zcash compliquent considérablement la traque et l'arrestation des cybercriminels.

Par exemple, Monero utilise un registre public pour créer et suivre l'échange de tokens numériques, mais les transactions sont masquées pour dissimuler la source, la destination et les montants réels de cryptomonnaie transférés. Une étude universitaire récente a révélé que le mineur de cryptomonnaie intégré Coinhive génère 250 000 dollars de Monero chaque mois. Cette même étude, publiée par l'Université technique de Rhénanie-Westphalie située à Aix-la-Chapelle, conclut que Monero représente 75 % de toutes les opérations de minage de cryptomonnaie en navigateur.

Principaux malwares de cryptopiratage

Smominru

Smominru est probablement le botnet (réseau de robots) de cryptominage le plus célèbre. Il est composé de plus de 520 000 machines qui, en janvier 2018, avaient déjà rapporté à leurs propriétaires plus de 3 millions de dollars en Monero grâce à une conception intelligente de perpétuelle régénération automatique. Smominru utilise EternalBlue, l'exploit volé de la NSA qui a également été utilisé dans l'épidémie mondiale de ransomware WannaCry de 2017.

BadShell

Des malwares de cryptopiratage intelligents comme BadShell se dissimulent dans des processus légitimes tels que Windows PowerShell, par l'intermédiaire desquels ils exécutent des scripts de minage malveillants masqués. Peu de programmes antivirus traditionnels détectent la menace, car ils font généralement confiance par défaut aux exécutables signés par Windows tels que PowerShell.

Coinhive

Initialement conçu comme un outil légitime de monétisation de sites Web, et toujours utilisé comme tel, le code de minage de Coinhive représente actuellement la principale menace de cryptopiratage à l'échelle mondiale. Il est intéressant de noter que l'entreprise à l'origine de Coinhive réalise 30 % de toutes les opérations de minage, piratage compris.

MassMiner

MassMiner est un exemple intéressant parce qu'il utilise un grand nombre d'exploits ciblant tout un éventail de vulnérabilités au sein d'une même charge active. L'exploitation de failles non corrigées dans Oracle WebLogic, Windows SMB et Apache Struts a permis aux créateurs de MassMiner de gagner près de 200 000 dollars en moneros.

Prowli

Prowli est un gigantesque botnet composé de plus de 40 000 serveurs Web, modems et autres équipements IoT infectés qu'il utilise pour miner des cryptomonnaies et rediriger les utilisateurs vers des sites malveillants. L'un des composants de Prowli est un ver qui lance des attaques en force pour deviner les mots de passe afin de faciliter la propagation du composant de minage de moneros. Dans certains cas, le botnet installe également des portes dérobées sur les systèmes infectés.

WinstarNssMiner

En mai 2018, WinstarNssMiner a infecté plus de 500 000 systèmes en trois jours. Lorsque ce malware de cryptopiratage détecte un logiciel antivirus efficace sur la machine cible, il reste à l'état latent et ne s'active que sur les systèmes dont les défenses sont plus faibles. Pire encore, si vous essayez de supprimer WinstarNssMiner, il provoque une panne du système infecté.

Protection Acronis True Image contre le cryptopiratage

Dans le cadre de ses efforts de cyberprotection continus, Acronis a suivi l'évolution du cryptominage, au départ phénomène relativement marginal désormais devenu une menace omniprésente à l'échelle mondiale. Afin de protéger nos clients contre les malwares de cryptominage, entreprises comme particuliers, nous avons renforcé les fonctionnalités anti-ransomware d'Acronis Active Protection à l'aide d'une technologie de lutte contre les malwares de cryptominage.

Cette version améliorée d'Acronis Active Protection utilise un algorithme avancé d'apprentissage automatique pour identifier et arrêter tous les processus de cryptopiratage connus qui s'exécutent sous Windows. Lorsqu'il détecte un cryptomineur, Acronis Active Protection informe l'utilisateur administrateur de la machine de l'activité potentiellement illicite. (Dans un premier temps, cette fonctionnalité est uniquement disponible dans notre produit Acronis True Image destiné aux particuliers. Nous prévoyons de l'ajouter à nos produits Acronis Backup destinés aux entreprises dans un avenir proche.)

À propos d'Acronis

Fondée en Suisse en 2003, Acronis est implantée dans 15 pays et emploie des collaborateurs dans plus de 50 pays. Acronis Cyber Protect Cloud est disponible en26 langues dans150 pays et utilisé par plus de21,000 fournisseurs de services pour assurer la protection de plus de750,000 entreprises.