Le renseignement et la surveillance des cybermenaces sont essentiels pour arrêter une cyberattaque moderne. Pourtant, de nombreuses organisations ne disposent pas du personnel, de l'expertise ou du budget nécessaires pour collecter, traiter et analyser les informations requises pour mettre fin aux attaques. Sans accès aux renseignements les plus récents sur les cybermenaces, votre organisation est plus susceptible de subir une attaque.

Cet article traite du renseignement sur les cybermenaces, de la manière dont il est élaboré, des types de renseignements disponibles pour différents publics et des alternatives qui s'offrent à toute organisation qui ne peut pas se charger d'un programme interne de renseignement sur les cybermenaces.

Qu'est-ce que le renseignement et la surveillance des cybermenaces ?

« Le renseignement sur les menaces est une connaissance fondée sur des preuves, y compris le contexte, les mécanismes, les indicateurs, les implications et les conseils exploitables, concernant une menace ou un danger existant ou émergent pour les biens, qui peut être utilisée pour éclairer les décisions concernant la réponse du sujet à cette menace ou à ce danger. » - Gartner

Le renseignement sur les cybermenaces (CTI ) est constitué de données exploitables recueillies et utilisées par les services de cybersécurité et/ou les experts en sécurité d'une organisation pour les aider à mieux comprendre les vulnérabilités, à prendre les mesures appropriées pour stopper une attaque et à protéger le réseau et les points d'accès de l'entreprise contre de futures attaques. Ces données comprennent des informations telles que l'identité de l'attaquant, ses capacités, ses motivations et ses plans d'attaque.

La surveillance des cybermenaces est une solution qui utilise l'intelligence stratégique pour analyser, évaluer et surveiller en permanence les réseaux et les points d'extrémité d'une organisation afin de détecter les signes de menaces pour la sécurité, telles que les intrusions dans le réseau, les ransomwares et autres attaques de logiciels malveillants. Dès qu'une menace est identifiée, le logiciel de surveillance des menaces émet une alerte et l'arrête.

Pourquoi les renseignements sur les cybermenaces sont-ils importants ?

Vous ne pouvez pas arrêter une cyberattaque de manière fiable sans un rapport détaillé sur les menaces. À l'ère du travail à distance, où les employés utilisent des Appareils BYOD et des réseaux non protégés, le CTI est plus important que jamais. Grâce à la veille et à la surveillance des menaces, une organisation dispose de la protection des données la plus solide et des informations nécessaires pour arrêter ou atténuer les cyberattaques. CTI fournit :

- Un aperçu des données, y compris le contexte, pour aider à prévenir et à détecter les attaques

- Des alertes classées par ordre de priorité, qui vous permettent de réagir plus rapidement aux incidents

- Amélioration de la communication, de la planification et des investissements en identifiant les risques réels pour l'entreprise.

Qui peut bénéficier du renseignement sur les cybermenaces ?

Les organisations, grandes et petites, les gouvernements et les États-nations peuvent bénéficier de la CTI. Cependant, rares sont les organisations qui disposent d'analystes en personnel pour analyser le volume d'informations et prendre des décisions sur les données valides et les menaces réelles. Les experts ont estimé qu'il faudrait 8 774 analystes travaillant à temps plein pendant un an pour traiter la même quantité de données sur les événements de sécurité que l'apprentissage automatique (ML) peut traiter dans le même laps de temps.

C'est pourquoi de nombreuses organisations se tournent vers l'intelligence artificielle (IA) et l'apprentissage automatique pour analyser les renseignements tactiques et opérationnels sur les menaces nécessaires à la détection rapide et à la réponse aux incidents afin de satisfaire à une posture de sécurité raisonnable.

Cycle de vie et processus de renseignement sur les cybermenaces

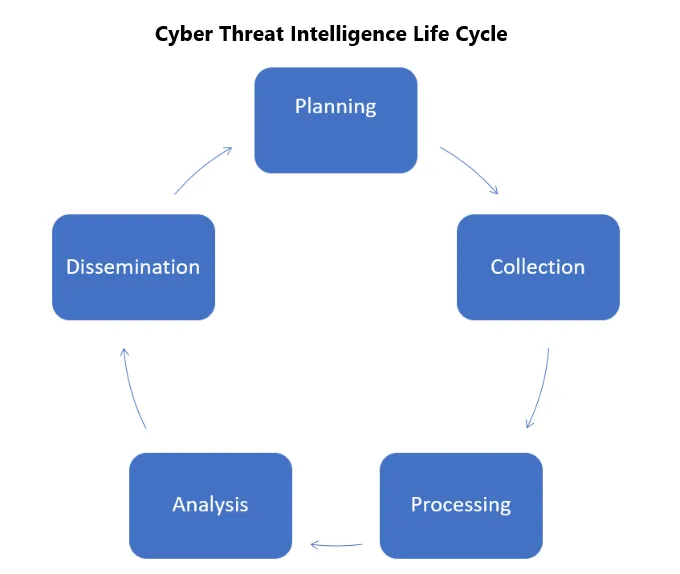

Selon les experts du secteur, le cycle de vie du renseignement sur les cybermenaces, qui transforme les données brutes en renseignements, comporte cinq ou six étapes itératives. La CIA a d'abord développé un processus de cycle de vie en six étapes, tandis que d'autres experts en sécurité ont combiné et condensé le processus de cycle de vie en cinq étapes comme suit :

Cycle de vie du renseignement sur les cybermenaces - planification, collecte, traitement, analyse, diffusion

1. Planification et direction. Au cours de cette phase, le CISO ou le CSO définit les buts et les objectifs du programme de renseignement sur les cybermenaces. Il s'agit notamment d'identifier les informations sensibles et les processus d'entreprise à protéger, les opérations de sécurité nécessaires pour protéger les données et les processus d'entreprise, et d'établir des priorités quant aux éléments à protéger.

2. Collection. Les données sont recueillies à partir de sources multiples, telles que les flux de sources ouvertes, les renseignements sur les menaces en interne, les communautés verticales, les services commerciaux et les renseignements sur le dark web.

3. Traitement. Les données collectées sont ensuite traitées dans un format approprié pour une analyse ultérieure.

4. Analyse. À cette étape, les données sont combinées à partir de différentes sources et transformées en renseignements exploitables afin que les analystes puissent identifier des modèles et prendre des décisions éclairées.

5. Diffusion. L'analyse des données sur les menaces est ensuite publiée de manière appropriée et diffusée auprès des parties prenantes ou des clients de l'entreprise.

Nous appelons ce processus « cycle de renseignement sur les cybermenaces » car la lutte contre les attaques numériques n'est pas un processus unique, mais un processus circulaire qui prend chaque cyber expérience et l'applique à la suivante.

Qu'est-ce que la modélisation des cybermenaces ?

La modélisation des cybermenaces est une pratique visant à optimiser la sécurité des réseaux. Pour cela, il faut localiser les vulnérabilités du système, identifier des objectifs clairs et développer une stratégie pour contrer les effets potentiels des cyber-attaques contre une application ou un système informatique.

Bien qu'elle puisse être exécutée à n'importe quel stade du développement, elle porte le plus de fruits si elle est réalisée au début d'un projet. La logique est la suivante : plus tôt vous identifiez les nouvelles vulnérabilités, plus il sera facile d'y faire face. D'autre part, si les points faibles ne sont pas pris en compte, ils peuvent se transformer en graves problèmes de sécurité à l'avenir.

Cette approche permet à votre équipe informatique de se plonger dans les dangers potentiels pour votre système et la manière dont ils peuvent avoir un impact sur votre réseau. Les professionnels de la cybersécurité peuvent utiliser cette pratique pour fortifier tous les points d'entrée potentiels, appliquer la sécurité des applications en fonction des points faibles potentiels et protéger les environnements de l'Internet des objets.

La procédure de modélisation des menaces dépend du système examiné. Néanmoins, toute organisation dépendant de la technologie peut en bénéficier. La modélisation des menaces permet aux professionnels de la sécurité d'affiner les attaques particulières visant un système spécifique. Cela élimine toute confusion potentielle et permet aux équipes de se concentrer uniquement sur celles capables d'affecter votre entreprise. Forte de ces connaissances, votre équipe de sécurité pourrait défendre le système de l'entreprise bien avant qu'une attaque ne l'affecte.

Cependant, la modélisation des menaces nécessite un processus approfondi pour optimiser vos cyberdéfenses jusqu'au bout. Dans la section suivante, nous examinerons les étapes nécessaires pour que la modélisation des menaces profite au maximum à votre entreprise. Tous peuvent « agir » individuellement car ce sont des processus indépendants. Néanmoins, les exécuter ensemble permet d'obtenir la vision la plus complète de tout scénario potentiellement dommageable.

Passons maintenant en revue les étapes.

Étapes d'une modélisation complète des menaces

Les étapes d'une modélisation solide des menaces peuvent être simplifiées en préparation, examen, mise en œuvre et révision. Cependant, tous ces éléments dépendent d'une série de questions pour fonctionner de manière optimale.

Vous trouverez ci-dessous une liste de questions que les chasseurs de menaces doivent se poser avant de conclure à un modèle de menace définitif.

- Quels modèles de menace sont les mieux adaptés à votre entreprise ?

Pour répondre à cette question, il faut inspecter les transitions de flux de données, les classifications de données et les diagrammes d'architecture pour arriver à un modèle de réseau virtuel à protéger.

- Quels sont les inconvénients ?

Pour celle-ci, vous devez rechercher les principales menaces qui pèsent sur votre réseau et vos applications.

- Que faire face à une cyberattaque potentielle ?

Pour cette question, vous devrez identifier la meilleure façon de contrer des vulnérabilités spécifiques et les scénarios dans lesquels les acteurs de la menace exploitent ces vulnérabilités.

- Quelle est la performance du modèle de menace ?

Les entreprises doivent assurer le suivi des processus de contre-attaque afin de déterminer leur qualité, leur efficacité et leur faisabilité. Un examen approfondi des performances du modèle pourrait catalyser un meilleur processus de planification et accélérer vos progrès.

Pour regrouper les questions en une liste d'étapes, vous pouvez consulter la liste ci-dessous.

1. Décrire les problèmes de sécurité d'un système, d'une application ou d'un processus spécifique.

2. Dressez une liste de suggestions de menaces potentielles qui doivent être vérifiées en fonction de l'évolution des conditions dans le temps.

3. Dressez une liste concrète des menaces.

4. Dressez une liste des actions de remédiation et d'élimination.

5. Suivre et évaluer les méthodes utilisées pour déterminer leur taux de réussite et leur validité en fonction de l'évolution des menaces

Maintenant que vous connaissez les grandes lignes de la modélisation des menaces, examinons le processus de modélisation des menaces de manière un peu plus approfondie.

Le processus de modélisation des menaces

Comme nous l'avons mentionné, la modélisation des menaces permet de définir les actifs d'une organisation, d'identifier le rôle des applications dans le contexte général et d'établir un profil de sécurité pour des applications spécifiques.

Le processus se poursuit par l'identification et la hiérarchisation des menaces potentielles. Ensuite, les professionnels de la sécurité peuvent utiliser les données recueillies (et les conclusions) pour classer les événements potentiellement dangereux et déterminer les actions à entreprendre pour résoudre les problèmes.

En substance, la modélisation des menaces consiste à prendre du recul pour accéder aux actifs numériques et réseau d'une entreprise, à identifier les menaces externes et internes, à déterminer les indicateurs malveillants existants et à concevoir un plan pour s'en protéger. (ou pour récupérer des informations sensibles en toute sécurité si une menace parvient à pénétrer les défenses de l'entreprise)

De la même manière qu'une « kill chain » décrit la structure d'une attaque dans l'armée, vous pouvez créer une « cyber kill chain » pour comprendre comment les attaquants pensent et les contrer de manière proactive.

Ci-dessous, nous allons décomposer le processus de modélisation des menaces en plusieurs étapes afin que vous puissiez les suivre plus facilement.

N'oubliez pas que chaque processus individuel est unique et dépend du réseau, des préférences de l'entreprise et des problèmes qui se posent. Toutefois, l'approche de base reste assez concrète.

1. Créer une conception sécurisée, un modèle de réseau ou un système de défense des applications.

2. Veillez à ce que les ressources soient investies aussi efficacement que possible afin d'éviter les dépenses inutiles. (que ce soit sous la forme de plus d'argent ou d'un plus grand nombre de personnes affectées à une tâche)

3. Faites de la sécurité une priorité absolue. Dans la plupart des cas, une sécurité solide l'emporte sur la rentabilité à court terme, car un système sécurisé apportera plus de bénéfices à long terme. (et les gardera efficacement tant qu'il sera opérationnel)

4. Informer les parties prenantes du développement du système.

5. Indiquez toutes les menaces potentielles pour le système.

6. Identifier les exigences de conformité en fonction du système ou de l'application spécifique concerné.

7. S'assurer que toutes les mesures prises sont conformes aux réglementations requises.

8. Définissez les contrôles nécessaires pour contrer les cybercriminels avant, pendant et après les attaques potentielles.

9. Construire lesdits contrôles et les présenter de manière transparente à toutes les parties prenantes.

10. Évaluer tous les risques liés au système de gestion des menaces.

11. Documenter les menaces ayant un impact sur le système.

12. Documenter les efforts d'atténuation appliqués pour contrer les diverses menaces.

13. Veiller à ce que les objectifs de l'entreprise ne soient pas affectés par des acteurs mal intentionnés ou des événements indésirables.

14. Testez le système pour vous assurer de son bon fonctionnement face à des indicateurs de compromission afin de protéger le réseau de votre entreprise.

15. Construisez sur les bases que vous avez créées jusqu'à ce que vous ayez un plan de sécurité complet pour votre cas d'utilisation spécifique.

Avantages de la modélisation des menaces pour atténuer l'effet des cybermenaces

Aussi difficile que la modélisation des menaces puisse paraître, les entreprises qui la mettent en œuvre correctement en tirent un avantage considérable.

Par exemple, l'approche peut fournir une vue d'ensemble des projets logiciels et indiquer les mesures de sécurité nécessaires pour protéger les données de ces projets. Il vous permet de documenter les menaces de sécurité connues (pour l'application) et de prendre les mesures nécessaires pour y remédier de manière adéquate. Sinon, si vos équipes informatiques agissent par pur instinct, sans preuves à l'appui, elles risquent de ne pas être en mesure de prendre les décisions les plus optimales concernant la sécurité de vos données.

Des modèles de menaces bien conçus peuvent garantir qu'une application sur votre réseau est protégée contre toutes les cybermenaces connues. En outre, la modélisation réaliste des menaces peut s'avérer être le moyen le plus efficace de remplir une liste de tâches pratiques pour votre entreprise.

Nous allons les passer en revue ci-dessous.

· Détecter les problèmes dans le cycle de vie du développement logiciel (SDLC) avant que le travail de codage n'ait commencé.

· Repérer les défauts de conception glissants, autrement indétectables par les méthodes de test et les examens de code traditionnels.

· Évaluez une liste étendue de menaces que vous n'auriez pas envisagées autrement.

· Optimiser les budgets d'essais.

· Identifier les exigences en matière de protection et de sécurité des données.

· Corrigez les problèmes logiciels avant la sortie de l'application, évitant ainsi les coûts supplémentaires liés au recodage après le déploiement.

· Envisagez les menaces exotiques propres à la nature unique de votre application.

· Gardez une vision claire des menaces externes et internes potentielles pour l'application spécifique.

· Identifiez les actifs, les vulnérabilités, les agents malveillants et les contrôles nécessaires pour optimiser les composants des applications. (pour réduire la surface d'attaque potentielle des acteurs malveillants)

· Calculez et définissez la localisation potentielle des pirates, leurs compétences, leurs motivations et leurs capacités afin de comprendre et de localiser les cyber-attaquants potentiels qui ciblent votre architecture système.

Idées fausses concernant les aspects de cybersécurité de la modélisation des menaces

Le terme « modélisation des menaces » suscite plusieurs idées fausses chez de nombreux utilisateurs. Certains d'entre eux estiment que l'approche ne peut être appliquée que lors de la conception d'une application. D'autres considèrent qu'il s'agit d'une tâche facultative, facilement remplacée par la révision du code et les tests de pénétration. Il y a aussi des entreprises qui considèrent le processus comme une simple activité surcompliquée et redondante.

Nous examinerons ci-dessous ces idées fausses pour vous donner une idée plus claire.

· L'examen du code et les tests de pénétration ne remplacent pas la modélisation des menaces

L'examen du code et les tests de pénétration sont efficaces pour trouver des bogues dans le code ; ils constituent une partie fondamentale de tout processus de développement d'applications. Toutefois, grâce à la modélisation des menaces, vous pouvez lancer des évaluations de sécurité spécifiques et découvrir des défauts de conception complexes qui, s'ils ne sont pas corrigés, peuvent entraîner des violations de la sécurité.

· La modélisation des menaces peut également être effectuée après le déploiement

Comme nous l'avons mentionné, il est préférable de commencer à modéliser les menaces dès le début de la phase de conception. Néanmoins, cela ne signifie pas que vous ne devez pas vous tourner vers cette approche après le déploiement, également.

À mesure qu'une application devient plus accessible après son déploiement, de nouvelles cybermenaces peuvent apparaître. Sans une évaluation de toutes les menaces actuelles pesant sur une application, vous ne pouvez pas la sécuriser contre tous les risques potentiels. En surveillant les faiblesses dans la phase post-déploiement, vous permettez une remédiation plus rapide et plus efficace pour l'application.

· La modélisation des menaces n'est pas un processus compliqué s'il est abordé de manière judicieuse

De nombreux développeurs trouvent que la modélisation des menaces est un défi. Le processus semble long et fastidieux lorsqu'il est examiné avant l'élaboration d'un plan. Cependant, vous pouvez le diviser en tâches réalisables classées en étapes systématiques. Chaque tâche suit la précédente, donc tant que vous suivez le « script », vous pouvez achever la modélisation de la menace sans trop de difficultés. Qu'il s'agisse d'une simple application web ou d'une architecture complexe.

Techniques de modélisation des menaces pour les équipes de sécurité

La décomposition est un élément fondamental du processus de modélisation des menaces. Ici, le terme fait référence à une application ou une infrastructure, qu'il faut décomposer en éléments, puis prendre chaque élément pour l'inspecter en fonction des faiblesses potentielles.

En décomposant, vous pouvez comprendre comment une application fonctionne et interagit avec toutes les entités du système. En outre, vous pouvez déterminer quelles entités peuvent constituer des menaces pour la cybersécurité ou poser des problèmes pour l'application.

Pour mener à bien un processus de décomposition, vous devez étudier le comportement de l'application (ou du système) dans le contexte d'autant de scénarios différents que possible. Ces cas peuvent inclure :

· Comment l'application se comporte-t-elle pour les utilisateurs ayant des niveaux d'accès différents ?

· Comment se comporte-t-il lorsqu'il est connecté à diverses architectures de réseau ?

· Comment le système traite-t-il les différents types de données ?

Après avoir répondu aux questions ci-dessus, vous devriez disposer d'une liste complète des points d'entrée et des points faibles potentiels et, plus important encore, comprendre comment ceux-ci changent en fonction d'une interaction spécifique.

Pour faciliter leur travail, les équipes informatiques devraient s'appuyer sur des diagrammes décrivant le flux de données. Ainsi, ils peuvent réellement voir une représentation visuelle du mouvement des données à l'intérieur, à travers et en dehors d'un système. (ou une application)

Les diagrammes peuvent également montrer comment les données changent à différentes étapes du traitement ou du stockage. Enfin, les diagrammes indiquent où vous stockez des données spécifiques au fur et à mesure de leur déplacement dans le système.

Les diagrammes de flux de données permettent également aux équipes d'identifier les limites de confiance. Essentiellement, les équipes devraient être en mesure de déterminer les points auxquels les données doivent être validées avant qu'elles puissent être autorisées à entrer dans une entité spécifique. (qui utiliseront lesdites données pour effectuer des tâches)

Les données doivent pouvoir circuler partout où elles doivent être traitées. (serveurs locaux, cloud, stockage sur site secondaire)

Quelle que soit la destination, les données entrent dans différents réseaux. Les diagrammes de flux de données doivent indiquer le moment précis où les informations sensibles passent d'un réseau à l'autre. Une fois que les points d'intersection ont été définis, vos équipes peuvent établir des frontières de confiance à des endroits particuliers. Cela permettra d'alerter les protocoles de sécurité afin qu'ils mettent en place des procédures de protection pour sécuriser le réseau contre les codes malveillants si un pirate tente de pénétrer vos défenses.

Approches de modélisation des menaces

Maintenant que vous êtes familiarisé avec les pratiques de base, explorons les approches spécifiques du processus.

STRIDE

La première méthodologie sur la liste est développée par Microsoft, et elle aide les équipes informatiques à identifier les faiblesses du système dans six catégories.

Spoofing – lorsqu'un intrus se fait passer pour un utilisateur différent, un composant ou une autre caractéristique du système contenant une identité dans le système ciblé.

Falsification – modification des données dans une application ou un système pour permettre des actions malveillantes.

Répudiation – lorsqu'un intrus nie avoir effectué une activité malveillante en raison de preuves insuffisantes de ses actions.

Divulgation d'informations – l'exposition de données protégées à des utilisateurs non autorisés.

Déni de service – lorsqu'un attaquant utilise des moyens illégitimes pour épuiser ou refuser les services nécessaires à la fourniture d'un service aux utilisateurs.

Élévation de privilège – lorsqu'un intrus exécute des commandes et des fonctions qu'il ne devrait pas être autorisé à exécuter.

DREAD

Microsoft a abandonné cette approche en 2008 en raison des incohérences constatées. Cependant, de nombreuses autres organisations l'utilisent actuellement. En substance, il permet de classer et de gérer les risques dans cinq catégories.

Potentiel de dommages – classement de l'étendue des dommages rendus possibles par l'exploitation d'une faiblesse.

Reproductibilité – classement de la complexité nécessaire pour reproduire une attaque.

Exploitabilité – attribution d'une note numérique aux efforts nécessaires pour lancer une attaque malveillante.

Utilisateurs affectés – présentation d'une valeur permettant de calculer le nombre d'utilisateurs qui seraient affectés si un exploit était largement diffusé.

La facilité de découverte – mesure la facilité de découverte d'un exploit spécifique.

Trike

Trike présente un réseau de renseignements à source ouverte visant à défendre un système plutôt qu'à tenter de reproduire la manière dont les pirates peuvent l'attaquer. Avec Trike, vous pouvez créer un modèle d'une application ou d'un système et vous appuyer sur l'acronyme CRUD pour déterminer qui peut accéder à des actions spécifiques du système.

Les actions sont les suivantes : créer des données, lire des données, mettre à jour des données et supprimer des données.

En utilisant les données de CRUD, les équipes informatiques peuvent attribuer des niveaux de risque à différentes classes d'actifs. Ils peuvent identifier les liens faibles, leur attribuer des valeurs de risque, puis construire un modèle de risque comprenant les actifs, les actions, les rôles et l'exposition au risque calculée.

P.A.S.T.A.

P.A.S.T.A. signifie « Process for Attack Simulation and Threat Analysis » (processus de simulation d'attaque et d'analyse des menaces). Il s'agit d'une méthodologie en sept étapes axée sur la gestion des risques.

Grâce à lui, vos équipes peuvent accéder à des processus dynamiques d'identification, de classification et de notation des menaces. Une fois qu'ils ont appliqué des techniques d'analyse structurées pour inspecter les exploits connus, les développeurs peuvent mettre en œuvre l'intelligence tactique dans une approche d'atténuation centrée sur les actifs, puisqu'ils peuvent « voir » l'application (ou le système) à travers les yeux des attaquants.

P.A.S.T.A. suit sept étapes pour compléter son cours :

1. Définir les objectifs

2. Définir la portée technique du projet

3. Décomposition

4. Analyse

5. Analyse des faiblesses

6. Modélisation des attaques

7. Risque et impact sur l'analyse commerciale

Arbre d'attaque

Ici, les équipes peuvent construire un diagramme conceptuel pour montrer comment les biens (ou les cibles) pourraient être attaqués à la manière d'un arbre. Le diagramme prend en charge un nœud racine, les nœuds enfants et les feuilles étant ajoutés progressivement.

Les nœuds enfants représentent les conditions à remplir pour que le nœud parent (direct) soit vrai. Chaque nœud parent est satisfait exclusivement par ses nœuds enfants directs. Il comprend également des options « ET » et « OU » pour représenter les étapes alternatives disponibles pour atteindre des objectifs spécifiques.

VAST

Élément fondamental de ThreatModeler, VAST signifie « Visual, Agile, and Simple Threat modeling ». Cette approche fournit des renseignements tactiques pour les besoins spécifiques des architectes d'applications, des développeurs, des équipes de cybersécurité, etc.

En substance, VAST s'efforce d'offrir un plan unique de visualisation des applications et des infrastructures afin de faciliter la tâche de toutes les personnes impliquées dans la création d'une application. Elle peut le faire en présentant un modèle qui ne nécessite aucune expertise spécialisée en matière de sécurité pour être vu et compris.

Système commun d'évaluation des vulnérabilités (CVSS)

Le CVSS s'efforce de capturer les principales caractéristiques d'une vulnérabilité et de montrer sa gravité via un score numérique. Le score va de 0 à 10, 10 étant le plus grave.

Les équipes de sécurité concernées peuvent alors traduire le score en une représentation quantitative – Faible, Moyen, élevé ou Critique.

Une telle représentation devrait aider les entreprises à Évaluer leurs vulnérabilités uniques et à optimiser efficacement leur processus de gestion des vulnérabilités.

OCTAVE

Une approche conçue par l'université Carnegie Mellon, OCTAVE signifie « Operationally Critical Threat Asset and Vulnerability Evaluation ». Il s'agit d'une stratégie d'évaluation et de planification basée sur les risques. Elle met l'accent sur l'évaluation des risques organisationnels sans aborder les risques technologiques.

L'approche comprend trois phases :

1. Évaluation de l'organisation - les équipes de sécurité devraient établir ici des profils de menace basés sur les actifs.

2. Évaluation de l'infrastructure informatique – il s'agit ici d'identifier les points faibles de votre infrastructure.

3. Évaluation des risques potentiels pour les actifs critiques de l'organisation et prise de décision – ici, vous devez développer et planifier une stratégie de sécurité complète.

T-MAP

T-MAP est principalement destiné aux systèmes commerciaux prêts à l'emploi (COTS). Il est utilisé pour calculer les poids des chemins d'attaque. Le modèle créé comprend des diagrammes UML avec des valeurs dans quatre catégories : classe d'accès, biens cibles, vulnérabilité et valeur affectée.

Méthode de modélisation quantitative des menaces

Ici, nous avons une approche complexe comprenant STRIDE, des arbres d'attaque et CVSS. La méthode supervise plusieurs questions urgentes pour les systèmes cyber-physiques. De tels systèmes contiennent généralement des indépendances complexes entre leurs composants. Il est donc préférable d'aborder un tel environnement hybride avec une méthodologie hybride.

Tout d'abord, vous pouvez construire des arbres d'attaque de composants pour toutes les catégories de STRIDE. Les arbres doivent illustrer les dépendances dans toutes les catégories d'attaques, ainsi que les valeurs des attributs des composants de bas niveau.

Ensuite, vous devez appliquer la tactique CVSS pour calculer les scores correspondant aux composants de l'arbre.

NIST

NIST est l'abréviation de National Institute of Standards and Technology. L'Institut a développé un système de modélisation des menaces qui se concentre principalement sur les données. Il propose quatre étapes d'action :

1. Tout d'abord, vous devez identifier le système et décrire son fonctionnement, notamment la manière dont il gère les données. (cela inclut les données présentes dans le système et les données dont le système est dépendant)

2. Déterminer les voies d'attaque applicables traitées par le modèle.

3. Conclure sur les opérations de sécurité nécessaires pour contrer les cybermenaces.

4. Analysez le modèle créé pour déterminer son efficacité.

Quelles sont les six étapes de la modélisation des menaces ?

La modélisation des menaces peut être décomposée en deux processus principaux : la découverte et la mise en œuvre.

Ces processus peuvent ensuite être divisés en trois sous-processus chacun.

- Découverte

Il s'agit du processus par lequel les professionnels de la cybersécurité identifient les infrastructures critiques et les problèmes qui les entourent.

Ils utilisent également des renseignements tactiques pour déterminer les chemins que les pirates peuvent emprunter pour tenter de s'infiltrer.

- Mise en œuvre

Ce processus s'appuie sur l'intelligence stratégique recueillie lors de la phase de découverte. Les professionnels de la cybersécurité peuvent analyser les données afin de déterminer l'impact organisationnel et répétitif, de classer par ordre de priorité les attaques les plus dommageables et de calculer les mesures nécessaires pour fortifier les actifs le long des voies prioritaires de ces attaques.

Découverte

La phase de découverte comprend trois étapes cruciales : localiser les informations les plus sensibles et les classer par ordre de priorité afin de réaliser une évaluation complète des risques liés à votre environnement numérique.

1. Identification des actifs

Tout d'abord, vous devez cataloguer tous les actifs de l'entreprise, à savoir les données, les applications, les composants réseau, etc. Vous pouvez diviser les actifs en deux catégories principales.

· Actifs de données

Les actifs de données comprennent les données, les composants et les fonctions que les pirates peuvent utiliser pour pénétrer dans votre système. Par exemple, les pirates peuvent exploiter divers actifs de données pour « aider » leurs opérations de crypto-minage ou récolter les données des clients pour les vendre sur le Dark Web.

· Actifs commerciaux

C'est ici que vous placerez les données, les composants et les applications indispensables à la poursuite des activités de votre organisation. Les cybercriminels qui ciblent les actifs de votre entreprise pourraient être liés à des campagnes de sabotage en cours visant à perturber votre activité commerciale.

Certains actifs entrent dans les deux catégories. Pour eux, la meilleure pratique consiste à les cataloguer de manière exhaustive plutôt que de les définir strictement.

2. Analyse de la surface d'attaque

La plupart des pirates modernes ne se donneront pas la peine de personnaliser leurs attaques pour cibler votre entreprise. Vous pouvez les considérer comme des opportunistes verrouillés sur les points d'entrée les plus directs de tout système. Leur objectif premier est d'exploiter des vulnérabilités déjà connues pour compromettre ou voler des données sensibles.

Les principaux moyens d'exploitation dans la plupart des entreprises sont le matériel et les logiciels compromis, ainsi que les comptes administrateurs non protégés. (ceux qui sont encore équipés de leurs mots de passe par défaut)

Les pirates peuvent passer par ces trois points d'entrée jusqu'à ce qu'ils trouvent un exploit et mènent une attaque.

Pour y remédier, les entreprises doivent recenser les éléments environnementaux qui entourent les actifs susmentionnés. N'oubliez pas que le processus inclut non seulement les composants primaires, mais aussi ceux qui y ont accès. (qu'il s'agisse de communication ou de confinement)

Une fois la carte terminée, vous aurez un plan détaillé de votre surface d'attaque. La surface d'attaque comprend les composants exposés qui permettent à un acteur malveillant d'accéder à vos actifs.

Les spécialistes de la sécurité doivent décrire tous les éléments de la surface d'attaque, calculer le flux de données et démontrer comment une attaque peut pénétrer à travers un (ou plusieurs) des composants.

3. Analyse des vecteurs d'attaque

La surface d'attaque fait référence au plan des composants exposés liés aux actifs. Les vecteurs d'attaque sont les différents chemins que les criminels peuvent emprunter pour arriver à l'un des points faibles de l'avion.

Vous devez cartographier tous les composants et leurs fonctionnalités disponibles pour inclure les applications et les contrôles de sécurité. En général, les pirates peuvent utiliser plusieurs moyens pour exploiter un chemin spécifique.

Ensuite, vous devez collecter toutes les données pertinentes concernant les exploits connus correspondant à chaque composant de la liste.

Maintenant que vous avez toutes les informations, vous devez essayer de penser comme un hacker. C'est à vos équipes de sécurité de définir l'approche du pirate pour lancer une attaque sur la base des informations recueillies sur les points faibles. Tenez compte de tout ce qui vous vient à l'esprit : leurs objectifs, leurs motivations, leur niveau de compétence en matière de piratage, leur capacité à monétiser leurs efforts, etc.

Une fois cette étape franchie, vous devriez être en mesure d'évaluer comment un pirate potentiel pourrait tenter d'infiltrer vos systèmes.

Mise en œuvre

Disposer de toutes les données issues de la découverte, c'est bien, mais elles doivent faire l'objet d'une analyse complète pour que vous puissiez en tirer le meilleur parti. Tout d'abord, vous devrez décomposer l'impact de chaque vecteur d'attaque, puis hiérarchiser leurs effets potentiels sur l'ensemble de l'entreprise, et enfin – établir une liste complète d'instructions sur l'atténuation des vulnérabilités concernant chaque problème possible.

4. Analyse complète

L'évaluation et la gestion des risques sont les piliers des meilleures pratiques en matière de cybersécurité pour cette étape. Ils vous permettent de vous assurer que vous prenez les meilleures mesures possibles pour atténuer les risques et sécuriser vos ressources.

Ici, vous pouvez utiliser toutes les données de la découverte pour évaluer l'impact attendu de chaque attaque. Il est préférable d'inclure toutes les déductions faites lors de la phase de découverte ainsi que tous les renseignements sur les menaces et les indicateurs de compromission.

Comme les cyberattaques déclenchent généralement une chaîne d'événements, il est essentiel de passer en revue toutes les étapes potentielles et de déterminer les différentes façons dont une attaque peut nuire à votre entreprise. Vous pouvez suivre la liste ci-dessous pour faciliter votre phase d'analyse :

· Violations de données entraînant des fuites de données concernant toutes les parties concernées

· Coûts accrus pour remplacer tout équipement compromis

· Atteinte à la réputation de votre entreprise auprès des consommateurs et des concurrents

· Toute action en justice entreprise à la suite d'une attaque réussie

· Temps d'arrêt global de l'activité suite au sabotage de composants cruciaux

5. Établissement des priorités

Comme vous l'avez probablement remarqué, chaque étape s'appuie sur la précédente pour recueillir des informations et améliorer votre stratégie de sécurité critique.

À l'étape 5, votre objectif est de donner la priorité à tous les points faibles découverts précédemment. Comme il est pratiquement impossible d'éliminer le risque de toutes les menaces potentielles, vos spécialistes de la cybersécurité devraient se concentrer sur la protection contre les menaces les plus redoutables et les plus lourdes de conséquences.

La prise de conscience de l'occurrence potentielle d'une attaque à fort impact est un élément fondamental de tout processus de gestion des risques. Cependant, le calcul de l'impact de ces attaques est plus important que leur potentiel d'occurrence.

En suivant les meilleures pratiques, vous pourriez atténuer la plupart (ou tous ? !) des exploits critiques et contrer autant de problèmes supplémentaires que possible, en fonction de leur position dans votre liste d'évaluation d'impact.

6. Appliquer les contrôles de sécurité

La dernière étape concerne les contrôles de sécurité. Ces contrôles doivent contrer, supprimer ou atténuer efficacement toutes les vulnérabilités exposées.

Dans ce cas, il est essentiel d'analyser les opérations de sécurité existantes afin de mettre en œuvre des améliorations continues. Ce faisant, vous pouvez identifier d'autres failles de sécurité qui n'ont pas été décelées lors de la phase de découverte initiale.

Enfin, un modèle de sécurité complet doit être considéré comme un élément vivant de votre infrastructure. Même après avoir franchi toutes les étapes de création, il est crucial de surveiller les performances et d'appliquer la validation de la sécurité pour garantir la sécurité continue de vos actifs.

Pourquoi avons-nous besoin d'informations sur les menaces ? A quoi sert-il ?

Pourquoi la cybersécurité est-elle devenue un élément fondamental des technologies de l'information ?

Examinons les statistiques actuelles de la cybercriminalité au lieu de plonger dans une dispute philosophique.

Selon une étude UpCity, les entreprises américaines ont déclaré des pertes de plus de 6,9 milliards de dollars en 2021 en raison de la cybercriminalité. « Seulement 43% de ces entreprises se sentent financièrement préparées à faire face à une cyber-attaque en 2022 ».

Depuis 2016, les attaques de compromission d'e-mails professionnels ont généré 43,31 milliards de dollars de butin pour les cyberattaquants, selon le Centre de plaintes pour crimes sur Internet (IC3) du FBI

Selon le Cybersecurity Ventures Almanac, la cybercriminalité est si persistante qu'on estime qu'elle coûtera aux organisations et aux particuliers 10 500 milliards de dollars par an d'ici 2025.

Les chiffres ci-dessus peuvent sembler plus pertinents pour les grandes entreprises et les institutions gouvernementales, mais les utilisateurs individuels peuvent également être victimes de violations de données.

Selon un rapport de Proofpoint les cybercriminels ciblent de plus en plus les appareils mobiles, car les smartphones sont une porte d'accès aux données personnelles et aux informations de connexion. Après une attaque réussie, les pirates peuvent prendre vos données sensibles en otage pour vous extorquer de l'argent ou les vendre sur le marché noir.

Les campagnes d'ingénierie sociale n'ayant pas l'intention de ralentir, les tentatives de smishing ont plus que doublé aux États-Unis l'année dernière. Au Royaume-Uni, plus de la moitié des attaques ont été conçues autour des notifications de livraison. En outre, les cybercriminels ont fait pleuvoir plus de 100 000 attaques téléphoniques par jour.

La cybercriminalité est une présence en constante évolution dans le paysage moderne de la technologie et de la communication. Les maraudeurs numériques peuvent menacer les données de diverses manières. Les entreprises et les particuliers doivent donc s'appuyer sur les meilleures pratiques en matière de cybersécurité pour limiter le risque de perdre leurs données à la suite d'une cyberattaque.

Quels sont les 5 niveaux de menace pour les cyberattaques potentielles ?

Les niveaux de menace sont conçus pour indiquer la probabilité d'une cyberattaque. Ils sont les suivants :

- Faible - il est très peu probable qu'une cyberattaque se produise

- Modérée - une cyberattaque est possible mais peu probable

- Substantiel - une cyberattaque est susceptible de se produire

- Sévère - une cyberattaque est très probable

- Critique - il est très probable qu'une attaque se produise dans un avenir proche

Types de renseignements sur les menaces et de surveillance

En fonction des exigences et de l'audience, il existe trois catégories ou types de renseignements sur les cybermenaces.

Qu'est-ce que le renseignement stratégique sur les menaces ?

Des renseignements stratégiques sur les menaces sont élaborés pour être examinés par la direction et/ou le conseil d'administration. Il comprend des rapports de renseignements non techniques qui traitent des tendances, des risques et des conséquences d'une cyberattaque afin que le lecteur comprenne l'impact sur les décisions de l'entreprise. L'approche est généralement générée sur demande, et l'information peut prendre la forme d'un rapport, d'un briefing, d'un livre blanc, d'un document de politique générale ou d'une publication sectorielle.

Qu'est-ce que le renseignement tactique sur les menaces ?

Les défenseurs de la sécurité et les décideurs utilisent les données sur les menaces tactiques pour les aider à comprendre les derniers vecteurs et techniques d'attaque. En comprenant en permanence les dernières approches et méthodes d'attaque, une organisation peut développer de meilleures stratégies de défense et allouer des ressources de sécurité.

Qu'est-ce que le renseignement sur les menaces opérationnelles ?

Le renseignement opérationnel fournit des informations spécifiques pour aider les équipes de réponse aux incidents à stopper une attaque en comprenant mieux la nature de l'attaque, la méthode d'attaque et son timing. A solution de cybersécurité moderne qui utilise le ML est la meilleure méthode pour développer des renseignements opérationnels sur les menaces.

Acronis fournit à ses clients des renseignements continus sur les cybermenaces

Acronis Cyber Protect Cloud, qui fait partie de la plate-forme Acronis Cyber Cloud pour les fournisseurs de services, et Acronis Cyber Protect pour les systèmes sur site sont les premières solutions du secteur qui intègrent des fonctionnalités de sauvegarde et de cybersécurité en une seule solution pour protéger toutes les données, applications et systèmes. La cyberprotection exige de faire des recherches, de surveiller les menaces et de respecter les cinq vecteurs de la cyberprotection – sécurité, accessibilité, confidentialité, authenticité et sûreté (SAPAS).

Pour soutenir son approche, Acronis a établi un réseau mondial de centres opérationnels de cyberprotection (CPOC) pour surveiller et rechercher les cybermenaces 24 heures sur 24 et 7 jours sur 7. Ce réseau mondial surveille en permanence les partenaires et les clients d'Acronis, ainsi qu'une batterie de sources extérieures, afin de détecter et d'analyser le vaste univers des cyberattaques. Cette surveillance permet aux ingénieurs d'Acronis d'étudier les menaces modernes afin d'élaborer des solutions de cyberprotection simples, efficaces et sûres. En outre, les recherches du CPOC sont également utilisées pour créer des alertes sur les menaces et des plans de protection intelligents afin de protéger les utilisateurs d'Acronis Cyber Protect contre les dernières menaces.

Les partenaires et les clients d'Acronis peuvent accéder à ces alertes de menaces en temps réel pour connaître les dernières informations sur les logiciels malveillants, les vulnérabilités, les catastrophes naturelles et autres événements mondiaux susceptibles d'affecter la protection de leurs données. En tant qu'utilisateur, cela permet à votre organisation d'obtenir en permanence des mises à jour du paysage de la cybersécurité sans devoir surveiller vous-même en permanence plusieurs sources différentes. En outre, vous pouvez ajuster automatiquement les plans de protection en fonction de ces alertes de sécurité afin de garantir une protection proactive contre les menaces émergentes.

Si votre organisation est une petite ou moyenne entreprise, vous ne disposez peut-être pas des experts en sécurité et du budget nécessaires pour développer et surveiller les renseignements sur les cybermenaces et stopper les attaques modernes. C'est pourquoi Acronis a développé Acronis Cyber Protect Cloud pour les fournisseurs de services. Il permet au fournisseur de services gérés (MSP) avec lequel vous travaillez de protéger de manière proactive toutes vos charges de travail contre les cyberattaques avancées. En plus de protéger les données commerciales critiques, la solution peut faciliter la mise en conformité avec, disons, le règlement général sur la protection des données (RGPD).

Avec Acronis Cyber Protect, votre entreprise bénéficie d'une protection en temps réel grâce à des technologies heuristiques statiques et comportementales basées sur l'IA : antivirus, anti-malware, anti-ransomware et anti-cryptojacking.

À propos d'Acronis

Fondée en Suisse en 2003, Acronis est implantée dans 15 pays et emploie des collaborateurs dans plus de 50 pays. Acronis Cyber Protect Cloud est disponible en26 langues dans150 pays et utilisé par plus de21,000 fournisseurs de services pour assurer la protection de plus de750,000 entreprises.