Mientras que en 2016 y la primera parte de 2017 los protagonistas fueron los devastadores ataques de ransomware , a finales de 2017, el mayor quebradero de cabeza de los usuarios particulares y las empresas fue otra amenaza: la criptominería ilícita.

Al igual que el ransomware, la criptominería no es un fenómeno nuevo; el empleo de recursos informáticos para la minería de bitcoins sin necesidad de contar con la ayuda de un hardware especializado o potente se viene observando desde 2011. Pero los ciberdelincuentes comenzaron a desarrollar malware para realizar esta actividad a raíz de auge de las criptomonedas de la última mitad de 2017.

En aquel momento, aparecieron miles de monedas digitales diferentes basadas en blockchain. En muchos casos su volumen y capitalización se disparó y, además, algunas se podían conseguir con recursos informáticos básicos. La criptominería es una de las bases de toda criptomoneda, ya que ofrece la potencia de procesamiento necesaria para verificar transacciones anteriores realizadas en la criptomoneda, un proceso que garantiza la integridad de la moneda digital. Los criptomineros utilizan los recursos de sus equipos informáticos para resolver problemas matemáticos complejos: el primer minero que encuentra la solución recibe un pago por sus esfuerzos en la misma criptomoneda.

Esta puede llegar a ser una actividad muy lucrativa para el que cobra por los recursos (informáticos y eléctricos) empleados en verificar una transacción de criptomoneda. La conclusión de los ciberdelincuentes es que si infectan su ordenador con malware de criptominería, consiguen que este haga el trabajo duro, mientras que ellos recogen las ganancias. Si multiplicamos eso por 1000 o por un millón de ordenadores infectados, no es de extrañar que los ladrones se suban al carro del malware de criptominería; se trata de un negocio muy rentable y las víctimas no tienen ni idea de que les están robando.

Los ciberdelincuentes son muy inteligentes y un día optaron por agrupar varios tipos de malware ya que así pensaron que podrían multiplicar su tasa de éxito. Cuando un usuario desprevenido hiciera clic en un enlace o abriera un adjunto en un mensaje de correo electrónico malicioso, recibiría una doble infección: malware de criptominería y ransomware. El agresor no activaría los dos tipos a la vez, ya que un ordenador con los archivos cifrados por un ransomware no puede utilizarse como motor de criptominería, sino que para tomar una decisión tendría en cuenta factores como el hardware y el software de la máquina, su protección antimalware y cuál de los dos ataques sería más provechoso. De repente, el malware de criptominería se hizo muy popular entre los ciberdelincuentes.

Los cryptojackers se disparan en 2018

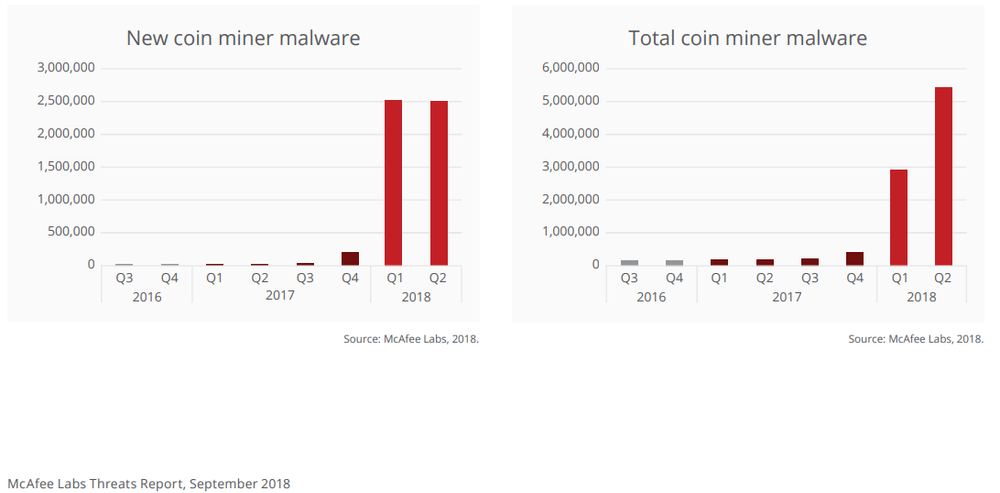

El proveedor de soluciones antimalware McAfee detectó aproximadamente 400 000 muestras de malware de criptominería en el cuarto trimestre de 2017. Esta cifra sufrió un extraordinario aumento (el 629 %) hasta alcanzar los más de 2,9 millones en el primer trimestre de 2018. En el 2.º trimestre observamos un incremento del 86 %, es decir, más de 2,5 millones de muestras nuevas. El proveedor de soluciones antimalware TrendMicro publicó informes muy parecidos sobre el mismo período; ellos observaron un incremento del 956 % en los ataques desde principios de 2017.

Y lo peor es que el malware de criptominería no solo se ha desarrollado como apps que se ejecutan en silencio en las máquinas Windows o Linux de la víctima, sino también como servicios de minería de criptomonedas. Estas actividades delictivas instalan sigilosamente una pequeña porción de código JavaScript en sitios web. El código utiliza una parte o la totalidad de la capacidad de procesamiento de cualquier navegador que visite el sitio web en cuestión, reclutando a la máquina para la minería de criptomoneda, sin que el visitante – que observa cómo se consumen los recursos de su sistema– sospeche nada, ni se beneficie de forma alguna.

Esta estrategia se generalizó rápidamente. En noviembre de 2017, AdGuard, fabricante de un complemento del navegador para bloquear publicidad muy conocido, comunicó un crecimiento del 31 % del cryptojacking en el navegador. Su investigación descubrió más de 30 000 sitios web que ejecutaban scripts de criptominería, como Coinhive, que según varios informes ha afectado a una de cada cinco empresas en todo el mundo. En febrero, Bad Packets Report descubrió 34 474 sitios web que ejecutaban Coinhive, el minero de JavaScript más popular, que se utiliza también para actividades de criptominería legítimas. En julio de 2018, Check Point Software Technologies informó de que cuatro de cada 10 casos de malware que encontraba eran criptomineros. Tras afectar a casi la mitad de las empresas del mundo, el malware de criptominería ha superado al ransomware y es hoy día la ciberamenaza mayor y más prevalente.

Cómo funciona la criptominería ilícita

Para infectar a sus víctimas con malware de criptominería, los ciberdelincuentes emplean distintas técnicas, desde el ataque a PC y dispositivos móviles de usuarios individuales hasta la infiltración en sitios web populares para propagar el malware a todo aquel que los visite. Los mensajes de phishing y phishing selectivo diseñados para engañar a los usuarios y conseguir que hagan clic en enlaces maliciosos o abran adjuntos maliciosos siguen siendo un vector de ataque sumamente popular y eficaz. Algunas variantes incluyen gusanos que permiten al malware saltar de una máquina atacada a muchas otras a las que esta esté conectada a través de la red. Algunos distribuidores de malware de criptominería aún utilizan el exploit EternalBlue, que permitió multiplicar las infecciones del ransomware WannaCry y generar una epidemia global en 2017. Sin embargo, a diferencia de lo que ocurre con las víctimas del ransomware, los afectados por la criptominería no tienen ni idea de que están sufriendo un robo, y solo detectan vagamente que su sistema no funciona con la eficacia acostumbrada.

Las actualizaciones de software falsas son otra técnica de filtración muy habitual. Por ejemplo, una descarga de malware se disfraza de actualización legítima de Adobe Flash Player y para ocultar su rastro actualiza realmente Flash, mientras que deja su carga útil maliciosa de criptominería. Otro método muy extendido es la inyección de scripts de minería maliciosos en sitios web legítimos o bloques de anuncios online que se ejecutan en muchos sitios web. Una vez que la víctima visita el sitio web o su navegador carga el anuncio online, se inicia el proceso de criptominería, robando los recursos sin el conocimiento del usuario.

Los desarrolladores de malware de criptominería han aprendido de los errores que cometían al principio. Ahora es mucho menos habitual encontrar malware que consuma el 100 % de la capacidad de la CPU de la víctima, ya que esto provoca una ralentización evidente que pone en alerta la usuario, que toma medidas para solucionarlo. Las últimas ediciones del malware de criptominería actúan de forma más inteligente para ocultar su presencia: solo cargan aproximadamente el 20 % de la CPU de la víctima, esperan a los momentos de descanso del usuario para realizar los cálculos que consumen más recursos, etc. De esta forma, estos criptomineros pueden robar recursos sin que la víctima lo detecte en mucho tiempo.

Y además no hay que ser un experto ingeniero de software para entrar en el negocio de la minería ilícita. Como ocurre con otros kits de malware, en la Internet oscura se puede comprar un kit de cryptojacking como servicio por solo medio dólar. Además, el alto nivel de anonimato inherente a determinadas criptomonedas, como Monero y Zcash, hace muy difícil seguirles la pista y atrapar a los ladrones.

Por ejemplo, Monero usa un libro de contabilidad para crear y controlar el cambio de tokens digitales, pero las transacciones se ofuscan para ocultar el origen, el destino y los importes de criptomoneda transferidos. Un reciente estudio académico reveló que el minero de criptomoneda incrustado Coinhive genera 250 000 dólares en moneda Monero, cada mes. Esta misma investigación, publicada por la RWTH Aachen University en Alemania, afirma que Monero representa el 75 % de toda la minería de criptomoneda basada en navegadores.

Cryptojackers principales

Smominru

Smominru es probablemente la red de bots de cryptojacking más conocida. Consta de más de 520 000 máquinas que hasta enero de 2018 habían hecho ganar a sus propietarios más de 3 millones de dólares en Monero, gracias a un diseño inteligente que se autorregenera constantemente. Smominru se basaba en EternalBlue, el exploit de la NSA robado, que se utilizó también en la epidemia internacional del ransomware WannaCry en 2017.

BadShell

Los cryptojackers inteligentes, como BadShell, se ocultan en procesos legítimos, como Windows PowerShell, a través de los cuales ejecutan scripts de minería maliciosos. Hay pocos antivirus tradicionales que puedan detectar la amenaza, ya que normalmente confían en los ejecutables firmados de Windows, como PowerShell, de forma predeterminada

Coinhive

Inicialmente concebido, y aún utilizado, como herramienta legítima de monetización de sitios web, el código de minería de Coinhive constituye en la actualidad la mayor amenaza de cryptojacking del mundo. Un hecho interesante es que la empresa responsable de Coinhive gana en limpio el 30 % de todas las operaciones de minería, incluidos los casos de hackeo.

MassMiner

MassMiner es un interesante ejemplo, ya que utiliza en una sola carga útil muchos exploits para distintas vulnerabilidades. Aprovechar fallos no corregidos en Oracle WebLogic, Windows SMB y Apache Struts ha reportado a los creadores de MassMiner cerca de 200 000 dólares de Monero.

Prowli

Prowli es una ingente y prominente red de bots compuesta por más de 40 000 servidores web, módems y otros dispositivos del Internet de las cosas (IoT) infectados, que se utiliza para la minería de criptomonedas y para redirigir a los usuarios a sitios maliciosos. Forma parte de Prowli un gusano de apropiación de contraseñas por fuerza bruta que facilita la propagación de su minero de moneda Monero. En algunos casos, la red de bots instala también puertas traseras en los sistemas infectados.

WinstarNssMiner

WinstarNssMiner infectó a más de medio millón de sistemas a lo largo de tres días en mayo de 2018. Cuando este cryptojacker detecta software antivirus en el sistema atacado, permanece inactivo, activándose solamente en los sistemas con una defensa más débil. Además, si se intenta eliminar WinstarNssMiner, provoca un fallo general del sistema infectado.

Acronis True Image ahora contra los cryptojackers

Como parte de sus esfuerzos de ciberprotección continuos, Acronis no pierde de vista el fenómeno de la criptominería, que ha crecido hasta convertirse en una amenaza generalizada a nivel mundial. Con el fin de proteger a nuestros clientes particulares y empresas frente a este tipo de malware, hemos ampliado las funciones antiransomware de Acronis Active Protection con tecnología para combatir el malware de criptominería también.

Esta versión mejorada de Acronis Active Protection utiliza aprendizaje automático avanzado para identificar y anular todos los procesos de cryptojacking conocidos que se ejecuten en Windows. Cuando detecta un criptominero, Acronis Active Protection avisa al administrador del equipo de la posibilidad de que exista una actividad ilícita. (Esta función está disponible en principio en nuestro producto para particulares Acronis True Image, pero tenemos previsto añadirlo a los productos Acronis Backup para empresas muy pronto).

Acerca de Acronis

Acronis es una empresa suiza fundada en Singapur en 2003, con 15 oficinas en todo el mundo y empleados en más de 50 países. Acronis Cyber Protect Cloud está disponible en 26 idiomas y en 150 países, y más de 21,000 proveedores de servicios lo utilizan para brindar protección a más de 750,000 empresas.