- Funciones integradas de copia de seguridad y recuperación para garantizar una continuidad inigualable de la actividad empresarial

- Funciones integradas de copia de seguridad y recuperación que ofrecen una continuidad inigualable de la actividad empresarial, a diferencia de las soluciones de seguridad individuales.

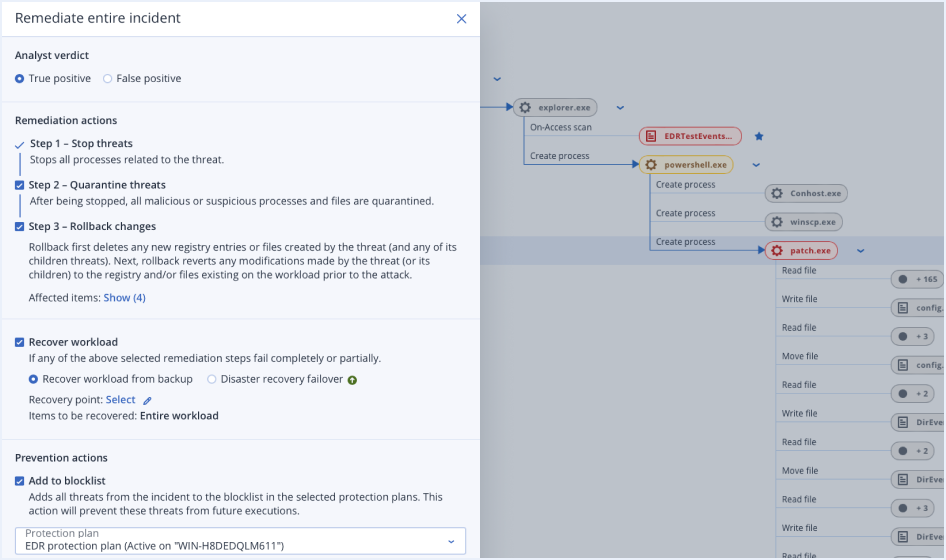

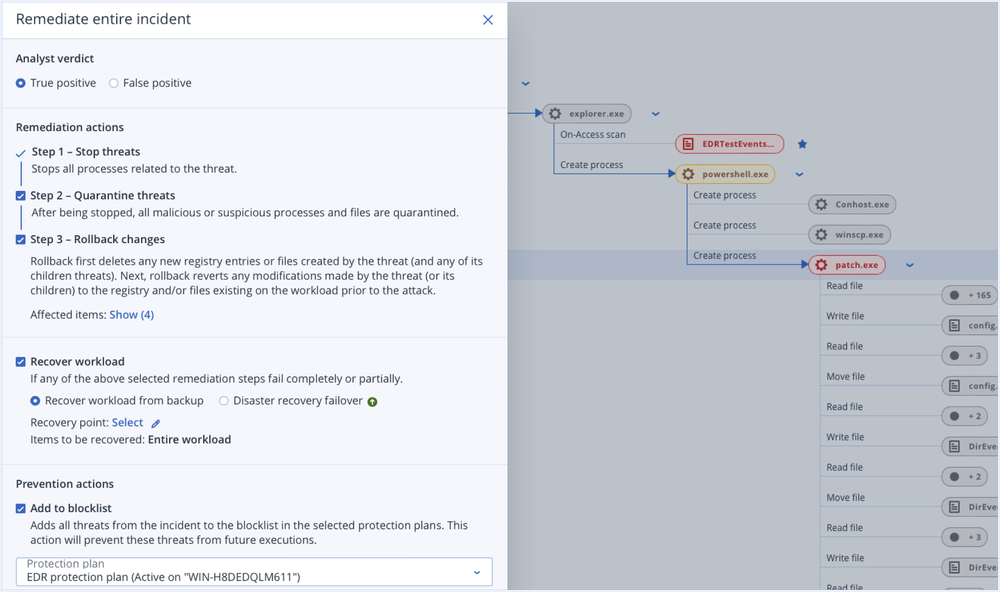

- Corrección y recuperación simplificadas con un solo clic.

- Protección integrada total, en todo el marco de seguridad del NIST —identificación, protección, detección, respuesta y recuperación—, todo con una sola solución.

- Solución de ciberprotección completa, diseñada para MSP, en un solo agente

- Lance nuevos servicios con rapidez y facilidad utilizando un solo agente y una sola consola de Acronis que permite desplegar, administrar y escalar.

- Adapte fácilmente su oferta a varios clientes, manteniendo márgenes favorables y minimizando los gastos de explotación, sin necesidad de contar con un gran equipo de personal muy cualificado.

- Alíese con un proveedor que prioriza su éxito y se lo pone fácil, en lugar de uno que compita con su empresa.

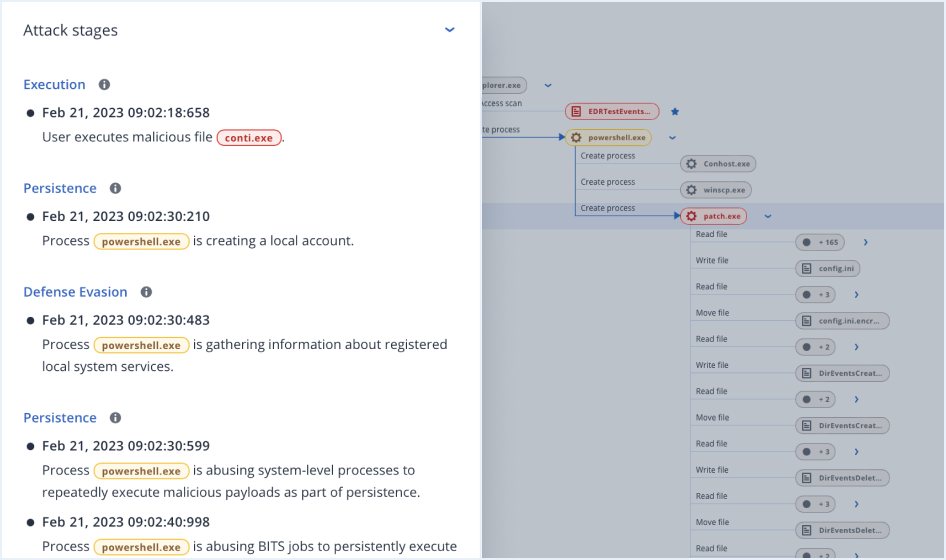

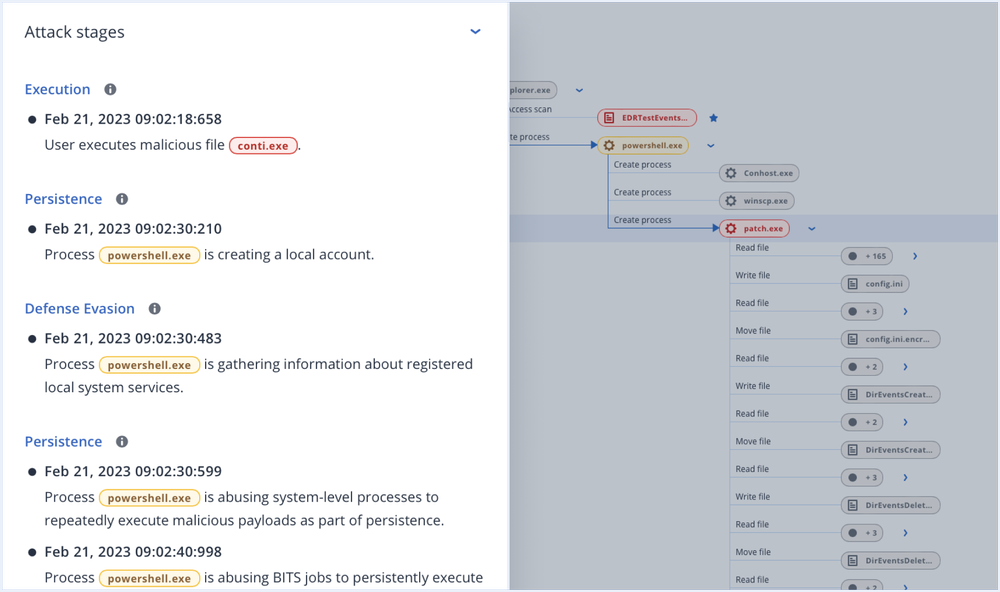

- Priorización y análisis de ataques, optimizados para agilizar la respuesta

- Simplifique la investigación priorizando los incidentes potenciales y reduciendo la fatiga de alertas.

- Disfrute de análisis en minutos, no en horas, a escala, con correlación automática e interpretaciones de los ataques guiadas, basadas en inteligencia automática.

- Aumente la visibilidad de todas las categorías de MITRE ATT&CK® para conocer cuanto antes el análisis y el impacto del ataque, incluida la vía de entrada, los daños causados y su potencial propagación.

- IdentificaciónDebe saber lo que tiene para poder protegerlo e investigarlo a fondo. Nuestra plataforma incluye herramientas de inventario y de clasificación de datos para conocer mejor las superficies de ataque.

- ProtecciónElimine las vulnerabilidades de seguridad mediante nuestra inteligencia de amenazas, datos forenses y herramientas integradas de forma nativa en la amplia plataforma de Acronis, como los mapas de protección de datos, la administración de parches, el bloqueo de ataques analizados y la administración de directivas.

- DetecciónSupervise continuamente para detectar eventos relacionados con la seguridad, mediante motores automatizados basados en comportamientos y firmas, filtrado de URL, inteligencia sobre amenazas emergentes, correlación de eventos y el marco MITRE ATT&CK®.

- RespuestaInvestigue las actividades sospechosas y realice auditorías periódicas usando una conexión remota segura con los recursos informáticos o revisando los datos forenses de las copias de seguridad que se guardan automáticamente. A continuación, aplique la corrección, que incluye aislamiento, anulación de procesos, cuarentena y reversiones específicas para cada ataque.

- RecuperaciónGarantice el funcionamiento ininterrumpido de los sistemas, los datos de los endpoints y la empresa del cliente mediante nuestros productos y soluciones de copia de seguridad y recuperación ante desastres, líderes del mercado y totalmente integradas.

Continuidad de la actividad empresarial inigualable, con una respuesta con un solo clic

- Corregiraislando los endpoints de la red, deteniendo los procesos maliciosos, poniendo las amenazas en cuarentena y revirtiendo los cambios de los ataques.

- Seguir investigando

con conexiones remotas y copias de seguridad forenses.

- Impida ataques futurosbloqueando la ejecución de las amenazas analizadas y cerrando vulnerabilidades abiertas.

- Asegure la continuidad de la actividad empresarial con una recuperación integradaque incluya reversiones específicas para cada ataque, restablecimiento a nivel de archivos o imágenes y recuperación ante desastres.

Ofrezca una protección de endpoints galardonada y de eficacia probada

Acelere su crecimiento con Acronis

- Ficha técnicaAcronis Cyber Protect Cloud

- Ficha técnicaSecurity + EDR para Acronis Cyber Protect Cloud

- Documento técnicoAcronis Cyber Protect Cloud Impact Report

- Documento técnicoAcronis Cyber Protection Solutions: Threat-agnostic (Soluciones de ciberprotección de Acronis para todo tipo de amenazas)

Upcoming online events

Con Acronis, es más fácil que nunca consolidar y centralizar la administración de servicios. Amplíe sus funciones con Acronis Security + EDR para ofrecer protección holística, defender las empresas y proporcionarles una verdadera resiliencia ante las ciberamenazas modernas para su negocio y sus datos.

| Detección basada en comportamientos | | | |

| Protección antirransomware con reversión automática | | | |

| Evaluaciones de vulnerabilidades | | | |

| Control de dispositivos | | | |

| Copia de seguridad de archivos y sistemas | | | |

| Recopilación de inventario (con Management) | | | |

| Administración de parches (con Management) | | | |

| #CyberFit Score (evaluación del nivel de seguridad) | | | |

| Conexión remota (con Management) | | | |

| Corrección, incluido el restablecimiento de imágenes completas | | | |

| Continuidad de la actividad empresarial (con Disaster Recovery) | | | |

| Filtrado de URL | | | |

| Prevención de exploits | | | |

| Inteligencia sobre amenazas en tiempo real | | | |

| Listas de aplicaciones permitidas, automatizadas y ajustables, basadas en perfiles | | | |

| Recopilación de datos forenses | | | |

| Supervisión de eventos | | | |

| Correlación de eventos automatizada | | | |

| Priorización de actividades sospechosas | | | |

| Resúmenes de incidentes generados por IA | | | |

| Visualización e interpretación automatizadas de la cadena de ataque con el marco MITRE ATT&CK® | | | |

| Respuesta a incidentes con un solo clic | | | |

| Contención completa de amenazas, con cuarentena y aislamiento de endpoints | | | |

| Búsqueda inteligente de indicadores de compromiso, incluidas amenazas emergentes | | | |

| Reversiones específicas para cada ataque | | | |

| Public API para EDR | | | |

Acceda al material de la solución y pruebe nuestra solución de EDR para MSP

Amplíe sus servicios con paquetes de protección avanzados

Añada otros componentes para consolidar sus servicios con paquetes de protección avanzados y funciones de ciberprotección exclusivas. Limite los costes pagando solo por las funciones que sus clientes necesitan.

- Security + XDRDiseñado para proveedores de servicios, Acronis XDR permite simplificar la seguridad de los endpoints al detectar, analizar y corregir con rapidez los ataques avanzados y, al mismo tiempo, garantizar de forma inigualable la continuidad de la actividad empresarial. Elimine los costes y la complejidad de utilizar múltiples productos individuales y ofrezca a su equipo una única solución de ciberprotección completa, fácil de administrar y desplegar.

- Priorización de incidentes de seguridad

- Interpretaciones de ataques basadas en IA

- Continuidad de la actividad empresarial con copia de seguridad y recuperación integradas

- Security + EDRDiseñado para proveedores de servicios, Acronis EDR permite simplificar la seguridad de los endpoints al detectar, analizar y corregir con rapidez los ataques avanzados y, al mismo tiempo, garantizar de forma inigualable la continuidad de la actividad empresarial. Elimine los costes y la complejidad de utilizar múltiples productos individuales y ofrezca a su equipo una única solución de ciberprotección completa, fácil de administrar y desplegar.

- Priorización de incidentes de seguridad

- Interpretaciones de ataques basadas en IA

- Continuidad de la actividad empresarial con copia de seguridad y recuperación integradas

- Acronis RMMSimplifique y automatice las tareas rutinarias mediante el empleo de scripts y cierre cuanto antes las brechas de seguridad en la infraestructura de los clientes mediante la administración de parches. Gane visibilidad de los recursos de software y la protección de datos de sus clientes para facilitar las tareas diarias de seguimiento y planificación, y mejore su tiempo de actividad ininterrumpida mediante la supervisión del estado de las unidades de disco.

- Ciberscripting

- Administración de parches automatizada

- Monitor del estado de las unidades de disco

- Acronis PSAOptimice su empresa de servicios gestionados con una plataforma única integrada que automatiza los flujos de trabajo, mejora la interacción con el cliente y proporciona información de la empresa en tiempo real. Facilite las decisiones basadas en datos y una utilización más inteligente de los recursos, resultando en una gestionabilidad mejorada y relaciones con los clientes basadas en el valor.

- Automatización de alto rendimiento

- Predicciones exactas

- Rentabilidad a otro nivel

- Advanced BackupProteja los datos de los clientes, incluso entre copias de seguridad programadas. Amplíe las copias de seguridad a SAP HANA, Oracle DB, MariaDB, MySQL y clústeres de aplicaciones. También dispondrá de mayor visibilidad del estado de protección de todos los datos de las infraestructuras completas de sus clientes.

- Protección continua de los datos

- Mapa de protección de datos

- Procesamiento de datos fuera del host

- Disaster RecoveryCuando se produce un desastre, los clientes pueden retomar su actividad empresarial en cuestión de minutos. Para ello, ponen en marcha sus sistemas en la nube Acronis Cloud y los restauran en cualquier lugar, garantizando así la disponibilidad inmediata los datos. Recuperación ante desastres sin esfuerzo y una mayor eficiencia con organización, runbooks y conmutación automática en caso de error.

- Organización de la recuperación ante desastres

- Conmutación en caso de error para producción

- VPN entre sitios

- Email SecurityBloquee cualquier amenaza basada en el correo electrónico, incluido el spam, el phishing, las estafas BEC (vulneración del correo electrónico de empresas), las amenazas persistentes avanzadas (APT) y los ataques de día cero, antes de que lleguen a los usuarios finales. Aprovecha la tecnología de próxima generación de Perception Point para disfrutar de una detección ultrarrápida y una fácil implementación, configuración y administración.

- Motores antiphishing y antispoofing

- Tecnología antievasión

- Detección dinámica de próxima generación frente a ataques de día cero

- Data Loss Prevention (DLP)Impida fugas de datos de las cargas de trabajo de los clientes a través de dispositivos periféricos y comunicaciones de red. Simplifique el aprovisionamiento y administración de servicios de DLP observando las transferencias de datos confidenciales para incluir automáticamente los procesos empresariales del cliente en una directiva de DLP ajustada a sus especificidades.

- Prevención de pérdida de datos

- Generación automática de directivas de DLP iniciales

- Ampliación automatizada y asistida por el usuario de las directivas aplicadas

- File Sync and ShareDisfrute del control total de la ubicación, administración y privacidad de los datos con un excelente servicio de sincronización y uso compartido de archivos que incluye contabilidad de transacciones para facilitar las funciones de certificación y firma electrónica, y que es compatible con todas las plataformas.

- Certificación de archivos

- Firmas digitales integradas

- Verificación independiente de archivos

Aprenda más, gane más con Acronis Academy

Tanto si usted y su equipo están buscando certificaciones profesionales como si están empezando un negocio de MSP, estamos aquí para apoyarle en cada etapa.

Empiece a aprender gratis

MSP Academy está diseñada para ofrecer un entrenamiento neutral e independiente de los proveedores, que abarca de la A a la Z de la gestión de un negocio de MSP.

Obtenga la certificación

Acronis Academy ha desbloqueado el acceso de todo el mundo a cursos y certificaciones de e-learning de la máxima calidad, bajo demanda y a su propio ritmo, que permiten a particulares y proveedores de servicios gestionados mejorar sus habilidades y conocimientos en ciberseguridad.

Acceda al portal de socios

Los partners de Acronis potencian su negocio mediante el acceso completo a los recursos de entrenamiento de Acronis Academy. Explore nuestra amplia biblioteca educativa sobre servicios gestionados en el Portal para Partners.

Preguntas frecuentes

¿Qué es Endpoint Detection and Response (EDR)?

EDR (Endpoint Detection and Response) es una solución de seguridad activa para endpoints que supervisa y correlaciona continuamente diferentes eventos en el endpoint para detectar actividades maliciosas, procesos comprometidos y comportamientos sospechosos en los dispositivos de los usuarios finales. Su objetivo es identificar ataques en curso y potenciales incidentes, ataques o vulneraciones de seguridad, y después actuar como un sistema de respuesta con funciones de corrección para resolver el problema.

Según la definición de Gartner, las principales funciones de EDR son:- Detectar incidentes de seguridad

- Contener el incidente en el endpoint

- Investigar incidentes de seguridad

- Proporcionar orientación para la corrección

¿Quién necesita una solución de detección y respuesta para endpoints?

En cualquier empresa que sea objetivo potencial de ciberamenazas o que almacene datos valiosos en sus endpoints, la estrategia de protección de los endpoints debe incluir funciones avanzadas de detección de amenazas y herramientas de respuesta para endpoints.

Las pequeñas y medianas empresas corren un riesgo constante de ser víctimas de ciberamenazas avanzadas debido a sus limitadas competencias internas y sus restricciones presupuestarias, lo que complica su acceso a soluciones avanzadas de seguridad para endpoints que, por sus costes y su complejidad, tradicionalmente están dirigidas a grandes corporaciones.

Además, en empresas de todos los tamaños pertenecientes a sectores con elevados requisitos normativos y grandes ciberriesgos —como las de servicios financieros, sanidad, servicios jurídicos, venta online y el sector público—, la tecnología EDR es imprescindible para que la estrategia de ciberseguridad empresarial garantice que se cumplan las normativas y que los datos confidenciales de los endpoints queden fuera del alcance de las ciberamenazas.

Con Security + EDR, puede garantizar la protección de empresas de todo tamaño y nivel de complejidad, gracias a sus servicios de gran valor y adaptables a múltiples clientes.¿Cómo reduce Security + EDR los gastos de explotación frente a otras soluciones EDR?

Las mejores herramientas y soluciones EDR existentes en su categoría están orientadas a grandes empresas por sus costes, su complejidad y porque precisan grandes equipos de profesionales de seguridad. Además, los analistas de seguridad deben realizar manualmente actividades de caza de amenazas, analizando cientos de líneas de registros y dedicando horas a investigar actividades sospechosas. Aun así, para cubrir el marco del NIST y asegurar la continuidad de la actividad empresarial, hacen falta soluciones y agentes de software adicionales, lo cual incrementa aún más la complejidad y la fragmentación de soluciones.

Al igual que otras herramientas EDR, Security + EDR recopila datos continuamente basándose en eventos de seguridad relacionados, pero después optimiza el análisis activando alertas sobre cualquier incidente potencial y agregando datos en interpretaciones del ataque guiadas según las categorías de MITRE ATT&CK®. Todo ello ayuda a los analistas de seguridad a investigar rápidamente las actividades sospechosas en varios clientes, lo que reduce de horas a minutos el tiempo de investigación y mejora la escalabilidad.

Además, Security + EDR es una solución de seguridad para endpoints integrada en Acronis Cyber Protect Cloud, lo cual ofrece a los administradores ventajas especiales, como la respuesta con un solo clic en todo el marco del NIST, incluida la recuperación. Así se elimina la fragmentación de soluciones y es posible ofrecer una protección exhaustiva para endpoints con un solo agente y una sola consola de Acronis.¿Contra qué tipo de amenazas protege EDR?

Muchos tipos de ciberamenazas avanzadas pueden sortear otras capas de protección para endpoints, como el software antivirus existente, pero algunas de las más habituales incluyen:

- Malware y ransomware de día cero: malware o ransomware que se infiltra en el sistema a través de una vulnerabilidad de día cero (una vulnerabilidad aprovechable para la que el proveedor de software no ha publicado todavía ningún parche; la vulnerabilidad puede ser conocida o desconocida). Puede sortear algunas detecciones basadas en comportamientos.

- Amenazas persistentes avanzadas (APT): ataques que utilizan técnicas de hacking para conseguir acceso no autorizado a un sistema y escapar a la detección durante un periodo de tiempo prolongado, con consecuencias potencialmente destructivas. Normalmente constan de varias fases, como infiltración en el sistema, escalada, desplazamiento lateral y, finalmente, filtración de datos confidenciales. Las amenazas persistentes avanzadas suelen depender de técnicas "living off the land", término que describe el comportamiento del ciberdelincuente que aprovecha las herramientas del entorno objetivo, lo que resulta más difícil de detectar y considerablemente más barato para él.

- Ataques sin archivos: el malware sin archivos (también denominado fileless) es un tipo de software malicioso que utiliza programas legítimos para infectar un ordenador. No se basa en archivos y no deja rastro, por lo que dificulta la detección y corrección de ataques.

- Hackeo: es el acto de identificar y después aprovechar vulnerabilidades en un sistema informático o una red, normalmente para obtener acceso no autorizado a datos personales o de una empresa. Dependiendo de las técnicas utilizadas, el hackeo puede ser difícil de detectar, ya que a veces emplea credenciales robadas u otras técnicas para adoptar la apariencia de un proceso perfectamente normal hasta que se produce la filtración, momento en que ya es demasiado tarde para responder.

Para detectar y responder a estas y a otras amenazas avanzadas, hacen falta controles de seguridad más avanzados, como EDR.

Lo sentimos, su navegador no es compatible.

Parece que nuestro nuevo sitio web es incompatible con la versión actual de su navegador. No se preocupe, esto es fácil de solucionar. Para ver nuestro sitio web, solo tiene que actualizar su navegador ahora.