Garantice la resiliencia operativa

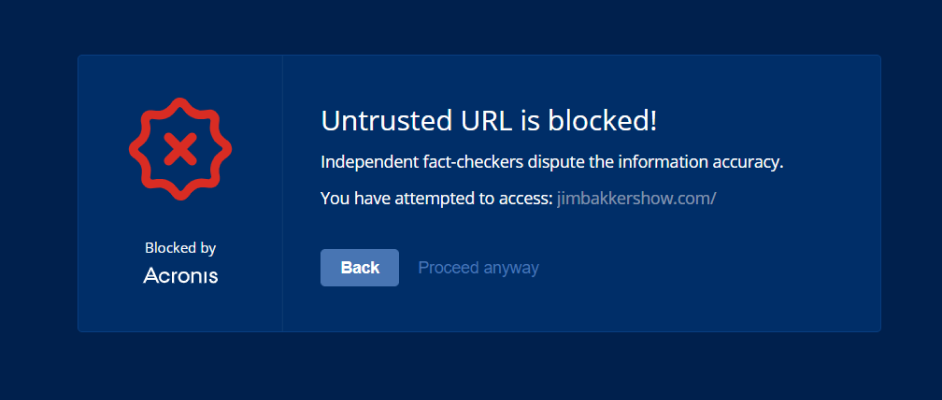

Las empresas modernas se enfrentan a una oleada de ciberamenazas. Cada día surgen nuevas modalidades de ransomware y la automatización permite a los ciberdelincuentes atacar con facilidad a innumerables empresas. Las violaciones de datos y el tiempo de inactividad que provoca el ransomware pueden ser devastadores para una empresa, por lo que las soluciones de Acronis adoptan un enfoque multicapa: bloquean el ransomware y otras ciberamenazas y además, facilitan la recuperación ante desastres y el análisis forense.

Qué dicen los expertos

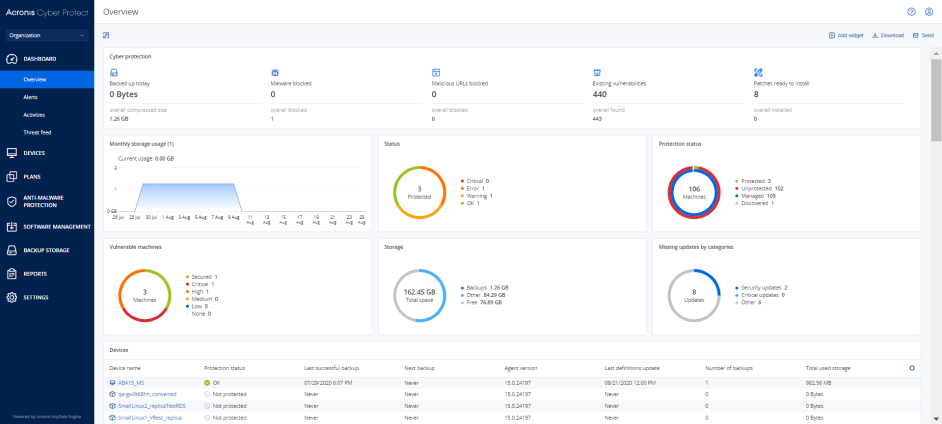

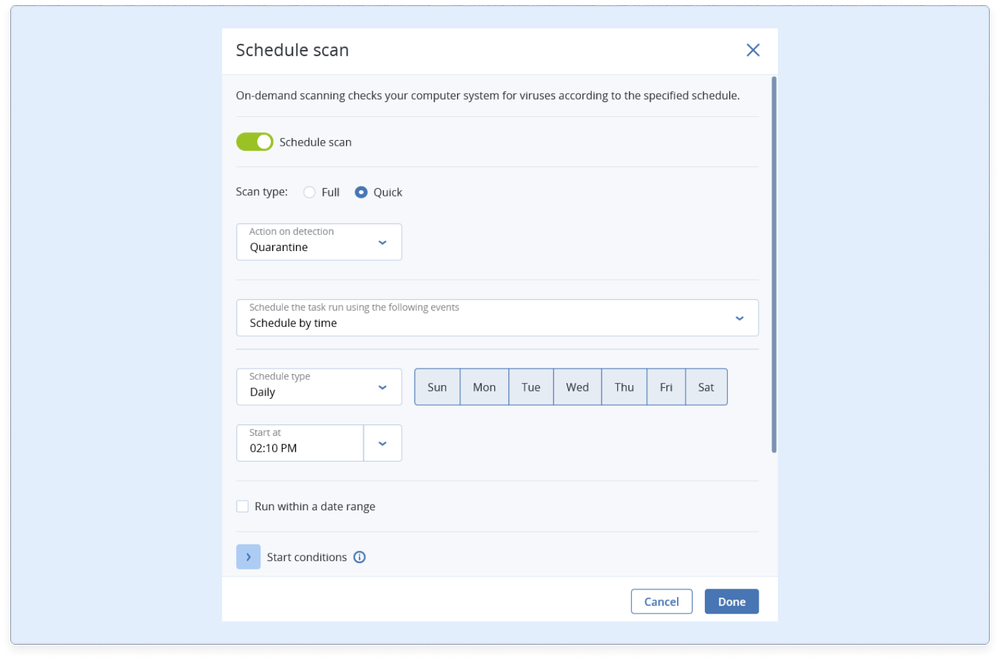

Acronis Cyber Protect

Modernice su infraestructura de ciberseguridad y copia de seguridad con una ciberprotección integrada

Desde 70,99 € al año

Proteja más cargas de trabajo en más plataformas, y todo a través de un solo agente

Entorno físico

- Windows Server

- Windows Server Essentials

- Linux

Aplicaciones

- Microsoft Exchange

- Microsoft SQL Server

- Microsoft SharePoint

- Microsoft Active Directory

- Oracle Database

Virtual

- VMware vSphere

- Microsoft Hyper-V

- Scale Computing HC3

- Citrix XenServer

- Red Hat Virtualization

- Oracle VM Server

Endpoints

- PC Windows

- Mac

Nube

- Microsoft 365

- Google Workspace

- Azure

- Amazon EC2

Móviles

- iPhone/iPad

- Android

Lo sentimos, su navegador no es compatible.

Parece que nuestro nuevo sitio web es incompatible con la versión actual de su navegador. No se preocupe, esto es fácil de solucionar. Para ver nuestro sitio web, solo tiene que actualizar su navegador ahora.