La sécurité des données est le terme utilisé pour décrire le processus, les politiques et la technologie qui garantissent que les données d'une entreprise sont sécurisées et protégées contre les accès internes et externes non autorisés ou la corruption des données, y compris les attaques malveillantes et les menaces internes. Avant l'avènement de la révolution numérique, une entreprise pouvait assurer la sécurité des données en verrouillant la porte d'entrée, en enfermant les dossiers papier sensibles dans des classeurs et en protégeant les ordinateurs par un mot de passe. Mais avec la transformation numérique, il faut à présent plus d'efforts et les dernières technologies et outils pour sécuriser vos systèmes, applications et données.

Pourquoi devriez-vous vous soucier de la sécurité des données ?

Protéger votre propriété intellectuelle

Votre organisation détient des données commerciales extrêmement sensibles qui différencient votre entreprise, vos produits et vos services. Il s'agit notamment d'informations financières, relatives aux clients et à la recherche et au développement, de secrets de marque, de secrets commerciaux, de brevets, de formules, de recettes, de dessins, du code de logiciels, d'algorithmes de recherche, etc. Toutes ces données doivent être sécurisées et protégées car, en cas de fuite ou de perte, elles peuvent avoir un impact sur le succès de votre entreprise et sur sa position concurrentielle sur le marché.

Assurer votre conformité avec les obligations légales

Votre entreprise conserve une multitude d'informations sur vos clients et prospects. Par exemple, si vous êtes une entreprise B-to-C, la plupart des données sur les consommateurs que vous détenez sont privées, qu'il s'agisse d'informations personnellement identifiables (PII en anglais), d' informations sur les cartes bancaires (PCI en anglais) ou d'informations médicales protégées (PHI en anglais), et doivent être protégées des regards indiscrets.

Si votre entreprise est soumise à des obligations réglementaires, telles que le règlement général sur la protection des données de l'UE ( RGPD ), la loi californienne sur la protection de la vie privée des consommateurs ( CCPA ), la norme de sécurité des données de l'industrie des cartes de paiement ( PCI DSS ) et la loi sur la portabilité et la responsabilité de l'assurance maladie ( HIPAA ), les amendes de mise en conformité et les coûts liés aux enquêtes et aux mesures correctives peuvent être importants en cas de violation ou de fuite de données.

Protéger votre marque

Outre les amendes pour non-respect de la législation et les coûts de mise en conformité, une fuite de données peut vous obliger à indemniser les clients concernés et/ou, dans le pire des cas, les clients peuvent choisir de ne PAS faire affaire avec vous. Cela peut avoir un impact sur la réputation de votre marque et, en fin de compte, sur vos revenus futurs.

Différentes technologies de sécurité des données

Il existe une liste interminable de technologies de sécurité des données utilisées pour protéger les systèmes, les applications et les données. En voici quelques exemples :

Data encryption is the process of encoding data in transit and at rest, typically using military grade AES-256 encryption. Next-generation anti-malware protection utilizes a multi-layered approach that incorporates artificial intelligence (AI), machine learning (ML) and behavioral detection to catch both known and unknown threats. Vulnerability assessments are highly automated processes that search for known weaknesses in target systems — such as outdated software, unapplied patches, common gaps in network controls, or weaknesses in applications. URL filtering is a technology that blocks access to known malicious websites. It is mainly used to prevent users from reaching phishing websites that try to steal credentials, websites that operate as command-and-control servers (C&C), websites that download malware, and fake e-commerce shops that may steal money or cardholder data. Data loss prevention (DLP) is a technique that protects sensitive corporate data and personal data from leaving the company due to user negligence, mishandling of data, or malicious intent. DLP technologies enforce data use and handling policies by allowing or blocking data access and transfer operations based on a set of predefined security rules. Email security is a term that describes a multi-layered approach to protect email accounts and the information that’s part of email communications against unauthorized access, compromise, or data loss, including internal threats and malicious attacks. Bring your own device (BYOD) data security relates to a set of technologies that ensure employees’ personal devices used for business and the data they hold are secure from unauthorized access, corruption, or data loss. This includes protection against malware, ransomware, and cryptominers, capabilities to remotely wipe devices in case they are lost, and the ability to back up data on BYOD devices to ensure safe recovery. Patch management is the process of helping users identify, download, test, install, and verify patches, to ensure systems and applications stay up to date and secure. Patching can be a rigorous and time-consuming task for IT administrators, but automated solutions make it much easier. File sync and share solutions enable teams to collaborate, access company files, and share documents on any device, wherever they are, while IT maintains control over data security and compliance. Backup is the process of creating recoverable copies of data in case the original data is lost or compromised. Backup is a data protection technology and no business can consider their data and systems secure without regular backups. Disaster recovery (DR) is a strategic approach that uses backups to orchestrate failover and failback in the event of a disaster to minimize recovery time objectives (RTOs) and recovery point objectives (RPOs). DR is a data protection technology and no business can consider their data and systems secure without a DR strategy.

Le chiffrement des données est le processus de codage des données en transit et au repos, généralement au moyen d'un chiffrement AES-256 de qualité militaire.

La protection anti-malware de nouvelle génération utilise une approche multicouche qui intègre l'intelligence artificielle (IA), l'apprentissage machine (ML) et la détection comportementale pour attraper les menaces connues et inconnues.

Les analyses de vulnérabilité sont des processus hautement automatisés qui recherchent des faiblesses connues dans les systèmes cibles, comme des logiciels obsolètes, des correctifs non appliqués, des lacunes courantes dans les contrôles du réseau ou des faiblesses dans les applications.

Le filtrage des URL est une technologie qui bloque l'accès aux sites web malveillants connus. Elle est principalement utilisée pour empêcher les utilisateurs d'accéder à des sites de phishing qui tentent de voler des informations d'identification, à des sites qui fonctionnent comme des serveurs de commande et de contrôle (C&C), à des sites qui téléchargent des logiciels malveillants et à de fausses boutiques de commerce en ligne susceptibles de voler de l'argent ou les données des titulaires de cartes bancaires.

La prévention des pertes de données (DLP) est une technique qui protège les données sensibles de l'entreprise et les données personnelles contre toute sortie de l'entreprise causée par la négligence de l'utilisateur, une mauvaise manipulation des données ou une intention malveillante. Les technologies DLP mettent en œuvre des politiques d'utilisation et de traitement des données en autorisant ou en bloquant l'accès aux données et les opérations de transfert en fonction d'un ensemble de règles de sécurité prédéfinies.

La sécurité du courrier électronique est un terme qui décrit une approche à plusieurs niveaux pour protéger les comptes de courrier électronique et les informations qui font partie des communications par email contre l'accès non autorisé, la compromission ou la perte de données, y compris les menaces internes et les attaques malveillantes.

La sécurité des données BYOD (Bring Your Own Device) concerne un ensemble de technologies qui garantissent que les appareils personnels des employés utilisés à des fins professionnelles et les données qu'ils contiennent sont protégés contre tout accès non autorisé, toute corruption ou toute perte de données. Cela inclut la protection contre les logiciels malveillants, les ransomwares et et les cryptomineurs, la possibilité d'effacer à distance les appareils en cas de perte, et la capacité de sauvegarder les données sur les appareils BYOD pour garantir une restauration en toute sécurité.

La gestion des correctifs est le processus qui consiste à aider les utilisateurs à identifier, télécharger, tester, installer et vérifier les correctifs, afin de garantir que les systèmes et les applications restent à jour et sécurisés. L'application de correctifs peut être une tâche rigoureuse et chronophage pour les administrateurs informatiques, mais les solutions automatisées leur facilitent grandement la tâche.

Les solutions de synchronisation et de partage de fichiers permettent aux équipes de collaborer, d'accéder aux fichiers de l'entreprise et de partager des documents sur n'importe quel appareil, où qu'ils se trouvent, tandis que le service informatique conserve le contrôle de la sécurité et de la conformité des données. La sauvegarde est le processus qui consiste à créer des copies récupérables des données au cas où les données originales seraient perdues ou compromises. La sauvegarde est une technologie de protection des données et aucune entreprise ne peut considérer ses données et ses systèmes comme sûrs sans sauvegardes régulières.

La reprise après sinistre (DR) est une approche stratégique qui utilise les sauvegardes pour orchestrer le basculement et le retour en arrière en cas de sinistre afin de minimiser les objectifs de temps de récupération (RTO) et de points de récupération (RPO). La DR est une technologie de protection des données et aucune entreprise ne peut considérer ses données et ses systèmes comme sûrs sans une stratégie de DR.

Quel est l'intérêt d'intégrer différentes solutions de sécurité des données ?

Pour vous assurer que vos systèmes, applications et données sont sécurisés et parfaitement protégés, vous devrez recourir à un grand nombre des technologies évoquées ci-dessus. Cependant, dans de nombreux cas, ces technologies sont proposées comme des solutions ponctuelles autonomes. Par exemple :

- La protection des postes de travail (EPP) ne prend pas en compte la sauvegarde. Les technologies DLP sont généralement autonomes ou associées à d'autres technologies liées à la conformité, comme le chiffrement.

- La sécurité du courrier électronique est souvent fournie comme une solution autonome ou un complément à une solution EPP.

- La synchronisation et le partage de fichiers sont généralement des solutions autonomes.

- Les évaluations des vulnérabilités et les solutions de gestion des correctifs sont très souvent proposées en complément d'un programme de protection de l'environnement ou d'une solution de surveillance et de gestion à distance (RMM).

Mais il y a de bonnes nouvelles. Acronis a développé une solution de sécurité unique en son genre qui :

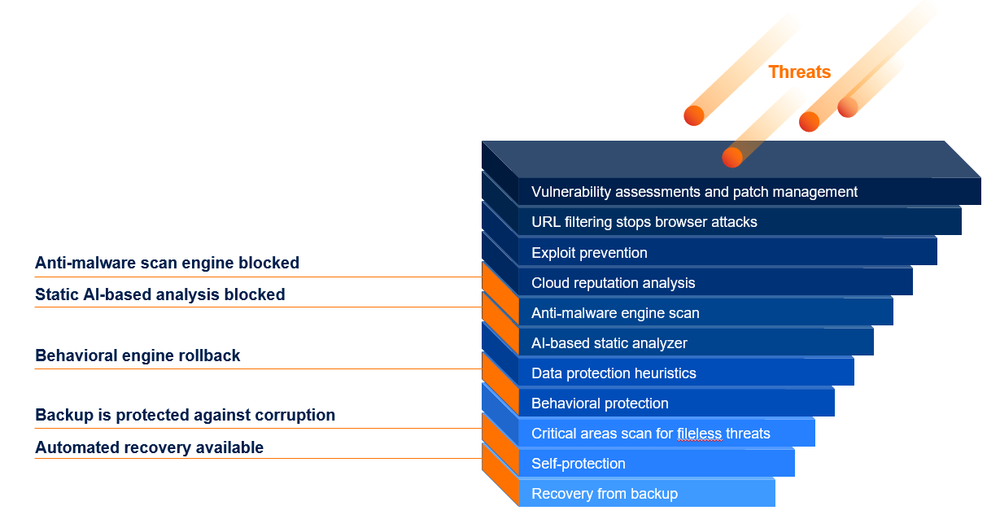

- Intègre des technologies de sécurité pour fournir plusieurs couches de protection qui contribuent à minimiser le risque d'attaques malveillantes, de menaces internes et de données corrompues ou supprimées en raison d'erreurs humaines (voir la figure 1).

- Élimine les incohérences, les conflits et les failles de sécurité que les solutions ponctuelles peuvent créer lorsqu'elles cherchent à fonctionner ensemble.

- Permet aux services informatiques de gagner un temps considérable et de réduire les erreurs manuelles

Acronis Cyber Protect : une seule solution pour tout !

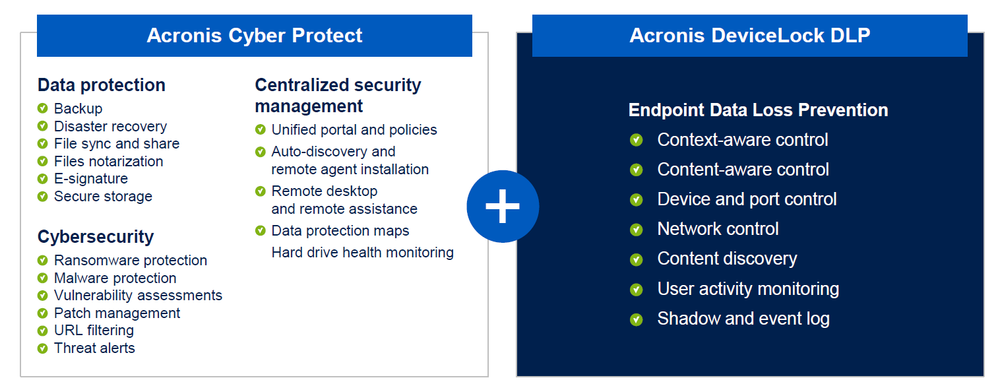

Acronis Cyber Protect est une solution unique en son genre qui offre une cyberprotection complète contre les menaces modernes, en associant la sauvegarde et la protection des données, un anti-malware de nouvelle génération basé sur l'IA et la gestion de la protection en une seule solution intégrée. Elle ne ressemble pas aux autres solutions de sécurité qui se contentent de regrouper des outils et des technologies de sécurité, ni aux anciennes solutions ponctuelles isolées pour la sauvegarde, l'antivirus, la gestion des correctifs, l'accès à distance, la gestion de la charge de travail et les outils de surveillance et de reporting.

Parmi ses principales caractéristiques, citons notamment :

Simplified administration with a single agent, single user interface, single platform Next-generation anti-malware with AI-based static and behavior detection combined with exploit prevention and URL filtering to counter known and unknown threats, including zero-day malware and ransomware Remote work protection to keep remote workers productive and protected with secure remote access to machines, remote wipe, prioritized patching, and protection against exploits for collaboration tools, etc. Vulnerability assessments and patch management functions to help you identify vulnerabilities before patching and prioritize patch management based on criticality Fail-safe patching to eliminate the risk of bad patches that render a system unusable. Before the latest patches are implemented, an image backup is automatically performed, enabling you to easily restore and roll back to a working state if there is an issue with a patch Protection for all key files with Acronis’ comprehensive Data Protection Map, which provides detailed information about stored data (classification, locations, protection status, and additional information) on your machines, detects whether the data is protected or not, and provides you with remediation options Real-time protection of important documents with Continuous Data Protection, which immediately saves all changes to critical files, even between backups, for near-zero RPOs Post-malware-attack recovery with integrated anti-malware scans and patch updates of backups Auto-response to emerging threats based on real-time alerts from Acronis Cyber Protection Operation Centers Forensic investigations based on digital evidence stored inside backups

Une administration simplifiée grâce à un agent unique, une interface utilisateur unique et une plateforme unique. Une nouvelle génération d'anti-malware avec détection statique et comportementale basée sur l'IA, combinée à la prévention des attaques et au filtrage des URL pour contrer les menaces connues et inconnues, y compris les logiciels malveillants de type "zero-day" et les ransomwares. Une protection du télétravail pour que les travailleurs à distance restent productifs et protégés grâce à un accès à distance sécurisé aux machines, un effacement à distance, des correctifs hiérarchisés et une protection contre les failles des outils de collaboration, etc. Des fonctions d'évaluation des vulnérabilités et de gestion des correctifs pour vous aider à identifier les risques avant l'application des correctifs et à hiérarchiser la gestion des correctifs en fonction de leur gravité. Des correctifs à sécurité intégrée pour éliminer le risque de mauvais correctifs qui rendent un système inutilisable. Avant la mise en œuvre des derniers correctifs, une sauvegarde de l'image est automatiquement effectuée, ce qui vous permet de restaurer et de revenir facilement à un état de fonctionnement en cas de problème avec un patch. La protection de tous les fichiers clés grâce à la carte de protection des données complète d'Acronis, qui fournit des informations détaillées sur les données stockées (classification, emplacements, état de protection et autres informations) sur vos machines, détecte si les données sont protégées ou non et vous propose des options de correction. La protection en temps réel des documents importants grâce à la protection continue des données, qui enregistre immédiatement toutes les modifications apportées aux fichiers critiques, même entre les sauvegardes, pour des RPO proches de zéro. La restauration après une attaque de logiciels malveillants grâce aux analyses anti-malware intégrées et aux mises à jour des sauvegardes par patchs Une réponse automatique aux menaces émergentes basée sur des alertes en temps réel provenant des centres opérationnels de cyberprotection d'Acronis. Enquêtes médico-légales basées sur des preuves numériques stockées dans des sauvegardes

Si vous êtes préoccupé par votre capacité à assurer la protection des données de votre entreprise, Acronis Cyber Protect est la meilleure solution pour mettre à niveau votre système désuet de sauvegarde, d'antivirus et de gestion et pour bénéficier d'une solution simple, efficace et sûre qui offre une sécurité et une productivité accrues tout en réduisant les coûts d'exploitation.

Acronis propose également Acronis DeviceLock DLP, qui fournit une solution de prévention complète des pertes de données (DLP) de votre entreprise pour les postes de travail afin de minimiser les menaces internes, d'obtenir une visibilité sur la protection des données et de faire respecter les règles en matière de respect de la législation. Elle peut être combinée avec Acronis Cyber Protect pour renforcer votre dispositif de sécurité et prévenir les fuites de données.

Et ce n'est pas tout ! Acronis propose une approche holistique de la cyberprotection grâce à ses services de cybersécurité de premier ordre qui se concentrent sur les personnes, les processus et les technologies d'une organisation. Que vous soyez une PME ou une grande entreprise, le fait d'être préparé à tous les niveaux, de l'infrastructure aux applications en passant par le personnel, améliore considérablement le dispositif de cybersécurité de votre organisation.

À propos d'Acronis

Fondée en Suisse en 2003, Acronis est implantée dans 15 pays et emploie des collaborateurs dans plus de 50 pays. Acronis Cyber Protect Cloud est disponible en26 langues dans150 pays et utilisé par plus de21,000 fournisseurs de services pour assurer la protection de plus de750,000 entreprises.