La inteligencia y el monitoreo de amenazas cibernéticas son fundamentales para detener un ataque cibernético moderno. Aun así, muchas organizaciones no tienen el personal, la experiencia o el presupuesto para recopilar, procesar y analizar la información necesaria para detener los ataques. Sin acceso a la inteligencia de amenazas cibernéticas más actualizada, es más probable que su organización sufra un ataque.

Este artículo analiza la inteligencia de amenazas cibernéticas, cómo se desarrolla la inteligencia, los tipos de inteligencia disponibles para diferentes audiencias y las alternativas disponibles para cualquier organización que no pueda asumir un programa interno de inteligencia de amenazas cibernéticas.

¿Qué es la inteligencia y el monitoreo de amenazas cibernéticas?

La "inteligencia de amenazas" es el conocimiento basado en la evidencia, incluyendo el contexto, los mecanismos, los indicadores, las implicaciones y el asesoramiento procesable, sobre una amenaza o un peligro existente o emergente para los activos, que se puede utilizar para informar las decisiones con respecto a la respuesta del sujeto a esa amenaza o ese peligro." - Gartner

La inteligencia de amenazas cibernéticas (CTI, por sus siglas en inglés) son datos procesables recopilados y utilizados por los sistemas de seguridad cibernética y/o los expertos en seguridad de una organización para ayudarlos a comprender mejor las vulnerabilidades, tomar las medidas adecuadas para detener un ataque y proteger la red y los puntos finales de la compañía de futuros ataques. Los datos incluyen información como quién es el atacante y cuáles son sus capacidades, motivaciones y planes de ataque.

El monitoreo de amenazas cibernéticas es una solución que utiliza inteligencia estratégica para analizar, evaluar y monitorear continuamente las redes y los puntos finales de una organización en busca de evidencia de amenazas a la seguridad, como intrusión en la red, ransomware y otros ataques de malware. Una vez que se identifica una amenaza, el software de monitoreo de amenazas emite una alerta y la detiene.

¿Por qué es importante la inteligencia de amenazas cibernéticas?

No se puede detener de forma fiable cualquier ciberataque sin un informe detallado de amenazas. En la era del trabajo remoto, donde los empleados utilizan el traiga su propio dispositivo (BYOD, por sus siglas en inglés) y redes desprotegidas, la inteligencia de amenazas cibernéticas es más importante que nunca. Con la inteligencia y el monitoreo de amenazas, una organización tiene la protección de datos y la información más sólidas necesarias para detener o mitigar los ataques cibernéticos. La inteligencia de amenazas cibernéticas (CTI, por sus siglas en inglés) proporciona:

· Información sobre los datos, incluido el contexto, para ayudar a prevenir y detectar ataques.

· Alertas priorizadas que le ayudan a responder más rápido a los incidentes.

· Mejora de la comunicación, planificación e inversión mediante la identificación de los riesgos reales para el negocio.

¿Quién puede beneficiarse de la inteligencia de amenazas cibernéticas?

Las organizaciones grandes y pequeñas, los gobiernos y los estados-nación pueden beneficiarse de la CTI. Sin embargo, pocas organizaciones tienen analistas en el personal que trabajan con el volumen de información y toman decisiones sobre qué datos son válidos y qué amenazas son reales. Los expertos han estimado que se necesitarían 8.774 analistas que trabajen a tiempo completo durante un año para procesar la misma cantidad de datos de eventos de seguridad que el Aprendizaje Automático (ML, por sus siglas en inglés) puede procesar en el mismo período de tiempo.

Esta es la razón por la que muchas organizaciones recurren a la Inteligencia Artificial (IA) y el aprendizaje automático para analizar la inteligencia táctica y operativa de amenazas necesaria para la detección oportuna y la respuesta a incidentes para satisfacer una postura de seguridad sensata.

Ciclo de vida y proceso de inteligencia de amenazas cibernéticas

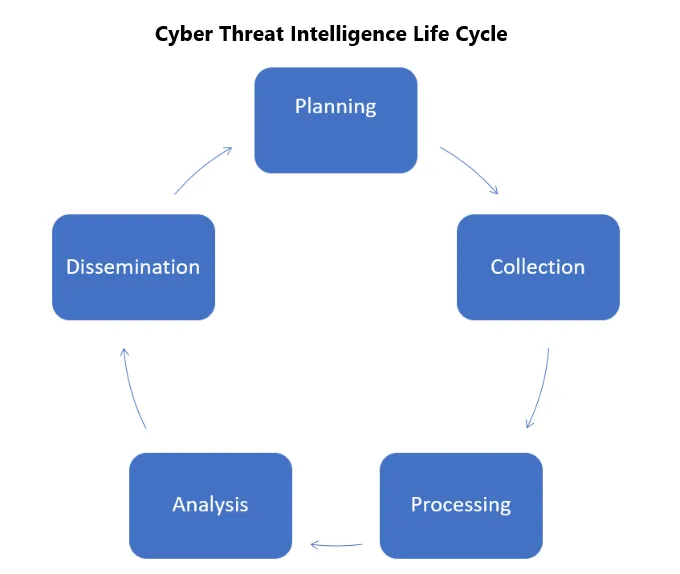

Los expertos de la industria afirman que hay cinco o seis pasos de proceso iterativos en el ciclo de vida de la inteligencia de amenazas cibernéticas que convierten los datos en bruto en inteligencia. La CIA primero desarrolló un proceso de ciclo de vida de seis pasos, mientras que otros expertos en seguridad han combinado y condensado el proceso de ciclo de vida en cinco pasos de la siguiente manera:

Ciclo de vida de la inteligencia de amenazas cibernéticas: planificación, recopilación, procesamiento, análisis, difusión

1. Planificación y dirección. En esta fase, el Director de Seguridad de Información o Director de Seguridad establece las metas y los objetivos del programa de inteligencia de amenazas cibernéticas. Esto incluye identificar la información confidencial y los procesos comerciales que deben protegerse, las operaciones de seguridad necesarias para proteger los datos y procesos comerciales, y priorizar qué proteger.

2. Recopilación. Los datos se recopilan de múltiples fuentes, como fuentes de código abierto, inteligencia interna de amenazas, comunidades verticales, servicios comerciales e inteligencia de la web oscura.

3. Procesamiento. Los datos recogidos se procesan a continuación en un formato adecuado para su posterior análisis.

4. Análisis. En este paso, los datos se combinan de diferentes fuentes y se transforman en inteligencia procesable para que los analistas puedan identificar patrones y tomar decisiones informadas.

5. Difusión. El análisis de datos de amenazas se publica adecuadamente y se difunde a las partes interesadas o los clientes de la empresa.

Nos referimos al proceso como un "ciclo de inteligencia de amenazas cibernéticas" porque abordar los ataques digitales no es un proceso único, sino un proceso circular que toma cada experiencia cibernética y la aplica a la siguiente.

¿Qué es el modelado de amenazas cibernéticas?

El modelado de amenazas cibernéticas es una práctica diseñada para optimizar la seguridad de la red. Lo hace localizando vulnerabilidades del sistema, identificando objetivos claros y desarrollando una estrategia para contrarrestar los efectos potenciales de los ataques cibernéticos contra una aplicación o un sistema informático.

Si bien se puede ejecutar en cualquier etapa de desarrollo, da más frutos si se realiza al comienzo de un proyecto. La lógica es la siguiente: cuanto antes identifique nuevas vulnerabilidades, más fácil será lidiar con ellas. Por otro lado, si los puntos débiles permanecen desatendidos, pueden convertirse en graves problemas de seguridad en el futuro.

El enfoque permite a su equipo de TI profundizar en los peligros potenciales para su sistema y cómo pueden afectar a su red. Los profesionales de la ciberseguridad pueden usar la práctica para fortalecer todos los puntos de entrada potenciales, aplicar la seguridad de las aplicaciones en línea con los posibles puntos débiles y proteger los entornos de Internet de las Cosas.

El procedimiento de modelado de amenazas depende del sistema examinado. Sin embargo, cualquier organización dependiente de la tecnología puede beneficiarse de ella. El modelado de amenazas permite a los profesionales de seguridad reducir los aciertos particulares dirigidos a un sistema específico. Esto elimina la confusión potencial y permite a los equipos centrarse solo en los que pueden afectar a su negocio. Repleto de tal conocimiento, su equipo de seguridad podría defender el sistema de la empresa mucho antes de que un ataque lo afecte.

Sin embargo, el modelado de amenazas requiere un proceso exhaustivo para optimizar sus defensas cibernéticas hasta los dientes. En la siguiente sección, discutiremos los pasos necesarios para que el modelado de amenazas beneficie más a su negocio. Todos ellos pueden "actuar" individualmente, ya que son procesos independientes. Sin embargo, la ejecución conjunta proporciona la visión más completa de cualquier escenario potencialmente dañino.

Vamos a repasar los pasos ahora.

Pasos para el modelado integral de amenazas

Los pasos para el modelado sólido de amenazas se pueden simplificar a la preparación, el análisis, la implementación y la revisión. Sin embargo, todos ellos dependen de una serie de preguntas para funcionar de manera óptima.

A continuación, se muestra una lista de preguntas que los cazadores de amenazas deben hacer antes de concluir un modelo de amenaza final.

· ¿Qué modelos de amenazas son los más adecuados para su empresa?

Responder a esta pregunta requiere inspeccionar las transiciones de flujo de datos, las clasificaciones de datos y los diagramas de arquitectura para llegar a un modelo de red virtual que necesita protección.

· ¿Cuáles son los inconvenientes?

Para esto, debe investigar las principales amenazas a su red y aplicaciones.

· ¿Qué hacer ante un posible ciberataque?

Para esta pregunta, necesitaría identificar la mejor manera de contrarrestar problemas y escenarios de vulnerabilidad específicos en los que los actores de amenazas explotan esas vulnerabilidades.

· ¿Cómo funciona el modelo de amenazas?

Las empresas deben hacer un seguimiento de los procesos de contraataque para determinar su calidad, eficiencia y viabilidad. Realizar una revisión exhaustiva del desempeño del modelo podría catalizar un mejor proceso de planificación y acelerar su progreso.

Para incluir las preguntas en una lista de pasos, puede consultar la lista a continuación.

1. Describa las preocupaciones de seguridad de un sistema, aplicación o proceso específico.

2. Haga una lista de sugerencias para posibles amenazas que deben verificarse a medida que las condiciones cambian con el tiempo.

3. Haga una lista concreta de amenazas.

4. Haga una lista de acciones de remediación y eliminación.

5. Monitoree y califique los métodos en uso para determinar su tasa de éxito y validez a medida que evolucionan las amenazas.

Ahora que está familiarizado con los esquemas básicos del modelado de amenazas, repasemos el proceso de modelado de amenazas con un poco más de profundidad.

El proceso de modelado de amenazas

Como hemos mencionado, el modelado de amenazas puede definir los activos de una organización, identificar el papel de las aplicaciones en el panorama general y contener un perfil de seguridad para aplicaciones específicas.

El proceso procede a identificar y priorizar las amenazas potenciales. Después, los profesionales de seguridad pueden utilizar los datos recopilados (y las conclusiones) para clasificar los eventos potencialmente dañinos y determinar qué acciones podrían tomarse para resolver los problemas.

En esencia, el modelado de amenazas es dar un paso atrás para acceder a los activos digitales y de red de una empresa, identificar amenazas externas e internas, determinar indicadores maliciosos existentes y diseñar un plan para protegerse contra ellos (o para recuperar información confidencial de forma segura si una amenaza logra penetrar las defensas de la empresa).

De la misma manera que una "kill chain" (cadena de exterminio, en español) describe la estructura de un ataque en el ejército, usted puede crear una cadena de exterminio cibernética para comprender cómo piensan los atacantes y contrarrestarlos de manera proactiva.

A continuación, desglosaremos el proceso de modelado de amenazas en pasos adicionales para que pueda seguirlos más fácilmente.

Tenga en cuenta que cada proceso individual es único dependiendo de la red, las preferencias de la empresa y los problemas que surjan. Sin embargo, el enfoque básico sigue siendo algo concreto.

1. Cree un diseño, modelo de red o sistema de defensa de aplicaciones seguro.

2. Asegúrese que los recursos se inviertan de la manera más eficiente posible para evitar gastos innecesarios (ya sea en forma de más dinero o más personas asignadas para hacer una tarea).

3. Haga de la seguridad una prioridad. En la mayoría de los casos, la seguridad sólida supera la rentabilidad a corto plazo, ya que un sistema seguro traerá más ganancias a largo plazo (y las protegerá de manera efectiva mientras esté operativo).

4. Informe a las partes interesadas sobre el desarrollo del sistema.

5. Especifique todas las amenazas potenciales del sistema.

6. Identifique los requisitos de cumplimiento de acuerdo con el sistema o la aplicación específicos que se están abordando.

7. Vele por que todas las medidas adoptadas se ajusten a la reglamentación necesaria.

8. Defina los controles necesarios para contrarrestar a los ciberdelincuentes antes, durante y después de posibles ataques.

9. Construya dichos controles y preséntelos de manera transparente a todas las partes interesadas.

10. Evalúe todos los riesgos relacionados con el sistema de gestión de amenazas.

11. Documente las amenazas de impacto para el sistema.

12. Documente los esfuerzos de mitigación aplicados para contrarrestar diversas amenazas.

13. Asegúrese de que los objetivos de la empresa no se vean afectados por actores malintencionados o eventos adversos.

14. Pruebe el sistema para asegurar su operatividad frente a indicadores de compromiso para proteger la red de su empresa.

15. Construya sobre los cimientos que ha creado hasta que realice un plan de seguridad integral para su caso de uso específico.

Ventajas del modelado de amenazas para mitigar el efecto de las amenazas cibernéticas

Por desafiante que pueda parecer el modelado de amenazas, beneficia significativamente a las empresas que lo implementan correctamente.

Por ejemplo, el enfoque puede proporcionar una visión integral de los proyectos de software y señalar las medidas de seguridad necesarias para proteger los datos en dichos proyectos. Con él, puede documentar amenazas de seguridad conocidas (para la aplicación) y tomar las medidas necesarias para abordarlas adecuadamente. De lo contrario, si sus equipos de TI actúan por puro instinto sin evidencia de respaldo, es posible que no puedan tomar decisiones óptimas con respecto a la seguridad de sus datos.

Los modelos de amenazas bien diseñados pueden garantizar que una aplicación en su red esté protegida contra todas las amenazas cibernéticas conocidas. Además, el modelado de amenazas realista puede llegar a ser la forma más eficiente de cumplir con una lista de tareas prácticas para su negocio.

Veámoslas a continuación.

· Detectar problemas en el ciclo de vida de desarrollo de software (SDLC, por sus siglas en inglés) antes de que haya comenzado cualquier trabajo de codificación.

· Identificar defectos de diseño resbaladizos que serían indetectables por los métodos de prueba y las revisiones de código tradicionales.

· Evaluar una amplia lista de amenazas que podría pasar por alto considerando lo contrario.

· Optimizar los presupuestos de pruebas.

· Identificar los requisitos de protección y seguridad de datos.

· Remediar los problemas de software antes del lanzamiento de la aplicación, evitando así los costes adicionales gastados para la recodificación después de la implementación.

· Considerar amenazas exóticas específicas a la naturaleza única de su aplicación.

· Mantener una visión clara de las posibles amenazas externas e internas a la aplicación específica.

· Identificar activos, vulnerabilidades, agentes maliciosos y los controles necesarios para optimizar los componentes de la aplicación (para reducir la superficie de ataque potencial para las personas maliciosas).

· Calcular y establecer una ubicación potencial de piratas informáticos, habilidades, motivaciones y capacidades para comprender y localizar posibles ciberataques dirigidos a la arquitectura de su sistema.

Conceptos erróneos sobre los aspectos de ciberseguridad del modelado de amenazas

El término "modelado de amenazas" plantea varios conceptos erróneos para muchos usuarios. Algunos de ellos perciben que el enfoque solo se puede aplicar al diseñar una aplicación. Otros lo consideran una tarea opcional, fácilmente sustituible por revisión de código y pruebas de penetración. También hay empresas que ven el proceso simplemente como una actividad demasiado complicada y redundante.

A continuación, examinaremos estos conceptos erróneos para darle una idea más clara.

· La revisión del código y las pruebas de penetración no son sustitutos del modelado de amenazas

La revisión de código y las pruebas de penetración son efectivas cuando se encuentran errores en el código. Son una parte fundamental de cualquier proceso de desarrollo de aplicaciones. Sin embargo, con el modelado de amenazas, puede iniciar evaluaciones de seguridad dedicadas y descubrir fallas de diseño complejas que, si no se solucionan, pueden provocar brechas de seguridad.

· El modelado de amenazas también se puede realizar después de la implementación

Como hemos mencionado, es mejor iniciar el modelado de amenazas al comienzo de la etapa de diseño. Sin embargo, eso no significa que no deba recurrir al enfoque posterior a la implementación.

A medida que una aplicación se vuelve más accesible después de la implementación, pueden surgir nuevas amenazas cibernéticas. Sin una evaluación de todas las amenazas actuales a una aplicación, no puede protegerla contra todos los riesgos potenciales. Al monitorear las debilidades en la etapa posterior a la implementación, habilita una remediación más rápida y efectiva para la aplicación.

· El modelado de amenazas no es un proceso complicado si se aborda con sensatez

Muchos desarrolladores encuentran que el modelado de amenazas es un desafío. El proceso parece lento y tedioso cuando se examina antes de que se haya establecido un plan. Sin embargo, puede dividirlo en tareas viables clasificadas en pasos sistemáticos. Cada tarea sigue a la anterior, por lo que siempre y cuando siga el "guion", puede realizar el modelado de amenazas sin mucha molestia. Ya sea con respecto a una aplicación web simple o una arquitectura compleja.

Técnicas de modelado de amenazas para equipos de seguridad

La descomposición es una parte fundamental del proceso de modelado de amenazas. Aquí, el término se refiere a tomar una aplicación o infraestructura, dividirla en elementos y luego tomar cada elemento para inspeccionarlo contra posibles debilidades.

Al descomponer, usted puede comprender cómo funciona e interactúa una aplicación con todas las entidades del sistema. Además, puede determinar qué entidades pueden plantear amenazas de seguridad cibernética o invocar problemas para la aplicación.

Para realizar un proceso de descomposición, debe estudiar el comportamiento de la aplicación (o del sistema) en el contexto de tantos escenarios diferentes como sea posible. Estos casos pueden incluir:

· ¿Cómo se comporta la aplicación para usuarios con diferentes niveles de acceso?

· ¿Cómo se comporta mientras está conectada a varias arquitecturas de red?

· ¿Cómo procesa el sistema diferentes tipos de datos?

Después de responder a las preguntas anteriores, debe tener una lista completa de posibles puntos de entrada y puntos débiles y, lo que es más importante, comprender cómo cambian estos dependiendo de una interacción específica.

Para facilitar su proceso de trabajo, los equipos de TI deben confiar en diagramas que describen el flujo de datos. De esta manera, pueden ver una representación visual del movimiento de datos dentro, a través y fuera de un sistema (o una aplicación).

Los diagramas también podrían mostrar cómo cambian los datos en diferentes etapas de procesamiento o almacenamiento. Por último, los diagramas muestran dónde se almacenan datos específicos a medida que se mueven por el sistema.

Los diagramas de flujo de datos también permiten a los equipos identificar los límites de confianza. Esencialmente, los equipos deben poder determinar los puntos en los que se deben validar los datos antes de que se pueda permitir que ingresen a una entidad específica (que utilizará dichos datos para realizar tareas).

Los datos deben poder fluir donde sea que necesiten ser procesados (servidores locales, la nube, almacenamiento de ubicación secundaria).

Independientemente del destino, los datos entrarán en diferentes redes. Los diagramas de flujo de datos deben describir el momento preciso en que la información sensible cruza de una red a otra. Una vez que se han establecido los puntos de intersección, sus equipos pueden establecer límites de confianza en ubicaciones particulares. Esto alertará a los protocolos de seguridad para que promulguen procedimientos de protección para proteger la red contra el código malicioso, en caso de que un pirata informático intente penetrar en sus defensas.

Enfoques de modelado de amenazas

Ahora que está familiarizado con las prácticas básicas, exploremos enfoques específicos para el proceso.

Suplantación, manipulación, repudio, divulgación de información, denegación de servicio, elevación de privilegios (STRIDE, por sus siglas en inglés)

La primera metodología en la lista es desarrollada por Microsoft, y ayuda a los equipos de TI a identificar las debilidades del sistema en seis categorías.

Suplantación: cuando un intruso se hace pasar por un usuario, componente u otra característica del sistema diferente que contiene una identidad en el sistema objetivo.

Manipulación: alteración de datos dentro de una aplicación o un sistema para permitir acciones maliciosas.

Repudio: cuando un intruso niega realizar una actividad maliciosa debido a una prueba insuficiente de sus acciones.

Divulgación de información: la exposición de datos protegidos a usuarios no autorizados.

Denegación de servicio: cuando un atacante utiliza medios ilegítimos para agotar o denegar los servicios necesarios para proporcionar servicio a los usuarios.

Elevación de privilegios: cuando un intruso ejecuta comandos y funciones para los que no deberían tener permiso.

Potencial de daño, reproducibilidad, explotabilidad, usuarios afectados, descubrimiento (DREAD, por sus siglas en inglés)

Microsoft abandonó este enfoque en 2008 debido a las inconsistencias encontradas. Sin embargo, muchas otras organizaciones lo utilizan actualmente. En esencia, permite la clasificación y la gestión de riesgos en cinco categorías.

Potencial de daño: clasificar el alcance del daño hecho posible debido a una debilidad explotada.

Reproducibilidad: clasificar la complejidad necesaria para reproducir un ataque.

Explotabilidad: asignar una calificación numérica a los esfuerzos necesarios para lanzar un ataque malicioso.

Usuarios afectados: presentar un valor para calcular cuántos usuarios se verían afectados si un exploit estuviera ampliamente disponible.

Descubrimiento: medir la facilidad de descubrir un exploit específico.

Trike

Trike presenta una red de inteligencia de código abierto destinada a defender un sistema en lugar de intentar replicar cómo los piratas informáticos pueden atacarlo. Con Trike, puede hacer un modelo de una aplicación o un sistema y confiar en el acrónimo CRUD (por sus siglas en inglés) para determinar quién puede acceder a acciones específicas del sistema.

Las acciones son las siguientes: crear datos, leer datos, actualizar datos y eliminar datos (CRUD, por sus siglas en inglés).

Utilizando los datos de CRUD, los equipos de TI pueden asignar niveles de riesgo a diferentes clases de activos. Pueden identificar eslabones débiles, asignarles valores de riesgo y luego construir un modelo de riesgo que comprenda activos, acciones, roles y exposición al riesgo calculada.

P.A.S.T.A.

P.A.S.T.A. (por sus siglas en inglés) significa "Proceso para Simulación de Ataques y Análisis de Amenazas". Es una metodología de siete pasos centrada en la gestión de riesgos.

Con ella, sus equipos pueden acceder a procesos dinámicos de identificación, clasificación y puntuación de amenazas. Una vez que aplican técnicas analíticas estructuradas para inspeccionar exploits conocidos, los desarrolladores pueden implementar la inteligencia táctica en un enfoque de mitigación centrado en los activos, ya que pueden "ver" la aplicación (o el sistema) a través de los ojos de los atacantes.

P.A.S.T.A. sigue siete pasos para culminar su curso:

1. Definición de los objetivos

2. Definición del alcance técnico del proyecto

3. Descomposición

4. Análisis

5. Análisis de debilidades

6. Modelado de ataques

7. Análisis de riesgo e impacto en el negocio

Árbol de ataque

Aquí, los equipos pueden construir un diagrama conceptual para mostrar cómo los activos (u objetivos) podrían ser atacados de una manera similar a un árbol. El diagrama admite un nodo raíz, con nodos hijos y hojas que se añaden gradualmente.

Los nodos hijos representan condiciones a cumplir para hacer que el nodo padre (directo) sea verdadero. Cada nodo padre es satisfecho exclusivamente por sus nodos hijos directos. También incluye opciones "Y" y "O" para representar pasos alternativos disponibles para lograr objetivos específicos.

VAST (por sus siglas en inglés)

Un elemento fundamental de ThreatModeler, VAST (por sus siglas en inglés) significa "Modelado visual, ágil y simple de amenazas". El enfoque proporciona inteligencia táctica para las necesidades específicas de los arquitectos de aplicaciones, desarrolladores, equipos de ciberseguridad, etc.

En esencia, VAST se esfuerza por ofrecer un plan único de visualización de aplicaciones e infraestructura para facilitar la creación de una aplicación a todas las personas involucradas. Puede hacerlo presentando un modelo que no requiera ninguna experiencia especializada en seguridad para ser visto y entendido.

Sistema de puntuación de vulnerabilidad común (CVSS, por sus siglas en inglés)

CVSS se esfuerza por capturar las características principales de una vulnerabilidad y mostrar su gravedad a través de una puntuación numérica. La puntuación oscila entre 0 y 10, siendo 10 la más grave.

Los equipos de seguridad involucrados pueden traducir la puntuación en una representación cuantitativa: baja, media, alta o crítica.

Dicha representación debería ayudar a las empresas a evaluar vulnerabilidades únicas y optimizar su proceso de gestión de vulnerabilidades de manera efectiva.

OCTAVE (por sus siglas en inglés)

Un enfoque diseñado por la Universidad Carnegie Mellon, OCTAVE (por sus siglas en inglés) significa "Evaluación de activos y vulnerabilidades de amenazas operacionalmente críticas". Es una estrategia de evaluación y planificación basada en el riesgo. Enfatiza la evaluación de riesgos organizacionales sin abordar los riesgos tecnológicos.

El enfoque consta de tres fases:

1. Evaluación de la organización: los equipos de seguridad deben crear perfiles de amenazas basados en activos aquí.

2. Evaluación de la infraestructura de información: aquí, debe identificar los puntos débiles de su infraestructura.

3. Evaluación de los riesgos potenciales para los activos críticos de la organización y la toma de decisiones: aquí, debe desarrollar y planificar una estrategia de seguridad integral.

T-MAP

T-MAP está dirigido principalmente a Sistemas Comerciales Disponibles en el Mercado (COTS, por sus siglas en inglés). Se utiliza para calcular los pesos de la ruta de ataque. El modelo creado comprende diagramas UML con valores en cuatro categorías: clase de acceso, activos de destino, vulnerabilidad y valor afectado.

Método cuantitativo de modelado de amenazas

Aquí, tenemos un enfoque complejo que comprende STRIDE, árboles de ataque y CVSS. El método supervisa varios problemas apremiantes para los sistemas ciberfísicos. Dichos sistemas suelen contener independencias complejas para sus componentes, por lo que es mejor abordar dicho entorno híbrido con una metodología híbrida.

En primer lugar, puede construir árboles de ataque de componentes para todas las categorías de STRIDE. Los árboles deben ilustrar las dependencias en todas las categorías de ataque, así como los valores de los atributos de componentes de bajo nivel.

Después, debe aplicar la táctica CVSS para calcular las puntuaciones correspondientes a los componentes del árbol.

NIST (por sus siglas en inglés)

NIST (por sus siglas en inglés) significa Instituto Nacional de Estándares y Tecnología. El Instituto ha desarrollado un sistema de modelado de amenazas que se centra principalmente en los datos. Sugiere cuatro etapas de acción:

1. Primero, debe identificar el sistema y describir cómo funciona, incluida la forma en que administra los datos (esto incluye los datos dentro del sistema y los datos de los que depende el sistema).

2. Determinar las rutas de ataque aplicables abordadas por el modelo.

3. Concluir las operaciones de seguridad necesarias para contrarrestar las amenazas cibernéticas.

4. Analizar el modelo creado para determinar su efectividad.

¿Cuáles son los seis pasos del modelado de amenazas?

El modelado de amenazas se puede dividir en dos procesos principales: descubrimiento e implementación.

Estos procesos se pueden dividir en tres subprocesos cada uno.

· Descubrimiento

Este es el proceso en el que los profesionales de la ciberseguridad identifican la infraestructura crítica y los problemas que la rodean.

También usan inteligencia táctica para determinar posibles caminos que los hackers pueden usar para intentar infiltrarse.

· Implementación

Este proceso se basa en la inteligencia estratégica reunida en la fase de descubrimiento. Los profesionales de la ciberseguridad pueden analizar los datos para determinar el impacto organizativo y repetitivo, priorizar los ataques más dañinos y calcular los pasos necesarios para fortalecer los activos junto con las rutas priorizadas para dichos ataques.

Descubrimiento

La fase de descubrimiento comprende tres pasos cruciales: localizar los activos de información más confidenciales y priorizarlos para realizar una evaluación de riesgos integral con respecto a su entorno digital.

1. Identificación de activos

Primero, debe catalogar todos los activos de la empresa; estos incluyen datos, aplicaciones, componentes de red, etc. Puede dividir los activos en dos categorías principales.

· Activos de datos

Los activos de datos comprenden datos, componentes y funciones que los hackers pueden usar para penetrar en su sistema. Por ejemplo, los piratas informáticos pueden explotar varios activos de datos para "ayudar" a sus operaciones de minería de crypto o recolectar datos de clientes para venderlos en la web oscura.

· Activos comerciales

Aquí, colocará datos, componentes y aplicaciones vitales para las operaciones continuas de su organización. Los ciberdelincuentes que se dirigen a los activos de su empresa podrían estar relacionados con campañas de sabotaje en curso para interrumpir su actividad comercial.

Algunos activos caerían en ambas categorías. Para ellos, la mejor práctica es catalogarlos exhaustivamente en lugar de definirlos estrictamente.

2. Análisis de la superficie de ataque

La mayoría de los hackers modernos no pasarán por la molestia de personalizar los ataques para apuntar a su negocio. Puede verlos como oportunistas bloqueados en los puntos de entrada más directos de cualquier sistema. Su objetivo principal es explotar vulnerabilidades ya conocidas para comprometer o robar datos confidenciales.

Las principales vulnerabilidades dentro de la mayoría de las empresas son el hardware comprometido, el software y las cuentas de administrador desprotegidas (aquellas que aún están equipadas con sus contraseñas predeterminadas).

Los hackers pueden pasar por los tres puntos de entrada hasta que encuentren un exploit y lleven a cabo un ataque.

Para contrarrestar esto, las empresas deben mapear los componentes ambientales que rodean los activos mencionados anteriormente. Tenga en cuenta que el proceso incluye no solo los componentes principales, sino también aquellos con acceso a ellos (ya sea comunicación o contención).

Una vez que el mapa esté completo, tendrá un plan completo de su superficie de ataque. La superficie de ataque comprende los componentes expuestos que permiten a un actor malicioso acceder a sus activos.

Los especialistas en seguridad deben describir todos los elementos en la superficie del ataque, calcular el flujo de datos y demostrar cómo un ataque puede penetrar a través de uno (o más) de los componentes.

3. Análisis de los vectores de ataque

La superficie de ataque se refiere al plano de los componentes relacionados con los activos expuestos. Los vectores de ataque son los diferentes caminos que los criminales pueden tomar para llegar a uno de los puntos débiles del avión.

Debe asignar todos los componentes y su funcionalidad disponible para incluir aplicaciones y controles de seguridad. Por lo general, los hackers podrían utilizar múltiples formas de explotar una ruta específica.

Después, debe recopilar todos los datos relevantes con respecto a los exploits conocidos correspondientes a cada componente de la lista.

Ahora que tiene toda la información, tiene que tratar de pensar como un hacker. Depende de sus equipos de seguridad delinear el enfoque del hacker para lanzar un ataque basado en la información recopilada sobre los puntos débiles. Aquí, considere todo lo que se le ocurra: sus objetivos, motivaciones, niveles de habilidad de piratería, capacidad de monetizar sus esfuerzos, etc.

Una vez hecho esto, usted debe ser capaz de evaluar cómo un hacker potencial puede intentar infiltrarse en sus sistemas.

Implementación

Tener todos los datos del descubrimiento es bueno y todo, pero necesita someterse a un análisis exhaustivo para beneficiarlo al máximo. Primero, deberá desglosar el impacto de cada vector de ataque, luego priorizar sus efectos potenciales en toda la empresa y, por último, crear una lista completa de instrucciones sobre la mitigación de vulnerabilidades con respecto a cada problema posible.

4. Análisis exhaustivo

La evaluación y gestión de riesgos son los pilares de las mejores prácticas de ciberseguridad para este paso. Le permiten asegurarse de que está tomando las mejores medidas posibles para mitigar los riesgos y asegurar sus recursos.

Aquí, puede usar todos los datos del descubrimiento para evaluar el impacto esperado de cada ataque. Es mejor incluir cualquier deducción realizada en la fase de descubrimiento y toda la inteligencia de amenazas e indicadores de compromiso.

Como los ataques cibernéticos suelen desencadenar una cadena de eventos, es fundamental revisar todos los hitos potenciales y determinar las diversas formas en que un ataque puede dañar su empresa. Puede seguir la siguiente lista para facilitar su fase de análisis:

· Violaciones de datos que resultan en datos filtrados con respecto a todas las partes involucradas

· Mejores costes para reemplazar cualquier equipo comprometido

· Daño a la reputación de su empresa entre los consumidores y competidores

· Cualquier acción legal tomada debido a un ataque exitoso

· Tiempo de inactividad general del negocio después del sabotaje de componentes cruciales

5. Priorización

Como probablemente haya notado, cada paso se basa en el anterior para recopilar información y mejorar su estrategia de seguridad crítica.

En el paso 5, su objetivo es priorizar todos los puntos débiles descubiertos anteriormente. Como es casi imposible eliminar el riesgo de todas las amenazas potenciales, sus especialistas en ciberseguridad deben centrarse en la protección contra las amenazas más temibles y de mayor impacto.

Comprender la posible ocurrencia de un ataque de alto impacto es una parte fundamental de cualquier proceso de gestión de riesgos. Sin embargo, el cálculo del impacto de tales ataques supera su potencial de ocurrencia.

Siguiendo las mejores prácticas, podría mitigar la mayoría (¡¿o todos?!) de los exploits críticos y contrarrestar tantos problemas adicionales como sea posible, dependiendo de su posición en su lista de evaluación de impacto.

6. Aplicación de controles de seguridad

El último paso gira en torno a los controles de seguridad. Dichos controles deben contrarrestar, eliminar o mitigar de manera efectiva todas las vulnerabilidades expuestas.

Aquí es fundamental analizar las operaciones de seguridad existentes para hacer cumplir las mejoras continuas. Al hacerlo, puede identificar brechas de seguridad adicionales que se perdieron en la fase de descubrimiento inicial.

Por último, un modelo de seguridad completo debe ser visto como un elemento vivo de su infraestructura. Incluso después de haber pasado por todos los pasos de creación, es crucial monitorear el rendimiento y aplicar la validación de seguridad para garantizar la seguridad continua de sus activos.

¿Por qué necesitamos información sobre amenazas? ¿Para qué se utiliza?

¿Por qué la ciberseguridad se ha convertido en una parte fundamental de la tecnología de la información?

Examinemos las estadísticas actuales de delitos cibernéticos en lugar de sumergirnos en una disputa filosófica.

Según un estudio de UpCity, las empresas estadounidenses reportaron más de $6,9 millardos en pérdidas en 2021 debido a los delitos cibernéticos. "Solo el 43% de esas empresas se sienten financieramente preparadas para enfrentar un ciberataque en 2022".

Desde 2016, los ataques de piratería a los correos electrónicos de empresas han generado $43,31 millardos en botín para los atacantes cibernéticos, según el Centro de Quejas de Delitos en Internet (IC3) del FBI.

Según el Almanaque de Empresas de Ciberseguridad, el delito cibernético es tan persistente que se estima que costará a las organizaciones e individuos a nivel mundial $10,5 billones anuales para 2025.

Los números anteriores pueden parecer más relevantes para las grandes empresas y las instituciones gubernamentales, pero los usuarios individuales también pueden ser víctimas de violaciones de datos.

Según un informe de Proofpoint, los ciberdelincuentes se dirigen cada vez más a los dispositivos móviles, ya que los teléfonos inteligentes son una puerta de entrada a los datos personales y la información de inicio de sesión. Después de un ataque exitoso, los hackers pueden mantener sus datos confidenciales como rehenes para extorsionar dinero o venderlos en el mercado negro.

Como las campañas de ingeniería social no tienen la intención de reducir la velocidad, los intentos de smishing se han más que duplicado en los Estados Unidos durante el año pasado. En el Reino Unido, más de la mitad de los ataques se diseñaron en torno a notificaciones de entrega. Además, los ciberdelincuentes lanzaron más de 100.000 ataques telefónicos por día.

El cibercrimen es una presencia en constante evolución en el panorama moderno de la tecnología y la comunicación. Los merodeadores digitales pueden amenazar los datos de varias maneras, por lo que las empresas y las personas deben confiar en las mejores prácticas en ciberseguridad para mitigar el riesgo de perder sus datos en un ciberataque.

¿Cuáles son los cinco niveles de amenaza para posibles ciberataques?

Los niveles de amenaza están diseñados para indicar la probabilidad de un ciberataque. Van de la siguiente manera:

1. Bajo: es muy poco probable que ocurra un ciberataque

2. Moderado: un ciberataque es posible pero no es probable que ocurra

3. Sustancial: es probable que ocurra un ciberataque

4. Grave: es muy probable que ocurra un ciberataque

5. Crítico: es muy probable que ocurra un ataque en un futuro cercano

Tipos de inteligencia y monitoreo de amenazas

Dependiendo de los requisitos y la audiencia, hay tres categorías o tipos de inteligencia de amenazas cibernéticas.

¿Qué es la inteligencia estratégica de amenazas?

La inteligencia estratégica de amenazas se desarrolla para la revisión a nivel ejecutivo y/o de la junta. Incluye informes de inteligencia no técnicos que hablan sobre las tendencias, riesgos y consecuencias de un ciberataque para que el lector comprenda el impacto en las decisiones comerciales. El enfoque generalmente se genera bajo demanda, y la información puede tomar la forma de un informe, documento técnico, documento de política o publicación de la industria.

¿Qué es la inteligencia táctica de amenazas?

Los defensores de la seguridad y los responsables de la toma de decisiones utilizan datos de amenazas tácticas para ayudarlos a comprender los últimos vectores y técnicas de ataque. Al comprender continuamente el enfoque y los métodos de ataque más recientes, una organización puede desarrollar mejores estrategias de defensa y asignar recursos de seguridad.

¿Qué es la inteligencia operativa de amenazas?

La inteligencia operativa proporciona información específica para ayudar a los equipos de respuesta a incidentes a detener un ataque al comprender mejor la naturaleza del ataque, el método de ataque y su tiempo. Una solución de ciberseguridad moderna que utiliza el aprendizaje automático (ML, por sus siglas en inglés) es el mejor método para desarrollar inteligencia operativa de amenazas.

Acronis proporciona a sus clientes inteligencia continua sobre ciberamenazas

Acronis Cyber Protect Cloud, parte de la plataforma Acronis Cyber Cloud para proveedores de servicios, y Acronis Cyber Protect para sistemas locales son las primeras soluciones de la industria que integran capacidades de copia de seguridad y ciberseguridad en una solución para proteger todos los datos, aplicaciones y sistemas. La protección cibernética requiere investigar y monitorear las amenazas y cumplir con los Cinco Vectores de Protección Cibernética: seguridad, accesibilidad, privacidad, autenticidad y seguridad (SAPAS).

Para respaldar su enfoque, Acronis estableció una red global de Centros de Operaciones de Protección Cibernética (CPOC, por sus siglas en inglés) para monitorear e investigar las amenazas cibernéticas 24/7. Esta red global monitorea constantemente a los socios, clientes y una batería de fuentes externas de Acronis para detectar y analizar el amplio universo de ataques cibernéticos. Esta supervisión permite a los ingenieros de Acronis investigar las amenazas modernas para ayudar a crear soluciones de protección cibernética fáciles, eficientes y seguras. Además, la investigación de los CPOC también se utiliza para crear alertas de amenazas y planes de protección inteligente para mantener a los usuarios de Acronis Cyber Protect protegidos de las amenazas más recientes.

Los socios y clientes de Acronis pueden acceder a estas alertas de amenazas en tiempo real para obtener las últimas novedades sobre malware, vulnerabilidades, desastres naturales y otros eventos globales que pueden afectar a su protección de datos. Como usuario, esto permite a su organización obtener continuamente actualizaciones del panorama de seguridad cibernética sin la necesidad de monitorear múltiples fuentes diferentes constantemente. Además, puede ajustar automáticamente los planes de protección en función de estas alertas de seguridad para garantizar una protección proactiva contra las amenazas emergentes.

Si su organización es una pequeña o mediana empresa, es posible que no tenga los expertos en seguridad y el presupuesto para desarrollar y monitorear la inteligencia de amenazas cibernéticas y detener los ataques modernos. Esta es la razón por la que Acronis desarrolló Acronis Cyber Protect Cloud para proveedores de servicios. Permite al proveedor de servicios gestionados (MSP, por sus siglas en inglés) con el que trabaja proteger todas sus cargas de trabajo de ataques cibernéticos avanzados de forma proactiva. Además de proteger los datos comerciales críticos, la solución puede facilitar el cumplimiento de, por ejemplo, el Reglamento General de Protección de Datos (GDPR, por sus siglas en inglés).

Con Acronis Cyber Protect, su organización cuenta con protección en tiempo real con antivirus heurísticos estáticos y de comportamiento basados en IA, antimalware, antiransomware y tecnologías anticryptojacking.

Acerca de Acronis

Acronis es una empresa suiza fundada en Singapur en 2003, con 15 oficinas en todo el mundo y empleados en más de 50 países. Acronis Cyber Protect Cloud está disponible en 26 idiomas y en 150 países, y más de 21,000 proveedores de servicios lo utilizan para brindar protección a más de 750,000 empresas.