Alors que la protection traditionnelle contre les logiciels malveillants repose sur une approche classique basée sur les signatures, la protection avancée contre les logiciels malveillants utilise une approche multicouche qui intègre l'intelligence artificielle (IA), l'apprentissage machine (souvent abrégé en ML pour Machine Learning en anglais) et la détection comportementale. La détection comportementale est une technique qui détermine si une entité va mener une attaque en observant son comportement. Les solutions de protection avancée contre les logiciels malveillants utilisent également les techniques de liste blanche (whitelisting) ou de liste d'autorisations (allowlisting), qui autorisent les entités approuvées, et de liste de blocage (blocklisting), qui établit une liste d'entités à bloquer.

Comment fonctionne la protection avancée contre les logiciels malveillants ?

La clé de la protection avancée contre les logiciels malveillants est l'approche multicouche. Cela réduit considérablement les risques d'attaque d'un système par un logiciel malveillant, car s'il passe une couche de protection, une autre couche de détection a de meilleures chances de l'arrêter. Par exemple :

- Le premier niveau de détection peut être une liste d'autorisations. Si le fichier figure sur la liste d'autorisation, il ne constitue pas une menace.

- Le niveau de détection suivant est la liste de blocage. Si la protection avancée contre les programmes malveillants identifie initialement un programme malveillant spécifique, le système ajoute le hachage de ce fichier à une liste de blocage. Une fois sur une liste de blocage, ce logiciel malveillant ne peut plus infecter un système.

- Si le malware passe la liste blanche et la liste de blocage, l'IA, le ML et la détection comportementale d'écriture pour ce type de logiciel malveillant fournissent une autre couche de protection améliorée.

La détection comportementale ne consiste pas seulement à examiner le code contenu dans le fichier, mais aussi la manière dont le code se comporte - par exemple, quelles clés de registre Windows sont manipulées par le fichier, quels autres fichiers sont créés, si le fichier génère des processus, analyse le réseau à la recherche d'autres systèmes disponibles ou cherche à se connecter à des systèmes externes. Certains de ces comportements peuvent être le signe que le fichier cherche à recevoir des instructions d'un serveur de commande et de contrôle.

Dans le même temps, la protection avancée contre les logiciels malveillants prend des décisions basées sur des modèles basés sur de l'intelligence artificielle et de l'apprentissage machine qui sont entraînés et continuellement réactualisés avec les données qui alimentent le moteur de détection. Ce processus est surveillé par des humains (qui travaillent pour le fournisseur de logiciels) pour s'assurer que les modèles fonctionnent correctement, restent pertinents par rapport aux menaces existantes et nouvelles, et éliminent les faux positifs.

Pourquoi la protection avancée contre les logiciels malveillants est-elle importante ?

Les méthodes classiques de protection contre les logiciels malveillants, qui consistent à s'appuyer uniquement sur des hachages et des extraits de code, ne sont plus pertinentes car les logiciels malveillants évoluent très rapidement. Ces techniques ne vous permettront pas de détecter les nouveaux logiciels malveillants ou les attaques de type "zero-day". Au contraire, une protection avancée contre les logiciels malveillants a plus de chances de détecter quelque chose de nouveau parce qu'elle examine les comportements existants, ce qui assure une protection optimale contre les logiciels malveillants.

Les différentes formes de protection contre les logiciels malveillants

Il existe aujourd'hui différents types de solutions de protection contre les logiciels malveillants qui combinent la détection, la prévention et la réponse aux attaques de logiciels malveillants. Par exemple :

- Détection uniquement : Les logiciels anti-malware traditionnels s'appuient sur les signatures et l'heuristique pour détecter un logiciel malveillant. Malheureusement, les pirates utilisent quotidiennement l'IA et le ML pour développer des malwares plus évolués, qui ne seront pas détectés par une solution traditionnelle. Les anti-malwares seuls ne détectent pas le cryptomining et les ransomwares car ils ne s'intéressent uniquement aux portes dérobées des trojans et des malwares de base.

- Détection et prévention : une protection anti-malware avancée pour les terminaux utilise une approche multicouche en surveillant l'accès aux fichiers et le comportement des fichiers pour identifier et arrêter les malwares à l'aide de techniques de détection basées sur l'Intelligence artificielle, le Machine Learning et le comportement. La protection anti-malware avancée peut stopper les attaques de type zero-day et les ransomwares en arrêtant les processus, en restaurant automatiquement les fichiers qui ont été chiffrés et en mettant les fichiers en quarantaine.

- Détection, prévention et réponse : Les systèmes de détection et de réponse au niveau des terminaux (EDR) détectent les logiciels malveillants, enregistrent leurs activités et génèrent des rapports qui identifient et décrivent tous les événements suspects concernant la propagation d'un logiciel malveillant sur le réseau. Les systèmes EDR nécessitent généralement un examen manuel pour pouvoir analyser et corriger efficacement la situation. Ces systèmes nécessitent le plus souvent une équipe d'analystes et sont donc généralement utilisés par les grandes entreprises. Les systèmes de détection et de réponse étendues (XDR) offrent les mêmes fonctionnalités que les systèmes EDR mais se concentrent sur plusieurs disciplines, telles que les postes de travail, le réseau, le cloud et d'autres solutions.

Acronis Cyber Protect Cloud : détection, prévention, protection

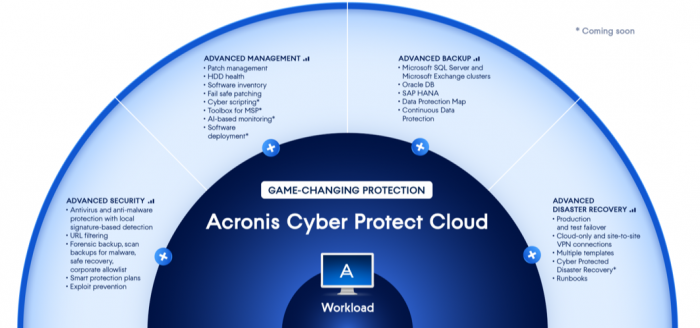

Acronis Cyber Protect Cloud est une solution unique en son genre qui détecte et bloque les logiciels malveillants avancés, offre des capacités de réparation et de contrôle, et assure une protection totale de vos données. Elle réunit en une seule solution un anti-malware basé sur le comportement et les signatures, la gestion de la protection des postes de travail, la sauvegarde et la reprise après sinistre. Avec une console et un agent uniques, Acronis Cyber Protect Cloud offre une intégration et une automatisation inégalées pour réduire la complexité, améliorer votre productivité et diminuer les coûts d'exploitation. Voici quelques-unes de ses caractéristiques uniques :

- Anti-malware de nouvelle génération, qui utilise des technologies basées sur l'apprentissage machine et l'intelligence artificielle pour lutter contre les logiciels malveillants émergents ou récents.

- Une surveillance mondiale des menaces et des alertes intelligentes provenant des centres opérationnels de cyberprotection (CPOC) d'Acronis pour que vous restiez bien informé sur les logiciels malveillants, les vulnérabilités, les catastrophes naturelles et autres événements mondiaux susceptibles d'affecter la protection des données de vos clients, afin que vous puissiez prendre des mesures pour les éviter.

- Une sauvegarde à des fins judiciaires qui vous permet de collecter des données de preuves numériques, de les inclure dans des sauvegardes au niveau du disque qui sont stockées dans un endroit sécurisé pour les protéger des cybermenaces, et de les utiliser pour des investigations futures.

- Une gestion des correctifs pour les logiciels Microsoft et les logiciels tiers sous Windows, qui vous permet de programmer facilement ou de déployer manuellement des patchs afin de préserver la sécurité des données de vos clients.

- Une surveillance de la santé du disque à l'aide de la technologie de Machine Learning pour prédire les problèmes de disque et vous alerter afin de prendre des mesures préventives pour protéger les données de vos clients et améliorer votre durée de fonctionnement.

- La collecte de l'inventaire des logiciels avec des analyses automatiques ou à la demande pour fournir une visibilité approfondie de l'inventaire des logiciels de vos clients.

- Des correctifs sans risque en générant une image de sauvegarde des systèmes de vos clients pour permettre une restauration facilitée au cas où un correctif viendrait à rendre le système de votre client instable.

Une solution de sauvegarde sophistiquée

- Protection de plus de 20 types de charges de travail à partir d'une seule console, notamment Microsoft Exchange, Microsoft SQL Server, Oracle DBMS Real Application clusters et SAP HAN.

- Une carte de protection des données qui permet de suivre la distribution des données sur les machines de vos clients, de surveiller l'état de protection des fichiers et d'utiliser les données collectées comme base des rapports de conformité.

- Une protection continue des données qui garantit que vous ne perdrez pas les modifications apportées aux données de vos clients entre les sauvegardes programmées.

- L'orchestration de la reprise après sinistre à l'aide de runbooks - un ensemble d'instructions définissant la manière de lancer l'environnement de production de votre client dans le cloud - permet une reprise rapide et fiable des applications, des systèmes et des données de vos clients sur n'importe quel appareil, quel que soit l'incident.

Avec Acronis Cyber Protect Cloud, vous pouvez proposer à vos clients plusieurs couches de protection pour leurs terminaux, garantir que leurs données, applications et systèmes seront toujours disponibles et protégés, et offrir le délai le plus court pour restaurer leurs données et systèmes, quoi qu'il arrive.

À propos d'Acronis

Fondée en Suisse en 2003, Acronis est implantée dans 15 pays et emploie des collaborateurs dans plus de 50 pays. Acronis Cyber Protect Cloud est disponible en26 langues dans150 pays et utilisé par plus de21,000 fournisseurs de services pour assurer la protection de plus de750,000 entreprises.