La cybersécurité est la pratique consistant à défendre vos réseaux, systèmes et applications contre les menaces malveillantes en ligne.

« Différents types de cybersécurité (Cyber Assets) - Réseaux, systèmes, informations, programmes, autres »

Les données et les opérations numériques sont déjà au cœur de la plupart des organisations modernes, et cette tendance ne fait que s'accentuer. Mais cette dépendance à l'égard des systèmes informatisés s'accompagne de diverses menaces. Ces risques peuvent être internes et provenir des employés et des contractants. Elles peuvent être externes, le résultat de l'activité de cybercriminels, ou même de vos propres clients. Il peut s'agir d'actes délibérés de vol de données ou de perturbation, ou simplement d'erreurs humaines et de négligence.

Quelle que soit l'origine ou la raison d'une cybermenace, elle peut être dévastatrice pour les entreprises, leurs employés et leurs clients. C'est pourquoi il est important de comprendre les pratiques et tactiques de cybersécurité pour se défendre efficacement contre les dangers du monde numérique.

Pourquoi la cybersécurité est-elle importante ?

Les organisations d'aujourd'hui sont confrontées à des défis majeurs en matière de cybersécurité. La création, le traitement et le stockage des données se font de plus en plus à la périphérie, ce qui accroît la complexité opérationnelle et rend les flux de données plus difficiles à suivre. Parallèlement, une puissance de calcul et une IA toujours plus grandes sont largement accessibles, ce qui permet aux cyberadversaires de cibler les entreprises plus efficacement que jamais. Et ces criminels sont très motivés par la perspective d'obtenir des récompenses de plusieurs millions de dollars de la part d'entreprises qui, souvent, ne peuvent pas se permettre de ne pas payer pour la restauration de services ou la récupération de données perdues.

Toute organisation qui utilise les technologies modernes doit faire face au risque de menaces potentielles. Prendre des mesures pour effectuer une évaluation des risques est crucial pour la santé et la sécurité opérationnelle des entreprises. Les violations de la sécurité des données et les cyber-attaques contre les services aux entreprises peuvent causer des dommages financiers et de réputation catastrophiques, et l'accès non autorisé aux IPI (données sensibles protégées et informations d'identification personnelle) peut avoir de graves répercussions sur la vie des employés et des clients.

Quels sont les 3 principaux piliers de la cybersécurité ?

La plupart des gens associent la cybersécurité à la technologie. Qu'il s'agisse de matériel ou de logiciel, le malentendu le plus courant au sujet de la cybersécurité est qu'elle repose uniquement sur des composants techniques.

La technologie joue un rôle important dans le dispositif de cybersécurité d'une entreprise, mais elle ne suffit pas à elle seule à combattre les cybercriminels.

Une cybersécurité solide comprend des technologies, des processus et des tactiques visant à protéger les utilisateurs et les entreprises contre les cyberattaques. La cybersécurité permet de minimiser le risque de réussite des cyberattaques sur vos systèmes en mettant en œuvre des systèmes, des réseaux et des technologies spécifiques. Il s'appuie sur le modèle du « système de gestion de la sécurité de l'information (SGSI) ».

Et voici le clou du spectacle : le SMSI repose sur trois piliers principaux : les personnes, les processus et la technologie.

Pour que la cybersécurité fonctionne correctement, il faut une technologie spécifique, des processus adéquats pour exploiter son potentiel et des humains pour l'utiliser efficacement afin d'éliminer les failles dans les défenses du système.

Explorons les trois piliers ci-dessous pour mieux comprendre le SMSI.

Personnes

Étant donné que le terme « personnes » est vaste et vague lorsqu'il est question de spécificités en matière de cybersécurité, nous allons le décomposer en deux aspects majeurs.

Lorsque nous disons « personnes », nous faisons tout d'abord référence à chaque personne travaillant dans une organisation. Les employés doivent être conscients de leur rôle dans le SGSI et le remplir de manière adéquate.

Pour prévenir ou, du moins, réduire l'effet des incidents de cybersécurité, les employés doivent savoir comment traiter les données confidentielles, comment repérer les courriels de phishing et comment naviguer en toute sécurité sur le web. En outre, ils doivent être attentifs à la manière d'utiliser leurs propres appareils pour le travail (BYOD), de sécuriser leur domicile contre les intrusions de réseau lorsqu'ils travaillent à domicile, etc.

Comme les cybercriminels ciblent les personnes pour infiltrer un réseau, tous les employés de l'entreprise doivent comprendre toutes les menaces connues et les traiter en conséquence.

Deuxièmement, il y a un groupe de personnes dans chaque organisation (ou, du moins, il devrait y en avoir un) chargé d'une responsabilité plus large. Votre responsable de la sécurité de l'information (RSSI) et ses équipes doivent être pleinement conscients de toutes les menaces potentielles et disposer des dernières compétences et qualifications pour gérer les contrôles, les technologies et les pratiques de cybersécurité nécessaires pour lutter contre une cyberattaque.

Si l'un des deux groupes prend du retard dans la préparation, votre organisation ne sera pas en mesure d'assurer des mesures de sécurité adéquates.

Par exemple, chaque employé peut être formé sur la manière de détecter et de répondre aux menaces connues. Ils peuvent opérer de manière immaculée contre toutes les menaces qu'ils connaissent. Toutefois, si votre personnel informatique n'est pas au courant d'une nouvelle cybermenace, il ne pourra pas en informer vos autres employés. Ces derniers, à leur tour, ne connaîtront pas la menace lorsqu'ils y tomberont, et ne seront donc pas en mesure de réagir correctement.

D'autre part, même si votre personnel informatique est au courant de toutes les menaces persistantes avancées, il suffit qu'un de vos employés dérape et clique accidentellement sur la pièce jointe d'un courriel de phishing. La pièce jointe peut être porteuse d'un ransomware ou d'un virus gênant et rendre rapidement les données de votre entreprise corrompues ou inutilisables.

Ces deux scénarios peuvent entraîner une perte de données et une perturbation des opérations commerciales. Pour éviter un impact négatif sur votre entreprise, il faut que les deux volets du pilier humain fonctionnent de manière synchronisée pour contrer efficacement les menaces.

Plongée dans le premier pilier de la cybersécurité

Selon une étude de Proofpoint menée pour le programme « 2022 State of the Phish » de Verizon, 78 % des organisations ont souffert d'attaques par ransomware basées sur des courriels en 2021. En outre, les chercheurs ont identifié 15 millions de messages d'hameçonnage contenant des charges utiles de logiciels malveillants qui ont ensuite été liés à des ransomwares de stade ultérieur.

Pourquoi est-ce important ici ?

Pour qu'un courriel de phishing réussisse, il faut qu'un utilisateur cible morde à l'hameçon. Au sein d'une organisation, les employés constituent la surface d'attaque la plus large pour les cybercriminels. Même si un seul utilisateur utilise un logiciel malveillant, celui-ci peut se propager sur votre réseau presque instantanément.

C'est pourquoi il est crucial de former vos employés à la prévention des attaques par hameçonnage et ingénierie sociale. Dans le meilleur des cas, vos employés sauront comment repérer un courriel de hameçonnage et le signaler. Ils doivent également savoir qu'ils ne doivent pas télécharger de pièces jointes suspectes provenant d'expéditeurs inconnus et qu'ils ne doivent pas répondre aux demandes d'informations d'identification et de connexion, car les cyberattaquants peuvent tenter de voler des données sensibles par ce biais.

L'une des approches les plus rentables en matière de cybersécurité raisonnable est la formation des employés. Vous pouvez diviser la formation en deux catégories : formelle et informelle.

La formation formelle doit comprendre une formation sur les politiques et procédures de votre entreprise ainsi que des directives spécifiques en matière de réponse aux incidents.

Pour ce qui est de la formation informelle, vous pouvez envisager de simuler des attaques de phishing et d'assurer un suivi avec un retour d'information.

Vous pouvez également envoyer des courriels de masse pour informer vos employés des menaces actuelles ou d'autres informations utiles. Par exemple, un courriel de rappel peut rappeler que les employés ne doivent jamais fournir d'identifiants de connexion ou d'autres données sensibles par courriel, même si l'expéditeur et le message semblent légitimes. C'est une tâche simple, mais qui peut éviter à vos employés d'interagir avec des menaces (encore) inconnues pour eux.

En outre, les entreprises devraient envisager des rappels annuels destinés spécifiquement à leur personnel chargé de la paie, car les mois de décembre, janvier et février sont plus propices aux escroqueries par hameçonnage du W2. Lors de telles attaques numériques, votre personnel chargé de la paie est très susceptible de recevoir un courriel (censé provenir du PDG ou du directeur financier de l'entreprise) demandant les informations W2 des employés.

Les rappels, comme les deux ci-dessus, sont un excellent moyen de mélanger la formation formelle et informelle, mais il y a d'autres choses que vous pouvez faire également.

Par exemple, vous pouvez inclure des exercices sur table dans la formation à la cybersécurité de vos employés. Au cours de ces exercices, vos employés peuvent se préparer à une violation réelle des données.

La simulation d'une cyberattaque réussie peut permettre aux dirigeants de tester les capacités de l'employé à répondre à une cybermenace permanente, conformément aux politiques et procédures de votre organisation.

Au début, ces pratiques peuvent sembler insurmontables pour votre personnel, mais avec le temps, elles peuvent améliorer considérablement la posture de cybersécurité de l'ensemble de votre entreprise.

Processus

Dans le domaine de la cybersécurité, les processus font référence aux systèmes de gestion, aux politiques et procédures, à la gouvernance et à la gestion des tiers. Tous ces éléments doivent être traités correctement pour que les processus fonctionnent efficacement.

Les processus sont essentiels à toute stratégie de cybersécurité, car ils définissent le comportement d'une organisation face à une cyberattaque. Ils décrivent les activités, les rôles et la documentation utilisés pour atténuer les risques de cyberattaques.

Les processus doivent être revus en permanence pour s'adapter à la nature toujours changeante des cyberattaques. Cependant, les processus ressembleraient à des coquilles vides si les personnes qui les gèrent n'étaient pas préparées de manière adéquate.

Plongée dans le deuxième pilier de la cybersécurité

Nous aborderons ici quatre branches principales des processus dans le cadre de votre stratégie de cybersécurité.

Selon les spécificités de l'entreprise, certaines peuvent sembler plus pertinentes que d'autres, mais toutes ces mesures combinées peuvent améliorer considérablement vos défenses.

Systèmes de gestion

Un système de gestion approprié contribue grandement à renforcer votre plan de cybersécurité.

Les employés, les cadres et les professionnels de la cybersécurité doivent comprendre leurs devoirs et leurs responsabilités en matière de cybersécurité. Si votre organisation est plus grande que la plupart des autres, les niveaux de compétence attribués aux différents employés varieront considérablement.

Si vous dirigez une petite entreprise, ces niveaux seront, plus ou moins, égalisés.

Dans les deux cas, un système de gestion solide renforcera la sensibilisation à la sécurité et fortifiera vos défenses. Sans un tel système, les problèmes (et les données) pourraient souvent échapper à votre attention et ouvrir des failles dans votre plan de protection de la cybersécurité. Si les problèmes persistent sans être reconnus, ils peuvent entraîner la corruption, la suppression ou la compromission des données.

Activités de gouvernance de la sécurité de l'entreprise

La gouvernance permet de réduire le risque d'accès non autorisé de tiers aux systèmes informatiques et aux données de l'entreprise. Ce volet du deuxième pilier comprend le développement, l'évaluation, l'institutionnalisation et l'amélioration de votre gestion des risques d'entreprise (ERM) et de vos politiques de sécurité.

La gouvernance est chargée de déterminer comment le personnel, les cadres, les employés et les spécialistes de la sécurité collaborent pour garantir la disponibilité des données, assurer la prévention des pertes de données (DLP) et la sécurité des données la prévention des pertes de données (DLP) et protéger de manière optimale l'image publique de votre entreprise.

Les activités de gouvernance doivent être cohérentes avec vos exigences de conformité, vos politiques de gestion et votre culture d'entreprise. Pour garantir un état de développement et de durabilité, il est vital de procéder régulièrement à une évaluation des menaces, de la vulnérabilité et des risques, spécifique au secteur d'activité de votre organisation.

Ce faisant, les entreprises peuvent réduire le risque qu'un bien physique en leur possession soit volé ou endommagé. Donc, en substance, la gouvernance de la sécurité de l'entreprise comprendrait des serrures physiques, des barrières, des clôtures, des systèmes d'intervention en cas d'incendie, des éclairages, des systèmes de détection d'intrusion, des caméras et des alarmes.

Politiques

Les politiques « génèrent » une ligne de conduite prédéterminée pour guider les employés et les cadres vers des stratégies et des objectifs alignés sur les préférences de leur entreprise. C'est un lien direct entre la vision de votre entreprise et les opérations quotidiennes.

Les politiques sont chargées d'identifier les activités cruciales et de fournir une stratégie primaire pour traiter les différents problèmes qui peuvent survenir.

Lorsqu'un lecteur explore la politique, qu'il s'agisse d'un employé ou d'un cadre, le texte peut mettre le doigt sur ses limites et ses choix afin de le guider dans un processus de prise de décision et, en fin de compte, de surmonter les problèmes potentiels.

Les politiques sont plus efficaces lorsqu'elles présentent au lecteur un plan d'action clair et facile à comprendre, nécessaire pour mettre en œuvre l'objectif de la politique. Si elle est préparée correctement, une politique contribuera à minimiser ou à éliminer les malentendus en fixant des limites et des responsabilités claires pour votre personnel.

Une politique bien rédigée permettra également aux dirigeants de contrôler les événements à l'avance et d'éviter que les employés ne commettent de simples erreurs.

Gestion des tiers

Mieux connue sous le nom de "gestion des fournisseurs", la gestion des tiers permet aux organisations de gérer les coûts, d'atténuer les risques et d'améliorer l'excellence du service afin d'obtenir une meilleure valeur ajoutée de la part de leurs fournisseurs.

Dans le paysage actuel de la cybersécurité, il est essentiel de choisir des fournisseurs prenant en charge des niveaux de cybersécurité identiques (ou supérieurs) à ceux de votre propre organisation. Les vendeurs peuvent tout aussi bien être la cible d'une cyberattaque. Permettre aux attaquants d'accéder au système informatique d'un fournisseur peut également se traduire par l'infiltration de cybercriminels dans le système de votre entreprise.

Technologie

Le troisième pilier de la cybersécurité peut être qualifié de « technologie » ou de « données et informations ».

La protection des données et des informations est le plus technique des trois piliers. (d'où le terme « technologie »)

Les données recueillies qui doivent être protégées proviennent de plusieurs sources ; nous avons les technologies de l'information (TI), les données personnelles, les technologies opérationnelles (TO) et les données opérationnelles.

Tout ce qui précède doit être géré de manière appropriée et sécurisé pour éviter toute corruption ou perte de données à tout moment.

Connaître les données que votre entreprise traite permet à votre équipe de cybersécurité d'évaluer les risques associés et de dresser une liste des technologies nécessaires pour protéger ces données. Du matériel et des logiciels peuvent être déployés pour réduire (ou prévenir) l'impact des incidents de cybersécurité, en fonction de votre plan de sécurité, du personnel informatique disponible et de votre budget

Plongée dans le troisième pilier de la cybersécurité

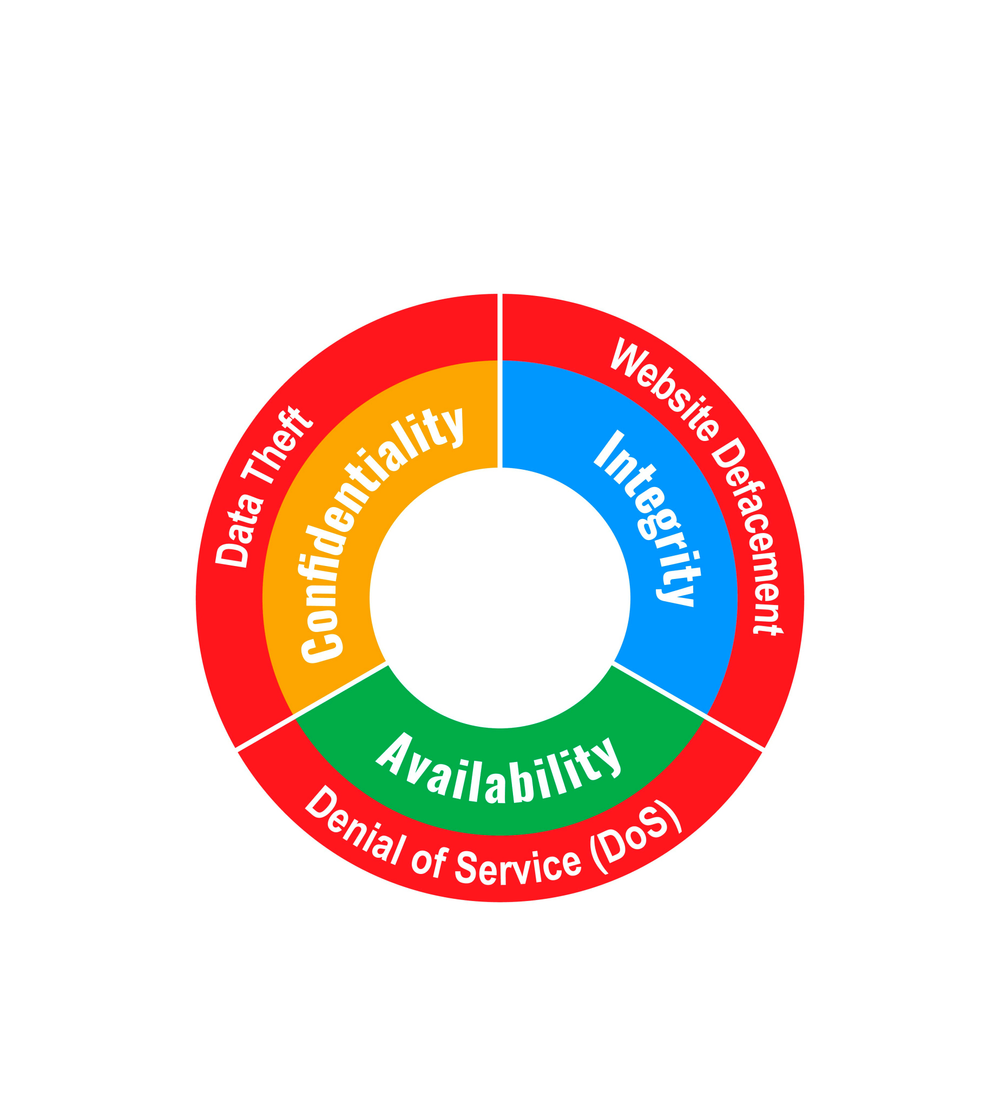

Lorsque l'on étudie la protection des données et des informations, il convient de souligner l'importance du modèle de sécurité de l'information le plus solide - la triade de la CIA. La triade CIA comprend la confidentialité, l'intégrité et la disponibilité des données.

Examinons ci-dessous les trois composantes de la triade de la CIA.

Confidentialité

Pour la triade de la CIA, la confidentialité représente l'accès autorisé aux données. Ici, les informations confidentielles ne font pas référence à quelque chose de caché ou de crypté, mais garantissent que d'autres parties n'ont pas compromis vos données.

Les données confidentielles ne doivent pas être divulguées à des personnes qui n'en ont pas besoin ou qui ne devraient même pas y avoir accès. Pour qu'une entreprise puisse garantir la confidentialité, elle doit déterminer qui peut accéder aux différents types de données – les données les plus sensibles de l'entreprise feront l'objet d'autorisations d'accès plus strictes. De plus, les personnes autorisées doivent avoir une sécurité renforcée sur leurs appareils.

Une violation de la confidentialité peut survenir lors d'une attaque de piratage réussie ou d'une autre campagne malveillante.

Intégrité

L'intégrité des données permet de déterminer si les données ont été altérées ou dégradées pendant (ou après) leur soumission. Garantir l'intégrité des données signifie s'assurer que les données n'ont pas été victimes d'une modification, d'une corruption ou d'une compromission non autorisée, qu'elle soit intentionnelle ou non.

L'intégrité des données peut être compromise à deux moments critiques du processus de transmission - pendant le téléchargement (transmission) ou le processus de stockage des données dans une base de données ou une autre collection.

Disponibilité

La disponibilité garantit que les données sont disponibles pour les parties autorisées en cas de besoin. Pour qu'un système soit considéré comme « disponible », il doit remplir plusieurs conditions - systèmes informatiques, canaux de communication et contrôles de sécurité fonctionnant de manière adéquate.

Comme vous avez probablement entendu ce terme, certains systèmes sont considérés comme « critiques ». Il s'agit de systèmes liés aux équipements médicaux, à la production d'énergie, aux systèmes de sécurité, etc.

Les systèmes critiques ont des exigences incroyablement élevées en matière de disponibilité. Ces systèmes doivent être renforcés jusqu'aux dents pour contrer les attaques sophistiquées ; ils doivent également être dotés de dispositifs de protection pour éviter les pannes de courant, les défaillances matérielles et autres événements à impact négatif susceptibles de compromettre la disponibilité du système.

La disponibilité est potentiellement le plus grand défi dans les environnements riches en action, car ces environnements doivent être stables et maintenus en permanence. En outre, les utilisateurs doivent pouvoir accéder aux informations dont ils ont besoin avec peu ou pas de temps d'attente.

Pour permettre un tel accès, une entreprise peut envisager de mettre en place des systèmes redondants afin de permettre un haut niveau de basculement. Dans ce cas, il convient de noter que la « disponibilité » peut également faire référence à la facilité d'utilisation d'un système.

Le terme « sécurité de l'information » fait référence à la préservation de l'intégrité et du secret pendant le stockage ou la transmission des données. Lorsqu'une partie non autorisée accède à des données qu'elle ne devrait pas pouvoir consulter, l'événement peut être qualifié de « violation de la sécurité de l'information ».

Les violations de données peuvent se produire pour différentes raisons : attaques de pirates informatiques, actions criminelles, ingérence d'agences de renseignement, concurrents, employés ou autres événements mal intentionnés (ou accidentels) de compromission de données.

L'étude de la triade de la CIA peut permettre aux entreprises de mieux comprendre les menaces modernes pour l'intégrité des données et de s'y préparer en conséquence. Cette approche permet d'établir des lignes directrices pour des politiques de sécurité judicieuses dans des organisations de toute taille.

Si la conception et la mise à jour des politiques de sécurité d'une entreprise peuvent s'avérer difficiles, l'approche à trois piliers de la cybersécurité peut vous aider à élaborer une stratégie de cybersécurité solide dans un délai optimal, sans tracas inutiles ni augmentation des coûts.

Si la cybersécurité implique souvent des mesures de sécurité numériques, telles que des logiciels antivirus et des limitations des privilèges des utilisateurs, il existe également des éléments physiques et hors ligne qui peuvent contribuer à assurer une protection complète contre diverses menaces persistantes avancées.

Les principaux types de cybersécurité sont les suivants :

Sécurité des applications — empêcher le vol ou le détournement des données et du code des logiciels de sécurité essentiels à l'entreprise (en cours d'utilisation ou de développement), notamment par des tests de pénétration et le cryptage

Sécurité de l'information — protection des données physiques et numériques contre les accès et les manipulations non autorisés, tant sur place que par le biais de systèmes distants

Sécurité de l'infrastructure physique (aussi appelée sécurité physique) — garantir que les structures et les installations sur lesquelles vous comptez, comme les réseaux électriques et les centres de données, sont contrôlées et protégées contre les dommages physiques ou les perturbations

Sécurité des réseaux — sécuriser les réseaux informatiques internes contre les accès non autorisés, grâce à des outils tels que la gestion de l'accès à distance et l'authentification à deux facteurs (2FA)

Éducation des utilisateurs — enseigner aux employés et aux clients les meilleures pratiques pour reconnaître et éviter les types d'attaques connus, tels que les logiciels malveillants et les attaques de phishing

Qui a besoin de la cybersécurité ?

Toute personne manipulant des données sensibles bénéficierait de la cybersécurité, qu'il s'agisse d'un utilisateur individuel, d'un employé de PME ou d'un dirigeant d'entreprise.

Les cyberattaques modernes ont évolué à un point tel que tout le monde sur le web peut devenir une cible. En particulier avec les campagnes de phishing, vous pouvez être victime d'un logiciel malveillant même si les cybercriminels ne vous ont pas explicitement ciblé.

C'est pourquoi il est essentiel de comprendre les dangers des menaces en ligne et de sécuriser vos données en conséquence.

Nous sommes obligés de mentionner que les PME et les grandes entreprises sont des cibles plus fréquentes d'attaques malveillantes. Commençons par explorer les secteurs les plus fréquemment attaqués avant de passer aux caractéristiques plus spécifiques qui exposent les utilisateurs individuels à un risque de cyberattaque.

Infrastructures critiques et gouvernements des États et des collectivités locales

Les gouvernements sont directement responsables du bien-être et de la sécurité de leur nation ou du monde entier. Comme ils traitent d'immenses quantités de données sensibles, une cyberattaque réussie sur leurs infrastructures critiques peut affecter la vie de millions de personnes.

Les cyberattaques contre les gouvernements, les fournisseurs de la défense, les organismes chargés de l'application de la loi, les serveurs du gouvernement fédéral et les groupes militaires ont progressivement plus d'impact que les attaques physiques contre les mêmes infrastructures critiques. Si un ransomware frappe un serveur gouvernemental, il peut paralyser ses participants, les rendant incapables de fournir des services urgents et quotidiens.

En outre, les attaques réussies contre des secteurs d'infrastructures critiques ont également des répercussions sur la sécurité nationale. Une telle attaque peut être catastrophique en provoquant une grave interruption de service, voire des dommages physiques. C'est pourquoi la sécurité des infrastructures critiques est essentielle pour contrer les tiers mal intentionnés.

Entreprises tributaires de la conformité et de la réglementation

Pour certaines entreprises, la cybersécurité n'est pas une question de choix – elle est obligatoire. De nombreuses organisations (entreprises du secteur public et privé) sont soumises à des réglementations sectorielles ou gouvernementales strictes ; la plupart d'entre elles comportent une clause relative à la cybersécurité. (en plus des mesures de sécurité physique)

En ajoutant un volet cybersécurité à la réglementation, les institutions responsables veillent à ce que les organisations prennent les précautions nécessaires pour protéger les données de leurs consommateurs et les informations militaires, gouvernementales et autres informations sensibles contre les cyberincidents.

Vous pouvez vérifier ci-dessous certaines des normes de conformité les plus courantes.

GDPR – Règlement général sur la protection des données – destiné aux organisations qui offrent des services et des biens aux citoyens de l'Union européenne

DFARS – Defense Federal Acquisition Regulation Supplement – destiné aux contacteurs du ministère de la défense (ou DoD)

HIPAA – Health Insurance Portability and Accountability Act (loi sur la portabilité et la responsabilité en matière d'assurance maladie) – vise les entreprises qui traitent des données relatives aux soins de santé

CCPA – The California Consumer Privacy Act (loi californienne sur la protection de la vie privée des consommateurs) – vise à donner aux consommateurs un plus grand contrôle sur les données collectées par les entreprises ; elle donne également des indications sur la loi et la manière de l'appliquer

PCI – Payment Card Industry – vise les entreprises qui acceptent, stockent et transmettent les données des cartes de crédit utilisées dans les transactions en ligne

Les sanctions en cas de non-conformité peuvent être importantes, non seulement en termes monétaires, mais aussi en termes d'atteinte à la réputation de l'entreprise, voire de perte de contrats.

Business-to-business (B2B)

Comme nous l'avons vu, une entreprise peut subir une cyberattaque même si elle a pris les précautions nécessaires pour former ses employés. Si l'un de vos fournisseurs ne dispose pas des niveaux de cybersécurité nécessaires pour contrer une tentative de piratage, il peut propager l'infection à toutes les entreprises avec lesquelles il opère.

C'est la raison pour laquelle de nombreuses grandes organisations devraient procéder à des contrôles de cybersécurité afin de déterminer avec quels fournisseurs elles peuvent faire affaire en toute sécurité. Si une entreprise néglige ces évaluations, un fournisseur mal sécurisé peut involontairement causer des ravages dans les services quotidiens standard.

D'autre part, si vous dirigez une PME et que vous avez des clients (des entreprises plus importantes) qui procèdent à des contrôles de sécurité des infrastructures critiques, le non-respect des conditions de sécurité peut vous coûter le contrat.

Même si vous ne comptez pas sur des clients importants pour augmenter vos revenus, il est toujours préférable d'appliquer des solutions de cybersécurité en tant que ressource de réseau pour contrer les attaques et passer un contrôle de cybersécurité si un contrat est conclu.

Quels sont les utilisateurs individuels les plus exposés à une cyberattaque ?

La cybersécurité est-elle importante pour les utilisateurs individuels ?

La question peut être subjective pour certains, et c'est compréhensible. Le plus souvent, les PME du secteur privé, les grandes entreprises, les institutions financières et les entités d'infrastructures critiques font davantage appel aux solutions de sécurité que les utilisateurs privés.

Cependant, chacun traite différents types de données, dont certaines peuvent être sensibles en ce qui concerne votre vie privée et vos finances. Même si vous ne traitez pas de données professionnelles sur votre ordinateur personnel, il y a de fortes chances que vous y conserviez des photos, des vidéos, de la musique, des données de paiement et d'autres données qui vous sont chères.

Passons maintenant aux habitudes les plus courantes permettant une cyberattaque sur votre réseau domestique. (et donc, catalyser le besoin d'outils de cybersécurité pour vous aider à combattre les attaques potentielles)

Ouvrir des courriels provenant d'expéditeurs inconnus et télécharger des pièces jointes/cliquer sur des liens intégrés

Nous parlons beaucoup du phishing, mais nous pensons que c'est obligatoire.

Le phishing est la méthode d'attaque la plus courante pour les ransomwares aujourd'hui. Les utilisateurs qui l'écartent comme une menace peuvent rapidement perdre l'accès à leurs données de manière indéfinie.

Si vous recevez souvent des courriels provenant d'expéditeurs inconnus et que vous les ouvrez, vous êtes à deux doigts d'infecter votre ordinateur avec différentes formes de logiciels malveillants. Les courriels de phishing, qui visent à inciter les utilisateurs à télécharger une pièce jointe ou à cliquer sur un lien corrompu, sont de plus en plus convaincants pour l'utilisateur peu méfiant.

Si vous interagissez avec un courriel de hameçonnage et que vous n'avez pas de solutions de sécurité de la messagerie sur votre appareil, le code malveillant peut s'infiltrer dans votre réseau et prendre rapidement le contrôle.

Nous ne disons pas qu'une solution de cybersécurité annule la négligence à l'égard des e-mails de phishing. Il s'agit néanmoins d'une mesure de sécurité supplémentaire, même pour les utilisateurs les plus confiants du web.

Mauvaises habitudes de navigation

L'internet est vaste et les logiciels rançonneurs se cachent dans (presque) tous les coins. Si vous visitez des sites web non sécurisés et que vous cliquez sur des liens intégrés ou essayez de télécharger des logiciels « gratuits », vous pouvez facilement offrir aux attaquants le contrôle de vos données.

Un bloqueur d'URL (ou une autre fonction de filtrage) peut vous sauver de vous-même, surtout si vous êtes un adepte du clic.

Défaut de mise à jour des logiciels

Les correctifs et les mises à jour de logiciels sont conçus pour corriger les vulnérabilités en matière de cybersécurité contre les menaces de cybersécurité évoluées (connues). Si vous ne corrigez pas votre système régulièrement, vous laissez la possibilité aux cybercriminels d'exploiter les vulnérabilités non corrigées et d'infiltrer votre réseau domestique.

Il en va de même pour les mises à jour de sécurité de votre système d'exploitation et des programmes essentiels.

Si votre solution de cybersécurité est dotée d'une fonction de correction automatique, vous n'aurez plus à vous soucier de l'application manuelle des correctifs. Vous n'aurez à configurer le logiciel qu'une seule fois, et il s'occupera du reste aussi longtemps que vous l'utiliserez.

Avantages de la cybersécurité

En mettant en œuvre la bonne solution de cybersécurité, une organisation peut obtenir les 11 avantages suivants :

Protégez votre entreprise et votre marque. Une violation de données peut mettre à genoux vos activités et nuire à la réputation de votre entreprise.

Améliorez la continuité des activités en stoppant les attaques et en éliminant les temps d'arrêt.

Protégez vos systèmes, votre réseau et vos données contre les logiciels malveillants, les rançongiciels et les attaques par phishing, DDoS, injection SQL et ingénierie sociale.

Protéger les données critiques et les informations personnelles identifiables (PII) contre les accès non autorisés, le vol et les fuites de données.

Répondre aux exigences de sécurité des réglementations de conformité, telles que le règlement général sur la protection des données de l'UE (GDPR), la loi californienne sur la protection de la vie privée des consommateurs (CCPA), la norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS), la loi sur la portabilité et la responsabilité de l'assurance maladie (HIPAA) et la norme ISO 27001.

Maintenez votre site web en état de marche. C'est particulièrement important pour les entreprises B-to-C qui réalisent des revenus importants grâce aux sites de commerce électronique.

Protégez la vie privée et les informations confidentielles de vos employés.

Gagnez la confiance de vos clients, partenaires et fournisseurs en démontrant votre engagement en matière de sécurité.

Atteignez une productivité optimale en éliminant les temps d'arrêt non planifiés et en garantissant la meilleure performance possible du système.

Éliminez les coûts associés à une violation, y compris les coûts de remédiation et les amendes potentielles de conformité.

Récupérez plus rapidement lorsqu'une violation se produit en obtenant une visibilité sur la façon dont une violation de données se produit.

Quels sont les inconvénients de la cybersécurité ?

Même si les solutions de cybersécurité apportent d'énormes avantages aux utilisateurs et aux organisations, elles s'accompagnent de quelques inconvénients selon le point de vue.

Nous allons aborder les plus courantes ci-dessous et essayer de vous donner des solutions pour les contrer.

Gardez à l'esprit que nous pouvons sans risque qualifier certains des inconvénients de « communément perçus » mais pas nécessairement dommageables pour les entreprises ou les individus. Nous ferons de notre mieux pour les disséquer afin que vous puissiez avoir une opinion éclairée.

La cybersécurité peut être trop coûteuse

Souvent, les dirigeants d'entreprise estiment qu'ils ne disposent pas des ressources nécessaires pour mettre en place une stratégie de cybersécurité complète. Même si elles disposent des fonds nécessaires, de nombreuses entreprises peuvent penser qu'il est inutile d'investir dans un plan de cybersécurité car les cybercriminels ne les ont jamais attaquées.

Le fait est que la cybersécurité, à elle seule, ne permet pas d'« imprimer » de l'argent. Un système de cybersécurité est là pour protéger vos données contre les attaques, mais il ne peut pas générer de revenus au sens général du terme.

Néanmoins, prenez le temps de calculer combien il vous en coûterait pour reconstruire vos données suite à une attaque réussie de ransomware. Vous verrez que la cybersécurité peut vous faire économiser beaucoup, même si elle ne génère pas continuellement des fonds.

Même si votre entreprise n'a jamais souffert d'une attaque de logiciels malveillants, il suffit d'une seule attaque réussie pour mettre toute votre entreprise en veilleuse. En fonction de son ampleur, une attaque par un logiciel malveillant dédié peut permettre d'accéder à tout ou partie des données de l'entreprise, de briser la confiance de vos clients, voire de demander une rançon pour vous rendre le contrôle de vos fichiers.

Pour les utilisateurs individuels, payer un abonnement mensuel supplémentaire peut sembler un gaspillage. Après tout, les utilisateurs ont accès à des plateformes de sauvegarde gratuites (Google Drive, iCloud, DropBox) et peuvent installer des versions gratuites de logiciels antivirus respectés pour contrer les menaces en constante évolution.

Tout cela est bien beau, mais un examen approfondi des solutions de sécurité « gratuites » peut prouver le contraire. Par exemple, les plateformes de sauvegarde gratuites n'offrent pas de fonctions de cybersécurité améliorées et n'assument pas la responsabilité de la sécurité de vos données. Les logiciels antivirus gratuits sont bons pour "détecter" les menaces mineures de cybersécurité et les attaques potentielles, mais ils ne constituent guère une réponse viable à une attaque sophistiquée contre votre système.

Supposons donc que vous exploitiez des données sensibles sur votre réseau domestique ou que vous ayez plusieurs ordinateurs sur le même réseau Wi-Fi. Dans ce cas, il est préférable d'envisager d'ajouter une solution de cybersécurité pour les protéger tous. Même s'il s'agit d'une dépense supplémentaire, cela peut sauver vos données d'une méchante cyberattaque à long terme.

Comment le retourner

La correction de cet inconvénient n'est pas souvent rapide, mais elle en vaut la peine si vous vous y soumettez.

L'élément clé de la conception erronée de la tarification de la cybersécurité est la recherche limitée. Si votre entreprise prend le temps de calculer les pertes potentielles dues à une cyberattaque – données perdues ou corrompues, temps d'arrêt, satisfaction des clients, etc. – le coût total d'une attaque dépasserait très probablement le prix de l'abonnement à une solution de cybersécurité robuste.

Après une recherche et une planification approfondies, vous pourrez raisonnablement décider si les coûts l'emportent sur les risques ou vice-versa. Vous saurez pourquoi vous avez besoin de la cybersécurité, quand vous pourriez en avoir besoin et ce qu'elle vous apportera.

Pour les utilisateurs individuels, le plus efficace est de compter les points faibles potentiels qu'un pirate peut exploiter sur votre réseau domestique. Il peut s'agir de plusieurs appareils connectés à un vieux routeur, de membres de la famille peu méfiants qui naviguent sur des sites non sécurisés, de l'absence de correctifs, etc.

C'est à vous de déterminer quel nombre d'exploits potentiels justifie une solution de cybersécurité. Néanmoins, vous serez désormais en mesure de faire un choix éclairé et de trouver la meilleure solution pour votre réseau domestique.

La cybersécurité peut être difficile à mettre en place

Cet inconvénient est plus pertinent pour les entreprises que pour les particuliers. Comme les solutions de cybersécurité modernes offrent un logiciel intuitif et une interface facile à utiliser, les utilisateurs individuels seraient en mesure de procéder à une installation rapide, même s'ils ne se considèrent pas comme des férus de technologie.

Comme les entreprises exploitent de vastes réseaux, avec plusieurs serveurs et ordinateurs dans un bureau (ou dans un environnement BYOD), elles devront coordonner la mise en œuvre de la cybersécurité de manière plus approfondie. (sécurité des terminaux, mises à jour du système, outils anti-ransomware robustes, etc.)

Ce processus peut prendre du temps et des efforts et augmenter les coûts jusqu'à ce que la mise en place soit terminée. Pour les PME, l'installation et la configuration d'une solution de cybersécurité peuvent sembler insurmontables, surtout si elles n'emploient pas de spécialiste en informatique.

Comment le retourner

Ici, la solution réside dans la réflexion avant l'action. Une bonne planification peut permettre aux entreprises d'économiser d'immenses ressources en termes de temps, d'efforts, de nerfs, de coûts et de bien-être des employés. Il en va de même, même dans une plus large mesure, pour les projets de sécurité des infrastructures critiques.

Si votre organisation décide de mettre en œuvre des mesures de cybersécurité sur le réseau de l'entreprise, la première étape consiste à élaborer un plan. Vous pouvez calculer combien de machines devraient être comprises dans la solution, quels logiciels pourraient interférer avec la mise en œuvre, combien de personnes il vous faudrait pour mener le processus du début à la fin, etc.

Lorsque vous calculez les actions requises, que vous fixez des délais pour les réaliser, que vous tenez compte des revers potentiels, de la valeur des coûts prévus, etc., vous êtes en mesure de concevoir une stratégie et de l'exécuter sans frustration.

D'accord, il peut y avoir quelques frustrations en cours de route, mais si elles sont mises en œuvre de manière adéquate, le résultat l'emportera sur les tracas.

La cybersécurité nécessite un suivi régulier (pour les entreprises)

Les particuliers peuvent mettre en place une solution de cybersécurité sans avoir besoin de la contrôler en permanence. En effet, si une erreur ou un problème survient, ils le verront instantanément sur leur ordinateur.

Les entreprises, quant à elles, bénéficient de calendriers de contrôle plus stricts. Pour certaines organisations, ces horaires peuvent être considérés comme « réguliers », tandis que d'autres peuvent nécessiter une surveillance constante pour s'assurer que la solution fonctionne correctement.

Si vous disposez d'une équipe informatique spécialisée, elle ne devrait pas avoir de problème à évaluer les performances de la solution et à résoudre les problèmes éventuels.

Si vous dirigez une PME, la surveillance de tous les outils de cybersécurité peut s'avérer plus difficile, surtout si vous ne disposez pas d'un spécialiste informatique sur place.

Si les processus commerciaux se déroulent normalement et qu'aucune menace ne vise votre PME, vous pouvez vous contenter de vérifier le résumé quotidien des actions et les rapports de performance de la solution. Cependant, si une menace plus exotique vise votre entreprise (c'est une possibilité rare, mais elle existe quand même), vous devrez peut-être supporter une surveillance plus continue. Le processus peut être fastidieux, mais il en vaut la peine.

Après tout, si vous ne disposez pas d'une solution de cybersécurité, la plupart des menaces évoluant sur le web pourront pénétrer vos défenses beaucoup plus facilement. Et si une attaque sophistiquée se produit, ne pas avoir de mesures de cybersécurité en place est bien pire que de devoir surveiller une solution active et complète.

Comment le retourner

Ici, l'approche pour améliorer le suivi réside dans la perception. De nombreuses entreprises perçoivent la cybersécurité comme une « technologie trop compliquée », de sorte que toute interaction avec la solution peut sembler insurmontable.

Comme pour tout autre sujet, se former et former les employés responsables sur l'importance de la cybersécurité peut faire des merveilles.

Si les entreprises commencent à accepter les mesures de cybersécurité comme faisant partie intégrante de l'entreprise, elles peuvent atténuer une grande partie de la frustration liée aux systèmes modernes. Même si l'interface semble désordonnée pour certains, elle est en fait assez conviviale et intuitive. Prendre le temps de le comprendre sera payant à long terme en termes d'heures de travail et de respect des délais.

En outre, si les PME peuvent le faire entrer dans leur budget, une équipe informatique dédiée (ou une seule personne) peut être responsable de toutes les procédures de cybersécurité. (du moins au début)

Avec le temps, cette équipe (ou cette personne) peut former le reste de votre personnel à des pratiques de cybersécurité raisonnables plutôt que de se contenter de régler les problèmes s'ils surviennent. Lorsque la plupart (ou la totalité) des personnes de votre entreprise comprendront le fonctionnement de la cybersécurité, les problèmes de fonctionnalité se feront plus rares et l'attitude générale à l'égard de la cybersécurité s'en trouvera améliorée.

Pour les grandes sociétés et les entreprises, il est essentiel d'affecter des spécialistes à différents domaines de votre organisation. Certains peuvent répondre des mises à jour de la cybersécurité et de la mise en œuvre des innovations, d'autres peuvent surveiller les performances, et une troisième équipe peut suivre les nouvelles menaces potentielles et ajuster la solution pour les contrer de manière réactive.

Bien entendu, toutes les équipes doivent maintenir une communication constante et s'efforcer d'améliorer leur collaboration. Avec le temps, ils peuvent atteindre l'excellence et devenir une ruche de maîtres en cybersécurité.

La cybersécurité nécessite une gestion continue (pour les entreprises)

Ce point recoupe dans une certaine mesure le point précédent. L'idée fausse la plus répandue au sujet des solutions de cybersécurité est qu'elles ne peuvent être utilisées qu'une seule fois. Vous installez la solution, la configurez et la laissez faire sa magie.

Si les solutions de sécurité modernes peuvent fonctionner dans l'ombre sans perturber les activités ou les processus quotidiens, la cybersécurité des entreprises exige un certain niveau de gestion.

Supposons que vous fassiez partie d'une grande entreprise. Dans ce cas, vos équipes informatiques devront développer progressivement les systèmes de cybersécurité, mettre en place des défenses fortifiées dans différents secteurs d'activité et corriger les vulnérabilités au fur et à mesure qu'elles apparaissent.

Pour les PME, le processus peut prendre moins de temps (votre équipe informatique ayant moins de dispositifs à configurer), mais la gestion fait tout de même partie du maintien d'une stratégie de cybersécurité de haut niveau.

Pour les utilisateurs individuels, la gestion de la solution n'intervient que si vous souhaitez modifier les paramètres de sauvegarde ou spécifier la détection des menaces selon de nouvelles préférences. En dehors de cela, vous pouvez pratiquement mettre en place le programme de cybersécurité et ne le contrôler que lors de l'audit des sauvegardes, par exemple.

Comment le retourner

Les entreprises déterminées à faire fonctionner la cybersécurité doivent calculer les dépenses, les heures de travail et les équipes nécessaires pour gérer leur réseau de cybersécurité.

Comme pour la surveillance, la gestion de la cybersécurité incite les utilisateurs à accepter la solution comme faisant partie de l'organisation. C'est une partie de votre entreprise qui fonctionne, qui bouge et qui évolue, et qui doit être traitée comme telle.

Il est essentiel de trouver les bonnes personnes pour former des équipes responsables afin de faciliter la gestion et de progresser vers une couverture complète de la cybersécurité pour votre organisation. Assurer leur communication permet une mise en œuvre plus rapide, moins de problèmes "insolubles" et une plus grande sécurité contre les menaces potentielles connues et inconnues.

La cybersécurité peut créer de nouveaux risques (pour les entreprises)

Si elles sont abordées sans précaution, les solutions de cybersécurité peuvent générer de nouveaux risques pour les entreprises. Si votre organisation choisit une solution en se basant, disons, sur un prix abordable plutôt que sur les fonctionnalités, vos équipes risquent de perdre un temps précieux à configurer une plateforme qui n'est pas très performante pour protéger les systèmes de votre environnement.

En outre, certaines solutions peuvent être incompatibles avec les systèmes de votre organisation, ce qui peut entraîner des failles de sécurité involontaires, des pertes de données ou la corruption de données. Elle peut également interrompre les processus commerciaux et détériorer votre flux de revenus.

En outre, si vous n'employez pas une solution de cybersécurité respectée et robuste, les cybercriminels peuvent exploiter une solution « moins préparée » pour infiltrer votre entreprise.

Enfin, si vous ne procédez pas à une mise en œuvre, un suivi et une gestion appropriés, une solution de cybersécurité peut se transformer en une dépense coûteuse. Vous pouvez vous retrouver à payer une solution sans en tirer aucun avantage, faute de configuration adéquate et d'inspection continue.

Comment le retourner

Ici, vous pouvez examiner en profondeur les sections précédentes et concevoir un plan de cybersécurité complet. Prenez le temps de choisir la solution la plus adaptée à vos besoins et à votre budget, mettez-la en œuvre correctement, puis engagez (ou formez) des équipes responsables pour surveiller, gérer et améliorer en permanence l'environnement de cybersécurité de votre organisation.

Comme toute innovation dans une entreprise, la cybersécurité nécessitera du temps, des efforts et une main-d'œuvre étendue pour la mettre en œuvre. Toutefois, une fois que vous aurez créé un système adéquat pour gérer la solution, celle-ci assurera la protection de toutes vos données, tant en temps réel que dans un stockage sécurisé.

Automatisation et mise en œuvre de la cybersécurité

L'automatisation de la cybersécurité est une tendance importante qui a un impact sur le paysage de la sécurité. Les cybercriminels intègrent l'automatisation et l'intelligence artificielle (IA) pour dimensionner leurs attaques, tandis que les principaux fournisseurs de cybersécurité intègrent rapidement l'automatisation et l'IA dans leurs solutions pour gagner en efficacité et améliorer les temps de réponse. Grâce à l'automatisation de la cybersécurité, votre équipe informatique n'a plus besoin de passer manuellement en revue chaque alerte afin d'identifier, de trier et d'agir sur une menace. En effet, la machine peut exécuter automatiquement des actions de sécurité – détection, enquête, analyse et remédiation – sans intervention humaine, et ce en quelques secondes seulement.

Les logiciels de cybersécurité qui automatisent la réponse à une menace éliminent également les erreurs et garantissent que chaque menace est immédiatement détectée et traitée. Avec le volume d'alertes qui arrivent, les analystes de sécurité n'ont ni le temps ni les ressources pour analyser manuellement chaque menace, ce qui rend impossible une réponse en temps réel.

L'automatisation de la sécurité réduit presque de trois fois le coût total des violations de données, mais seulement 40 % des organisations l'ont partiellement déployée et 35 % des organisations n'ont même pas commencé à la mettre en œuvre.

L'automatisation de la cybersécurité offre des avantages aux organisations qui cherchent à faire plus avec moins de ressources et à réduire les temps de réponse grâce à des capacités de prévention automatique des menaces.

Où la cybersécurité est-elle utilisée ?

La cybercriminalité étant un problème de plus en plus menaçant, des mesures de sécurité pourraient être mises en œuvre dans presque tous les aspects connectés à l'internet.

Les particuliers peuvent utiliser la cybersécurité pour sécuriser leurs appareils personnels et professionnels connectés à un réseau domestique.

Les PME peuvent se conformer à la réglementation et s'assurer que leur entreprise peut se développer dans un environnement sûr. Les grandes entreprises peuvent employer des systèmes de cybersécurité massifs pour contrer les attaques DDoS, les attaques par ransomware et d'autres menaces de logiciels malveillants afin de stimuler la compétitivité, d'obtenir un flux de revenus stellaire et d'avoir la possibilité d'évoluer en permanence.

Les gouvernements pourraient s'appuyer sur le plus haut niveau de cybersécurité pour lutter contre les menaces connues et inconnues et assurer la sécurité nationale et mondiale.

Les organisations à but non lucratif pourraient bénéficier d'une solution robuste pour que leurs données opérationnelles, leurs projets et leurs campagnes ne soient pas interrompus par des intrus mal intentionnés.

Les établissements d'enseignement peuvent protéger les dossiers des étudiants, les recherches universitaires et d'autres informations relatives à la propriété intellectuelle (PI).

Les outils de cybersécurité sont appliqués à tous les systèmes connectés à l'internet au sein de l'organisation afin de garantir la sécurité en ligne et physique contre les cyberattaques. Les diverses fonctionnalités d'une solution de cybersécurité robuste sont capables de surveiller, de détecter et de prévenir les menaces en ligne grâce à la mise en œuvre de divers algorithmes.

Même si le terme « cybersécurité » évoque des associations de lutte contre le piratage, une solution complète peut avant tout faciliter les sauvegardes automatisées, la protection des données des appareils mobiles et la récupération des données en cas de catastrophe.

Les organisations de tailles et d'objectifs divers peuvent bénéficier d'une cybersécurité renforcée, car tout le monde, même les utilisateurs occasionnels d'Internet, transporte des informations sensibles sur leurs appareils. Et comme ils souhaitent sans doute que ces données restent à l'abri des cyberattaques, il est préférable de prendre les précautions nécessaires pour les protéger de manière adéquate.

Quels sont les principaux défis en matière de cybersécurité ?

Les paragraphes suivants décrivent les défis de cybersécurité auxquels une entreprise est confrontée, dont certains peuvent être relevés en utilisant la bonne solution de cybersécurité. D'autres défis ne relèvent pas du domaine de la technologie, mais il est important de les prendre en compte et de les résoudre dans la mesure du possible.

Les attaques contre la chaîne d'approvisionnement en logiciels sont en augmentation et si un cybercriminel investit suffisamment de temps et d'argent dans une cible donnée, toute organisation peut être atteinte.

Les gangs de logiciels malveillants proposent des rançongiciels en tant que service, ce qui permet aux « distributeurs » d'infecter le plus grand nombre d'ordinateurs possible à l'aide de pourriels, d'hameçonnage, de prise de contrôle de comptes, d'attaques de type « zéro jour » et d'usurpation d'identité.

L'utilisation de l'intelligence artificielle (IA) et de l'automatisation fait avancer les choses, car les cybercriminels utilisent désormais les technologies modernes pour intensifier leurs attaques.

L'utilisation croissante des dispositifs de l'internet des objets (IoT) signifie qu'une entreprise peut avoir besoin de plusieurs solutions pour sécuriser et protéger différents dispositifs IoT. La sécurité des dispositifs IoT est un marché encore immature.

Les budgets limités peuvent empêcher les petites et moyennes entreprises (PME) d'investir dans la bonne solution de cybersécurité.

Les menaces d'initiés peuvent être stoppées par une solution de cybersécurité adaptée, mais les entreprises doivent faire preuve de diligence lorsqu'il s'agit de gérer les employés mécontents ou démissionnaires qui ont un accès légitime à des données sensibles ou à des informations personnelles identifiables (IPI).

Il existe un déficit de compétences en matière de cybersécurité dans le monde entier, et cette situation ne devrait pas s'améliorer. Rien qu'aux États-Unis, on comptait 7 956 341 experts en cybersécurité employés d'avril 2020 à mars 2021. Sur la même période, il y avait 7 464 420 postes ouverts.

De nombreuses entreprises ne forment pas correctement le personnel informatique et les utilisateurs à la cybersécurité. Les utilisateurs doivent savoir à quoi ressemblent les attaques, ce qu'il faut faire et ce qu'il ne faut pas faire. La formation continue à la sensibilisation à la sécurité pour le personnel informatique et les professionnels de la sécurité est tout aussi importante, car le paysage change rapidement et les criminels introduisent et perfectionnent constamment de nouvelles techniques de menace.

De nombreuses organisations ne sont pas préparées à une attaque. Ils n'ont pas élaboré (et testé) de plans de réponse aux incidents et n'ont pas formé leur personnel informatique sur la manière de réagir en cas de violation. Avec la multiplication des attaques contre la chaîne d'approvisionnement, les entreprises et les PME sont plus que jamais exposées à des risques.

Ne pas mettre en œuvre une approche de confiance zéro fait courir un risque à l'organisation. La confiance zéro signifie que vous ne faites jamais confiance à quoi que ce soit ou à qui que ce soit à l'intérieur ou à l'extérieur du réseau par défaut.

De nombreuses PME configurent mal leur service de cloud computing par inadvertance, ce qui rend leur organisation encore plus vulnérable aux attaques. Les PME devraient faire appel à un fournisseur de services gérés (MSP) pour assurer une configuration adéquate.

Quel est le maillon faible de la sécurité informatique ?

Pour déterminer le maillon faible de la sécurité de l'information, nous devrons examiner l'essence des trois piliers de la cybersécurité.

Technologie

La technologie ne fait pas d'erreur toute seule. Ce sont les personnes qui créent, programment et utilisent la technologie pour protéger les informations. Elle fait ce que les gens lui ordonnent de faire. Même lorsqu'on parle d'intelligence artificielle (IA), ses algorithmes sont conçus et programmés par des personnes. (pour l'instant, du moins)

La technologie peut « faire des erreurs » – des failles de sécurité dans le logiciel, par exemple, mais celles-ci peuvent être corrigées plus facilement grâce à des mises à jour judicieuses des correctifs de sécurité. Et encore une fois, la nature défectueuse de la technologie dépend des personnes qui la créent. Il leur incombe alors de le réparer si quelque chose ne va pas.

Processus

Les processus, tout comme la technologie, ne « prennent pas de décisions » tout seuls. Ce sont les gens qui conçoivent des séries d'étapes à suivre afin de garantir un résultat cohérent sur des cycles indéfinis.

Si un processus ne s'avère pas efficace, les gens sont chargés de l'examiner, d'identifier les problèmes et d'élaborer une solution pour le mettre à jour.

Personnes

Même si la technologie ou les processus peuvent être qualifiés de « complexes » par différents utilisateurs, les personnes sont les plus complexes des trois. Chaque personne peut penser par elle-même et prendre ses propres décisions.

Parfois, les décisions sont bonnes pour la productivité du travail et la prospérité de l'entreprise. D'autres fois, ils ne le sont pas. Dans ce cas, une machine ou un processus peut aider à résoudre le problème, mais là encore, ce sont les personnes qui doivent mener le processus à son terme.

Il est dans notre nature de faire des erreurs car nous sommes chargés de trouver une solution à un problème. Contrairement aux machines, vous ne pouvez pas prédire si une personne va refaire la même erreur ou non.

Même avec une formation et une sensibilisation aux menaces appropriées, il est fondamentalement incertain qu'une personne prenne toujours la bonne décision, ce qui fait de l'être humain le maillon le plus faible de la chaîne de cybersécurité.

Examinons ci-dessous les principaux risques de cybersécurité causés par l'homme afin de comprendre comment les contrer au mieux.

Interagir avec les e-mails de phishing

Les cybercriminels profitent de la confiance de la nature humaine et conçoivent des attaques capables d'inciter les utilisateurs peu méfiants à cliquer.

Ils jouent sur nos émotions, notre curiosité et même notre peur pour mener des attaques malveillantes. Les courriels de phishing invoquent souvent un sentiment d'urgence, de sorte que l'utilisateur n'aura pas le temps de réfléchir. Dans ce cas, un employé peut agir précipitamment contre les politiques de son entreprise et ainsi accorder le contrôle du réseau de l'entreprise à des tiers non autorisés.

L'augmentation des environnements BYOD (bring-your-own-device) accroît l'impact des attaques de phishing. Souvent, les employés ne disposent pas d'outils de cybersécurité de premier ordre sur leurs appareils personnels, ce qui augmente encore le risque d'une attaque réussie de logiciels malveillants.

Contournement des contrôles de sécurité

La plupart des entreprises ont des politiques strictes en matière d'utilisation de l'internet. Ces politiques visent à restreindre l'accès des employés à des types de sites spécifiques – les sites de jeux d'argent, de consentement pour adultes, de jeux et de partage P2P sont les plus courants dans cette liste.

Supposons qu'un employé aille à l'encontre des politiques d'utilisation d'Internet. Dans ce cas, ils tenteront de contourner les bloqueurs d'URL (ou d'autres moyens de restreindre l'accès aux sites Web) et exposeront ainsi le réseau de votre entreprise à des cyberattaques. Ils peuvent le faire en utilisant des serveurs proxy publics ou des services VPN non autorisés pour télécharger des applications non sécurisées, se connecter à des sites web et à des plates-formes en nuage non approuvés, ou se lancer dans une course aux clics sur des publicités malveillantes.

Les sites de jeux ou de paris ne sont pas toujours susceptibles de nuire au réseau de votre entreprise, mais les sites de partage P2P (peer-to-peer) présentent un risque important, car il n'appartient pas à leurs créateurs de valider le contenu d'un fichier téléchargeable. En outre, les plates-formes P2P sont plus faciles à établir si les personnes à l'origine de ces plates-formes ne gaspillent pas leurs ressources en logiciels de partage de fichiers sécurisés ou en autorisations correctement gérées.

Téléchargement d'applications non autorisées

Les applications non autorisées sont étiquetées comme telles pour une raison. Ce n'est pas que l'application elle-même soit malveillante et capable de pénétrer dans le réseau d'une entreprise. (bien que certaines applications soient conçues à cet effet)

Le risque lié aux applications non vérifiées vient de la faible sécurité qu'elles offrent.

La plupart des développeurs d'applications considèrent la cybersécurité comme une faible priorité ; malgré l'augmentation des attaques de piratage d'applications, la plupart des créateurs n'ajoutent des mesures de sécurité à leurs applications que si des problèmes surviennent. (après que l'application soit terminée et déjà disponible pour l'usage public)

Les applications peuvent contenir différents types de données utilisateur – informations de connexion, identifiants, noms d'utilisateur, mots de passe, adresses électroniques, etc. Après une attaque réussie, les cybercriminels peuvent s'emparer de toutes les informations sensibles contenues dans l'application et les exploiter pour faire chanter les utilisateurs, mettre les données sur le marché noir ou transformer l'application en une passerelle vers une attaque DDoS sur un réseau d'entreprise.

Si un employé télécharge une application dont la cybersécurité intégrée est médiocre, il crée une vulnérabilité exploitable par les pirates, surtout s'il utilise ses appareils mobiles connectés au réseau Wi-Fi de l'entreprise. Les invitations les plus courantes pour pirater une application sont l'absence d'authentification multifactorielle (MFA), le stockage non sécurisé des données, l'absence de chiffrement des données activé ou un code facilement accessible.

Comme les applications populaires peuvent être téléchargées par tous, les attaquants peuvent étudier leurs points faibles, concevoir une attaque et frapper au moment où le potentiel de gain est le plus élevé. Ainsi, même si un employé a téléchargé une application non sécurisée et l'a placée en « sécurité » sur son ordinateur de bureau pendant un mois, cette application peut toujours présenter de grands risques pour le réseau de votre entreprise.

Utilisation de mauvais mots de passe

Le paysage technologique moderne oblige les entreprises à adopter différentes plateformes pour mener leurs activités de manière optimale.

Aujourd'hui, les technologies basées sur l'informatique dématérialisée sont le complément le plus courant de l'environnement technologique traditionnel d'une entreprise. Avec eux vient la nécessité de créer plus de comptes et, par conséquent, plus de mots de passe pour autoriser l'accès.

Le problème ici réside dans la répétition. La plupart des utilisateurs préfèrent utiliser un mot de passe simple pour ne pas l'oublier et devoir le réinitialiser. En outre, ils utiliseraient le même mot de passe simple pour plusieurs comptes afin de faciliter l'accès rapide. Toutefois, un accès rapide pour un utilisateur peut parfois signifier un accès rapide pour les auteurs d'infractions.

Lorsque les utilisateurs optent pour des mots de passe à motifs, ils s'appuient souvent sur les concepts suivants :

- l'utilisation de mots de passe numériques (par exemple, 123456789)

- y compris leur nom, le nom d'un être cher, le nom de leur animal de compagnie, leur ville natale, etc. (par exemple, Brian123, Milo007)

- en utilisant leur année de naissance, le nom de leur équipe favorite ou d'autres combinaisons facilement mémorisables (par exemple, theKnicksrule1967)

Comme nous l'avons mentionné, ces astuces sont bénéfiques pour se souvenir de son mot de passe, mais elles invitent également les acteurs de la menace à faire un peu de recherche sur les utilisateurs et à deviner facilement leurs mots de passe. Si ces codes d'accès sont liés à un compte d'accès à l'entreprise, ils peuvent rapidement accéder à votre réseau d'entreprise.

Utilisation d'une authentification faible

Le désir d'accès rapide permet une autre vulnérabilité dans la sécurité des comptes.

Comme il est pratique d'accéder à un profil avec le moins d'étapes possible, certains employés peuvent trouver irritant de passer par l'AMF chaque fois qu'ils doivent interagir avec une application ou un programme.

Qu'il s'agisse d'un code, d'un scan biométrique ou d'un autre moyen d'authentification, le fait d'ignorer l'AMF supprime une étape (ou deux) entre les attaquants et les données des comptes de l'entreprise.

Mauvaise configuration

Les développeurs, les administrateurs système et les autres responsables informatiques peuvent également commettre des erreurs. Si un administrateur système oublie de modifier le code d'accès par défaut d'un serveur, les cybercriminels peuvent y accéder plus facilement s'ils repèrent la vulnérabilité.

En outre, le copier-coller d'une configuration d'une fonction serverless à une autre peut augmenter le risque de réussite d'une attaque due à une mauvaise configuration.

Un autre exemple est celui d'un spécialiste informatique unique responsable des procédures de connexion aux comptes de tous les autres employés. Comme la personne responsable doit fortifier chaque compte dans vos locaux, elle peut parfois oublier de sécuriser un ou deux comptes, laissant des vulnérabilités ouvertes que les pirates peuvent exploiter.

Quels sont les types d'attaque les plus courants visant les utilisateurs ?

Vous trouverez ci-dessous les trois types d'attaques les plus courantes qui s'appuient sur l'erreur humaine pour infiltrer des systèmes critiques.

Attaques d'ingénierie sociale

Ces attaques sont conçues pour exploiter les vulnérabilités de la nature humaine. Les attaques par hameçonnage en sont l'exemple le plus typique : elles exploitent la peur, l'insécurité ou la curiosité des gens pour les inciter à cliquer sur un lien frauduleux ou à télécharger un ransomware.

Attaques de logiciels malveillants et de rançongiciels

Nous avons déjà parlé de l'importance de l'application immédiate de correctifs, mais nous allons le répéter ici.

Lorsque les utilisateurs n'appliquent pas les mises à jour de sécurité, ils laissent des vulnérabilités connues non corrigées, et les attaquants peuvent cibler ces vulnérabilités pour mener à bien leurs attaques.

La correction des vulnérabilités et des expositions communes (CVE) peut prendre beaucoup de temps, de sorte que certains utilisateurs la mettent en veilleuse et continuent d'utiliser leurs machines sans interruption de service. Toutefois, les cybercriminels peuvent profiter de la période entre la publication du correctif et son application pour pénétrer les défenses de l'appareil.

Attaques de dictionnaire

Les attaques par dictionnaire ont pour but d'infiltrer un dispositif (ou un compte) protégé par un mot de passe en essayant systématiquement d'entrer divers mots de passe faibles connus. Même si les attaquants n'ont pas fait de recherches approfondies, ils peuvent trouver des listes de mots de passe couramment utilisés en ligne et les parcourir pour s'introduire dans un appareil.

Aussi difficiles que puissent être ces attaques, ce sont toujours les gens qui les rendent possibles. Lorsque nous parlons des menaces internes en matière de cybersécurité, nous utilisons le terme « employé voyou » pour décrire au mieux une personne qui provoque des cyberattaques, intentionnellement ou non.

Nous examinerons ci-dessous les trois principaux types d'employés malhonnêtes, leur comportement typique et ce que vous pouvez faire pour les contrer.

Les trois types d'employés voyous

Les employés mal intentionnés sapent la PME, l'entreprise ou l'organisation dont ils font partie en ignorant les règles et les politiques de sécurité. Certains peuvent cacher leurs actions pour ne pas être découverts, tandis que d'autres peuvent enfreindre les règles au grand jour sans craindre d'être réprimandés ou licenciés.

Les actions de ces personnes peuvent être anodines ou suffisamment graves pour entraîner un risque de sécurité critique pour les données de votre organisation.

Dans le pire des cas, des employés malveillants peuvent inviter des logiciels malveillants à « pénétrer » dans le réseau de l'entreprise, transmettre des données essentielles à des concurrents ou se livrer à l'espionnage d'entreprise.

Maintenant, place aux trois types.

L'élève de catégorie A

Nous parions que chaque entreprise a un tel employé – il est ambitieux, très motivé et plein de ressources. Leur objectif premier est d'accomplir le travail. Leurs intentions étant bonnes, ils estiment qu'il n'y a pas de mal à enfreindre les règles pour terminer un devoir dans les délais impartis.

Ces employés perçoivent les règles de sécurité comme des obstacles – elles ne font que les ralentir et n'apportent aucune valeur ajoutée au processus de travail. C'est pourquoi ils pensent que les conseils en matière de cybersécurité ne s'adressent qu'aux employés les moins compétents ; le fait de devoir se conformer en tant que membre du groupe les irrite.

L'employé « indifférent »

Ces employés n'essaient pas de nuire à l'entreprise intentionnellement. Ils ont juste pris l'habitude d'enfreindre les règles et les politiques de sécurité. Soit ils ne comprennent pas l'objectif des politiques, soit ils ne comprennent pas le résultat attendu, soit ils sont paresseux et inconscients des menaces potentielles pour la cybersécurité.

Un avantage courant pour les employés « indifférent » est de laisser leur identifiant de connexion et leur code d'accès sur une note autocollante, collée sur leur écran. Ils pourraient également partager occasionnellement des données sensibles de l'entreprise dans un courriel sans y être invités.

La « rancune »

Les employés mécontents peuvent représenter le risque le plus important pour une entreprise. Ils peuvent être rancuniers (pour diverses raisons) et essayer de nuire à l'organisation de manière ingénieuse ; ils peuvent voler des données de l'entreprise, divulguer des informations confidentielles ou lancer une cyberattaque massive de l'intérieur.

Comment les employés malhonnêtes contournent-ils les contrôles de sécurité ?

Les organisations mettent en place des restrictions excessives pour protéger les informations et réduire la surface d'attaque potentielle que les criminels peuvent exploiter.

Un employé malhonnête devrait contourner les protocoles de sécurité pour accéder à des données auxquelles il n'est pas censé avoir accès. La méthode classique pour contourner les règles consiste à utiliser des proxys et des services VPN.

Les employés malhonnêtes peuvent compter sur les éléments suivants :

Proxy – Forward Proxy, Transparent Proxy, Public Proxy, Anonymous Proxy, High-Anonymity Proxy

Virtual Private Network (VPN) – PPTP, L2TP/IPSec, OpenVPN, SSTP, Wireguard

Tor (Onion Router)

Toutes ces méthodes garantissent un niveau élevé de confidentialité, car elles permettent un accès anonyme à l'internet. (avec le navigateur Tor qui garantit le plus haut niveau d'anonymat)

En utilisant un proxy, un VPN ou Tor, les employés deviennent des menaces internes (dans une certaine mesure) en exposant l'organisation à des sites malveillants ou à l'exfiltration de données.

Comment contrer les employés malhonnêtes et protéger les données de votre entreprise ?

Il incombe aux professionnels de la cybersécurité que vous employez de garantir la sécurité de vos données contre les employés malhonnêtes. (ou vous-même, si vous êtes la personne responsable dans votre organisation)

Il s'agit ici de trouver l'équilibre optimal entre une « sécurité médiocre » et une « sécurité excessive ».

En substance, les politiques de sécurité de votre entreprise ne doivent pas permettre un accès facile et non autorisé, tout en restant suffisamment compactes pour ne pas interrompre les activités des utilisateurs.

Nous savons que c'est plus facile à dire qu'à faire, mais avec les recherches, la mise en œuvre et l'éducation appropriées, votre entreprise peut devenir une forteresse sans imposer un sentiment de tyrannie.

Formation des employés et sensibilisation à la sécurité

La cybersécurité est-elle importante pour vos employés ?

Nous ne parlons pas de leur capacité à réussir la formation des employés avec brio. Nous en avons déjà parlé, mais nous voulons maintenant souligner l'importance d'une éducation active plutôt que de simplement imposer des règles à suivre. Les campagnes d'éducation appropriées peuvent minimiser les dommages causés par le phishing, réduire l'impact des attaques par ransomware, éviter de cliquer sur des liens suspects et garder les données de l'entreprise à l'abri des regards indiscrets.

Vous pouvez commencer l'éducation en expliquant les signes avant-coureurs d'une cyberattaque. Ensuite, nous verrons comment repérer les courriels de phishing, les liens malveillants et les tentatives de ransomware. Expliquez à vos employés ce qu'ils doivent faire lorsqu'ils détectent des menaces connues et, surtout, pourquoi ils doivent le faire.

Il est essentiel que vos employés comprennent les conséquences d'un vol de données sensibles par un pirate.

Comprendre qu'une seule pièce jointe de phishing peut causer des ravages sur l'ensemble de votre réseau signifie un temps d'arrêt pour l'entreprise, des dépenses accrues pour récupérer des données cruciales et, en fin de compte, le risque de perdre des emplois jusqu'à ce que l'entreprise rebondisse.

Vous pouvez mener des campagnes de « phishing » simulées intensives pour voir quels employés mordent à l'hameçon. Cependant, gronder les employés qui interagissent avec les faux e-mails n'est pas optimal. Il est essentiel de leur expliquer que la plupart des offres trop belles pour être vraies dans les courriels sont des tentatives de hameçonnage.

Et ces tentatives de hameçonnage ne leur apporteront rien de bénéfique, mais nuiront plutôt à l'entreprise et augmenteront les heures de travail pour récupérer les données et les tracas pour maintenir l'entreprise en activité pendant et après une violation de données.

Une autre bonne pratique consiste à prendre le temps de former chaque employé aux meilleures pratiques de réponse aux menaces concernant leurs propres ordinateurs. Cela peut sembler redondant, mais le confort d'un dispositif connu les aidera à se souvenir des menaces potentielles après les avoir vues apparaître sur un écran familier.

Vous pouvez également expliquer pourquoi les sites Web non autorisés sont dangereux – ne vous concentrez pas sur votre opinion à l'égard des sites de jeux d'argent ou de consentement pour adultes, mais établissez une relation entre les sites Web non vérifiés et le risque immédiat pour la cybersécurité.

En somme, l'éducation à la cybersécurité est fondamentale pour maintenir la sécurité des données au sein de votre organisation. Néanmoins, il ne suffit pas de contrer tous les employés malhonnêtes potentiels.

Ceci nous amène à la section suivante.

Application et suivi des politiques

Certaines campagnes de phishing sont si sophistiquées qu'elles peuvent tromper même un œil averti. C'est pourquoi l'application et la surveillance des politiques sont essentielles.

Avant toute chose, vous devez vous assurer que les politiques de sécurité web, le filtrage web et les pare-feu sont activés sur le réseau de votre entreprise.

Deuxièmement, vous devez bloquer les accès proxy, VPN et Tor. (sauf si votre entreprise exige l'utilisation de l'un des trois)

Vous pouvez mettre en place des contrôles d'applications pour refuser l'installation du navigateur Tor ou utiliser votre système de sécurité réseau pour détecter le trafic Tor. En outre, vous devez restreindre l'accès aux proxys publics (et aux VPN) – même si un employé a une raison valable de les utiliser, il ne doit pas le faire, sauf si votre entreprise dépend de ces services.

Vous pouvez utiliser une solution de suivi du trafic pour inspecter les paquets sur votre réseau. (ou s'appuyer sur une solution interne, si disponible)

De telles solutions peuvent détecter les proxies obscurcis, les VPN et le trafic Tor. Vous pouvez également « attraper » et bloquer toute activité effectuée via un proxy, un VPN ou Tor.

Si vos administrateurs système détectent et bloquent un trafic suspect, il est préférable d'en discuter avec les employés concernés. Le simple fait de bloquer leurs actions pourrait signifier qu'ils feront une nouvelle tentative le jour suivant. Ou dans quelques heures. Ou dans quelques minutes, pour les plus impatients.

On pourrait croire qu'il s'agit d'éduquer un enfant, mais dans le monde en constante expansion de la cybersécurité, tout le monde pourrait apprendre une chose ou deux, même les experts les plus avertis.

Exemples de menaces pour la cybersécurité

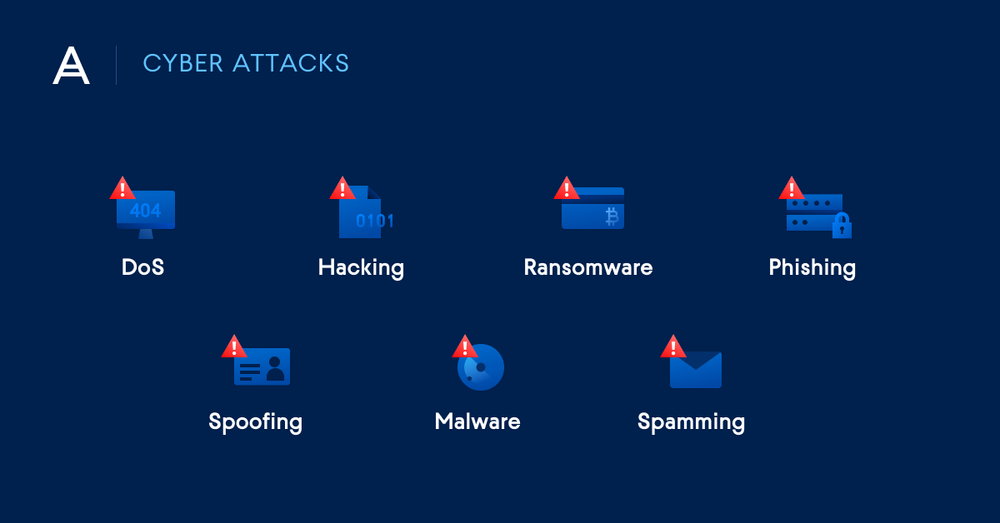

Il existe de nombreux types de cybermenaces — des actes malveillants qui menacent d'endommager ou de voler des données, ou de perturber d'une autre manière les charges de travail et les services. Quel que soit le type ou l'origine, ces menaces constituent un risque sérieux pour la santé et le fonctionnement des entreprises. Parmi les variantes les plus courantes, citons:

« Différents types de cyberattaques - DoS, Hacking, Ransomware, Phishing, Spoofing, Malware, Spamming »

Logiciel malveillant