Con el aumento del ransomware, las pequeñas y medianas empresas (o pymes) se enfrentan a ataques cada vez más sofisticados, que ponen en riesgo la continuidad empresarial y los datos de importancia crítica. La frecuencia de los ataques de ransomware aumenta a un ritmo alarmante; cada 11 segundos una empresa sufre un ataque. La situación es preocupante: el 80 % de las empresas ya han sido víctimas de un ataque en los últimos años y, lo que es más grave, el 25 % de todos los ciberataques incluyen ahora cargas útiles de ransomware. Con este panorama, las pymes tienen verdaderas dificultades para proteger sus sistemas.

Para colmo de males, las empresas no pueden contratar a suficientes profesionales expertos en ciberseguridad y TI. Además, la era de la IA está aquí y hay servicios, como ChatGPT, que permiten a los ciberdelincuentes redactar mensajes de correo electrónico de phishing perfectos y mejorar continuamente su funesta estrategia, gracias al aprendizaje automático (ML).

Pero los proveedores de servicios gestionados (MSP) pueden ayudar creando servicios antiransomware mediante una plataforma de ciberprotección optimizada para MSP. Siga leyendo para descubrir cómo.

No siga confiando en estrategias anticuadas que no son apropiadas

Las soluciones antimalware y antiransomware tradicionales no consiguen afrontar las ciberamenazas modernas, ya que, para detectar las amenazas de malware conocidas durante la intrusión inicial, se limitan al empleo de firmas, lo que no permite identificar las amenazas de día cero o desconocidas hasta el momento. Además, las soluciones tradicionales no pueden bloquear el ransomware a tiempo para evitar que se dañen o eliminen las instantáneas de volúmenes, lo que prácticamente imposibilita la recuperación tras sufrir un ataque.

Además, todos los días surgen nuevos tipos de ransomware, que evolucionan para evadir las medidas de seguridad tradicionales desplazándose lateralmente, filtrando datos y cifrando datos críticos, por lo que es difícil detectarlos con procesos antimalware basados en comportamientos. Todo esto hace que las soluciones tradicionales sean ineficaces contra los nuevos y sofisticados ataques de ransomware, especialmente cuando los ciberdelincuentes retienen la clave de cifrado y amenazan con filtrar datos confidenciales, impidiendo a las empresas recuperar los datos perdidos.

Los expertos del sector recomiendan que los MSP y sus clientes dejen de fiarlo todo a las soluciones antimalware y antiransomware tradicionales. Las amenazas modernas requieren un enfoque de la ciberseguridad más integral y por niveles. Al adoptar soluciones más avanzadas que emplean inteligencia artificial, aprendizaje automático y análisis de comportamientos, las empresas pueden mejorar su protección contra estas ciberamenazas sofisticadas y en evolución.

Pero ¿cómo definir qué grupo de soluciones garantiza la protección contra el ransomware actual? En primer lugar, asignamos los componentes esenciales a las fases de los ataques de ransomware para demostrar una protección integral y, en segundo lugar, utilizamos el marco del NIST como referencia para mostrar el cumplimiento de normativas.

Protección integral contra el ransomware en todas las fases de un ataque

Una solución de ciberseguridad y protección antiransomware debe ofrecer protección integral contra los ataques de ransomware. Es preciso que utilice una combinación de técnicas avanzadas para ofrecer protección total, más allá de las soluciones antimalware y antiransomware tradicionales.

En primer lugar, debe detectar las amenazas de malware conocidas, mediante la comparación con firmas, que es un método estándar en el sector de la ciberseguridad. En segundo lugar, debe utilizar detección de comportamientos mediante inteligencia artificial, para identificar los procesos maliciosos nuevos y desconocidos que se puedan haber colado por las defensas tradicionales. Esto es particularmente útil para descubrir los ataques de día cero, que son cada vez más prevalentes en el panorama de la ciberseguridad actual.

Además, una solución moderna debe estar diseñada para proporcionar una recuperación rápida y fácil tras un ataque de ransomware. A diferencia de las soluciones tradicionales que dependen de instantáneas, este software utilizará una caché local o copias de seguridad para recuperar automáticamente los datos afectados revirtiendo los cambios realizados por el ciberdelincuente. De esta forma se garantiza que, tras sufrir un ataque, la empresa pueda recuperarse rápidamente y con un mínimo de pérdida de datos.

Las soluciones de ciberseguridad modernas ofrecen un enfoque de la seguridad más integral y eficaz para proteger a las empresas contra el ransomware. Combinando la comparación con firmas, la detección de comportamientos mediante IA e innovadores mecanismos de recuperación, estas soluciones proporcionan protección total contra el ransomware, en continua evolución. Los MSP pueden garantizar así la seguridad de los datos y la continuidad de las operaciones de sus clientes.

Continuidad de la actividad empresarial y protección de datos en el marco de ciberseguridad del NIST

El marco de ciberseguridad del NIST (National Institute of Standards and Technology) es un conjunto de recomendaciones y mejores prácticas diseñadas para ayudar a las empresas a gestionar y reducir los riesgos para la ciberseguridad. Este marco proporciona un enfoque flexible para afrontar los riesgos de ciberseguridad de manera global, mediante la organización de la información, la identificación de las vulnerabilidades y la implementación de los controles necesarios para mitigarlos. El marco del NIST goza de un amplio reconocimiento y ha sido adoptado por organizaciones de todos los tamaños y sectores, ya que es una valiosa herramienta para reforzar la postura de ciberseguridad y proteger contra las amenazas.

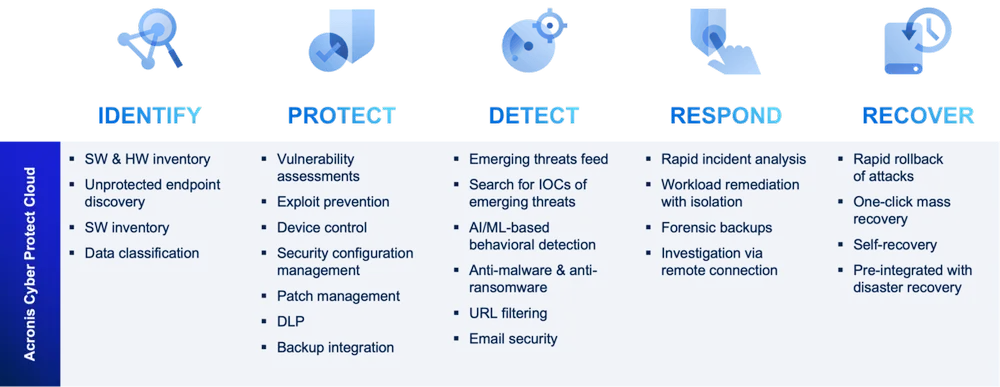

Una plataforma de ciberprotección optimizada para MSP que proporciona continuidad de la actividad empresarial y protección de datos en el marco de ciberseguridad del NIST. A continuación, se incluye una descripción de las funcionalidades y sus ventajas, en las cinco etapas del marco.

Identificación

Identificación del inventario de software y hardware: es el primer paso para garantizar que todos los dispositivos estén actualizados y seguros, y que tengan aplicadas las últimas actualizaciones, parches y funciones de seguridad de manera que estén protegidos en caso de vulnerabilidades.

Clasificación de los datos: identificar y ordenar los datos según su nivel de confidencialidad, importancia y requisitos de cumplimiento normativo, para garantizar que solo el personal autorizado tenga acceso a la información confidencial y que esta esté convenientemente cifrada y protegida.

Descubrimiento de los endpoints no protegidos: identificar todos los dispositivos que están conectados a la red de una organización que puedan no carecer de las medidas de seguridad adecuadas, para garantizar que estén a salvo y no supongan un riesgo para la red.

Protección

Evaluaciones de vulnerabilidades: identificación de fallos potenciales en los sistemas y aplicaciones de una empresa, para detectar de manera anticipada y solucionar pronto las vulnerabilidades potenciales, antes de que puedan ser aprovechadas.

Administración de parches: mantener todo el software y las aplicaciones actualizados con los últimos parches y actualizaciones de seguridad, para asegurarse de que estén protegidos frente a vulnerabilidades y amenazas conocidas.

Prevención de exploits: utilizar distintas herramientas y técnicas —como los sistemas de detección y prevención de intrusiones, y el software antimalware— para evitar que se puedan aprovechar vulnerabilidades potenciales y prevenir cualquier ataque antes de que pueda provocar daños.

Integración de la copia de seguridad: realizar periódicamente copias de seguridad de todos los datos y aplicaciones con el fin de que puedan restaurarse en caso de pérdida de datos o ciberataque.

DLP (prevención de pérdida de datos): implementar varias estrategias y tecnologías para evitar la fuga de datos a partir de los recursos informáticos de los clientes y reforzar el cumplimiento de normativas.

Administración de configuración de la seguridad: garantizar que todos los dispositivos y sistemas estén configurados de acuerdo con las mejores prácticas de seguridad, así como protegidos convenientemente contra cualquier vulnerabilidad o ataque.

Detección

Suscribirse a una fuente de información de amenazas emergentes es uno de los primeros pasos para detectar este tipo de amenazas. Las fuentes de información proporcionan datos en tiempo real sobre las últimas amenazas y vulnerabilidades descubiertas.

Otro paso crítico para detectar las amenazas emergentes es buscar indicadores de compromiso (IoC ), que son datos que sugieren que un sistema ha sido comprometido o bien que es vulnerable a un ataque.

Software antimalware y antiransomware: programas diseñados para identificar y bloquear las amenazas potenciales antes de que puedan provocar daños.

Filtrado de URL: bloquear el acceso a sitios web y URL potencialmente peligrosos para evitar que los empleados puedan visitar de manera inadvertida sitios maliciosos que podrían poner en riesgo la seguridad de la empresa.

Seguridad del correo electrónico: otro aspecto crítico de la detección de amenazas emergentes, ya que el 94 % de los ciberataques utilizan el correo electrónico. Las empresas pueden implementar medidas estrictas de seguridad del correo electrónico, como el filtrado y el cifrado de mensajes, para protegerse frente a posibles amenazas.

Respuesta

Análisis rápido de incidentes: analizar rápidamente el incidente para determinar el alcance y la gravedad permite aplicar la respuesta apropiada y minimiza el impacto potencial.

Corrección de los recursos informáticos: aislar los sistemas o aplicaciones afectadas para evitar otros daños y ayudar a contener el incidente, y prevenir su propagación a otras partes de la red de la empresa.

Investigación mediante copias de seguridad forenses: permite a las organizaciones analizar el incidente e identificar su causa.

Investigación a través de conexión remota: acceso remoto a los sistemas y aplicaciones afectadas para investigar el incidente, sin poner en riesgo la red de la empresa.

Recuperación

Un paso importante para recuperarse tras sufrir un incidente de ciberseguridad es asegurarse de que la recuperación ante desastres esté preintegrada en la solución de ciberseguridad de la empresa para poder restaurar rápidamente los datos y sistemas a su estado previo al ataque.

Rápida reversión: revertir rápidamente los cambios que haya realizado el atacante para minimizar el impacto potencial del ataque y restaurar los sistemas a un estado seguro.

Recuperación masiva con un solo clic realizada por los usuarios finales: permite a los usuarios finales recuperar sus propios sistemas rápida y fácilmente, y minimizar el tiempo de inactividad que provoca el incidente.

Pasos siguientes

En este artículo hemos descrito los componentes fundamentales de una solución moderna de protección contra el ransomware. Sin embargo, no se ha abordado la pregunta crucial: ¿pueden los clientes pymes invertir en defensas robustas? Lea nuestro próximo artículo, aquí, en el que analizamos si estas defensas son asequibles y proponemos soluciones rentables.

Acerca de Acronis

Acronis es una empresa suiza fundada en Singapur en 2003, con 15 oficinas en todo el mundo y empleados en más de 50 países. Acronis Cyber Protect Cloud está disponible en 26 idiomas y en 150 países, y más de 21,000 proveedores de servicios lo utilizan para brindar protección a más de 750,000 empresas.