Il ransomware continua a dilagare e le piccole e medie imprese (PMI) devono fare i conti con nuovi attacchi più sofisticati, che compromettono la continuità operativa e i dati aziendali critici. La frequenza degli attacchi ransomware sta aumentando a un ritmo allarmante: un'azienda viene colpita ogni 11 secondi. La situazione è preoccupante, tanto che l'80% delle aziende ha subito un attacco negli ultimi anni, e a renderla ancora più seria è il fatto che per il 25% di tutte le violazioni informatiche odierne viene utilizzato ransomware trasmesso tramite payload. Proteggere i propri sistemi da questo tipo di attacco rappresenta una sfida imponente per le PMI.

Il quadro si complica ulteriormente se si considera che le aziende non dispongono di abbastanza talenti nel campo della Cyber Security e delle operazioni IT e che gli hacker si servono dell'AI per scrivere e-mail di phishing perfette (sfruttando servizi come ChatGPT) e del machine learning per migliorare l'efficacia dei loro attacchi.

I Managed Service Provider, tuttavia, possono andare in soccorso delle PMI creando servizi anti-ransomware che includano una piattaforma di Cyber Protection ottimizzata per ambienti MSP. Continua a leggere per scoprire come.

Abbandonare gli approcci tradizionali inadeguati

Le soluzioni anti-malware e anti-ransomware tradizionali sono inadeguate a contrastare le moderne minacce informatiche, perché sfruttano la corrispondenza delle firme (che non è in grado di identificare minacce zero-day sconosciute) per rilevare l'intrusione iniziale di minacce malware note. Inoltre, non sono in grado di bloccare il ransomware in tempo per impedire il danneggiamento o l'eliminazione delle copie shadow del volume, rendendo quasi impossibile il ripristino dei dati dopo un attacco.

Per di più, ogni giorno emergono tipologie di ransomware nuove ed evolute, che sfruttano il movimento laterale per eludere le difese di sicurezza tradizionali allo scopo di esfiltrare e crittografare dati critici e che spesso non vengono rilevate dai processi anti-malware basati sull'analisi comportamentale. Ciò rende le soluzioni tradizionali inefficaci contro gli attacchi ransomware nuovi e sofisticati, in particolare quelli in cui gli hacker detengono le chiavi di decrittografia e minacciano di divulgare dati sensibili, e per le aziende diventa particolarmente difficile recuperare i dati colpiti.

Gli esperti del settore oggi raccomandano agli MSP e ai loro clienti di non fare più affidamento sulle soluzioni anti-malware e anti-ransomware tradizionali. Le minacce moderne richiedono un approccio alla Cyber Security più completo e stratificato. Adottando soluzioni più avanzate che sfruttano l'intelligenza artificiale, il machine learning e l'analisi comportamentale, le aziende possono ottenere una migliore protezione contro queste minacce informatiche sofisticate e in continua evoluzione.

Ma come è possibile stabilire quali soluzioni sono sufficienti a garantire una moderna protezione dal ransomware? Per prima cosa è necessario mappare i componenti essenziali alle diverse fasi degli attacchi ransomware, in modo da ottenere una protezione completa, dopodiché occorre utilizzare il framework NIST come linea guida per garantire la conformità.

Garantire una protezione completa dal ransomware in tutte le fasi di attacco

Una soluzione efficace e moderna di protezione dal ransomware e di Cyber Security deve offrire una protezione completa combinando tecniche avanzate non utilizzate dai tradizionali approcci anti-malware e anti-ransomware.

Rileverà innanzitutto le minacce malware sfruttando la corrispondenza delle firme, un metodo standard nel settore della Cyber Security. Quindi utilizzerà il rilevamento dei comportamenti basato sui AI per identificare processi dannosi nuovi e sconosciuti che potrebbero essere sfuggiti ai sistemi di sicurezza tradizionali. Questa funzionalità è particolarmente utile per rilevare gli attacchi zero-day, che sono sempre più diffusi nell'attuale panorama della Cyber Security.

Infine, una soluzione moderna dovrà consentire il ripristino rapido e semplice dei dati dopo un attacco ransomware. A differenza delle soluzioni tradizionali che fanno affidamento sulle copie shadow, questo software utilizzerà una cache o dei backup locali per ripristinare automaticamente i dati colpiti eseguendo il rollback delle modifiche. Questa funzionalità garantisce che le aziende si riprendano rapidamente dopo un attacco riducendo al minimo la perdita di dati.

Le moderne soluzioni di Cyber Security offrono alle aziende un approccio più completo ed efficace alla protezione dalle minacce ransomware in continua evoluzione combinando la corrispondenza delle firme, il rilevamento dei comportamenti basato sull'intelligenza artificiale e meccanismi di ripristino innovativi. Gli MSP possono trarre vantaggio da queste soluzioni avanzate per garantire la sicurezza dei dati e la continuità operativa dei loro clienti.

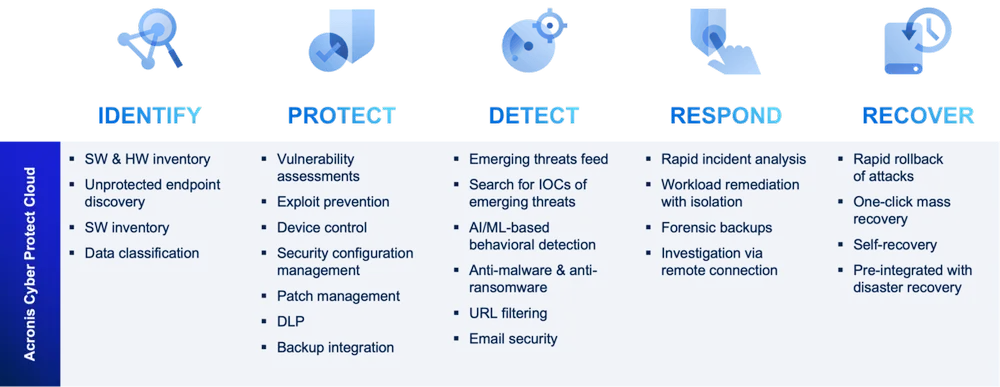

Garantire la continuità operativa e la protezione dei dati sulla base dei principi del Cyber Security Framework del NIST

Il Cyber Security Framework del NIST (National Institute of Standards and Technology) è un insieme di linee guida e best practice progettate per aiutare le organizzazioni a gestire e a ridurre i rischi di Cyber Security mediante un approccio flessibile e completo, che include l'organizzazione delle informazioni, l'identificazione delle vulnerabilità e l'implementazione di controlli per mitigare tali rischi. Il framework NIST è ampiamente diffuso tra le organizzazioni di qualunque dimensione e settore, che lo considerano uno strumento prezioso per rafforzare il proprio profilo di Cyber Security e per proteggersi dalle minacce.

Una piattaforma di Cyber Protection ottimizzata per ambienti MSP offre la continuità operativa e la protezione dei dati basata sui principi del framework NIST. Di seguito è riportata una panoramica delle funzionalità e del valore che offrono sulla base dei cinque principi del framework.

Identificazione

L'identificazione dell'inventario software e hardware è il primo passo per garantire che tutti i dispositivi siano aggiornati e protetti e che includano gli aggiornamenti, le patch e le funzionalità di sicurezza più recenti per proteggersi da potenziali vulnerabilità.

La classificazione dei dati prevede l'identificazione e la categorizzazione dei dati in base al livello di sensibilità, all'importanza e ai requisiti normativi, per garantire che le informazioni sensibili siano adeguatamente crittografate, protette e accessibili soltanto da parte del personale autorizzato.

L'individuazione degli endpoint non protetti consente di identificare tutti i dispositivi connessi alla rete di un'organizzazione che potrebbero non disporre delle necessarie misure di sicurezza, in modo che vengano adeguatamente protetti e non rappresentino un rischio per la rete.

Protezione

I vulnerability assessment identificano potenziali punti deboli nei sistemi e nelle applicazioni di un'organizzazione, consentendo di rilevare e risolvere eventuali vulnerabilità prima che possano essere sfruttate dagli hacker.

Il patch management prevede che tutti i software e le applicazioni includano le patch e gli aggiornamenti di sicurezza più recenti, per garantire che siano protetti contro le vulnerabilità e le minacce note.

La prevenzione degli exploit prevede l'utilizzo di vari strumenti e tecniche, come i sistemi di rilevamento e prevenzione delle intrusioni e i software anti-malware, per impedire lo sfruttamento di potenziali vulnerabilità e contrastare gli attacchi prima che possano causare danni.

L'integrazione dei backup prevede il backup periodico dei dati e delle applicazioni, per garantirne il ripristino in caso di perdita o di un attacco informatico.

La DLP (prevenzione della perdita di dati) prevede l'implementazione di varie tecniche e tecnologie per prevenire le fughe di dati dai workload dei clienti e rafforzare la conformità normativa.

La gestione della configurazione della sicurezza garantisce che tutti i dispositivi e i sistemi siano configurati in base alle best practice di sicurezza e che siano adeguatamente protetti contro potenziali vulnerabilità e attacchi.

Rilevamento

Effettuare la sottoscrizione a un feed sulle minacce emergenti è uno dei primi passi per ottenere informazioni in tempo reale sulle minacce e le vulnerabilità più recenti.

Un altro passo fondamentale in questo senso è la ricerca di indicatori di compromissione (IoC), ovvero informazioni che indicano che un sistema è stato compromesso o è vulnerabile agli attacchi.

I software anti-malware e anti-ransomware sono programmi progettati per identificare e contrastare le minacce prima che possano causare danni.

Il filtraggio degli URL blocca l'accesso a siti web e URL potenzialmente dannosi, per evitare che i dipendenti li visitino inavvertitamente, mettendo a rischio la sicurezza dell'organizzazione.

La sicurezza delle e-mail è un altro aspetto critico per individuare le minacce emergenti, poiché il 94% degli attacchi informatici viene sferrato utilizzando la posta elettronica. Implementando efficaci misure di sicurezza per le e-mail, come il filtraggio e la crittografia, le organizzazioni possono proteggersi dalle potenziali minacce.

Risposta

L'analisi rapida dei problemi consente di stabilire in tempi brevi la portata e la gravità dei problemi, in modo da definire la risposta appropriata e ridurre al minimo l'impatto potenziale sull'azienda.

La correzione dei workload prevede l'isolamento dei sistemi e delle applicazioni colpiti per prevenire ulteriori danni e contribuire a contenere l'infezione, in modo che non si diffonda ad altre parti della rete dell'organizzazione.

Le indagini tramite backup forensi consentono alle organizzazioni di analizzare i problemi e di identificarne la causa.

Le indagini tramite connessioni remote permettono di accedere ai sistemi e alle applicazioni colpiti per analizzare il problema senza che la rete dell'organizzazione venga ulteriormente compromessa.

Ripristino

Un fattore importante per riprendersi da un attacco è assicurarsi che la soluzione di Cyber Security dell'organizzazione includa funzionalità di disaster recovery preintegrate, in modo che sia possibile ripristinare rapidamente i dati e lo stato dei sistemi precedente al problema.

Il rollback rapido consiste nell'annullare in tempi brevi le modifiche apportate dall'hacker, riducendo al minimo l'impatto potenziale dell'attacco e ripristinando uno stato dei sistemi sicuro.

Il ripristino in blocco con un clic da parte degli utenti finali consente a questi ultimi di ripristinare i propri sistemi in modo rapido e semplice, riducendo al minimo eventuali interruzioni operative dovute al problema.

Passi successivi

In questo articolo abbiamo illustrato i componenti principali di una moderna soluzione di protezione dal ransomware. Ma una questione fondamentale rimane aperta: le PMI sono in grado di investire in misure di difesa tanto avanzate? Scoprilo nel prossimo articolo disponibile qui, in cui analizzeremo nel dettaglio il costo di queste misure di difesa e scopriremo quali soluzioni sono alla portata delle PMI.

Informazioni su Acronis

Società svizzera fondata a Singapore nel 2003, Acronis ha 15 sedi e dipendenti in oltre 50 paesi. Acronis Cyber Protect Cloud è disponibile in 26 lingue in 150paesi, ed è utilizzato da oltre 21,000 service provider per la protezione di più di 750,000 aziende.