Kleine und mittlere Unternehmen (KMUs) erleben ständig neue, immer raffiniertere Angriffe auf die Geschäftskontinuität und ihre kritischen Daten. Gleichzeitig nimmt die Zahl der Ransomware-Angriffe in erschreckendem Maße zu – alle 11 Sekunden wird ein Unternehmen angegriffen. Die Situation ist besorgniserregend, denn 80 % aller Unternehmen wurden in den letzten Jahren schon mindestens einmal angegriffen. Die Gefährlichkeit der Lage wird dadurch verschärft, dass bei 25 % aller Cyber-Angriffe jetzt Ransomware zum Einsatz kommt. Daher stehen KMUs vor einem großen Problem, wenn sie ihre Systeme vor dieser Art von Angriffen schützen wollen.

Die Situation wird dadurch erschwert, dass es einerseits nicht möglich ist, ausgebildete Cyber Security- und IT-Fachleute in ausreichender Zahl zu finden, und andererseits das Zeitalter der KI angebrochen ist. Mithilfe von Services wie ChatGPT können Cyberkriminelle perfekte Phishing-E-Mails erstellen und ihre Effektivität mit Machine Learning (ML) kontinuierlich verbessern.

Hier sind Managed Service Provider (MSPs) gefragt, die mit einer für MSPs entwickelten Cyber Protection-Plattform Services zum Schutz vor Ransomware anbieten können. In diesem Blog-Beitrag erklären wir, wie das gelingt.

Abkehr von unzureichenden Legacy-Ansätzen

Klassische Lösungen zum Schutz vor Malware und Ransomware nutzen einen Signaturansatz, der bis zum Angriffszeitpunkt unbekannte Bedrohungen (sogenannte Zero-Day-Bedrohungen) nicht identifizieren kann. Daher sind sie kaum in der Lage, aktuelle Cyberbedrohungen während der Ersteindringung zu erkennen. Zudem ist es herkömmlichen Lösungen nicht möglich, Ransomware so frühzeitig zu blockieren, dass die Beschädigung oder Löschung von Volumenschattenkopien verhindert wird. Dadurch ist die Wiederherstellung nach einem Angriff fast unmöglich.

Jeden Tag erscheinen neue Ransomware-Typen und solche, die mit neuen Techniken darauf ausgerichtet sind, herkömmliche Sicherheitsmaßnahmen mit lateralen Bewegungen zu entgehen, Informationen zu exfiltrieren und kritische Daten zu verschlüsseln. Für verhaltensbasierte Malware-Schutzmaßnahmen ist es daher schwierig, solche Bedrohungen zu entdecken. Das macht klassische Lösungen ineffektiv gegenüber neuen und raffinierten Ransomware-Angriffen, insbesondere wenn die Angreifer den Verschlüsselungsschlüssel zurückhalten und damit drohen, vertrauliche Informationen zu veröffentlichen. Betroffene Unternehmen haben große Schwierigkeiten, die verlorenen Daten wiederherzustellen.

Branchenexpert:innen empfehlen, dass MSPs und ihre Kund:innen einen Ersatz für herkömmliche Malware- und Ransomware-Schutzlösungen suchen. Zur Abwehr aktueller Bedrohungen ist ein umfassenderer und mehrschichtiger Cyber Security-Ansatz erforderlich. Durch die Implementierung fortschrittlicherer Lösungen, die künstliche Intelligenz, Machine Learning und Verhaltensanalysen nutzen, können Unternehmen besseren Schutz vor diesen hochentwickelten und dynamischen Cyberbedrohungen gewährleisten.

Aber wie definieren wir, welche Lösungen modernen Ransomware-Schutz bieten? Erstens ordnen wir die grundlegenden Lösungskomponenten den Stufen eines Ransomware-Angriffs zu, um festzustellen, ob vollständiger Schutz geboten wird. Zweitens nutzen wir das NIST-Framework, um Compliance nachzuweisen.

Gewährleistung von umfassendem Ransomware-Schutz durch Abdeckung aller Angriffsstufen

Eine zuverlässige und moderne Lösung für Ransomware-Schutz und Cyber Security sollte umfassenden Schutz vor Ransomware-Angriffen bieten. Sie sollte klassische Malware- und Ransomware-Schutzlösungen übertreffen und eine Kombination aus fortschrittlichen Techniken nutzen, um vollständigen Schutz zu bieten.

Damit erkennt sie erstens bekannte Malware-Bedrohungen per Signaturabgleich, was eine Standardmethode in der Cyber Security-Branche ist. Zweitens nutzt sie KI-basierte Verhaltenserkennung zum Identifizieren neuer und unbekannter schädlicher Prozesse, die herkömmlichen Sicherheitsmaßnahmen entgehen. Diese Funktion ist vor allem für die Erkennung von Zero-Day-Angriffen nützlich, die immer häufiger auftreten.

Außerdem ist eine moderne Lösung auf die schnelle und einfache Wiederherstellung nach Ransomware-Angriffen ausgelegt. Im Gegensatz zu klassischen Lösungen, die auf Schattenkopien setzen, nutzt diese Software einen lokalen Cache oder Backups zur automatischen Wiederherstellung betroffener Daten nach Änderungen. Damit wird gewährleistet, dass Unternehmen nach einem Angriff schnell und mit minimalen Datenverlusten ihren normalen Geschäftsbetrieb wieder aufnehmen können.

Moderne Cyber Security-Lösungen bieten einen umfassenderen und effektiveren Ansatz zum Schutz von Unternehmen vor Ransomware. Durch die Kombination von Signaturabgleichen, KI-gestützter Verhaltenserkennung sowie innovativen Recovery-Mechanismen gewährleisten sie vollständigen Schutz vor dynamischer Ransomware. MSPs können von einer solchen fortschrittlichen Lösung profitieren und gewährleisten, dass die Daten ihrer Kund:innen zuverlässig geschützt sind und ihre Prozesse reibungslos laufen.

Geschäftskontinuität und Data Protection im Rahmen des NIST Cyber Security-Frameworks

Das Cyber Security-Framework des NIST (National Institute of Standards and Technology) ist ein Satz von Richtlinien und Best Practices, die Unternehmen helfen, Cyber Security-Risiken zu kontrollieren und zu minimieren. Das Framework bietet einen flexiblen und umfassenden Ansatz zur Verwaltung von Cyber Security-Risiken, bei dem Informationen organisiert, Schwachstellen identifiziert und Kontrollen implementiert werden, um diese Risiken zu minimieren. Das NIST-Framework ist weithin anerkannt und wird von Unternehmen aller Größen und Branchen als wertvolles Tool eingesetzt, um ihre Cyber Security zu stärken und vor modernen Bedrohungen zu schützen.

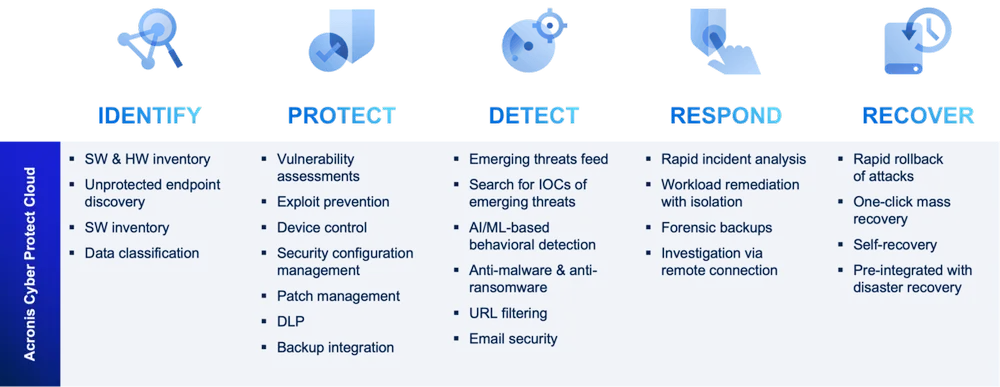

Eine für MSPs entwickelte Cyber Protection-Plattform bietet Funktionen zur Gewährleistung von Geschäftskontinuität und Data Protection, die alle Bereiche des NIST-Frameworks abdecken. Im Folgenden finden Sie einen Überblick über die Funktionen und ihren Mehrwert für die fünf Stufen des Frameworks.

IDENTIFY (Identifizierung)

Die Identifizierung des Software- und Hardware-Inventars ist der erste Schritt und stellt sicher, dass alle Geräte mit den neuesten Aktualisierungen, Patches und Sicherheitsfunktionen auf dem aktuellen Stand und vor potenziellen Schwachstellen sicher sind.

Datenklassifizierung umfasst die Identifizierung und Kategorisierung von Daten basierend auf der Vertraulichkeit, Wichtigkeit und gesetzlichen Auflagen, damit nur autorisiertes Personal Zugriff auf vertrauliche Informationen hat und diese Daten zuverlässig verschlüsselt und geschützt sind.

Die Erkennung ungeschützter Endpunkte erlaubt das Identifizieren aller Geräte, die mit dem Netzwerk eines Unternehmens verbunden sind und nicht über die notwendigen Sicherheitsmaßnahmen verfügen, damit sie ordnungsgemäß abgesichert werden können und kein Risiko für das Netzwerk mehr darstellen.

PROTECT (Schutz)

Schwachstellenbewertungen ermöglichen das Identifizieren potenzieller Schwachstellen in den Systemen und Applikationen eines Unternehmens, um sie proaktiv zu schließen, bevor sie ausgenutzt werden können.

Patch-Verwaltung umfasst die Aktualisierung sämtlicher Software und Applikationen mit den neuesten Sicherheitspatches und Updates, um sicherzustellen, dass sie vor bekannten Schwachstellen und Bedrohungen geschützt sind.

Exploit-Schutz bezeichnet die Verwendung verschiedener Tools und Techniken (z. B. Systeme zur Erkennung und Abwehr von Eindringungsversuchen sowie Malware-Schutzsoftware), mit denen Ausnutzungen potenzieller Schwachstellen sowie potenzielle Angriffe verhindert werden, bevor Schaden entsteht.

Backup-Integration ermöglicht die regelmäßige Sicherung aller Daten und Applikationen, damit sichergestellt ist, dass sie bei einem Datenverlust oder Cyber-Angriff wiederhergestellt werden können.

DLP (Data Loss Prevention, Schutz vor Datenverlust) ist die Implementierung verschiedener Techniken und Technologien zur Verhinderung von Datenlecks bei Kunden-Workloads sowie zur Verbesserung der Vorschriften-Compliance.

Die Verwaltung der Sicherheitskonfiguration gewährleistet, dass alle Geräte und Systeme ordnungsgemäß entsprechend Best Practices für die Sicherheit konfiguriert, zuverlässig abgesichert und vor potenziellen Schwachstellen und Angriffen geschützt sind.

DETECT (Erkennung)

Einer der ersten Schritte zur Erkennung neuer Bedrohungen besteht darin, einen Feed zu neuen Bedrohungen zu abonnieren. Hier erhalten Sie Echtzeit-Informationen zu den neuesten Bedrohungen und Schwachstellen.

Ein weiterer wichtiger Schritt ist die Suche nach Kompromittierungsindikatoren für neue Bedrohungen (Indicators of Compromise, IOCs), also Indizien dafür, dass ein System kompromittiert wurde oder anfällig ist.

Malware- und Ransomware-Schutzsoftware bezeichnet Programme zum Identifizieren und Blockieren potenzieller Bedrohungen, bevor diese Schaden anrichten können.

URL-Filterung blockiert den Zugriff auf potenziell gefährliche Websites und URLs, damit Angestellte nicht versehentlich schädliche Websites aufrufen können, die eine Kompromittierung der Unternehmenssicherheit ermöglichen.

E-Mail-Schutz ist ein weiterer wichtiger Aspekt bei der Erkennung neuer Bedrohungen, da 94 % aller Cyber-Angriffe über diesen Kanal erfolgen. Die Implementierung starker Sicherheitsmaßnahmen wie E-Mail-Filterung und -Verschlüsselung bietet Schutz vor potenziellen Bedrohungen.

RESPOND (Reaktion)

Bei der schnellen Vorfallanalyse wird der Zwischenfall in kürzester Zeit untersucht, um Schweregrad und Umfang sowie geeignete Gegenmaßnahmen zu ermitteln und die potenziellen Auswirkungen zu minimieren.

Bei der Workload-Behebung werden sämtliche betroffenen Systeme oder Applikationen isoliert, um weiteren Schaden zu vermeiden und den Vorfall einzudämmen, bevor die Bedrohung auf andere Teile des Unternehmensnetzwerks überspringen kann.

Die Untersuchung forensischer Backups erlaubt Unternehmen das Analysieren des Vorfalls sowie das Identifizieren seiner Ursache.

Bei Untersuchungen per Remote-Verbindung wird auf die betroffenen Systeme und Applikationen zugegriffen, um den Vorfall zu untersuchen, ohne das Unternehmensnetzwerk weiter zu kompromittieren.

RECOVER (Wiederherstellung)

Bei der Wiederherstellung nach einem Cyber Security-Vorfall ist es wichtig, dass die Disaster Recovery bereits in die Cyber Security-Lösung integriert ist, damit das Unternehmen seine Daten und Systeme schnell in den Ausgangszustand wiederherstellen kann.

Schnelles Rollback ist die Umkehrung aller Änderungen, die von Angreifern vorgenommen wurden. Auf diese Weise werden die potenziellen Auswirkungen des Angriffs minimiert und die Systeme in einen sicheren Zustand zurückgesetzt.

Massenwiederherstellungen per Mausklick geben Endbenutzer:innen die Möglichkeit, ihre eigenen Systeme schnell und einfach wiederherzustellen und die potenziellen Ausfälle durch den Vorfall zu minimieren.

Die nächsten Schritte

In diesem Artikel haben wir wichtige Komponenten einer modernen Ransomware-Schutzlösung vorgestellt. Die wichtigste Frage bleibt jedoch: Können sich KMUs so starke Sicherheit überhaupt leisten? In unserem nächsten Artikel, den Sie hier finden, stellen wir die Kosten dieser Schutzmaßnahmen vor und zeigen kostengünstige Lösungen auf.