Avec l'essor indéniable des ransomwares, les petites et moyennes entreprises (PME) font face à de nouvelles cyberattaques plus sophistiquées qui affectent la continuité des activités et compromettent les données critiques. La fréquence des attaques de ransomware augmente de façon alarmante : toutes les 11 secondes, une entreprise subit une attaque. La situation est critique, dans la mesure où 80 % des entreprises ont déjà essuyé une attaque au cours des dernières années. La gravité de la situationest accentuée par le fait que 25 % des compromissions impliquent désormais des charges actives de ransomware. Les PME sont face à un extraordinaire défi pour protéger leurs systèmes contre ce type d'attaque.

Pour ne rien arranger, il leur est impossible d'engager suffisamment de talents chevronnés en informatique et cybersécurité tandis qu'en parallèle, nous assistons à un boom de l'intelligence artificielle, avec des services comme ChatGPT qui permettent aux cybercriminels de rédiger des e-mails de phishing parfaits et d'améliorer l'efficacité de leurs tactiques au moyen de l'apprentissage automatique.

Cependant, les fournisseurs de services managés ont des solutions efficaces pour leur venir en aide : des services de protection contre les ransomwares utilisant une plate-forme de cyberprotection optimisée pour les MSP. Continuez votre lecture pour en savoir plus.

Renoncez aux approches dépassées

Les solutions de protection contre les malwares et les ransomwares ne parviennent pas à lutter contre les cybermenaces modernes, car elles reposent sur la mise en correspondance de signatures pour détecter les menaces connues lors de l'intrusion initiale, et sont incapables de déceler les menaces zero-day inconnues. De plus, les solutions traditionnelles ne peuvent pas bloquer les ransomwares suffisamment tôt pour empêcher la corruption ou la suppression des clichés instantanés de volumes, ce qui rend la restauration après une attaque pratiquement impossible.

Par ailleurs, les nouveaux types de ransomwares qui apparaissent chaque jour ont progressé et sont capables d'échapper aux défenses traditionnelles par déplacement latéral, en plus d'exfiltrer les données et de les chiffrer, ce qui complique encore la tâche des processus antimalware basés sur l'analyse comportementale. Cela rend les solutions traditionnelles inefficaces contre les attaques de ransomware nouvelles et sophistiquées, particulièrement quand les attaquants refusent de révéler la clé de déchiffrement et menacent de divulguer des données sensibles, laissant les entreprises face à d'énormes difficultés pour restaurer les données perdues.

Les experts recommandent à la fois aux MSP et à leurs clients de ne plus se reposer sur des solutions traditionnelles de protection contre les malwares et les ransomwares. Les menaces modernes exigent une approche de la cybersécurité plus complète et multiniveau. En adoptant des solutions plus avancées qui s'appuient sur l'intelligence artificielle, l'apprentissage automatique et l'analyse comportementale, les entreprises s'assurent qu'elles sont mieux protégées contre ces menaces sophistiquées et en perpétuelle évolution.

Mais comment déterminer quelle combinaison de solutions est suffisante pour assurer une protection moderne contre les ransomwares ? Nous commencerons par mettre en correspondance les composants essentiels de la protection avec les étapes des attaques de ransomware, afin d'illustrer l'intérêt d'une approche exhaustive. En second lieu, nous utiliserons le cadre NIST comme guide en ce qui concerne la démonstration de la conformité.

Protection complète contre les ransomwares couvrant toutes les étapes d'une attaque

Une solution de cybersécurité/antiransomware moderne et performante doit offrir une protection complète contre les attaques de ransomware. Elle doit offrir plus que les solutions traditionnelles de protection antimalware et antiransomware en recourant à un ensemble de techniques avancées assurant une couverture exhaustive.

Tout d'abord, elle doit détecter les malwares par correspondance de signatures — une méthode standard en cybersécurité. Ensuite, elle doit utiliser une détection comportementale soutenue par l'intelligence artificielle pour identifier les processus nouveaux et inconnus qui pourraient avoir échappé aux défenses de sécurité traditionnelles. Cette fonction est particulièrement utile dans la détection d'attaques zero-day, de plus en plus fréquentes dans le paysage de cybersécurité actuel.

En outre, une solution moderne est conçue pour assurer une restauration rapide et simple après une attaque de ransomware. Contrairement aux solutions traditionnelles qui se reposent sur des clichés instantanés, ce logiciel utilisera un cache local ou des sauvegardes pour restaurer automatiquement les données affectées en annulant les changements. Cette fonction permet de rétablir le fonctionnement normal de l'entreprise après une attaque, rapidement et avec le moins de pertes de données possible.

Les solutions de cybersécurité modernes offrent une approche plus complète et efficace de la protection contre les ransomwares. En associant la mise en correspondance de signatures, la détection comportementale soutenue par l'intelligence artificielle et des mécanismes de restauration innovants, elles fournissent une protection complète contre des menaces de ransomware en évolution constante. Les MSP peuvent profiter de cette solution avancée pour assurer la sécurité des données de leurs clients et le bon déroulement de leurs opérations.

Continuité des activités et protection des données conformes au cadre NIST

Le cadre de cybersécurité (CSF, Cyber Security Framework) du NIST (National Institute of Standards and Technology) regroupe une série de lignes directrices et de bonnes pratiques conçues pour aider les entreprises à gérer et à réduire les risques de cybersécurité. Il propose une approche flexible et complète de la gestion des risques de cybersécurité par l'organisation des informations, l'identification des vulnérabilités et l'implémentation de contrôles pour atténuer ces risques. Le cadre NIST est largement reconnu et adopté par les entreprises de toutes tailles et de tous secteurs comme un outil précieux pour renforcer leur niveau de cybersécurité et se protéger contre les menaces.

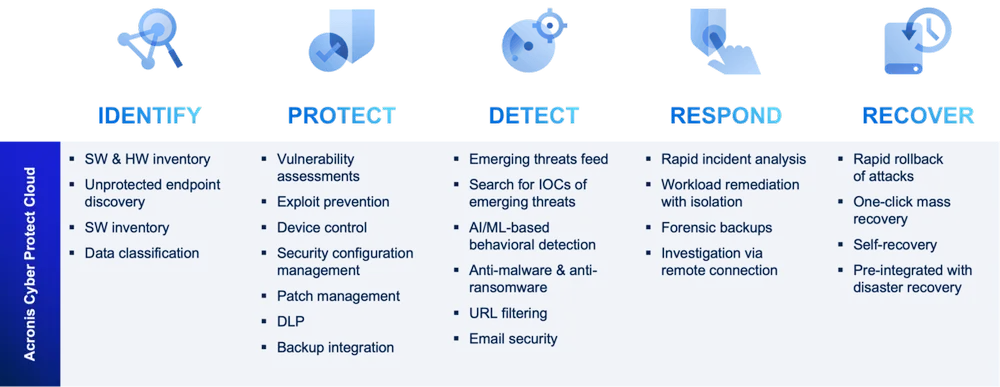

Une plate-forme de cyberprotection optimisée pour les MSP assure la continuité des activités et la protection des données conformément à toutes les dispositions du cadre NIST. Voici une vue d'ensemble des fonctions et de la valeur ajoutée de chacune d'elles, basée sur les cinq étapes de ce cadre.

Identifier

L'inventaire des logiciels et matériels est la première étape pour s'assurer que tous les terminaux sont à jour et sécurisés et disposent des derniers correctifs, mises à jour et fonctions de sécurité pour se protéger contre des vulnérabilités potentielles.

La classification de données implique d'identifier et de catégoriser les données sur la base de leur niveau de sensibilité, de leur importance et de leurs exigences réglementaires, pour veiller à ce que seul le personnel autorisé ait accès aux informations sensibles et à ce que ces dernières soient correctement chiffrées et sécurisées.

La découverte des terminaux non protégés implique d'identifier tous les terminaux qui sont connectés au réseau d'une entreprise et qui ne disposent pas des mesures de sécurité nécessaires, pour qu'ils soient correctement sécurisés et ne constituent pas un risque pour le réseau.

Protéger

Les évaluations des vulnérabilités impliquent d'identifier les faiblesses potentielles dans les systèmes et applications d'une entreprise, dans le but d'identifier et de résoudre de manière proactive les vulnérabilités possibles avant qu'elles ne puissent être exploitées.

La gestion des correctifs implique de conserver à jour l'ensemble des logiciels et des applications d'une entreprise en leur appliquant les derniers correctifs et mises à jour afin de s'assurer qu'ils sont protégés contre les vulnérabilités et menaces connues.

La prévention des exploits implique d'utiliser plusieurs outils et techniques (comme les systèmes de détection et de prévention des intrusions et les logiciels antimalware) pour prévenir l'exploitation de vulnérabilités et bloquer les attaques avant qu'elles ne puissent causer des dommages.

L'intégration des sauvegardes implique de sauvegarder régulièrement toutes les données et applications pour s'assurer qu'elles pourront être restaurées en cas de perte de données ou de cyberattaque.

La prévention des pertes de données (DLP, Data Loss Prevention) implique d'implémenter diverses techniques et technologies pour empêcher les fuites de données à partir de ressources des clients et pour renforcer la conformité réglementaire.

La gestion des configurations de sécurité implique de veiller à ce que tous les terminaux et systèmes soient configurés dans le respect des bonnes pratiques de sécurité et qu'ils soient correctement sécurisés et protégés contre les vulnérabilités et attaques potentielles.

Détecter

L'abonnement à un flux de cyberveille sur les menaces émergentes est l'une des premières étapes de la détection des menaces émergentes. Ce flux offre des renseignements en temps réel sur les dernières menaces et vulnérabilités.

Une autre étape critique est de rechercher des indicateurs de compromission des menaces émergentes, qui sont des éléments d'informations révélant qu'un système a été compromis ou est vulnérable aux attaques.

Les logiciels antimalware et antiransomware sont des programmes conçus pour identifier et bloquer les menaces potentielles avant qu'elles ne causent des dommages.

Le filtrage des URL implique de bloquer l'accès aux sites Web et URL potentiellement dangereux pour empêcher les collaborateurs de visiter par inadvertance des sites malveillants, susceptibles de compromettre la sécurité de l'entreprise.

La protection de la messagerie est un autre aspect critique de la détection des menaces émergentes, car 94 % des cyberattaques font appel à la messagerie électronique. En implémentant des mesures de protection de la messagerie robustes, telles que le filtrage et le chiffrement des messages, les entreprises peuvent se protéger des menaces potentielles.

Répondre

L'analyse rapide des incidents implique de déterminer la portée et la gravité de l'incident, pour ensuite identifier la réponse appropriée et en minimiser l'impact.

La correction des ressources implique d'isoler tous les systèmes ou applications affectés, dans le but de prévenir l'étendue des dommages, de contenir l'incident et de l'empêcher de s'étendre à d'autres parties du réseau de l'entreprise.

Les sauvegardes riches en données d'investigation numérique permettent aux entreprises d'analyser l'incident et d'en identifier la cause.

L'investigation au moyen de connexions à distance s'emploie pour accéder à des systèmes et applications affectés, dans le but d'examiner l'incident sans compromettre davantage le réseau de l'entreprise.

Restaurer

L'une des étapes importantes dans le rétablissement des opérations après un incident de cybersécurité consiste à vérifier que la reprise d'activité après sinistre est préintégrée dans la solution de cybersécurité de l'entreprise, afin de pouvoir restaurer rapidement les données et systèmes à leur état antérieur à l'incident.

Le rétablissement rapide implique d'annuler rapidement toutes les modifications apportées par l'attaquant pour minimiser l'impact potentiel de l'attaque et rétablir les systèmes à un état sécurisé.

La restauration de masse en un clic par les utilisateurs finaux permet aux utilisateurs de restaurer leurs propres systèmes rapidement et facilement et de minimiser les interruptions d'activité potentielles causées par l'incident.

Étapes suivantes

Cet article s'est intéressé aux composants essentiels d'une solution moderne de protection contre les ransomwares. Cependant, une question cruciale se pose : les clients PME ont-ils les moyens d'investir dans des défenses aussi robustes ? Découvrez notre article où nous abordons l'accessibilité financière de ces défenses et les solutions offrant un bon rapport coût-performances pour les PME.