- Backup e ripristino integrati per una continuità operativa senza confronti

- Funzionalità di backup e ripristino integrate che garantiscono una continuità operativa senza confronti laddove le soluzioni di sicurezza dedicate non riescono

- Correzione e ripristino ottimizzati e con un clic

- In un'unica soluzione, ottieni una protezione integrata e completa in tutte le fasi del framework di sicurezza NIST: identificazione, protezione, rilevamento, risposta e ripristino

- Cyber Protection completa con un unico agente, pensata per gli MSP

- Avvia rapidamente nuovi servizi con un unico agente e una sola console Acronis, con la massima facilità di deployment, gestione e scalabilità

- La scalabilità semplificata per più clienti consente di ottenere cospicui margini di profitto e contenere le spese di esercizio, senza richiedere personale altamente specializzato

- Collabora con un fornitore interessato al tuo successo, che non entra in competizione con te per la tua clientela

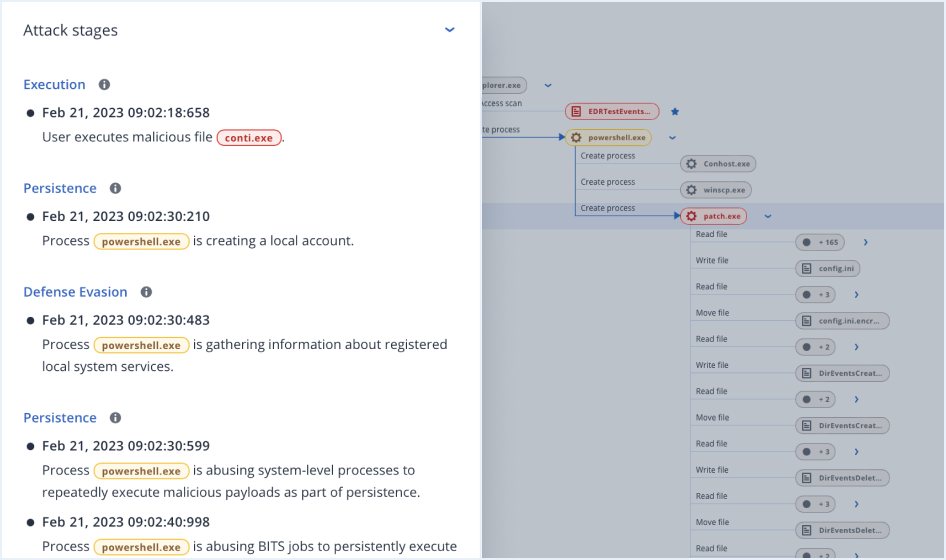

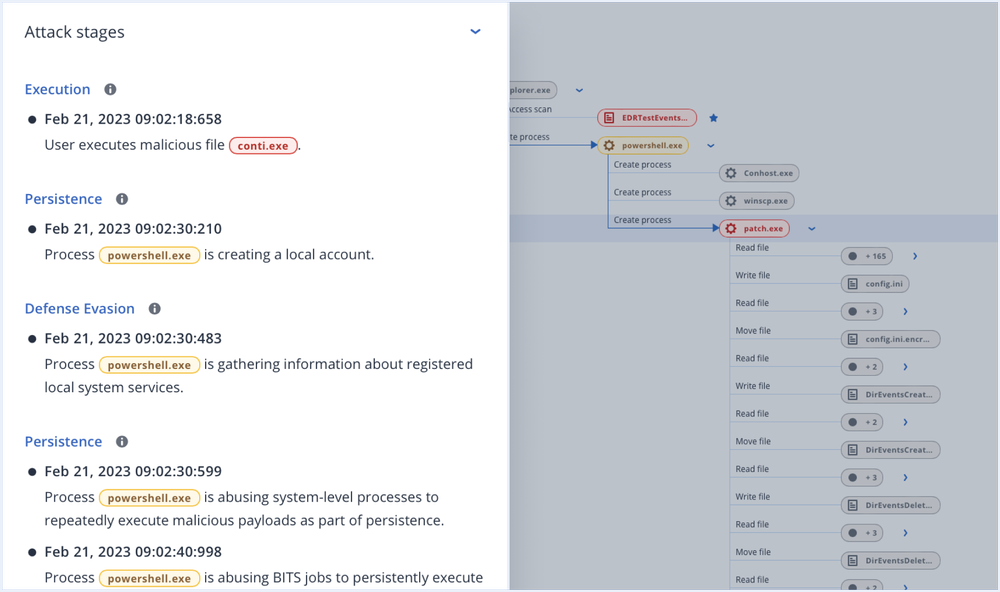

- Ottimizzazione dell'analisi e della prioritizzazione degli attacchi per una risposta tempestiva

- Velocizza le indagini dando priorità ai potenziali rischi e riduci l'eccesso di avvisi

- Analizza gli eventi in pochi minuti e su vasta scala grazie alla correlazione automatizzata e alle interpretazioni guidate e basate su AI degli attacchi

- Ottieni più visibilità in tutte le fasi MITRE ATT&CK® con un'analisi rapida dell'attacco e del suo impatto e informazioni su come la minaccia si è infiltrata, sui danni che ha causato e su come può essersi diffusa.

- IdentificazioneDevi conoscere a fondo i tuoi dati per poterli proteggere completamente e verificarli in caso di necessità. La nostra piattaforma prevede strumenti per l'inventario e la classificazione dei dati per comprendere meglio le superfici di attacco.

- ProtezioneChiudi le vulnerabilità di sicurezza utilizzando il nostro feed sulle minacce, dati forensi e strumenti integrati nativamente in tutta la piattaforma Acronis come mappe della protezione dati, gestione delle patch, blocco degli attacchi analizzati e gestione delle policy.

- RilevamentoMonitora ininterrottamente gli eventi di sicurezza con motori basati sull'analisi comportamentale e sulle firme, filtraggio degli URL, feed di informazioni sulle minacce emergenti, correlazione degli eventi e MITRE ATT&CK®.

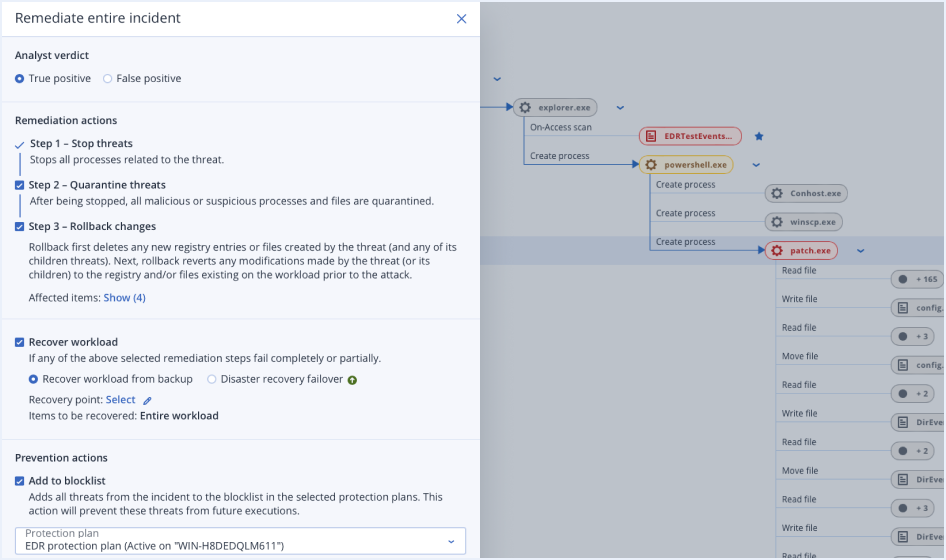

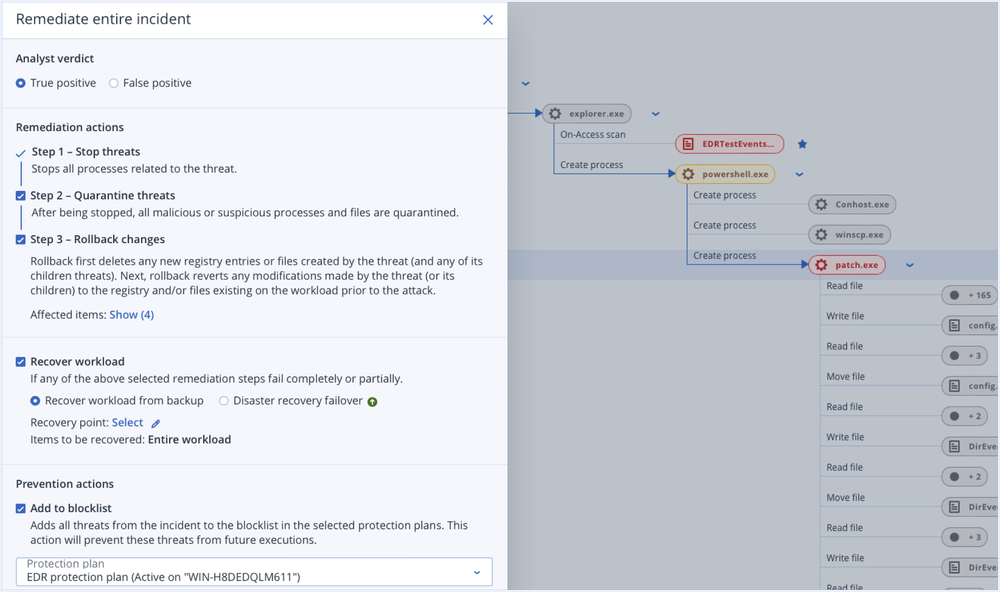

- RispostaAnalizza le attività sospette ed esegui audit di follow-up utilizzando una connessione remota e sicura ai workload o esaminando i dati forensi nei backup, salvati automaticamente. Completata l'analisi, chiudi le falle adottando l'isolamento, arrestando i processi, applicando la quarantena e avviando rollback specifici in base all'attacco.

- RipristinoUtilizza le soluzioni Acronis per il backup e il disaster recovery, completamente integrate e leader di mercato, per garantire la continuità operativa di sistemi, endpoint, dati e attività dei clienti.

Continuità operativa senza confronti e risposta agli attacchi con un solo clic

- Correggeretramite isolamento degli endpoint dalla rete, arresto dei processi pericolosi, quarantena delle minacce e rollback dalle modifiche apportate dagli attacchi.

- Approfondire le indagini

mediante connessioni remote e backup forensi

- Prevenzione degli attacchi futurimediante il blocco dell'esecuzione delle minacce analizzate e l'eliminazione delle vulnerabilità individuate

- Garanzia di continuità operativa con ripristino integratobasato su rollback specifico in base all'attacco, ripristino a livello di file o di immagine e disaster recovery

Offri una protezione degli endpoint collaudata e pluripremiata

Garantisci una crescita più rapida con Acronis

Prossimi eventi online

Con Acronis, centralizzare il consolidamento e la gestione dei servizi è facile e accessibile come mai prima d'ora. Espandi la tua offerta con Acronis Security + EDR e fornisci ai clienti protezione completa, misure di difesa per le organizzazioni e un'autentica resilienza operativa per le aziende e i loro dati, per contrastare le minacce digitali moderne.

| Rilevamento basato sull'analisi comportamentale | | | |

| Protezione dal ransomware con rollback automatico | | | |

| Vulnerability assessment | | | |

| Controllo dei dispositivi | | | |

| Backup a livello di file e di sistema | | | |

| Raccolta di inventari (con Management) | | | |

| Patch management (con Management) | | | |

| #CyberFit Score (valutazione del profilo di sicurezza) | | | |

| Connessione remota (con Management) | | | |

| Correzione con ripristino dell'immagine incluso | | | |

| Continuità operativa (con Disaster Recovery) | | | |

| Filtraggio degli URL | | | |

| Prevenzione degli exploit | | | |

| Feed di informazioni sulle minacce in tempo reale | | | |

| Whitelist automatizzate e adattabili basate su profili | | | |

| Raccolta dei dati forensi | | | |

| Monitoraggio degli eventi | | | |

| Correlazione automatizzata degli eventi | | | |

| Prioritizzazione delle attività sospette | | | |

| Riassunti dei problemi generati da AI | | | |

| Visualizzazione e interpretazione automatizzate della catena di attacco del framework MITRE ATT&CK® | | | |

| Risposta agli incidenti con un solo clic | | | |

| Contenimento completo delle minacce con quarantena e isolamento degli endpoint | | | |

| Ricerca intelligente degli indicatori di compromissione, anche per le minacce emergenti | | | |

| Rollback specifico in base all'attacco | | | |

Accedi ai materiali sulla soluzione e prova il nostro EDR per MSP

Amplia la gamma di servizi con i pacchetti di protezione avanzati

Aggiungi altri potenti componenti per consolidare ulteriormente la tua offerta di servizi grazie a pacchetti di protezione avanzati e a funzionalità di Cyber Protection esclusive. Controlla i costi pagando solo per le funzionalità di cui i tuoi clienti hanno bisogno.

- Security + XDRProgettato per i Service Provider, Acronis XDR consente di semplificare la sicurezza degli endpoint perché rileva, analizza e corregge all'istante gli attacchi avanzati, garantendo una continuità operativa senza confronti. Elimina il costo e la complessità della gestione di più prodotti dedicati e offri al tuo team una soluzione di Cyber Protection completa e semplice da gestire e distribuire.

- Prioritizzazione dei problemi di sicurezza

- Interpretazione degli attacchi guidata da AI

- Continuità operativa con backup e ripristino integrati

- Security + EDRProgettato per i Service Provider, Acronis EDR consente di semplificare la sicurezza degli endpoint perché rileva, analizza e corregge all'istante gli attacchi avanzati, garantendo una continuità operativa senza confronti. Elimina il costo e la complessità della gestione di più prodotti dedicati e offri al tuo team una soluzione di Cyber Protection completa e semplice da gestire e distribuire.

- Prioritizzazione dei problemi di sicurezza

- Interpretazione degli attacchi guidata da AI

- Continuità operativa con backup e ripristino integrati

- ManagementOttimizza e automatizza le operazioni di routine tramite scripting e correggi tempestivamente le falle nella sicurezza dell'infrastruttura dei clienti grazie al patch management. Ottieni la visibilità delle risorse software e della protezione dei dati dei clienti per agevolare le attività quotidiane di monitoraggio e pianificazione, e migliora l'operatività dei clienti monitorando lo stato delle unità disco.

- Cyber scripting

- Patch management automatizzato

- Monitoraggio dello stato delle unità disco

- AutomationGestisci senza complicazioni la tua attività di MSP con un'unica piattaforma integrata che automatizza i flussi di lavoro, migliora l'interazione con la clientela e fornisce analisi e informazioni utili in tempo reale. Trasforma i dati in decisioni informate e impiega le risorse in modo più efficace ottenendo una migliore gestibilità e relazioni più proficue con i clienti.

- Automazione ad alte prestazioni

- Previsioni accurate

- Redditività ottimizzata

- BackupDifendi i dati dei clienti anche negli intervalli tra i backup pianificati. Estendi le funzionalità di backup a SAP HANA, Oracle DB, MariaDB, MySQL e ai cluster di applicazioni. Otterrai anche visibilità sullo stato della protezione dei dati dall'infrastruttura dei clienti.

- Protezione continua dei dati

- Mappa della protezione dati

- Elaborazione dei dati esternamente all'host

- Disaster RecoveryIn caso di emergenza, consenti ai clienti di tornare operativi in pochi minuti avviando all'istante i sistemi in Acronis Cloud e ripristinandoli su qualsiasi destinazione, garantendo la disponibilità immediata dei dati. Rendi il disaster recovery indolore e aumenta l'efficienza con l'orchestrazione, i runbook e il failover automatico.

- Orchestrazione del disaster recovery

- Failover della produzione

- VPN site-to-site

- Email SecurityBlocca in pochi secondi tutte le minacce trasmesse tramite e-mail, quali spam, phishing, compromissione di e-mail aziendali (BEC), minacce persistenti avanzate (APT) e attacchi zero-day, prima che raggiungano gli utenti finali. Sfrutta la tecnologia di ultima generazione di Perception Point per rilevare istantaneamente le minacce e semplificare al massimo le attività di deployment, configurazione e gestione.

- Motori anti-phishing e anti-spoofing

- Tecnologie anti-elusione

- Rilevamento dinamico di nuova generazione contro gli attacchi zero-day

- Data Loss Prevention (DLP)Proteggi i dati sensibili dei clienti impedendo che vengano sottratti dai workload tramite dispositivi periferici e comunicazioni di rete. Semplifica il provisioning e la gestione dei servizi DLP mediante l'osservazione dei trasferimenti di dati sensibili, al fine di associare automaticamente le policy DLP alle caratteristiche aziendali specifiche del cliente.

- Prevenzione della perdita di dati

- Creazione automatica di policy DLP iniziali

- Estensione automatica e con intervento dell'utente delle policy DLP applicate

- File Sync and ShareAssumi il pieno controllo della posizione, della gestione e della privacy dei dati con un servizio di file sync and share che integra un registro pubblico delle transazioni con il quale attivare funzionalità di firma elettronica e autenticazione per tutte le piattaforme.

- Autenticazione dei file

- Firme elettroniche incorporate

- Verifica indipendente dei file

Impara di più, guadagna di più con Acronis Academy

Che voi e il vostro team stiate cercando certificazioni professionali o stiate avviando un'attività MSP, siamo qui per supportarvi in ogni fase.

Iniziate a imparare gratuitamente

La MSP Academy è stata creata per offrire una formazione indipendente dai fornitori, che copre la gestione di un'attività MSP dalla A alla Z.

Ottenete la certificazione

L'Acronis Academy ha reso disponibile a tutti l'accesso a corsi di e-learning on-demand e autogestiti di alta qualità e a certificazioni che consentono ai singoli e agli MSP di migliorare le proprie competenze e conoscenze in materia di cybersecurity.

Accesso al Portale dei Partner

I partner Acronis potenziano la propria attività grazie all'accesso completo alle risorse di formazione trasformative dell'Acronis Academy. Esplorate la nostra vasta libreria di corsi sui servizi gestiti nel Partner Portal!

Domande frequenti

In cosa consiste una soluzione Endpoint Detection and Response (EDR)?

L'acronimo EDR (Endpoint Detection and Response, rilevamento e risposta degli endpoint) indica una soluzione per la sicurezza attiva degli endpoint che esegue il monitoraggio continuo in tempo reale e mette in correlazione i diversi eventi che avvengono al livello degli endpoint, al fine di rilevare attività potenzialmente dannose, processi compromessi e comportamenti sospetti sui dispositivi degli utenti finali. L'obiettivo è quello di identificare gli attacchi in corso, i potenziali incidenti, le compromissioni o le violazioni della sicurezza, agendo quindi come un sistema di risposta che rende disponibili le funzionalità necessarie per porvi rimedio.

Secondo la definizione di Gartner, le principali capacità di un sistema EDR sono:- Rilevamento degli incidenti di sicurezza

- Contenimento degli incidenti sull'endpoint

- Indagine sugli incidenti di sicurezza

- Linee guida per la correzione dei problemi

A chi serve una soluzione EDR?

Qualsiasi azienda che è un potenziale bersaglio di attacchi informatici e/o che detiene dati di valore sugli endpoint deve predisporre una strategia di protezione degli endpoint che preveda capacità avanzate di rilevamento delle minacce e strumenti di risposta.

Le PMI sono sempre più a rischio di attacchi digitali avanzati, per via della scarsità di risorse interne e dei vincoli di budget che limitano l'accesso alle soluzioni avanzate per la sicurezza degli endpoint, da sempre destinate alle grandi aziende visti i costi e la complessità.

Inoltre, una soluzione EDR è imprescindibile per la strategia di Cyber Security delle aziende di ogni dimensione che operano in settori altamente regolamentati e con rischi digitali in aumento, come i settori finanziario, sanitario, legale, e-commerce e pubblica amministrazione, nei quali è fondamentale garantire la conformità e verificare che i dati sensibili presenti sugli endpoint siano fuori dalla portata delle minacce informatiche.

Security + EDR garantisce alle organizzazioni di ogni dimensione e complessità una protezione completa, con servizi di alto valore e scalabili tra più clienti.In che modo Security + EDR riduce le spese operative (OPEX) rispetto ad altre soluzioni EDR?

Costosi, complessi e utilizzabili solo da personale di sicurezza qualificato, gli attuali strumenti e soluzioni EDR di punta sono pensati per le grandi imprese. Inoltre, gli analisti della sicurezza devono eseguire manualmente le attività di threat hunting, analizzando centinaia di righe dei registri e dedicando ore a indagare le attività sospette. Anche così, una protezione basata sui principi NIST che garantisca la continuità operativa richiede strumenti e agenti software aggiuntivi per funzionare, aumentando ulteriormente la complessità e la proliferazione delle soluzioni.

Security + EDR esegue la raccolta continua dei dati basata su eventi relativi alla sicurezza, in modo simile ad altri strumenti EDR; successivamente la soluzione ottimizza le capacità di analisi emettendo avvisi per qualsiasi potenziale problema e aggregando i dati in interpretazioni guidate dell'attacco associate al framework MITRE ATT&CK®. Ciò permette agli analisti della sicurezza di indagare tempestivamente sulle attività sospette per più clienti, riducendo i tempi di indagine da ore a minuti e ottenendo una scalabilità più estesa.

Inoltre, Security + EDR è una soluzione per la sicurezza degli endpoint integrata in Acronis Cyber Protect Cloud che offre vantaggi esclusivi agli amministratori, permettendo, ad esempio, di rispondere con un solo clic in tutte le fasi del framework NIST, incluso il ripristino. Riduce così la proliferazione delle soluzioni, fornendo una protezione degli endpoint completa tramite un unico agente e una sola console Acronis.Da quali tipi di minacce protegge una soluzione EDR?

Vari tipi di minacce avanzate riescono oggi a superare altri livelli di protezione degli endpoint (ad esempio i software antivirus). Tra questi, i più comuni sono:

- Malware e ransomware zero-day: malware e/o ransomware che si infiltra nel sistema tramite una vulnerabilità zero-day (una vulnerabilità sfruttabile, per la quale tuttavia il produttore del software non ha ancora rilasciato una patch; la vulnerabilità può essere nota o sconosciuta). Può superare alcuni sistemi di difesa basati sul comportamento.

- APT: le minacce persistenti avanzate (APT, Persistent Threats) utilizzano tecniche di hacking continue, sofisticate e altamente elusive per l'accesso non autorizzato ai sistemi; permettono agli hacker di sfuggire ai controlli per lunghi periodi, con conseguenze potenzialmente distruttive. Gli attacchi si sviluppano in più fasi, tra cui infiltrazione nel sistema, escalation e movimento laterale al suo interno, ed esfiltrazione dei dati sensibili. Le minacce persistenti avanzate si basano in genere sulla tecnica chiamata "living-off-the-land" ("vivere dei frutti della terra"), un comportamento che sfrutta quanto già disponibile negli ambienti colpiti, rendendo ancora più complicato il rilevamento e sensibilmente meno costosa l'esecuzione dell'attacco.

- Attacco fileless: il malware fileless è un tipo di software pericoloso che usa programmi legittimi per infettare un computer. Non si basa su file e non lascia alcuna traccia, il che lo rende particolarmente difficile da rilevare e da eliminare.

- Hacking: l'azione di identificare e quindi sfruttare le vulnerabilità di un sistema o di una rete, in genere per accedere senza autorizzazione a dati personali o di un'organizzazione. A seconda delle tecniche che utilizza, l'hacking può essere difficile da rilevare in quanto è in grado di sfruttare credenziali rubate o altre tecniche che appaiono come un processo assolutamente normale fino a quando non si accerta l'esfiltrazione ed è ormai tardi per rispondere.

Il rilevamento e la risposta a questa e ad altre minacce avanzate richiedono controlli di sicurezza avanzati come l'EDR.

Il browser non è supportato.

Il nuovo sito web non è compatibile con questa versione del browser. Il problema può essere risolto facilmente. Per visitare il sito web completo, è infatti sufficiente aggiornare ora il browser.