Garantisci la resilienza operativa

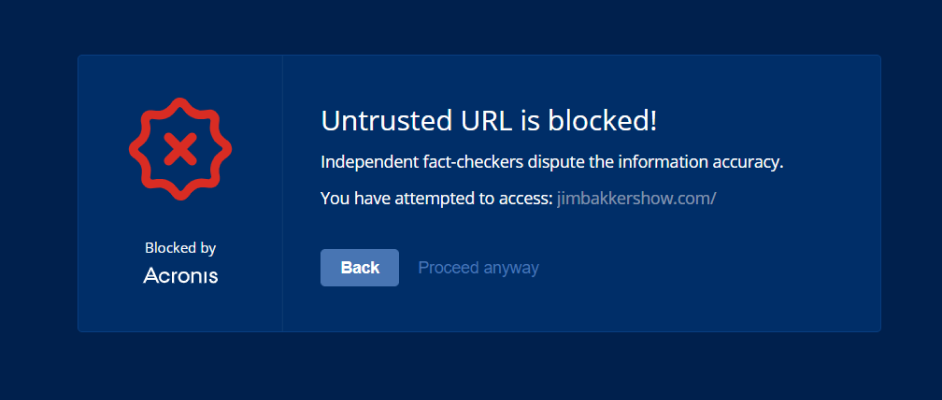

Oggi le aziende devono fare fronte all'avanzata delle minacce informatiche. Ogni giorno emergono nuove forme di ransomware e, grazie all'automazione, i criminali colpiscono con facilità un numero enorme di aziende. Le violazioni dei dati e le interruzioni operative causate dal ransomware possono avere conseguenze catastrofiche per le organizzazioni; ecco perché le soluzioni Acronis adottano un approccio su più livelli che blocca il ransomware e le altre minacce informatiche e al contempo supporta il disaster recovery e le indagini forensi.

Ottieni una protezione collaudata nel settore per la tua azienda

Cosa dicono gli esperti

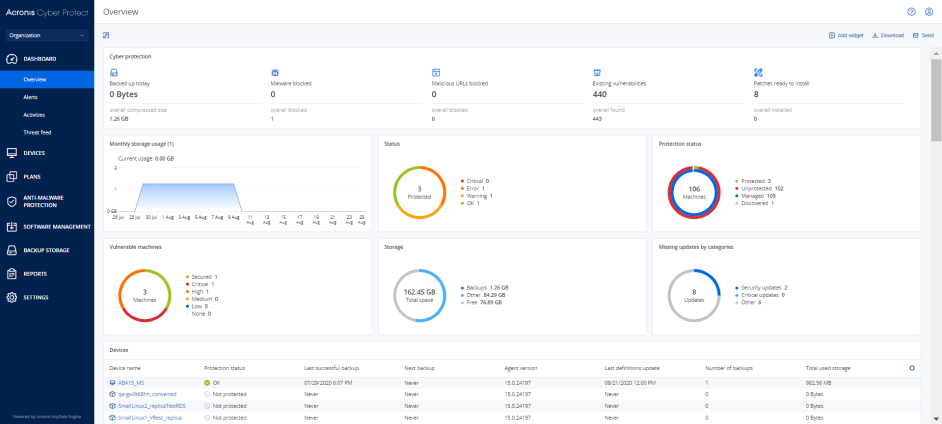

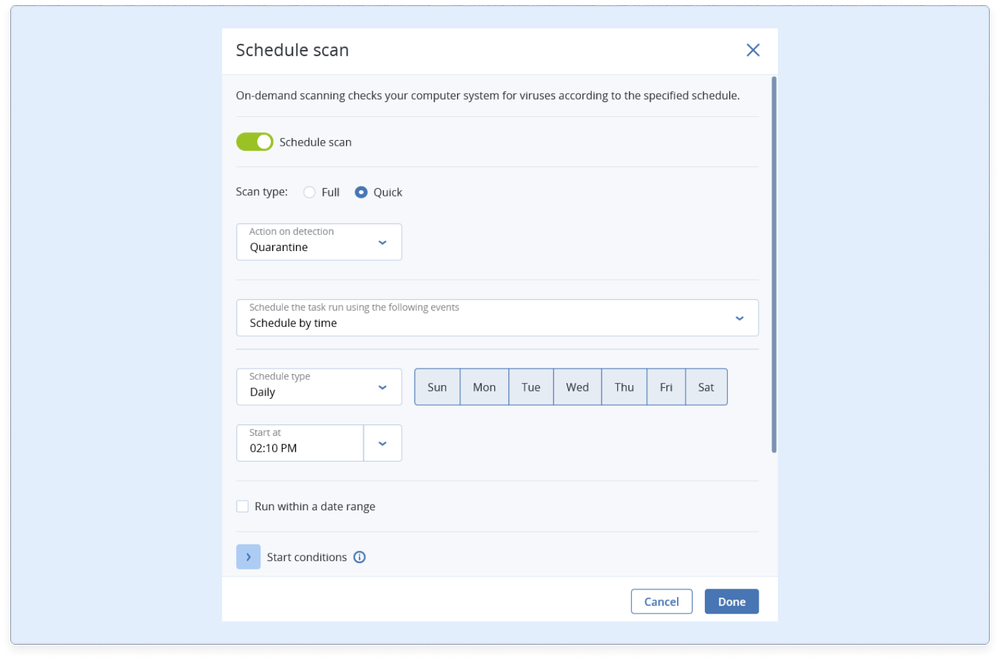

Acronis Cyber Protect

Modernizza la strategia di Cyber Security e i processi di backup con la Cyber Protection integrata

A partire da 70,99 €

Un solo agente per proteggere più workload su più piattaforme

Fisiche

- Server Windows

- Windows Server Essentials

- Linux

Applicazioni

- Microsoft Exchange

- Microsoft SQL Server

- Microsoft SharePoint

- Microsoft Active Directory

- Oracle Database

Virtuali

- VMware vSphere

- Microsoft Hyper-V

- Scale Computing HC3

- Citrix XenServer

- Red Hat Virtualization

- Oracle VM Server

Endpoint

- PC Windows

- Mac

Cloud

- Microsoft 365

- Google Workspace

- Azure

- Amazon EC2

Mobile

- iPhone/iPad

- Android

Il browser non è supportato.

Il nuovo sito web non è compatibile con questa versione del browser. Il problema può essere risolto facilmente. Per visitare il sito web completo, è infatti sufficiente aggiornare ora il browser.