- Schutz für sensible Daten über mehr als 70 Kanäle hinwegSchützen Sie die sensiblen Daten Ihrer Kunden vor Datenlecks, indem Sie die Inhalte von Datenübertragungen kontextabhängig analysieren und richtlinienbasierte Präventivkontrollen durchsetzen. Dadurch können Sie zuverlässig verhindern, dass sensible Daten von geschützten Workloads unautorisiert über angeschlossene Peripheriegeräte oder bestehende Netzwerkverbindungen abfließen können.

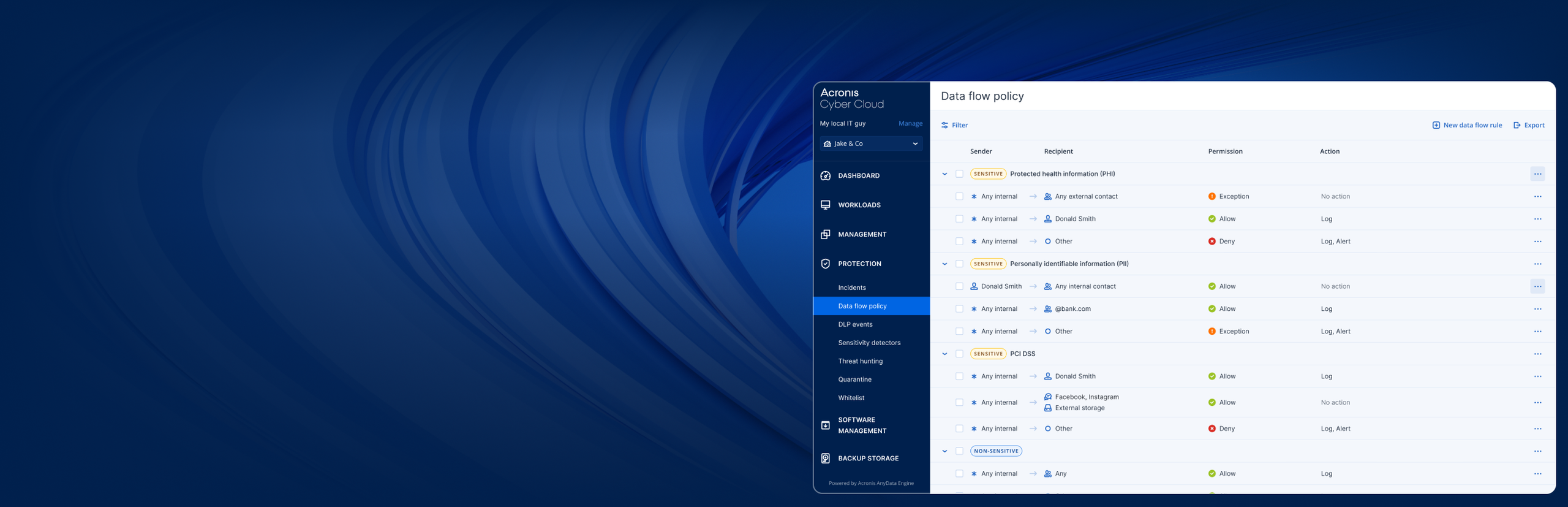

- Automatisches Erstellen und Erweitern von DLP-Richtlinien unter Verwendung verhaltensbasierter AlgorithmenErsparen Sie sich das manuelle Definieren von Richtlinien und zeitaufwendige Einarbeiten in die Geschäftsdetails Ihrer Kunden. Sie können die Übertragungen sensibler Daten automatisch ermitteln und strukturieren lassen. Auf Basis dieser automatischen Analyse werden dann passende DLP-Richtlinien erstellt, die wiederum fortlaufend an sich ändernde geschäftliche Gegebenheiten der Kunden angepasst werden können. Dadurch wird ein wirksamer Schutz gegen die häufigsten Ursachen von Datenlecks erreicht.

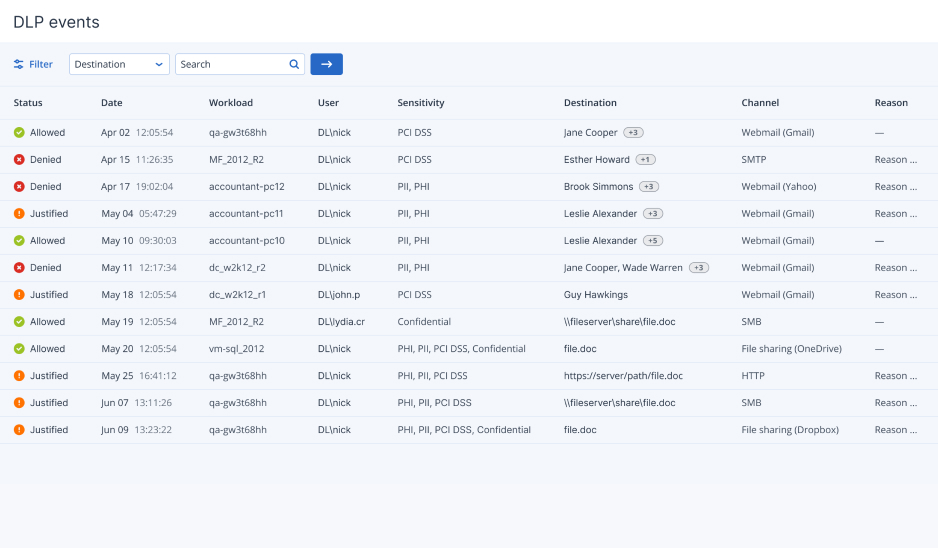

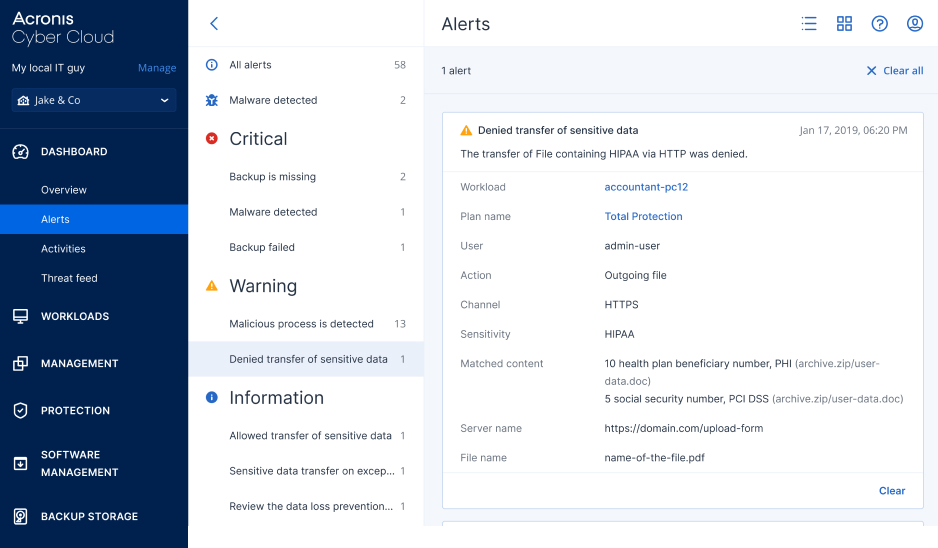

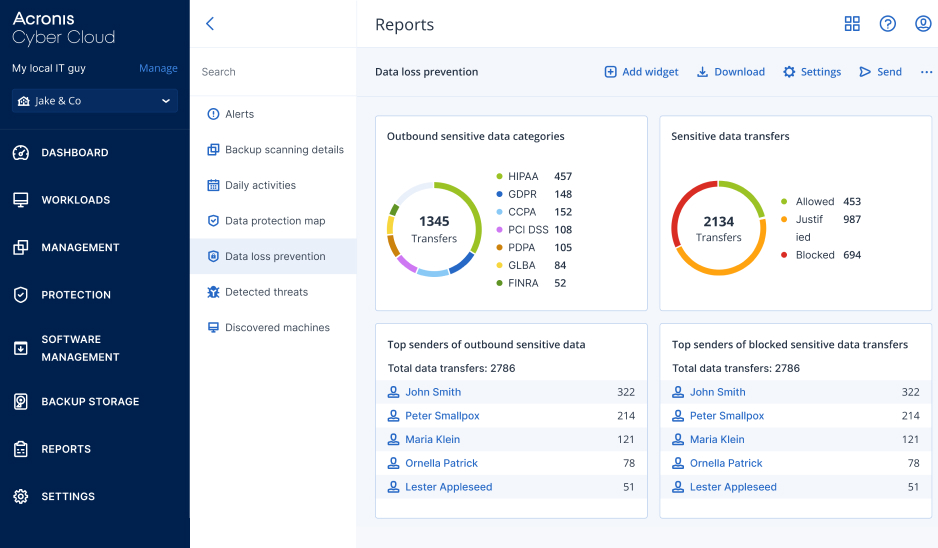

- Schnelle Reaktion auf DLP-EreignisseDie zentralen Überwachungsprotokolle und direkten Alarmmeldungen bei Sicherheitsverletzungen ermöglichen schnelle Gegenmaßnahmen und erleichtern nicht nur die Anpassung der DLP-Richtlinien, sondern auch nachfolgende forensische Untersuchungen der Vorfälle. Erleichtern Sie die Berichterstattung mit informativen Widgets.

Heben Sie sich mit Ihren DLP-Services von der Konkurrenz ab

Bisherige DLP-Lösungen erfordern kostspielige Sicherheitsexpertisen und genaue Kenntnisse über die Geschäftsprozesse der jeweiligen Kunden sowie eine komplexe, fehleranfällige und manuelle Konfiguration der DLP-Richtlinien, um sicherstellen zu können, dass diese den Anforderungen des Kunden entsprechen. Mit unserer DLP-Lösung können Sie Datenlecks bei Ihren Kunden verhindern – und zwar mit der Bereitstellungsgeschwindigkeit und einfachen Richtlinien-Verwaltbarkeit, die Sie benötigen.

Automatisches Erstellen von DLP-Richtlinien

Minimieren Sie den manuellen Aufwand und das Fehlerrisiko. Vereinfachen Sie die Bereitstellung, indem Sie die anfängliche DLP-Richtlinie für jeden Kunden automatisch generieren.Kundenspezifische DLP-Richtlinien

Überwachen Sie die ausgehenden Übertragungen von sensiblen Daten innerhalb eines Unternehmens, um die Geschäftsprozesse des Kunden automatisch einer bestimmten DLP-Richtlinie zuordnen zu können – angepasst an die jeweiligen Kundenanforderungen. Optional und zur Erhöhung der Genauigkeit können Sie auch eine Unterstützung durch die Endanwender nutzen und vor der Durchsetzung einer Richtlinie eine Validierung durch den Kunden anfordern.Eine umfassende Reihe von kontrollierten Kanälen

Kontrollieren Sie die Datenflüsse über lokale und Netzwerk-Datenkanäle (einschließlich Wechseldatenträger, Drucker, umgeleitete Netzlaufwerke sowie die Zwischenablage, E-Mails/Webmails, Instant-Messenger, File-Sharing-Dienste, soziale Netzwerke und anhand von Netzwerkprotokollen).Unübertroffene DLP-Kontrollen, um Ihren Service von der Konkurrenz abzuheben

Sorgen Sie für eine browserunabhängige Kontrolle aller Datenübertragungen zu sozialen Medien, Webmail- oder File-Sharing-Diensten. Nutzen Sie eine Inhaltsinspektion von ausgehenden Chat-Nachrichten sowie die Möglichkeit zur Erkennung von sensiblen Daten in Bildern auf Remote- und Offline-Computern.Cyber Protection-Verwaltung mit einer einzigen zentralen Konsole

Kontrollieren Sie Ihre Gesamtbetriebskosten (TCO), reduzieren Sie Ihren IT-Verwaltungsaufwand und erhöhen Sie Ihre Gewinnmargen, indem Sie eine integrierte All-in-one-Lösung einsetzen, die Backup, Disaster Recovery, Antimalware der nächsten Generation, E-Mail-Sicherheit, Workload-Management und Data Loss Prevention unter einer Konsole vereint.

Testen Sie die einfache Einführbarkeit Ihrer DLP-Services mit dem Early Access-Programm für die DLP-Funktionalität

Stärken Sie die Compliance Ihrer Kunden durch die integrierte Datenerkennung

Nutzen Sie die vorgefertigten Datenklassifizierer, die die wichtigsten Regelwerke zum Schutz von personenbezogenen Informationen (PII), geschützten Gesundheitsinformationen (PHI), Kreditkartendaten und als vertraulich gekennzeichneten Dokumenten berücksichtigen.

Kommende Veranstaltungen

Sorgen Sie mit Acronis für ein schnelleres Wachstum

Erweitern Sie Ihr Portfolio mit einem DLP-Service, der einfach einzuführen und zu verwalten ist

Heben Sie sich mit Ihren DLP-Services von der Konkurrenz ab

Bisherige DLP-Lösungen erfordern kostspielige Sicherheitsexpertisen und genaue Kenntnisse über die Geschäftsprozesse der jeweiligen Kunden sowie eine komplexe, fehleranfällige und manuelle Konfiguration der DLP-Richtlinien, um sicherstellen zu können, dass diese den Anforderungen des Kunden entsprechen. Mit unserer DLP-Lösung können Sie Datenlecks bei Ihren Kunden verhindern – und zwar mit der Bereitstellungsgeschwindigkeit und einfachen Richtlinien-Verwaltbarkeit, die Sie benötigen.

Automatisches Erstellen von DLP-Richtlinien

Minimieren Sie den manuellen Aufwand und das Fehlerrisiko. Vereinfachen Sie die Bereitstellung, indem Sie die anfängliche DLP-Richtlinie für den jeweiligen Kunden mithilfe eines verhaltensbasierten Ansatzes automatisch generieren lassen.Kundenspezifische DLP-Richtlinien

Indem Sie die ausgehenden sensiblen Datenströme im betreffenden Unternehmen erfassen und profilieren lassen, können die Geschäftsprozesse des Kunden automatisch einer bestimmten DLP-Richtlinie zugeordnet werden und diese Richtlinie dann fortlaufend an geänderte Kundenanforderungen angepasst werden. Optional und zur Erhöhung der Genauigkeit können Sie auch eine Unterstützung durch die Endanwender nutzen und vor der Durchsetzung einer Richtlinie eine Validierung durch den Kunden anfordern.Über 70 kontrollierte Kanäle

Kontrollieren Sie die Datenflüsse über alle üblichen lokalen Datenkanäle und Netzwerkverbindungen (einschließlich zu Wechseldatenträgern, Druckern, umgeleiteten Netzlaufwerken sowie über die Zwischenablage, über E-Mails/Webmails, Instant-Messenger, File-Sharing-Dienste, soziale Netzwerke, allgemeine Webseiten und anhand von Netzwerkprotokollen).Unübertroffene DLP-Kontrollen, um Ihren Service von der Konkurrenz abzuheben

Sorgen Sie für eine browserunabhängige Kontrolle aller Datenübertragungen zu sozialen Medien, Webmail- oder File-Sharing-Diensten. Nutzen Sie eine Inhaltsinspektion von ausgehenden Chat-Nachrichten – wobei sogar sensible Daten in Bildern erkannt werden können, die von Remote- und Offline-Computern übertragen werden.Zentrale Cyber Protection-Verwaltung über eine einheitliche Konsole

Kontrollieren Sie Ihre Gesamtbetriebskosten (TCO), reduzieren Sie Ihren IT-Verwaltungsaufwand und erhöhen Sie Ihre Gewinnmargen, indem Sie eine integrierte All-in-one-Lösung einsetzen, die Backup, Disaster Recovery, Antimalware der nächsten Generation, E-Mail-Sicherheit, Workload-Management und Data Loss Prevention unter einer Konsole vereint.

Verhindern Sie Datenlecks und stärken Sie die Compliance Ihrer Kunden – so einfach und schnell, wie Sie es brauchen!

Erweiteren Sie Ihre Services mit Advanced Protection-Paketen

Fügen Sie weitere leistungsstarke Komponenten hinzu, um Ihre Services mit Advanced Protection-Paketen und einzigartigen Cyber Protection-Fähigkeiten noch mehr zu stärken. Kontrollieren Sie Ihre Kosten, indem Sie nur für diejenigen Funktionalitäten bezahlen, die Ihre Kunden tatsächlich benötigen.

- Security + XDRMit der speziell für Service Provider entwickelten Acronis XDR-Lösung können Sie die Endpunkt-Sicherheit deutlich vereinfachen, indem Sie fortschrittliche Angriffe schnell erkennen, analysieren und abwehren können – und dadurch eine unübertroffene Geschäftskontinuität gewährleisten können. Eliminieren Sie die Kosten und die Komplexität, die herkömmliche Mehrfach-Lösungen sonst oft mit sich bringen, und versorgen Sie Ihr Team stattdessen mit einer umfassenden Cyber Protection-Lösung, die einfach bereitzustellen und zu verwalten ist.

- Priorisierung von Sicherheitsvorfällen

- KI-geführte Interpretationen von Angriffen

- Geschäftskontinuität mit integrierter Backup & Recovery-Funktionalität

- Security + EDRMit der speziell für Service Provider entwickelten Acronis EDR-Lösung können Sie die Endpunkt-Sicherheit deutlich vereinfachen, indem Sie fortschrittliche Angriffe schnell erkennen, analysieren und abwehren können – und dadurch eine unübertroffene Geschäftskontinuität gewährleisten können. Eliminieren Sie die Kosten und die Komplexität, die herkömmliche Mehrfach-Lösungen sonst oft mit sich bringen, und versorgen Sie Ihr Team stattdessen mit einer umfassenden Cyber Protection-Lösung, die einfach bereitzustellen und zu verwalten ist.

- Priorisierung von Sicherheitsvorfällen

- KI-geführte Interpretationen von Angriffen

- Geschäftskontinuität mit integrierter Backup & Recovery-Funktionalität

- Acronis RMMOptimieren und automatisieren Sie Ihre routinemäßigen Tasks per Skripting und sorgen Sie dafür, dass Sicherheitslücken in der IT-Infrastruktur Ihrer Kunden mithilfe einer professionellen Patch-Verwaltung umgehend geschlossen werden. Verschaffen Sie sich einen Überblick über die Data Protection-Situation und Software-Bestände Ihrer Kunden, um die Planung und Überwachung von Tasks zu erleichtern, und verbessern Sie die Betriebszeit Ihrer Kunden durch regelmäßiges Monitoring der Festplatten-Integrität.

- Cyber-Skripting

- Automatisierte Patch-Verwaltung

- Überwachung des Laufwerkszustands

- Acronis PSAOptimieren Sie Ihr MSP-Geschäft mit einer einzigen integrierten Plattform, die Arbeitsabläufe automatisiert, Kundeninteraktionen verbessert und Geschäftseinblicke in Echtzeit bietet. Datengesteuerte Entscheidungen und intelligentere Ressourcennutzung sorgen für verbesserte Verwaltungsfunktionen und wertorientierte Kundenbeziehungen.

- Effektive Automatisierung

- Präzise Prognosen

- Ungeahnte Rentabilität

- Advanced BackupSorgen Sie dafür, dass Kundendaten auch zwischen geplanten Backups noch geschützt werden. Erweitern Sie Ihre Backup-Fähigkeiten auf Backup-Quellen wie SAP HANA, Oracle Database, MariaDB, MySQL und Applikations-Cluster. Sie können zudem den Data Protection-Status aller Daten in der Infrastruktur Ihrer Kunden noch besser einsehen und überwachen.

- Kontinuierliche Datensicherung (CDP)

- Data Protection-Karte

- Off-Host Data Processing

- Disaster RecoverySorgen Sie dafür, dass Ihre Kunden selbst bei einem Desaster in wenigen Minuten wieder betriebsbereit sein können, indem Sie geschützte Systeme in der Acronis Cloud hochfahren und überall wiederherstellen können. Durch diese Prozedur kann die umgehende Verfügbarkeit von geschäftskritischen Daten selbst unter extremen Bedingungen gewährleistet werden. Sorgen Sie für einfache, reibungslose Disaster Recovery-Abläufe und steigern Sie deren Effizienz durch Runbook-basierte Orchestrierungen und automatisierbare Failover-Prozesse.

- Disaster Recovery-Orchestrierung

- Failover von Produktions-Workloads

- Site-to-Site-VPN-Verbindung

- Email SecurityBlockieren Sie alle E-Mail-basierten BXDRohungen – einschließlich Spam- und Phishing-Mails, BEC-Betrugsmaschen (Business Email Compromise), APT-Angriffen (Advanced Persistent Threats) sowie Zero-Day-Exploits – bevor diese den Endanwender erreichen. Nutzen Sie die Technologie der nächsten Generation von Perception Point für blitzschnelle Erkennungen sowie einfache Bereitstellung, Konfiguration und Verwaltung.

- Antiphishing und Antispoofing Engines

- Anti-Evasion-Technologien

- Dynamische Erkennung der nächsten Generation gegen Zero-Day-Exploits

- Data Loss Prevention (DLP)Verhindern Sie, dass sensible Daten von Kunden-Workloads über Peripheriegeräte und Netzwerkkommunikation unautorisiert nach außen dringen können. Vereinfachen Sie die Bereitstellung und Verwaltung von DLP-Services, indem Sie die Übertragung von sensiblen Daten beobachten, um dadurch die DLP-Richtlinien automatisch an die geschäftlichen Besonderheiten Ihrer Kunden anpassen zu können.

- Data Loss Prevention

- Automatisches Erstellen von anfänglichen DLP-Richtlinien

- Automatisierte, benutzerunterstützte Erweiterung von erzwungenen DLP-Richtlinien

- File Sync & ShareErhalten Sie die volle Kontrolle über die Speicherung, Verwaltung und Vertraulichkeit von Daten mit einem File Sync & Share Service, der mit einem Transaktionsjournal („Ledger“) sowie Funktionen zum digitalen Beglaubigen, Signieren und Verifizieren von Dateien (für alle Plattformen) erweitert ist.

- Digitale Beglaubigung von Dateien

- Einbettbare elektronische Signaturen

- Uabhängige Dateiverifikationen

Mehr wissen, mehr verdienen mit Acronis Academy

Die Acronis Academy liefert das Wissen, das das Volumen der Supportanrufe reduziert, den Umsatz steigert und Ihr gesamtes Unternehmen stärkt.

Beginnen Sie kostenlos mit dem Lernen

Die MSP Academy wurde entwickelt, um herstellerneutrale Schulungen anzubieten, die von A bis Z das Managements eines MSP-Geschäfts abdecken. Unser Lehrplan ist auf angehende und erfahrene MSP-Profis zugeschnitten.

Lassen Sie sich zertifizieren

Die Acronis Academy hat jedem den Zugang zu hochwertigen On-Demand-E-Learning-Kursen und Zertifizierungen freigeschaltet, die es Einzelpersonen und MSPs ermöglichen, ihre Fähigkeiten und ihr Wissen im Bereich Cybersicherheit zu verbessern.

Melden Sie sich im Partnerportal an

Acronis-Partner stärken ihr Unternehmen durch den vollständigen Zugriff auf die transformativen Schulungsressourcen der Acronis Academy. Entdecken Sie unseren umfangreiche Managed Service Bildungskatalog auf dem Partner-Portal!

Benötigen Sie Hilfe?

Häufig gestellte Fragen (FAQs)

Wie komplex ist die Bereitstellung und Verwaltung von Services auf der Grundlage von Acronis DLP?

Service Provider können mit unserer DLP-Lösung eigene Data Loss Prevention Services anbieten, ohne dass sie dafür eigene, kostenintensive Sicherheitsexperten einstellen müssen.

DLP beseitigt die typische Komplexität von bisherigen unternehmensgerechten DLP-Lösungen durch das automatische Erstellen kundenspezifischer DLP-Richtlinien, indem dabei vom Verhalten der Endanwender gelernt wird.

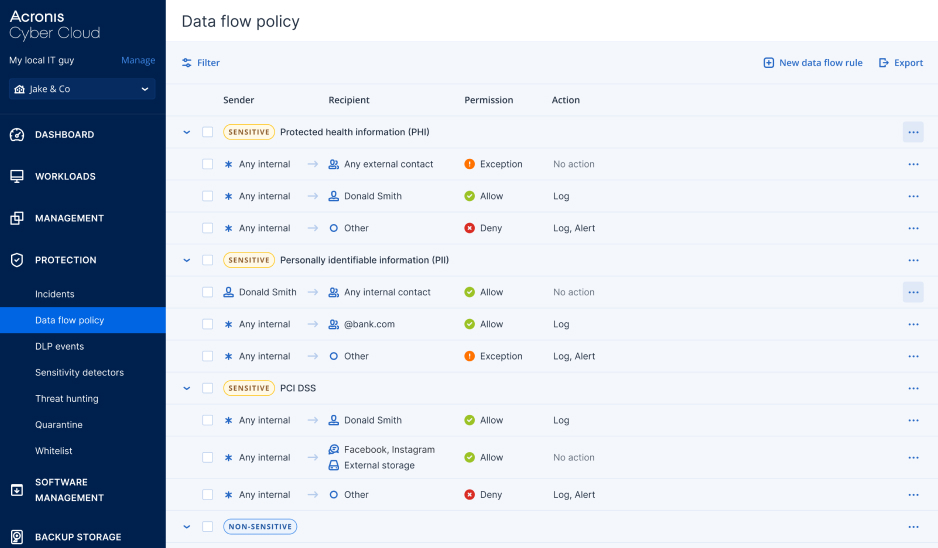

DLP optimiert außerdem die DLP-Service-Verwaltung. Sobald diese initiale DLP-Richtlinie automatisch in einem leicht verständlichen und überprüfbaren grafischen Format generiert wurde, kann die DLP-Richtlinie nach ihrer Durchsetzung mit zusätzlichen Regeln erweitert werden, damit auch neue, bisher noch nicht beobachtete Datenflüsse durch einen automatisierten, benutzerunterstützten Prozess zugelassen und geschützt werden können.

Das Advanced-Paket ist nativ in Acronis Cyber Protect Cloud integriert und ermöglicht Ihnen, die Service-Verwaltung und -Bereitstellung zu zentralisieren sowie Kunden mandantenbasiert zu verwalten. Außerdem ist eine Integration in die gängigen RMM- und PSA-Tools möglich, die von Service Providern häufig verwendet werden.

Der einzigartige Grad an Data Loss Prevention-Automatisierung, den unsere DLP-Lösung mit ihrem MSP-zentrierten Design bietet, macht es für Acronis Partner einfach, einen umfassenden DLP-Service ohne hohe Kosten zu starten.

Welche Arten von Kunden können mit DLP geschützt werden?

Data Loss Prevention kann vor Datenlecks – also dem unautorisierten Abfließen von sensiblen Daten – schützen. Service Provider können ihre DLP-basierten Services insbesondere solchen Kunden anbieten, die gesetzlich regulierte sensible Daten speichern – wie etwa personenbezogene Informationen (PII), geschützte Gesundheitsinformationen (PHI) oder Zahlungskartendaten (PCI DSS). DLP-Services sind außerdem auch für Kunden wichtig, die vertrauliche Unternehmensdaten schützen müssen.

Zu den traditionellen Branchen, die besonders stark auf Data Loss Prevention-Lösungen angewiesen sind, gehören das Banken-, Finanz-, Gesundheits- und Justizwesen, die öffentliche Verwaltung, IT-Provider und Telekommunikationsunternehmen, die Fertigungsindustrie, der Einzelhandel und Logistikunternehmen.

Wie werden DLP-basierte Services normalerweise bereitgestellt?

Die Bereitstellung von herkömmlichen Data Loss Prevention Services kann schnell zu einem komplexen und kostspieligen Prozess werden, der in der Regel zusätzliche Beratungsleistungen von speziellen DLP-Anbietern erfordert. Unsere DLP-Lösung wurde jedoch speziell entwickelt, um diese Komplexität zu beseitigen und Service Provider in die Lage zu versetzen, eine umfassende DLP-Funktionalität in ihr Leistungsangebot aufzunehmen.

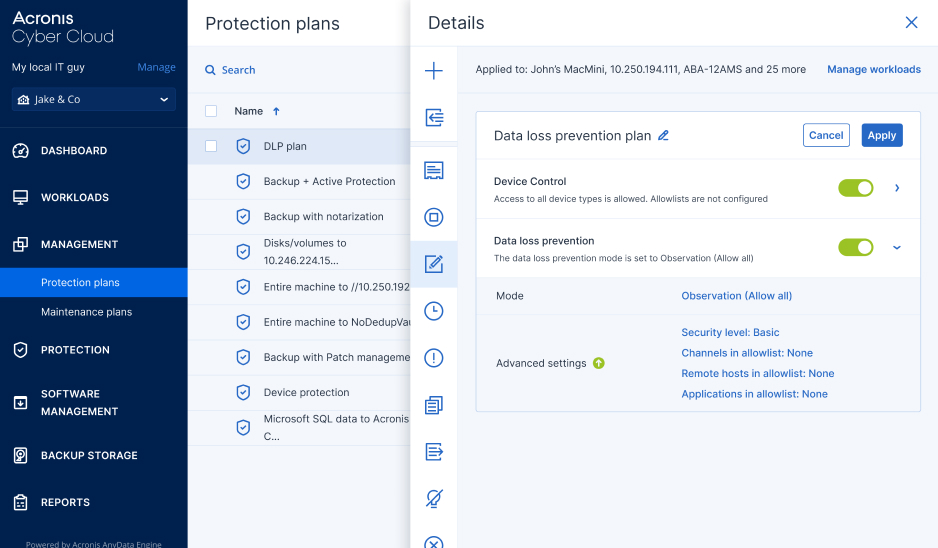

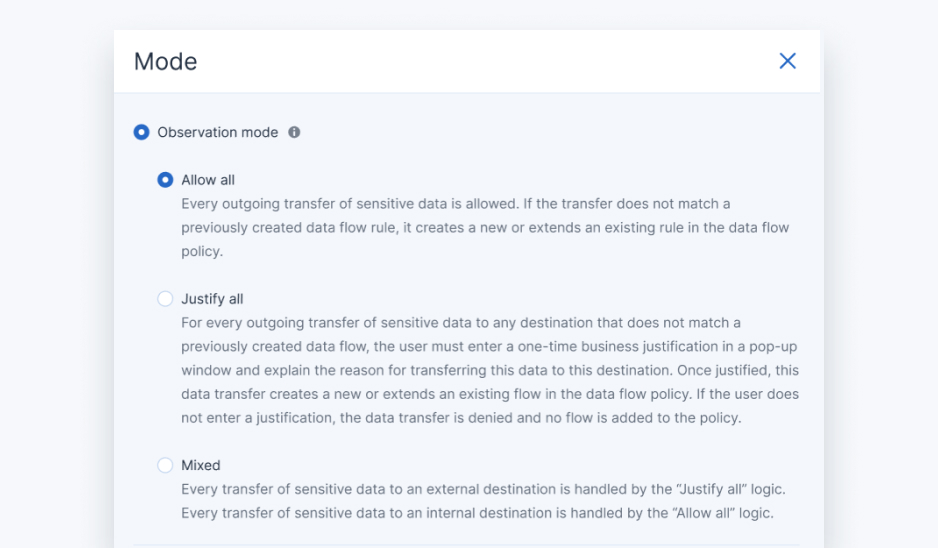

Der Service wird den Kunden über den Acronis Cyber Protect Cloud-Agenten bereitgestellt, was lediglich in der Management-Konsole über eine Option aktiviert werden muss. Bei der Erstbereitstellung sollte DLP im Beobachtungsmodus eingerichtet werden, damit die initiale DLP-Richtlinie automatisch erstellt werden kann. Dazu wird das Verhalten der Endanwender beobachtet bzw. ausgewertet. Für neu erkannte Datenflüsse können optional einmalige Rechtfertigungen vom jeweiligen Endanwender verlangt werden. Der Zeitraum für das Erstellen der Data Loss Prevention-Basisrichtlinie sollte zwischen einem und zwei Monaten betragen, je nach der Menge der in diesem Zeitraum beobachteten Datenströme.

Nach der Generierung wird diese grundlegende (initiale) DLP-Richtlinie in einem leicht verständlichen grafischen Format dargestellt. Anschließend wird sie gemeinsam mit dem jeweiligen Kunden validiert, der die Besonderheiten seines Unternehmens am besten kennt und daher dazu beitragen kann, die DLP-Regeln zu optimieren. Der Validierungsprozess ist extrem einfach, erfordert keine technischen Kenntnisse seitens der Kunden und ist in wenigen Stunden erledigt.

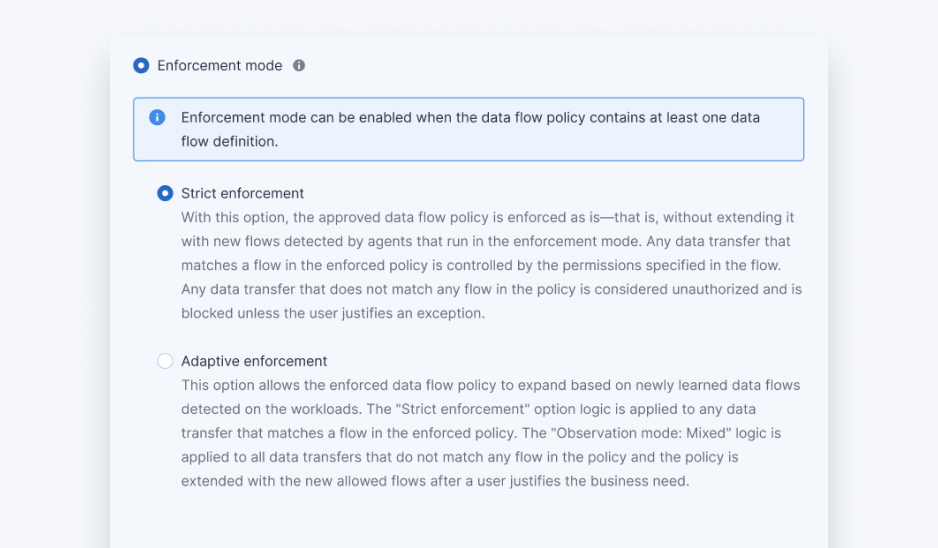

Nach der Validierung wird die Durchsetzung der Data Loss Prevention-Richtlinie erzwungen, sodass alle geschäftsbezogenen Übertragungen von sensiblen Daten zugelassen werden, während Übertragungen von solchen sensiblen Daten, die nicht im Rahmen des Geschäftsprozesses verwendet werden, blockiert werden. Für die Durchsetzung der Richtlinie gibt es zwei Möglichkeiten – eine strikte oder eine adaptive Erzwingung. Bei der adaptiven Erzwingung kann die Richtlinie automatisch und benutzerunterstützt um zusätzliche Regeln erweitert werden, sodass auch neue Datenströme zugelassen und geschützt werden können, die beim Erstellen der initialen DLP-Richtlinie noch nicht berücksichtigt wurden. Der adaptive Erzwingungsmodus ermöglicht eine bessere Geschäftskontinuität und stellt sicher, dass neue Datenströme direkt nicht blockiert werden. Der Modus " Strikte Erzwingung" ist für Kunden gedacht, die strengere Kontrollen benötigen. Die DLP-Funktionalität blockiert in diesem Modus komplett alle neuen Datenflüsse, die nicht mit den bereits in der DLP-Richtlinie genehmigten übereinstimmen.

Es tut uns leid, aber Ihr Browser wird nicht unterstützt.

Es scheint, dass unsere neue Website mit der derzeitigen Version Ihres Browsers nicht kompatibel ist. Das lässt sich jedoch leicht beheben! Um unsere komplette Website sehen zu können, müssen Sie einfach nur ein Update Ihres Browsers durchführen.