- Integrierte Backup & Recovery-Fähigkeiten für unübertroffene Geschäftskontinuität

- Integrierte Backup & Recovery-Fähigkeiten, die eine unübertroffene Geschäftskontinuität ermöglichen, wo herkömmliche Einzelpunkt-Sicherheitslösungen versagen

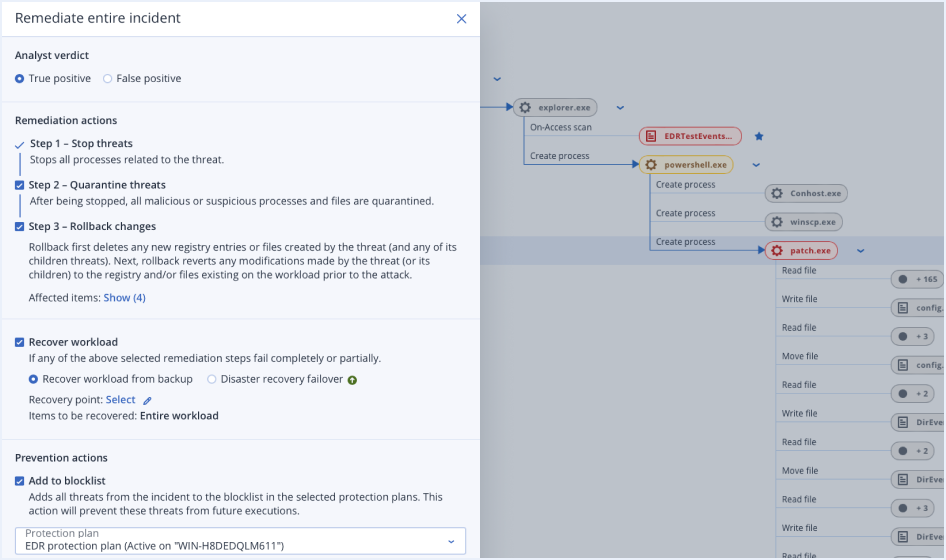

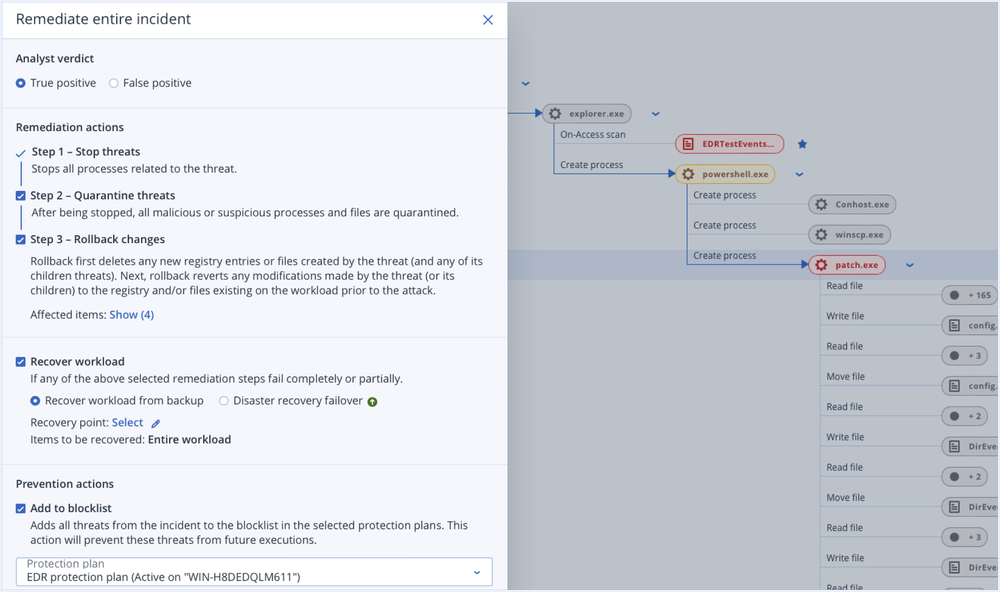

- Optimierte Schadensbehebungs- und Wiederherstellungsfunktionen mit nur einem Mausklick

- Umfassende, integrierte Schutzfähigkeiten, die alle Teile (Identifizieren, Schützen, Erkennen, Reagieren und Beheben) des NIST Security Frameworks abdecken – und das alles mit einer einzigen Lösung.

- Vollständige und speziell für MSPs entwickelte Cyber Protection-Lösung, die nur einen Agenten benötigt

- Dank des einzelnen Agenten und der zentralen Konsole von Acronis können Sie neue Services schnell und einfach einführen, bereitstellen, verwalten und skalieren

- Die Lösung lässt sich problemlos auch für viele Kunden skalieren – bei gleichzeitig minimierten Betriebskosten und lukrativen Gewinnmargen. Und ohne dass ein großes Team hochqualifizierter Mitarbeiter erforderlich ist

- Sie gehen eine Partnerschaft mit einem Anbieter ein, der sich auf Ihren Erfolg und Ihre Möglichkeiten konzentriert – und nicht mit Ihnen um Ihr Geschäft konkurriert.

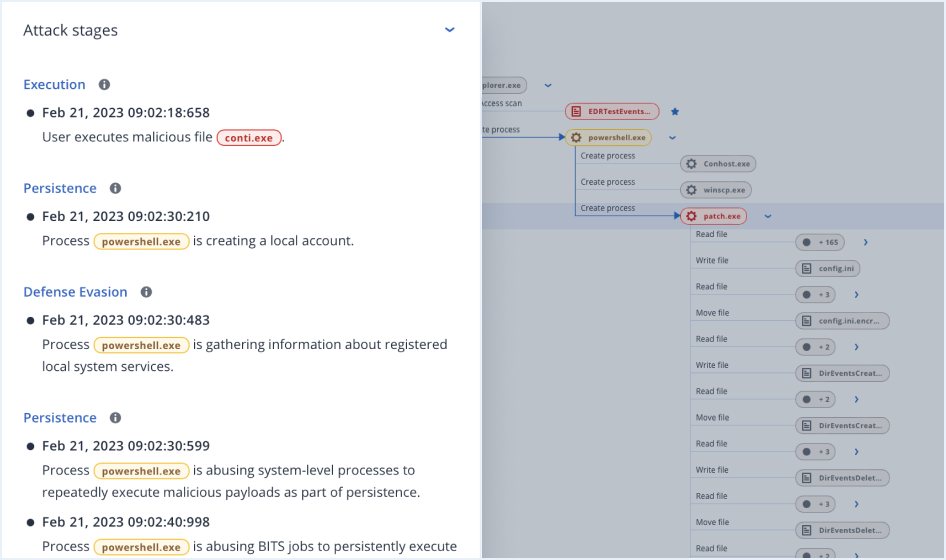

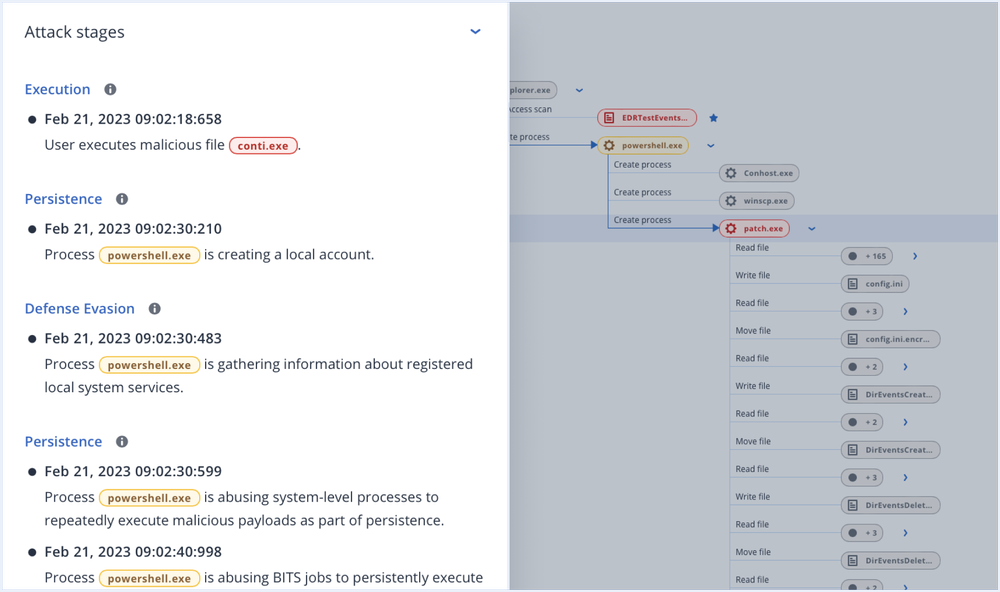

- Optimierte Angriffspriorisierung und Angriffsanalyse für eine schnelle Abwehrmaßnahmen

- Verbessern Sie Ihre Untersuchungsmöglichkeiten durch eine Priorisierung möglicher Vorfälle, die eine Ermüdung der Anwender durch zu viele Alarmmeldungen vermeidet

- Ermöglichen Sie Analysen innerhalb von Minuten statt Stunden – mit automatischer Ereigniskorrelierung und KI-gestützter Angriffsinterpretation

- Sorgen Sie für mehr Überblick über das MITRE ATT&CK®-Framework, sodass Sie Angriffe und deren Auswirkungen schneller erfassen und wichtige Fragen (etwa, wie der Angriff erfolgte, was er verursacht hat und wie er sich weiter ausbreiten könnte) beantworten können.

- ErkennenSie müssen wissen, was Sie haben, um es vollständig zu schützen und zu untersuchen. Unsere Plattform umfasst sowohl Inventarisierungs- als auch Datenklassifizierungstools, um angreifbare Bereiche besser zu begreifen.

- SchützenSchließen Sie Sicherheitslücken mit unserem Informationssystem für Bedrohungen, forensischen Erkenntnissen und direkt in die Acronis-Plattform integrierten Tools wie Datenschutzkarten, Patch-Management, Blockieren analysierter Angriffe und Richtlinienmanagement.

- ErfassenKontinuierliche Überwachung von sicherheitsrelevanten Vorfällen mit automatisierten verhaltens- und signaturbasierten Verfahren, URL-Filterung, einem neuen Informationssystem für Bedrohungen, Zuordnung von Vorfällen und MITRE ATT&CK®.

- ReagierenUntersuchen verdächtiger Aktivitäten und Durchführen von Nachprüfungen zu Workloads über eine sichere Fernverbindung oder Überprüfen von automatisch gespeicherten forensischen Daten in Backups. Anschließende Abhilfe durch Abschirmen, Abbruch von Prozessen, Isolierung und angriffsspezifische Rollbacks.

- WiederherstellenMit unseren vollständig integrierten, marktführenden Produkten und Lösungen für Backup und Wiederherstellung im Störfall sind Systeme, Endgerätedaten und der Betrieb Ihrer Kunden stets unterbrechungsfrei einsatzbereit.

Unerreichte Geschäftskontinuität mit einer Reaktion durch einen einzigen Mausklick

- Behebendurch Netzwerkisolierung von Endpunkten, Abbruch schädlicher Prozesse, Eindämmung von Bedrohungen und Zurücksetzen von während Angriffen erfolgten Änderungen.

- Weitere Ermittlungen

im Wege von Fernzugriff und forensischen Backups

- Verhindern künftiger Angriffeindem analysierte Bedrohungen an der Ausführung gehindert und offene Schwachstellen geschlossen werden

- Sichern der Geschäftskontinuität mit integrierter Datenwiederherstellungeinschließlich angriffsspezifischem Rollback, Wiederherstellung auf Datei- oder Image-Ebene und Wiederherstellung im Störfall

Stellen Sie eine bewährte, preisgekrönte Endpoint Protection-Lösung bereit

Schnelleres Wachstum mit Acronis sichern

Die Konsolidierung und Zentralisierung der Service-Verwaltung mit Acronis ist jetzt leichter und zugänglicher denn je. Nutzen Sie die Acronis Security + EDR-Erweiterung, um Unternehmen eine echte Business Resilience-Lösung als ganzheitlichen Schutz gegen alle modernen Cyberbedrohungen anbieten zu können.

| Verhaltensbasierte Erkennung | | | |

| Antiransomware Protection mit automatisierbarer Rollback-Funktionalität | | | |

| Schwachstellen-Bewertung | | | |

| Gerätekontrolle | | | |

| Backup auf Datei- und Systemebene | | | |

| Inventarisierungsfunktion (mit der Management-Erweiterung) | | | |

| Patch-Verwaltung (mit der Management-Erweiterung) | | | |

| #CyberFit-Score (zur Bewertung der Sicherheitslage) | | | |

| Remote-Verbindungen (mit der Management-Erweiterung) | | | |

| Schadensbehebungsmaßnahmen, einschließlich vollständigem Reimaging | | | |

| Geschäftskontinuität (mit der Disaster Recovery-Erweiterung) | | | |

| URL-Filterung | | | |

| Exploit-Prävention | | | |

| Echzeit-Threat-Intelligence-Feed | | | |

| Automatisiert erstellbare und anpassbare Positivlisten für Applikationen per Profil-Erstellung | | | |

| Erfassen von forensischen Daten | | | |

| Ereignis-Monitoring | | | |

| Automatische Korrelierung von Ereignissen | | | |

| Priorisierung von verdächtigen Aktivitäten | | | |

| KI-generierte Zusammenfassungen von Vorfällen | | | |

| Automatisierte Visualisierung und Interpretation einer MITRE ATT&CK®-basierten Angriffskette | | | |

| Ein-Klick-Schadensbehebungsmaßnahmen auf Vorfälle | | | |

| Vollständige Bedrohungseindämmung, inkl. Quarantäne-Maßnahmen und Endpunkt-Isolierung | | | |

| Intelligente Suche nach Kompromittierungsindikatoren (inkl. neuen Bedrohungen) | | | |

| Angriffsspezifische Rollbacks | | | |

| Public API für EDR | | | |

Kommende Veranstaltungen

Fordern Sie weiterführende Lösungsunterlagen an und testen Sie unsere EDR-Lösung der MSP-Klasse

Erweiteren Sie Ihre Services mit Advanced Protection-Paketen

Fügen Sie weitere leistungsstarke Komponenten hinzu, um Ihre Services mit Advanced Protection-Paketen und einzigartigen Cyber Protection-Fähigkeiten noch mehr zu stärken. Kontrollieren Sie Ihre Kosten, indem Sie nur für diejenigen Funktionalitäten bezahlen, die Ihre Kunden tatsächlich benötigen.

- Security + XDRMit der speziell für Service Provider entwickelten Acronis XDR-Lösung können Sie die Endpunkt-Sicherheit deutlich vereinfachen, indem Sie fortschrittliche Angriffe schnell erkennen, analysieren und abwehren können – und dadurch eine unübertroffene Geschäftskontinuität gewährleisten können. Eliminieren Sie die Kosten und die Komplexität, die herkömmliche Mehrfach-Lösungen sonst oft mit sich bringen, und versorgen Sie Ihr Team stattdessen mit einer umfassenden Cyber Protection-Lösung, die einfach bereitzustellen und zu verwalten ist.

- Priorisierung von Sicherheitsvorfällen

- KI-geführte Interpretationen von Angriffen

- Geschäftskontinuität mit integrierter Backup & Recovery-Funktionalität

- Security + EDRMit der speziell für Service Provider entwickelten Acronis EDR-Lösung können Sie die Endpunkt-Sicherheit deutlich vereinfachen, indem Sie fortschrittliche Angriffe schnell erkennen, analysieren und abwehren können – und dadurch eine unübertroffene Geschäftskontinuität gewährleisten können. Eliminieren Sie die Kosten und die Komplexität, die herkömmliche Mehrfach-Lösungen sonst oft mit sich bringen, und versorgen Sie Ihr Team stattdessen mit einer umfassenden Cyber Protection-Lösung, die einfach bereitzustellen und zu verwalten ist.

- Priorisierung von Sicherheitsvorfällen

- KI-geführte Interpretationen von Angriffen

- Geschäftskontinuität mit integrierter Backup & Recovery-Funktionalität

- Acronis RMMOptimieren und automatisieren Sie Ihre routinemäßigen Tasks per Skripting und sorgen Sie dafür, dass Sicherheitslücken in der IT-Infrastruktur Ihrer Kunden mithilfe einer professionellen Patch-Verwaltung umgehend geschlossen werden. Verschaffen Sie sich einen Überblick über die Data Protection-Situation und Software-Bestände Ihrer Kunden, um die Planung und Überwachung von Tasks zu erleichtern, und verbessern Sie die Betriebszeit Ihrer Kunden durch regelmäßiges Monitoring der Festplatten-Integrität.

- Cyber-Skripting

- Automatisierte Patch-Verwaltung

- Überwachung des Laufwerkszustands

- Acronis PSAOptimieren Sie Ihr MSP-Geschäft mit einer einzigen integrierten Plattform, die Arbeitsabläufe automatisiert, Kundeninteraktionen verbessert und Geschäftseinblicke in Echtzeit bietet. Datengesteuerte Entscheidungen und intelligentere Ressourcennutzung sorgen für verbesserte Verwaltungsfunktionen und wertorientierte Kundenbeziehungen.

- Effektive Automatisierung

- Präzise Prognosen

- Ungeahnte Rentabilität

- Advanced BackupSorgen Sie dafür, dass Kundendaten auch zwischen geplanten Backups noch geschützt werden. Erweitern Sie Ihre Backup-Fähigkeiten auf Backup-Quellen wie SAP HANA, Oracle Database, MariaDB, MySQL und Applikations-Cluster. Sie können zudem den Data Protection-Status aller Daten in der Infrastruktur Ihrer Kunden noch besser einsehen und überwachen.

- Kontinuierliche Datensicherung (CDP)

- Data Protection-Karte

- Off-Host Data Processing

- Disaster RecoverySorgen Sie dafür, dass Ihre Kunden selbst bei einem Desaster in wenigen Minuten wieder betriebsbereit sein können, indem Sie geschützte Systeme in der Acronis Cloud hochfahren und überall wiederherstellen können. Durch diese Prozedur kann die umgehende Verfügbarkeit von geschäftskritischen Daten selbst unter extremen Bedingungen gewährleistet werden. Sorgen Sie für einfache, reibungslose Disaster Recovery-Abläufe und steigern Sie deren Effizienz durch Runbook-basierte Orchestrierungen und automatisierbare Failover-Prozesse.

- Disaster Recovery-Orchestrierung

- Failover von Produktions-Workloads

- Site-to-Site-VPN-Verbindung

- Email SecurityBlockieren Sie alle E-Mail-basierten BXDRohungen – einschließlich Spam- und Phishing-Mails, BEC-Betrugsmaschen (Business Email Compromise), APT-Angriffen (Advanced Persistent Threats) sowie Zero-Day-Exploits – bevor diese den Endanwender erreichen. Nutzen Sie die Technologie der nächsten Generation von Perception Point für blitzschnelle Erkennungen sowie einfache Bereitstellung, Konfiguration und Verwaltung.

- Antiphishing und Antispoofing Engines

- Anti-Evasion-Technologien

- Dynamische Erkennung der nächsten Generation gegen Zero-Day-Exploits

- Data Loss Prevention (DLP)Verhindern Sie, dass sensible Daten von Kunden-Workloads über Peripheriegeräte und Netzwerkkommunikation unautorisiert nach außen dringen können. Vereinfachen Sie die Bereitstellung und Verwaltung von DLP-Services, indem Sie die Übertragung von sensiblen Daten beobachten, um dadurch die DLP-Richtlinien automatisch an die geschäftlichen Besonderheiten Ihrer Kunden anpassen zu können.

- Data Loss Prevention

- Automatisches Erstellen von anfänglichen DLP-Richtlinien

- Automatisierte, benutzerunterstützte Erweiterung von erzwungenen DLP-Richtlinien

- File Sync & ShareErhalten Sie die volle Kontrolle über die Speicherung, Verwaltung und Vertraulichkeit von Daten mit einem File Sync & Share Service, der mit einem Transaktionsjournal („Ledger“) sowie Funktionen zum digitalen Beglaubigen, Signieren und Verifizieren von Dateien (für alle Plattformen) erweitert ist.

- Digitale Beglaubigung von Dateien

- Einbettbare elektronische Signaturen

- Uabhängige Dateiverifikationen

Mehr wissen, mehr verdienen mit Acronis Academy

Die Acronis Academy liefert das Wissen, das das Volumen der Supportanrufe reduziert, den Umsatz steigert und Ihr gesamtes Unternehmen stärkt.

Beginnen Sie kostenlos mit dem Lernen

Die MSP Academy wurde entwickelt, um herstellerneutrale Schulungen anzubieten, die von A bis Z das Managements eines MSP-Geschäfts abdecken. Unser Lehrplan ist auf angehende und erfahrene MSP-Profis zugeschnitten.

Lassen Sie sich zertifizieren

Die Acronis Academy hat jedem den Zugang zu hochwertigen On-Demand-E-Learning-Kursen und Zertifizierungen freigeschaltet, die es Einzelpersonen und MSPs ermöglichen, ihre Fähigkeiten und ihr Wissen im Bereich Cybersicherheit zu verbessern.

Melden Sie sich im Partnerportal an

Acronis-Partner stärken ihr Unternehmen durch den vollständigen Zugriff auf die transformativen Schulungsressourcen der Acronis Academy. Entdecken Sie unseren umfangreiche Managed Service Bildungskatalog auf dem Partner-Portal!

Häufig gestellte Fragen (FAQs)

Was ist eine Endpoint Detection & Response (EDR)-Lösung?

Die EDR-Erweiterung ist eine aktive Endpoint Security-Lösung, die Endpunkte auf Systemebene kontinuierlich und in Echtzeit auf verdächtige Sicherheitsereignisse hin überwacht und diese zueinander in Beziehung setzen (korrelieren) kann, um schädliche Aktivitäten, kompromittierte Prozesse und verdächtige Verhaltensmuster auf Endbenutzergeräten zu erkennen. Mit dem Ziel, gerade stattfindende Angriffe, potenzielle Sicherheitsvorfälle, Systemkompromittierungen oder Datenschutzverletzungen zu erkennen - und dann als Abwehrsystem zu fungieren, das entsprechende Schadensbehebungsfähigkeiten bereitstellt.

Die wichtigsten Fähigkeiten einer EDR-Lösung werden von Gartner wie folgt definiert:- Sicherheitsvorfälle erkennen

- Den Vorfall auf dem betreffenden Endpunkt eindämmen

- Sicherheitsvorfälle untersuchen

- Anweisungen zur Schadensbehebung bereitstellen

Wer benötigt eine Endpoint Detection & Response-Lösung?

Die Endpoint Protection-Strategie von Unternehmen, die potenzielle Ziele von Cyberbedrohungen sind und/oder wertvolle Daten auf ihren Endgeräten speichern, sollte sowohl fortschrittliche Funktionen zur Bedrohungserkennung als auch geeignete Werkzeuge zur Schadensbehebung umfassen.

KMUs und mittelständische Unternehmen sind oft einem erhöhten Risiko durch fortschrittliche Cyberbedrohungen ausgesetzt, wenn ihre internen Kapazitäten und Budgets begrenzt sind. Dies kann dann ihren Zugang zu Endpoint Security-Lösungen erschweren, die herkömmlicherweise ein hohes, auf Unternehmen ausgerichtetes Kosten- und Komplexitätsniveau haben.

Dennoch sind EDR-Lösungen vor allem für Unternehmen, die in Branchen mit hohen regulatorischen Anforderungen und erhöhten Cyberrisiken tätig sind (z.B. im Finanz-, Gesundheits- oder Rechtswesen, im Online-Handel oder im öffentlichen Sektor), ein Muss für ihre Cyber Security-Strategie, wenn sie gesetzliche Vorschriften einhalten und sicherstellen wollen, dass ihre vertraulichen Endpunktdaten kein Opfer von Cyberbedrohungen werden.

Eine Security + EDR-Lösung gewährleistet, dass Unternehmen (egal welcher Größe und Komplexität) durch hochwertige Services, die bei Bedarf auch auf viele Clients skalierbar sind, zuverlässig geschützt werden.Warum kann unsere Security + EDR-Erweiterung Ihre Betriebskosten im Vergleich zu anderen EDR-Lösungen senken?

Bisherige professionelle EDR-Lösungen sind in puncto Kosten und Komplexität eher auf große Unternehmen (Enterprise-Niveau) ausgerichtet und erfordern daher große Sicherheitsteams für den Betrieb. Außerdem werden bisher meist spezielle Sicherheitsanalysten benötigt, die Hunderte von Protokollzeilen manuell durchsuchen und stundenlang verdächtige Aktivitäten untersuchen müssen. Aber selbst dann sind für einen Schutz, der alle Anforderungen der gängigen NIST-Vorgaben erfüllen und für eine zuverlässige Geschäftskontinuität sorgen soll, meist noch zusätzliche Lösungen und Software-Agenten erforderlich, was den „Wildwuchs“ an Tools und die Komplexität dieser herkömmlichen Lösungen noch weiter erhöht.

Unsere Security + EDR-Erweiterung führt – ähnlich zu anderen EDR-Tools – eine kontinuierliche Datenerfassung anhand sicherheitsrelevanter Ereignisse durch. Darüber hinaus verbessert sie aber noch Ihre Analysemöglichkeiten, indem alle potenziellen Vorfälle gemeldet, priorisiert und die erfassten Daten zu geführten Angriffsinterpretationen zusammengefasst werden, die sich am bekannten MITRE ATT&CK®-Framework orientieren. Dadurch können die Sicherheitsanalysten verdächtige Aktivitäten auch über viele Clients hinweg schnell (eher in Minuten als bisher in Stunden) untersuchen und eine bessere Skalierbarkeit erreichen.

Außerdem ist unsere Security + EDR-Erweiterung direkt in Acronis Cyber Protect Cloud integriert, was Administratoren einzigartige Vorteile bietet. Wie etwa die Möglichkeit, diverse Schadensbehebungsmaßnahmen (die alle NIST-Anforderungen abdecken, inkl. Datenwiederherstellungen) mit einem einzigen Mausklick auszuführen. Dies beseitigt den Wildwuchs der herkömmlichen Lösungen und ermöglicht Ihnen, eine umfassende Endpoint Protection-Lösung bereitzustellen, die nur einen einzigen Acronis Agenten und eine einzige, zentrale Konsole benötigt.Gegen welche Arten von Bedrohungen schützt diese EDR-Lösung?

Es gibt mehrere Arten von fortschrittlichen Cyberbedrohungen, die bisher oft in der Lage waren, andere Endpoint Protection-Schutzschichten (z.B. herkömmliche Antiviren-Programme) zu überwinden. Zu den bekanntesten dieser Cyberbedrohungen gehören:

- Zero-Day-Malware bzw. -Ransomware — Malware und/oder Ransomware, die über eine sogenannte Zero-Day-Schwachstelle in Systeme eindringt. Darunter versteht man eine bestehende Sicherheitslücke, für die der entsprechende Hersteller noch keinen Patch bereitgestellt hat. Dies Sicherheitslücke kann dabei sowohl öffentlich als auch unbekannt sein. Eine solche Malware kann einige verhaltensbasierte Detection Engines aushebeln.

- Persistent Threats (APTs) — Angriffe, die anhaltende, ausgefeilte und Erkennungen ausweichende Hacking-Techniken einsetzen, um unbefugte Systemzugriffe zu erlangen und über einen längeren Zeitraum unentdeckt zu bleiben. Sie können daher sehr schädliche Folgen haben. Solche Angriffe bestehen in der Regel aus mehreren Phasen, wie etwa der Systeminfiltration, Rechteausweitung, lateralen Bewegungen innerhalb der Infrastruktur und Exfiltration von vertraulichen Daten. APT-Angriffe beruhen in der Regel auf sogenannten LotL-Techniken („Living off the Land“). Dabei versucht der Angreifer, Tools zur weiteren Verbreitung zu verwenden, die bereits in der Zielumgebung vorhanden sind. Das macht die Erkennung solcher Angriffe schwieriger, ihre Ausführung jedoch umso billiger.

- Dateilose Angriffe — unter einer dateilosen Malware versteht man eine Art von Schadsoftware, die normalerweise zulässige/legitime Programme verwendet, um einen Computer zu infizieren und daher selbst ohne eine eigene, klassische Ausführungsdatei auskommt. Solche Angriffe basieren nicht auf herkömmlichen Dateien und hinterlassen daher keine üblichen Spuren, was es schwierig macht, sie zu erkennen und zu bekämpfen.

- Hacking — unter Hacking versteht man das Auffinden und anschließende Ausnutzen von Schwachstellen in einem Computersystem oder Netzwerk. In der Regel erfolgt dies, um unbefugten Zugriff auf persönliche oder unternehmensbezogene Daten zu erhalten. Abhängig davon, welche Techniken verwendet werden, kann ein Hacking-Angriff schwer zu erkennen sein. So können etwa gestohlene Anmeldedaten oder andere Techniken eingesetzt werden, die den Infiltrationsvorgang wie einen ganz normalen Prozess aussehen lassen. Bis es zu spät für eine Reaktion ist und die Daten exfiltriert wurden.

Um auf solche und weitere hochentwickelte Bedrohungen reagieren zu können, sind fortschrittlichere Sicherheitskontrollen erforderlich, wie sie eben eine EDR-Lösung bietet.

Es tut uns leid, aber Ihr Browser wird nicht unterstützt.

Es scheint, dass unsere neue Website mit der derzeitigen Version Ihres Browsers nicht kompatibel ist. Das lässt sich jedoch leicht beheben! Um unsere komplette Website sehen zu können, müssen Sie einfach nur ein Update Ihres Browsers durchführen.