- Maximieren Sie die Produktivität und ZusammenarbeitSteigern Sie die betriebliche Effizienz Ihrer Kunden, indem Sie diesen ermöglichen, Daten und Dateien einfacher mit Kollegen, Kunden und Partnern zu teilen. Unterstützen Sie deren digitale Transformation mit Funktionen zur einfachen Freigabe von Dateien und Links, für kontrollierte Zugriffe mit benutzerdefinierten Berechtigungen sowie zum digitalen Signieren und Beglaubigen von Dateien.

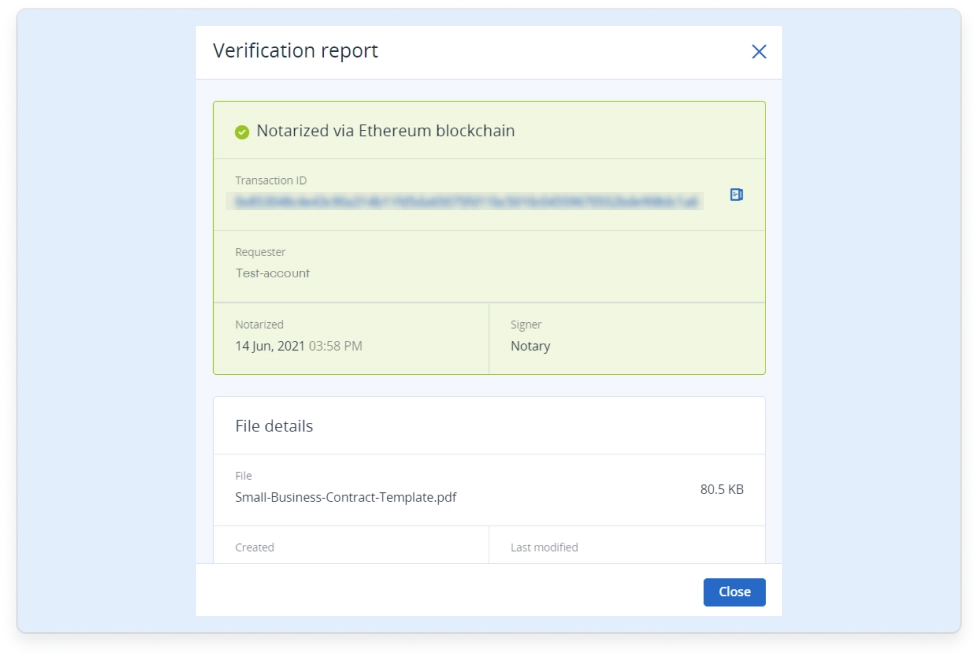

- Minimieren Sie SicherheitsrisikenHelfen Sie Ihren Kunden, die Risiken für Betrügereien, Störungen oder Datenverluste zu minimieren. Nutzen Sie einen HIPAA-/GDPR-konformen File Sync & Share Service mit sicherer Datenverschlüsselung (bei Übertragungen und Speicherungen), voller Kontrolle über den Speicherort der Daten sowie zusätzlicher Data Authenticity-Funktionalität, mit der durch eine Ethereum-basierte Blockchain-Technologie digitale Beglaubigungen von Dateien erstellt, manipulationssicher gespeichert und später jederzeit zum Verifizieren der entsprechenden Dateien verwendet werden können.

- Steigern Sie Ihre UmsätzeErweitern Sie Ihr Angebot mit einem File Sync & Share Service, der gängige Smartphones und Tablets (mit iOS und Android), Windows PCs, Macs sowie alle gängigen Webbrowser unterstützt. Steigern Sie die Kundenbindung und erschließen Sie sich neue Einnahmequellen, indem Sie Ihren bestehenden Kunden interessante Upselling-Angebote bieten.

Erstellen und teilen Sie Inhalte sicher von überall, zu jeder Zeit und auf jedem Gerät mit Acronis Cyber Protect Cloud – einer All-in-one-Lösung, die erstklassige Backup & Recovery-, benutzerfreundliche Endpoint Protection Management-, einfache File Sharing- sowie zuverlässige Anti-malware-Funktionalitäten der nächsten Generation unter einer Benutzeroberfläche integriert. Erweitern Sie den grundlegenden File Sync & Share Service mit dem File Sync & Share-Paket, um zusätzlich das Beglaubigen, Verifizieren und einfache elektronische Signieren von Dateien zu ermöglichen.

| Syn & Share-Funktionen für jedes Gerät: Unterstützt gängige Mobilgeräte (Smartphones und Tablets mit iOS, Android oder Windows), Windows-PCs, Macs und alle gängigen Webbrowser | | |

| Ordnerfreigabe | | |

| Tools zum Bearbeiten und Kommentieren von PDFs | | |

| Unbegrenzte Dateiversionierung | | |

| Audit-Trail-Funktionalität: Zeigt den Verlauf aller Aktivitäten | | |

| Verschlüsselung aller Daten (bei Übertragung und Speicherung) | | |

| Zwei-Faktor-Authentifizierung | | |

| Kontrolle über Dateien und Ordner sowie Richtlinienkontrolle für Benutzer, Applikationen und Daten | | |

| Remote-Beglaubigung von Dateien: Beschleunigen Sie das Geschäft Ihrer Kunden, indem Sie deren notarielle Prozesse digitalisieren | | |

| Eingebettetes elektronisches Signieren | | |

| Beglaubigungs- und Signatur-Zertifikate: Sorgen Sie für einen unwiderlegbaren Beweis, dass eine Datei zu einem bestimmten Zeitpunkt beglaubigt oder signiert wurde | | |

| Zuverlässige, unabhängige Verifizierung | | |

Ermöglichen Sie die volle Kontrolle über die Speicherung, Verwaltung und Vertraulichkeit von Daten mit einem überlegenen File Sync & Share Service. Enthält ein Transaktionsjournal („Ledger“), um Beglaubigungs- und eSignatur-Funktionen zu ermöglichen – und unterstützt alle Plattformen.

Entwickelt, um sicheres Zusammenarbeiten zu ermöglichen

Vertrauen Sie auf einen einfachen, effizienten und sicheren File Sync & Share Service, der speziell entwickelt wurde, die Data Protection-, Authentizität- und Vertraulichkeitsfunktionen zu bieten, die Ihre Kunden zur Bewältigung der heutigen Bedrohungen und Vorschriften benötigen.

Sicherer Datenaustausch und Synchronisierung

Vollständige Ende-zu-Ende-Verschlüsselung, unternehmensgerechte Audit-Trails, umfassende Kontrolle über Dateien und Ordner sowie ausgefeilte Richtlinienkontrollen für Benutzer, Applikationen und Daten.Zugriff mit jedem Gerät

Ermöglichen Sie Ihren Kunden, Daten über deren eigene Smartphones, Tablets, PCs, Macs oder webfähige Geräte sicher erstellen, bearbeiten, signieren, beglaubigen verifizieren und teilen zu können.Digitale Beglaubigung von Dateien

Beglaubigen Sie Dateien beliebigen Formats und Typs und generieren Sie ein mit Zeitstempel versehenes, Blockchain-basiertes Zertifikat, mit dem eindeutig belegt werden kann, dass die entsprechende Datei authentisch und unverändert ist.Einbettbare elektronische Signaturen

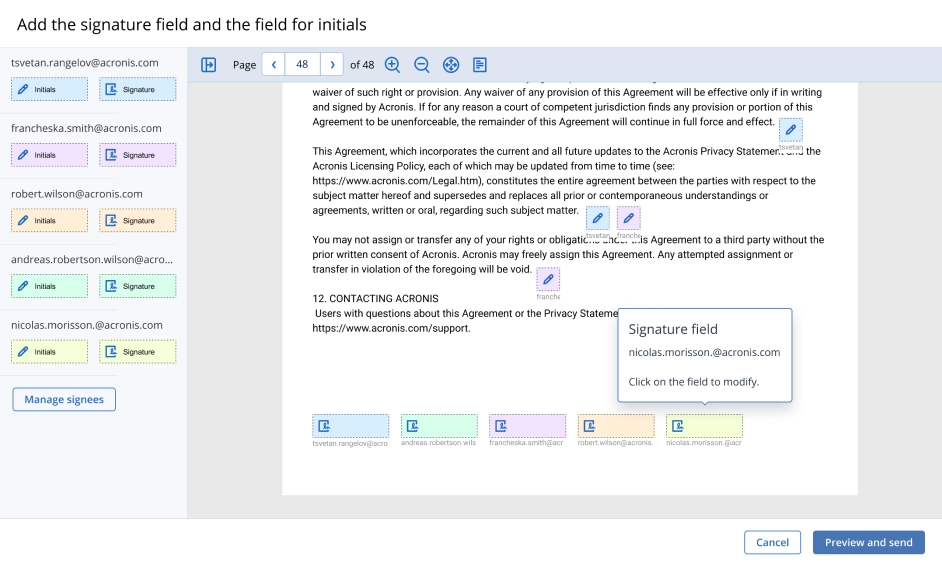

Sie können jeden Schritt des Dokumenten-Workflows – vom Erstellen bis zum Versenden des Dokuments an mehrere Unterzeichner – mit einer einfachen Drag-&-Drop- und Signierfunktion ausführen.

Acronis Professional Services

Wenn Ihr Unternehmen eine komplexe IT-Infrastruktur hat oder nur über begrenzte IT-Ressourcen verfügt, können Sie über die Acronis Professional Services eine Unterstützung für Design, Integration, Implementierung und Betrieb Ihrer Acronis-Lösung erhalten.

Beratungsdienste

Nutzen Sie die Erfahrung von Acronis und beschleunigen Sie die Amortisierung Ihrer Investitionen in Acronis Lösungen.- Exclusive

Bereitstellungsdienste

Mit den Acronis Deployment Services können Sie sich bei der Markteinführung von Data Protection-, Infrastrukturmigrations- und Disaster Recovery-Services von der Konkurrenz absetzen. Audit Services

Verringern Sie Wartungskosten und genießen Sie die Sicherheit, dass die Daten Ihrer Kunden nach den Best Practices der Branche und von Acronis geschützt werden.Schulungsdienstleistungen

Ermöglichen Sie Ihren Mitarbeitern, die Data Protection-, Migrations- und Disaster Recovery-Services so bereitzustellen, dass Ihre Kunden effektiv geschützt werden.

Kommende Veranstaltungen

Erweiteren Sie Ihre Services mit Advanced Protection-Paketen

Fügen Sie weitere leistungsstarke Komponenten hinzu, um Ihre Services mit Advanced Protection-Paketen und einzigartigen Cyber Protection-Fähigkeiten noch mehr zu stärken. Kontrollieren Sie Ihre Kosten, indem Sie nur für diejenigen Funktionalitäten bezahlen, die Ihre Kunden tatsächlich benötigen.

- Security + XDRMit der speziell für Service Provider entwickelten Acronis XDR-Lösung können Sie die Endpunkt-Sicherheit deutlich vereinfachen, indem Sie fortschrittliche Angriffe schnell erkennen, analysieren und abwehren können – und dadurch eine unübertroffene Geschäftskontinuität gewährleisten können. Eliminieren Sie die Kosten und die Komplexität, die herkömmliche Mehrfach-Lösungen sonst oft mit sich bringen, und versorgen Sie Ihr Team stattdessen mit einer umfassenden Cyber Protection-Lösung, die einfach bereitzustellen und zu verwalten ist.

- Priorisierung von Sicherheitsvorfällen

- KI-geführte Interpretationen von Angriffen

- Geschäftskontinuität mit integrierter Backup & Recovery-Funktionalität

- Security + EDRMit der speziell für Service Provider entwickelten Acronis EDR-Lösung können Sie die Endpunkt-Sicherheit deutlich vereinfachen, indem Sie fortschrittliche Angriffe schnell erkennen, analysieren und abwehren können – und dadurch eine unübertroffene Geschäftskontinuität gewährleisten können. Eliminieren Sie die Kosten und die Komplexität, die herkömmliche Mehrfach-Lösungen sonst oft mit sich bringen, und versorgen Sie Ihr Team stattdessen mit einer umfassenden Cyber Protection-Lösung, die einfach bereitzustellen und zu verwalten ist.

- Priorisierung von Sicherheitsvorfällen

- KI-geführte Interpretationen von Angriffen

- Geschäftskontinuität mit integrierter Backup & Recovery-Funktionalität

- Acronis RMMOptimieren und automatisieren Sie Ihre routinemäßigen Tasks per Skripting und sorgen Sie dafür, dass Sicherheitslücken in der IT-Infrastruktur Ihrer Kunden mithilfe einer professionellen Patch-Verwaltung umgehend geschlossen werden. Verschaffen Sie sich einen Überblick über die Data Protection-Situation und Software-Bestände Ihrer Kunden, um die Planung und Überwachung von Tasks zu erleichtern, und verbessern Sie die Betriebszeit Ihrer Kunden durch regelmäßiges Monitoring der Festplatten-Integrität.

- Cyber-Skripting

- Automatisierte Patch-Verwaltung

- Überwachung des Laufwerkszustands

- Acronis PSAOptimieren Sie Ihr MSP-Geschäft mit einer einzigen integrierten Plattform, die Arbeitsabläufe automatisiert, Kundeninteraktionen verbessert und Geschäftseinblicke in Echtzeit bietet. Datengesteuerte Entscheidungen und intelligentere Ressourcennutzung sorgen für verbesserte Verwaltungsfunktionen und wertorientierte Kundenbeziehungen.

- Effektive Automatisierung

- Präzise Prognosen

- Ungeahnte Rentabilität

- Advanced BackupSorgen Sie dafür, dass Kundendaten auch zwischen geplanten Backups noch geschützt werden. Erweitern Sie Ihre Backup-Fähigkeiten auf Backup-Quellen wie SAP HANA, Oracle Database, MariaDB, MySQL und Applikations-Cluster. Sie können zudem den Data Protection-Status aller Daten in der Infrastruktur Ihrer Kunden noch besser einsehen und überwachen.

- Kontinuierliche Datensicherung (CDP)

- Data Protection-Karte

- Off-Host Data Processing

- Disaster RecoverySorgen Sie dafür, dass Ihre Kunden selbst bei einem Desaster in wenigen Minuten wieder betriebsbereit sein können, indem Sie geschützte Systeme in der Acronis Cloud hochfahren und überall wiederherstellen können. Durch diese Prozedur kann die umgehende Verfügbarkeit von geschäftskritischen Daten selbst unter extremen Bedingungen gewährleistet werden. Sorgen Sie für einfache, reibungslose Disaster Recovery-Abläufe und steigern Sie deren Effizienz durch Runbook-basierte Orchestrierungen und automatisierbare Failover-Prozesse.

- Disaster Recovery-Orchestrierung

- Failover von Produktions-Workloads

- Site-to-Site-VPN-Verbindung

- Email SecurityBlockieren Sie alle E-Mail-basierten BXDRohungen – einschließlich Spam- und Phishing-Mails, BEC-Betrugsmaschen (Business Email Compromise), APT-Angriffen (Advanced Persistent Threats) sowie Zero-Day-Exploits – bevor diese den Endanwender erreichen. Nutzen Sie die Technologie der nächsten Generation von Perception Point für blitzschnelle Erkennungen sowie einfache Bereitstellung, Konfiguration und Verwaltung.

- Antiphishing und Antispoofing Engines

- Anti-Evasion-Technologien

- Dynamische Erkennung der nächsten Generation gegen Zero-Day-Exploits

- Data Loss Prevention (DLP)Verhindern Sie, dass sensible Daten von Kunden-Workloads über Peripheriegeräte und Netzwerkkommunikation unautorisiert nach außen dringen können. Vereinfachen Sie die Bereitstellung und Verwaltung von DLP-Services, indem Sie die Übertragung von sensiblen Daten beobachten, um dadurch die DLP-Richtlinien automatisch an die geschäftlichen Besonderheiten Ihrer Kunden anpassen zu können.

- Data Loss Prevention

- Automatisches Erstellen von anfänglichen DLP-Richtlinien

- Automatisierte, benutzerunterstützte Erweiterung von erzwungenen DLP-Richtlinien

- File Sync & ShareErhalten Sie die volle Kontrolle über die Speicherung, Verwaltung und Vertraulichkeit von Daten mit einem File Sync & Share Service, der mit einem Transaktionsjournal („Ledger“) sowie Funktionen zum digitalen Beglaubigen, Signieren und Verifizieren von Dateien (für alle Plattformen) erweitert ist.

- Digitale Beglaubigung von Dateien

- Einbettbare elektronische Signaturen

- Uabhängige Dateiverifikationen

Weltweite Verteilung der Datenzentren

Ermöglichen Sie Ihren Kunden Compliance-konform zu sein, indem diese den jeweils passenden Storage für ihre Anforderungen verwenden können. Acronis betreibt zahlreiche Datenzentren auf der ganzen Welt und ermöglicht Ihnen damit, dass Sie die Compliance-, Datenhoheits- und Performance-Anforderungen all Ihrer Kunden erfüllen können.

Mehr wissen, mehr verdienen mit Acronis Academy

Die Acronis Academy liefert das Wissen, das das Volumen der Supportanrufe reduziert, den Umsatz steigert und Ihr gesamtes Unternehmen stärkt.

Beginnen Sie kostenlos mit dem Lernen

Die MSP Academy wurde entwickelt, um herstellerneutrale Schulungen anzubieten, die von A bis Z das Managements eines MSP-Geschäfts abdecken. Unser Lehrplan ist auf angehende und erfahrene MSP-Profis zugeschnitten.

Lassen Sie sich zertifizieren

Die Acronis Academy hat jedem den Zugang zu hochwertigen On-Demand-E-Learning-Kursen und Zertifizierungen freigeschaltet, die es Einzelpersonen und MSPs ermöglichen, ihre Fähigkeiten und ihr Wissen im Bereich Cybersicherheit zu verbessern.

Melden Sie sich im Partnerportal an

Acronis-Partner stärken ihr Unternehmen durch den vollständigen Zugriff auf die transformativen Schulungsressourcen der Acronis Academy. Entdecken Sie unseren umfangreiche Managed Service Bildungskatalog auf dem Partner-Portal!

Benötigen Sie Hilfe?

Häufig gestellte Fragen (FAQs)

Wie schützt man Dateien am besten?

Um Umsatz- oder Image-Schäden zu vermeiden, die aus Datenschutzverletzungen resultieren können, ist es entscheidend, mit den sensiblen Informationen eines Geschäftskunden (wie z.B. Kundendaten) sorgfältig umzugehen. Unternehmensdateien/-daten, die über verschiedene Geräte und Speicherorte hinweg gemeinsam genutzt und geteilt werden, sollten mit einem sicheren Cloud-basierten File Sync & Share Service geschützt werden. Dank moderner Methoden, flexiblen Richtlinienkontrollen und hochsicheren Datenzentren sind Cloud-basierte File Sync & Share (FSS)-Lösungen, die wirklich sicher sind, möglich geworden. Diese Methoden gewährleisten, dass Sie eine umfassende Kontrolle über den Speicherort, die Verwaltung und die Vertraulichkeit Ihrer Daten haben.

Wie wählen Sie einen professionellen File Sharing Service für Unternehmen aus?

Es gibt eine Vielzahl von File Sync & Share-Lösungen auf dem Markt. Daher ist es wichtig, die richtige Lösung für die jeweilige Unternehmensumgebung zu evaluieren.

Zu den wichtigsten Kriterien gehören:

- Sicherheit – Erfüllt die Lösung die höchsten Sicherheitsstandards der Branche? Wird eine Multi-Faktor-Authentifizierung (MFA) unterstützt? Werden zuverlässige Verschlüsselungen (bei Übertragungen und Speicherung auf den Geräten), Zugriffskontrollen für Dateien/Ordner sowie Richtlinienkontrollen für Benutzer/Apps/ Daten unterstützt?

- Effizienz – Können Anwender ihre Dateien mit allen gängigen Geräten (Macs, PCs, Mobilgeräte) nutzen und bearbeiten? Können Benutzer Dokumente auch unterwegs mit Anmerkungen versehen und bearbeiten?

- Einfachheit – Wie schnell können Sie die Lösung in Betrieb nehmen? Wird den Endanwendern eine intuitive Benutzeroberfläche geboten, sodass keine Schulungen erforderlich sind?

- Upgrade – Können leicht weitere Funktionalitäten aktiviert werden, wie etwa zum elektronischen Signieren und Blockchain-basierten Beglaubigen von Dateien/Dokumenten?

Ist eine Cloud-basierte File-Sharing-Lösung wirklich sicher?

Ja, das kann sie sein. Dank moderner Methoden, flexiblen Richtlinienkontrollen und hochsicheren Datenzentren sind Cloud-basierte Enterprise File Sync & Share (EFSS)-Lösungen, die wirklich sicher sind, möglich geworden. Diese Methoden gewährleisten, dass Sie eine umfassende Kontrolle über den Speicherort, die Verwaltung und die Vertraulichkeit der verwendeten Daten haben.

FSS-Lösungen, die solche Funktionen nicht aufweisen, sollten dagegen nicht als sicher angesehen werden.

Was versteht man unter einer Blockchain?

Mit dem Begriff „Blockchain“ wird eine Technologie bezeichnet, die auf dem Prinzip einer kontinuierlich wachsenden Liste von Datensätzen (Blöcken) basiert, die wiederum kryptographisch verknüpft und gesichert werden. Jeder dieser Blöcke enthält einen kryptographischen Hash des vorherigen Blocks. Zudem sind ein Zeitstempel und Transaktionsdaten enthalten.

Viele kennen den Begriff Blockchain, weil diese als Grundlage von Krypto-Währungen wie Bitcoin oder Ethereum verwendet wird. Durch das zugrunde liegende Konzept kann die Blockchain-Technologie aber auch für viele weitere Anwendungsfälle verwendet werden – beispielsweise die digitale Beglaubigung von Dateien, digitale Abstimmungen, die Erstellung sogenannter Smart Contracts (Computerprotokolle zur Darstellung, Überprüfung oder Abwicklung von Verträgen) und vieles mehr.

Zu den wesentlichen Vorteilen der Technologie gehören:

- Sicherheit: Die Blockchain verwendet starke Kryptographie-Verfahren, um betrugsssichere Transaktionen zu erstellen.

- Verteilte Architektur: Eine Blockchain-Datenbank (englisch auch „Ledger“ genannt) gehört niemandem, da diese über viele Organisationen verteilt gespeichert werden kann. Dabei steigt die Sicherheit, wenn weitere Replikate hinzugefügt werden.

- Änderungen können nicht um- oder rückdatiert werden: Jede Transaktion wird in die Blockchain-Datenbank geschrieben und diese protokollierten Daten können anschließend nicht mehr verändert werden.

Was ist Blockchain-basierte Datenbeglaubigung (Notarization)?

Mit einem Blockchain-basierten Datenbeglaubigungsdienst können geschäftskritische Daten beliebiger Art automatisch beglaubigt werden. Dazu wird von einer betreffenden Datei ein digitaler Fingerabdruck (Hash-Wert) erstellt und dieser in einem öffentlichen Blockchain-Journal („Ledger“) gespeichert. Dadurch kann die Existenz der Dateien zum Beglaubigungszeitpunkt sowie ihre Authentizität und Integrität unabhängig überprüft werden.

Wie funktioniert eine elektronische Signatur (eSignatur)?

Eine elektronische Signatur (kurz auch eSignatur oder E-Signatur) ist eine Art Software, die eine Signatur mit der Identität eines bestimmten Unterzeichners verknüpft und einen Beleg liefert, dass dieser ein entsprechendes Dokument zu einem bestimmten Zeitpunkt vorsätzlich unterzeichnet hat. Mit eSignaturen können Genehmigungsprozesse von Dokumenten optimiert werden, indem das digitale Unterschreiben der Dokumente per Maus oder Touchpad ermöglicht wird.

Um ein Dokument mit dem File Sync & Share-Paket signieren zu können, müssen Sie Folgendes tun:

- Wählen Sie die gewünschte Datei über die Durchsuchen-Funktion aus oder ziehen Sie diese per Drag & Drop in den Bearbeitungsbereich

- Spezifizieren Sie die Unterzeichner, indem Sie deren E-Mail-Adressen eingeben

- Alle Teilnehmer authentifizieren sich und signieren die Datei dann online mithilfe eingebetteter eSignaturen

- Sobald alle Signaturen empfangen wurden, können Sie die entsprechenden Signatur-Zertifikate abrufen, die einen öffentlich überprüfbaren Beleg für die Integrität der Signatur darstellen

Es tut uns leid, aber Ihr Browser wird nicht unterstützt.

Es scheint, dass unsere neue Website mit der derzeitigen Version Ihres Browsers nicht kompatibel ist. Das lässt sich jedoch leicht beheben! Um unsere komplette Website sehen zu können, müssen Sie einfach nur ein Update Ihres Browsers durchführen.