Bauen Sie Widerstandsfähigkeit gegen Ransomware-Angriffe auf

Hochentwickelte Erkennung und Prävention von Bedrohungen

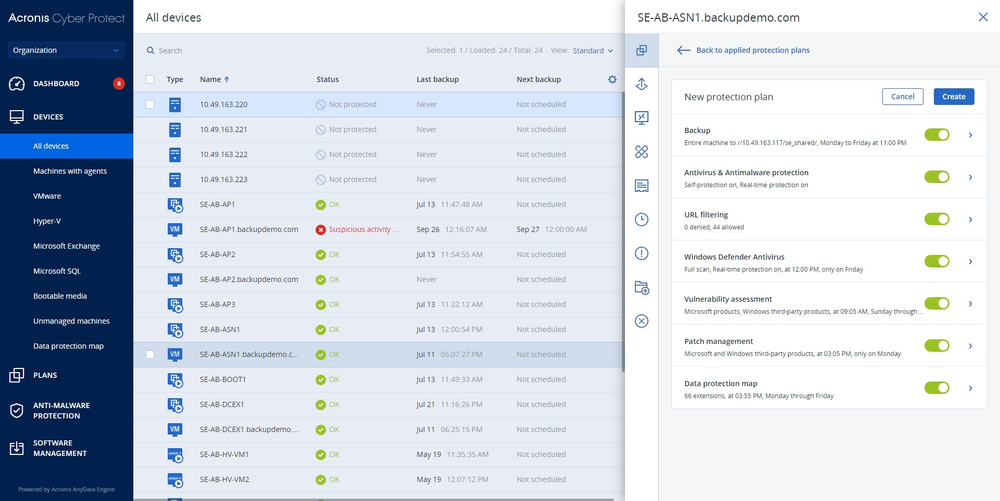

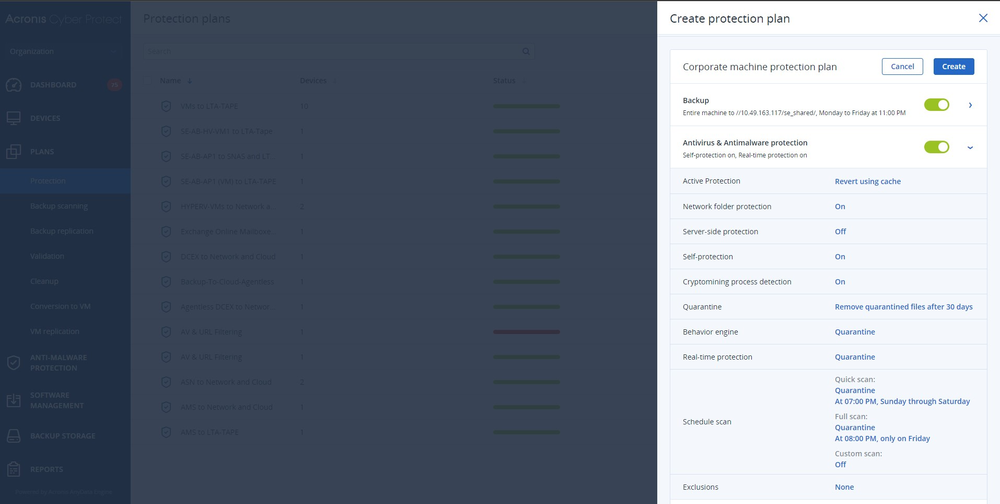

Bietet einen mehrschichtigen Ansatz zur Bekämpfung von Sicherheitsbedrohungen, mit Machine Learning zur Erkennung und Minderung von Angriffen mit Ransomware.Automatische Backups für mehrere Speicherorte

Bietet robustes Backup und Wiederherstellung für ganze Organisationen, mitsamt Laufwerksabbildung, Datei-Wiederherstellung und effizienter Cloud-Speicherung.Integrierter Schutz von Daten

Integriert den Schutz von Daten (Backup und DR) mit Endpunkt-Sicherheit und bietet eine Komplettlösung für die Abwehr von Internetangriffen und die Wiederherstellung von Daten.

Vereinheitlichen Sie Ihre Abwehr und Wiederherstellung bei Ransomware

Daten sind zu einer kostbaren Ressource geworden, die von Internetkriminellen weltweit begehrt wird. Bösartige Angriffe gefährden nicht nur Daten von Kunden und Mitarbeitenden, sondern auch Geschäftsgeheimnisse und bedrohen letztendlich die Existenz von Unternehmen.

Um dem zu begegnen, erkennt und neutralisiert Acronis sogar bisher unbekannte Varianten von Ransomware, um Ihre wertvollen Daten zu schützen und die Kontinuität Ihres Betriebs zu gewährleisten.

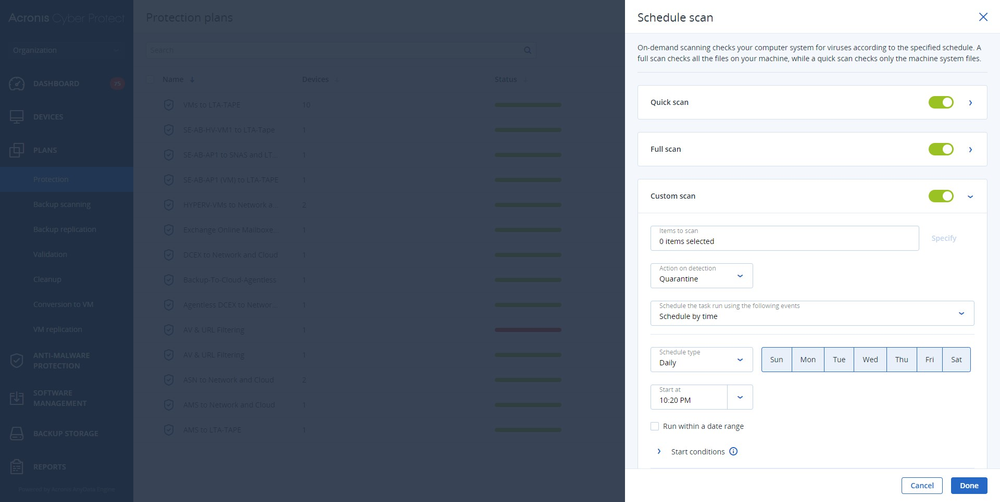

- VorbeugungSchützen Sie Ihre Systemverfügbarkeit und sensiblen Daten mit einer proaktiven Strategie, die Ransomware und andere Malware-basierte Angriffe abwehrt, Phishing und andere bösartige E-Mails stoppt sowie Datendiebstahl verhindert. Darüber hinaus verhindern verschlüsselte Dateien den Verlust von vertraulichen Daten. Die Präventionsfunktionen von Acronis umfassen:

- Schutz vor Viren und Malware

- URL-Filterung

- Allgemeine Überwachung gegen Bedrohungen

- Kontinuierlicher Schutz von Daten

- Updates mit Patch-Management

- ErkennungErkennen Sie Ransomware und Internetsicherheitsrisiken, bevor sie zu einer Gefahr für die Umgebung werden können. Wehren Sie aktive Angriffe mit Funktionen zur Erkennung von Bedrohungen ab. Zum Beispiel erfasst die Endpunkterkennung bisher unbekannte Bedrohungen, insbesondere erkennt und beendet sie Ransomware-Angriffe sogleich. Acronis erfasst Bedrohungen für die Systemverfügbarkeit und Daten mittels:

- Schwachstellenbewertung

- Viren- und Malware-Scans in Acronis Cloud

- Statusüberwachung für Laufwerke

- Dashboards und Berichte

- ReaktionRasches Handeln gegen Cyberbedrohungen ist entscheidend für die Risikominderung. IT-Abteilungen können mithilfe der Cloud-Analyse die Art der Ransomware ermitteln, die Angriffspunkte lokalisieren und ein Ausschleusen von Daten erkennen. Dies beschleunigt die Reaktionszeiten und senkt gleichzeitig die Gesamtkosten. Beschleunigen Sie die Reaktionszeiten mit Acronis durch:

- Echtzeitwarnungen

- Datenkonformitätsberichte und Datenschutzplan

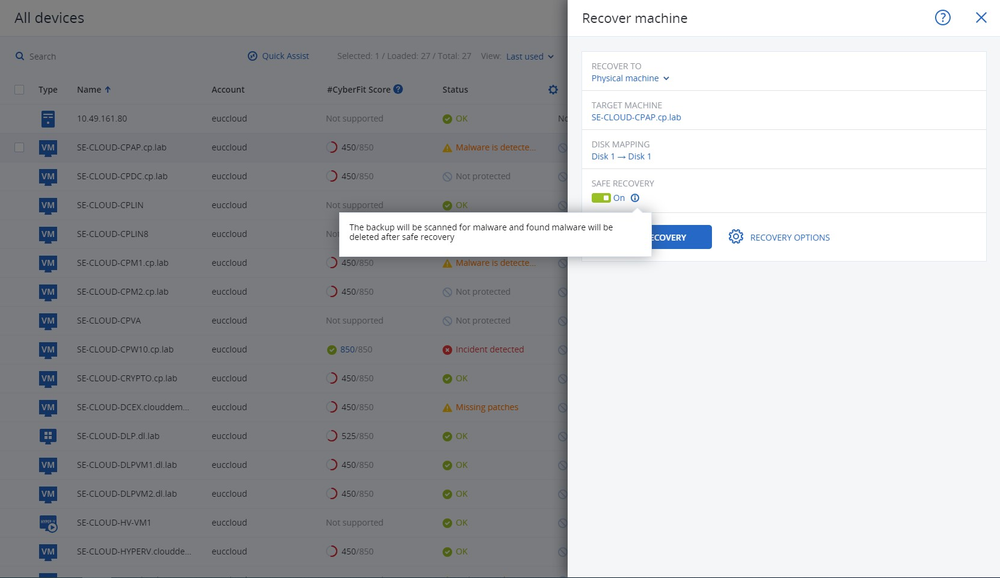

- Sichere Wiederherstellung

- Ausfallsicheres Patching

- Malware-Quarantäne

- WiederherstellungStellen Sie kompromittierte Daten schnell und sicher wieder her. Die Wiederherstellungsbewertung stellt die rasche Wiederherstellung von Dateisystemen sicher. So können Unternehmen sich von Ransomware-Angriffen erholen und Dateisysteme mit starken Sicherheitsmaßnahmen wiederherstellen, einschließlich unveränderbarer Backups. Nutzen Sie diese leistungsstarken Funktionen:

- Acronis Instant Restore

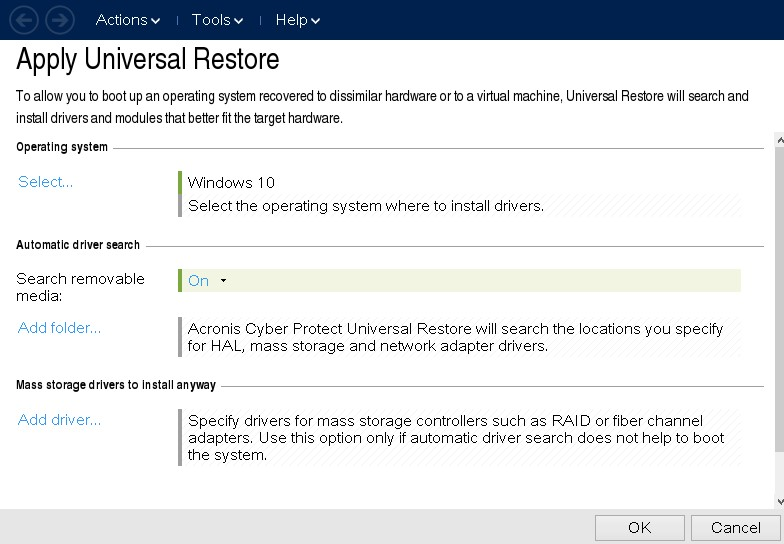

- Acronis Universal Restore

- Sichere Wiederherstellung

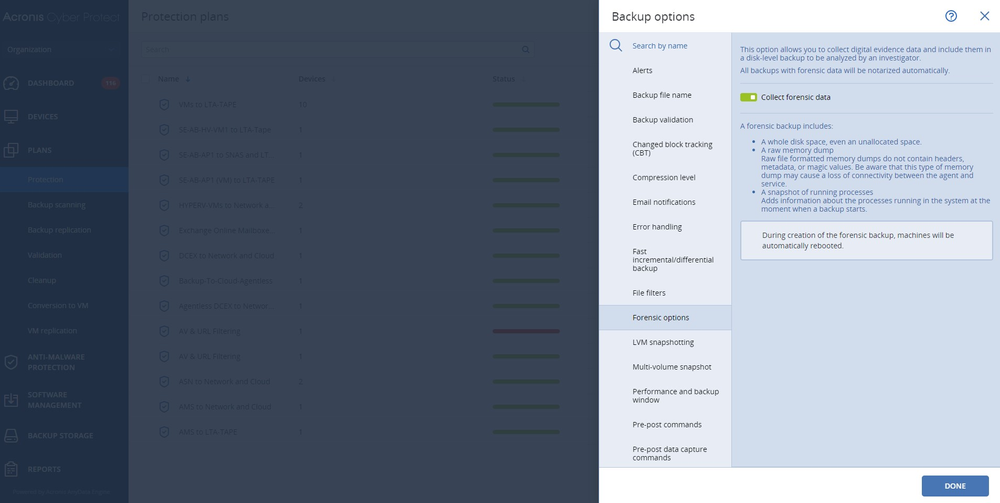

- ForensikInformationen zu sammeln und detaillierte Spurenuntersuchungen durchzuführen, ist entscheidend, um zukünftige Risiken zu mindern. Acronis zeichnet sich durch die Analyse von Vorfällen aus und verwendet einen auf maschinellem Lernen basierenden Ansatz, um Ausführungsprogramme von Ransomware zu erkennen, erste Beeinträchtigungen zu entdecken und eine gründliche Netzwerkanalyse vorzunehmen. Acronis bietet zudem:

- Forensische Backups

- Unterstützung für Audits

Ransomware stellt eine Bedrohung für sämtliche Unternehmenssektoren dar.

- $80MEs gab kürzlich eine Lösegeldforderung an die Royal Mail in Großbritannien.

- 300,000Daten von Versicherungsnehmern aus den internen Systemen von Bitmarck in Deutschland gestohlen.

- 3,500Mitarbeiter wurden von einem Angriff auf das CHSF, ein Krankenhaus in Paris, betroffen.

- 1.6MDatensätze mit persönlichen Informationen von PharMerica durchgesickert.

Ransomware verursacht kostspielige Schäden.

Ransomware-Angriffe gefährden Unternehmen jeglicher Größe, indem sie den Datenschutz kompromittieren, was zu Ausfallzeiten, Datenlecks, gestohlenen Daten und Verlust von vertraulichen Informationen führt. Die Folgen bestehen u. a. in finanziellen Verlusten, Rufschädigung und rechtlichen Risiken. Tools gegen Ransomware sind entscheidend, um Internetsicherheitsrisiken zu reduzieren.

Finanzieller Verlust

Verlust von Einnahmen aufgrund von Ausfallzeiten, Wiederherstellungskosten und Lösegeldzahlungen.Rufschädigung

Datenverstöße schaden dem Ruf des Unternehmens, erodieren Vertrauen und führen zur Abwanderung von Kunden.Kompromittierte Daten

Gestohlene Daten werden auf dem Schwarzmarkt verkauft oder für böswillige Zwecke verwendet.

Die Bedrohung durch Ransomware wächst weiter.

Lockbit

Details:

Im Juni 2023 gab die Lockbit-Ransomware-Bande bekannt, dass sie in die Daten von Managed Care of North America (MCNA) Dental eingedrungen war, einem der größten Anbieter von Dienstleistungen im Bereich der zahnärztlichen Versorgung und Zahnkrankenversicherung in den USA. Der Vorfall betraf fast 9 Millionen Personen, darunter Patienten, Eltern, Vormünder und Bürgen. Acronis sichert Ihr Unternehmen gegen Cybersicherheitsrisiken ab.

Clop

Details:

Die Ransomware-Gruppe Clop übernahm die Verantwortung für den Datendiebstahl bei MOVEit Transfer, indem sie eine Zero-Day-Sicherheitslücke ausnutzte, um in die Server von Hunderten von Unternehmen einzudringen und vertrauliche Daten zu erbeuten. Clop teilte mit, dass es den Raubzug am 27. Mai 2023 eingeleitet hatte, was mit dem US-Memorial-Day zusammenfiel, einem Feiertag, an dem üblicherweise die Personalstärke reduziert wird. Tools von Acronis gegen Ransomware können vor solchen Angriffen zuverlässig schützen.

BlackCat/ALPHV

Details:

Ein von der Hackergruppe ALPHV/BlackCat durchgeführter Internetangriff richtete sich gegen Constellation Software, ein kanadisches Unternehmen mit einem Umsatz von 3,96 Milliarden US-Dollar. Die Bande nahm für sich in Anspruch, über 1 TB Daten aus dem Netzwerk des Unternehmens gestohlen und ein Lösegeld gefordert zu haben. Sie drohten damit, die Daten zu veröffentlichen, wenn das Unternehmen das Lösegeld nicht bezahle. Funktionen von Acronis gegen Malware blockieren Ransomware wie BlackCat.

Royal

Details:

Die Ransomware-Gruppe Royal übernahm die Verantwortung für einen Angriff gegen das Telekommunikationsunternehmen Intrado. Die Bande forderte 60 Millionen Dollar Lösegeld und teilte ein über 50 MB großes Archiv mit gestohlenen Dateien (einschließlich Pässen und anderen Dokumenten) als Beweis für den erfolgreichen Angriff. Die Bande erfahrener Cyberkrimineller drohte damit, bei Nichtzahlung des Lösegelds die Daten auf ihrer Website für Datenlecks zu veröffentlichen. Acronis bietet Schutz gegen Malware, um solche Angriffe verhindern zu können.

Play

Details:

Das Finanzinstitut Globalcaja in Castilla-La Mancha, Spanien, mit über 300 Niederlassungen und einem Umsatz von 248,3 Millionen US-Dollar wurde unlängst von der Ransomware-Gruppe Play angegriffen. Die Bande berühmt sich dessen, private und vertrauliche Daten gestohlen zu haben und drohte, diese zu veröffentlichen, wenn das Lösegeld nicht bezahlt werde. Die Software von Acronis gegen Erpressersoftware kann neue und bestehende Bedrohungen erkennen und blockieren.

Bleiben Sie auf dem aktuellen Stand bei den neuesten Ransomware-Trends.

Was Ihre Kollegen sagen

Schützen Sie mehr Workloads auf mehr Plattformen

Physisch

Applikationen

- Microsoft Exchange

- Microsoft SQL Server

- Microsoft SharePoint

- Microsoft Active Directory

- Oracle Database

Virtuell

- VMware vSphere

- VMware vSphere

- Citrix XenServer

- Red Hat Virtualization

- Linux KVM

- Oracle VM Server

Endpunkte

- Windows PC

- Mac

Erhalten Sie Antworten auf Ihre Fragen

Häufig gestellte Fragen

Was genau ist Ransomware?

Ransomware ist bösartige Software, die darauf ausgelegt ist, die Endpunkte und Server eines Opfers zu infiltrieren und zu kompromittieren, vertrauliche Dateien zu verschlüsseln und den Zugang zu diesen Systemen zu verhindern, bis ein Lösegeld gezahlt wird. Die Folgen eines erfolgreichen Ransomware-Angriffs können schwerwiegend sein. Es kann zum Verlust vertraulicher und wertvoller Daten kommen, zu finanziellen Schäden durch betriebliche Störungen, Rufschädigung, regulatorische Strafen und potenzielle rechtliche Folgen.

Acronis Cyber Protect bietet leistungsstarken Schutz gegen Ransomware durch seine erweiterten Sicherheitsfunktionen, einschließlich Echtzeit-Bedrohungserkennung, KI-basierte Verhaltensanalyse und proaktive Schwachstellenanalyse.

Mit Acronis können Sie die Datenintegrität sicherstellen und mögliche Schäden durch Ransomware-Angriffe verhindern. Zusätzlich bietet es sichere Backup- und Wiederherstellungsfunktionen, mit denen Sie Ihre Systeme und Dateien im Falle eines erfolgreichen Angriffs wiederherstellen können.Kann ich nach einem Ransomware-Angriff Daten wiederherstellen?

Um Ransomware-Angriffe effizient zu verhindern, ist es entscheidend, einen mehrschichtigen Sicherheitsansatz zu implementieren, der verschiedene proaktive Maßnahmen umfasst. Sich auf eine einzige Sicherheits-Lösung zu verlassen, ist angesichts der sich entwickelnden und ausgeklügelten Natur von Ransomware-Bedrohungen nicht mehr ausreichend.

Acronis Cyber Protect bietet umfassende Schutzmaßnahmen. Es kombiniert KI-basierte Anti-Malware, sichere Backup-Lösungen, Schwachstellenanalysen und Patch-Management, um Ransomware-Risiken proaktiv zu erkennen und zu entschärfen.

Darüber hinaus schützt Acronis Ihre Systeme, erkennt verdächtige Aktivitäten und bietet sichere Backups, die es Ihnen ermöglichen, Daten ohne Zahlung eines Lösegeldes wiederherzustellen. Mithilfe von Acronis Cyber Protect können Sie Ihre Abwehr sichern und die Wahrscheinlichkeit minimieren, selbst Opfer eines Ransomware-Angriffs zu werden.Kann Ransomware Daten stehlen?

Ja, Ransomware kann Daten stehlen, zusätzlich zur Verschlüsselung von Dateien. Einige tückische Ransomware-Programme verfügen über Datenexfiltrationsfunktionen, die es Cyberkriminellen ermöglichen, vertrauliche Informationen zu stehlen, bevor sie diese verschlüsseln.

Acronis Cyber Protect verhindert nicht nur Ransomware-Angriffe, sondern bietet auch umfassenden Schutz der Daten. Seine sicheren Backup-Lösungen erstellen mehrere Kopien Ihrer Daten, die im Falle eines Ransomware-Angriffs wiederhergestellt werden können, um sicherzustellen, dass Ihre wertvollen Informationen geschützt bleiben und für unbefugte Parteien unzugänglich sind.Wie sollten Unternehmen mit Ransomware umgehen?

Unternehmen sollten sich proaktiv vor Ransomware schützen, indem sie eine robuste Internetsicherheitsstrategie implementieren. Dazu gehört die Verwendung umfassender Sicherheitslösungen wie Acronis Cyber Protect, das Echtzeit-Bedrohungserkennung, kontinuierliches Daten-Backup und auf KI-gestützten Malware-Schutz bietet.

Unternehmen sollten außerdem regelmäßige Mitarbeiter-Schulungen zur Erkennung und Vermeidung von Phishing-Versuchen und verdächtigen Anhängen durchführen. Im Falle eines Ransomware-Vorfalls sollten Unternehmen Protokolle zur Reaktion auf Zwischenfälle befolgen, infizierte Systeme isolieren, die Strafverfolgungsbehörden benachrichtigen und die Wiederherstellungsfähigkeiten von Acronis Cyber Protect nutzen, um den Betrieb zügig und sicher wiederherzustellen.Wie kann man Ransomware erkennen?

Um Ransomware zu erkennen braucht es eine Kombination von erweiterten Sicherheitsmaßnahmen. Acronis Cyber Protect setzt KI-gestützte Verhaltensanalyse, heuristische Erkennung und Signatur-basiertes Scannen ein, um Ransomware-Bedrohungen in Echtzeit zu erkennen. Es überwacht kontinuierlich Systemaktivitäten, Netzwerkverkehr und Dateiverhalten, um Anomalien oder bösartige Muster zu erkennen, die häufig mit Ransomware-Angriffen einhergehen.

Durch die Nutzung der leistungsstarken Erkennungsfähigkeiten von Acronis Cyber Protect können Unternehmen Ransomware-Vorfälle schnell erkennen und darauf reagieren, potenzielle Schäden minimieren und die Integrität von Daten und Systemen sicherstellen.Warum ist eine Cyber-Versicherung wichtig für Unternehmen?

Die Cyber-Versicherung ist für Unternehmen zu einer wichtigen Absicherung gegen die durch moderne Cyberbedrohungen verursachten finanziellen und rufschädigenden Folgen geworden. Mit der zunehmenden Häufigkeit und Raffinesse von Internetangriffen stehen Organisationen vor erheblichen Risiken wie Datenverletzungen, Ransomware-Angriffen und Unterbrechungen des Geschäftsbetriebs. Die Cyber-Versicherung bietet finanziellen Schutz, indem sie Kosten im Zusammenhang mit der Reaktion auf Zwischenfälle, Rechtsverfolgungskosten, Datenwiederherstellung und sogar potenzielle Erpressungsgeldzahlungen abdeckt. Sie hilft Unternehmen dabei, sich von finanziellen Verlusten zu erholen und die Kosten für Ermittlungen über den Vorfall, Benachrichtigungen und die Kundenerhaltung zu bewältigen.

Darüber hinaus bietet eine Cyberversicherung Deckung für die Haftung gegenüber Dritten und schützt Unternehmen vor Klagen aufgrund von Datenverletzungen oder Verstößen gegen den Datenschutz. Durch die Übertragung des Risikos auf einen Versicherungsanbieter können Unternehmen beruhigt sein, ihre Cyber-Risikomanagement-Strategien verbessern und die Widerstandsfähigkeit ihres Unternehmens gegenüber Online-Bedrohungen sicherstellen.

Acronis bietet Schutz gegen eine breite Palette solcher Bedrohungen im Internet, was es Unternehmen erleichtert, sich für eine Cyberversicherung zu qualifizieren und die neuen strengeren Anforderungen der Versicherungsgeber zu erfüllen.

Es tut uns leid, aber Ihr Browser wird nicht unterstützt.

Es scheint, dass unsere neue Website mit der derzeitigen Version Ihres Browsers nicht kompatibel ist. Das lässt sich jedoch leicht beheben! Um unsere komplette Website sehen zu können, müssen Sie einfach nur ein Update Ihres Browsers durchführen.