Einer Untersuchung zufolge waren 2020 51 Prozent der befragten Unternehmen von Ransomware betroffen. Es wird erwartet, dass im Jahr 2021 bereits alle 11 Sekunden ein Unternehmen mit einem Ransomware-Angriff konfrontiert sein wird. Mit der Ausbreitung von COVID-19 haben Cyberkriminelle neue Opfer gefunden: Gesundheitsdienstleister, Forschungseinrichtungen und staatliche Institutionen. Unabhängig von der Größe oder Branche ist kein Unternehmen immun gegen einen Ransomware-Angriff. Deshalb ist es unerlässlich, dass ein Unternehmen Datenschutz- und Cybersicherheitssoftware implementiert.

Was ist ein Ransomware-Angriff?

Erschütternde Fakten: Fast 40 Prozent der Opfer, die das Lösegeld zahlen, erhalten ihre Daten nie wieder zurück. 73 Prozent der Unternehmen, die ein Lösegeld bezahlen, werden später erneut angegriffen

Aber was genau ist unter Ransomware zu verstehen? Ransomware ist eine Form von Malware, die Systeme infiziert und Daten verschlüsselt. Der Benutzer kann so lange nicht auf seine Daten zugreifen, bis ein Lösegeld im Austausch für die Entschlüsselung gezahlt wird. Sobald das Lösegeld bezahlt ist, kann der Benutzer nur noch hoffen, dass der Angreifer den Schlüssel bereitstellt und er wieder Zugriff auf seine Dateien erhält. In den typischen Fällen muss das Lösegeld in Bitcoin (oder einer anderen Krypto-Währung) an den Angreifer gezahlt werden. Die Höhe des Lösegeldes und liegt typischerweise zwischen einigen hundert und tausenden Euro.

Eine erste Form von Ransomware - der AIDS-Trojaner - wurde 1989 von Joseph L. Popp entwickelt. Der Evolutionsbiologe mit Doktortitel aus Harvard gilt heute als „Vater der Ransomware“. Die Ransomware, die auch als PC Cyborg Virus bekannt ist, wurde auf 20.000 Disketten veröffentlicht und an AIDS-Forscher in über 90 Ländern verteilt. Die Disketten enthielten ein Programm, das in der Lage war, das AIDS-Risiko einer Person über einen Fragebogen zu analysieren. Leider enthielt die Diskette auch ein Malware-Programm, das so lange untätig blieb, bis ein Computer 90 Mal eingeschaltet wurde.

Der AIDS-Trojaner bestand noch aus schwacher Malware, die mit gängiger Entschlüsselungssoftware leicht zu entfernen war, so dass Popp sicher keine große Auszahlung erhielt. Allerdings verursachte er einen weitereichenden Schaden, da einige Forschungseinrichtungen und medizinische Organisationen ein Jahr lang nur eingeschränkt arbeiten konnten. Der Vorfall war außerdem wegweisend für die Verwendung von Malware, um Einzelpersonen und Unternehmen zu erpressen, und machte die Verwendung von Ransomware-Infektionen und Ransomware-Angriffe erst populär.

Seitdem hat sich die Verbreitung von Ransomware dramatisch gesteigert:

- Über 50 Prozent aller Unternehmen waren 2020 von Ransomware betroffen

- Im Jahr 2019 erbeuteten Cyberkriminelle über 11,5 Milliarden US-Dollar an Lösegeldzahlungen.

- Im Jahr 2020 lag die durchschnittliche Lösegeldforderung bei über 178.000 US-Dollar.

- Das durchschnittliche Lösegeld für ein kleines Unternehmen beträgt 5.900 US-Dollar.

Wie funktioniert Ransomware?

Ransomware wird z.B. über Phishing-E-Mails und E-Mail-Phishing-Kampagnen verbreitet. Die E-Mails werden an das Opfer gesendet und enthalten Inhalte oder eine Oberfläche, die Echtheit suggerieren soll. Im Glauben, die E-Mail entstamme einer vertrauenswürdigen Quelle, klickt das Opfer die infizierten Elemente in der Mail an. Schon das ist ein Fehler, denn die Malware wird ohne das Wissen des Benutzers heruntergeladen und installiert. Ransomware kann außerdem durch Drive-by-Downloads, Water-Holding-Angriffe, Malvertising und über soziale Medien verbreitet werden.

- Drive-by-Downloads entstehen, wenn ein Benutzer versehentlich eine infizierte Website besucht, auf der Malware ohne sein Wissen heruntergeladen und installiert wird.

- Water-Holding-Angriffe treten auf, wenn ein Benutzer eine legitime Website besucht – in der täglichen Unternehmens-Routine sicher der häufigste Anwendungsfall. Das wird genau dann zum Problem, wenn Cyberkriminelle vorab einschlägige Software implementiert haben, um so Zugriff auf den Computer des Benutzers zu erhalten.

- Malvertising liegt vor, wenn ein Angreifer eine bösartige Online-Werbung in ein legitimes Werbenetzwerk oder eine Webseite einschleust.

- Social-Media-Angriffe nutzen Facebook Messenger oder LinkedIn, um Personen auf bösartige Websites mit Malware zu leiten. Modernere Social-Media-Angriffe beinhalten Bilder im Facebook Messenger, die wie jpeg-Dateien aussehen, aber eine doppelte Erweiterung verwenden. Dabei handelt es sich in Wirklichkeit um HTA- oder IS-Dateien.

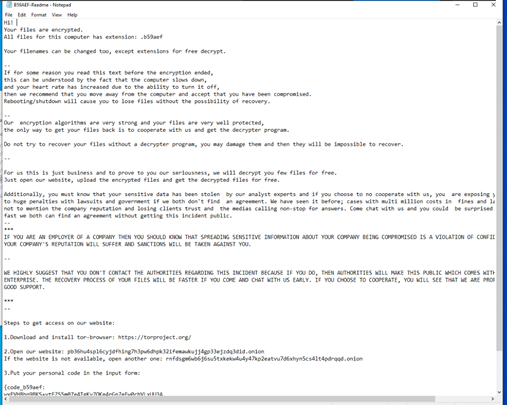

Sobald die Malware den Computer infiziert hat, werden alle Dateien des Benutzers verschlüsselt und können ohne den Entschlüsselungsschlüssel, den nur der Angreifer besitzt, nicht mehr entschlüsselt werden. Der Benutzer sieht eine Meldung wie diese:

In den meisten Fällen verlangt der Angreifer Lösegeld in Form von Krypto-Währung, z. B. Bitcoin. Erst wenn das passiert ist, wird der Schlüssel bereitgestellt, damit der Benutzer seine Dateien entschlüsseln und wieder verarbeiten kann. In anderen, noch schwerer wiegenden Fällen stiehlt der Angreifer sensible Informationen, bevor er die Dateien verschlüsselt. Dann steht schnell die Drohung im Raum, die vertraulichen Dokumente zu veröffentlichen, wenn das Lösegeld nicht bezahlt wird. So ein Angriff ist als Doxware oder Leakware bekannt.

Ransomware as a Service (RaaS) bietet sogar ein neues Umsatzmodell für Ransomware-Entwickler. Mit RaaS kann ein Entwickler seine Ransomware-Varianten an Partner verkaufen oder vermieten, die sie dann für Angriffe auf Unternehmen und Verbraucher einsetzen. Jetzt können auch technisch nicht versierte Personen Ransomware nutzen, was zu einem starken Anstieg von Ransomware-Delikten geführt hat.

Was sind die häufigsten Ziele von Ransomware?

Keine Person und kein Unternehmen sind immun gegen einen Ransomware-Angriff. Die Angreifer arbeiten mit ganz verschiedenen Methoden. Der Phantasie sind dabei keine Grenzen gesetzt, täglich kommen neue Angriffsmethoden hinzu. Hier sind einige Beispiele:

- Angreifer suchen nach einfachen Gelegenheiten, wie z. B. Einzelpersonen, kleine bis mittelgroße Unternehmen (SMB) oder Schulen und Universitäten, die keine Sicherheitsexperten angestellt haben. Angreifer gehen - zu Recht - davon aus, dass diese Organisationen Systemschwachstellen haben, insbesondere wenn es um moderne Bedrohungen geht.

- Angreifer nehmen eine Organisation gezielt ins Visier, gerade wenn es sich um hochsensible Daten handelt, wie bei Organisationen des Gesundheitswesens oder Behörden. Besonders verletzlich sind solche Ziele, weil die Datensätze essenziell für die tägliche Arbeit sind. Ohne Daten droht Stillstand. Aus diesem Grund darf der Angreifer davon ausgehen, dass die betroffene Organisation eher bereit sein wird, das Lösegeld zu zahlen, als die Dateien aufs Spiel zu setzen oder sie an die Öffentlichkeit gelangen zu lassen.

- Angreifer nutzen neue Technologien aus. Als beispielsweise Banken und Einzelhändler anfingen, ihren Kunden mobile Online-Dienste anzubieten, wussten die Angreifer, dass die Kunden dazu neigen, sich mit neuen Technologien und Apps schwer zu tun, was sie zu einer idealen Zielscheibe für einen Ransomware-Angriff macht.

Beispiele für große Ransomware-Angriffe

Der geschätzte weltweite Schaden durch Ransomware-Angriffe stieg von geschätzten 1 Milliarde US-Dollar im Jahr 2016 auf 20 Milliarden US-Dollar im Jahr 2020. Hier ein Überblick über die großen Ransomware-Angriffe zwischen 2016 und 2019

2016: Ein Stamm von HDDCrypter infizierte die Transportsysteme von Sam Francisco und forderte 100 Bitcoins , umgerechnet 70.000 US-Dollar Lösegeld.

2017: Eine aktualisierte Version von WannaCry infizierte den britischen National Health Service, Telefonica und andere Ziele. Das funktionierte, indem sie EternalBlue Sicherheitslücke ausnutzte, eine, die Microsoft später im Jahr 2017 dann gepatcht hat. Insgesamt forderte WannaCry 300 US-Dollar in Bitcoin von mehr als 300.000 Organisationen weltweit.

2017: NotPetya griff zunächst Stromverteiler in der Ukraine und den Niederlanden an und attackierte später die ukrainische Regierung und die Büros von multinationalen Unternehmen in Spanien.

2017: Ein BadRabbit-Ausbruch griff ukrainische und russische Organisationen über Drive-by-Attacken an. Von Hunderten von Opfern wurde ein Lösegeld von 0,5 Bitcoins gefordert.

2018: Eine SamSam-Ransomware-Variante griff die Computer des Verkehrsministeriums von Colorado (CDOT) an, auf denen Windows-Betriebssysteme und McAfee AV-Software liefen. In Zusammenarbeit mit dem FBI konnte das CDOT seine Systeme aus Backups wiederherstellen, wurde aber nur einen Monat später von einer neuen SamSam-Variante infiziert.

2018: Die Stadt Atlanta hatte mehrere kundenseitige Systeme, die von einem vermutlich weiteren SamSam-Angriff infiziert wurden. Die Stadt plante, ein Lösegeld in Höhe von 51.000 US-Dollar zu zahlen, aber die Lösegeldzahlung wurde vom damaligen Bürgermeister Keisha Lance Bottoms nicht genehmigt. Stattdessen gab die Stadt Millionen aus, um das System wiederherzustellen.

2018: Der Hafen von San Diego wurde Opfer eines Ransomware-Angriffs, der durch eine andere SamSam-Variante verursacht wurde und die IT-Systeme des Hafens zum Absturz brachte.

2019: Zwei Regierungen in Florida - Riviera Beach und Lake City - wurden beide angegriffen und zahlten Hunderttausende von Dollar, um ihre Daten wiederherzustellen. Lake City litt unter einem Dreifach-Angriff, bei dem die Emotet-Malware Trickbot und Ryuk Ransomware heruntergeladen hat.

2019: Zwanzig lokale texanische Regierungsbehörden wurden von einem koordinierten REvil- oder Sodinokibi-Ransomware-Angriff angegriffen.

Auflistung einiger kritischer Ransomware-Cyberangriffe aus 2020 - und der jeweils verwendeten Variante:

- Die in Australien ansässige Toll Group wurde zweimal von zwei verschiedenen Varianten angegriffen. Ransomware: NetWalker und Nefilim

- Grubman Shire Meiselas & Sacks mit Sitz in New York. Ransomware: REvil

- Universität von Kalifornien, San Francisco. Ransomware: NetWalker

- U.S. Verteidigungs-Subunternehmer, Westech International. Ransomware: Maze

- Multinationales Unternehmen, Garmin. Ransomware: WastedLocker

- Universitätsklinikum Düsseldorf. Ransomware: Unveröffentlichte Ransomware-Variante

- LG Electronics und Xerox. Ransomware: Labyrinth

- Argentinische Grenzen. Ransomware: NetWalker

Der Ransomware-Angriff auf das Universitätsklinikum Düsseldorf führte zum ersten durch Ransomware verursachten Todesfall!

Wie kann man einen Ransomware-Angriff verhindern?

Zur Vorbeugung von Ransomware muss Ihr Unternehmen Sicherheitsprobleme aus drei Perspektiven angehen. Wesentlich ist es dabei, sich auf Menschen, Prozesse und Technik konzentrieren.

Menschen. Die Mitarbeiter Ihres Unternehmens sollten darin geschult werden, wie sie Ransomware-Angriffe verhindern können, damit sie bewährte E-Mail-Verfahren strikt befolgen, infizierte Websites identifizieren und meiden, sowie Text- und Sofortnachrichten grundsätzlich mit Bedacht öffnen. Die Schulungen sollten in regelmäßig Abständen stattfinden und fester Bestandteil der Unternehmenskultur werden.

Prozesse. Ihre IT-Organisation muss jederzeit sicherstellen, dass sie über eine durchdachte Datenschutz- und Sicherheitsrichtlinie verfügt und die entsprechenden Verfahren einhält. So muss beispielsweise gewährleistet sein, dass Ihre Systeme und Daten rechtzeitig gesichert werden, damit Sie die Recovery Time Objectives (RTOs) und Recovery Point Objectives (RPOs) bequem einhalten können. Außerdem ist es unerlässlich, dass Sie die gesamte Software - sowohl Betriebssysteme als auch Anwendungen – immer auf dem neuesten Stand halten.

Technik. Ihr Unternehmen benötigt eine professionelle Lösung, die sowohl Ihre Daten mit Full-Image-Backups schützt, Ransomware-Angriffe identifiziert und stoppt. Idealerweise unterstützt Sie diese Lösung auch, wenn es gilt, Ihre Daten nach einem erfolgten Ransomware-Angriff wiederherzustellen. Im Zeitalter der Remote-Arbeit sollten Sie zusätzlich sicherstellen, dass die Lösung Remote-Desktops genauso schützt.

Entfernen von Ransomware

Wenn der Benutzer die Ransomware auf seinem Computer identifiziert, ist es bereits zu spät, um die Daten zu retten. Dennoch: Es gibt vier erfolgversprechende Optionen zur Entfernung von Ransomware, die dem Benutzer helfen können, das System wieder zum Laufen zu bringen.

- Sie können das infizierte System aus einem Cloud- oder Offline-Vollbild-Backup wiederherstellen. Leider können auch alle Backups vor Ort vom Angreifer verschlüsselt oder gelöscht werden, so dass sie möglicherweise unbrauchbar sind. Hier kann die 3-2-1-Backup-Regel den Tag retten.

- Es gibt Ransomware-Entschlüsselungstools - von denen einige sogar kostenlos erhältlich sind - und Ransomware-Wiederherstellungsexperten, die sich auf die Entschlüsselung von Ransomware spezialisiert haben. Ein Entschlüsselungswerkzeug kann funktionieren, wenn die Ransomware eine ältere Variante ist und/oder nicht häufig aktualisiert wird. Ransomware-Entfernungsspezialisten können teuer sein, und auch hier gibt es keine Garantie, dass sie die Ransomware entfernen können. Es ist fast unmöglich, Ransomware ohne den Entschlüsselungscode zu entfernen.

- Wenn Sie kein geschütztes Full-Image-Backup haben, können Sie die Festplatte des infizierten Computers formatieren und das Betriebssystem und die Anwendungen neu installieren. Leider gehen bei dieser Option alle Daten verloren.

- Sie können auch das Lösegeld zahlen und hoffen, dass der Angreifer den Entschlüsselungscode zur Verfügung stellt, aber es gibt keine Garantien. Leider erhalten fast 40 Prozent der Opfer, die das Lösegeld zahlen, ihre Daten nie wieder zurück, und 73 Prozent derjenigen, die zahlen, werden später erneut angegriffen.

Acronis Cyber Protect stoppt Ransomware-Angriffe!

Ohne die Unterstützung durch eine professionelle technologische Lösung bleiben alle Abwehrversuche hochgradig riskant. Acronis Cyber Protect vereint alle notwendigen Technologien - Full-Image-Backups, hybride Cloud-Speicher, künstliche Intelligenz (KI), Verschlüsselung und Blockchain - in einer einzigen Lösung. Acronis Cyber Protect erkennt die Ransomware-Angriffe, stoppt die Verschlüsselung, stellt betroffene Dateien wieder her und gewährleistet die Safety, Zugänglichkeit, Privatsphäre, Authentizität und Security (Safety, Accessibility, Privacy, Authenticity, and Security = SAPAS) all Ihrer Workloads und Systeme. Durch die einzigartige Integration von Cybersicherheit, Datenschutz und Endpoint-Protection-Management bietet Acronis Cyber Protect proaktiven, aktiven und reaktiven Schutz und gewährleistet so die beste Ransomware-Sicherheit und den effektiven Schutz der Endpunkte, Systeme und Daten Ihres Unternehmens.