Um die zunehmende Komplexität der IT-Infrastruktur und der Cyberangriffe zu bewältigen, ist eine umfassende Backup-Lösung erforderlich, damit alle Daten geschützt bleiben.

Cyber Protect integriert Backup-Funktionen mit fortschrittlichen Technologien zum Schutz vor Ransomware, um Ihre Daten vor jeder Bedrohung zu schützen.

- Schutz für mehr als 25 PlattformenSichern Sie Daten in physischen, virtuellen, Cloud- und Mobilgeräte-basierten Umgebungen.

- Schnelle, zuverlässige WiederherstellungStellen Sie Ihre Applikationen, Systeme und Daten schnell und zuverlässig wieder her – auf jedem Gerät und nach jedem Vorfall.

- Zuverlässiger Ransomware-SchutzSchützen Sie Ihre Daten mit dem auf ML-basierenden, integrierten Schutz von Ransomware und gewährleisten Sie die Integrität der gesicherten Daten mit Blockchain-basierter Beglaubigung.

- Flexible SpeicherungDie flexiblen Speicheroptionen erleichtern den sonst oft schwierigen Ausgleich zwischen der Wichtigkeit Ihrer Daten, der Infrastruktur und den gesetzlichen Anforderungen. Wachsen Sie mühelos mit dem Speicher, der Ihren Anforderungen entspricht: NAS, SAN, Laufwerke, Acronis Cloud oder jede private oder öffentliche Cloud wie Azure, AWS oder Google.

- „Any-to-Any“-MigrationenAcronis speichert Daten in einem einheitlichen Backup-Format, damit sie problemlos auf jede Plattform wiederhergestellt werden können (unabhängig vom Quellsystem). Minimieren Sie Ausfallrisiken und entlasten Sie Ihr IT-Team, indem Sie Ihre Systeme problemlos zwischen unterschiedlichen Hypervisoren, zu/von physischen Maschinen (P2V, V2V, V2P, P2P) oder in die Cloud (P2C, V2C, C2C, C2V, C2P) migrieren.

- Acronis Universal RestoreStellen Sie Windows- und Linux-Systeme auf unterschiedlicher Hardware, einschließlich physischer, fabrikneuer, virtueller oder Cloud-Umgebungen wieder her und minimieren Sie so teure Ausfallzeiten. Acronis Universal Restore überwindet Kompatibilitätsprobleme und sorgt so für eine schnelle und einfache Systemmigration mit nur wenigen Klicks.

- Acronis Instant RestoreBeschleunigen Sie Wiederherstellungen mit den branchenweit besten RTOs, indem Sie Backups direkt aus dem Storage als virtuelle Windows- oder Linux-Maschine ausführen. Ihre virtuelle Maschine ist in wenigen Sekunden gestartet, während die Acronis Instant Restore-Technologie Ihre Daten im Hintergrund auf den Host überträgt.

- Deduplizierung mit variabler BlockgrößeSichern Sie noch mehr Systeme und sparen Sie Speicherplatz- sowie Netzwerk-Ressourcen, indem Sie nur Datenblöcke erfassen, die seit dem letzten Backup geändert wurden. Die Deduplizierungsfunktion von Acronis Cyber Backup minimiert den benötigten Speicherplatz, indem Datenwiederholungen (Duplikate) erkannt und identische Daten nur einmal gespeichert werden.

- Datensicherung für über 25 PlattformenAcronis Cyber Protect vereinfacht die Datensicherung für mehr als 25 Plattformen und generationenübergreifende IT und zentralisiert so den Schutz von Servern, virtuellen Maschinen, Computern, Cloud-Umgebungen und sogar mobilen Geräten. Jede neue Anwendung oder jedes neue Gerät wird automatisch geschützt, wodurch eine kontinuierliche und umfassende Datensicherung gewährleistet ist.

- Überwachung des LaufwerkzustandsVermeiden Sie unvorhersehbare Datenverluste und erhöhen Sie proaktiv die Betriebszeit, indem Sie den Zustand der Laufwerke überwachen. Indem Acronis Cyber Protect Machine Learning auf S.M.A.R.T. Berichte anwendet und verschiedene Betriebssystem-Parameter nutzt, kann es Sie vor einem Festplattenproblem warnen, bevor es auftritt. Dadurch können Sie notwendige Vorsichtsmaßnahmen ergreifen, um Ihre Daten besser zu schützen.

- EinzigartigMalware-Scans für BackupsAcronis Cyber Protect stellt sicher, dass Sie jederzeit Wiederherstellungen ohne Malware vornehmen können. Acronis Cyber Protect scannt Ihre Backups auf Malware. Durch das zentrale Scannen von vollständigen Laufwerk-Backups kann Acronis Cyber Protect dabei helfen, Malware zu finden und so sicherstellen, dass Nutzende ein reines, malwarefreies Backup wiederherstellen.

- EinzigartigSichere WiederherstellungWenn in einem Backup ein Betriebssystem-Image oder eine Anwendung mit Malware infiziert ist, kann es zu einer Reinfektion kommen, wenn das Backup ohne vorherige Entfernung der Malware zur Wiederherstellung genutzt wird. Da während der Recovery erkannte Malware-Infektionen entfernt und die neuesten Malware-Schutzdefinitionen angewendet werden, wird bei der Wiederherstellung die Wahrscheinlichkeit einer erneuten Infektion verringert.

- EinzigartigData Protection-KarteStellen Sie mithilfe einer Data Protection-Karte sicher, dass kritische Daten für die Compliance-Berichterstattung geschützt sind. Sie können ausführliche Informationen über alle gesicherten Daten abrufen und mit der automatischen Datenklassifizierung den Schutzstatus wichtiger Dateien überwachen. Sie werden benachrichtigt, ob und wann die Dateien gesichert wurden (oder nicht), wodurch sich der Schutz Ihrer Daten weiter verstärken lässt.

- EinzigartigErstellen von Positivlisten für Applikationen basierend auf Ihren Backup-InhaltenHerkömmliche, globale Positivlisten sind oft unwirksam, wenn es um benutzerdefinierte Anwendungen geht. Acronis Cyber Protect scannt Backups mit Malware-Schutztechnologien, einschließlich ML und Verhaltensheuristiken, um eine präzise Auflistung Ihrer Geschäftsapplikationen zu ermöglichen und False Positives zu minimieren.

- EinzigartigErfassung forensischer DatenDas Erfüllen von Compliance-Anforderungen und Durchführen interner Nachforschung kostspielig sein. Mit dem Forensik-Modus von Acronis Cyber Protect können Sie spätere Analysen nach einem Vorfall erleichtern, indem Sie digitale Beweise (z. B. Speicherabbilder und Prozessinformationen) aus Laufwerk-Backups erfassen.

- EinzigartigOne-Click RecoveryErmöglichen Sie eine schnelle und zuverlässige Wiederherstellung für ganze Systeme mit nur einem Klick, einschließlich der Wiederherstellung auf fabrikneuer, unterschiedlicher Hardware. Es ist so einfach und intuitiv, dass Nutzende die Wiederherstellung ohne IT-Abhängigkeit einleiten können, was die Ausfallzeiten und die Arbeitsbelastung des IT-Teams erheblich reduziert.

- Geschützte SpeicherungStellen Sie die Integrität der Backup-Daten und Backup-Konten selbst mit geschützter Speicherung sicher und verhindern Sie Änderungen oder Löschungen durch unbefugte Personen, einschließlich Malware, für einen anpassbaren Zeitraum. Dies stärkt Ihre Verteidigung gegen Ransomware und stellt sicher, dass zuverlässige Recovery-Punkte immer verfügbar sind.

Live-Webinar

Erweitern Sie Ihren Schutz

- Acronis Cyber Disaster RecoverySorgen Sie für Geschäftskontinuität mit einer On-Demand-Lösung, die Daten standortunabhängig wiederherstellen kann – egal, was passiert

- Acronis Cloud StorageSicheres Offsite-Cloud-Backup für zuverlässige Data Protection und professionelles Disaster Recovery

Preisgekrönte Backup- und Recovery-Lösung für Unternehmen

Acronis Cyber Protect

Schützen Sie Ihre Geschäftsdaten vor Bedrohungen

Ab 70,99 € 63,89 €

Benötigen Sie Hilfe?

Häufig gestellte Fragen (FAQ)

Kann ich das Backup einer physischen Maschine auf einer virtuellen Umgebung wiederherstellen?

Ja, die Migration physischer Maschinen in eine virtuelle Umgebung ist mit Acronis möglichCyber Protect. Um solche Aktionen durchführen zu können, muss mindestens ein Agent für VMware bzw. ein Agent für Hyper-V installiert und registriert sein.Wie konfiguriere ich die Sicherung in der Cloud?

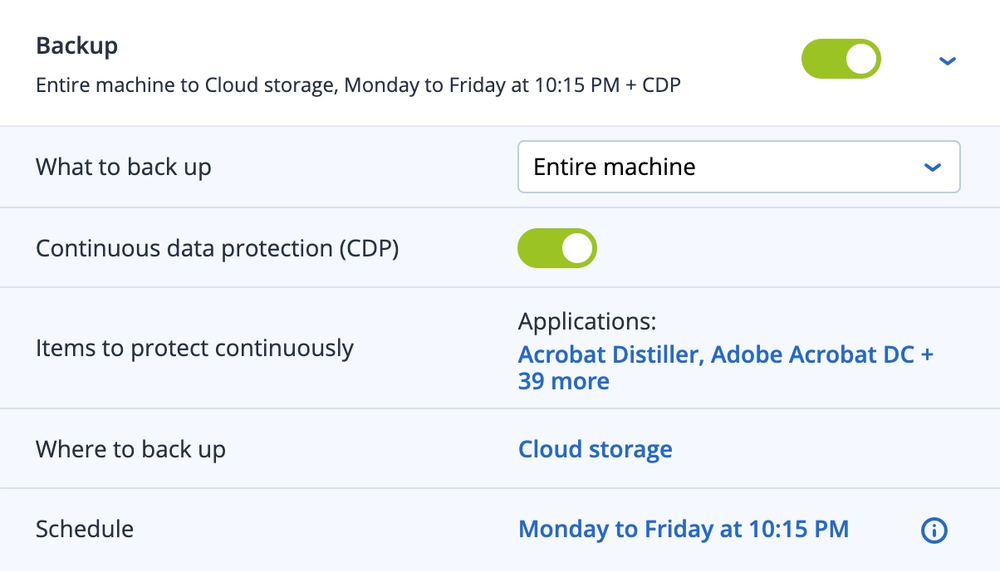

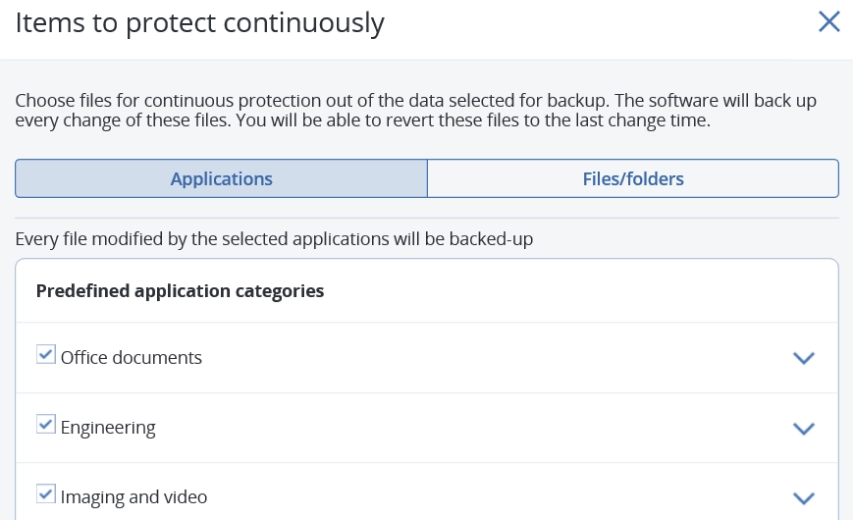

Für ein Backup in die Cloud ist ein Cloud Storage aktives Acronis Abonnement erforderlich.

Erstellen Sie einen neuen Backup-Plan und wählen Sie die Option „Cloud Storage“ im Feld „Backup-Ziel“.

Warum ist die Datensicherung für Unternehmen wichtig?

Ausgeklügelte Ransomware-Angriffe und öffentlichkeitswirksame Datenschutzverletzungen sind zu einem festen Bestandteil der Cybersicherheitslandschaft geworden und zeigen, wie wichtig eine vernünftige Datensicherung ist.

Obwohl große Unternehmen ein beliebtes Ziel sind, haben es Hacker oft auch auf kleine und mittlere Unternehmen (KMUs) abgesehen. Da Unternehmen von Jahr zu Jahr stärker von Daten abhängig werden, müssen sie robuste, zuverlässige Methoden zur Sicherung von Daten implementieren, um reibungslose Geschäftsprozesse und einen stetigen Umsatz zu gewährleisten.

Auch wenn Cyberangriffe eine primäre Bedrohung für Unternehmensdaten darstellen, geht es bei der Datensicherung nicht nur darum, die Daten vor böswilligen Dritten zu schützen. Manchmal kann sogar die umfassendste Datensicherungsstrategie durchbrochen werden. Da Sie nicht vorhersagen können, wann Daten verloren gehen, müssen Sie unbedingt sicherstellen, dass Ihr Unternehmen über geeignete Lösungen verfügt, um wichtige Daten so schnell wie möglich wiederherzustellen. Aus diesem Grund sind Backups und Disaster Recovery ebenso wichtig wie der Schutz von Daten.

Im Folgenden finden Sie die Hauptgründe, warum Unternehmen jeder Größe eine zuverlässige Strategie zur Datensicherung und -wiederherstellung benötigen.

- Sich ständig weiterentwickelnde Cyberangriffe

Cyberangriffe stören den Geschäftsbetrieb und können wichtige IT-Anlagen und Infrastrukturen beschädigen. Während große Unternehmen vielleicht über die Ressourcen und das Budget verfügen, um sich von einer schwerwiegenden Datenverletzung zu erholen, geraten KMUs in solchen Szenarien oft in Schwierigkeiten. Laut dem State of Cybersecurity Report des Ponemon Institute haben KMUs weltweit in den letzten Jahren alarmierende Zahlen gemeldet.

– 45 % der KMUs geben an, dass sie nicht über ausreichende Sicherheitsmaßnahmen verfügen, um eingehende Angriffe abzuwehren.

– 66 % der KMU verzeichneten in den letzten 12 Monaten mindestens einen Cyberangriff.

– 69 % der KMU geben an, dass Cyberangriffe immer gezielter werden.

Die häufigsten auf KMUs abzielenden Angriffsarten sind Phishing/Social Engineering (57 %), kompromittierte oder gestohlene Geräte (33 %) und Diebstahl von Zugangsdaten (30 %).

- Bedrohungsabwehr funktioniert nicht immer

Eine proaktive Bedrohungsabwehr erfordert Netzwerksicherheitslösungen, automatisierte Patch-Verwaltungs-Tools und spezifische Firewall-Konfigurationen. Darüber hinaus müssen Unternehmen auch robuste Tools zur Eindämmung von Datenverlusten einsetzen. Da kein Unternehmen vor Datendiebstahl oder Verschlüsselung durch Ransomware gefeit ist, müssen Unternehmen alles daran setzen, ihre Datenzentren zu sichern und Angreifer abzuwehren.

Aus einem Bericht von Nationwide Insurance geht jedoch hervor, dass sich 68 % der KMU nicht auf einen Disaster Recovery-Plan verlassen. Ohne eine Disaster Recovery-Strategie sind Unternehmen anfällig für Naturkatastrophen, beeinträchtigte Geschäftsprozesse, Serverausfälle und andere Datenverlustszenarien.

- Datenverlust kann den Ruf Ihrer Marke schädigen

Neben Datenverlust und gestoppten Geschäftsprozessen können Datenschutzverletzungen zum Misstrauen der Kundschaft führen. Wenn Ihre Kundschaft weiß, dass Ihr Unternehmen Daten verloren hat, insbesondere ihre Daten, wird Ihr Ruf wahrscheinlich stark darunter leiden. Ein schlechter Ruf kann dazu führen, dass sich Kundschaft von Ihren Diensten abwendet und die Produktivität leidet, da das Interesse von neuen Bewerbenden an Ihrem Unternehmen abnimmt (oder gar ausbleibt).

- Sie können Naturkatastrophen nicht kontrollieren

Datenverlust tritt in vielen Formen auf. Sie können zwar proaktiv Bedrohungen abwehren, sich vor Ransomware schützen und hervorragende Cybersecurity-Gewohnheiten unter den Mitarbeitenden sicherstellen, doch Naturkatastrophen können Ihr lokales Datenzentrum zerstören. Sowohl kleine als auch große Unternehmen müssen sich auf Brände, Überschwemmungen, Erdbeben und andere Naturkatastrophen vorbereiten, die Geschäftsprozesse und Datenzentren lahmlegen könnten.

Was sind die drei gängigsten Methoden für die Sicherung von Geschäftsdaten?

Es gibt drei primäre Datensicherungsmethoden – vollständige, inkrementelle und differentielle Backups. Bevor Sie sich für die für Ihr Unternehmen optimale Datensicherungsstrategie entscheiden, sollten Sie die Vor- und Nachteile der einzelnen Sicherungsmethoden kennen.

- Vollständiges Backup

Ein vollständiges Backup erstellt eine komplette Kopie aller Daten auf einem Gerät oder System, einschließlich Dateien, Dokumenten, Ordnern, Betriebssystemkonfigurationen, Applikationen, Kalendern und mehr, und zwar unabhängig von zuvor erstellten Backups oder Umständen.

Die gesamte Datenkopie wird gesichert und in einen geschützten Speicher übertragen – vor Ort (lokaler Speicher), extern (Remote-Speicher) oder in der Cloud. Vollständige Backups dauern länger, eignen sich jedoch am besten für Disaster Recovery, da sie den gesamten Datensatz der Zielumgebung enthalten.

Vollständige Backups bieten in der Regel den umfassendsten Schutz vor kritischen Datenverlusten, müssen aber regelmäßig nach einem sorgfältig festgelegten Zeitplan durchgeführt werden, um den Zeit- und Ressourcenaufwand zu optimieren. Dennoch ist jede Sicherungsstrategie auf mindestens ein ursprünglich erstelltes vollständiges Backup angewiesen. Danach können Sie wöchentliche oder monatliche vollständige Backups mit inkrementellen oder differenziellen Backups kombinieren.

Vollständige Backups sind zwar gewöhnlich am einfachsten auszuführen, aber es gibt auch einige Nachteile zu beachten.

Erstens benötigen vollständige Backups im Vergleich zu den beiden anderen Methoden den meisten Speicherplatz. Wenn Sie sich auf physischen Speicher verlassen, benötigen Sie möglicherweise zusätzliche Hardware, um ganze Datensätze in einem sicheren Backup zu speichern. Zweitens erfordern vollständige Backups eine erhebliche Netzwerkbandbreite und eine beträchtliche Implementierungszeit, je nach Größe und Anforderungen Ihres Unternehmens.

Die beiden anderen Ansätze – inkrementelle und differentielle Backups – sind partielle Datensicherungen, die auf mindestens ein vollständiges Backup im Speicher angewiesen sind. Sie sind ähnlich, haben aber einen wesentlichen Unterschied.

- Inkrementelles Backup

Bei inkrementellen Backups müssen Nutzende zuvor mindestens ein vollständiges Backup erstellen. Bei nachfolgenden inkrementellen Backups werden dann nur geänderte Daten seit dem letzten vollständigen oder inkrementellen Backup gespeichert.

Da inkrementelle Backups nur Änderungen an bereits gesicherten Daten speichern, benötigen sie den geringsten Speicherplatz. Dies ermöglicht höhere Backup-Geschwindigkeiten und benötigt weniger Ressourcen, um das Backup abzuschließen. Dennoch dauert die Wiederherstellung inkrementeller Backups am längsten. Wenn ein Unternehmen sein gesamtes System-Backup wiederherstellen muss, müssen die zuständigen Teams zuerst das vollständige Ziel-Backup wiederherstellen, gefolgt von allen inkrementellen Backups.

Wenn ein oder mehrere inkrementelle Backups beschädigt werden oder verloren gehen, wird der Disaster Recovery-Prozess erheblich komplizierter (oder sogar unmöglich).

- Differentielles Backup

Ähnlich wie bei inkrementellen Backups ist auch für differenzielle Backups mindestens ein vorher erstelltes vollständiges Backup erforderlich. Dann kann ein Unternehmen differentielle Backups einleiten, um alle seit dem letzten vollständigen Backup geänderten Daten (Dateien, Ordner, Anwendungen) einzubeziehen. Da differentielle Backups kumulativ sind, umfasst eine Kombination aus vollständigen und differentiellen Backups alle Dateien im Datensatz des Unternehmens (sowohl geänderte als auch unveränderte Daten).

Differenzielle Backups benötigen mehr Netzwerkbandbreite und Speicherplatz als inkrementelle Backups, da sie größere Datenmengen umfassen. Sie ermöglichen jedoch schnellere Wiederherstellungszeiten. Ein Unternehmen würde nur das erste vollständige Backup und das letzte differentielle Backup benötigen, um sein gesamtes System wiederherzustellen.

Welche kritischen Datentypen sollte jedes Unternehmen sichern?

Unternehmen arbeiten mit verschiedenen Arten von kritischen Daten. Diese Daten müssen vertraulich behandelt werden und für Zugriff und Wiederherstellung leicht zugänglich sein. Um die Integrität von Geschäftsdaten zu schützen, müssen Unternehmen die Sicherung aller unten aufgeführten Datentypen in Betracht ziehen.

- Patente und geistiges Eigentum

Unternehmen müssen mehrere Kopien ihres gesamten geistigen Eigentums aufbewahren, um bei oder nach einer Sicherheitsverletzung, Computergefährdung, menschlichem Versagen oder einer Naturkatastrophe darauf zugreifen zu können. Sie können sich auf Dokumente des geistigen Eigentums stützen, um die Rechte an verschiedenen Designs, kreativen Werken oder Produkten nachzuweisen. Wenn Sie alle in einem sicheren Backup haben, können Sie bei Bedarf auf diese Daten zugreifen.

- Personenbezogene Daten im Unternehmen

Personenbezogene Aufzeichnungen sind für alle Unternehmen kritische Daten. Vertrauliche Mitarbeiterdaten – vollständige Namen, Geburtsdaten, Sozialversicherungsnummern, Adressen usw. – sind anfällig für Cyberangriffe und menschliches Versagen. Unternehmen müssen daher stets für zuverlässige Backups sorgen. Am besten ist es, wenn Sie die Backups an mehreren Orten speichern und dabei die 3-2-1-Regel für Backups befolgen, um alle sensiblen Daten und den Zugriff im Falle eines Datenverlusts zu schützen.

- Verwaltungsdaten

Verschiedenste Verwaltungsdateien erfordern eine angemessene Datenverwaltung und -sicherheit. Zu diesen Dokumenten gehören unter anderem Geschäftspläne, Verträge, Beschäftigungsverträge, Satzungen und andere vertrauliche Informationen.

Unternehmen aller Größenordnungen benötigen Verwaltungsdokumente, um die gesetzlichen Vorschriften einhalten zu können. Daher müssen Sie sicherstellen, dass alle Verwaltungsdaten regelmäßig kopiert und in einem sicheren Backup gespeichert werden. Darüber hinaus müssen Sie gewährleisten, dass sensible Daten vertraulich sind, nicht online weitergegeben, beschädigt oder ausgenutzt werden können und selbst im Falle einer Datenschutzverletzung oder eines anderen Datenverlusts abrufbar sind.

- Finanzdaten (einschließlich Zahlungs- und Transaktionsinformationen)

Finanzdaten können Bankkonten, sensible Informationen zu Geschäftsvorfällen, Zahlungsmethoden der Kundschaft usw. umfassen. Sie müssen Finanzdaten schützen, um zu verhindern, dass böswillige Akteure sie stehlen, was zu erhöhten Kosten, zum Stillstand von Geschäftsprozessen und zum Misstrauen der Kundschaft führen kann.

Transaktionsinformationen über Verkäufe, Geräte- oder Infrastrukturkäufe, Geldwechsel und mehr müssen stets gesichert und leicht zugänglich oder wiederherstellbar sein. Das Führen von Aufzeichnungen über alle früheren Einkäufe, Geschäftsaktivitäten und Kundentransaktionen ist entscheidend für den Erfolg Ihrer Geschäftsvorhaben, die Beilegung von Streitigkeiten und die Eindämmung möglicher Produktionsprobleme. Verwenden Sie eine geeignete Backup-Lösung, um Transaktionsdaten sicher aufzubewahren und so ihre Integrität und Verfügbarkeit zu gewährleisten.

Zahlungsdaten können sensible Kundenfinanzdaten enthalten, daher müssen Sie sie entsprechend schützen. Um auch in Zukunft auf diese Daten zugreifen zu können, müssen Sie sie vertraulich und geschützt in einem sicheren Speicher zugänglich aufbewahren.

Jedes Unternehmen muss eine individuelle Datensicherungs- und Schutzstrategie entwerfen und umsetzen, um Finanzdaten von unerwünschten Blicken und ärgerlicher Malware fernzuhalten. Wenn Ihre Festplatten vor Ort beschädigt werden, müssen Sie sensible Daten über eine sichere Backup-Lösung schnell wiederherstellen und darauf zugreifen können.

Welche vier Arten der Wiederherstellung von Unternehmensdaten gibt es?

Sensible Daten können auf verschiedene Weise verloren gehen. Anstatt sich über einen Datenverlust den Kopf zerbrechen zu müssen, können Sie auch proaktiv vorgehen und geeignete Disaster Recovery-Richtlinien einführen, bevor es überhaupt zu einer Datenschutzverletzung kommt. Auf diese Weise können Sie kritische Daten in jedem Szenario wiederherstellen.

Es gibt vier wesentliche Arten der Datenwiederherstellung, mit denen Sie Daten nach einem Cyberangriff, einer versehentlichen Löschung oder einer Naturkatastrophe wiederherstellen können. Werfen wir einen Blick darauf.

- Physisch

Manchmal können Sie Daten aufgrund von physischen Schäden an Ihrer Festplatte verlieren. Das Wiederherstellen von Daten von einer physisch beschädigten Festplatte wird als „physische Wiederherstellung“ bezeichnet. Wenn Ihre Festplatte beschädigt oder ausgefallen ist, hören Sie oft ein konstantes Klickgeräusch von der Festplatte.

Physische Festplattenschäden können durch Überhitzung, Eindringen von Feuchtigkeit, Feuchtigkeit, physische Schläge oder hohe Temperatur entstehen. Im Falle einer beschädigten Festplatte sollten Sie professionelle Unterstützung bei der physischen Wiederherstellung hinzuziehen.

- Logisch

Wenn Ihre Festplatte physisch in Ordnung ist, Sie aber trotzdem bestimmte Dateien oder Ordner nicht aufrufen können, liegt wahrscheinlich ein Softwareproblem vor. In solchen Fällen greifen Sie auf die logische Wiederherstellung zurück.

Logische Fehler auf der Festplatte sind oft auf ein beschädigtes Dateisystem zurückzuführen. In diesem Fall können Sie einen Teil (oder alle) der verlorenen Daten wiederherstellen, indem Sie das Dateisystem oder eine beschädigte Partition über systemeigene Windows-Befehle oder eine spezielle Wiederherstellungssoftware reparieren. Meistens können Sie die verlorenen Daten selbst wiederherstellen. Sie sollten jedoch zunächst alle zugänglichen Daten sichern, um im Falle eines Fehlers bei der Wiederherstellung keine Daten zu gefährden. Sollten die logischen Fehler auch dann noch auftreten, nachdem Sie alle zuverlässigen Maßnahmen ergriffen haben, sollten Sie sich an einen Experten wenden.

- Umgehend

Mithilfe der umgehenden Wiederherstellung lassen sich wichtige Daten über direkte Backups wiederherstellen. Sofern Ihre Festplatte nicht physisch beschädigt ist und einwandfrei funktioniert, können Sie sichere Backups wiederherstellen und mit Ihren täglichen Aufgaben fortfahren.

Entweder manuell oder mithilfe von Fachleuten sollten Sie den gesamten Datensatz Ihrer Festplatte auf einem geschützten Speicher sichern. Dann können Sie Ihr Gerät (Computer, Laptop, Tablet) reparieren, bis es wie vorgesehen funktioniert. Anschließend können Sie alle Backups auf Ihr Gerät übertragen.

- Kontinuierliche Datensicherung

Es ist besser, einem Datenverlust zuvorzukommen, als Ihre Daten nach einem Problem wiederherstellen zu müssen.

Lösungen zum Schutz und zur Wiederherstellung von Daten setzen auf Funktionen zur Bedrohungsabwehr, um lauernde Bedrohungen in Ihrem Netzwerk zu erkennen und sie zu blockieren, bevor sie in das System eindringen können. Ob Malware, Ransomware oder bösartige Viren – eine robuste Cyber Security-Lösung kann Ihre Daten vor böswilligen Dritten schützen.

Aber selbst die gründlichsten Cybersicherheitsmaßnahmen können einem ausgefeilten Cyberangriff zum Opfer fallen. In solchen Fällen ist eine zuverlässige Datensicherung unverzichtbar, um eine zügige Wiederherstellung zu gewährleisten und Datenverluste zu verhindern. Moderne Cyber Security-Tools haben den Vorteil, dass sie automatische Sicherungsfunktionen bieten. Selbst Laien können Datenschutz-, Sicherungs- und Wiederherstellungsoptionen über einen zentralen Agenten mit einer benutzerfreundlichen Oberfläche steuern und verwalten.

Es tut uns leid, aber Ihr Browser wird nicht unterstützt.

Es scheint, dass unsere neue Website mit der derzeitigen Version Ihres Browsers nicht kompatibel ist. Das lässt sich jedoch leicht beheben! Um unsere komplette Website sehen zu können, müssen Sie einfach nur ein Update Ihres Browsers durchführen.