Bei der Cybersicherheit geht es darum, Ihre Netzwerke, Systeme und Anwendungen vor bösartigen Online-Bedrohungen zu schützen.

„Verschiedene Arten von Cybersicherheit (Cyber Assets) - Netzwerke, Systeme, Informationen, Programme, und Andere"

Digitale Daten und Abläufe sind bereits das Herzstück der meisten modernen Unternehmen, und dieser Trend nimmt weiter zu. Doch mit dieser Abhängigkeit von computergestützten Systemen geht eine Vielzahl von Bedrohungen einher. Diese Risiken können intern sein und von Mitarbeitern und Auftragnehmern ausgehen. Sie können extern sein und von Cyberkriminellen oder sogar von Ihren eigenen Kunden ausgehen. Es kann sich um vorsätzliche Datendiebstähle oder -störungen handeln, oder sie können einfach durch menschliches Versagen und Nachlässigkeit verursacht werden.

Unabhängig davon, wo oder warum eine Cyber-Bedrohung ihren Ursprung hat, kann sie für Unternehmen, ihre Mitarbeiter und ihre Kunden verheerende Folgen haben. Deshalb ist es wichtig, die Praktiken und Taktiken der Cybersicherheit zu kennen, um sich wirksam gegen die Gefahren der digitalen Welt zu schützen.

Warum ist Cybersicherheit wichtig?

Die Unternehmen von heute stehen vor großen Herausforderungen in Bezug auf die Cybersicherheit. Die Erstellung, Verarbeitung und Speicherung von Daten erfolgt zunehmend am Rande des Unternehmens, wodurch die betriebliche Komplexität zunimmt und die Datenströme schwieriger zu verfolgen sind. Gleichzeitig stehen immer mehr Rechenleistung und KI zur Verfügung, sodass Cyberangreifer Unternehmen effektiver als je zuvor angreifen können. Und diese Kriminellen sind hochmotiviert, angetrieben von der Aussicht auf millionenschwere Belohnungen von Unternehmen, die es sich oft nicht leisten können, für die Wiederherstellung von Diensten oder die Wiederherstellung verlorener Daten nicht zu zahlen.

Jedes Unternehmen, das moderne Technologien einsetzt, muss sich mit dem Risiko potenzieller Bedrohungen auseinandersetzen. Die Durchführung einer Risikobewertung ist entscheidend für die Gesundheit und die betriebliche Sicherheit von Unternehmen. Verstöße gegen die Datensicherheit und Cyberangriffe auf Unternehmensdienste haben das Potenzial, katastrophale finanzielle und rufschädigende Schäden zu verursachen, und der unbefugte Zugriff auf personenbezogene Daten (PII) kann schwerwiegende Auswirkungen auf das Leben von Mitarbeitern und Kunden haben.

Was sind die 3 wichtigsten Säulen der Cybersicherheit?

Die meisten Menschen assoziieren Cybersicherheit mit Technologie. Ob Hardware oder Software, das gängige Missverständnis über Cybersicherheit ist, dass sie nur von technischen Komponenten abhängt.

Technologie spielt eine große Rolle bei der Cybersicherheit eines Unternehmens, aber sie allein reicht nicht aus, um Cyberkriminelle abzuwehren.

Robuste Cybersicherheit umfasst Technologien, Prozesse und Taktiken zum Schutz von Benutzern und Unternehmen vor Cyberangriffen. Cybersicherheit kann das Risiko erfolgreicher Cyberangriffe auf Ihre Systeme durch die Implementierung spezifischer Systeme, Netzwerke und Technologien minimieren. Sie stützt sich auf das Modell des ‚Informationssicherheitsmanagementsystems‘ (ISMS).

Und jetzt kommt der Clou: Das ISMS stützt sich auf drei Hauptsäulen - Menschen, Prozesse und Technologie.

Damit die Cybersicherheit richtig funktioniert, braucht man eine spezielle Technologie, die richtigen Prozesse, um ihr Potenzial zu aktivieren, und Menschen, die sie effektiv nutzen, um Schwachstellen in der Systemverteidigung auszuschließen.

Um das ISMS besser zu verstehen, sollten wir uns die drei Säulen genauer ansehen.

Menschen

Da "Menschen" ein weit gefasster, vager Begriff ist, wenn es um spezifische Aspekte der Cybersicherheit geht, sollten wir ihn in zwei Hauptaspekte unterteilen.

Wenn wir von "Menschen" sprechen, beziehen wir uns in erster Linie auf jede Person, die in einer Organisation arbeitet. Die Mitarbeiter sollten sich ihrer Rolle im ISMS bewusst sein und sie angemessen erfüllen.

Um Vorfälle im Bereich der Cybersicherheit zu verhindern oder zumindest deren Auswirkungen zu verringern, sollten die Mitarbeiter wissen, wie sie mit vertraulichen Daten umgehen, wie sie Phishing-E-Mails erkennen und wie sie sicher im Internet surfen können. Außerdem sollten sie darauf achten, wie sie ihre eigenen Geräte für die Arbeit nutzen (BYOD), ihr Zuhause gegen Eindringlinge in das Netzwerk sichern, wenn sie von zu Hause aus arbeiten, und vieles mehr.

Da Cyberkriminelle es auf Menschen abgesehen haben, um in ein Netzwerk einzudringen, müssen alle Unternehmensmitarbeiter alle bekannten Bedrohungen kennen und entsprechend behandeln.

Zweitens gibt es in jedem Unternehmen eine Gruppe von Personen (oder sollte es zumindest geben), die mit einer breiteren Verantwortung betraut sind. Ihr Chief Information Security Officer (CISO) und seine Teams müssen sich aller potenziellen Bedrohungen bewusst sein und über die neuesten Fähigkeiten und Qualifikationen verfügen, um die Cyber-Sicherheitskontrollen, Technologien und Praktiken zur Bekämpfung von Cyber-Angriffen zu verwalten.

Wenn eine der beiden Gruppen mit der Vorbereitung in Verzug gerät, kann Ihr Unternehmen keine angemessenen Sicherheitsmaßnahmen gewährleisten.

So kann beispielsweise jeder Mitarbeiter darin geschult werden, wie er bekannte Bedrohungen erkennt und auf sie reagiert. Sie können einwandfrei gegen alle Bedrohungen vorgehen, von denen sie wissen. Wenn Ihr IT-Personal jedoch nichts von einer neu aufgetauchten Cyber-Bedrohung weiß, kann es die anderen Mitarbeiter nicht darüber informieren. Letztere wiederum können die Bedrohung nicht erkennen, wenn sie über sie stolpern, und können daher nicht richtig reagieren.

Doch selbst wenn Ihre IT-Mitarbeiter über alle fortschrittlichen, hartnäckigen Bedrohungen Bescheid wissen, genügt es, wenn einer Ihrer Mitarbeiter einen Fehler macht und versehentlich auf einen Phishing-E-Mail-Anhang klickt. Der Anhang kann Ransomware oder einen lästigen Virus enthalten und die Daten Ihres Unternehmens schnell beschädigen oder unbrauchbar machen.

Beide Szenarien können zu Datenverlusten und Unterbrechungen des Geschäftsbetriebs führen. Um negative Auswirkungen auf Ihr Unternehmen zu vermeiden, müssen beide Säulen des Personalwesens aufeinander abgestimmt sein, damit Sie den Bedrohungen wirksam begegnen können.

Tieferer Einblick in die erste Säule der Cybersicherheit

Laut einer Studie von Proofpoint, die für Verizons "2022 State of the Phish" durchgeführt wurde, waren 78 % der Unternehmen im Jahr 2021 von Ransomware-Angriffen per E-Mail betroffen. Darüber hinaus identifizierten die Forscher 15 Millionen Phishing-Nachrichten, die mit Malware-Nutzdaten versehen waren, die später mit Ransomware in Verbindung gebracht wurden.

Warum ist das hier wichtig?

Damit eine Phishing-E-Mail erfolgreich ist, muss ein Zielbenutzer den Köder schlucken. In einem Unternehmen stellen die Mitarbeiter die größte Angriffsfläche für Cyberkriminelle dar – selbst, wenn nur ein einziger Benutzer auf die Malware eingeht, kann sie sich fast augenblicklich in Ihrem Netzwerk verbreiten.

Aus diesem Grund ist die Schulung Ihrer Mitarbeiter zur Verhinderung von Phishing- und Social-Engineering-Angriffen von entscheidender Bedeutung. Im besten Fall wissen Ihre Mitarbeiter, wie sie eine Phishing-E-Mail erkennen und melden können. Sie wüssten auch, dass sie keine verdächtigen Anhänge von unbekannten Absendern herunterladen und nicht auf Anfragen nach Anmeldeinformationen reagieren sollten, da Cyberangreifer darüber versuchen könnten, sensible Daten zu stehlen.

Einer der kosteneffizientesten Ansätze für eine vernünftige Cybersicherheit ist die Schulung der Mitarbeiter. Sie können die Schulung in zwei Kategorien einteilen - formell und informell.

Die formelle Schulung sollte neben spezifischen Richtlinien für die Reaktion auf Vorfälle auch Schulungen zu den Richtlinien und Verfahren Ihres Unternehmens umfassen.

Was die informelle Schulung betrifft, so können Sie Phishing-Angriffe simulieren und im Anschluss daran ein Feedback geben.

Sie können auch Massen-E-Mails versenden, um Ihre Mitarbeiter über aktuelle Bedrohungen oder andere nützliche Informationen zu informieren. In einer Erinnerungs-E-Mail können Sie beispielsweise darauf hinweisen, dass Mitarbeiter niemals Anmeldedaten oder andere sensible Daten per E-Mail weitergeben sollten, selbst wenn der Absender und die Nachricht legitim erscheinen. Es ist eine einfache Aufgabe, aber sie kann Ihre Mitarbeiter davor bewahren, mit (noch) unbekannten Bedrohungen in Kontakt zu kommen.

Darüber hinaus sollten Unternehmen jährliche Erinnerungsschreiben speziell für ihre Mitarbeiter in der Lohnbuchhaltung in Erwägung ziehen, da in den Monaten Dezember, Januar und Februar die Wahrscheinlichkeit von W2-Phishing-Betrug steigt. Bei solchen digitalen Angriffen erhalten die Mitarbeiter der Lohnbuchhaltung höchstwahrscheinlich eine E-Mail (angeblich vom CEO oder CFO des Unternehmens), in der sie um W2-Informationen für die Mitarbeiter gebeten werden.

Mahnungen, wie die beiden oben genannten, sind eine hervorragende Möglichkeit, formelle und informelle Schulungen zu kombinieren, aber es gibt noch mehr, was Sie tun können.

Sie können zum Beispiel Tabletop-Übungen in die Cybersicherheitsschulung Ihrer Mitarbeiter aufnehmen. Bei solchen Übungen können sich Ihre Mitarbeiter auf eine tatsächliche Datenverletzung vorbereiten.

Die Simulation eines erfolgreichen Cyberangriffs ermöglicht es den Führungskräften, die Fähigkeiten der Mitarbeiter zu testen, auf eine laufende Cyberbedrohung im Einklang mit den Richtlinien und Verfahren Ihres Unternehmens zu reagieren.

Zu Beginn mögen solche Praktiken für Ihre Mitarbeiter überwältigend erscheinen, aber mit der Zeit können sie der Cybersicherheit Ihres gesamten Unternehmens erheblich zugute kommen.

Prozesse

Prozesse im Bereich der Cybersicherheit beziehen sich auf Managementsysteme, Richtlinien und Verfahren, Governance und die Verwaltung von Drittparteien - all dies muss richtig angegangen werden, damit die Prozesse effektiv funktionieren.

Prozesse sind für jede Cybersicherheitsstrategie von entscheidender Bedeutung, da sie festlegen, wie sich ein Unternehmen im Falle eines Cyberangriffs verhält. Sie umreißen die Aktivitäten, Rollen und die Dokumentation, die zur Minderung der Risiken von Cyberangriffen eingesetzt werden.

Die Prozesse müssen ständig überprüft werden, um sie an die sich ständig verändernde Natur von Cyberangriffen anzupassen. Prozesse würden jedoch Hüllen ohne Inhalt gleichen, wenn die Menschen, die sie verwalten, nicht angemessen vorbereitet wären.

Vertiefter Einblick in die zweite Säule der Cybersicherheit

Im Folgenden werden wir vier Hauptbereiche von Prozessen als Teil Ihrer Cybersicherheitsstrategie erörtern.

Je nach Unternehmen können einige davon wichtiger erscheinen als andere, aber alle zusammen können Ihre Verteidigung drastisch verbessern.

Verwaltungssysteme

Ein angemessenes Verwaltungssystem trägt wesentlich zur Stärkung Ihres Cybersicherheitsplans bei.

Mitarbeiter, Führungskräfte und Cybersicherheitsexperten sollten ihre Pflichten und Verantwortlichkeiten in Bezug auf Cybersicherheit kennen. Wenn Ihr Unternehmen größer ist als die meisten anderen, werden die Zuständigkeitsbereiche der einzelnen Mitarbeiter sehr unterschiedlich sein.

Wenn Sie ein kleines Unternehmen führen, werden diese Werte mehr oder weniger ausgeglichen sein.

In beiden Fällen wird ein robustes Managementsystem das Sicherheitsbewusstsein erhöhen und Ihre Verteidigungsmaßnahmen verstärken. Ohne ein solches System könnten Probleme (und Daten) oft Ihrer Aufmerksamkeit entgehen und Schwachstellen in Ihrem Cybersicherheitsschutzplan öffnen. Bleiben die Probleme unerkannt, können sie zu Datenbeschädigung, -löschung oder -gefährdung führen.

Aktivitäten zur Steuerung der Unternehmenssicherheit

Governance steht für die Verringerung des Risikos des unbefugten Zugriffs Dritter auf die IT-Systeme und Daten des Unternehmens. Dieser Teil der zweiten Säule umfasst die Entwicklung, Bewertung, Institutionalisierung und Verbesserung des unternehmerischen Risikomanagements (ERM) und dessen Sicherheitsrichtlinien.

Die Governance ist dafür verantwortlich, wie das Personal, die Führungskräfte, die Mitarbeiter und die Sicherheitsspezialisten zusammenarbeiten, um die Datenverfügbarkeit zu sichern, den Schutz vor Datenverlusten (DLP) zu gewährleisten und das öffentliche Image Ihres Unternehmens optimal zu schützen.

Governance-Aktivitäten sollten mit Ihren Compliance-Anforderungen, Managementrichtlinien und Ihrer Unternehmenskultur im Einklang stehen. Um einen Zustand der Entwicklung und Nachhaltigkeit zu gewährleisten, ist die regelmäßige Durchführung einer Bedrohungs-, Schwachstellen- und Risikobewertung speziell für die Branche Ihres Unternehmens unerlässlich.

Auf diese Weise können Unternehmen das Risiko verringern, dass ein in ihrem Besitz befindliches materielles Gut gestohlen oder beschädigt werden könnte. Im Wesentlichen würde die Verwaltung der Unternehmenssicherheit also physische Schlösser, Barrieren, Zäune, Brandbekämpfungssysteme, Beleuchtung, Einbruchmeldeanlagen, Kameras und Alarme umfassen.

Richtlinien

Richtlinien „erzeugen" eine vorher festgelegte Vorgehensweise, um Mitarbeiter und Führungskräfte zu Strategien und Zielen zu führen, die mit den Präferenzen des Unternehmens übereinstimmen. Sie sind eine direkte Verbindung zwischen der Vision Ihres Unternehmens und dem Tagesgeschäft.

Die Politik ist dafür verantwortlich, wichtige Aktivitäten zu identifizieren und eine primäre Strategie für den Umgang mit verschiedenen Problemen, die auftreten können, bereitzustellen.

Wenn sich ein Leser, sei es ein Angestellter oder eine Führungskraft, mit der Politik befasst, kann der Text seine Grenzen und Möglichkeiten aufzeigen, um ihn durch einen Entscheidungsprozess zu leiten und letztlich mögliche Probleme zu überwinden.

Richtlinien sind am effizientesten, wenn sie dem Leser einen klaren und leicht verständlichen Aktionsplan vorlegen, der zur Umsetzung des Zwecks der Richtlinie erforderlich ist. Richtig ausgearbeitete Richtlinien tragen dazu bei, Missverständnisse zu minimieren oder zu beseitigen, indem sie klare Grenzen und Verantwortlichkeiten für Ihre Mitarbeiter festlegen.

Eine gut ausgearbeitete Richtlinie gibt den Führungskräften auch die Möglichkeit, Ereignisse im Voraus zu kontrollieren und einfache Fehler der Mitarbeiter zu vermeiden.

Verwaltung durch Dritte

Das Management von Drittanbietern, besser bekannt als „Vendor Management", ermöglicht es Unternehmen, Kosten zu verwalten, Risiken zu minimieren und die Servicequalität zu verbessern, um den Wert ihrer Lieferanten zu steigern.

In der heutigen Cybersicherheitslandschaft ist es von entscheidender Bedeutung, Anbieter zu wählen, die das gleiche (oder ein höheres) Sicherheitsniveau wie Ihr eigenes Unternehmen bieten. Anbieter können ebenso leicht zum Ziel eines Cyberangriffs werden. Wenn Sie Angreifern den Zugriff auf das Computersystem eines Anbieters gestatten, kann dies auch dazu führen, dass Cyberkriminelle in das System Ihres Unternehmens eindringen.

Technologie

Die dritte Säule der Cybersicherheit kann als „Technologie" oder „Daten und Informationen" bezeichnet werden.

Der Daten- und Informationsschutz ist die technischste der drei Säulen. (daher „Technologie")

Die gesammelten Daten, die geschützt werden müssen, stammen aus verschiedenen Quellen: Informationstechnologie (IT), personenbezogene Daten, Betriebstechnologie (OT) und Betriebsdaten.

All dies muss angemessen verwaltet und gesichert werden, um eine Beschädigung oder einen Verlust von Daten zu verhindern.

Wenn Sie wissen, mit welchen Daten Ihr Unternehmen arbeitet, kann Ihr Cybersicherheitsteam die damit verbundenen Risiken einschätzen und eine Liste der zum Schutz dieser Daten erforderlichen Technologien erstellen. Je nach Sicherheitsplan, verfügbarem IT-Personal und Budget können Hardware und Software eingesetzt werden, um die Auswirkungen von Cybersicherheitsvorfällen zu verringern (oder zu verhindern).

Vertiefung der dritten Säule der Cybersicherheit

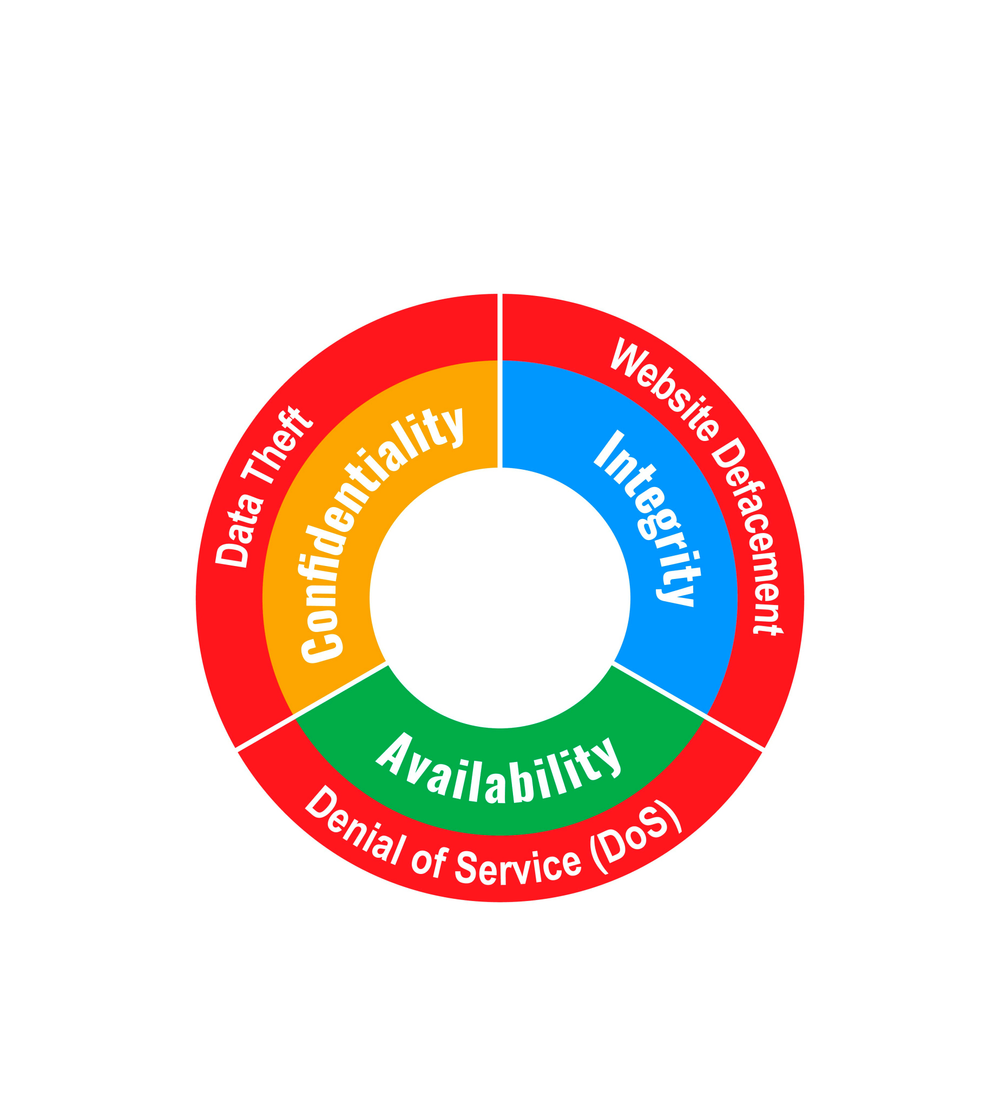

Bei der Untersuchung des Daten- und Informationsschutzes sollten wir die Bedeutung des robustesten Informationssicherheitsmodells hervorheben - die CIA-Triade. Die CIA-Triade umfasst Vertraulichkeit, Integrität und Verfügbarkeit von Daten.

Im Folgenden werden die drei Komponenten der CIA-Triade erläutert.

Vertraulichkeit

Für die CIA-Triade steht Vertraulichkeit für den autorisierten Zugriff auf Daten. In diesem Fall bedeutet vertrauliche Information nicht etwas Verstecktes oder Verschlüsseltes, sondern stellt sicher, dass andere Parteien nicht in Ihre Daten eingedrungen sind.

Vertrauliche Daten sollten nicht an Personen weitergegeben werden, die sie nicht benötigt haben oder die gar keinen Zugang zu ihnen haben sollten. Um die Vertraulichkeit zu gewährleisten, sollte ein Unternehmen festlegen, wer auf verschiedene Arten von Daten zugreifen darf - für sensiblere Unternehmensdaten sollten strengere Zugriffsrechte gelten. Außerdem sollten autorisierte Personen auf ihren Geräten eine verbesserte Endpunktsicherheit implementiert haben.

Eine Verletzung der Vertraulichkeit kann bei einem erfolgreichen Hackerangriff oder einer anderen bösartigen Kampagne auftreten.

Integrität

Bei der Datenintegrität geht es darum, ob die Daten während (oder nach) der Übermittlung manipuliert oder beeinträchtigt wurden. Datenintegrität zu gewährleisten, bedeutet sicherzustellen, dass die Daten nicht absichtlich oder unabsichtlich verändert, beschädigt oder kompromittiert wurden.

Die Datenintegrität kann an zwei kritischen Punkten während des Übertragungsprozesses beeinträchtigt werden - beim Hochladen (Übertragung) oder bei der Speicherung der Daten in einer Datenbank oder einer anderen Sammlung.

Verfügbarkeit

Die Verfügbarkeit stellt sicher, dass die Daten bei Bedarf für die berechtigten Parteien verfügbar sind. Damit ein System als „verfügbar" gilt, muss es mehrere Bedingungen erfüllen - angemessen funktionierende Computersysteme, Kommunikationskanäle und Sicherheitskontrollen.

Wie Sie wahrscheinlich schon gehört haben, gelten einige Systeme als „kritisch". Es handelt sich dabei um Systeme im Zusammenhang mit medizinischen Geräten, Stromerzeugung, Sicherheitssystemen usw.

Kritische Systeme haben unglaublich hohe Anforderungen an die Verfügbarkeit. Solche Systeme müssen bis an die Zähne gegen ausgeklügelte Angriffe gesichert sein. Außerdem sollten sie über Sicherheitsvorkehrungen verfügen, um Stromausfälle, Hardwarefehler und andere Ereignisse mit negativen Auswirkungen, die die Systemverfügbarkeit beeinträchtigen könnten, zu verhindern.

Die Verfügbarkeit ist möglicherweise die größte Herausforderung in aktionsreichen Umgebungen, da solche Umgebungen stabil sein und kontinuierlich gewartet werden müssen. Darüber hinaus sollten die Nutzer die Möglichkeit haben, ohne lange Wartezeiten auf die benötigten Informationen zuzugreifen.

Um einen solchen Zugang zu ermöglichen, kann ein Unternehmen die Implementierung redundanter Systeme in Betracht ziehen, um ein hohes Maß an Ausfallsicherheit zu gewährleisten. In einem solchen Fall ist zu beachten, dass „Verfügbarkeit" sich auch auf die Nutzbarkeit eines Systems beziehen kann.

Der Begriff „Informationssicherheit" bezieht sich auf die Wahrung der Integrität und Geheimhaltung bei der Datenspeicherung und -übertragung. Wenn eine unbefugte Partei auf Daten zugreift, zu denen sie nicht in der Lage sein sollte, kann das Ereignis als „Verletzung der Informationssicherheit" eingestuft werden.

Datenschutzverletzungen können unterschiedliche Ursachen haben: Hackerangriffe, kriminelle Handlungen, Eingriffe von Geheimdiensten, Konkurrenten, Mitarbeitern oder andere böswillige (oder zufällige) Datenkompromittierungen.

Die Untersuchung der CIA-Triade kann Unternehmen in die Lage versetzen, moderne Bedrohungen der Datenintegrität besser zu verstehen und sich entsprechend darauf vorzubereiten. Der Ansatz kann Leitlinien für sinnvolle Sicherheitsrichtlinien in Organisationen jeder Größe aufstellen.

Die Entwicklung und Pflege der Sicherheitsrichtlinien eines Unternehmens kann zwar eine Herausforderung sein, aber der Drei-Säulen-Ansatz zur Cybersicherheit kann Ihnen dabei helfen, innerhalb eines optimalen Zeitrahmens eine solide Cybersicherheitsstrategie zu entwickeln, ohne dass es zu unnötigen Problemen oder erhöhten Kosten kommt.

Die Cybersicherheit umfasst zwar häufig digitale Sicherheitsmaßnahmen wie Antivirensoftware und Beschränkungen der Benutzerrechte, aber es gibt auch physische und Offline-Komponenten, die einen umfassenden Schutz vor einer Vielzahl fortschrittlicher, anhaltender Bedrohungen gewährleisten können.

Einige der wichtigsten Arten der Cybersicherheit sind:

Anwendungssicherheit - Schutz von Daten und Code in geschäftskritischer Sicherheitssoftware (sowohl im Einsatz als auch in der Entwicklung) vor Diebstahl oder Hijacking, z. B. durch Penetrationstests und Verschlüsselung

Informationssicherheit - Schutz physischer und digitaler Daten vor unbefugtem Zugriff und Manipulation, sowohl vor Ort als auch über Remote-Systeme

Sicherheit der physischen Infrastruktur (auch bekannt als physische Sicherheit) - Sicherstellung, dass die Strukturen und Einrichtungen, auf die Sie angewiesen sind, wie Stromnetze und Datenzentren, zugangskontrolliert und vor physischen Schäden oder Störungen geschützt sind

Netzwerksicherheit - Sicherung interner Computernetzwerke gegen unbefugten Zugriff mit Tools wie Fernzugriffsmanagement und Zwei-Faktor-Authentifizierung (2FA)

Benutzerschulung - Schulung von Mitarbeitern und Kunden in bewährten Verfahren zur Erkennung und Vermeidung bekannter Angriffsarten, wie z. B. Malware und Phishing-Angriffe

Wer braucht Cybersicherheit?

Jede Person, die mit sensiblen Daten umgeht, profitiert von der Cybersicherheit, egal ob es sich um einen einzelnen Benutzer, einen KMU-Mitarbeiter oder eine Führungskraft in einem Unternehmen handelt.

Moderne Cyberangriffe haben sich so weit entwickelt, dass jeder im Internet zum Ziel werden kann. Insbesondere bei Phishing-Kampagnen können Sie Opfer von Malware werden, auch wenn die Cyberkriminellen nicht ausdrücklich auf Sie abzielen.

Deshalb ist es wichtig, die Gefahren von Online-Bedrohungen zu kennen und Ihre Daten entsprechend zu schützen.

Wir müssen erwähnen, dass KMUs und große Unternehmen häufiger Ziel bösartiger Angriffe sind. Beginnen wir mit der Untersuchung der am häufigsten angegriffenen Branchen, bevor wir zu den spezifischen Merkmalen übergehen, die einzelne Benutzer dem Risiko eines Cyberangriffs aussetzen.

Kritische Infrastrukturen sowie staatliche und lokale Behörden

Regierungen sind unmittelbar für das Wohlergehen und die Sicherheit ihres Landes oder der Welt verantwortlich. Da sie immense Mengen an sensiblen Daten verwalten, kann ein erfolgreicher Cyberangriff auf ihre kritischen Infrastrukturen das Leben von Millionen von Menschen beeinträchtigen.

Cyberangriffe auf Regierungen, Verteidigungslieferanten, Strafverfolgungsbehörden, Server von Bundesbehörden und militärische Gruppen haben allmählich größere Auswirkungen als physische Angriffe auf dieselben kritischen Infrastrukturen. Wenn Ransomware einen Regierungsserver angreift, kann sie dessen Teilnehmer lahmlegen und sie daran hindern, dringende und alltägliche Dienstleistungen zu erbringen.

Darüber hinaus haben erfolgreiche Angriffe auf kritische Infrastrukturbereiche auch Auswirkungen auf die nationale Sicherheit. Ein solcher Angriff kann katastrophale Folgen haben, da er zu einer schwerwiegenden Unterbrechung der Dienste oder sogar zu körperlichen Schäden führt. Aus diesem Grund ist die Sicherheit kritischer Infrastrukturen von entscheidender Bedeutung, um böswillige Dritte abzuwehren.

Unternehmen, die auf Compliance und Regulierung angewiesen sind

Für einige Unternehmen ist Cybersicherheit keine Frage der Wahl - sie ist obligatorisch. Viele Organisationen (sowohl im öffentlichen als auch im privaten Sektor) unterliegen strengen Branchen- oder Regierungsvorschriften, von denen die meisten eine Cybersicherheitsklausel enthalten. (zusätzlich zu den physischen Sicherheitsmaßnahmen)

Durch die Aufnahme einer Cybersicherheitskomponente in die Verordnungen stellen die verantwortlichen Institutionen sicher, dass die Organisationen die notwendigen Vorkehrungen treffen, um die Daten ihrer Kunden sowie militärische, staatliche und andere sensible Informationen vor Cybervorfällen zu schützen.

Nachfolgend finden Sie einige der gängigsten Konformitätsstandards.

GDPR - General Data Protection Regulation (Allgemeine Datenschutzrichtlinien) - richtet sich an Organisationen, die Dienstleistungen und Waren für Bürger der Europäischen Union anbieten

DFARS - Defense Federal Acquisition Regulation Supplement (Ergänzung zur Bundesbeschaffungsverordnung des Verteidigungsministeriums) - richtet sich an Kontaktpersonen des Verteidigungsministeriums (oder DoD)

HIPAA - Health Insurance Portability and Accountability Act (Gesetz zur Übertragbarkeit von Krankenversicherungen und zur Rechenschaftspflicht) - richtet sich an Unternehmen, die mit Gesundheitsdaten arbeiten

CCPA - Der California Consumer Privacy Act (kalifornisches Gesetz zum Schutz der Privatsphäre der Verbraucher) - soll den Verbrauchern mehr Kontrolle über die von Unternehmen gesammelten Daten geben; es enthält auch Leitlinien für das Gesetz und seine Umsetzung

PCI - Payment Card Industry (Zahlungskartenindustrie) - richtet sich an Unternehmen, die Kreditkartendaten für Online-Transaktionen akzeptieren, speichern und übertragen

Die Strafen für die Nichteinhaltung können erheblich sein, nicht nur in finanzieller Hinsicht, sondern auch in Bezug auf die Schädigung des Rufs eines Unternehmens und sogar den Verlust von Verträgen.

Business-to-Business (B2B)

Wie wir bereits erörtert haben, kann ein Unternehmen von einem Cyberangriff betroffen sein, selbst wenn es die notwendigen Vorkehrungen zur Schulung seiner Mitarbeiter getroffen hat. Wenn einer Ihrer Lieferanten nicht über die nötige Cybersicherheit verfügt, um einen Hacking-Versuch abzuwehren, kann er die Infektion auf alle Unternehmen übertragen, mit denen er zusammenarbeitet.

Aus diesem Grund sollten viele größere Unternehmen eine Überprüfung der Cybersicherheit durchführen, um festzustellen, mit welchen Anbietern man "sicher" Geschäfte machen kann. Wenn ein Unternehmen solche Prüfungen vernachlässigt, kann ein schlecht gesicherter Anbieter ungewollt neben den alltäglichen Diensten Schaden anrichten.

Wenn Sie hingegen ein KMU betreiben und Kunden (größere Unternehmen) haben, die Sicherheitskontrollen für kritische Infrastrukturen durchführen, kann die Nichterfüllung der Sicherheitsbedingungen Sie den Auftrag kosten.

Auch wenn Sie nicht auf prominente Kunden angewiesen sind, um Ihren Umsatz zu steigern, ist es immer noch am besten, Cybersicherheitslösungen als Netzwerkressource einzusetzen, um Angriffe abzuwehren und eine Cybersicherheitsprüfung zu bestehen, falls es zu einem Vertrag kommt.

Welche einzelnen Nutzer sind dem größten Risiko eines Cyberangriffs ausgesetzt?

Ist die Cybersicherheit für den einzelnen Nutzer wichtig?

Nun, die Frage mag für einige subjektiv sein, und das ist auch verständlich. In der Regel sind KMUs, größere Unternehmen, Finanzinstitute und kritische Infrastrukturen stärker auf Sicherheitslösungen angewiesen als Privatanwender.

Jeder hat jedoch mit verschiedenen Arten von Daten zu tun, von denen einige im Hinblick auf Ihre persönliche und finanzielle Privatsphäre sensibel sein können. Selbst wenn Sie auf Ihrem Heimcomputer keine geschäftlichen Daten verarbeiten, ist es sehr wahrscheinlich, dass Sie dort Fotos, Videos, Musik, Zahlungsdaten und andere Daten aufbewahren, die Sie schätzen.

Kommen wir nun zu den häufigsten Gewohnheiten, die einen Cyberangriff auf Ihr Heimnetzwerk ermöglichen. (und damit die Notwendigkeit von Cybersicherheits-Tools, die Sie bei der Abwehr potenzieller Angriffe unterstützen)

Öffnen von E-Mails von unbekannten Absendern und Herunterladen von Anhängen/Klicken auf eingebettete Links

Wir reden zwar viel über Phishing, aber wir halten es für unerlässlich.

Phishing ist heutzutage die häufigste Angriffsmethode für Ransomware. Benutzer, die dies als Bedrohung nicht ernst nehmen, können schnell den Zugang zu ihren Daten auf unbestimmte Zeit verlieren.

Wenn Sie häufig E-Mails von unbekannten Absendern erhalten und diese öffnen, sind Sie einen Schritt näher daran, Ihren Computer mit verschiedenen Formen von Malware zu infizieren. Da Phishing-E-Mails darauf abzielen, Benutzer zum Herunterladen eines Anhangs oder zum Klicken auf einen beschädigten Link zu verleiten, werden sie für ahnungslose Benutzer immer überzeugender.

Wenn Sie mit einer Phishing-E-Mail interagieren und keine E-Mail-Sicherheitslösungen auf Ihrem Gerät haben, kann der bösartige Code in Ihr Netzwerk eindringen und schnell die Kontrolle übernehmen.

Wir sagen nicht, dass eine Cybersicherheitslösung die Nachlässigkeit gegenüber Phishing-E-Mails aufhebt. Dennoch bietet sie selbst für die vertrauensvollsten Nutzer im Internet eine zusätzliche Sicherheitsstufe.

Schlechte Surfgewohnheiten

Das Internet ist riesig, und Ransomware lauert hinter (fast) jeder Ecke. Wenn Sie ungesicherte Websites besuchen und auf eingebettete Links klicken oder versuchen, "kostenlose" Software herunterzuladen, können Sie Angreifern leicht die Kontrolle über Ihre Daten geben.

Ein URL-Blocker (oder eine andere Filterfunktion) kann Sie vor sich selbst bewahren, vor allem, wenn Sie klickfreudig sind.

Versäumnis, Software zu aktualisieren

Patches und Software-Updates sollen Schwachstellen in der Cybersicherheit gegen neue (bekannte) Cyberbedrohungen beheben. Wenn Sie Ihr System nicht regelmäßig patchen, lassen Sie Cyberkriminellen Raum, um ungepatchte Schwachstellen auszunutzen und Ihr Heimnetzwerk zu infiltrieren.

Das Gleiche gilt für Sicherheitsupdates für Ihr Betriebssystem und wichtige Programme.

Wenn Ihre Cybersicherheitslösung über eine automatische Patching-Funktion verfügt, müssen Sie sich nicht mehr um die manuelle Anwendung von Patches kümmern. Sie müssen die Software nur einmal einrichten, und sie kümmert sich um den Rest, solange Sie sie nutzen.

Vorteile der Cybersicherheit

Durch die Implementierung der richtigen Cybersicherheitslösung kann ein Unternehmen die folgenden 11 Vorteile erzielen:

Schützen Sie Ihr Unternehmen und Ihre Marke. Eine Datenschutzverletzung kann Ihren Betrieb in die Knie zwingen und den Ruf Ihres Unternehmens schädigen.

Verbessern Sie die Geschäftskontinuität, indem Sie Angriffe stoppen und Ausfallzeiten beseitigen.

Schützen Sie Ihre Systeme, Ihr Netzwerk und Ihre Daten vor Malware, Ransomware, Phishing-, DDoS-, SQL-Injection- und Social-Engineering-Angriffen.

Schützen Sie wichtige Daten und personenbezogene Informationen vor unbefugtem Zugriff, Diebstahl und Datenverlust.

Erfüllen Sie die Sicherheitsanforderungen von Compliance-Vorschriften wie der EU-Datenschutzgrundverordnung (GDPR), dem California Consumer Privacy Act (CCPA), dem Payment Card Industry Data Security Standard (PCI DSS), dem Health Insurance Portability and Accountability Act (HIPAA) und ISO 27001.

Halten Sie Ihre Website betriebsbereit. Dies ist besonders wichtig für B-to-C-Unternehmen, die mit E-Commerce-Websites erhebliche Einnahmen erzielen.

Schützen Sie die Privatsphäre Ihrer Mitarbeiter und vertrauliche Mitarbeiterinformationen.

Gewinnen Sie das Vertrauen Ihrer Kunden, Partner und Lieferanten, indem Sie Ihr Engagement für die Sicherheit demonstrieren.

Erzielen Sie eine optimale Produktivität, indem Sie ungeplante Ausfallzeiten vermeiden und die bestmögliche Systemleistung sicherstellen.

Eliminieren Sie die mit einer Sicherheitsverletzung verbundenen Kosten, einschließlich der Kosten für die Behebung der Sicherheitslücke und möglicher Bußgelder.

Regenerieren Sie sich schneller, wenn eine Sicherheitsverletzung auftritt, indem Sie sich einen Überblick darüber verschaffen, wie es zu einer Datenverletzung kommt.

Was sind die Nachteile der Cybersicherheit?

Auch wenn Cybersicherheitslösungen für Nutzer und Unternehmen enorme Vorteile mit sich bringen, haben sie je nach Sichtweise auch einige Nachteile.

Wir werden im Folgenden die häufigsten besprechen und versuchen, Ihnen Tipps zu geben, wie Sie diesen begegnen können.

Bedenken Sie, dass wir einige der Nachteile als „allgemein wahrgenommen" bezeichnen können, aber nicht unbedingt als schädlich für Unternehmen oder Einzelpersonen. Wir werden unser Bestes tun, um sie zu analysieren, damit Sie sich eine fundierte Meinung bilden können.

Cybersecurity kann zu teuer sein

Oft haben Führungskräfte das Gefühl, dass sie nicht über die erforderlichen Ressourcen für eine umfassende Cybersicherheitsstrategie verfügen. Selbst wenn sie die Mittel haben, halten es viele Unternehmen für unnötig, in einen Cybersicherheitsplan zu investieren, da sie noch nie von Cyberkriminellen angegriffen wurden.

Die Sache ist die, dass Cybersicherheit für sich genommen kein Geld „druckt". Ein Cybersicherheitssystem ist dazu da, Ihre Daten vor Angriffen zu schützen, aber es kann keine Einnahmen im allgemeinen Sinne des Wortes generieren.

Nehmen Sie sich dennoch die Zeit, um zu berechnen, wie viel es kosten würde, Ihre Daten nach einem erfolgreichen Ransomware-Angriff wiederherzustellen. Sie werden sehen, dass Sie mit Cybersicherheit eine Menge Geld sparen können, auch wenn sie nicht ständig Geld einbringt.

Selbst wenn Ihr Unternehmen noch nie von einem Malware-Angriff betroffen war, reicht ein einziger erfolgreicher Angriff aus, um Ihr gesamtes Unternehmen lahmzulegen. Je nach Ausmaß kann ein gezielter Malware-Angriff Zugang zu einigen oder allen Unternehmensdaten verschaffen, das Vertrauen Ihrer Kunden brechen und sogar ein Lösegeld verlangen, um Ihnen die Kontrolle über Ihre Dateien zurückzugeben.

Für Privatanwender mag die Zahlung einer zusätzlichen monatlichen Abonnementgebühr wie eine Verschwendung erscheinen. Immerhin können die Nutzer auf kostenlose Backup-Plattformen (Google Drive, iCloud, DropBox) zugreifen und kostenlose Versionen angesehener Antiviren-Software installieren, um sich vor neuen Bedrohungen zu schützen.

Das ist alles schön und gut, aber ein genauer Blick auf „kostenlose" Sicherheitslösungen kann das Gegenteil beweisen. Kostenlose Backup-Plattformen bieten zum Beispiel keine erweiterten Cybersicherheitsfunktionen und übernehmen keine Verantwortung für die Sicherheit Ihrer Daten. Kostenlose Antivirensoftware ist gut geeignet, um kleinere Cyberbedrohungen und potenzielle Angriffe zu „erkennen", aber sie ist kaum eine brauchbare Antwort auf einen ausgeklügelten Angriff auf Ihr System.

Nehmen wir an, Sie arbeiten mit sensiblen Daten in Ihrem Heimnetzwerk oder haben mehrere Computer mit demselben Wi-Fi. In diesem Fall sollten Sie darüber nachdenken, eine Cybersicherheitslösung zu installieren, um sie alle zu schützen. Auch wenn dies mit zusätzlichen Kosten verbunden ist, kann es Ihre Daten langfristig vor einem bösartigen Cyberangriff schützen.

Wie man es wendet

Dieser Nachteil lässt sich oft nicht schnell beheben, aber es lohnt sich, wenn man es durchzieht.

Das Schlüsselelement für die falsche Vorstellung von der Preisgestaltung im Bereich der Cybersicherheit ist eine begrenzte Forschung. Wenn sich Ihr Unternehmen die Zeit nimmt, die potenziellen Verluste aufgrund eines Cyberangriffs zu berechnen - verlorene oder beschädigte Daten, Ausfallzeiten, Kundenzufriedenheit usw. - würden die Gesamtkosten eines Angriffs höchstwahrscheinlich die vereinbarte Abonnementgebühr für eine robuste Cybersicherheitslösung übersteigen.

Nach gründlicher Recherche und Planung können Sie vernünftig entscheiden, ob die Kosten die Risiken überwiegen oder umgekehrt. Sie werden wissen, warum Sie Cybersicherheit brauchen, wann Sie sie brauchen könnten und was sie Ihnen bringt.

Was die einzelnen Benutzer betrifft, ist es am effizientesten, die potenziellen Schwachstellen zu zählen, die ein Hacker in Ihrem Heimnetzwerk ausnutzen kann. Das können mehrere Geräte sein, die an einen älteren Router angeschlossen sind, ahnungslose Familienmitglieder, die auf ungesicherten Websites surfen, mangelnde Patching-Gewohnheiten usw.

Es liegt an Ihnen, zu entscheiden, welche Anzahl potenzieller Angriffe eine Cybersicherheitslösung rechtfertigt. Dennoch können Sie jetzt eine fundierte Entscheidung treffen und die beste Lösung für Ihr Heimnetzwerk finden.

Die Einrichtung der Cybersicherheit kann schwierig sein

Dieser Nachteil ist eher für Unternehmen als für Privatanwender relevant. Da moderne Cybersicherheitslösungen eine intuitive Software und eine benutzerfreundliche Oberfläche bieten, können auch Privatanwender, die sich selbst nicht für technisch versiert halten, die Einrichtung schnell abschließen.

Da Unternehmen große Netzwerke mit mehreren Servern und Computern in einem Büro (oder in einer BYOD-Umgebung) betreiben, müssen sie die Umsetzung der Cybersicherheit gründlicher koordinieren. (Endpunktsicherheit, System-Updates, robuste Anti-Ransomware-Tools usw.)

Der Prozess kann Zeit und Mühe kosten und die Kosten erhöhen, bis die Einrichtung abgeschlossen ist. Für kleinere und mittlere Unternehmen kann die Installation und Konfiguration einer Cybersicherheitslösung überwältigend sein, insbesondere wenn sie keinen IT-Spezialisten beschäftigen.

Wie man es wendet

Hier liegt die Lösung im Denken vor dem Handeln. Eine gute Planung kann Unternehmen immense Ressourcen in Form von Zeit, Aufwand, Nerven, Kosten und Mitarbeiterwohlbefinden ersparen. Dasselbe gilt, sogar in noch höherem Maße, für Sicherheitsprojekte im Bereich kritischer Infrastrukturen.

Wenn Ihr Unternehmen beschließt, Maßnahmen zur Cybersicherheit im Unternehmensnetz zu ergreifen, müssen Sie zunächst einen Plan aufstellen. Sie können berechnen, wie viele Rechner in die Lösung einbezogen werden müssen, welche Software die Umsetzung behindern könnte, wie viele Mitarbeiter Sie für den gesamten Prozess benötigen usw.

Wenn Sie die erforderlichen Maßnahmen kalkulieren, einen Zeitrahmen für ihre Durchführung festlegen, mögliche Rückschläge, den Wert der zu erwartenden Kosten usw. berücksichtigen, sind Sie in der Lage, eine Strategie zu entwickeln und sie ohne Frustration umzusetzen.

Okay, es mag auf dem Weg dorthin einige Frustrationen geben, aber wenn sie angemessen umgesetzt werden, wird das Ergebnis den Ärger überwiegen.

Cybersicherheit erfordert regelmäßige Überwachung (für Unternehmen)

Heimanwender können eine Cybersicherheitslösung einrichten, ohne sie ständig überprüfen zu müssen. Denn wenn ein Fehler oder ein Problem auftritt, sehen sie es sofort auf ihrem Computer.

Unternehmen hingegen profitieren von strengeren Überwachungsplänen. Für einige Organisationen können diese Zeitpläne als "regelmäßig" gelten, während andere eine ständige Überwachung benötigen, um sicherzustellen, dass die Lösung ordnungsgemäß funktioniert.

Wenn Sie über ein engagiertes IT-Team verfügen, sollte es für dieses kein Problem sein, die Leistung der Lösung zu bewerten und eventuell auftretende Probleme zu beheben.

Wenn Sie ein kleines oder mittleres Unternehmen führen, kann die Überwachung aller Cybersicherheits-Tools eine größere Herausforderung darstellen, insbesondere wenn Sie keinen IT-Spezialisten vor Ort haben.

Wenn die Geschäftsprozesse wie gewohnt ablaufen und keine Bedrohungen auf Ihr KMU abzielen, reicht es vielleicht aus, die tägliche Zusammenfassung der Aktionen und die Leistungsberichte der Lösung zu überprüfen. Wenn jedoch eine exotischere Bedrohung auf Ihr Unternehmen abzielt (diese Möglichkeit ist zwar selten, aber dennoch vorhanden), müssen Sie möglicherweise eine kontinuierlichere Überwachung in Kauf nehmen. Der Prozess mag mühsam sein, aber er ist es wert.

Denn wenn Sie keine Cybersicherheitslösung haben, können die meisten neuen Bedrohungen aus dem Internet viel leichter in Ihren Schutz eindringen. Und wenn ein ausgeklügelter Angriff erfolgt, ist es viel schlimmer, keine Cybersicherheitsmaßnahmen zu haben, als eine aktive und umfassende Lösung überwachen zu müssen.

Wie man es wendet

Hier liegt der Ansatz zur Verbesserung der Überwachung in der Wahrnehmung. Viele Unternehmen nehmen Cybersicherheit als „überkomplizierte Technologie" wahr, so dass jede Interaktion mit der Lösung überwältigend erscheinen kann.

Wie bei jedem anderen Thema kann es Wunder bewirken, sich selbst und die verantwortlichen Mitarbeiter über die Bedeutung der Cybersicherheit aufzuklären.

Wenn Unternehmen beginnen, Cybersicherheitsmaßnahmen als Teil des Unternehmens zu akzeptieren, können sie einen Großteil der Frustration im Umgang mit modernen Systemen abbauen. Auch wenn die Benutzeroberfläche für manche unübersichtlich erscheint, ist sie eigentlich recht benutzerfreundlich und intuitiv. Die Zeit, die man sich nimmt, um sie zu verstehen, wird sich langfristig in Form von Arbeitszeit und Einhaltung von Fristen auszahlen.

Außerdem kann ein spezielles IT-Team (oder eine einzelne Person) für alle Cybersicherheitsverfahren verantwortlich sein, wenn KMU dies in ihrem Budget unterbringen können. (zumindest am Anfang)

Im Laufe der Zeit kann dieses Team (oder diese Person) den Rest Ihres Personals über sinnvolle Cybersicherheitspraktiken aufklären, anstatt nur Probleme zu beheben, wenn sie auftreten. Sobald mehr (oder alle) Personen in Ihrem Unternehmen verstehen, wie Cybersicherheit funktioniert, werden die Probleme mit der Funktionalität weniger und die allgemeine Einstellung zur Cybersicherheit wird sich verbessern.

Für größere Firmen und Unternehmen ist es von entscheidender Bedeutung, Spezialisten für verschiedene Bereiche der Organisation abzustellen. Einige sind für die Aktualisierung der Cybersicherheit und die Umsetzung von Innovationen zuständig, andere überwachen die Leistung, und ein drittes Team kann potenzielle neue Bedrohungen verfolgen und die Lösung anpassen, um ihnen reaktiv zu begegnen.

Natürlich sollten alle Teams eine ständige Kommunikation pflegen und an der Verbesserung ihrer Zusammenarbeit arbeiten. Mit der Zeit können sie Spitzenleistungen erbringen und zu einem Bienenstock von Meistern der Cybersicherheit werden.

Cybersicherheit erfordert kontinuierliches Management (für Unternehmen)

Dieser Punkt überschneidet sich bis zu einem gewissen Grad mit dem vorhergehenden. Das häufigste Missverständnis über Cybersicherheitslösungen ist, dass sie eine einmalige Sache sind. Man installiert die Lösung, konfiguriert sie und lässt sie ihre Wirkung entfalten.

Während moderne Sicherheitslösungen im Verborgenen arbeiten können, ohne das Geschäft oder die alltäglichen Abläufe zu stören, erfordert die Cybersicherheit von Unternehmen ein gewisses Maß an Management.

Nehmen wir an, Sie gehören zu einem großen Unternehmen. In diesem Fall müssen Ihre IT-Teams die Cybersicherheitssysteme schrittweise entwickeln, verstärkte Abwehrmaßnahmen in verschiedenen Geschäftsbereichen einrichten und Schwachstellen beheben, sobald sie auftreten.

Für kleine und mittelständische Unternehmen mag der Prozess weniger Zeit in Anspruch nehmen (da Ihr IT-Team weniger Geräte einrichten muss), aber die Verwaltung ist immer noch ein Teil der Aufrechterhaltung einer herausragenden Cybersicherheitsstrategie.

Für den einzelnen Benutzer ist die Verwaltung der Lösung nur dann erforderlich, wenn Sie die Einstellungen für die Datensicherung ändern oder die Erkennung von Bedrohungen auf neue Einstellungen festlegen möchten. Ansonsten können Sie das Cybersicherheitsprogramm weitgehend selbst einrichten und nur bei der Überprüfung von Backups kontrollieren.

Wie man es wendet

Unternehmen, die sich für Cybersicherheit einsetzen wollen, sollten die Kosten, die Arbeitsstunden und die für die Verwaltung ihres Cybersicherheitsnetzes erforderlichen Teams berechnen.

Wie bei der Überwachung fordert das Cybersicherheitsmanagement die Benutzer dazu auf, die Lösung als Teil des Unternehmens zu akzeptieren. Sie ist ein funktionierender, sich bewegender und sich weiterentwickelnder Teil Ihres Unternehmens und sollte auch als solcher behandelt werden.

Die richtigen Leute zu finden, um verantwortliche Teams zu bilden, ist entscheidend, um die Verwaltung zu erleichtern und eine vollständige Abdeckung der Cybersicherheit für Ihr Unternehmen zu erreichen. Die Sicherstellung ihrer Kommunikation ermöglicht eine schnellere Umsetzung, weniger „unlösbare" Probleme und eine höhere Sicherheit gegen potenzielle bekannte und unbekannte Bedrohungen.

Cybersicherheit kann neue Risiken (für Unternehmen) schaffen

Bei unvorsichtigem Umgang mit Cybersicherheitslösungen können neue Risiken für Unternehmen entstehen. Wenn sich Ihr Unternehmen für eine Lösung entscheidet, die z. B. auf dem günstigen Preis und nicht auf der Funktionalität basiert, verlieren Ihre Teams möglicherweise wertvolle Zeit mit der Konfiguration einer Plattform, die die Systeme in Ihrer Umgebung nur unzureichend schützt.

Außerdem sind einige Lösungen möglicherweise nicht mit den Systemen Ihres Unternehmens kompatibel, was zu unbeabsichtigten Sicherheitsverletzungen, Datenverlusten oder Datenbeschädigungen führen kann. Dies kann auch Geschäftsprozesse zum Stillstand bringen und Ihre Einnahmen beeinträchtigen.

Und wenn Sie keine angesehene, robuste Cybersicherheitslösung einsetzen, können Cyberkriminelle eine „weniger vorbereitete" Lösung ausnutzen, um in Ihr Unternehmen einzudringen.

Und schließlich kann sich eine Cybersicherheitslösung zu einer kostspieligen Ausgabe entwickeln, wenn Sie sie nicht ordnungsgemäß implementieren, überwachen und verwalten. Es kann sein, dass Sie für eine Lösung bezahlen, ohne dass Sie von den Vorteilen profitieren, weil es an einer ordnungsgemäßen Konfiguration und kontinuierlichen Überprüfung mangelt.

Wie man es wendet

Hier können Sie die vorangegangenen Abschnitte genauer unter die Lupe nehmen und einen umfassenden Plan für die Cybersicherheit entwerfen. Nehmen Sie sich Zeit, um die für Ihre Bedürfnisse und Ihr Budget am besten geeignete Lösung auszuwählen, sie ordnungsgemäß zu implementieren und dann verantwortliche Teams einzustellen (oder zu schulen), die die Cybersicherheitsumgebung Ihres Unternehmens ständig überwachen, verwalten und verbessern.

Wie jede Neuerung in einem Unternehmen erfordert auch die Cybersicherheit Zeit, Mühe und einen erweiterten Mitarbeiterstab, um sie zu verwirklichen. Sobald Sie jedoch ein angemessenes System zur Verwaltung der Lösung geschaffen haben, werden alle Ihre Daten sowohl in Echtzeit als auch bei der sicheren Speicherung geschützt sein.

Automatisierung und Umsetzung der Cybersicherheit

Die Automatisierung der Cybersicherheit ist ein wichtiger Trend, der sich auf die Sicherheitslandschaft auswirkt. Cyberkriminelle nutzen Automatisierung und künstliche Intelligenz (KI), um ihre Angriffe zu skalieren, während führende Cybersicherheitsanbieter Automatisierung und KI schnell in ihre Lösungen integrieren, um die Effizienz zu steigern und die Reaktionszeiten zu verbessern. Die Automatisierung der Cybersicherheit macht es für Ihr IT-Team überflüssig, jede Warnung manuell zu sichten, um eine Bedrohung zu identifizieren, zu klassifizieren und darauf zu reagieren, da die Maschine automatisch Sicherheitsmaßnahmen - Erkennung, Untersuchung, Analyse und Behebung - ohne menschliches Eingreifen durchführen kann - und das innerhalb weniger Sekunden.

Cybersicherheitssoftware, die eine Reaktion auf eine Bedrohung automatisiert, eliminiert auch Fehler und stellt sicher, dass jede Bedrohung sofort erkannt wird und darauf reagiert werden kann. Bei der Menge der eingehenden Warnungen haben Sicherheitsanalysten nicht die Zeit oder die Ressourcen, um jede Bedrohung manuell zu analysieren, was eine Reaktion in Echtzeit unmöglich macht.

Die Automatisierung der Sicherheit senkt die Gesamtkosten von Datenschutzverletzungen fast um das Dreifache, aber nur 40 % der Unternehmen haben sie teilweise implementiert und 35 % der Unternehmen haben noch nicht einmal mit der Implementierung begonnen.

Die Automatisierung der Cybersicherheit bietet Vorteile für Unternehmen, die mit weniger Ressourcen mehr erreichen und die Reaktionszeiten durch automatische Funktionen zur Abwehr von Bedrohungen verkürzen möchten.

Wo wird Cybersicherheit eingesetzt?

Da die Cyberkriminalität ein immer bedrohlicheres Problem darstellt, könnten Sicherheitsmaßnahmen in fast jedem mit dem Internet verbundenen Bereich eingeführt werden.

Einzelpersonen können Cybersicherheit nutzen, um ihre eigenen und die an ein Heimnetzwerk angeschlossenen Arbeitsgeräte zu schützen.

Kleine und mittlere Unternehmen können die Einhaltung gesetzlicher Vorschriften erfüllen und sicherstellen, dass ihr Unternehmen in einer sicheren Umgebung wachsen kann. Größere Unternehmen können massive Cybersicherheitssysteme einsetzen, um DDoS-Angriffe, Ransomware-Treffer und andere Malware-Bedrohungen abzuwehren und so die Wettbewerbsfähigkeit, eine hervorragende Einnahmequelle und das Potenzial, sich ständig weiterzuentwickeln, zu fördern.

Die Regierungen könnten sich auf die höchste Stufe der Cybersicherheit verlassen, um bekannte und unbekannte Bedrohungen abzuwehren und die nationale und globale Sicherheit zu gewährleisten.

Non-Profit-Organisationen könnten von einer robusten Lösung profitieren, um ihre operativen Daten, Projekte und Kampagnen vor ungewollten Eindringlingen zu schützen.

Bildungseinrichtungen können Aufzeichnungen von Studenten, akademische Forschungsarbeiten und andere Informationen über geistiges Eigentum (IP) schützen.

Cybersecurity-Tools werden auf alle mit dem Internet verbundenen Systeme innerhalb des Unternehmens angewendet, um die Online- und physische Sicherheit vor Cyberangriffen zu gewährleisten. Die verschiedenen Funktionen einer robusten Cybersicherheitslösung sind in der Lage, Online-Bedrohungen durch die Implementierung verschiedener Algorithmen zu überwachen, zu erkennen und zu verhindern.

Auch wenn der Begriff "Cybersicherheit" in erster Linie Assoziationen zum Schutz vor Hackerangriffen weckt, kann eine umfassende Lösung bei automatischen Backups, dem Schutz der Daten mobiler Geräte und der Datenwiederherstellung im Katastrophenfall helfen.

Unternehmen unterschiedlicher Größe und Zweckbestimmung können von einer verbesserten Cybersicherheit profitieren, da jeder, selbst gelegentliche Internetnutzer, sensible Daten auf seinen Geräten mit sich führt. Und da sie wahrscheinlich wollen, dass diese Daten vor Cyberangriffen geschützt bleiben, ist es am besten, die notwendigen Vorkehrungen zu treffen, um sie angemessen zu schützen.

Was sind die größten Herausforderungen im Bereich der Cybersicherheit?

Im Folgenden werden die Herausforderungen beschrieben, mit denen ein Unternehmen im Bereich der Cybersicherheit konfrontiert ist und von denen einige durch den Einsatz der richtigen Cybersicherheitslösung bewältigt werden können. Andere Herausforderungen liegen außerhalb des Bereichs der Technologie, sind aber wichtig zu berücksichtigen und nach Möglichkeit zu bewältigen.

Angriffe auf die Software-Lieferkette sind auf dem Vormarsch, und wenn ein Cyberkrimineller genügend Zeit und Geld in ein bestimmtes Ziel investiert, kann jedes Unternehmen angegriffen werden.

Malware-Banden bieten Ransomware-as-a-Service an, so dass "Verteiler" so viele Computer wie möglich mit Spam, Phishing, Kontoübernahme, Zero-Day-Angriffen und Spoofing infizieren können.

Durch den Einsatz von künstlicher Intelligenz (KI) und Automatisierung wird der Einsatz verstärkt, da Cyberkriminelle jetzt moderne Technologien nutzen, um ihre Angriffe zu skalieren.

Die zunehmende Nutzung von Geräten des Internets of Things (Internet der Dinge) (IoT) bedeutet, dass ein Unternehmen möglicherweise mehrere Lösungen benötigt, um verschiedene IoT-Geräte zu sichern und zu schützen. Die Sicherheit von IoT-Geräten ist noch ein unausgereifter Markt.

Begrenzte Budgets können kleine und mittelständische Unternehmen (KMU) davon abhalten, in die richtige Cybersicherheitslösung zu investieren.

Insider-Bedrohungen können durch die richtige Cybersicherheitslösung gestoppt werden, aber Unternehmen müssen sorgfältig vorgehen, wenn es um den Umgang mit verärgerten oder ausscheidenden Mitarbeitern geht, die legitimen Zugang zu sensiblen Daten oder PII (Schutz sensibler und persönlich identifizierbarer Informationen) haben.

Weltweit gibt es eine Talentlücke im Bereich der Cybersicherheit, und es wird nicht erwartet, dass sie sich verbessert. Allein in den USA gab es von April 2020 bis März 2021 7.956.341 beschäftigte Cybersicherheitsexperten. Im gleichen Zeitraum gab es 7.464.420 offene Stellen.

Viele Unternehmen schulen ihr IT-Personal und ihre Nutzer nicht ausreichend in Sachen Cybersicherheit. Die Nutzer müssen wissen, wie Angriffe aussehen, was sie tun und was sie nicht tun sollten. Eine kontinuierliche Schulung des Sicherheitsbewusstseins für IT-Mitarbeiter und Sicherheitsexperten ist ebenso wichtig, da sich die Landschaft schnell verändert und Kriminelle ständig neue Bedrohungsmethoden einführen und perfektionieren.

Viele Unternehmen sind auf einen Angriff nicht vorbereitet. Sie haben keine Notfallpläne entwickelt (und getestet) und ihre IT-Mitarbeiter nicht darin geschult, wie sie im Falle eines Angriffs reagieren sollen. Angesichts der zunehmenden Angriffe auf die Lieferkette sind sowohl Großunternehmen als auch kleine und mittelständische Unternehmen stärker gefährdet als je zuvor.

Die Nichtimplementierung eines Zero-Trust-Ansatzes stellt ein Risiko für ein Unternehmen dar. Zero-Trust bedeutet, dass Sie standardmäßig nichts und niemandem innerhalb oder außerhalb des Netzwerks vertrauen.

Viele KMUs konfigurieren ihren Cloud-Service versehentlich falsch, wodurch ihr Unternehmen noch anfälliger für Angriffe wird. KMUs sollten einen Managed Service Provider (MSP) beauftragen, um eine ordnungsgemäße Konfiguration sicherzustellen.

Was ist das schwächste Glied in der Informationssicherheit?

Um das schwächste Glied in der Informationssicherheit zu ermitteln, müssen wir das Wesen aller drei Säulen der Cybersicherheit untersuchen.

Technologie

Die Technik macht nicht von selbst Fehler. Es sind die Menschen, die die Technologie schaffen, programmieren und nutzen, um Informationen zu schützen. Sie tut das, was der Mensch ihr aufträgt. Selbst wenn es um künstliche Intelligenz (KI) geht, werden ihre Algorithmen von Menschen entworfen und programmiert. (zumindest im Moment)

Technologie kann „Fehler" machen - Sicherheitslücken in der Software zum Beispiel, aber diese können durch sinnvolle Sicherheitsupdates leichter behoben werden. Und auch hier gilt, dass die Fehlerhaftigkeit der Technologie von den Menschen abhängt, die sie entwickeln. Es liegt dann in ihrer Verantwortung, sie zu reparieren, wenn etwas schiefläuft.

Prozesse

Prozesse treffen, ähnlich wie Technologie, nicht von selbst Entscheidungen. Es sind die Menschen, die eine Reihe von Schritten entwerfen, die zu befolgen sind, um über unbestimmte Zyklen hinweg ein einheitliches Ergebnis zu gewährleisten.

Wenn sich ein Prozess nicht bewährt, sind die Mitarbeiter dafür verantwortlich, ihn zu überprüfen, die Probleme zu ermitteln und eine Lösung zu entwickeln, um ihn zu aktualisieren.

Menschen

Auch wenn Technologie oder Prozesse von verschiedenen Nutzern als „komplex" bezeichnet werden können, ist der Mensch der komplexeste der drei. Jeder Mensch kann für sich selbst denken und eigene Entscheidungen treffen.

Manchmal sind die Entscheidungen gut für die Arbeitsproduktivität und den Wohlstand des Unternehmens. In anderen Fällen sind sie es nicht. In solchen Fällen kann eine Maschine oder ein Prozess helfen, das Problem zu lösen, aber auch hier sind es die Menschen, die den Prozess zum Abschluss bringen sollten.

Es liegt in unserer Natur, Fehler zu machen, denn wir sind dafür verantwortlich, eine Lösung für ein Problem zu finden. Im Gegensatz zu Maschinen kann man nicht vorhersagen, ob ein Mensch denselben Fehler noch einmal machen wird oder nicht.

Selbst bei entsprechender Schulung und Sensibilisierung für Bedrohungen ist es grundsätzlich ungewiss, ob ein Mensch immer die richtige Entscheidung trifft, was ihn zum schwächsten Glied in der Cybersicherheitskette macht.

Im Folgenden werden die wichtigsten von Menschen verursachten Risiken für die Cybersicherheit untersucht, um zu verstehen, wie man ihnen am besten begegnen kann.

Umgang mit Phishing-E-Mails

Cyberkriminelle machen sich das Vertrauen der Menschen zunutze und entwickeln Angriffe, die ahnungslose Benutzer zum Klicken verleiten.

Sie spielen mit unseren Emotionen, unserer Neugier und sogar unserer Angst, um bösartige Angriffe auszuführen. Phishing-E-Mails erwecken oft ein Gefühl der Dringlichkeit, so dass der Benutzer keine Zeit zum Nachdenken hat. In einem solchen Fall kann ein Mitarbeiter voreilig gegen die Unternehmensrichtlinien handeln und so unbefugten Dritten die Kontrolle über das Unternehmensnetzwerk gewähren.

Die zunehmende Verbreitung von BYOD-Umgebungen (Bring-your-own-device) verstärkt die Auswirkungen von Phishing-Angriffen. Oft haben die Mitarbeiter keine erstklassigen Cybersicherheitstools auf ihren persönlichen Geräten, was das Risiko eines erfolgreichen Malware-Angriffs noch weiter erhöht.

Umgehung von Sicherheitskontrollen

Die meisten Unternehmen haben strenge Internetnutzungsrichtlinien. Solche Richtlinien zielen darauf ab, den Mitarbeitern den Zugang zu bestimmten Arten von Websites zu verwehren - Glücksspiele, Websites für Erwachsene, Spiele und P2P-Plattformen sind die häufigsten in dieser Liste.

Angenommen, ein Mitarbeiter verstößt gegen die Internetnutzungsrichtlinien. In diesem Fall wird er versuchen, die URL-Blocker (oder andere Mittel zur Beschränkung des Website-Zugriffs) zu umgehen und dabei das Netzwerk Ihres Unternehmens Cyberangriffen auszusetzen. Dies ist möglich durch Nutzung öffentlicher Proxyserver oder nicht autorisierter VPN-Dienste, um ungesicherte Apps herunterzuladen, sich mit nicht genehmigten Websites und Cloud-Plattformen zu verbinden oder auf bösartige Werbung zu klicken.

Es ist nicht immer so, dass Glücksspiel- oder Spieleseiten dem Netzwerk Ihres Unternehmens schaden, aber P2P (Peer-to-Peer)-Plattformen stellen ein erhebliches Risiko dar, da es nicht an den Urhebern liegt, den Inhalt einer herunterladbaren Datei zu überprüfen. Außerdem sind P2P-Plattformen am einfachsten einzurichten, wenn die Betreiber keine Ressourcen für sichere File-Sharing-Software oder ordnungsgemäß verwaltete Berechtigungen verschwenden.

Herunterladen von nicht autorisierten Apps

Nicht autorisierte Apps sind nicht ohne Grund als solche gekennzeichnet. Es geht nicht darum, dass die App selbst bösartig ist und in ein Unternehmensnetzwerk eindringen kann. (obwohl einige Apps genau dafür konzipiert sind)

Das Risiko bei ungeprüften Anwendungen liegt in der geringen Sicherheit, die sie bieten.

Die meisten App-Entwickler räumen der Cybersicherheit eine niedrige Priorität ein; trotz der Zunahme von App-Hacking-Angriffen fügen die meisten Entwickler ihren Apps nur dann Sicherheitsmaßnahmen hinzu, wenn Probleme auftreten. (nachdem die App fertiggestellt und bereits für die öffentliche Nutzung verfügbar ist)

Apps können verschiedene Arten von Benutzerdaten enthalten - Anmeldeinformationen, Anmeldedaten, Benutzernamen, Passwörter, E-Mail-Adressen usw. Nach einem erfolgreichen Angriff können Cyberkriminelle alle sensiblen Informationen in der App in die Hände bekommen und sie ausnutzen, um Nutzer zu erpressen, die Daten auf den Schwarzmarkt zu bringen oder die App in ein Gateway für einen DDoS-Angriff auf ein Unternehmensnetzwerk zu verwandeln.

Wenn ein Mitarbeiter eine App mit unzureichender integrierter Cybersicherheit herunterlädt, schafft er eine Schwachstelle, die Hacker ausnutzen können, insbesondere wenn er seine mobilen Geräte mit dem Wi-Fi-Netzwerk des Unternehmens verbindet. Die häufigsten Einladungen zum Hacken einer App sind das Fehlen einer Multi-Faktor-Authentifizierung (MFA), ungesicherte Datenspeicherung, keine aktivierte Datenverschlüsselung oder leicht zugänglicher Code.

Da beliebte Apps von jedermann heruntergeladen werden können, ist es für Angreifer möglich, ihre Schwachstellen studieren, einen Angriff planen und dann zuzuschlagen, wenn das Gewinnpotenzial am größten ist. Selbst wenn ein Mitarbeiter eine ungesicherte App heruntergeladen hat und sie einen Monat lang „sicher" auf seinem Bürocomputer hatte, kann die App immer noch ein großes Risiko für Ihr Unternehmensnetzwerk darstellen.

Verwendung schlechter Passwörter

In der modernen Technologielandschaft müssen Unternehmen verschiedene Plattformen nutzen, um ihre Geschäfte optimal abzuwickeln.

Heutzutage sind Cloud-basierte Technologien die häufigste Ergänzung zur traditionellen technischen Umgebung eines Unternehmens. Mit ihnen geht die Notwendigkeit einher, mehr Konten und damit auch mehr Passwörter für die Zugangsberechtigung zu erstellen.

Das Problem liegt hier in der Wiederholung. Die meisten Benutzer ziehen es vor, ein einfaches Passwort zu verwenden, damit sie es nicht vergessen und zurücksetzen müssen. Außerdem würden sie dasselbe einfache Kennwort für mehrere Konten verwenden, um den schnellen Zugriff zu erleichtern. Ein schneller Zugang für einen Benutzer kann jedoch manchmal auch einen schnellen Zugang für Täter bedeuten.

Wenn Benutzer standardmäßig gemusterte Kennwörter verwenden, verlassen sie sich häufig auf die folgenden Konzepte:

- Verwendung numerischer Passwörter (z. B. 123456789)

- einschließlich ihres Namens, des Namens eines geliebten Menschen, des Namens ihres Haustiers, ihrer Heimatstadt usw. (z. B. Brian123, Milo007)

- mit ihrem Geburtsjahr, dem Namen ihrer Lieblingsmannschaft oder anderen leicht zu merkenden Kombinationen (z. B. theKnicksrule1967)

Wie wir bereits erwähnt haben, sind diese Tricks von Vorteil, wenn man sich sein Passwort immer merken will, aber sie laden auch Bedrohungsakteure dazu ein, ein wenig in den Benutzern zu wühlen und ihre Passwörter leicht zu erraten. Wenn diese Passwörter mit einem Unternehmenskonto verknüpft sind, können sie sich schnell Zugang zu Ihrem Unternehmensnetzwerk verschaffen.

Verwendung einer schwachen Authentifizierung

Der Wunsch nach schnellem Zugriff ermöglicht eine weitere Schwachstelle in der Kontosicherheit.

Da es bequem ist, mit möglichst wenigen Schritten auf ein Profil zuzugreifen, empfinden manche Mitarbeiter es als lästig, jedes Mal, wenn sie mit einer App oder einem Programm interagieren müssen, die MFA zu durchlaufen.

Ganz gleich, ob es sich um einen Code, einen biometrischen Scan oder eine andere Art der Authentifizierung handelt, durch das Überspringen der MFA wird ein Schritt (oder zwei) zwischen den Angreifern und den Daten auf den Unternehmenskonten ausgelöscht.

Fehlkonfiguration

Auch Entwicklern, Systemadministratoren und anderen IT-Verantwortlichen können Fehler unterlaufen. Wenn ein Systemadministrator vergisst, das Standardpasswort für einen Server zu ändern, können Cyberkriminelle unter Umständen leichter auf den Server zugreifen, wenn sie die Schwachstelle ausfindig machen.

Außerdem kann das Kopieren einer Konfiguration von einer serverlosen Funktion zu einer anderen das Risiko eines erfolgreichen Angriffs aufgrund einer Fehlkonfiguration erhöhen.

Ein weiteres Beispiel ist, wenn ein einzelner IT-Spezialist für die Anmeldeverfahren aller anderen Mitarbeiter zuständig ist. Da die verantwortliche Person alle Konten in Ihrem Unternehmen absichern müsste, vergisst sie manchmal, ein oder zwei Konten zu sichern, wodurch Schwachstellen entstehen, die von Hackern ausgenutzt werden können.

Welche Arten von Angriffen auf Benutzer sind üblich?

Im Folgenden finden Sie die drei häufigsten Angriffsarten, die menschliche Fehler ausnutzen, um in kritische Systeme einzudringen.

Social-Engineering-Angriffe

Solche Angriffe sind darauf ausgelegt, Schwachstellen in der menschlichen Natur auszunutzen. Das typischste Beispiel sind Phishing-Angriffe - sie nutzen die Angst, Unsicherheit oder Neugier der Menschen aus, um sie zum Klicken auf einen betrügerischen Link oder zum Download von Ransomware zu verleiten.

Malware- und Ransomware-Angriffe

Wir haben bereits über die Bedeutung des sofortigen Patchens gesprochen, aber wir wiederholen es hier noch einmal.

Wenn Benutzer keine Sicherheitsupdates installieren, bleiben bekannte Schwachstellen ungepatcht, und Angreifer können diese Schwachstellen für einen erfolgreichen Angriff nutzen.

Das Patchen gängiger Schwachstellen und Sicherheitslücken (CVEs) kann zeitaufwändig sein, so dass einige Benutzer es aufschieben und ihre Geräte ohne Ausfallzeiten weiter nutzen. Cyberkriminelle können jedoch den Zeitraum zwischen der Veröffentlichung des Patches und seiner Anwendung nutzen, um in die Abwehrmechanismen des Geräts einzudringen.

Wörterbuchangriff

Wörterbuchangriffe zielen darauf ab, ein passwortgeschütztes Gerät (oder ein Konto) zu infiltrieren, indem systematisch verschiedene bekannte schwache Passwörter ausprobiert werden. Selbst wenn Angreifer nicht gründlich recherchiert haben, können sie online Listen mit häufig verwendeten Passwörtern finden und diese durchgehen, um in ein Gerät einzubrechen.

So herausfordernd diese Angriffe auch sein mögen, es sind immer noch Menschen, die sie ermöglichen. Wenn wir über Insider-Bedrohungen für die Cybersicherheit sprechen, verwenden wir den Begriff „abtrünniger Mitarbeiter", um eine Person zu beschreiben, die absichtlich oder unabsichtlich zu Cyberangriffen einlädt.

Im Folgenden werden wir die drei Haupttypen von abtrünnigen Mitarbeitern untersuchen, ihr typisches Verhalten erörtern und erläutern, was Sie tun können, um ihnen zu begegnen.

Die drei Arten von abtrünnigen Mitarbeitern

Abtrünnige Mitarbeiter unterminieren das KMU, das Unternehmen oder die Organisation, der sie angehören, indem sie Regeln und Sicherheitsrichtlinien ignorieren. Einige verbergen ihre Handlungen, um nicht entdeckt zu werden, während andere ganz offen gegen die Regeln verstoßen, ohne sich darum zu kümmern, dass sie gescholten oder entlassen werden.

Die Handlungen solcher Personen können von harmlos bis schwerwiegend genug sein, um ein kritisches Sicherheitsrisiko für die Daten Ihres Unternehmens darzustellen.

Im schlimmsten Fall können abtrünnige Mitarbeiter Malware in das Unternehmensnetzwerk einschleusen, geschäftswichtige Daten an Konkurrenten weitergeben oder Unternehmensspionage betreiben.

Und nun zu den drei Typen.

Der Einser-Schüler

Wir wetten, dass jedes Unternehmen einen solchen Mitarbeiter hat - sie sind ehrgeizig, hoch motiviert und einfallsreich. Ihr Hauptziel ist es, die Arbeit zu erledigen. Sie haben gute Absichten und sind der Meinung, dass es nicht schadet, wenn sie gegen die Regeln verstoßen, um einen Auftrag in optimaler Zeit zu erledigen.

Solche Mitarbeiter nehmen Sicherheitsvorschriften als Hindernisse wahr - sie bremsen sie nur aus und bringen keinen Mehrwert für den Arbeitsprozess. Deshalb sind sie der Meinung, dass sich die Leitlinien für die Cybersicherheit nur an weniger fähige Mitarbeiter richten; dass sie sie als Teil der Gruppe einhalten müssen, irritiert sie.

Der Mitarbeiter, dem „alles egal“ ist

Solche Mitarbeiter versuchen nicht, das Unternehmen absichtlich zu schädigen. Sie haben sich einfach daran gewöhnt, die Regeln und Sicherheitsrichtlinien zu brechen. Entweder verstehen sie den Zweck der Richtlinien nicht, begreifen das erwartete Ergebnis nicht, oder sie sind faul und haben keine Ahnung von potenziellen Bedrohungen der Cybersicherheit.

Eine häufige Vergünstigung für Mitarbeiter, denen alles egal ist, besteht darin, ihre Anmelde-ID und ihren Passcode auf einem Klebezettel zu hinterlassen, der an ihrem Monitor klebt. Sie könnten auch gelegentlich sensible Unternehmensdaten in einer E-Mail weitergeben, ohne dazu aufgefordert zu werden.

Der „Grollende"

Verärgerte Mitarbeiter können das größte Risiko für ein Unternehmen darstellen. Sie könnten einen Groll hegen (aus verschiedenen Gründen) und versuchen, der Organisation auf einfallsreiche Weise zu schaden; sie können Unternehmensdaten stehlen, geheime Informationen durchsickern lassen oder einen massiven Cyberangriff von innen heraus ermöglichen.

Wie können schlecht gesinnte Mitarbeiter die Sicherheitskontrollen umgehen?

Unternehmen führen übermäßige Beschränkungen ein, um Informationen zu schützen und die potenzielle Angriffsfläche für Kriminelle zu verringern.

Ein abtrünniger Mitarbeiter müsste die Sicherheitsprotokolle umgehen, um auf Daten zuzugreifen, für die er nicht vorgesehen ist. Der typische Ansatz zur Umgehung der Vorschriften sind Proxys und VPN-Dienste.

Abtrünnige Mitarbeiter können sich auf Folgendes verlassen:

Proxy - Weiterleitungsproxy, transparenter Proxy, öffentlicher Proxy, anonymer Proxy, Proxy mit hoher Anonymität

Virtuelles Privates Netzwerk (VPN) - PPTP, L2TP/IPSec, OpenVPN, SSTP, Wireguard

Tor (der Zwiebel-Router)

Alle Methoden gewährleisten ein hohes Maß an Privatsphäre, da sie einen anonymen Zugang zum Internet ermöglichen. (wobei der Tor-Browser den höchsten Grad an Anonymität garantiert)

Bei der Verwendung von Proxys, VPNs oder Tor werden Mitarbeiter zu Insider-Bedrohungen (in unterschiedlichem Ausmaß), indem sie das Unternehmen bösartigen Websites oder der Datenexfiltration aussetzen.

Wie können Sie gegen abtrünnige Mitarbeiter vorgehen und Ihre Unternehmensdaten schützen?

Die Sicherheit Ihrer Daten vor unseriösen Mitarbeitern zu gewährleisten, ist Aufgabe der Cybersicherheitsexperten, die Sie beschäftigen. (oder Sie selbst, wenn Sie die verantwortliche Person in Ihrem Unternehmen sind)

Der Schlüssel dazu ist, das optimale Gleichgewicht zwischen „geringer Sicherheit" und „zu viel Sicherheit" zu finden.

Im Wesentlichen sollten die Sicherheitsrichtlinien Ihres Unternehmens keinen einfachen unbefugten Zugriff ermöglichen und gleichzeitig kompakt genug sein, um die Aktivitäten der Benutzer nicht aufzuhalten.

Wir wissen, dass das leichter gesagt als getan ist, aber mit der richtigen Forschung, Umsetzung und Ausbildung kann Ihr Unternehmen zu einem Bollwerk werden, ohne ein Gefühl der Tyrannei aufkommen zu lassen.

Mitarbeiterschulungen und Schulungen zum Sicherheitsbewusstsein

Ist die Cybersicherheit für Ihre Mitarbeiter wichtig?

Wir sprechen hier nicht von ihrer Fähigkeit, die Mitarbeiterschulung mit Bravour zu bestehen. Das haben wir bereits erörtert, aber jetzt wollen wir die Bedeutung aktiver Aufklärung betonen, anstatt einfach Regeln aufzustellen, die zu befolgen sind. Die richtigen Aufklärungskampagnen können den Schaden durch Phishing minimieren, die Auswirkungen von Ransomware-Angriffen verringern, das Klicken auf verdächtige Links vermeiden und die Unternehmensdaten vor neugierigen Blicken schützen.

Sie können die Aufklärung beginnen, indem Sie die Warnzeichen eines Cyberangriffs erklären. Besprechen Sie dann, wie Sie Phishing-E-Mails, bösartige Links und Ransomware-Versuche erkennen können. Erklären Sie Ihren Mitarbeitern, was zu tun ist, wenn sie bekannte Bedrohungen erkennen, und - noch wichtiger - warum sie es tun sollten.

Es ist wichtig, dass Ihre Mitarbeiter wissen, welche Folgen es hat, wenn ein Angreifer sensible Daten stiehlt.

Wenn Sie wissen, dass ein einziger Phishing-Anhang Ihr gesamtes Netzwerk in Mitleidenschaft ziehen kann, bedeutet dies Ausfallzeiten für das Unternehmen, erhöhte Kosten für die Wiederherstellung wichtiger Daten und letztlich das Risiko, Arbeitsplätze zu verlieren, bis das Unternehmen wieder auf die Beine kommt.

Sie können Schein- „Phishing"-Kampagnen durchführen, um zu sehen, welche Mitarbeiter den Köder schlucken. Es ist jedoch nicht optimal, die Mitarbeiter, die mit den gefälschten E-Mails interagieren, zu schelten. Es ist wichtig, ihnen zu erklären, dass die meisten Angebote in E-Mails, die zu schön sind, um wahr zu sein, Phishing-Versuche sind.

Und diese Phishing-Versuche bringen ihnen nichts, sondern schaden dem Unternehmen und erhöhen die Arbeitszeit, um Daten wiederherzustellen und den Betrieb während und nach einer Datenverletzung aufrechtzuerhalten.

Eine weitere gute Praxis ist es, sich die Zeit zu nehmen, jeden Mitarbeiter in den besten Praktiken zur Abwehr von Bedrohungen für seine eigenen Computer zu schulen. Es mag überflüssig erscheinen, aber der Komfort eines bekannten Geräts wird ihnen helfen, sich an potenzielle Bedrohungen zu erinnern, nachdem sie sie auf einem vertrauten Bildschirm gesehen haben.

Sie können auch erklären, warum nicht zugelassene Websites schädlich sind - konzentrieren Sie sich nicht auf Ihre Meinung zu Glücksspielen, Glücksspielseiten oder Seiten für Erwachsene, sondern stellen Sie einen Zusammenhang zwischen nicht verifizierten Websites und dem unmittelbaren Risiko für die Cybersicherheit her.

Alles in allem ist die Schulung in Cybersicherheit von grundlegender Bedeutung für die Aufrechterhaltung der Datensicherheit in Ihrem Unternehmen. Sie reicht jedoch nicht aus, um jeden potenziellen skrupellosen Mitarbeiter abzuwehren.

Damit kommen wir zum nächsten Abschnitt.

Durchsetzung und Überwachung der Politik

Manche Phishing-Kampagnen sind so raffiniert, dass sie selbst ein geschultes Auge täuschen können. Aus diesem Grund sind die Durchsetzung von Richtlinien und die Überwachung von entscheidender Bedeutung.

In erster Linie sollten Sie sicherstellen, dass in Ihrem Unternehmensnetzwerk Web-Sicherheitsrichtlinien, Web-Filter und Firewalls aktiviert sind.

Zweitens sollten Sie den Proxy-, VPN- und Tor-Zugang sperren. (es sei denn, Ihr Unternehmen verlangt die Nutzung eines der drei)

Sie können App-Kontrollen implementieren, um die Installation des Tor-Browsers zu verweigern, oder Ihr Netzwerksicherheitssystem nutzen, um Tor-Datenverkehr zu erkennen. Darüber hinaus sollten Sie den Zugang zu öffentlichen Proxys (und VPNs) einschränken - selbst wenn ein Mitarbeiter einen triftigen Grund hat, diese zu nutzen, sollte er es nicht tun, es sei denn, Ihr Unternehmen ist auf solche Dienste angewiesen.

Sie können eine Traffic-Tracker-Lösung verwenden, um Pakete in Ihrem Netzwerk zu untersuchen. (oder sich auf eine interne Lösung verlassen, falls verfügbar)

Solche Lösungen können verschleierte Proxys, VPN- und Tor-Datenverkehr erkennen. Sie können auch jede Aktivität, die über einen Proxy, VPN oder Tor ausgeführt wird, „abfangen" und blockieren.

Wenn Ihre Systemadministratoren verdächtigen Datenverkehr entdecken und blockieren, ist es am besten, dies mit den betroffenen Mitarbeitern zu besprechen. Eine einfache Blockierung ihrer Aktionen könnte bedeuten, dass sie am nächsten Tag einen weiteren Versuch unternehmen. Oder in ein paar Stunden. Oder in ein paar Minuten, wenn es sich um die eifrigsten Mitarbeiter handelt.

Es mag so klingen, als würden Sie ein Kind unterrichten, aber in der sich ständig erweiternden Welt der Cybersicherheit kann jeder noch etwas lernen, selbst die belesensten Experten.

Beispiele für Bedrohungen der Cybersicherheit

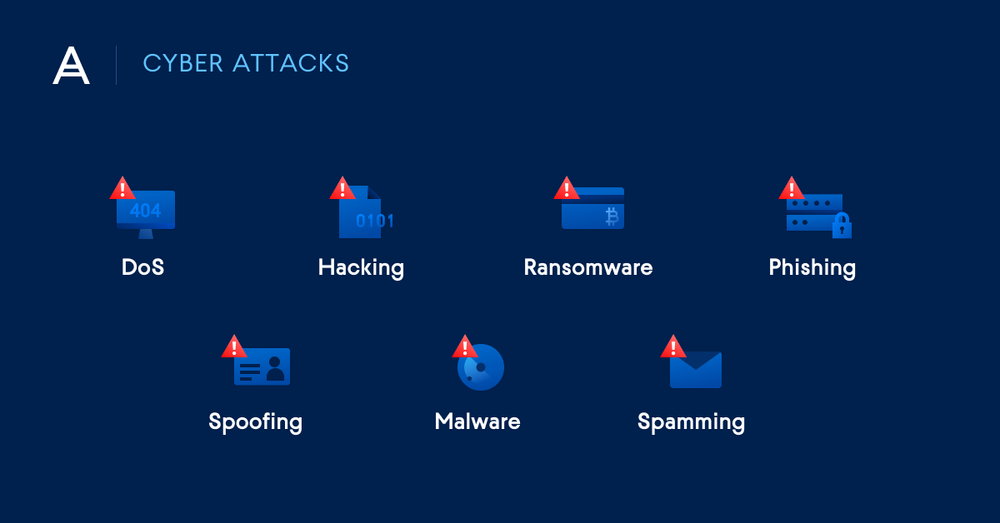

Es gibt viele Arten von Cyber-Bedrohungen - böswillige Handlungen, die Daten zu beschädigen oder zu stehlen drohen oder auf andere Weise Arbeitsabläufe und Dienste stören. Unabhängig von der Art oder dem Ursprung stellen solche Bedrohungen eine ernsthafte Gefahr für die Gesundheit und den Betrieb von Unternehmen dar. Einige der häufigsten Varianten sind:

"Verschiedene Arten von Cyber-Angriffen - DoS, Hacking, Ransomware, Phishing, Spoofing, Malware, Spamming"

Malware

Malware - eine Abkürzung für „bösartige (malicious) Software" - ist eine Anwendung, die dazu gedacht ist, Computersysteme zu beschädigen, Daten zu stehlen, sich unerlaubten Zugang zu Netzwerken zu verschaffen oder anderweitig Schaden anzurichten. Die Infektion mit Malware ist die häufigste Art von Cyberbedrohung. Malware wird oft zu finanziellen Zwecken eingesetzt, aber auch von Nationalstaaten als Waffe, von Hacktivisten als Form des Protests oder zum Testen der Sicherheitslage eines Systems verwendet.

Malware ist ein Sammelbegriff, der sich auf verschiedene Arten von bösartiger Software bezieht, darunter

Viren - die häufigste Form von Malware. Ähnlich wie ihr biologischer Namensvetter heften sich Viren an saubere Dateien, replizieren sich und verbreiten sich auf andere Dateien. Sie können Dateien löschen, Neustarts erzwingen, Rechner in ein Botnet einbinden oder den Fernzugriff über eine Hintertür auf infizierte Systeme ermöglichen.

Würmer - ähnlich wie Viren, aber ohne die Notwendigkeit einer Wirtsdatei. Würmer infizieren Systeme direkt und befinden sich im Speicher, wo sie sich selbst vermehren und auf andere Systeme im Netzwerk übertragen.

Backdoors - eine heimliche Methode zur Umgehung der normalen Authentifizierung oder Verschlüsselung. Backdoors werden von Angreifern verwendet, um den Fernzugriff auf infizierte Systeme zu sichern oder sich unbefugten Zugang zu privilegierten Informationen zu verschaffen. Während viele Backdoors rein böswillig sind, können absichtliche Varianten zu legitimen Zwecken in Hardware oder Betriebssysteme eingebaut werden - etwa um einem Benutzer, der sein Passwort vergessen hat, wieder Zugang zu verschaffen.

Trojaner - benannt nach dem berühmten Holzpferd aus der Geschichte des Trojanischen Krieges. Trojaner können sich als legitime Anwendung tarnen oder sich einfach in einer solchen verstecken. Sie öffnen diskret Hintertüren, um Angreifern leichten Zugang zu infizierten Systemen zu verschaffen und ermöglichen oft das Laden anderer Malware.

Ransomware