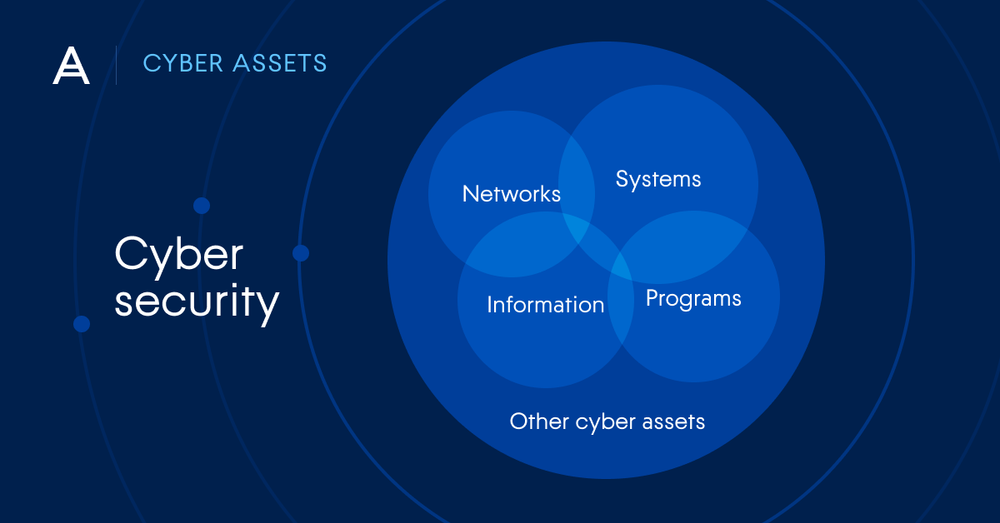

サイバーセキュリティとは、ネットワーク、システム、 アプリケーションをサイバー脅威から守ることです。

デジタルデータとオペレーションは、すでにほとんどの近代的な組織の中核をなしており、この傾向はますます強まっています。しかし、このようなコンピュータ化され たシステムへの依存には、さまざまなサイバー脅威が伴います。これらのリスクは、 従業員や請負業者に起因する内部的なものもある可能性があります。また、サイバー犯罪者や自社の顧客による活動の結果として発生する外部からのものもあります。これらのリスクは、意図的なデータ盗難や破壊行為である場合もあれば、単にヒューマンエラーや過失によるものである場合もあります。

サイバー脅威は、どこから、あるいはなぜ発生したかに関わらず、企業、従業員、顧客に壊滅的な被害をもたらす可能性があります。だからこそ、デジタル世界の危険を効果的に防御するためのサイバーセキュリティの実践と戦術を理解することが重要な のです。

サイバーセキュリティのさまざまなタイプについて

サイバーセキュリティには、ウイルス対策ソフトウェアやユーザー権限の制限などのデジタル保護対策が含まれることが多いですが、さまざまな脅威から完全に保護するための物理的なコンポーネントやオフラインのコンポーネントもあります。

サイバーセキュリティの主な種類には、以下のようなものがあります。

- アプリケーションのセキュリティ - 侵入テストや暗号化などで、ビジネスクリティカルなソフトウェアのデータやコード(使用中および開発中の両方)が盗まれたり、乗っ取られたりするのを防ぎます。

- 情報セキュリティ - オンサイトでもリモートシステムでも、物理的およびデジタルデータを不正なアクセスや操作から保護します。

- インフラストラクチャのセキュリティ - 電気グリッドやデータセンターなど、お客様が信頼している構造物や施設がアクセス制御され、物理的な危害や混乱から守られていることを確認します。

- ネットワークセキュリティ - リモートアクセス管理や二要素認証(2FA)などのツールを使用して、不正アクセスから内部ネットワークを保護します。

- ユーザー教育 - マルウェアやフィッシング攻撃などのサイバー脅威を認識し、 回避するためのベストプラクティスを従業員や顧客に教えます。

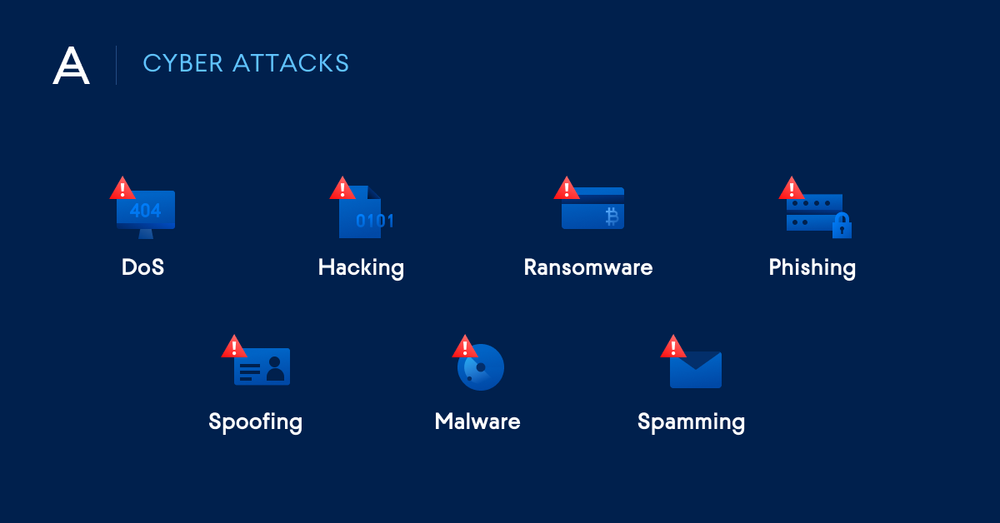

サイバー脅威の事例

サイバー脅威には多くの種類があり、データを破壊したり、盗み出したり、作業負荷やサービスを妨害する悪意のある行為があります。サイバー脅威は、その種類や発生源の如何に関わらず、ビジネスの健全性と運営に深刻な危険をもたらします。より一 般的なバリエーションとしては、以下のようなものがあります。

マルウェア

マルウェアとは、「悪意のあるソフトウェア」の略語で、システムに損害を与えたり、データを盗んだり、ネットワークへの不正アクセスを行ったり、大惨事を引き起こすことを目的としたアプリケーションのことを指します。マルウェア感染は、サイバー脅威の中で最も一般的なタイプです。金銭的な利益を得るために利用されることが多いですが、マルウェアは国民国家による武器として、ハクティビストによる抗議の形で、あるいはシステムのセキュリティ保護体制をテストするためにも利用されています。

マルウェアは総称であり、以下のような悪意のあるソフトウェアの亜種の数を指します。

- ウイルス - マルウェアの最も一般的な形式です。生物学的なウイルスと同様に、ウイルスはクリーンなファイルに付着し、複製し、他のファイルに拡散します。ファイルを削除したり、強制的に再起動したり、マシンをボットネットに参加させたり、感 染したシステムへのリモートバックドアアクセスを可能にしたりします

- ワーム - ウイルスに似ていますが、ホストファイルを必要としません。ワームはシステムに直接感染し、メモリ内に存在し、自己複製してネットワーク上の他のシステムに拡散します。

- バックドア - 通常の認証や暗号化を迂回するステルスな方法です。バックドアは、攻撃者が感染したシステムへのリモートアクセスを確保したり、特権情報への不正アクセスを取得したりするために使用されます。多くのバックドアは厳密には悪意のあるものですが、パスワードを忘れたユーザーへのアクセスを回復するなどの正当な目的のために、ハードウェアやオペレーティングシステムに意図的な変形が組み込まれている場合もあります。

- トロイの木馬 - トロイの木馬は、トロイア戦争の物語に出てくる有名な木馬にちなんで名付けられました。トロイの木馬は、正規のアプリケーションを装ったり、 単にアプリケーションの中に隠れたりします。彼らは目立たないようにバックドアを開き、攻撃者が感染したシステムに簡単にアクセスできるようにし、多くの場合、他のマルウェアのロードを可能にします。

ランサムウェア

ランサムウェアもマルウェアの一種ですが、その普及率の高さから特に注目されています。元々、ランサムウェアはデータを暗号化して被害者をシステムから締め出すように設計されていました。最近のランサムウェアの亜種は、攻撃者が被害者のデータのコピーを流出させ、要求に応じない場合は公開すると脅すという、これをさらに一 歩進めようとしています。盗まれたデータには、顧客や従業員の個人を特定できる情報(英語でPII)、機密性の高い財務情報、企業秘密などが含まれていることが多いため、通常は被害者への圧力が大幅に高まります。

ランサムウェアの配布キャンペーンは、フィッシングなどのソーシャルエンジニアリング方法に頼ることが多く、ユーザーを騙してペイロードを取得してインストールするドロッパーをダウンロードさせます。NotPetyaのようなより攻撃的なランサムウェアの亜種は、セキュリティのギャップを利用して、トリックを使わずにシステムに感染させます。

システムに入ると、ランサムウェアは特定の種類のファイルをローカルおよびネットワーク上で見つけ、それらのファイルを暗号化し、しばしば盗み出します。そして、元のファイル、リカバリポイント、バックアップは削除され、ユーザーが自分でシス テムを復元できないようにします。ランサムウェアは通常、ファイルの拡張子を変更し(例:myFile.doc.encrypted)、「ヘルプ」ファイルを追加し、被害者がデータを回復するためにお金を支払う方法を説明します。

フィッシング

フィッシングは一般的な攻撃手法であり、ソーシャル・エンジニアリングの一種で 。つまり、人々を操作して安全でない行動をとったり、機密情報を漏らしたりさせる戦略です。

フィッシング・キャンペーンでは、攻撃者は電子メール、インスタント・メッセージ、SMS、ウェブサイトなどの欺瞞的な通信手段を用いて、合法的な企業や政府機関などの信頼できる人物や組織になりすまします。攻撃者は、ユーザーの信頼を利用して、悪質なリンクをクリックさせたり、マルウェアを満載した添付ファイルをダウン ードさせたり、機密情報を開示させたりします。

より焦点を絞ったアプローチとしては、「スピアフィッシング」があり、攻撃者は、特定の個人、あるいは特定の企業の特定の役割を担う従業員などの少人数のグループを標的としたものです。これらのサイバー脅威は、一般的にインサイダーの知識やウェブ(ソーシャルメディアなど)で入手可能な情報に基づいて、ターゲットに合わせて調整されます。例えば、直接被害者に向けて、直属の上司や会社のIT部門からのメールを装った攻撃が考えられます。スピアフィッシング攻撃は、作成に手間がかかりますが、説得力があり、成功する可能性が高い傾向にあります。

分散DoS攻撃

分散DoS攻撃は、サーバー、サービス、またはネットワークを標的にしてトラフィッ クの流れを乱し、ユーザーがこれらのリソースにアクセスできないようにします。分散DoS攻撃は、組織や政府機関に金銭的または風評被害を与えることを目的としているのが一般的です。

このような攻撃では、マルウェアに感染したシステム(コンピュータとIoTデバイスの 両方)の攻撃者が制御している大規模なネットワークを利用することが多いです。これらのネットワーク内の個々のデバイスは一般的に「ボット」(または「ゾンビ」) と呼ばれ、それらの集合体は「ボットネット」として知られています。

攻撃者は、これらのボットネットをサーバやネットワークに対して使用し、各ボットがターゲットのIPアドレスに繰り返しリクエストを送信します。これにより、最終的にはサーバやネットワークに過負荷がかかり、通常のトラフィックが利用できなくなります。ボットは正規のインターネットデバイスであるため、通常は修復が困難であ り、攻撃者と無害なユーザーを見分けることは困難です。

SQLインジェクション

SQLは、データベースを構築して操作するための標準的な言語であり、Webなどのサーバーでよく使用されています。SQLインジェクション攻撃は、悪意のあるSQLコードをサーバーに挿入し、攻撃者がアクセスを許可されていないはずのデータベース情報を表示するように操作します。この情報には、企業の機密データ、ユーザーの資格情報、従業員や顧客のPIIなどが含まれることがあります。

SQLインジェクションは、あらゆるSQLベースのデータベースを攻撃するために使用することができますが、そのような技術は主にウェブサイトをターゲットにしていま す。悪意のあるアクターは、脆弱性のあるウェブサイトの検索ボックスにSQLコマンドを送信するだけで攻撃を実行し、ウェブアプリのすべてのユーザーアカウントを取得する可能性があります。

サイバーセキュリティの重要性につい て

今日の組織は、サイバーセキュリティに関する重要な課題に直面しています。データの作成、処理、保存はますますエッジで行われるようになり、運用が複雑化し、データの流れを追跡することが難しくなっています。一方で、かつてないほどのコンピューティング能力とAIが広く利用できるようになったことで、サイバー犯罪者はこ れまで以上に効果的に企業を標的にすることが可能になりました。そして、これらの犯罪者は、サービスの復旧や失われたデータの復旧にお金を払わないわけにはいかない企業から数百万ドルの報酬を得られるという見通しに駆り立てられ、非常に意欲的に行動しています。

最新のテクノロジーを使用する組織は、サイバー脅威のリスクに対処しなければなりません。このリスクに対処するための対策を講じることは、ビジネスの健全性と運用上のセキュリティにとって非常に重要です。データ侵害やビジネスサービスへの攻撃は、壊滅的な財務上および風評被害を引き起こす可能性があり、個人情報への不正アクセスは、従業員や顧客の生活に深刻な影響を与える可能性があります。

サイバーセキュリティの管理方法について

サイバー脅威は、ビジネスと個人が直面している最大の問題の一つです。そして、サイバーセキュリティは、これらの脅威からネットワーク、システム、アプリケーションを守ることに関係しています。しかし、サイバーセキュリティはデータ保護と同じものではないことに注意が必要です。

データは今や世界で最も価値のあるリソースです。データは事業運営の中核をなしており、保護が必要なデータ量は爆発的な勢いで増加しています。サイバーセキュリティは、データの生成、管理、保存、転送を可能にするシステムの保護を支援します。サイバーセキュリティは、バックアップ、認証、マスキング、消去などのデータそのものには対応していません。データが暗号化されたり、変更されたり、削除されたりした場合、スタンドアロンのサイバーセキュリティソリューションでは、データをタイムリーに復元することはできません。

そのためAcronisは、サイバーセキュリティとデータ保護を組み合わせた統合的なアプローチであるサイバー保護を原動力として構築されたソリューションを推奨しています。

- Acronis Cyber Cloud サービスプロバイダが簡単、効率的、安全な方法でサイバー保護を提供できるようにするプラットフォームです。1つのソリューションで、ユーザーはバックアップ、ディザスタリカバリ、ランサムウェア対策、ファイル同期と共有、ブロックチェーンベースのファイル公証と電子署名サービスへのアクセスを得ることができ、すべてを単一のコンソールから管理することができます。

- Acronis Cyber Protect バックアップと次世代AIベースのアンチマルウェアおよび保護管理を統合した単一のソリューションです。複数の保護技術を統合することで、信頼性が高まるだけでなく、新しい機能の学習、導入、保守に要する時間も短縮されます。Acronis Cyber Protectを使用することで、ユーザーは最新の脅威から完全なサイバー保護を受けることができます。

- Acronis True Image は信頼性の高いバックアップと最先端のマルウェア対策技術を独自に統合することで、簡単、効率的、安全なサイバー保護を実現する唯一のパーソナルソリューションであり、あらゆる現代的な脅威からデータを保護します。Acronis True Imageがデータ保護の複雑さとコストを削減するため、デジタルライフの中断を二度と心配する必要がありません。

サイバー脅威の世界は広大で、常に進化し続けています。スタンドアロンのサイバー セキュリティおよびデータ保護ソリューションは、ワークロードの保護に役立ちますが、防御にはギャップがあります。複数のドメインにまたがる最新のワークロードに 信頼性の高い保護を提供するためには、最新のサイバーセキュリティ技術とデータ保 護および認証を組み合わせた多層的なアプローチが必要です。

Acronis について

Acronis は、2003 年にシンガポールで設立されたスイスの企業で、世界 15ヵ国にオフィスを構え、50ヵ国以上で従業員を雇用しています。Acronis Cyber Protect Cloud は、150の国の26の言語で提供されており、21,000を超えるサービスプロバイダーがこれを使って、750,000 以上の企業を保護しています。