Acronis CISO ケヴィン・リード、Acronis セキュリティ・リサーチャー アレックス・コシェレフ、Acronis シニア・セキュリティ・リサーチャー ラヴィカント・ティワリによる調査

セキュリティ関連製品の製造メーカーが自社のデバイスに重大な脆弱性を発見したら、素早く行動を起こして問題を修正することが予想されます。しかし、2019年8月は、アクロニスがある1つの製造メーカーからのアップデートを辛抱強く待ち続けた、数ある月のうちの最初の月となりました(結果として、成果を得ることはできませんでした)。

昨年の定期的なネットワークセキュリティ監査期間中に、私たちは台湾の映像監視システムメーカーであるジオビジョン社のデバイスにいくつかの重大な脆弱性を見つけました。管理者権限を含むバックドアパスワード、暗号化キーの再利用、そしてプライベートキーの開示がデバイスに含まれていることを発見したのです。

ジオビジョン社とアクロニスとの通信履歴:

・2019年8月 – アクロニスが初めてジオビジョン社に連絡を取り、調査結果を共有。 2019年9月 – アクロニスが90日間の猶予期間の開始を通知。

・2019年12月 – アクロニスがSingapore Computer Emergency Response Team(SingCERT)に連絡を取り、調査結果を伝達。SingCERTおよび台湾のTWCERTが、アクロニスに調査結果の発表を1か月延期するよう要請。

・2020年6月 - 3つの脆弱性について修正済みとの報告がされるが、最も重大な脆弱性は未修正のように見受けられる。ジオビジョン社は、調査結果に対して未対応、未確認であった。

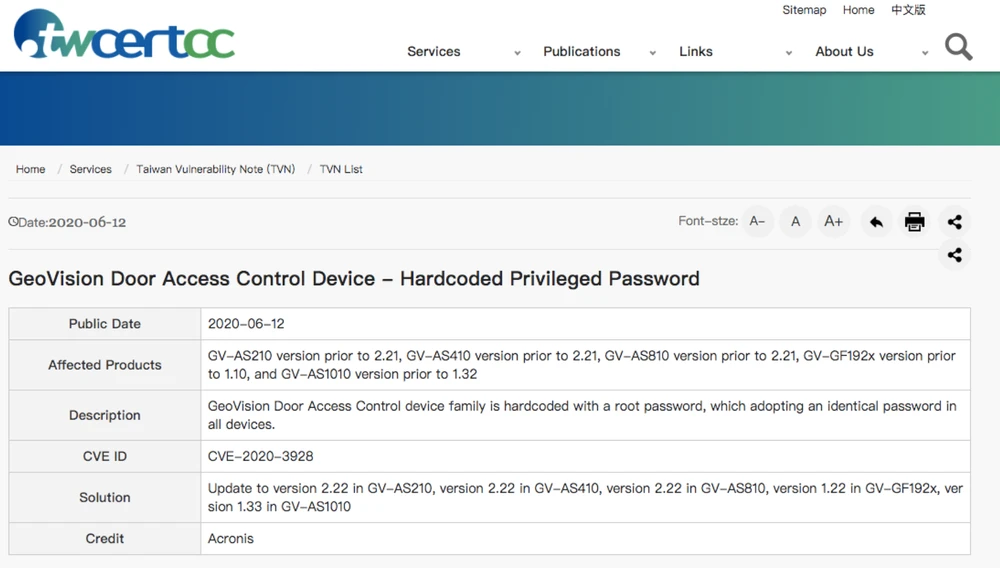

ステータスの更新: 今現在、確認された4つの重大な脆弱性のうち、ジオビジョン社によって修正済みと報告されたのは3つのみです。先週、TWCERTが新しいバージョン(v. 1.22)が提供されていることを確認しましたが、ジオビジョン社のWebサイトにはファームウェア更新がリリースされていません。

国の支援を受ける攻撃者にとって格好の起点

アクロニスのセキュリティチームは、ジオビジョン社のデバイスに4つの重大な脆弱性を見つけました。これには、管理者権限を含むバックドアパスワード、暗号化キーの再利用、そしてあらゆる人々に対するプライベートキーの開示が含まれます。これらの脆弱性はすべて、国家が支援する攻撃者に潜在的なトラフィックの傍受を許可する可能性があります。

CVE-2020-3928、CVE-2020-3930、およびCVE-2020-3929のCVE IDを持つ3つの脆弱性は、全世界におよぶ指紋スキャナ、アクセスカードスキャナ、アクセス管理アプライアンスに見られます。アクロニスは、少なくとも6つのデバイスモデルに脆弱性があることを確認しました。 潜在的に悪用可能なデバイスの一部がShodanに表示されており、クラスタはブラジル、米国、ドイツ、台湾、および日本に存在しています。私たちがセキュリティ監査を実行したデバイスは、シンガポールを拠点とする企業のものでした。確認されたデバイスの国別の内訳をこちらのShodan trackerで確認することができます。

調査結果の技術的な詳細

1. ジオビジョン社がサポートする製品ファミリのハードコードされた未記載のパスワード 少なくとも以下のジオビジョン社製品のファームウェアに、ハードコードされたルートパスワードが含まれていることを確認できました。

・GV-AS210(http://classic.geovision.com.tw/english/Prod_GVAS210.asp)バージョン2.20、2.21

・GV-AS410(http://classic.geovision.com.tw/english/Prod_GVAS410.asp)バージョン2.20、2.21

・GV-AS810(http://classic.geovision.com.tw/english/Prod_GVAS810.asp)バージョン2.20、2.21

・GV-GF192x(http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922)バージョン1.10

・GV-AS1010(http://www.geovision.com.tw/product/GV-AS1010)バージョン1.32

パスワードはドキュメントに記載されていないため、ユーザーは未知のリスクに直面することになります。デフォルトでは、SSHサーバーはデバイス上で動作していませんが、デバイス管理インターフェイスに隠しURLがあります。[https://%3cip.of.the.device%3e/isshd.htm]。このURLにアクセスすると、Dropbear SSHがポート8009上で起動します。 このURLにアクセスするにはデバイスのパスワードが必要ですが、通常のセットアップではデフォルトのパスワード(admin:admin)はほとんど変更されることがないため、ルート権限を用いてデバイスに簡単にアクセスできます。

2. 共有暗号化キー 少なくとも以下のジオビジョン社製品のファームウェアに、ハードコードされ、SSHおよびHTTPS向けに共有された暗号化プライベートキーが含まれていることを確認できました。

・GV-AS210(http://classic.geovision.com.tw/english/Prod_GVAS210.asp)バージョン2.20、2.21

・GV-AS410(http://classic.geovision.com.tw/english/Prod_GVAS410.asp)バージョン2.20、2.21

・GV-AS810(http://classic.geovision.com.tw/english/Prod_GVAS810.asp)バージョン2.20、2.21

・GV-GF192x(http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922)バージョン1.10

・GV-AS1010(http://www.geovision.com.tw/product/GV-AS1010)バージョン1.32

プライベートキーが露わになることで、中間者攻撃への道が開かれます。

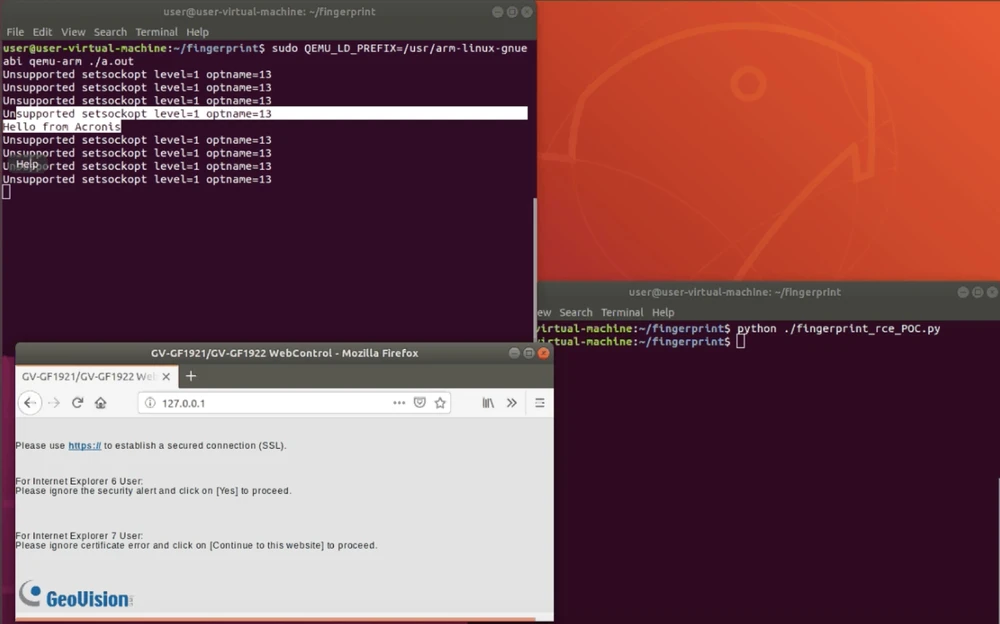

3. バッファオーバーフローの脆弱性による、認証されていないリモートコマンド実行

この調査結果をGV-GF192x(http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922)バージョン1.10ファームウェアで確認できましたが、この脆弱性は他のジオビジョン社製品にも存在すると強く確信しています。 脆弱性のあるプログラムは、ファームウェア(SHA256: 5B531E50CFA347BBE3B9C667F8D802CDECC6B1CD270719DAC5ECE4CE33696D3A)の/usr/bin/port80です。アクロニスは、この脆弱性のPoCコードおよびデモビデオをSingCERTに提供しました。 この脆弱性により、攻撃者は不正なコードをデバイス上で実行でき、事前の認証は必要ありません。

4. 情報開示の脆弱性

この調査結果をGV-GF192x GF192x(http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922)バージョン1.10ファームウェアで確認しましたが、この脆弱性は他のジオビジョン社製品にも存在すると強く確信しています。 システムログは[http://%3cip.of.the.device%3e/messages.txt]および[http://%3cip.of.the.device%3e/messages.old.txt]で認証なしに使用できるため、攻撃者はシステムログを読み取り、さらなる攻撃の計画を立てることができます。

エンドユーザーへの影響

この投稿の時点で、最も重大な最新の脆弱性、つまりワームの侵入を許すバッファオーバーフローのゼロデイ脆弱性に対してジオビジョン社がアップデートをリリースしたかどうかはまだ分かりません。CVSSレーティングが10/10の場合、悪意ある行為者は、デバイスのプロトコルとコマンドを再プログラミングできます。

この脆弱性を悪用すると、攻撃者は「Host」ヘッダーのために使用されるメモリバッファをオーバーランさせることができます。オーバーフローにより、メモリ管理に使用されるメモリ構造を上書きすることが可能です。この構造のポインタを上書きすることにより、攻撃者はプログラム実行を自分自身のコードへリダイレクトでき、異なるコマンドを実行できます。

“Host: “ + free_space + pointer_to_new_heap(only first free bytes!) + “\r\n” + our_list_of_chunks + free_space.

空き領域にはシェルコードを置くことができます(私は2番目の空き領域を使いました).部分(「ホスト。" + free_space + pointer_to_new_heap (only first free bytes!)) の部分が g_Host バッファに入り、チャンクリストへのポインタが書き換わります。

これらの脆弱性を使用することで、攻撃者はキーカードなしにリモートでドアを開け、複数のデバイスにトロイの木馬をインストールし、ネットワークへの接続を確立し、社内ユーザーを監視し、指紋や他のデータを盗み出すことができます。これらはすべて検知されることがありません。

この脆弱性はどのくらい重大なのでしょうか?指紋データは、家に侵入したり、個人用端末のロックを解除したりするために使用できます。写真は、悪意を持った攻撃者が生体認証データに基づいたなりすましに簡単に再利用できます。攻撃者はまた、これらのデバイスで保護されたあらゆるドアへのアクセスを販売し、攻撃者を他の人の家や仕事場へ自由に入らせることができます。

この種の重大な脆弱性を含むセキュリティ技術製品では、実際のところ、約束されたセキュリティは提供されていません。

Acronis について

Acronis は、2003 年にシンガポールで設立されたスイスの企業で、世界 15ヵ国にオフィスを構え、50ヵ国以上で従業員を雇用しています。Acronis Cyber Protect Cloud は、150の国の26の言語で提供されており、21,000を超えるサービスプロバイダーがこれを使って、750,000 以上の企業を保護しています。